Marraskuussa 16, 2022

Joseph Burleson, Michele Korver ja Dan Boneh

Toimittajan huomautus: Alla on "Privacy-Protecting Regulatory Solutions Using Zero-Knowledge Proofs" -paperin koko teksti. Lataa PDF, tai lue lyhyempi yhteenvetoblogiviesti tätä.

esittely

Kaikesta ohjelmoitavien lohkoketjujen tarjoamista hyödyistä – muun muassa turvallisuus, ennustettavuus, yhteentoimivuus ja autonomiset taloudet – tällä hetkellä yleisimmin käytetyt lohkoketjut eivät tarjoa yksityisyyttä. Tämä on edelleen keskeinen este niiden laajalle leviämiselle. Vaikka kaikki kryptotunnukset eivät ole pelkästään – tai edes pääasiallisesti – rahoitusvälineitä ja niitä voidaan käyttää useisiin tarkoituksiin kasvavassa web3-ekosysteemissä, lohkoketjun käyttäjät käyvät kauppaa keskenään lohkoketjuissa käyttämällä digitaalisia resursseja. Useimpien olemassa olevien lohkoketjujen nykyiset arkkitehtuurit tukeutuvat transaktioiden läpinäkyvyyteen luottamuksen edistämiseksi, mutta tämä oletusarvoinen läpinäkyvyys ja yksityisyyden puute lisää kuluttajille aiheutuvan haitan riskiä sallimalla muiden lohkoketjujen käyttäjien tarkastella minkä tahansa lompakon haltijan tapahtumahistoriaa ja omistuksia. Lohkoketjuille ominainen pseudonyymi on pääasiallinen suoja huonoja toimijoita vastaan, mutta se on helppo voittaa. Nykyaikaiset blockchain-analytiikkakäytännöt ovat osoittaneet, että käyttäjien vuorovaikutusten heuristista analyysiä voidaan käyttää tämän yksityisyyden lävistämiseen, ja kuka tahansa lompakkohaltijan kanssa asioinut näkee tehokkaasti koko taloudellisen profiilinsa. Näin ollen, vaikka liiketoimien läpinäkyvyys tarjoaa nettohyötyä laittoman rahoitustoiminnan jäljittämisessä, se tekee lohkoketjuteknologian käyttäjät erityisen alttiiksi petoksille, sosiaaliselle manipuloinnille ja huonojen toimijoiden omaisuuden varkauksille sekä arkaluontoisten taloustietojen paljastamisesta aiheutuville suurille haitoille. kolmannet osapuolet.

Lohkoketjujen julkisten reskontojen läpinäkyvä luonne on jyrkässä ristiriidassa perinteisen rahoitusjärjestelmän oletusyksityisyyden kanssa, joka johtuu liiketoimien kirjaamisesta rahoituksen välittäjien ylläpitämiin yksityisiin kirjanpitoihin, joita tukevat lakisääteiset oikeudet taloudelliseen yksityisyyteen ja ihmisten valvontaan pääsyssä arkaluonteisia taloudellisia tietoja. Itse asiassa Yhdysvaltain talouspakotteista vastaavan valtiovarainministeriön (Treasury) Office of Foreign Assets Controlin (OFAC) ja Yhdysvaltojen rahanpesun vastaisista säännöksistä vastaavan Financial Crimes Enforcement Networkin (FinCEN) julkaisemat määräykset ja ohjeet. ja valvonta sekä niiden valtuutussäännöt on suunniteltu pakottamaan avoimuuteen perinteisen rahoitusjärjestelmän luontaisen läpinäkyvyyden ja sen tarjoaman yksityisyyden voittamiseksi. Näistä säännöistä johtuvat kirjanpito- ja raportointivaatimukset edellyttävät, että rahoituksen välittäjät pitävät yllä ja paljastavat tietoja hallitukselle (sekä ryhtyvät muihin toimiin, kuten estävät pääsyn omaisuuteen) lainvalvontatutkintojen tukemiseksi, terrorismin rahoituksen lopettamiseksi ja kansallisen turvallisuuden edistämiseksi. politiikkaa mm. Tärkeää on, että nämä toimenpiteet luovat poikkeukset suojattujen yksityisyysoikeuksien ja tasapainon – vaikkakin epätäydellisen – yksityisyyden oikeuksien ja vaatimustenmukaisuuden välillä.

Mitään näistä suojauksista – ei yksityisten kirjanpidon luontaisen läpinäkyvyyden tarjoamia käytännöllisiä yksityisyyden suojauksia tai taloudellista yksityisyyttä koskevien oikeuksien nimenomaista laillista tunnustamista – ei ole olemassa julkisten lohkoketjujen käyttäjille. Lisäksi yritykset tuoda maahan toimenpiteitä (kuten asiakkaan tunnistaminen ja due diligence, joita puhekielessä tunnetaan nimellä "tuntea asiakkaasi" tai "KYC" -vaatimukset) uhkaavat heikentää jopa pseudonyymin tarjoamaa yksityisyyden vähimmäistasoa luomalla "hunajapotteja" tiedosta, joka houkuttelee puoleensa. haitalliset hyökkäykset ja sisäpiiriuhkat. Vaikka tällaisten tietojen vaarantaminen aiheuttaa kuluttajille vahinkoa perinteisessä rahoitusjärjestelmässä, se vaarallisesti pahentaa jo ennestään kohonnutta varkauksien, petosten ja jopa fyysisten vahinkojen riskiä, joka on olemassa täydellisen taloudellisen avoimuuden seurauksena.

Vaikka on olemassa uudempia, suppeammin hyväksyttyjä kerroksen 1 lohkoketjuja, jotka keskittyvät ensisijaisesti yksityisyyteen, niiden lohkoketjujen osalta, jotka eivät ole luonnostaan yksityisiä, käyttäjien on luotettava joukkoon älykkäitä sopimusprotokollia ja kerroksen 2 lohkoketjuja, jotka anonymisoivat tapahtumatiedot. jotka käyttävät nollatietotodisteita, yksityisyyttä suojelevia salaustekniikoita anonymiteetin saavuttamiseksi. Näillä protokollilla ja lohkoketjuilla on yleisesti pilkattu olevan yksinomaan ilkeitä tarkoituksia (mukaan lukien "sekoittimien" nimitys), ja vaikka on kiistatonta, että osa niiden määrästä liittyy hakata ja muut laittomiin tarkoituksiin,1 yksityisyyttä suojaavan teknologian kehittäminen laillisiin tarkoituksiin on kiistatonta. Itse asiassa tällaiset tekniikat voisivat antaa laillisille kuluttajille mahdollisuuden hyötyä taloudellisen yksityisyyden ja kuluttajansuojan tasosta, joka on korkeampi kuin perinteisten rahoituspalvelujen kuluttajat. Samat yksityisyyden maksimoivat ratkaisut voivat kuitenkin haitata hallituksen kykyä jatkaa tutkimuksia, torjua laitonta rahoitustoimintaa tai saada takaisin varastettu omaisuus lainvalvonta- ja kansallisten turvallisuustavoitteiden edistämiseksi. Tarkoittaako tämä sitä, että lohkoketjuteknologia pakottaa väistämättä valinnan toisaalta laittoman taloustoiminnan havaitsemiseksi, estämiseksi ja häiritsemiseksi noudattamisen ja toisaalta yksityisyyden ja kuluttajansuojan välillä?

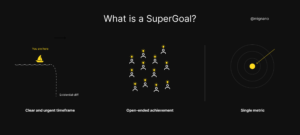

Tämä artikkeli väittää painokkaasti, että vastaus on ei. Tämän jännitteen ratkaiseminen nykyaikaisilla salaustekniikoilla – toisin kuin olemassa olevissa ihmisohjauksiin tukeutuvissa kehyksissä – ei välttämättä ole nollasummapeliä. Käyttäjien yksityisyystarpeiden ja sääntelyviranomaisten ja lainvalvontaviranomaisten tieto- ja kansallisten turvallisuustarpeiden yhteensovittaminen on mahdollista ja välttämätöntä. Tässä artikkelissa ehdotetaan mahdollisia käyttötapauksia nollatietotodistuksille lohkoketjuprotokollissa, joilla voidaan saavuttaa molemmat tavoitteet. Ensin kuvataan nollatietotekniikan perusteet ja sen jälkeen yleiskatsaus asiaan liittyvistä oikeudellisista ja sääntelyjärjestelmistä, joita voidaan soveltaa. Sitten käytämme esimerkkinä Tornado Cashia ja esittelemme useita korkean tason ratkaisuja, joita kehittäjät ja päätöksentekijät voivat harkita.

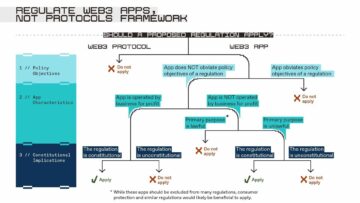

ITätä kirjoittaessaan kirjoittajat vahvistavat tärkeän lähtökohdan: "säätele sovelluksia, ei protokollia"2 Yhdysvalloissa on yleinen käytäntö, että sovellustaso suorittaa pakotteiden seulonnan geo-aitaustekniikoilla ja rajoittaa käyttäjien pääsyä useilla eri toimenpiteillä. Vaikka nämä rajoitukset ovat hyödyllisiä, ne eivät ole vikaturvallisia, ja huonot toimijat voivat kuitenkin kiertää tällaiset kontrollit. Tämän seurauksena tietyt yksityisyyttä suojelevat tekniikat, joita seuraamusten kohteeksi joutuneet osapuolet saattavat käyttää, ovat päättäneet sisällyttää protokollatason rajoituksia kansallisten turvallisuusongelmien ratkaisemiseksi. Kirjoittajat eivät ota kantaa, että kaikkien yksityisyyttä säilyttävien teknologioiden pitäisi tehdä sama päätös; kehittäjillä pitäisi olla vapaus valita, haluavatko he ottaa käyttöön protokollatason rajoituksia suojatakseen laittomien toimijoiden käyttöä ja mahdollista sääntelyvastuuta. Niille, jotka päättävät ottaa suojan käyttöön, tarjoamme yksinkertaisesti mahdollisia vaihtoehtoja harkittavaksi, mikä voi tehdä näistä ratkaisuista tehokkaampia ja rajoittaa samalla niiden mahdollisuutta käyttää sensuuria.

Tausta

Tietosuojan saavuttaminen nollatietotodisteiden avulla

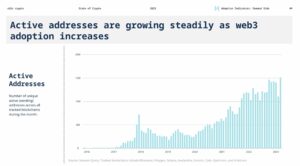

On epätodennäköistä, että lohkoketjuteknologia saavuttaisi yleisen käyttöönoton varmistamatta yksityisyyttä. Esimerkiksi rahoitusinfrastruktuurin osalta lohkoketjupohjaisten maksujärjestelmien potentiaaliset käyttäjät voivat olla erittäin haluttomia käyttämään näitä järjestelmiä, jos heidän palkkansa tai muut arkaluontoiset taloudelliset tiedot, mukaan lukien maksut palveluista, kuten lääkehoidoista, ovat julkisesti nähtävillä. Samaa voidaan sanoa sosiaalisen verkostoitumisen palveluista, hajautetuista lainausprotokollista, hyväntekeväisyysalustoista ja kaikista muista käyttötapauksista, joissa käyttäjät arvostavat tietojensa yksityisyyttä.

Tiedot vahvistavat tämän kannan. Ketjujen yksityisyyttä säilyttävien palvelujen tai protokollien kryptovaluuttojen markkina-arvon 30 päivän liukuva keskiarvo saavutti 52 miljoonaa dollaria 29. huhtikuuta 2022, mikä on lähes 200 % enemmän kuin edellisen 12 kuukauden aikana.3 Kontekstin vuoksi monet yksityisyyttä suojaavat protokollat käyttävät algoritmista kryptografiaa helpottaakseen yhden lohkoketjuosoitteen tallettamista digitaalisten omaisuuserien samanlaisten vaihdettavien omaisuuserien joukkoon, jota seuraa toinen lohkoketjuosoite, jota sama käyttäjä hallitsee ja poistaa saman määrän ja tyyppisiä omaisuutta kyseisestä poolista tehokkaasti. katkaisemalla alkuperäketjun ja estämällä liiketoimien jäljitettävyyden. Tietyt näistä protokollista ja jotkin kerroksen 2 lohkoketjut käyttävät nollatietotodistuksina tunnettuja algoritmeja tapahtumien anonymisoimiseksi paljastamatta arkaluonteisia käyttäjätietoja ketjulle.

Nollatietotodisteet mahdollistavat yksityiset liiketoimet julkisessa lohkoketjussa. Pohjimmiltaan nollatietotodistus on tapa, jolla yksi osapuoli, jota kutsutaan "todistajaksi", vakuuttaa toiselle osapuolelle, "todentajalle", että tietty väite on totta, mutta ei paljasta mitään väitteen taustalla olevista tiedoista. totta. Todistaja voi esimerkiksi todistaa tuntevansa Sudoku-pulman ratkaisun paljastamatta ratkaisusta mitään. Mielenkiintoisempaa on, että henkilö voi todistaa olevansa tarpeeksi vanha ostaakseen alkoholia tai äänestääkseen paljastamatta ajokorttiaan painettua nimeä ja syntymäaikaa. (Teknisesti he osoittaisivat nolla tietämättä, että heillä on hallituksen allekirjoittamat asiakirjat ja että heidän syntymäaikansa näissä asiakirjoissa vahvistaa henkilön vaaditun iän.) Todistus vakuuttaa todentajan, että tämä tosiasia on totta, paljastamatta muita tiedot.4

Voidaan rakentaa erilaisia tietosuojamekanismeja käyttämällä nollatietotyökaluja. Alice voi esimerkiksi lähettää varoja palveluun, joka pitää tapahtumatiedot yksityisinä, ja palvelu antaa Alicelle kuitin talletuksestaan. Palvelu ja yleisö saa tietää, että Alice lähetti varoja. Myöhemmin, kun Alice haluaa nostaa varat palvelusta, hän rakentaa tietoon perustuvan todisteen siitä, että hänellä on voimassa oleva kuitti ja ettei hän ole vielä nostanut kuittiin liittyviä varoja. Todiste ei paljasta mitään Alicen henkilöllisyydestä, mutta vakuuttaa palvelun, että se on vuorovaikutuksessa jonkun kanssa, joka on oikeutettu nostamaan nämä varat. Tässä nollatietotodistusta käytetään vakuuttamaan palvelu peruuttamisvaatimuksen pätevyydestä, samalla kun peruuttajan henkilöllisyys pidetään yksityisenä.

Kriittisesti sanottuna nollatietotodisteet suojaavat yksityisyyttä sallimalla käytäntöjen noudattamisen arvioimiseksi tarvittavien tietojen valikoivan paljastamisen paljastamatta kaikkia taustalla olevia tietoja. Nollatietotodisteet voivat mahdollistaa eriasteisen yksityisyyden, mukaan lukien täydellisen yksityisyyden, jossa kukaan ei voi seurata tapahtumaa, tai yksityisyyden kaikilta paitsi muutamalta tietyltä taholta. Vaikka on olemassa useita laillisia syitä, miksi ihmiset saattavat tarvita vahvaa yksityisyyden suojaa, nämä tekniikat voivat myös houkutella huonoja toimijoita. Aivan kuten yksityisyyttä suojaavien protokollien yleinen käyttö saavutti huippunsa vuonna 2022, niin suhteellinen osuus laittomista lähteistä saadusta arvosta kasvoi, ja laittomien lohkoketju-osoitteiden osuus on noin 23 prosenttia kaikista varoista, jotka on lähetetty tällaisiin protokolliin tänä vuonna toiseen neljännekseen. Lähes kaikki tämä laiton toiminta oli peräisin sanktioiduilta tahoilta tai koostui varastetuista varoista.5 Huolimatta näiden protokollien käyttämästä yksityisyyttä suojelevasta tekniikasta, lohkoketjun analytiikkayritykset, kuten Chainalysis ja TRM Labs, pystyvät joskus jäljittää laittomia varoja kulkevat näiden protokollien läpi, jos niillä ei ole riittävästi tilavuuksia toiminnan peittämiseen tai jos niillä olevat volyymit eivät ole riittävän erilaisia.6 Lisäksi, vaikka laittomat toimijat käyttävät hyväkseen yksityisyyttä suojaavaa teknologiaa, he kohtaavat edelleen haasteita viedä omaisuuttaan pois ketjusta, sillä fiat on-ramppeja ja off-ramppeja pidetään useimmissa tapauksissa rahoituslaitoksina suurissa rahoituskeskuksissa ja muilla lainkäyttöalueilla kaikkialla maailmassa. ja näin AML/CFT-vaatimusten alainen.7 Näiden vaatimusten toteuttaminen ja täytäntöönpano maailmanlaajuisesti on kuitenkin parhaimmillaankin epätasaista ja olematonta joillakin lainkäyttöalueilla, mikä tarjoaa suotuisan ympäristön laittomille toimijoille vaihtaa digitaalista omaisuutta fiat-valuuttaan. Tämän seurauksena, vaikka yksityisyyttä säilyttävät protokollat ovat kriittisiä laillisten käyttäjätietojen pitämiseksi yksityisinä, ne luovat haavoittuvuuksia blockchain-ekosysteemeihin laittomien toimijoiden hyödynnettäväksi. Kansainvälisten laki- ja sääntelyjärjestelmien noudattaminen on varmasti monimutkaista, mutta standardoitu ja säännösten mukainen nollatietotodisteiden käyttöönotto hajautettuihin lohkoketjuprotokolliin voi korjata joitakin keskeisiä haavoittuvuuksia ja samalla hyödyttää web3:n osallistujia.

Sovellettavat sääntelyjärjestelmät

Sen ymmärtäminen, kuinka nollatietotodisteet voivat voittaa näennäisen binäärisen valinnan vaatimustenmukaisuuden ja yksityisyyden välillä, edellyttää laittoman rahoitustoiminnan torjuntaan liittyvien erityisten lainkäyttöalueen sääntelyvaatimusten ymmärtämistä. Yhdysvalloissa säännöt, jotka todennäköisimmin vaikuttavat yksityisyyttä suojaaviin protokolliin, voidaan luokitella kahteen ensisijaiseen oikeudelliseen järjestelmään: (A) liittovaltion lakien ja määräysten sarjaan, joka tunnetaan yleisesti nimellä Bank Secrecy Act (BSA) – (i) Asiakkaan tunnistusohjelma ja asiakkaan due diligence -vaatimukset (jota kutsutaan yleisesti "Know Your Customer"- tai "KYC"-standardeiksi) ja (ii) tapahtumien seuranta sekä muut kirjanpito- ja raportointivaatimukset;8 ja (B) presidentin sota-ajan ja kansallisten hätävaltuuksien puitteissa – Yhdysvaltain pakoteohjelmat.9 Web3-markkinoiden toimijoiden on noudatettava molempien järjestelmien lakisääteisiä vaatimuksia minimoidakseen laiminlyönnistä johtuvan täytäntöönpanon riskin ja vähentääkseen protokollien ja alustojen laitonta käyttöä. Lisäksi mikä tahansa noudattamatta jättäminen voi johtaa vakaviin seurauksiin, mukaan lukien siviilioikeudelliset seuraamukset ja rikossyytteet.10

BSA edellyttää, että tietyt rahoituslaitokset ja muut asiaan liittyvät tahot noudattavat useita seuranta-, kirjanpito- ja raportointivelvoitteita. Näiden velvoitteiden tarkoituksena on auttaa FinCENiä, OFAC:ia ja lainvalvontaviranomaisia rahanpesun, terrorismin rahoituksen ja petostoiminnan tunnistamisessa, ehkäisemisessä ja syytteeseenpanossa sekä Yhdysvaltojen rahoitusjärjestelmään kuuluvien varojen tunnistamisessa ja sulkemisessa. pakotetuille puolueille kansallisen turvallisuuden ja ulkopoliittisten tavoitteiden mukaisesti. BSA- ja sanktiojärjestelmien täydellinen noudattaminen luo selkeän ja tarkastettavan laittoman toiminnan, jota sääntelyviranomaiset ja lainvalvontaviranomaiset voivat seurata, ja se on ratkaisevan tärkeää niiden onnistuneen täytäntöönpanon kannalta.11

BSA:n kattamia tai velvoitettuja yhteisöjä ovat perinteiset rahoituslaitokset, kuten pankit, sekä rahapalveluyritykset (MSB:t), kuten valuuttakauppiaat, vaihtajat ja rahansiirrot.12 FinCENillä on enemmän kirkastettu että henkilöt ja yhteisöt, jotka laskevat liikkeeseen, hallinnoivat tai vaihtavat muunnettavaa virtuaalivaluuttaa (CVC) tai valuutan korvaavaa arvoa, katsotaan myös MSB:ksi, ja siksi niihin sovelletaan kaikkia soveltuvia BSA:n mukaisia noudattamisvelvoitteita.13 Miksauspalvelun toimintaan tai liiketoimintamalliin liittyvistä tosiseikoista ja olosuhteista riippuen mikseriä voidaan pitää MSB:nä, ja siihen sovelletaan BSA:n rekisteröinti- ja vaatimustenmukaisuusvaatimuksia. Tämä johtuu siitä, että tietyt sekoituspalvelut voivat ottaa käyttöön arvo, joka korvaa valuutan siirtyä alustan sisällä olevista lompakoista alustan ulkopuolelle.14 Sen sijaan yksityisyyttä suojeleviin hajautettuihin lohkoketjuihin ei todennäköisesti liity rahansiirtoa. Kuten FinCEN nimenomaan toteaa viimeisimmässä, vuonna 2019 julkaistussa ohjeistuksessaan, pelkkä ei-säilytys, itsesuorittava koodi tai ohjelmisto, vaikka se suorittaisikin sekoitustoimintoja, ei tällä hetkellä laukaise BSA-velvoitteita:

Anonymisoiva ohjelmistotoimittaja ei ole rahanvälittäjä. FinCENin määräykset vapauttavat rahansiirron määritelmästä henkilöt, jotka tarjoavat "rahanvälittimen käyttämiä toimitus-, viestintä- tai verkkoonpääsypalveluita rahansiirtopalveluiden tukemiseen". [31 CFR § 1010.100(ff)(5)(ii)]. Tämä johtuu siitä, että rahansiirrossa mahdollisesti käytettävien työkalujen (viestintä, laitteisto tai ohjelmisto), kuten anonymisointiohjelmistot, toimittajat harjoittavat kauppaa eivätkä rahansiirtoa.15

Seuraamusten noudattamista koskevien vaatimusten soveltaminen on hieman epäselvämpi. OFAC:n hallinnoimat pakotejärjestelmät koskevat kaikkia yhdysvaltalaisia henkilöitä, sekä yksilöitä että yhteisöjä, heidän asuinpaikastaan riippumatta, ja vaativat heitä tunnistamaan, estämään ja erottamaan pakotteiden kohteena olevien osapuolten omaisuutta koskevat liiketoimet. Vaikka OFAC on totesi että seuraamusjärjestelmiä ei sovelleta ohjelmistojen ja yksityisyyttä suojaavien tekniikoiden julkaisemiseen varten se,16 epäonnistuminen toimenpiteiden täytäntöönpanon estämiseksi, jotta sanktioituja osapuolia ei väärinkäyttäisi näitä teknologioita – kuten jäljempänä yksityiskohtaisemmin käsitellään – OFAC:n vastaukset voivat heikentää tällaisten teknologioiden elinkelpoisuutta, kuten äskettäin tapaus Tornado Cashissa.17

KYC-standardit ja tapahtumien valvonta

Henkilöt tai yhteisöt, joiden liiketoimintamallit ovat MSB:ksi luokiteltujen on täytettävä tietyt tiedonkeruu- ja tapahtumavalvontavaatimukset täyttääkseen BSA:n mukaiset velvoitteensa. MSB:t ovat velvollisia hankkimaan KYC-tiedot henkilöiltä, jotka käyttävät heidän palveluitaan tapahtumien suorittamiseen, jotta voidaan varmistaa tällaisten henkilöiden henkilöllisyys.18 MSB:n on hankittava vähintään käyttäjän nimi, osoite ja verotunnus osana KYC-prosessia.19

Käyttöönoton jälkeen MSB:n on myös seurattava alustojensa kautta suoritettuja tapahtumia ja raportoitava epäilyttävästä toiminnasta, joka voi olla merkki laittomasta toiminnasta, lähettämällä epäilyttävän toiminnan raportteja (SAR). BSA edellyttää, että MSB:t tekevät SAR-ilmoituksen 30 päivän kuluessa, jos ne tietävät tai epäilevät, että heidän alustallaan tapahtuvaan tapahtumaan voi liittyä laitonta toimintaa, edellyttäen, että tällaiseen tapahtumaan liittyy yhteensä vähintään 2,000 XNUMX dollarin siirto. Oikea-aikaisen ilmoituksen tekemisen kannustamiseksi liiketoimia koskevan SAR-ilmoituksen asianmukainen jättäminen suojaa MSB:tä kaikelta tapahtumaan liittyvältä siviilioikeudelliselta vastuulta.20

Vaikka BSA asettaa MSB:ille myös muita kirjaamis- ja raportointivaatimuksia, kuten valuuttatransaktioraporttien (CTR) arkistointia, tämä vaatimus tällä hetkellä ei koske digitaalisia resursseja eikä sillä ole välitöntä merkitystä nykyisiin tarkoituksiin.21

seuraamukset

FinCENillä on täydet valtuudet hallinnoida BSA:ta, julkaista sen alaisia sääntöjä ja nostaa täytäntöönpanotoimia niitä vastaan, jotka rikkovat BSA:ta, mutta OFAC:lla on paljon laajempi toimivalta. Suurin osa talouspakotteet tulevat presidentille IEEPA-lain (International Emergency Economic Powers Act) ja National Emergency Act -lain (NEA) nojalla delegoiduilta valtuuksilta.22 Pakotteet ovat siis sota-ajan ja kansalliseen turvallisuuteen liittyvä valta, joka on säädetty toimeenpanomääräyksellä. OFAC valvoo kaikkia rahoitustapahtumia Yhdysvalloissa ja voi määrätä sanktioita jokaiselle henkilölle, yhteisölle tai maalle, joka uhkaa kansallista turvallisuutta. Tämän seurauksena, jos OFAC:n nimeämä henkilö tai yhteisö on osallisena missä tahansa yhdysvaltalaisen henkilön tai yhteisön kautta käsitellyssä tapahtumassa tai sen hallussa, mukaan lukien, mutta ei rajoittuen BSA:n velvoittamiin tahoihin, kuten MSB:t ja pankit, yhdysvaltalainen henkilö tai yhteisö vaadittaisiin (i) estämään (jäädyttämään) kielletty tapahtuma ja kaikki tiettyyn henkilöön liittyvät tilit tai omaisuus ja/tai (ii) sijoittamaan tällaisen tapahtuman yhteydessä saadut varat erilliselle, suljetulle tilille ja ( iii) toimittaa tietyt raportit OFAC:lle. Kummassakaan tapauksessa ei yhdysvaltalaista henkilöä tai yhteisöä voi käsitellä tällaisen tapahtuman ja/tai vapauttaa kyseiset varat kunnes OFAC poistaa kyseisen henkilön tai yhteisön pakoteluettelosta, soveltuva pakoteohjelma kumotaan tai OFAC nimenomaisesti antaa luvan vapauttaa pidätetyt varat myöntämällä lisenssin.23

Kryptovaluuttakauppoihin liittyvien sanktioiden osalta valtuutus tulee yleensä EO 13694:stä, joka keskittyi "merkittäviä haitallisia kybertoimintoja"24 Taloudellisia pakotteita rikkovat voivat saada siviili- tai rikosoikeudellisia seuraamuksia.25 On huomattava, että seuraamusrikkomusten hallinnollisen tai siviilioikeudellisen vastuun standardi on ankara vastuu, mikä tarkoittaa, että joku voidaan saattaa vastuuseen tapahtuman lähettämisestä tai vastaanottamisesta taikka pakotteen kohteena olevaan henkilöön, yhteisöön tai maahan liittyvän omaisuuden estämisestä. jos ei ollut aikomusta tehdä niin.26 Tämä käytännössä asettaa due diligence -vaatimuksen varojen lähteen tiedustelemiseksi, kun harjoitetaan taloudellista tai liiketoimintaa. Rikosoikeudellinen vastuu sen sijaan edellyttää tahallisuuden osoittamista – että seuraamuksia rikkovan on tarkoitus tehdä niin. Oikeusministeriö nostaa rikosoikeudelliset syytteet seuraamusten rikkomisesta IEEPA:n tai US Coden osastossa 18 kodifioitujen rahanpesulain mukaisesti.27 Tärkeä ote sanktiovastuuseen ja OFAC:n noudattamisvaatimuksiin on kuitenkin se, että nämä velvoitteet koskevat kaikki henkilöt ja yhteisöt Yhdysvalloissa tai harjoittavat liiketoimintaa Yhdysvalloissa, eivätkä ole sidoksissa siihen, kuuluuko henkilö tai yhteisö BSA:n piiriin.

Tietosuojaprotokollien optimointi laittoman rahoitusriskin vähentämiseksi

Nollatietotodisteiden tarjoamat mahdollisuudet yksityisyyden parantamiseen ovat jännitteitä edellä mainitun sääntelykehyksen kanssa. Teknologian kyky suojata tapahtuman yksityiskohtia tarkoittaa, että se ei välttämättä täytä täysin säännösten, kuten BSA-vaatimusten, noudattamista – vaikka on edelleen avoin kysymys, ovatko älykkäät sopimukset ja koodi kuvattujen säännösten mukaisia ja missä määrin. Kuten edellä mainittiin, FinCEN vapauttaa vuoden 2019 ohjeissaan nimenomaisesti ohjelmistokoodin BSA:n soveltamisalasta, joten todella hajautettua protokollaa, jonka toiminnan takana ei ole yksilöä tai ryhmää, ei vaadita – eikä ole edes selvää, miten se voisi – kerätä ja säilyttää. KYC-tiedot tai käyttäjien SAR-tiedostot. Samoin valtuutussäännöt ja kyberturvallisuuden toimeenpanomääräykset, jotka sääntelevät mahdollisten seuraamusten määräämistä, viittaavat "omaisuus ja omaisuusintressit” kohdennetut yksilöt ja yhteisöt, mikä viittaa siihen, että ohjelmisto ja tietokonekoodi ovat itse sanktioiden soveltamisalan ulkopuolella.28 Ja viime aikoina OFAC:n ohjeita näyttää osoittavan, että ohjelmistojen julkaiseminen ei sinänsä ole sanktioitavaa toimintaa.29 Kuitenkin ottaen huomioon OFAC:n tietyt Tornado Cashiin liittyvät älykkäät sopimusosoitteet, tämä johtopäätös ei ole läheskään selvä.

Nollatietoa koskevia todisteita voidaan kuitenkin suunnitella vähentämään joitain riskejä laittomalle taloudelliselle toiminnalle ja taloudellisiin sanktioihin kohdistuvasta vastuusta yksityisyyttä lisäävien pöytäkirjojen avulla, mukaan lukien kansallisten turvallisuusriskien lieventäminen, joita OFAC:n pakotteilla pyritään torjumaan. Erityisesti on olemassa useita toimenpiteitä, joita yksityisyyteen keskittyvät protokollat voisivat toteuttaa näiden riskien hallitsemiseksi paremmin niiden tehokkuutta heikentämättä. Alla on yhteenveto kolme toteuttamiskelpoista toimenpidettä, joista jokainen on arvioitu yksityisyyttä suojaavan Tornado Cash -protokollan yhteydessä.

Esimerkki Tornado Cashista

Yksi tapa osoittaa, että nollatietotodisteet voivat voittaa nykyisen binaarisen valinnan mahdollisen vastuun välillä yksityisyyttä parantavien teknologioiden nostamien seuraamusjärjestelmien välillä, on Tornado Cash – OFAC:n äskettäin hyväksymä yksityisyyttä lisäävä protokolla. Tornado Cash on Ethereum-lohkoketjussa käytetty protokolla, joka pyrkii anonymisoimaan käyttäjien omaisuudet heidän yksityisyytensä suojelemiseksi. Kuka tahansa saattoi lähettää varoja Ethereum-osoitteestaan Tornado Cash -älysopimuksiin, ja nämä varat säilyisivät sopimuksissa, kunnes omistaja päättää nostaa ne. Tyypillisesti käyttäjät odottavat useista viikoista, kuukausiin tai jopa vuosiin ennen nostoaan, koska väliaikainen ajanjakso (jonka aikana muut käyttäjät tallettavat ja nostavat varoja) voi lisätä tai vähentää Tornado Cashin yksityisyyttä suojaavien ominaisuuksien tehokkuutta. Nostamisen yhteydessä protokolla käytti nollatietotekniikkaa siirtääkseen varat uuteen Ethereum-osoitteeseen, mikä katkaisi yhteyden osoitteen, josta varat alun perin talletettiin Tornadoon, ja uuden osoitteen, johon varat myöhemmin nostettiin Tornadosta, välillä.30 Tornado Cash -protokolla on muuttumaton, luotettava ja täysin automatisoitu.31 Tornado Cashin anonymiteetti riippui siitä, että useat käyttäjät käyttivät palvelua samanaikaisesti katkaistakseen yhteyden talletuksiin ja nostoihin käytettyjen lompakkoosoitteiden välillä. Lisäksi käyttäjät ylläpisivät varmennetta, josta vain he saattoivat paljastaa, mikä osoitti talletettujen rahakkeiden omistajuuden. Viimeaikaisen laittoman mikserikäytön lisääntymisen mukaisesti Tornado Cash -alustaa käytettiin samalla tavalla ja usein varastettujen varojen pesuun. Esimerkiksi huhtikuussa 2022 tehdyssä Ronin-sillan murtautuessa sillalta varastettiin noin 600 miljoonaa dollaria ja siirrettiin hyökkääjän omistamaan Ethereum-osoitteeseen. Muutamaa päivää myöhemmin hakkerit siirsivät osan varastetut varat Tornado Cashiin.32 Elokuussa 8, 2022, OFAC nimetty, muun muassa tornado.cash -sivusto ja useita palveluun liittyviä Ethereum-osoitteita, joista monet olivat älykkäitä sopimusosoitteita ilman tunnistettavaa avaimenhaltijaa.33 Nimeämiseen liitetyssä julkisessa ilmoituksessa valtiovarainministeriö viittasi Tornado Cashin kautta pestyihin laittomiin tuloihin yli 7 miljardin dollarin arvosta, mukaan lukien Pohjois-Korean valtion tukeman Lazarus Group -nimisen hakkerointisyndikaatin pestämä 455 miljoonaa dollaria, sekä merkittäviä summia, jotka liittyvät Harmony Bridge34 ja Nomadin ryöstöt.35 Vaikka käyttäjät osallistuivat huomattavaan määrään laillisia transaktioita Tornado Cashin kautta, Treasury päätti ryhtyä toimiin protokollaa ja sen älykkäitä sopimuksia vastaan huolimatta huomattavista vakuusvaikutuksista viattomiin kolmansiin osapuoliin, mukaan lukien se, että se esti henkilöitä, joille ei ole määrätty seuraamuksia, nostamasta täysin laillisia talletettuja varoja. käyttämällä protokollaa. Tämä ongelma johtuu Tornado Cashin hajautetusta ja ei-säilytystoiminnasta, mikä vaikeuttaa sen toiminnasta vastaavan organisaation tai henkilön tunnistamista. Tästä johtuen perinteisten seuraamusten täytäntöönpanotekniikoiden soveltaminen ja omaisuusintressien estäminen tässä yhteydessä voivat aiheuttaa teknisiä oikeudellisia haasteita. Vaikka tällaisia protokollia käytetään toisinaan pelkästään yrityksinä kiertää säännösten vaatimuksia, Tornado Cashin tekninen arkkitehtuuri voi myös kyberturvallisuuden näkökulmasta edustaa vankkaa yksityisyyttä suojelevaa tekniikkaa, joka on tarpeen luvattomien kolmansien osapuolien ja haitallisten toimijoiden estämiseksi hankkimasta arkaluontoisia henkilökohtaisia tietoja ja tietoja. ketjussa toimivat yritykset. Tämä lähestymistapa on suositeltavampi, ja se voi olla teknisesti paljon parempi kuin perinteiset operatiiviset hallintakeinot, jotka rajoittavat pääsyä tietoihin, joita keskitetymmät säilöönottojärjestelmät edellyttävät ja jotka ovat osoittautuneet yhä alttiimmiksi haitallisille hyökkäyksille ja sisäpiirin uhille.

OFAC:n nimeämiseen liitetyssä lehdistötiedotteessa valtiovarainministeriö totesi, että "[huolimatta] muutoin julkisista vakuutuksista Tornado Cash on toistuvasti epäonnistunut ottamaan käyttöön tehokkaita valvontatoimia, joiden tarkoituksena on estää sitä pesemästä varoja haitallisille kybertoimijoille. . . .”36 Itse asiassa, ja kuten alla yksityiskohtaisemmin kuvataan, Tornado Cashilla oli joitain teknisiä valvontatoimia suojatakseen alustan käyttöä laittomaan taloudelliseen toimintaan. Kysymys kuuluu – oliko Tornado Cash voinut toteuttaa tehokkaampia teknisiä valvontatoimia, kuten nollatietotodisteita hyödyntäviä, ja jotka olisivat saaneet valtiovarainministeriön olemaan ryhtymättä toimiin, joita se teki? Tarkastellaanpa niitä nollatietoturvallisia ratkaisuja, mukaan lukien jotkin Tornado Cashin toteuttamat ja toiset, jotka saattavat parantaa tehokkuutta. Vaikka mikään näistä lähestymistavoista ei yksinään ole hopealuoti, yhdessä ne voivat parantaa kykyä havaita, estää ja häiritä laitonta taloudellista toimintaa ja sanktioiden kohteena olevien valtion toimijoiden yksityisyysprotokollien käyttöä. Näitä ovat: (i) talletusten seulonta – saapuvia tapahtumia tekevien lompakoiden tarkistaminen esto- ja sallittujen listojen suhteen; (ii) kotiutusselvitys – palautusta pyytävien lompakoiden tarkistaminen esto- ja sallittujen listojen perusteella; ja (iii) valikoiva anonymisointi – ominaisuus, joka antaisi liittovaltion sääntelyviranomaisille ja lainvalvontaviranomaisille pääsyn tapahtumatietoihin.

Talletusten seulonta

Ethereum-lohkoketjusta kotoisin olevat tai siihen toisesta ketjusta siltatut digitaaliset resurssit voidaan vaihtaa ETH:hen ja tallettaa Tornado Cashiin käyttäjien tapahtumien yksityisyyden säilyttämiseksi. Tornado Cash käytti talletusten seulontaa, joka perustui määrättyjen osoitteiden "estolistaan". "Sallittujen luettelon" lisäkäyttöä voitaisiin kuitenkin käyttää kansalliseen turvallisuuteen liittyvien huolenaiheiden ratkaisemiseen ja samalla minimoida protokollan laillisiin käyttäjiin kohdistuvat riskit, kuten jäljempänä on kuvattu.

Estolistaus

Tornado Cashin talletusseulonta mahdollisti sen, että se pystyi automaattisesti rajoittamaan protokollaa käyttäviä henkilöitä estämällä ehdotetut talletukset osoitteista, jotka Yhdysvaltain hallitus on hyväksynyt tai muuten estänyt. Tornado Cash saavutti tämän käyttämällä lohkoketjuanalyysiyritystä ketjun oraakkelipalvelu sen testaamiseksi, onko osoite tällä hetkellä merkitty useiden tahojen, kuten Yhdysvaltojen, EU:n tai YK:n, talous- tai kauppasaartoluetteloihin (tai "estoluetteloihin").37 Tornado Cashin älykkäät sopimukset olisivat "soita" analytiikkayrityksen sopimukseen ennen varojen hyväksymistä johonkin sen poolista.38 Talletuspyyntö epäonnistuu, jos varat ovat jostakin estetyistä osoitteista, jotka sisältyvät analyyttisen yrityksen Specially Designated Nationals (SDN) -luetteloon.

Vaikka talletusten seulonta estolistalla on hyvä ensimmäinen askel, tässä mekanismissa on useita käytännön ongelmia. Ensinnäkin, kun verkkorikolliset varastavat varoja uhrilta, he voivat siirtää varat välittömästi Tornado Cashiin ennen kuin uhri edes tajuaa, että varat ovat kadonneet, ja varmasti ennen kuin analytiikkayritys on merkinnyt varat varastetuiksi tai ohjelmistonsa SDN-luetteloon. . Toiseksi siinä tapauksessa, että verkkorikollisen osoite sijoitetaan SDN-listalle ennen Tornado Cashiin tallettamista, varas voisi yksinkertaisesti siirtää varat uuteen osoitteeseen ja tallettaa varat välittömästi Tornado Cashiin uudesta osoitteesta ennen uutta osoitetta. osoite lisätään pakoteluetteloon. Kehittyneet hakkerointisyndikaatit, kuten Korean demokraattisen kansantasavallan Lazarus Group, käyttävät näitä tekniikoita varsin tehokkaasti havaitsemisen välttämiseksi. Mutta lohkoketjun analytiikkayritykset yrittävät voittaa tämän rajoituksen käyttämällä muutososoiteanalyysiä ja heuristiikkaa tunnistaakseen määrittelemättömät lompakot, joita myös määrätyt ryhmät hallitsevat.39 Lopuksi totean, että valtiosta riippumattoman tahon luottaminen totuudentuomariin sen suhteen, kuka tai mikä on pakoteluettelossa, voi johtaa tarkkuusongelmiin, joita olisi vaikea tunnistaa ja korjata. Esimerkiksi analytiikkayritys voi vahingossa sisällyttää osoitteen estoluetteloonsa, ja on epäselvää, voisiko tällaisen osoitteen omistaja turvautua virheen korjaamiseen (toisin kuin perinteisten rahoituslaitosten tapauksessa, jotka voivat tehdä valituksia Asiakkaat). Ongelmana on myös se, mikä pakoteluettelo lisätään, koska kaikki pakotteet ovat määräyksen antaneen hallituksen poliittisia päätöksiä.

Sallittu luettelo

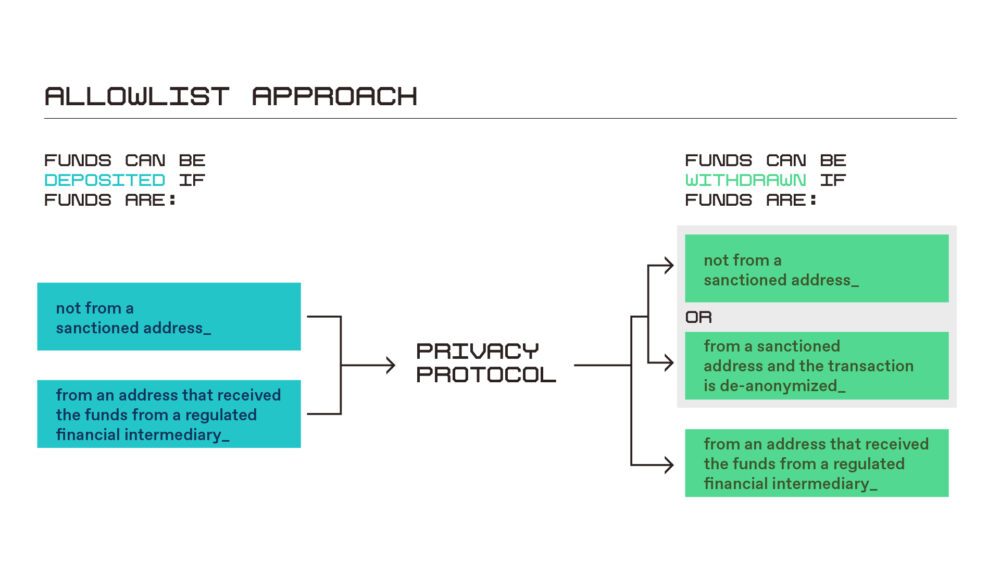

Vähentääkseen riskiä siitä, että analytiikkayritys tai valtion taho voisi käyttää estolistaa sensuroidakseen epäoikeudenmukaisesti lainkuuliaisia käyttäjiä, yksityisyyttä suojelevat protokollat voivat harkita tehokkaampaa talletusten seulontatapaa, joka perustuu myös lompakkoosoitteiden "sallituslistaan". talletusten seulontarajoituksia ei sovelleta. Tämä sallittu luettelo koostuisi säänneltyihin rahoitusvälittäjiin liittyvistä lompakko-osoitteista – kuten Coinbasen kaltaisia fiat-ramppeja – jotka suorittavat kattavan KYC-seulonnan osana käyttöönottoprosessejaan, jolloin vältytään yksityisyyden säilyttämisprotokollalta näiden osoitteiden seulomiseksi. kuvattu alla.

Tämä lähestymistapa sallisi käyttäjän tallettaa varoja yksityisyyttä suojaavaan protokollaan vain, jos talletusosoite (i) ei ole soveltuvan analytiikkayrityksen SDN-luettelossa (eli osoite ei ole estolistalla) tai (ii) saanut mainitut varat säännellyltä rahoituksen välittäjältä (eli osoitteesta). is sallittujen listalla). Protokollaa hallitseva hajautettu autonominen organisaatio (DAO) voisi hallita ja päivittää tätä sallittujen luetteloa ajan mittaan tai se voitaisiin hankkia säänneltyihin rahoitusvälittäjiin liittyvien osoitteiden ketjussa olevasta oraakkelista (samanlainen kuin Chainalysisin ylläpitämä estoluettelooraakkeli). Tietyt yksityisyyttä suojaavat tekniikat voisivat viedä tätä käsitettä askeleen pidemmälle yhdistämällä protokollansa suoraan säänneltyihin rahoituksen välittäjiin, jolloin käyttäjät voivat tallettaa varoja suoraan kyseisiltä välittäjiltä protokollaan ilman, että heidän tarvitsee ensin siirtää varoja erilliseen lompakkoosoitteeseen.

Sekä estolistan että sallittujen luettelon käyttämisellä osana talletusten seulontaprosessia on useita selkeitä etuja verrattuna vain estolistaan perustuvaan lähestymistapaan. Ensinnäkin laillinen käyttäjä, joka on joko virheellisesti tai haitallisesti lisätty estoluetteloon, pystyisi välttämään sensuurin, kunhan hän käytti säänneltyä rahoitusvälittäjää tallettaakseen varansa protokollaan. Ja koska useimpien laittomien toimijoiden ei pitäisi pystyä perustamaan tiliä säännellylle rahoituksen välittäjälle, he eivät voi hyödyntää sallittujen luetteloa ja pysyisivät sensuroinnin alaisina, mikä ratkaisee kansallisen turvallisuuden huolenaiheet. Lisäksi sallittujen listan lähestymistapa parantaisi kaikkien säänneltyjen rahoituksen välittäjien asiakkaiden yksityisyyttä, koska se takaisi heidän mahdollisuuden nauttia yksityisyyttä suojelevien protokollien eduista ilman sensuurin pelkoa.

Loppujen lopuksi, vaikka talletusten seulonta helpottaisi Tornado Cashin velvollisuuksia estää kielletyt liiketoimet, muille yksityisyyden palveluntarjoajille, joita voidaan pitää MSB:nä ja joihin sovelletaan BSA:ta, tai henkilöille tai yhteisöille, joita voidaan vaatia suorittamaan seuraamuksiin liittyvä riskinarviointi liiketoimintaan, se ei parantaisi kyseisten yksiköiden transaktioiden seurantavalmiuksia riskinarviointitarkoituksiin.40 Talletusten seulonta on hyvä ensimmäinen askel, mutta se ei todennäköisesti vähentäisi protokollan laitonta rahoituskäyttöä kokonaan.

Peruuttamisen seulonta

Niille lompakkoosoitteille, jotka eivät sisälly yllä kuvattuun sallittujen luetteloon, yksi lisätapa talletusten seulonnassa olisi tarkistaa nostotiedot ja estää mahdolliset ehdotetut kotiutukset sanktioitujen osoitteiden tai laittomaan toimintaan liittyvien osoitteiden avulla. Oletetaan esimerkiksi, että laiton toimija lähettää varoja Tornado Cashiin osoitteesta välittömästi hakkeroinnin jälkeen. Talletushetkellä osoite ei ole sallittujen luettelossa eikä sen ole tunnistettu liittyvän varastettuihin varoihin tai sanktioituihin henkilöihin tai yhteisöihin, ja talletus on suoritettu onnistuneesti. Jos laiton toimija kuitenkin yrittää nostaa varoja myöhemmin, ja väliajan aikana osoite on merkitty varastetuille varoille tai pakoteluetteloon, nostopyyntö epäonnistuu. Varat pysyvät jäädytettyinä, eikä varas voi nostaa niitä. Tällä lähestymistavalla on useita etuja. Ensinnäkin se estää varasta pesemästä varoja Tornado Cash -protokollalla. Toiseksi Tornado Cashin nostotarkastuspisteen käyttöönotto toimii pelotteena ja sen pitäisi tehdä pahalle toimijoille selväksi, että jos he lähettävät varastettuja varoja Tornado Cashiin, älykkäät sopimukset voivat jäädyttää nämä varat määräämättömäksi ajaksi, estäen heitä pääsemästä heidän tuloihinsa. laitonta toimintaa. Tällainen pelote vaikuttaisi vain kyberrikollisiin eikä lainkuuliaisiin Tornado Cashin käyttäjiin. Ottaen huomioon yllä käsitellyt talletusajan ominaisuudet ja todennäköisyys, että laittomat toimijat parkkeerasivat varoja Tornado Cashiin pidemmäksi ajaksi anonymisoidakseen niiden lähteen tehokkaimmin, tämä kotiutuksen seulontaominaisuus olisi erittäin hyödyllinen sen kykyä seuloa vastaan päivittää jatkuvasti valtiovarainministeriön pakoteluetteloita.

Vaikka kotiutuksen seulonta voi korjata monia talletusten seulonnan puutteita, kuten talletusten seulonta, se ei juurikaan ratkaise tarvittavia riskinarviointeja.41 Lisäksi se jatkaisi Tornado Cashin riippuvuutta blockchain-analytiikkayritysten uskolliseen sanktiooraakkeleihin. Lisäksi, kuten talletusten seulonnassa, ongelmana on myös hallituksen sensuuri – vain nostotarkastuksen tapauksessa hallituksen väärinkäyttö pakoteluettelossa voi johtaa siihen, että käyttäjä menettää varansa.

Valikoiva anonymisoinnin poistaminen

Valikoiva anonymisoinnin poistaminen on kolmas tapa täyttää mahdolliset sääntelyvaatimukset, ja sitä on kahta eri muotoa: vapaaehtoista ja tahatonta.

Vapaaehtoinen valikoiva anonymisointi

Talletuskuittitoimintonsa, Tornado Cash, kautta täytäntöön Vapaaehtoisen valikoivan anonymisoinnin muoto, joka tarjoaa henkilölle, joka uskoo, että hänet on virheellisesti lisätty pakoteluetteloon, mahdollisuuden poistaa tapahtumansa tiedot valituille tai nimetyille osapuolille.42 Jos samanlainen vapaaehtoinen anonymisointitoiminto yhdistettäisiin sen sijaan sallittujen luetteloon kuulumattomien lompakko-osoitteiden nostotarkastukseen, käyttäjä voisi halutessaan poistaa tapahtumansa anonymisoimisen, ja nostoista vastaava Tornado-sopimus poistaisi mahdollisen eston, joka johtuu edellä kuvattu vieroitusseulontaprosessi. Tämän seurauksena käyttäjä saisi rahansa, mutta käyttäjä ei olisi saanut Tornadon yksityisyyttä suojelevan teknologian etuja, koska hänen nostoosoitteensa olisi ketjussa selvästi yhdistetty sen talletusosoitteeseen. Vapaaehtoinen anonymisoinnin poistaminen antaisi Tornado Cashin kaltaisille protokollille mahdollisuuden korjata tiettyjä kotiutusseulonnan puutteita (esim. viattomat käyttäjät eivät olisi vaarassa jäädyttää varojaan), mutta se heikentäisi myös kotiutusseulonnan tehokkuutta pelotteena, koska huonot toimijat voisivat sitten nostaa varansa Tornadosta vain poistamalla tapahtumansa anonyymi. Tässä skenaariossa laittomat käyttäjät eivät hyötyisi lainkaan yksityisyyttä parantavan palvelun käytöstä.

Tahaton valikoiva anonymisointi

Tahaton valikoiva anonymisoinnin poistaminen on lisätoimenpide, joka voitaisiin integroida Tornado Cashin älykkäisiin sopimuksiin, jotta hallitus voisi seurata ja jäljittää laittomia tuloja. Vaikka BSA-vaatimusten soveltuvuus ei-säilöön kuuluviin web3-palveluihin ei ole todennäköistä, lohkoketjuprotokolliin liittyvä jäljitettävyys on yksi keskeinen keino estää laitonta taloudellista toimintaa laajemmin, myös seuraamusten kohteena olevien osapuolten toimesta. Tahaton valikoiva anonymisoinnin poistaminen on tehokas työkalu jäljitettävyyden ylläpitämiseen valtuutetuissa tarkoituksissa ja samalla tietosuojan suojaamiseksi haitallisilta toimijoilta ja luvattomilta kolmansilta osapuolilta. Keskeinen kysymys on, kuka ylläpitää yksityistä avainta jäljitettävyyden avaamiseksi?

Yksi ratkaisu voi sisältää yksityisen avaimen tarjoamisen neutraalille portinvartijatyyppiselle organisaatiolle tai vastaavalle luotettavalle taholle ja toisen yksityisen avaimen toimittaminen viranomaisille. Molempia avaimia olisi käytettävä anonymisoimaan talletus- ja nostotapahtuma, joka ei ole peräisin sallittujen luettelossa olevasta lompakkoosoitteesta, ja tällaisen tapahtuman tiedot paljastettaisiin vain lainvalvontaviranomaiselle, joka pyysi - anonymisointi. Portinvartijaorganisaation tehtävänä olisi vastustaa anonymisoinnin poistamista ilman, että lainvalvontaviranomaiset hankkivat ja esittävät ensin voimassa olevan luvan tai oikeuden määräyksen anonymisoinnin poistamiseksi. Näin lainvalvontaviranomaiset voisivat paitsi tunnistaa lähdeosoitteen, josta Tornado Cash -nostoihin käytetyt varat on toimitettu, jolloin hallitus voisi suorittaa täytäntöönpanon ja kansallisen turvallisuuden valtuutuksensa, mutta se myös keventäisi hallitusta taakasta hallussaan pitämisestä. avaimet, mikä ei olisi optimaalinen sekä hallitukselle että Tornado Cashin käyttäjille.

Tähän lähestymistapaan liittyy useita haasteita. Ensinnäkin ei ole selvää, millä entiteetillä olisi pääsy yksityisiin avaimiin. Mitään nykyään toimivaa portinvartijaorganisaatiota ei ole perustettu hallitsemaan tällaista prosessia. Lisäksi on olemassa lukuisia lainkäyttökysymyksiä. Onko jokaisella maalla – jopa sortohallinnolla – omat yksityiset avaimensa, jotka tarjoavat niille pääsyn tapahtumatietoihin? Jos näin on, miten voidaan varmistaa, että tällaiset järjestelmät eivät poista Yhdysvaltain kansalaisten liiketoimien nimettömyyttä? Miten portinvartijaorganisaatio ja valtion viranomaiset hallinnoisivat avaimiaan varmistaakseen, ettei niitä voida varastaa? Nämä kysymykset eivät ole uusia. Ne tulevat esiin jokaisessa keskustelussa avainten sulkutilistä, mikä on sitä, mitä tahaton valikoiva anonymisointi on. Tämä ratkaisu on jatkuvasti epäsuosittu ja täynnä toiminnallisia haasteita – ajatus "takaovesta". Kehittäjät voivat kuitenkin harkita tätä vaihtoehtoa täyttääkseen sääntelyvaatimukset tai estääkseen alustojen käytön laittomiin tarkoituksiin.

Yksi mahdollinen ratkaisu edellä esitettyihin haasteisiin olisi antaa käyttäjälle mahdollisuus noston aikana valita, mitä julkista avainta hän haluaa käyttää osoitteen salaamiseen.43 Tornado Cash -sopimuksessa voi olla useita lainvalvontaviranomaisten julkisia avaimia, esimerkiksi yksi julkinen avain jokaiselle maalle. Noston aikana käyttäjä voi valita, millä julkisella avaimella salataan paikallisen lainkäyttöalueensa perusteella. Käyttäjän on ehkä toimitettava todisteet toimivaltastaan, mikä määrittää, mitä julkista avainta se käyttää salaukseen. Nämä todisteet voitaisiin piilottaa nollatietotodistuksen alle, jotta kukaan muu kuin asianomainen valtion virasto ei saa tietää peruuttamisen lainkäyttövaltaa.44 Teoriassa tämä käsittelisi kysymystä sortohallintojen pääsystä tapahtuman salaiseen avaimeen, mutta se ei ota huomioon mahdollisuutta, että pahantahtoinen hallitus voisi vaatia avaimenhaltijoita antamaan yksityiset avaimensa vilpittömän uskon varjolla. – oikeusprosessi.

Niille BSA:n velvoittamille tahoille valikoivalla anonymisoinnin poistamisella olisi se etu, että se säilyttäisi säännösten mukaisen vetäytymistarkastuksen, mukaan lukien mahdollisuus suorittaa OFAC:n valtuuttama pakotteiden seulonta, sekä mahdollisuus kerätä KYC-tietoja ja tapahtumatietoja, ja mahdollisesti tiedosto SAR. Lisäksi edellä kuvattua tahatonta valikoivaa anonymisoinnin poistamismenetelmää voitaisiin muokata siten, että kahdella avaimenhaltijalla olisi vain yksityiset avaimet tiedoille, jotka on erityisesti kerättävä, säilytettävä ja raportoitava BSA:n mukaisesti (esim. KYC-tiedot ja SAR-tiedot). esitä nämä avaimet FinCENille ja OFAC:lle tai lainvalvontaviranomaisille vain pätevän oikeusprosessin yhteydessä. Tämä lähestymistapa auttaisi varmistamaan käyttäjien tietojen yksityisyyden samalla, kun valtion virastot voisivat täyttää sääntelytehtävänsä.

Yhteenveto

Jotta web3-teknologia kukoistaisi Yhdysvalloissa, yksityisyyttä suojaavien sääntelyratkaisujen kehittäminen on ratkaisevan tärkeää. Näitä lähestymistapoja muotoillessa nollatietotodisteet voivat tarjota tehokkaan työkalun, jolla estetään kyberrikolliset ja kilpailevien valtioiden toimijat käyttämästä lohkoketjuteknologiaa laittomiin tarkoituksiin, samalla kun suojellaan käyttäjien henkilötietojen, tietojen ja taloudellisten toimintojen yksityisyyttä. Tietyn protokollan tai alustan toiminnallisesta ja taloudellisesta mallista ja säännösten noudattamista koskevista velvoitteista riippuen nollatietotodisteiden käyttö voisi mahdollistaa talletusten seulonnan, kotiutusseulonnan ja valikoivan anonymisoinnin näiden velvoitteiden täyttämiseksi ja ekosysteemin suojelemiseksi paremmin laittomalta käytöltä ja estää Yhdysvaltojen ja muiden maiden turvallisuudelle aiheutuvat haitat. Lohkoketjutilan toiminnan monimuotoisuus saattaa vaatia kehittäjiä ja perustajia harkitsemaan useita lähestymistapoja, mukaan lukien tässä artikkelissa esitetyt, laittoman rahoitusriskin torjumiseksi.

Toistaen aiemmin käsitellyn periaatteen, jonka mukaan protokollia ei pidä säännellä ja että kehittäjillä on oltava täysi vapaus valita, haluavatko he ottaa käyttöön protokollatason rajoituksia näiden tärkeiden riskien lievittämiseksi, tekijöiden toivo on, että nämä ideat herättävät luovaa keskustelua, lisätutkimusta ja kehitystä nollatietotodisteiden mahdollisuuksista rakentajien ja päättäjien keskuudessa.

Lataa täysi paperitai lue yhteenveto blogikirjoituksesta tätä.

***

loppuviitteet

1 nähdä Kryptomikserien käyttö saavuttaa kaikkien aikojen ennätyksen vuonna 2022, ja kansallisvaltioiden toimijat ja kyberrikolliset osallistuvat merkittävästi, ketjuanalyysi (14. heinäkuuta 2022), https://blog.chainalysis.com/reports/cryptocurrency-mixers; Katso myös Yhdysvaltain valtiovarainministeriö sanktioi laajasti käytettyä kryptomekoituslaitetta Tornado Cash, TRM Labs (8. elokuuta 2022), https://www.trmlabs.com/post/u-s-treasury-sanctions-widely-used-crypto-mixer-tornado-cash.

2 Miles Jennings, Säädä web3-sovelluksia, ei protokollia, a16z Crypto (29. syyskuuta 2022), https://a16zcrypto.com/web3-regulation-apps-not-protocols/.

3 nähdä Ketjuanalyysi, supra huomautus 1.

4 Todistaja saa tämän aikaan koodaamalla ensin todistettavan väitteen sarjaksi polynomia (algebrallisten termien sarjan summa), jotka ovat identtisesti nolla, jos ja vain jos väite on tosi. Tämä koodaus – jota usein kutsutaan lauseen "aritmetisoimiseksi" - on maaginen askel, joka tekee mahdolliseksi todisteet ilman tietoa. Todistaja vakuuttaa sitten todentajan, että polynomit ovat todellakin identtisiä nollia.

5 nähdä Ketjuanalyysi, supra huomautus 1.

6 Katso Pohjois-Korean Lazarus Group siirtää varoja Tornado Cashin kautta, TRM Labs (28. huhtikuuta 2022), https://www.trmlabs.com/post/north-koreas-lazarus-group-moves-funds-through-tornado-cash.

7 "AML" vastustaa rahanpesua ja "CFT" vastustaa terrorismin rahoitusta. nähdä Fin. Crimes Enf't Network, Rahanpesun vastaisten lakien historia, https://www.fincen.gov/history-anti-money-laundering-laws.

8 31 USC § 5311 et seq.

9 nähdä Yhdysvaltain valtiovarainministeriö, Office of Foreign Assets Control (OFAC) – Sanktio-ohjelma ja tiedot, https://home.treasury.gov/policy-issues/office-of-foreign-assets-control-sanctions-programs-and-information.

10 Esimerkiksi vuonna 2021 sekoituspalvelun Bitcoin Fogin väitetty operaattori pidätettiin ja häntä syytettiin rahanpesusta, luvattomasta rahansiirtoliiketoiminnasta ja rahansiirrosta ilman lupaa District of Columbiassa. nähdä Lehdistötiedote, Yhdysvaltain oikeusministeriö, henkilö on pidätetty ja syytetty pahamaineisen Darknet-salausvaluutan "Mixerin" käyttämisestä (28. huhtikuuta 2021), https://www.justice.gov/opa/pr/individual-arrested-and-charged-operating-notorious-darknet-cryptocurrency-mixer.

11 31 USC § 5311.

12 Rahapalveluyrityksiä koskevat määritelmät ja niiden rekisteröinti, 64 Fed. Reg. 45438 (elokuu 1999), https://www.govinfo.gov/content/pkg/FR-1999-08-20/pdf/FR-1999-08-20.pdf.

13 Fin. Crimes Enf't Network, FinCENin määräysten soveltaminen virtuaalivaluuttoja hallinnoiviin, vaihtaviin tai käyttäviin henkilöihin, FIN-2013-G001 (18. maaliskuuta 2013), https://www.fincen.gov/sites/default/files/shared/FIN-2013-G001.pdf.

14 Rahansiirto sisältää varojen, CVC:n tai valuutan korvaavan arvon siirtämisen toiselle paikkakunnalle tai henkilölle millä tahansa tavalla. nähdä Fin. Crimes Enf't Network, FinCENin määräysten soveltaminen tiettyihin liiketoimintamalleihin, jotka sisältävät vaihdettavia virtuaalivaluuttoja, FIN-2019-G001 (9. toukokuuta 2019), https://www.fincen.gov/sites/default/files/2019-05/FinCEN%20Guidance%20CVC%20FINAL%20508.pdf.

15 Id. klo 20, 23-24.

16 Usein kysytyt kysymykset, Yhdysvaltain valtiovarainministeriö on poissa käytöstä. ulkomaan omaisuuden hallinnasta ("OFAC"), nro 1076, https://home.treasury.gov/policy-issues/financial-sanctions/faqs/1076 ("Vaikka yhdysvaltalaisilta henkilöiltä on kiellettyä osallistua mihin tahansa tapahtumaan Tornado Cashin tai sen suljetun omaisuuden tai omaisuusintressien kanssa, vuorovaikutus itse avoimen lähdekoodin kanssa tavalla, johon ei liity kiellettyä tapahtumaa Tornado Cashin kanssa, ei ole kiellettyä. Esimerkiksi Yhdysvaltojen pakotesäännökset eivät estä yhdysvaltalaisia kopioimasta avoimen lähdekoodin koodia ja asettamasta sitä muiden nähtäville verkossa…”).

17 Lehdistötiedote, Yhdysvaltain valtiovarainministeriö, Yhdysvaltain valtiovarainministeriö sanktioi pahamaineisen virtuaalivaluuttasekoittimen Tornado Cash (8. elokuuta 2022), https://home.treasury.gov/news/press-releases/jy0916.

18 Alexandra D. Comolli ja Michele R. Korver, Surffaa kryptovaluuttojen rahanpesun ensimmäisessä aallossa, 69 DOJ J. FED. L. & PRAC. 3 (2021).

19 31 CFR § 1010.410.

20 31 CFR § 1022.320(a)(1); 31 USC § 5318(g)(3).

21 Napsautussuhteet edellyttävät yli 10,000 10,000 dollarin käteis- tai kolikkotapahtumien raportointia, jotka on suoritettu yhden henkilön tai hänen puolestaan, sekä useista valuuttatapahtumista, joiden yhteenlaskettu summa on yli XNUMX XNUMX dollaria yhdessä päivässä. Ne eivät tällä hetkellä koske digitaalisia resursseja, vaikka vireillä on sääntö, joka voisi laajentaa napsautussuhteen kaltaisia vaatimuksia tietyt kriteerit täyttäviin CVC-tapahtumiin. nähdä 31 CFR § 1010.311; Katso myös Fin. Crimes Enf't Network, ilmoitus asiakkaille: napsautussuhteen viiteopas, https://www.fincen.gov/sites/default/files/shared/CTRPamphlet.pdf.

22 nähdä 50 USC § 1702(a); Nina M. Hart, Taloudellisten pakotteiden täytäntöönpano: yleiskatsaus, Congressional Research Service Reports (18. maaliskuuta 2022), https://crsreports.congress.gov/product/pdf/IF/IF12063.

23 Fed. Fin. Toimielinten koeneuvosto, Bank Secrecy Act (BSA) / Anti-Money Laundering (AML) Examination Manual (2021) https://bsaaml.ffiec.gov/manual/OfficeOfForeignAssetsControl/01.

24 nähdä OFAC Cyber Related Sanctions Usein kysytyt kysymykset, nro 444, 445 ja 447, https://home.treasury.gov/policy-issues/financial-sanctions/faqs/topic/1546. Kryptovaluuttoja koskevat pakotteet voivat johtua myös maakohtaisista toimeenpanomääräyksistä, kuten Venäjälle, Iraniin tai Pohjois-Koreaan.

25 nähdä 31 CFR Apx. A - Pt. 501; 50 USC § 1705.

26 Siviilivastuu syntyy ilman, että hänellä on tietoa tai syytä tietää, että joku on syyllistynyt seuraamusrikkomukseen.

27 Katso esimerkiksi, 18 USC §§ 1956, 1957 ja 1960.

28 nähdä OFAC, Pakotteiden noudattamista koskevat ohjeet virtuaalivaluutateollisuudelle (15) (jossa todetaan, että seuraamusten noudattamista koskevat ohjelmat ja riskiarvioinnit koskevat "yrityksiä"), https://home.treasury.gov/system/files/126/virtual_currency_guidance_brochure.pdf [jäljempänä "OFAC-ohjeet"]; mutta katso Usein kysytyt kysymykset, OFAC, nro 445, https://home.treasury.gov/policy-issues/financial-sanctions/faqs/topic/1546, (tämän mukaan "[yleisesti] yhdysvaltalaiset henkilöt, mukaan lukien yritykset, jotka helpottavat tai harjoittavat verkkokauppaa, ovat vastuussa siitä, etteivät he osallistu luvattomiin liiketoimiin tai asioihin OFAC:n pakoteluetteloissa mainittujen henkilöiden kanssa tai toimi lainkäyttöalueilla Tällaisten henkilöiden, mukaan lukien teknologiayritykset, tulisi kehittää räätälöity riskiin perustuva noudattamisohjelma, joka voi sisältää pakoteluettelon seulonnan tai muita asianmukaisia toimenpiteitä.

29 Usein kysytyt kysymykset, OFAC, nro 1076, https://home.treasury.gov/policy-issues/financial-sanctions/faqs/1076.

30 Katso yleisesti Tornado Cash, https://tornado.cash (2022).

31 Uusi Tornado Cash -versio, nimeltään Nova, tukee suoria tilisiirtoja tilille ilman, että sinun tarvitsee ensin nostaa varoja Tornadosta. Katso yleisesti Tornado Cash Nova, https://nova.tornadocash.eth.link (2022).

32 Tim Hakki, Lähes 7 miljoonaa dollaria hakkeroituja Ronin-varoja lähetettiin Privacy Mixer Tornado Cashille, Pura salaus (4. huhtikuuta 2022), https://decrypt.co/96811/nearly-7m-hacked-ronin-funds-sent-privacy-mixer-tornado-cash.

33 nähdä OFAC Cyber Related Sanctions Frequently Asked Questions, nro 1076 ja 1095, https://home.treasury.gov/policy-issues/financial-sanctions/faqs/topic/1546.

34 nähdä Elizabeth Howcroft et ai., Yhdysvaltalainen kryptoyritys Harmony kärsi 100 miljoonan dollarin ryöstöstä, Reuters (24. kesäkuuta 2022), https://www.reuters.com/technology/us-crypto-firm-harmony-hit-by-100-million-heist-2022-06-24.

35 nähdä Elizabeth Howcroft, Yhdysvaltalainen kryptoyritys Nomad joutui 190 miljoonan dollarin varkaudelle, Reuters (3. elokuuta 2022), https://www.reuters.com/technology/us-crypto-firm-nomad-hit-by-190-million-theft-2022-08-02.

36 Katso yllä huomautus 17.

37 Katso Chainalysis Oracle pakotteiden seulonnasta, ketjuanalyysi, https://go.chainalysis.com/chainalysis-oracle-docs.html.

38 Jeff Benson, Ethereumin tietosuojatyökalu Tornado Cash sanoo, että se käyttää ketjuanalyysiä sanktioitujen lompakoiden estämiseen, Pura salaus (15. huhtikuuta 2022), https://decrypt.co/97984/ethereum-privacytool-Tornado-cash-uses-chainalysis-block-sanctioned-wallets.

39 nähdä Brian Armstrong ja Vitalik Buterin keskustelevat hajauttamisesta, yksityisyydestä ja muusta, Coinbase: Around the Block, klo 35 (00. elokuuta 30) (saatavilla Spotifyssa), https://open.spotify.com/episode/2vzctO7qgvYqGLKbnMnqha?si=X3eu221IRvGIJn3kd4tWFA&nd=1; katso esim, Ben Fisch, Konfiguroitava yksityisyyden tapaustutkimus: osioidut tietosuojavarastot, Espresso Systems (11. syyskuuta 2022), https://www.espressosys.com/blog/configurable-privacy-case-study-partitioned-privacy-pools.

40 nähdä OFAC:n ohje 12-16 (riskinarviointivelvoitteet).

41 Id.

42 Katso yleisesti Tornado Cash, Tornado.cash-yhteensopivuus, Keskitaso (3), https://tornado-cash.medium.com/tornado-cash-compliance-9abbf254a370.

43 Uudempi Tornado Nova -protokolla tukee yksityisiä siirtoja varojen ollessa Tornado-järjestelmässä. Tässä tapauksessa lainvalvontaviranomaisten julkisella avaimella salatun "osoitteen" on oltava koko tapahtumaketju, joka johti varojen nostoon – enemmän dataa kuin yksi osoite.

44 nähdä Kalastaa, supra huomata 39.

***

Kiitokset: Kiitos Jai Ramaswamylle ja Miles Jenningsille heidän palautteestaan ja panoksestaan teoksen konsepteihin, mukaan lukien Milesin "sallitut" ehdotus. Kiitos myös David Sverdloville, joka auttoi kokoamaan tämän.

***

Editor: Robert Hackett

***

Joseph Burleson on a16z crypton apulaislakimies, jossa hän neuvoo yritystä ja sen salkkuyrityksiä oikeudellisissa, hallinto- ja hajauttamisasioissa.

Michele Korver on a16z krypton sääntelypäällikkö. Hän toimi aiemmin FinCENin digitaalisen valuutan pääneuvonantajana, DOJ:n digitaalisen valuutan neuvonantajana ja Yhdysvaltain apulaislakimiehenä.

Dan Boneh on vanhempi tutkimusneuvonantaja a16z:ssä. Hän on tietojenkäsittelytieteen professori Stanfordin yliopistossa, jossa hän johtaa sen Applied Cryptography Groupia; yhdessä johtaa Stanford Center for Blockchain Research -keskusta; ja ohjaa yhdessä Stanford Computer Security Labia.

***

Tässä esitetyt näkemykset ovat yksittäisen AH Capital Management, LLC:n ("a16z") lainaaman henkilöstön näkemyksiä, eivätkä ne ole a16z:n tai sen tytäryhtiöiden näkemyksiä. Tietyt tähän sisältyvät tiedot on saatu kolmansien osapuolien lähteistä, mukaan lukien a16z:n hallinnoimien rahastojen kohdeyrityksiltä. Vaikka a16z on otettu luotettavilta uskotuista lähteistä, se ei ole itsenäisesti tarkistanut tällaisia tietoja, eikä se esitä tietojen nykyistä tai pysyvää tarkkuutta tai sen soveltuvuutta tiettyyn tilanteeseen. Lisäksi tämä sisältö voi sisältää kolmannen osapuolen mainoksia; a16z ei ole tarkistanut tällaisia mainoksia eikä tue mitään niiden sisältämää mainossisältöä.

Tämä sisältö on tarkoitettu vain tiedoksi, eikä siihen tule luottaa lainopillisena, liike-, sijoitus- tai veroneuvona. Näissä asioissa kannattaa kysyä neuvojanne. Viittaukset arvopapereihin tai digitaaliseen omaisuuteen ovat vain havainnollistavia, eivätkä ne ole sijoitussuositus tai tarjous tarjota sijoitusneuvontapalveluita. Lisäksi tämä sisältö ei ole suunnattu eikä tarkoitettu sijoittajien tai mahdollisten sijoittajien käytettäväksi, eikä siihen voida missään olosuhteissa luottaa tehdessään sijoituspäätöstä mihinkään a16z:n hallinnoimaan rahastoon. (A16z-rahastoon sijoitustarjous tehdään vain minkä tahansa tällaisen rahaston suunnatun osakeannin muistion, merkintäsopimuksen ja muiden asiaankuuluvien asiakirjojen perusteella, ja ne tulee lukea kokonaisuudessaan.) Kaikki mainitut sijoitukset tai kohdeyritykset, joihin viitataan, tai kuvatut eivät edusta kaikkia investointeja a16z:n hallinnoimiin ajoneuvoihin, eikä voi olla varmuutta siitä, että investoinnit ovat kannattavia tai että muilla tulevaisuudessa tehtävillä investoinneilla on samanlaisia ominaisuuksia tai tuloksia. Luettelo Andreessen Horowitzin hallinnoimien rahastojen tekemistä sijoituksista (lukuun ottamatta sijoituksia, joiden osalta liikkeeseenlaskija ei ole antanut a16z:lle lupaa julkistaa, sekä ennalta ilmoittamattomat sijoitukset julkisesti noteerattuihin digitaalisiin omaisuuseriin) on saatavilla osoitteessa https://a16z.com/investments /.

Kaaviot ja kaaviot ovat vain tiedoksi, eikä niihin tule luottaa sijoituspäätöstä tehtäessä. Aiempi kehitys ei kerro tulevista tuloksista. Sisältö puhuu vain ilmoitetun päivämäärän mukaan. Kaikki näissä materiaaleissa esitetyt ennusteet, arviot, ennusteet, tavoitteet, näkymät ja/tai mielipiteet voivat muuttua ilman erillistä ilmoitusta ja voivat poiketa tai olla ristiriidassa muiden ilmaisemien mielipiteiden kanssa. Tärkeitä lisätietoja on osoitteessa https://a16z.com/disclosures.

- a16z-salaus

- Andreessen Horowitz

- Bitcoin

- blockchain

- lohkoketjun noudattaminen

- blockchain-konferenssi

- coinbase

- coingenius

- Yhteisymmärrys

- Crypto & Web3

- salauskonferenssi

- kryptointi

- kryptovaluutta

- hajautettu

- defi

- Digitaaliset varat

- ethereum

- koneoppiminen

- ei korvattava tunnus

- Platon

- plato ai

- Platonin tietotieto

- Platoblockchain

- PlatonData

- platopeliä

- Politiikka ja sääntely

- Monikulmio

- todiste panoksesta

- turvallisuus ja yksityisyys

- W3

- zephyrnet

- nollatieto-todisteet