Ei voida aliarvioida sitä, kuinka tärkeää organisaatioille on ymmärtää, keitä niiden vastustajat ovat ja miten ne toimivat yritysympäristöään vastaan. Organisaation lähestymistapaa kyberturvallisuuden testaamiseen ja sietokyvyn parantamiseen yhä epävakaassa uhkakuvassa on tuettava tästä näkökulmasta.

Hyvin suunnitellun kyberturvallisuuden testausohjelman ydinelementtien tulisi olla organisaation auttaminen tunnistamaan ja korjaamaan haavoittuvuuksia, jatkuvasti haastamaan havaitsemis- ja reagointivalmiuksia, tarkentamaan uhkatiedon keräämisen prioriteetteja ja parantamaan yleistä vaaratilanteisiin valmistautumista jatkuvalla reagointisuunnitelmien stressitestauksella. The IBM:n Data Breach 2022 -raportin kustannukset osoittaa, että keskimääräiset rikkomuskustannussäästöt organisaatioille, jotka testaavat säännöllisesti onnettomuuksien torjuntasuunnitelmia, ovat 2.66 miljoonaa dollaria (noin 2 miljoonaa puntaa).

Vaikka ei ole olemassakaan kaikille sopivaa ratkaisua, tässä on viisi keskeistä seikkaa, joihin organisaatiot voivat keskittyä kehittäessään kattavaa strategiaa kyberturvallisuuden testausohjelman rakentamiseksi ja ylläpitämiseksi.

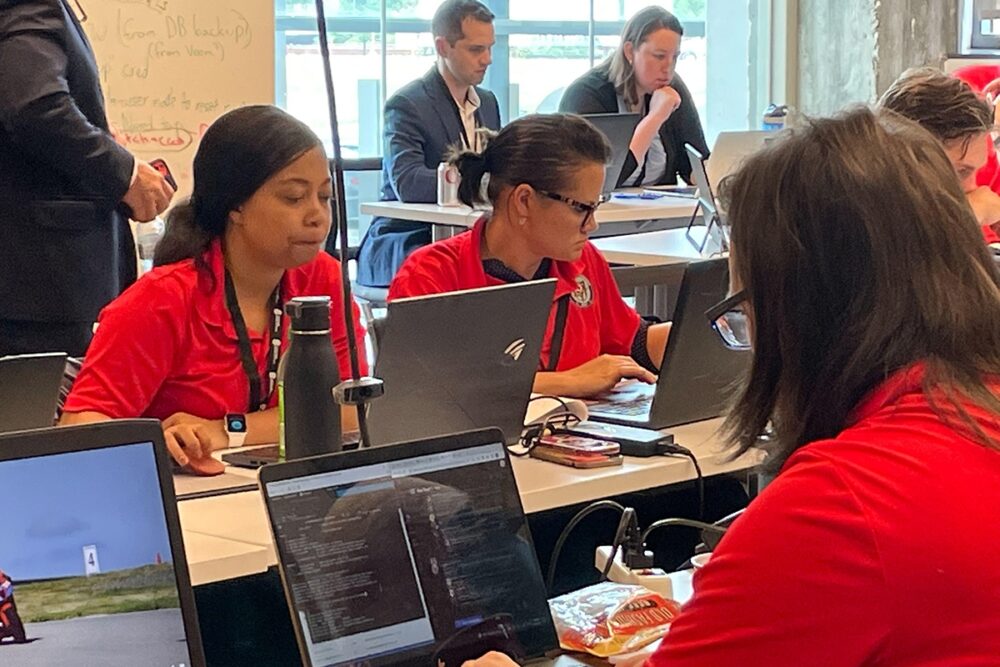

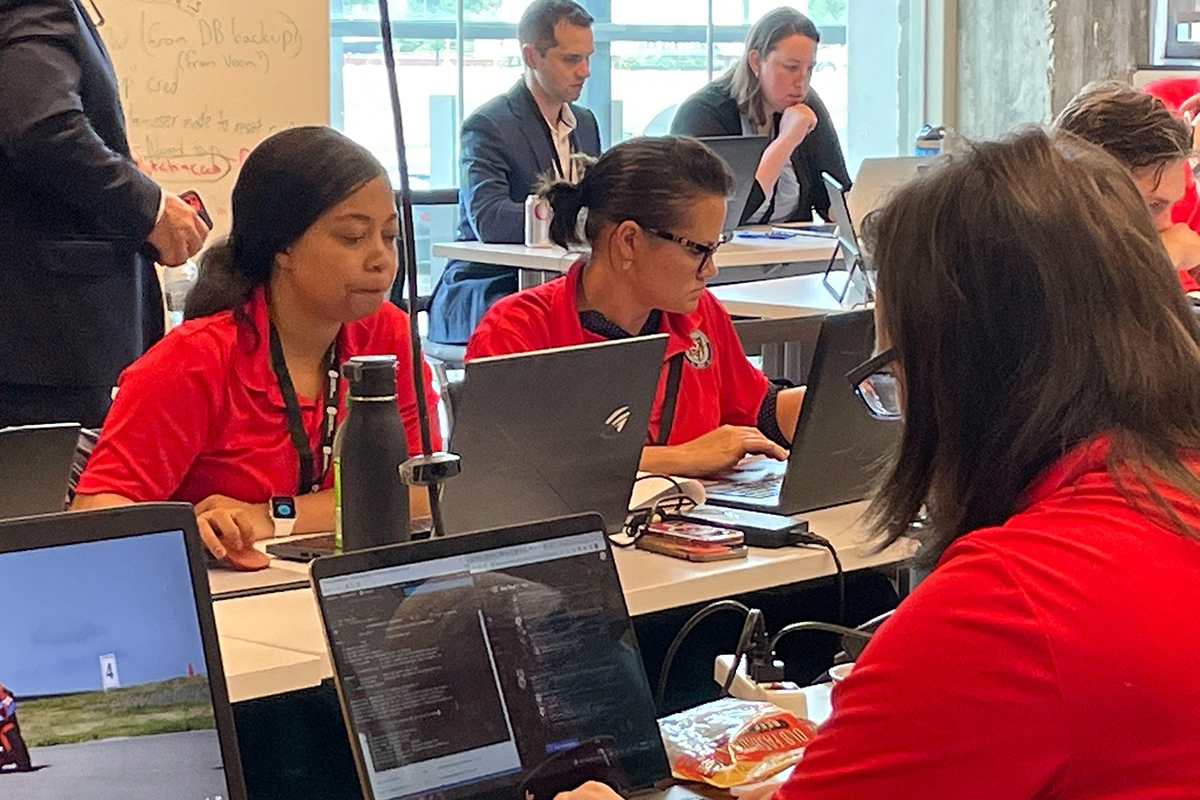

1. Tee yhteistyötä eri ryhmien välillä

Yhteistyö on organisaation vahvuus, joten turvallisuustiimien tulisi keskittyä sisäisten suhteiden rakentamiseen eri ryhmien kanssa. Turvatiimien tulee muistaa, että inhimillinen komponentti on kriittinen, ja määritellä selkeä prosessi, jonka avulla turvallisuusoperaatiokeskuksen (SOC), riskien/yhteensopivuuden, haavoittuvuuden hallinnan (VM), kyberuhkien tiedustelutiedon (CTI) ja tietoturvatestaustoimintojen edustajat voivat käyttää tehokkaasti ajaa yhteistyötä.

Jos mahdollista, rohkaise näitä ryhmiä keskustelemaan henkilökohtaisesti. Tämä luo mahdollisuuden tiimien väliseen suhteeseen henkilökohtaisella tasolla ja kehittää toveruuden tunnetta, joka auttaa pitkälle yhteisen tavoitteen saavuttamisessa.

Selkeiden vastuiden määrittelevän hallintokehyksen luominen ja läpinäkyvä viestintä näiden ryhmien välillä, jotta tulokset voidaan jakaa nopeasti, mahdollistaa paremman päätöksenteon, nopeamman reagoinnin tapauksiin ja organisaation kybervalmiuksien kokonaisvaltaisen arvioinnin.

Yhteistyö mahdollistaa toistensa tekniikoiden ja menetelmien paremman arvostamisen sekä tiedon ja asiantuntemuksen vaihdon uhkien havaitsemis- ja lieventämisstrategioiden parantamiseksi.

2. Noudata tietoon perustuvaa ja riskiin perustuvaa lähestymistapaa laajuuden määrittelyssä

Prosessin jatkuvan uhkien tiedustelupalvelun avulla organisaatiot voivat rakentaa ja ylläpitää kattavaa ja ajan tasalla olevaa kirjastoa perushyökkäysskenaarioista. Ensin määritetään, mitkä uhkatoimijaryhmät ovat todennäköisesti motivoituneita kohdistamaan kohteen organisaatioon. Tämän päällekkäisyys vakiintuneiden perusskenaarioiden kanssa auttaa määrittämään kattavan luettelon taktiikat, tekniikat ja menettelyt (TTP).

Organisaatioilla on usein ympäristössään useita omaisuutta, mikä vaikeuttaa riskipisteiden tunnistamista ja sen arvioimista, mihin ja kuinka paljon rahaa haavoittuvuuden tunnistamiseen ja korjaamiseen tulisi käyttää. Ajoituksen näkökulmasta ei ehkä ole realistista arvioida koko luetteloa tunnistetuista TTP:istä suhteessa kaikkiin soveltamisalaan kuuluviin varoihin.

Riskeihin perustuva lähestymistapa on poimia uskottava osa TTP-sekvenssejä ja yhdistää luovasti infrastruktuurin ja ohjelmiston yksityiskohtia ilman, että sinun tarvitsee olla sidottu laajaan tarkistuslistaan. Tämä luo kohdistettuja osaskenaarioita, joihin hyökkäyssimulointitiimi voi aluksi keskittyä.

Tämä lähestymistapa auttaa CISO:ita mittaamaan yksityiskohtaisemmin olemassa olevien käytännön lieventämiskeinojen vahvuutta ja tunnistamaan tärkeimmät alueet kriittisissä yrityspalveluissa hyödyntäen samalla optimaalisesti olemassa olevia resursseja.

3. Suorita jatkuva kyberpuolustuksen hallintalaitteiden stressitestaus

Hyödynnä skenaarioita ja priorisoitua luetteloa TTP:istä, jotka on määritetty jatkuvasti harjoittamaan organisaation teknistä ja liiketoimintaa. Skenaarioiden alijoukon pitäisi monimutkaistaa tapahtumantorjuntaohjelma kypsyy. Jos turvallisuustiimi epäonnistui aiemmin, nämä skenaariot on toistettava, jotta organisaatio voi parantaa prosessia todellisen hyökkäyksen sattuessa.

On tärkeää valita "matala ja hidas" taktiikka, jonka SOC voi havaita ja VM-tiimi voi korjata – mutta älä tee asioista liian helppoa. TTP:n huolellinen valitseminen, joilta SOC:n on vaikeampi puolustautua, rohkaisee näitä tiimejä jatkuvasti terävöittämään tekniikkaansa ja painostamaan organisaatiota päivittämään vastausstrategioita.

Valinta monimutkaisuuden, varkain ja nopeuden välillä riippuu organisaation riskiprofiilista ja uhkaprioriteeteista, jotka ovat osaltaan vaikuttaneet testausskenaarion muotoiluun.

4. Aseta mittareita yhteistä ymmärrystä ja parannusten seurantaa varten

Onnistumiskriteerit on määriteltävä ja niitä on seurattava, jotta voidaan osoittaa, että organisaation omaisuuteen kohdistuvat riskit vähenevät kokonaisuudessaan. Mittarit, kuten lyhentyneet havaitsemis- ja/tai vasteajat, onnistuneiden hyökkäysten väheneminen ja niin edelleen, ovat hyödyllisiä, kun paneeliin tehdään parannuksia tehokkaasti.

On hyödyllistä verrata aikaisempien ja myöhempien penetraatiotestien, punaisen ryhmän harjoitusten ja/tai kohdistettujen hyökkäyssimulaatioiden tuloksia keskittyen tunnistettujen ja käytettyjen riskialttiiden haavoittuvuuksien määrään sekä testaajien yleiseen onnistumisprosenttiin.

Kyky analysoida uhkamaiseman muutoksia ja osoittaa lisääntynyttä kykyä lieventää nykyisiä ja kehittyviä uhkia auttaa CISO:ita osoittamaan parannettua riskien vähentämistä.

5. Luo palautekanavia prosessien parantamiseksi

Erottele testihavainnot suoritetuista TTP:istä sekä hyökkäysketjun varrella tunnistettuja toimenpiteitä. Testitulokset antavat myös paremman käsityksen siitä, mitä haavoittuvuuksia todennäköisimmin hyödynnetään, ja ne voivat auttaa tarkentamaan riskien priorisointia VM-prosessissa.

Näiden tulosten jakaminen reaaliajassa CTI-tiimille antaa heille mahdollisuuden seurata mahdollisia uhkia, jotka voivat hyödyntää haavoittuvuuksia, parantaa dokumentoitujen uhkien teoreettista ymmärrystä ja antaa tietoa aiemmin tuntemattomista haavoittuvuuksista sekä auttaa priorisoimaan lisätutkimuksen ja analyysin alueita.

Keskitetty kojelauta, joka koota testituloksia reaaliajassa kentältä ja joka voi tarjota asiaankuuluville SOC-tiimin sidosryhmille tietoturvan seurantatyökaluissa ja hälytysjärjestelmissä havaitut aukot, on erittäin hyödyllinen.

Tarjoamalla harjoitusalue IR-suunnitelmien harjoittaminen ja validointi sekä alueiden tunnistaminen, joilla vasteaikoja on parannettava, on hyödyllistä parantaa yleistä vaaratilannevalmiutta.

Lopputavoite

- WEF Global Cybersecurity Outlook 2023 toteaa, että 43 prosenttia yritysjohtajista uskoo, että heidän organisaationsa joutuu todennäköisesti suuren hyökkäyksen kohteeksi seuraavan kahden vuoden aikana. Kaiken kattava muutos kyberturvallisuustestaukseen lisääntyneen yhteistyön ja parannettujen riskinhallintaprosessien kautta parantaa kyberhyökkäyksiä vastaan.

- SEO-pohjainen sisällön ja PR-jakelu. Vahvista jo tänään.

- PlatoAiStream. Web3 Data Intelligence. Tietoa laajennettu. Pääsy tästä.

- Tulevaisuuden lyöminen Adryenn Ashley. Pääsy tästä.

- Osta ja myy osakkeita PRE-IPO-yhtiöissä PREIPO®:lla. Pääsy tästä.

- Lähde: https://www.darkreading.com/edge-articles/5-ways-security-testing-can-aid-incident-response

- :On

- :ei

- :missä

- 2022

- 66

- a

- kyky

- pystyy

- saavuttamisessa

- poikki

- vastaan

- Tuki

- Kaikki

- sallia

- mahdollistaa

- pitkin

- Myös

- an

- analyysi

- analysoida

- ja

- arvostus

- lähestymistapa

- OVAT

- alueet

- noin

- AS

- arvioidessaan

- Varat

- At

- hyökkäys

- Hyökkäykset

- keskimäärin

- Lähtötilanne

- BE

- ovat

- Uskoa

- Paremmin

- välillä

- hallitus

- sidottu

- rikkominen

- rakentaa

- Rakentaminen

- liiketoiminta

- mutta

- by

- toveruus

- CAN

- ei voi

- kyvyt

- huolellisesti

- keskus

- keskitetty

- ketju

- haaste

- muuttaa

- Muutokset

- kanavat

- valinta

- selkeä

- tehdä yhteistyötä

- yhteistyö

- Yhteinen

- Yhteydenpito

- verrata

- monimutkaisuus

- noudattaminen

- komponentti

- kattava

- näkökohdat

- alituisesti

- jatkuva

- jatkuvasti

- osaltaan

- Ydin

- Hinta

- kustannussäästöjä

- luoda

- luo

- kriteerit

- kriittinen

- Nykyinen

- cyber

- cyberattacks

- tietoverkkojen

- kojelauta

- tiedot

- tietoturvaloukkauksesta

- Päätöksenteko

- vähentää

- Puolustus

- määritelty

- määrittelee

- osoittaa

- yksityiskohdat

- Detection

- Määrittää

- kehittää

- kehittämällä

- eri

- vaikea

- keskustelut

- Don

- alas

- ajaa

- ajanut

- kukin

- helppo

- tehokkaasti

- elementtejä

- mahdollistaa

- kannustaa

- kannustaa

- loppu

- parantaa

- tehostettu

- Parantaa

- yritys

- ympäristö

- ympäristöissä

- perustaa

- vakiintunut

- tapahtuma

- kehittyvä

- Vaihdetaan

- Käyttää

- olla

- olemassa

- asiantuntemus

- Käyttää hyväkseen

- hyödynnetään

- laaja

- erittäin

- Kasvot

- Epäonnistui

- nopeampi

- palaute

- ala

- tulokset

- Etunimi

- Keskittää

- tarkennus

- seurata

- varten

- Puitteet

- alkaen

- koko

- tehtävät

- edelleen

- aukkoja

- keräys

- Global

- Go

- tavoite

- hallinto

- Ryhmän

- Olla

- auttaa

- auttaa

- tätä

- Korkea

- suuri riski

- Osuma

- Miten

- HTTPS

- ihmisen

- IBM

- Tunnistaminen

- tunnistettu

- tunnistaa

- tunnistaminen

- merkitys

- tärkeä

- parantaa

- parani

- parannus

- parannuksia

- in

- henkilökohtaisesti

- tapaus

- tapahtuman vastaus

- Kasvaa

- kasvoi

- yhä useammin

- Infrastruktuuri

- ensin

- tietoa

- Älykkyys

- sisäinen

- tulee

- IT

- jpg

- avain

- tuntemus

- Landschaft

- johtajat

- Taso

- Kirjasto

- piilee

- Todennäköisesti

- Lista

- Pitkät

- ylläpitää

- merkittävä

- tehdä

- TEE

- johto

- kypsyy

- Saattaa..

- mitata

- menetelmät

- Metrics

- miljoona

- lieventää

- lieventäminen

- raha

- monitori

- seuranta

- lisää

- eniten

- motivoituneita

- paljon

- täytyy

- Tarve

- seuraava

- Nro

- numero

- of

- usein

- on

- käyttää

- Operations

- Tilaisuus

- organisaatio

- organisatorinen

- organisaatioiden

- Muut

- ulos

- näkymät

- yleinen

- tunkeutuminen

- Suorittaa

- henkilöstö

- näkökulma

- suunnitelmat

- Platon

- Platonin tietotieto

- PlatonData

- uskottava

- pistettä

- mahdollinen

- mahdollinen

- Käytännön

- harjoitusta.

- edellinen

- aiemmin

- priorisointi

- Asettaa etusijalle

- etusijalle

- prioriteetti

- menettelyt

- prosessi

- Prosessit

- Profiili

- Ohjelma

- edistää

- toimittaa

- tarjoaa

- Työnnä

- nopeasti

- hinta

- todellinen

- reaaliaikainen

- realistinen

- punainen

- Vähentynyt

- vähentäminen

- tarkentaa

- säännöllisesti

- Ihmissuhteet

- merkityksellinen

- muistaa

- toistuva

- raportti

- Edustajat

- tutkimus

- kimmoisuus

- Esittelymateriaalit

- vastaus

- vastuut

- tulokset

- Riski

- riskienhallinta

- s

- Säästöt

- skenaario

- skenaariot

- laajuus

- turvallisuus

- valitsemalla

- tunne

- Palvelut

- setti

- useat

- muotoiluun

- Jaa:

- yhteinen

- shouldnt

- Näytä

- simulointi

- So

- Tuotteemme

- ratkaisu

- erityinen

- nopeus

- käytetty

- sidosryhmien

- Valtiot

- Stealth

- strategiat

- Strategia

- vahvuus

- myöhempi

- menestys

- onnistunut

- niin

- järjestelmät

- taktiikka

- Kohde

- kohdennettu

- joukkue-

- tiimit

- Tekninen

- tekniikat

- testi

- testaajat

- Testaus

- testit

- että

- -

- heidän

- Niitä

- teoreettinen

- Siellä.

- Nämä

- ne

- asiat

- tätä

- uhkaus

- uhat

- Kautta

- aika

- kertaa

- ajoitus

- että

- liian

- työkalut

- läpinäkyvä

- kaksi

- ymmärtää

- ymmärtäminen

- tuntematon

- ajanmukainen

- Päivitykset

- Hyödyntämällä

- VAHVISTA

- haihtuva

- haavoittuvuuksia

- alttius

- Tapa..

- tavalla

- HYVIN

- joka

- vaikka

- KUKA

- tulee

- with

- sisällä

- ilman

- vuotta

- zephyrnet