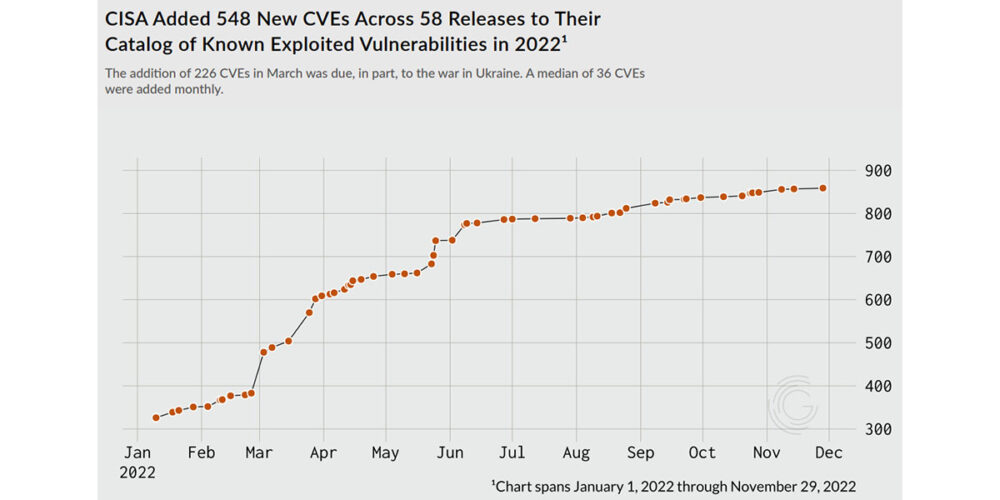

Marraskuussa 2021 Yhdysvaltain kyberturvallisuus- ja infrastruktuuriturvavirasto (CISA) julkaisi Known Exploited Vulnerabilities (KEV) -luettelon auttaakseen liittovaltion virastoja ja kriittisen infrastruktuurin organisaatioita tunnistamaan ja korjaamaan aktiivisesti hyväksikäytetyt haavoittuvuudet. CISA lisäsi luetteloon 548 uutta haavoittuvuutta 58 päivityksessä tammikuusta marraskuun loppuun 2022, Gray Noise -julkaisun mukaan.GreyNoise Mass Exploits Report"

Sisältäen noin 300 haavoittuvuutta Marras-joulukuussa 2021 lisätty CISA listasi noin 850 haavoittuvuutta luettelon ensimmäisen olemassaolon aikana.

Aktiivisesti hyödynnetyt Microsoftin, Adoben, Ciscon ja Applen tuotteiden haavoittuvuudet muodostivat yli puolet KEV-luettelon päivityksistä vuonna 2022, Gray Noise havaitsi. 2022 prosenttia KEV-luettelon päivityksistä oli vanhempia haavoittuvuuksia, jotka ovat peräisin ennen vuotta XNUMX.

"Monet julkaistiin kahden edellisen vuosikymmenen aikana", huomautti Gray Noisen datatieteen varapresidentti Bob Rudis raportissa.

Useat KEV-luettelon haavoittuvuuksista ovat peräisin tuotteista, jotka ovat jo päässeet käyttöikänsä loppuun (EOL) ja käyttöiän loppuun (EOSL), Cyber Security Worksin tiimin analyysin mukaan. Vaikka Windows Server 2008 ja Windows 7 ovat EOSL-tuotteita, KEV-luettelossa on 127 Server 2008 -haavoittuvuutta ja 117 Windows 7 -haavoittuvuutta.

"Se tosiasia, että ne ovat osa CISA KEV:ää, on varsin kertova, koska se osoittaa, että monet organisaatiot käyttävät edelleen näitä vanhoja järjestelmiä ja niistä tulee siksi helppoja kohteita hyökkääjille", CSW kirjoitti.CISA KEV:n dekoodaus”Raportti.

Vaikka luettelo oli alun perin tarkoitettu kriittisen infrastruktuurin ja julkisen sektorin organisaatioille, siitä on tullut arvovaltainen lähde, jonka haavoittuvuuksia hyökkääjät käyttävät – tai ovat käyttäneet – hyväkseen. Tämä on tärkeää, koska kansallinen haavoittuvuustietokanta (NVD) on määrittänyt Commonin Haavoittuvuudet ja altistukset (CVE) tunnistaa yli 12,000 2022 haavoittuvuutta vuonna XNUMX, ja yritysten puolustajien olisi työlästä arvioida jokaista tunnistaakseen ympäristönsä kannalta merkitykselliset. Yritystiimit voivat käyttää luettelon kuratoitua luetteloa aktiivisen hyökkäyksen kohteena olevista CVE-kohteista prioriteettiluetteloiden luomiseen.

Itse asiassa CSW havaitsi pienen viiveen sen välillä, kun CVE-numerointiviranomainen (CNA), kuten Mozilla tai MITRE, määritti CVE:n haavoittuvuudelle ja kun haavoittuvuus lisättiin NVD:hen. Esimerkiksi Apple WebKitGTK:n (CVE-2019-8720) haavoittuvuus, joka sai CVE:n Red Hatilta lokakuussa 2019, lisättiin KEV-luetteloon maaliskuussa, koska BitPaymer ransomware käytti sitä hyväkseen. Sitä ei ollut lisätty NVD:hen marraskuun alussa (CSW:n raportin viimeinen päivämäärä).

Organisaatio, joka luottaa NVD:hen paikannuksen priorisoinnissa, jää huomaamatta ongelmat, jotka ovat aktiivisen hyökkäyksen kohteena.

22 prosenttia luettelon haavoittuvuuksista on koodin etäsuoritusvirheitä ja XNUMX prosenttia ovat etuoikeussuoritusvirheitä, CSW havaitsi. CISA:n KEV-luettelossa oli 208 haavoittuvuutta, jotka liittyivät kiristysohjelmaryhmiin, ja 199 oli APT-ryhmien käytössä, CSW havaitsi. Oli myös päällekkäisyyttä, jossa sekä ransomware- että APT-ryhmät käyttivät 104 haavoittuvuutta.

Esimerkiksi Microsoft Silverlightin keskivakava tietojen paljastamisen haavoittuvuus (CVE-2013-3896) liittyy 39 kiristysohjelmaryhmään, CSW sanoi. The sama analyysi CSW:ltä havaitsi, että 2012 APT-ryhmää käyttävät hyväkseen kriittistä puskurin ylivuotohaavoittuvuutta Office-asiakirjojen käyttämissä ListView/TreeView ActiveX-komponenteissa (CVE-0158-2017) ja vakavaa muistin vioittumisongelmaa Microsoft Officessa (CVE-11882-23). , mukaan lukien viimeksi Thrip APT -ryhmä (Lotus Blossom/BitterBug), marraskuussa 2022.

Maaliskuun 2022 piikki johtuu siitä, että Venäjä hyökkäsi Ukrainaan helmikuussa – ja päivitykset sisälsivät monia vanhoja haavoittuvuuksia, joita kansallisvaltioiden toimijoiden tiedettiin hyödyntäneen yrityksissä, hallituksissa ja kriittisen infrastruktuurin organisaatioissa, Grey Noise sanoi. Suurin osa – 94 % – luetteloon maaliskuussa lisätyistä haavoittuvuuksista sai CVE:n ennen vuotta 2022.

CISA päivittää KEV-luettelon vain, jos haavoittuvuutta hyödynnetään aktiivisesti, sille on määritetty CVE ja ongelman korjaamiseksi on selkeät ohjeet. Vuonna 2022 yritysten puolustajat joutuivat käsittelemään KEV-luettelon päivitystä lähes viikoittain, ja uusi hälytys annettiin tyypillisesti neljän tai seitsemän päivän välein, Rudis kirjoitti. Puolustajilla oli yhtä todennäköisesti vain yksi päivä päivitysten välillä, ja vuonna 2022 puolustajien pisin tauko päivitysten välillä oli 17 päivää.

- blockchain

- cryptocurrency-lompakot

- cryptoexchange

- tietoverkkoturvallisuus

- verkkorikollisille

- tietoverkkojen

- Pimeää luettavaa

- sisäisen turvallisuuden osasto

- digitaaliset lompakot

- palomuuri

- Kaspersky

- haittaohjelmat

- McAfee

- NexBLOC

- Platon

- plato ai

- Platonin tietotieto

- Platon peli

- PlatonData

- platopeliä

- VPN

- verkkosivuilla turvallisuus