Lukuaika: 5 pöytäkirja

Lukuaika: 5 pöytäkirja

Vuoden 2018 ensimmäisten viikkojen aikana kyberrikolliset hyökkäsivät viiteen yliopistoon, 23 yksityiseen yritykseen ja useisiin valtion organisaatioihin. Uudesta huolimatta hienostunut haittaohjelmien tyypit hyökkääjät käyttivät, he eivät kyenneet tunkeutumaan Comodon puolustukseen.

Kyberrikolliset yrittivät rakentaa monimutkaisen ketjun ohittaakseen tekniset turvakeinot ja pettääkseen ihmisten valppautta.

Comodon analyytikot Uhkatutkimuslaboratoriot huomautti, että hakkerit eivät lähettäneet haittaohjelmaa tavanomaista reittiä sähköpostin liitteenä, vaan yrittivät naamioida sen useissa kerroksissa. Ensinnäkin tietojenkalasteluviesti oli naamioitu FedExin viestiksi. Kuten kuvakaappaus osoittaa, viesti käytti ovelia sosiaalisen manipuloinnin temppuja käyttäjien napsauttamiseksi haitalliselle linkille. Toiseksi, itse haitallinen linkki on myös hyvin naamioitu - linkiksi Google Drivessa. Nämä temput pystyivät huijaamaan monia käyttäjiä.

Kun käyttäjä napsauttaa linkkiä, hyökkääjän sivusto avautuu hänen selaimessaan ja ladattava haitallinen tiedosto "Lebal copy.exe". Kiinnitä erityistä huomiota osoitepalkkiin: kuten näet, "secure", "https" ja "drive.google.com" ovat siellä, joten turvallisuudesta huolehtiva käyttäjä ei välttämättä huomaa mitään epäilyttävää ja pitää sitä luotettavana sivustona. . Oikeastaan, kuinka kukaan voi tietää, ettei osoitepalkin google.com-osoitetta voi luottaa? Mutta… todellisuus kirvelee. Monille on vaikea uskoa, mutta taitavat verkkorikolliset käyttävät drive.google.com-sivustoa sijoittaessaan tietojenkalastelu haittaohjelmat. Ja tämä tapaus ei ole yksittäinen tapaus, joten Googlen – kuten myös monien muiden pilvitallennuspalvelujen – pitäisi ehdottomasti ryhtyä kiireellisiin toimiin tämän ongelman ratkaisemiseksi. Niiden tulisi tarjota vähintään jatkuvaa reaaliaikaa tarkistaa haittaohjelmien varalta. Tämä auttaisi vähentämään tämäntyyppistä haitallista toimintaa.

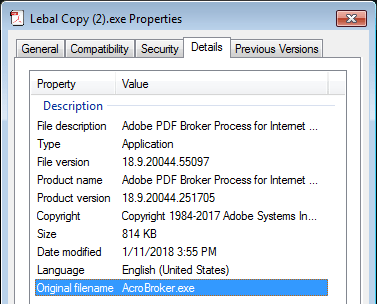

Huomaa myös, että haitallinen tiedosto on myös hankalasti naamioitu - Adobe Acrobat -asiakirjaksi. Siinä ei ole vain .pdf-tiedostoja muistuttavaa kuvaketta, vaan jopa tiedoston versiotiedot:

Tietenkin kaikki yllä oleva on petollista: "Lebal-kopio" on vaarallinen haittaohjelma, jonka tarkoituksena on saada salaisuutesi esiin.

Mitä "lebal_copy.exe" voi tehdä tietokoneellesi?

Comodon analyytikot määrittelivät tiedoston tyypiksi troijalaisen (TrojWare.Win32.Pony.IENG ja TrojWare.MSIL.Injector.~SHI, tarkemmin sanottuna) – haittaohjelmat, jotka on luotu varastamaan tietoja.

Mutta millaista tietoa?

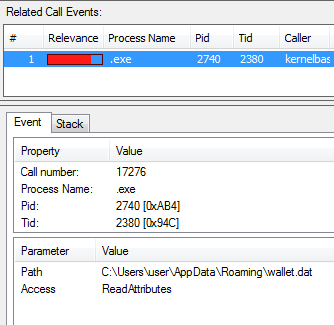

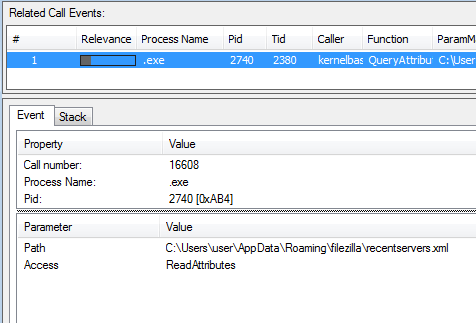

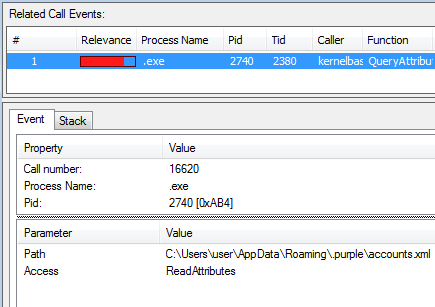

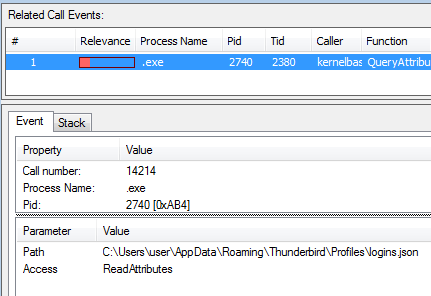

Ladattu haittaohjelma löytää käyttöjärjestelmän ja uhrikoneessa käynnissä olevien sovellusten version. Sitten se varastaa yksityisiä tietoja käyttäjän selaimista, mukaan lukien evästeet ja tunnistetiedot, ja etsii tietoja sähköposti- ja pikaviestiohjelmista. Sitten se hakee kirjautumistiedot FTP-asiakkailta, kuten FileZilla tai WinSCP, ja yrittää paikantaa kryptovaluuttalompakkoja, kuten Bitcoin tai Electrum, ja käyttää niitä. Lyhyesti sanottuna se nappaa kaiken, mitä se voi poimia uhrikoneesta. Lopuksi se muodostaa yhteyden kyberrikollisten komento- ja hallintapalvelimeen ja välittää kaikki kerätyt tiedot hyökkääjille. Se yrittää myös sammuttaa käyttöjärjestelmän puolustuskeinot ja piilottaa itsensä niiltä haittaohjelmien torjuntatyökalut monilla hienostuneilla tavoilla.

Kuten Comodon analyytikot paljastivat, tämä 30 sähköpostipalvelimeen kohdistettu hyökkäys toimitettiin yhdestä IP-osoitteesta 177.154.128.114 ja verkkotunnuksesta dpsp.com.br Sao Paolosta, Brasiliasta. Kaikki 328 tietojenkalasteluviestiä lähetettiin yhden päivän aikana – 8. tammikuuta.

"Sähköpostiviesteistä tulee entistä kehittyneempiä ja hienostuneempia", kommentoi Fatih Orhan, Comodo Threat Research Labsin johtaja. ”Kyberrikolliset kehittävät aktiivisesti uusia menetelmiä huijatakseen käyttäjiä napsauttamaan syöttilinkkiä. Kuten yllä olevasta esimerkistä näemme, haitallisen tiedoston tai linkin erottaminen ei ole niin helppoa edes tietoverkkojen tietoinen käyttäjä. Siksi nykypäivän turvallisuuden takaamiseksi yritysten ei tarvitse vain kouluttaa ihmisiä kyberturvallisuuden valppauteen, vaan käyttää myös luotettavia teknisiä suojakeinoja. Tämän hyökkäyksen kohteet eivät vaikuttaneet. vain siksi, että he olivat valmistautuneet etukäteen: suojaamalla verkkojaan Comodo-tiedolla. Ja se oli oikea päätös, koska on paljon helpompi estää hyökkäys kuin voittaa sen seuraukset.

Elää turvallisesti Comodon kanssa!

Tekninen analyysi

File name: Lebal copy.exe

Sample SHA1: e26e12ed8a5944b1dbefa3dbe3e5fc98c264ba49

Päivämäärä: 11 tammikuu 2018

1. Yhteenveto

Tiedosto on 814 kt:n kannettava suorite, joka yrittää esiintyä Adobe Acrobat -asiakirjana huijatakseen käyttäjän suorittamaan sen. Uskottavuuden lisäämiseksi se on peitetty .pdf-tiedoston kuvakkeella ja väärennetyn tiedoston versiotiedoilla:

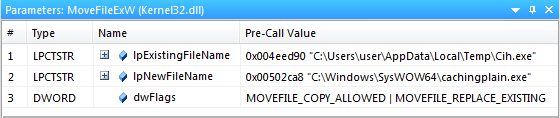

Suorituksen jälkeen se pudottaa tmp.exe-tiedoston (SHA1: 0e9f43124e27fd471df3cf2832487f62eb30e1c) ja kopioi MSBuild.exe-tiedoston

suoritettava Windowsista .exe-tiedostona.

MSBuild.exe:n kopioimisen tarkoitus on suorittaa ja syöttää siihen haittaohjelman omat ohjeet. Koska se on digitaalisesti allekirjoitettu "Microsoft Corporation" -sertifikaatilla, jotkin tietoturvasovellukset saattavat sallia sen toiminnot, jolloin haittaohjelma pääsee halutessaan Internetiin ja paikallisiin resursseihin.

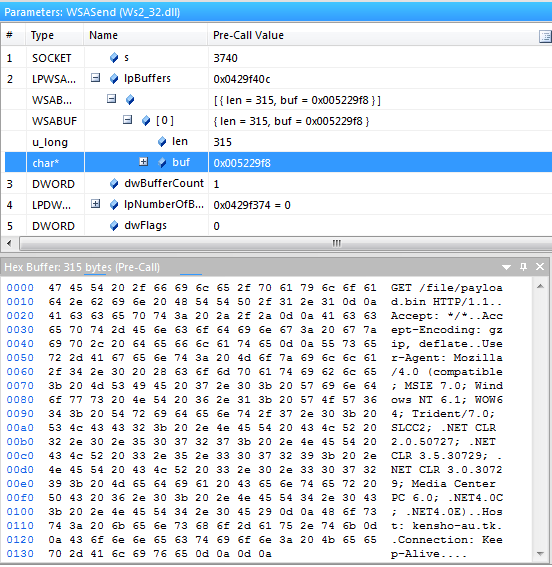

Injektion suorittamisen jälkeen haittaohjelmat lataavat Kensho-au.tk/file/payload.bin -tiedoston, siirtää sen osoitteeseen WinNTBACKEND-1751449698485799.tmp.exe (SHA1: 5245079FE71977C89915F5C00EA4D1D6C36375C).

Sen avulla hyökkääjä voi tarjota haittaohjelmille jatkuvia päivityksiä ja uusia komponentteja tai asentaa lisää haittaohjelmia vaarantuneeseen isäntään.

Haittaohjelman päätarkoitus on varastaa arkaluonteisia tietoja. Se yrittää kerätä seuraavat tiedot:

— yksityiset tiedot verkkoselaimista, mukaan lukien evästeet ja kirjautumistiedot;

- kryptovaluuttalompakot, kuten Bitcoin tai Electrum;

— tunnistetiedot tunnetuilta (s)ftp-asiakkailta, kuten FileZilla tai WinSCP;

— pikaviestintätilit;

- sähköpostiohjelmien tilit (Thunderbird ja Outlook):

Kerätyt tiedot lähetetään osoitteeseen http://datacntrsecured.com/securityfilesdoc/gate.php

3. Päätelmä

Haittaohjelma on luotu poimimaan mahdollisimman paljon yksityistä tietoa erilaisiin haitallisiin tarkoituksiin, esimerkiksi:

– varastettuja sähköpostitilejä voidaan käyttää roskapostiviestien lähettämiseen;

-ftp-tunnistetiedot antavat pääsyn verkkosivustoille niiden vaarantamiseksi;

– kryptovaluuttatilit voidaan kotiuttaa välittömästi.

Verkkorikolliset voivat hyödyntää varastettuja tietoja, jos käyttäjät eivät ryhdy asianmukaisiin vastatoimiin ajoissa.

4. Kompromissin indikaattorit

– .exe-tiedoston läsnäolo %temp%-kansiossa

– tmp.exe-tiedoston läsnäolo %temp%-kansiossa

– WinNtBackend-2955724792077800.tmp.exe-tiedoston läsnäolo %temp%-kansiossa

5. Havaitseminen

haittaohjelmat on havaittu Comodo-tuotteista, joiden nimi on TrojWare.Win32.Pony.IENG ja TrojWare.MSIL.Injector.~SHI

Aiheeseen liittyvät resurssit:

Virustorjuntaohjelmisto PC: lle

Parhaat haittaohjelmien poistotyökalut

Verkkosivun haittaohjelmien skanneri

ALOITA ILMAINEN KOKEILU SAA VAKAA TURVALLISUUSKORTTI ILMAISEKSI

- SEO-pohjainen sisällön ja PR-jakelu. Vahvista jo tänään.

- Platoblockchain. Web3 Metaverse Intelligence. Tietoa laajennettu. Pääsy tästä.

- Lähde: https://blog.comodo.com/comodo-news/comodo-protects-five-universities-new-malware-steals-data/

- 11

- 2018

- a

- pystyy

- Meistä

- edellä

- pääsy

- Tilit

- toimet

- aktiivisesti

- toiminta

- todella

- lisä-

- osoite

- Adobe

- edistää

- kehittynyt

- Kaikki

- mahdollistaa

- analyytikot

- ja

- antivirus

- joku

- sovellukset

- sopiva

- hyökkäys

- yrityksiä

- huomio

- takaisin

- syötti

- baari

- koska

- tulevat

- Uskoa

- Bitcoin

- Blogi

- Brasilia

- selain

- selaimet

- rakentaa

- soittaa

- tapaus

- todistus

- ketju

- asiakkaat

- pilvi

- Cloud Storage

- kerätä

- KOM

- kommentoi

- Yritykset

- monimutkainen

- osat

- kompromissi

- Vaarantunut

- tietokone

- liitäntä

- Seuraukset

- vakio

- jatkuva

- keksit

- kopiointi

- Laskuri

- Kurssi

- luotu

- Valtakirja

- kryptovaluutta

- cryptocurrency-lompakot

- Leikkaus

- verkkorikollisille

- tietoverkkojen

- Vaarallinen

- tiedot

- päivä

- päätös

- Puolustus

- määritelty

- ehdottomasti

- Huolimatta

- havaittu

- DID

- digitaalisesti

- erottaa

- asiakirja

- verkkotunnuksen

- download

- lataukset

- ajaa

- Drops

- aikana

- sähköposti

- helpompaa

- Electrum

- sähköpostit

- Tekniikka

- varmistamalla

- Jopa

- tapahtuma

- kaikki

- täsmälleen

- esimerkki

- toteuttaja

- uute

- harvat

- filee

- Asiakirjat

- Vihdoin

- löydöt

- Etunimi

- jälkeen

- Ilmainen

- alkaen

- tuottaa

- saada

- Antaa

- Hallitus

- hakkerit

- Kova

- pää

- auttaa

- Piilottaa

- isäntä

- Miten

- HTTPS

- ihmisen

- ICON

- heti

- vaikutti

- in

- tapaus

- Mukaan lukien

- indikaattorit

- tiedot

- asentaminen

- esimerkki

- välitön

- ohjeet

- Älykkyys

- Internet

- IP

- IP-osoite

- yksittäinen

- IT

- itse

- Johannes

- tammikuu

- laji

- Tietää

- tunnettu

- Labs

- kerrokset

- kerroit

- LINK

- linux

- paikallinen

- ulkonäkö

- kone

- tärkein

- TEE

- haittaohjelmat

- monet

- max-width

- välineet

- viesti

- viestien

- Messenger

- menetelmät

- ehkä

- minimi

- lisää

- liikkuu

- nimi

- Tarve

- verkot

- Uusi

- huomattava

- esineet

- ONE

- avautuu

- tilata

- organisaatioiden

- OS

- Muut

- näkymät

- Voittaa

- oma

- Paavali

- parametrit

- kulkee

- Maksaa

- PC

- Ihmiset

- esittävä

- Phishing

- PHP

- saattamisesta

- Platon

- Platonin tietotieto

- PlatonData

- mahdollinen

- tarkka

- valmis

- läsnäolo

- esittää

- estää

- yksityinen

- Yksityiset yritykset

- yksityiset tiedot

- Ongelma

- Tuotteemme

- suojella

- suojaus

- toimittaa

- mikäli

- Vetää

- tarkoitus

- tarkoituksiin

- reaaliaikainen

- Todellisuus

- puhdistettu

- liittyvä

- luotettava

- poistaminen

- tutkimus

- Esittelymateriaalit

- Revealed

- Reitti

- ajaa

- juoksu

- miten

- Sao Paulo

- tuloskortti

- Toinen

- turvallinen

- turvallisuus

- sensible

- servers

- Palvelut

- useat

- Lyhyt

- shouldnt

- Näytä

- allekirjoitettu

- samankaltainen

- paikka

- taitava

- taitoja

- So

- sosiaalinen

- Sosiaalinen insinööri

- Tuotteemme

- SOLVE

- jonkin verran

- jotain

- hienostunut

- spam

- erityinen

- varastaa

- Askeleet

- varastettu

- Levytila

- epäilyttävä

- ottaa

- kohdennettu

- Tekninen

- tilapäinen

- -

- heidän

- uhkaus

- aika

- että

- tänään

- Juna

- Troijalainen

- Luottamus

- luotettava

- VUORO

- Yliopistot

- Päivitykset

- kiireellinen

- käyttää

- käyttäjä

- Käyttäjät

- hyödynnetty

- lajike

- eri

- versio

- kautta

- Uhri

- Lompakot

- tavalla

- verkko

- Web-selaimet

- sivustot

- viikkoa

- western

- Mitä

- Mikä on

- tulee

- ikkunat

- maailman-

- olisi

- Voit

- Sinun

- zephyrnet