Lyhyt yhteenveto siitä, mitä Emotetin kanssa tapahtui sen paluun jälkeen marraskuussa 2021

Emotet on vuodesta 2014 lähtien toiminut haittaohjelmaperhe, jota operoi Mealybug tai TA542 -niminen tietoverkkorikollisuusryhmä. Vaikka se alkoi pankkitroijalaisena, se kehittyi myöhemmin bottiverkoksi, josta tuli yksi yleisimmistä uhista maailmanlaajuisesti. Emotet leviää roskapostisähköpostien kautta; se voi suodattaa tietoja ja toimittaa kolmannen osapuolen haittaohjelmia vaarantuneille tietokoneille. Emotet-operaattorit eivät ole kovin nirsoja kohteidensa suhteen, asentaen haittaohjelmiaan niin yksityishenkilöiden kuin yritysten ja isompien organisaatioiden järjestelmiin.

Tammikuussa 2021 Emotet oli kohteena a takedown Eurojustin ja Europolin koordinoiman kahdeksan maan kansainvälisen yhteistyön tuloksena. Tästä operaatiosta huolimatta Emotet heräsi henkiin marraskuussa 2021.

- Emotet käynnisti useita roskapostikampanjoita sen jälkeen, kun se ilmestyi uudelleen sen poistamisen jälkeen.

- Sen jälkeen Mealybug on luonut useita uusia moduuleja ja päivittänyt ja parantanut useita kertoja kaikkia olemassa olevia moduuleja.

- Emotet-operaattorit ovat sittemmin tehneet paljon vaivaa välttääkseen robottiverkon valvontaa ja seurantaa sen palattuaan.

- Tällä hetkellä Emotet on hiljainen ja epäaktiivinen, mikä todennäköisesti johtuu siitä, ettei onnistunut löytämään tehokasta uutta hyökkäysvektoria.

Roskapostikampanjat

Vuoden 2021 lopulla tapahtuneen paluun ja useiden roskapostikampanjoiden jälkeen vuoden 2022 alku jatkui näillä trendeillä ja rekisteröidyimme useita Emotet-operaattoreiden käynnistämiä roskapostikampanjoita. Tänä aikana Emotet levisi pääasiassa haitallisten Microsoft Word- ja Microsoft Excel -dokumenttien kautta, joissa oli upotettuja VBA-makroja.

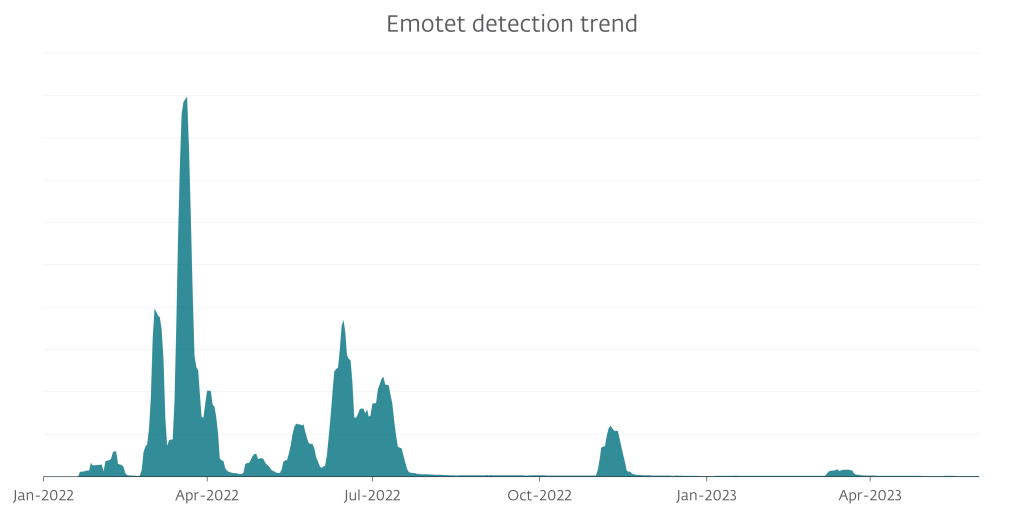

Heinäkuussa 2022 Microsoft muutti pelin kaikille haittaohjelmaperheille, kuten Emotet ja Qbot – jotka olivat käyttäneet haitallisia dokumentteja sisältäviä phishing-sähköposteja levitysmenetelmänä – poistamalla VBA-makrot käytöstä Internetistä hankituissa asiakirjoissa. Tämä muutos oli ilmoitti Microsoftin vuoden alussa ja otettiin käyttöön alun perin huhtikuun alussa, mutta päivitys peruutettiin käyttäjien palautteen vuoksi. Lopullinen käyttöönotto tapahtui heinäkuun 2022 lopussa, ja kuten kuvasta 2 voidaan nähdä, päivitys johti Emotetin kompromissien huomattavaan vähenemiseen; emme havainneet merkittävää toimintaa kesällä 2022.

Emotetin päähyökkäysvektorin poistaminen käytöstä sai sen operaattorit etsimään uusia tapoja vaarantaa kohteensa. Mealybug alkoi kokeilla haitallisten LNK- ja XLL-tiedostojen kanssa, mutta vuoden 2022 lopussa Emotet-operaattorit kamppailivat löytääkseen uuden hyökkäysvektorin, joka olisi yhtä tehokas kuin VBA-makrot. Vuonna 2023 he järjestivät kolme erottuvaa roskapostikampanjaa, joista jokainen testasi hieman erilaista tunkeutumistietä ja sosiaalisen suunnittelun tekniikkaa. Hyökkäysten kutistuminen ja jatkuvat muutokset lähestymistavassa voivat kuitenkin viitata tyytymättömyyteen tuloksiin.

Ensimmäinen näistä kolmesta kampanjasta tapahtui 8. maaliskuutath, 2023, kun Emotet-botnet alkoi jakaa Word-asiakirjoja, jotka on maskattu laskuiksi ja joissa oli upotettuja haitallisia VBA-makroja. Tämä oli melko outoa, koska Microsoft oli oletuksena poistanut VBA-makrot käytöstä, joten uhrit eivät voineet suorittaa upotettua haittakoodia.

Heidän toisessa kampanjassaan 13. maaliskuutath ja 18. maaliskuutath, hyökkääjät ilmeisesti myönsivät nämä puutteet, ja sen lisäksi, että he käyttivät vastausketjua, he myös siirtyivät VBA-makroista OneNote-tiedostoihin (ONE), joissa oli upotettu VBScript. Jos uhrit avasivat tiedoston, heitä tervehti suojattuna OneNote-sivulta näyttävä sivu, joka pyysi heitä napsauttamalla Näytä-painiketta nähdäkseen sisällön. Tämän graafisen elementin takana oli piilotettu VBScript, joka oli asetettu lataamaan Emotet DLL.

Huolimatta OneNote-varoituksesta, jonka mukaan tämä toiminto saattaa johtaa haitalliseen sisältöön, ihmiset yleensä napsauttavat samankaltaisia kehotteita tottumuksestaan ja voivat siten antaa hyökkääjien vaarantaa laitteitaan.

Viimeisin ESET-telemetriassa havaittu kampanja käynnistettiin 20. maaliskuutath, hyödyntäen tulevaa tuloveron eräpäivää Yhdysvalloissa. Bottiverkon lähettämät haitalliset sähköpostit teeskentelivät tulevan Yhdysvaltain verovirastolta (IRS) ja sisälsivät liitteenä olevan arkistotiedoston nimeltä W-9 form.zip. Mukana oleva ZIP-tiedosto sisälsi Word-asiakirjan, jossa oli upotettu haitallinen VBA-makro, joka aiotun uhrin täytyi luultavasti mahdollistaa. Tämän erityisesti Yhdysvaltoihin kohdistetun kampanjan lisäksi havaitsimme myös toisen samaan aikaan käynnissä olevan kampanjan, jossa käytettiin upotettuja VBScriptejä ja OneNote-lähestymistapaa.

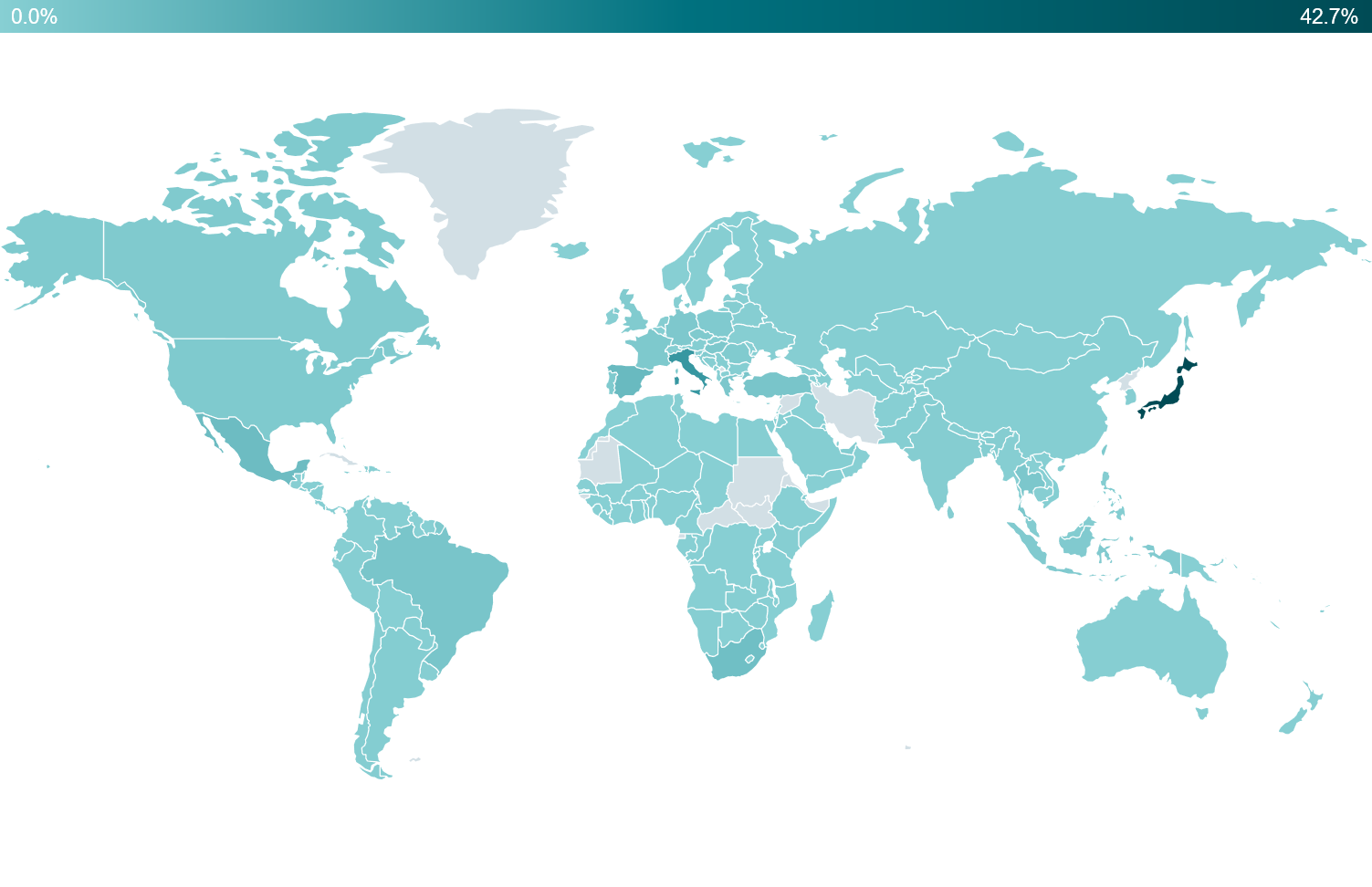

Kuten kuvasta 3 voidaan nähdä, suurin osa ESETin havaitsemista hyökkäyksistä kohdistui Japaniin (43 %) ja Italiaan (13 %), vaikkakin näiden alueiden vahva ESETin käyttäjäkunta saattaa vääristää näitä lukuja. Kun nämä kaksi parasta maata on poistettu (keskittyäkseen muuhun maailmaan), kuvasta 4 voidaan nähdä, että myös muu maailma kärsi, Espanja (5 %) kolmannella sijalla ja Meksiko (5 %). %) ja Etelä-Afrikka (4 %).

Parannettu suojaus ja hämärtymiset

Uudelleen ilmestymisensä jälkeen Emotet sai useita päivityksiä. Ensimmäinen merkittävä ominaisuus on, että botnet vaihtoi salausmalliaan. Ennen purkamista Emotet käytti RSA:ta ensisijaisena epäsymmetrisenä mallina ja uudelleen ilmestymisen jälkeen botnet alkoi käyttää elliptisen käyrän salausta. Tällä hetkellä jokaisessa Downloader-moduulissa (kutsutaan myös päämoduuliksi) on kaksi upotettua julkista avainta. Toista käytetään elliptisen käyrän Diffie Hellman -avaimenvaihtoprotokollalle ja toista allekirjoituksen varmentamiseen – Digitaalinen allekirjoitusalgoritmi.

Sen lisäksi, että Emotet-haittaohjelmat on päivitetty 64-bittiseen arkkitehtuuriin, Mealybug on myös ottanut käyttöön useita uusia hämäriä moduulien suojaamiseksi. Ensimmäinen huomattava hämmennys on ohjausvirran tasoitus, joka voi merkittävästi hidastaa analysointia ja mielenkiintoisten koodin osien paikantamista Emotetin moduuleissa.

Mealybug myös toteutti ja paransi monien satunnaistustekniikoiden toteutusta, joista merkittävimmät ovat rakenteen jäsenten järjestyksen satunnaistaminen ja vakioita laskevien käskyjen satunnaistaminen (vakiot peitetään).

Vielä yksi mainitsemisen arvoinen päivitys tapahtui vuoden 2022 viimeisellä neljänneksellä, kun moduulit alkoivat käyttää ajastinjonoja. Niillä moduulien päätoiminto ja moduulien viestintäosa asetettiin takaisinsoittotoiminnoksi, jota useat säikeet kutsuvat ja kaikki tämä yhdistetään ohjausvirran tasoittamiseen, jossa tila-arvo, joka hallitsee mitä koodilohkoa on kutsuttava jaetaan säikeiden kesken. Tämä hämärtyminen muodostaa toisen esteen analyysissä ja tekee suoritusvirran seuraamisesta entistä vaikeampaa.

Uudet moduulit

Pysyäkseen kannattavana ja yleisinä haittaohjelmina Mealybug otti käyttöön useita uusia moduuleja, jotka näkyvät keltaisella kuvassa 5. Jotkut niistä luotiin suojamekanismiksi botnetille, toiset haittaohjelmien tehokkaampaa leviämistä varten ja viimeisenä mutta ei vähäisimpänä moduulina. joka varastaa tietoja, joita voidaan käyttää uhrin rahan varastamiseen.

Kuva 5. Emotetin yleisimmin käytetyt moduulit. Punainen oli olemassa ennen purkamista; keltainen ilmestyi paluun jälkeen

Thunderbird Email Stealer ja Thunderbird Contact Stealer

Emotet leviää roskapostisähköpostien kautta ja ihmiset usein luottavat niihin sähköposteihin, koska Emotet käyttää onnistuneesti sähköpostiketjun kaappaustekniikkaa. Ennen poistoa Emotet käytti moduuleja, joita kutsumme Outlook Contact Stealeriksi ja Outlook Email Stealeriksi ja jotka pystyivät varastamaan sähköpostit ja yhteystiedot Outlookista. Mutta koska kaikki eivät käytä Outlookia, Emotet keskittyi poiston jälkeen myös ilmaiseen vaihtoehtoiseen sähköpostisovellukseen – Thunderbirdiin.

Emotet voi ottaa käyttöön Thunderbird Email Stealer -moduulin vaarantuneeseen tietokoneeseen, joka (kuten nimestä voi päätellä) pystyy varastamaan sähköposteja. Moduuli etsii Thunderbird-tiedostoja, jotka sisältävät vastaanotettuja viestejä (MBOX-muodossa) ja varastaa tiedot useista kentistä, mukaan lukien viestin lähettäjä, vastaanottajat, aihe, päivämäärä ja sisältö. Kaikki varastetut tiedot lähetetään sitten C&C-palvelimelle jatkokäsittelyä varten.

Yhdessä Thunderbird Email Stealerin kanssa Emotet ottaa käyttöön myös Thunderbird Contact Stealer -sovelluksen, joka pystyy varastamaan yhteystiedot Thunderbirdistä. Tämä moduuli etsii myös Thunderbird-tiedostoja ja tällä kertaa sekä vastaanotettuja että lähetettyjä viestejä. Erona on, että tämä moduuli vain poimii tiedot Alkaen:, To:, CC: ja CC: kentät ja luo sisäisen kaavion siitä, kuka kommunikoi kenen kanssa, missä solmut ovat ihmisiä, ja kahden ihmisen välillä on reuna, jos he kommunikoivat keskenään. Seuraavassa vaiheessa moduuli tilaa varastetut yhteystiedot – alkaen eniten yhteydessä olevista ihmisistä – ja lähettää nämä tiedot C&C-palvelimelle.

Kaikkea tätä työtä täydentää kaksi lisämoduulia (jotka olivat olemassa jo ennen poistoa) - MailPassView Stealer -moduuli ja Spammer-moduuli. MailPassView Stealer väärinkäyttää laillista NirSoft-työkalua salasanan palautukseen ja varastaa tunnistetiedot sähköpostisovelluksista. Kun varastetut sähköpostit, tunnistetiedot ja tiedot siitä, kenen kanssa on yhteydessä, käsitellään, Mealybug luo haitallisia sähköposteja, jotka näyttävät vastaukselta aiemmin varastettuihin keskusteluihin, ja lähettää nämä sähköpostit yhdessä varastettujen tunnistetietojen kanssa roskapostittajamoduuliin, joka käyttää näitä valtuustietoja lähettämiseen. haitalliset vastaukset aikaisempiin sähköpostikeskusteluihin SMTP:n kautta.

Google Chromen luottokorttivarastaja

Kuten nimestä voi päätellä, Google Chrome Credit Card Stealer varastaa tietoja Google Chrome -selaimeen tallennetuista luottokorteista. Tämän saavuttamiseksi moduuli käyttää staattisesti linkitettyä SQLite3-kirjastoa päästäkseen Web Data -tietokantatiedostoon, joka yleensä sijaitsee %LOCALAPPDATA%GoogleChromeUser DataDefaultWeb-tiedot. Moduuli tekee kyselyn taulukosta luottokortit varten kortin_nimi, erääntymiskuukausi, päättymisvuosija kortin_numero_salattu, joka sisältää tietoja Google Chromen oletusprofiiliin tallennetuista luottokorteista. Viimeisessä vaiheessa card_number_encrypted-arvon salaus puretaan käyttämällä avaimeen tallennettua avainta %LOCALAPPDATA%GoogleChromeUser DataLocal State -tiedosto ja kaikki tiedot lähetetään C&C-palvelimelle.

Systeminfo- ja Hardwareinfo-moduulit

Pian Emotetin paluun jälkeen marraskuussa 2021 ilmestyi uusi moduuli, jota kutsumme Systeminfoksi. Tämä moduuli kerää tietoja vaarantuneesta järjestelmästä ja lähettää ne C&C-palvelimelle. Kerätyt tiedot sisältävät:

- Tuotos SystemInfo komento

- Tuotos ipconfig / all komento

- Tuotos nltest /dclist: komento (poistettu lokakuussa 2022)

- Prosessiluettelo

- Käyttöaika (saatu kautta GetTickCount) sekunneissa (poistettu lokakuussa 2022)

In lokakuu 2022 Emotetin operaattorit julkaisivat toisen uuden moduulin, jota kutsutaan nimellä Hardwareinfo. Vaikka se ei varasta yksinomaan tietoja vaarantuneen koneen laitteistosta, se toimii täydentävänä tietolähteenä Systeminfo-moduulille. Tämä moduuli kerää seuraavat tiedot vaarantuneesta koneesta:

- tietokoneen nimi

- Käyttäjätunnus

- Käyttöjärjestelmän versiotiedot, mukaan lukien pää- ja sivuversiot

- Istunnon tunniste

- CPU merkkijono

- Tietoja RAM-muistin koosta ja käytöstä

Molemmilla moduuleilla on yksi ensisijainen tarkoitus – varmistaa, tuleeko viestintä laillisesti vaarantuneelta uhrilta vai ei. Emotet oli varsinkin paluun jälkeen todella kuuma aihe tietoturva-alalla ja tutkijoiden keskuudessa, joten Mealybug teki paljon vaivaa suojellakseen itseään toimintojensa seuraamiselta ja valvonnalta. Näiden kahden moduulin keräämien tietojen ansiosta, jotka eivät ainoastaan kerää tietoja, vaan sisältävät myös seuranta- ja analyysitemppuja, Mealybugin kyky erottaa todelliset uhrit haittaohjelmien tutkijoiden toiminnasta tai hiekkalaatikoista parani merkittävästi.

Mitä seuraavaksi?

ESET-tutkimuksen ja telemetrian mukaan bottiverkon molemmat aikakaudet ovat olleet hiljaisia huhtikuun 2023 alusta lähtien. Tällä hetkellä on epäselvää, onko tämä taas uusi loma-aika tekijöille, kamppailevatko he uuden tehokkaan infektiovektorin löytämisessä vai onko joku uusi ylläpitää botnetiä.

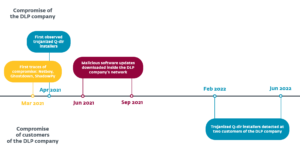

Vaikka emme voi vahvistaa huhuja, että yksi tai molemmat botnetin aikakaudet olisi myyty jollekin tammikuussa 2023, havaitsimme epätavallisen toiminnan yhdellä aikakaudella. Lataajamoduulin uusin päivitys sisälsi uuden toiminnon, joka kirjaa moduulin sisäiset tilat ja seuraa sen suoritusta tiedostoon C: JSmithLoader (Kuva 6, kuva 7). Koska tämän tiedoston on oltava olemassa kirjatakseen jotain, tämä toiminto näyttää virheenkorjaustulosta sellaiselle, joka ei täysin ymmärrä, mitä moduuli tekee ja miten se toimii. Lisäksi botnet levisi tuolloin laajalti myös Spammer-moduuleja, joita pidettiin Mealybugille arvokkaampina, koska historiallisesti he käyttivät näitä moduuleja vain koneissa, joita he pitivät turvallisina.

Riippumatta siitä, mikä selitys sille, miksi botnet on nyt hiljainen, on totta, Emotet on tunnettu tehokkuudestaan, ja sen operaattorit ovat yrittäneet rakentaa uudelleen ja ylläpitää botnet-verkkoa ja jopa lisätä joitain parannuksia, joten seuraa blogiamme nähdäksesi mitä tulevaisuus tuo tullessaan. meille.

ESET Research tarjoaa yksityisiä APT-tietoraportteja ja tietosyötteitä. Jos sinulla on kysyttävää tästä palvelusta, käy osoitteessa ESET Threat Intelligence sivu.

IoC: t

Asiakirjat

| SHA-1 | Tiedostonimi | ESET-tunnistusnimi | Kuvaus |

|---|---|---|---|

| D5FDE4A0DF9E416DE02AE51D07EFA8D7B99B11F2 | N / A | Win64/Emotet.AL | Emotet Systeminfo -moduuli. |

| 1B6CFE35EF42EB9C6E19BCBD5A3829458C856DBC | N / A | Win64/Emotet.AL | Emotet Hardwareinfo -moduuli. |

| D938849F4C9D7892CD1558C8EDA634DADFAD2F5A | N / A | Win64/Emotet.AO | Emotet Google Chrome Credit Card Stealer -moduuli. |

| 1DF4561C73BD35E30B31EEE62554DD7157AA26F2 | N / A | Win64/Emotet.AL | Emotet Thunderbird Email Stealer -moduuli. |

| 05EEB597B3A0F0C7A9E2E24867A797DF053AD860 | N / A | Win64/Emotet.AL | Emotet Thunderbird Contact Stealer -moduuli. |

| 0CEB10940CE40D1C26FC117BC2D599C491657AEB | N / A | Win64/Emotet.AQ | Emotet Downloader -moduuli, versio, jossa on ajastinjonon hämärtäminen. |

| 8852B81566E8331ED43AB3C5648F8D13012C8A3B | N / A | Win64/Emotet.AL | Emotet Downloader -moduuli, x64-versio. |

| F2E79EC201160912AB48849A5B5558343000042E | N / A | Win64/Emotet.AQ | Emotet Downloader -moduuli, versio virheenkorjausmerkkijonoilla. |

| CECC5BBA6193D744837E689E68BC25C43EDA7235 | N / A | Win32/Emotet.DG | Emotet Downloader -moduuli, x86-versio. |

verkko

| IP | Domain | Palveluntarjoaja | Ensin nähty | Lisätiedot |

|---|---|---|---|---|

| 1.234.2[.]232 | N / A | SK Broadband Co Ltd | N / A | N / A |

| 1.234.21[.]73 | N / A | SK Broadband Co Ltd | N / A | N / A |

| 5.9.116[.]246 | N / A | Hetzner Online GmbH | N / A | N / A |

| 5.135.159[.]50 | N / A | OVH SAS | N / A | N / A |

| 27.254.65[.]114 | N / A | CS LOXINFO Public Company Limited. | N / A | N / A |

| 37.44.244[.]177 | N / A | Hostinger International Limited | N / A | N / A |

| 37.59.209[.]141 | N / A | Väärinkäyttö-C Rooli | N / A | N / A |

| 37.187.115[.]122 | N / A | OVH SAS | N / A | N / A |

| 45.71.195[.]104 | N / A | NET ALTERNATIVA PROVEDOR DE INTERNET LTDA – MINÄ | N / A | N / A |

| 45.79.80[.]198 | N / A | Linode | N / A | N / A |

| 45.118.115[.]99 | N / A | Asep Bambang Gunawan | N / A | N / A |

| 45.176.232[.]124 | N / A | CABLE Y TELECOMUNICACIONES DE COLOMBIA SAS (CABLETELCO) | N / A | N / A |

| 45.235.8[.]30 | N / A | WIKINET TELECOMUNICAÇÕES | N / A | N / A |

| 46.55.222[.]11 | N / A | DCC | N / A | N / A |

| 51.91.76[.]89 | N / A | OVH SAS | N / A | N / A |

| 51.161.73[.]194 | N / A | OVH SAS | N / A | N / A |

| 51.254.140[.]238 | N / A | Väärinkäyttö-C Rooli | N / A | N / A |

| 54.37.106[.]167 | N / A | OVH SAS | N / A | N / A |

| 54.37.228[.]122 | N / A | OVH SAS | N / A | N / A |

| 54.38.242[.]185 | N / A | OVH SAS | N / A | N / A |

| 59.148.253[.]194 | N / A | CTINETS HOSTMASTER | N / A | N / A |

| 61.7.231[.]226 | N / A | IP-verkko CAT Telecom | N / A | N / A |

| 61.7.231[.]229 | N / A | Thaimaan viestintäviranomainen, CAT | N / A | N / A |

| 62.171.178[.]147 | N / A | Contabo GmbH | N / A | N / A |

| 66.42.57[.]149 | N / A | The Constant Company, LLC | N / A | N / A |

| 66.228.32[.]31 | N / A | Linode | N / A | N / A |

| 68.183.93[.]250 | N / A | DigitalOcean, LLC | N / A | N / A |

| 72.15.201[.]15 | N / A | Flexential Colorado Corp. | N / A | N / A |

| 78.46.73[.]125 | N / A | Hetzner Online GmbH – Yhteyshenkilö, ORG-HOA1-RIPE | N / A | N / A |

| 78.47.204[.]80 | N / A | Hetzner Online GmbH | N / A | N / A |

| 79.137.35[.]198 | N / A | OVH SAS | N / A | N / A |

| 82.165.152[.]127 | N / A | 1 ja 1 IONOS SE | N / A | N / A |

| 82.223.21[.]224 | N / A | IONOS SE | N / A | N / A |

| 85.214.67[.]203 | N / A | Strato AG | N / A | N / A |

| 87.106.97[.]83 | N / A | IONOS SE | N / A | N / A |

| 91.121.146[.]47 | N / A | OVH SAS | N / A | N / A |

| 91.207.28[.]33 | N / A | Optima Telecom Ltd. | N / A | N / A |

| 93.104.209[.]107 | N / A | MNET | N / A | N / A |

| 94.23.45[.]86 | N / A | OVH SAS | N / A | N / A |

| 95.217.221[.]146 | N / A | Hetzner Online GmbH | N / A | N / A |

| 101.50.0[.]91 | N / A | PT. Beon Intermedia | N / A | N / A |

| 103.41.204[.]169 | N / A | PT Infinys System Indonesia | N / A | N / A |

| 103.43.75[.]120 | N / A | Choopa LLC:n ylläpitäjä | N / A | N / A |

| 103.63.109[.]9 | N / A | Nguyen Nhu Thanh | N / A | N / A |

| 103.70.28[.]102 | N / A | Nguyen Thi Oanh | N / A | N / A |

| 103.75.201[.]2 | N / A | IRT-CDNPLUSCLTD-TH | N / A | N / A |

| 103.132.242[.]26 | N / A | Ishanin verkko | N / A | N / A |

| 104.131.62[.]48 | N / A | DigitalOcean, LLC | N / A | N / A |

| 104.168.155[.]143 | N / A | Hostwinds LLC. | N / A | N / A |

| 104.248.155[.]133 | N / A | DigitalOcean, LLC | N / A | N / A |

| 107.170.39[.]149 | N / A | DigitalOcean, LLC | N / A | N / A |

| 110.232.117[.]186 | N / A | RackCorp | N / A | N / A |

| 115.68.227[.]76 | N / A | SMILESERV | N / A | N / A |

| 116.124.128[.]206 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 116.125.120[.]88 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 118.98.72[.]86 | N / A | PT Telkom Indonesia APNIC-resurssien hallinta | N / A | N / A |

| 119.59.103[.]152 | N / A | 453 Ladplacout Jorakhaebua | N / A | N / A |

| 119.193.124[.]41 | N / A | IP Manager | N / A | N / A |

| 128.199.24[.]148 | N / A | DigitalOcean, LLC | N / A | N / A |

| 128.199.93[.]156 | N / A | DigitalOcean, LLC | N / A | N / A |

| 128.199.192[.]135 | N / A | DigitalOcean, LLC | N / A | N / A |

| 129.232.188[.]93 | N / A | Xneelo (Pty) Ltd | N / A | N / A |

| 131.100.24[.]231 | N / A | EVEO SA | N / A | N / A |

| 134.122.66[.]193 | N / A | DigitalOcean, LLC | N / A | N / A |

| 139.59.56[.]73 | N / A | DigitalOcean, LLC | N / A | N / A |

| 139.59.126[.]41 | N / A | Digital Ocean Inc:n ylläpitäjä | N / A | N / A |

| 139.196.72[.]155 | N / A | Hangzhou Alibaba Advertising Co., Ltd. | N / A | N / A |

| 142.93.76[.]76 | N / A | DigitalOcean, LLC | N / A | N / A |

| 146.59.151[.]250 | N / A | OVH SAS | N / A | N / A |

| 146.59.226[.]45 | N / A | OVH SAS | N / A | N / A |

| 147.139.166[.]154 | N / A | Alibaba (US) Technology Co., Ltd. | N / A | N / A |

| 149.56.131[.]28 | N / A | OVH SAS | N / A | N / A |

| 150.95.66[.]124 | N / A | GMO Internet Inc -järjestelmänvalvoja | N / A | N / A |

| 151.106.112[.]196 | N / A | Hostinger International Limited | N / A | N / A |

| 153.92.5[.]27 | N / A | Hostinger International Limited | N / A | N / A |

| 153.126.146[.]25 | N / A | IRT-JPNIC-JP | N / A | N / A |

| 159.65.3[.]147 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.65.88[.]10 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.65.140[.]115 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.69.237[.]188 | N / A | Hetzner Online GmbH – Yhteyshenkilö, ORG-HOA1-RIPE | N / A | N / A |

| 159.89.202[.]34 | N / A | DigitalOcean, LLC | N / A | N / A |

| 160.16.142[.]56 | N / A | IRT-JPNIC-JP | N / A | N / A |

| 162.243.103[.]246 | N / A | DigitalOcean, LLC | N / A | N / A |

| 163.44.196[.]120 | N / A | GMO-Z com NetDesign Holdings Co., Ltd. | N / A | N / A |

| 164.68.99[.]3 | N / A | Contabo GmbH | N / A | N / A |

| 164.90.222[.]65 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.22.230[.]183 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.22.246[.]219 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.153[.]100 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.166[.]238 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.211[.]222 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.199[.]165 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.248[.]70 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.253[.]162 | N / A | DigitalOcean, LLC | N / A | N / A |

| 168.197.250[.]14 | N / A | Omar Anselmo Ripoll (TDC NET) | N / A | N / A |

| 169.57.156[.]166 | N / A | Kuvankäsittely | N / A | N / A |

| 172.104.251[.]154 | N / A | Akamai yhdistetty pilvi | N / A | N / A |

| 172.105.226[.]75 | N / A | Akamai yhdistetty pilvi | N / A | N / A |

| 173.212.193[.]249 | N / A | Contabo GmbH | N / A | N / A |

| 182.162.143[.]56 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 183.111.227[.]137 | N / A | Korea Telecom | N / A | N / A |

| 185.4.135[.]165 | N / A | ENARTIA Single Member SA | N / A | N / A |

| 185.148.168[.]15 | N / A | Väärinkäyttö-C Rooli | N / A | N / A |

| 185.148.168[.]220 | N / A | Väärinkäyttö-C Rooli | N / A | N / A |

| 185.168.130[.]138 | N / A | GigaCloud NOC | N / A | N / A |

| 185.184.25[.]78 | N / A | MUV Bilisim ve Telekomunikasyon Hizmetleri Ltd. Sti. | N / A | N / A |

| 185.244.166[.]137 | N / A | Jan Philipp Waldecker toimii nimellä LUMASERV Systems | N / A | N / A |

| 186.194.240[.]217 | N / A | SEMPER TELECOMUNICACOES LTDA | N / A | N / A |

| 187.63.160[.]88 | N / A | BITCOM PROVEDOR DE PALVELUT DE INTERNET LTDA | N / A | N / A |

| 188.44.20[.]25 | N / A | Viestintäpalveluyritys A1 Makedonija DOOEL Skopje | N / A | N / A |

| 190.90.233[.]66 | N / A | INTERNEXA Brasil Operadora de Telecomunicações SA | N / A | N / A |

| 191.252.103[.]16 | N / A | Locaweb Serviços de Internet S/A | N / A | N / A |

| 194.9.172[.]107 | N / A | Väärinkäyttö-C Rooli | N / A | N / A |

| 195.77.239[.]39 | N / A | TELEFONICA DE ESPANA SAU | N / A | N / A |

| 195.154.146[.]35 | N / A | Scaleway Abuse, ORG-ONLI1-RIPE | N / A | N / A |

| 196.218.30[.]83 | N / A | TE-tietojen yhteyshenkilön rooli | N / A | N / A |

| 197.242.150[.]244 | N / A | Afrihost (Pty) Ltd | N / A | N / A |

| 198.199.65[.]189 | N / A | DigitalOcean, LLC | N / A | N / A |

| 198.199.98[.]78 | N / A | DigitalOcean, LLC | N / A | N / A |

| 201.94.166[.]162 | N / A | Claro NXT Telecomunicacoes Ltda | N / A | N / A |

| 202.129.205[.]3 | N / A | NIPA TECHNOLOGY CO., LTD | N / A | N / A |

| 203.114.109[.]124 | N / A | IRT-TOT-TH | N / A | N / A |

| 203.153.216[.]46 | N / A | Iswadi Iswadi | N / A | N / A |

| 206.189.28[.]199 | N / A | DigitalOcean, LLC | N / A | N / A |

| 207.148.81[.]119 | N / A | The Constant Company, LLC | N / A | N / A |

| 207.180.241[.]186 | N / A | Contabo GmbH | N / A | N / A |

| 209.97.163[.]214 | N / A | DigitalOcean, LLC | N / A | N / A |

| 209.126.98[.]206 | N / A | GoDaddy.com, LLC | N / A | N / A |

| 210.57.209[.]142 | N / A | Andri Tamtrijanto | N / A | N / A |

| 212.24.98[.]99 | N / A | Interneto vizija | N / A | N / A |

| 213.239.212[.]5 | N / A | Hetzner Online GmbH | N / A | N / A |

| 213.241.20[.]155 | N / A | Netia Telekom SA:n yhteyshenkilörooli | N / A | N / A |

| 217.182.143[.]207 | N / A | OVH SAS | N / A | N / A |

MITER ATT & CK -tekniikat

Tämä pöytä on rakennettu käyttämällä version 12 MITRE ATT&CK -yritystekniikoista.

| Taktiikka | ID | Nimi | Kuvaus |

|---|---|---|---|

| Tiedustelu | T1592.001 | Kerää uhrin isäntätiedot: Laitteisto | Emotet kerää tietoja vaarantuneen koneen laitteistosta, kuten CPU-merkkijonosta. |

| T1592.004 | Kerää uhrin isäntätiedot: Asiakkaan asetukset | Emotet kerää tietoja järjestelmän kokoonpanosta, kuten ipconfig / all ja SystemInfo komentoja. | |

| T1592.002 | Kerää uhrin isäntätiedot: Ohjelmisto | Emotet suodattaa luettelon käynnissä olevista prosesseista. | |

| T1589.001 | Kerää uhrin henkilöllisyystiedot: valtuustiedot | Emotet ottaa käyttöön moduuleja, jotka pystyvät varastamaan tunnistetietoja selaimista ja sähköpostisovelluksista. | |

| T1589.002 | Kerää uhrin henkilöllisyystiedot: Sähköpostiosoitteet | Emotet ottaa käyttöön moduuleja, jotka voivat poimia sähköpostiosoitteita sähköpostisovelluksista. | |

| Resurssien kehittäminen | T1586.002 | Kompromissitilit: Sähköpostitilit | Emotet vaarantaa sähköpostitilit ja käyttää niitä roskapostien levittämiseen. |

| T1584.005 | Kompromissiinfrastruktuuri: Botnet | Emotet vaarantaa lukuisia kolmannen osapuolen järjestelmiä muodostaakseen bottiverkon. | |

| T1587.001 | Kehitysominaisuudet: Haittaohjelmat | Emotet koostuu useista ainutlaatuisista haittaohjelmamoduuleista ja komponenteista. | |

| T1588.002 | Hanki ominaisuudet: Työkalu | Emotet käyttää NirSoft-työkaluja varastaakseen tunnistetiedot tartunnan saaneilta koneilta. | |

| Ensimmäinen käyttöoikeus | T1566 | Phishing | Emotet lähettää tietojenkalasteluviestejä, joissa on haitallisia liitteitä. |

| T1566.001 | Phishing: Spearphishing Attachment | Emotet lähettää huijaussähköposteja, joissa on haitallisia liitteitä. | |

| Teloitus | T1059.005 | Komento- ja komentosarjatulkki: Visual Basic | Emotetin on nähty käyttävän Microsoft Word -asiakirjoja, jotka sisältävät haitallisia VBA-makroja. |

| T1204.002 | Käyttäjän suoritus: Haitallinen tiedosto | Emotet on luottanut siihen, että käyttäjät avaavat haitallisia sähköpostiliitteitä ja suorittavat upotettuja komentosarjoja. | |

| Puolustuksen kiertäminen | T1140 | Poista tiedostojen tai tietojen salaus/dekoodaus | Emotet-moduulit käyttävät salattuja merkkijonoja ja peitettyjä API-toimintonimien tarkistussummia. |

| T1027.002 | Hämärtyneet tiedostot tai tiedot: Ohjelmistopakkaus | Emotet käyttää mukautettuja pakkaajia hyötykuormiensa suojaamiseen. | |

| T1027.007 | Hämärtyneet tiedostot tai tiedot: Dynaaminen API-resoluutio | Emotet ratkaisee API-kutsut suorituksen aikana. | |

| Kirjautumistietojen käyttö | T1555.003 | Tunnustiedot salasanakaupoista: Kirjautumistiedot verkkoselaimista | Emotet hankkii verkkoselaimiin tallennetut tunnistetiedot väärinkäyttäen NirSoftin WebBrowserPassView-sovellusta. |

| T1555 | Tunnustiedot salasanakaupoista | Emotet pystyy varastamaan salasanoja sähköpostisovelluksista käyttämällä väärin NirSoftin MailPassView-sovellusta. | |

| Kokoelma | T1114.001 | Sähköpostikokoelma: Paikallinen sähköpostikokoelma | Emotet varastaa sähköpostit Outlook- ja Thunderbird-sovelluksista. |

| Command and Control | T1071.003 | Sovelluskerroksen protokolla: Mail Protocols | Emotet voi lähettää haitallisia sähköposteja SMTP:n kautta. |

| T1573.002 | Salattu kanava: Epäsymmetrinen kryptografia | Emotet käyttää ECDH-avaimia C&C-liikenteen salaamiseen. | |

| T1573.001 | Salattu kanava: Symmetrinen kryptografia | Emotet käyttää AES:ää C&C-liikenteen salaamiseen. | |

| T1571 | Ei-standardi portti | Emotetin tiedetään kommunikoivan epästandardeissa porteissa, kuten 7080. |

- SEO-pohjainen sisällön ja PR-jakelu. Vahvista jo tänään.

- PlatoData.Network Vertical Generatiivinen Ai. Vahvista itseäsi. Pääsy tästä.

- PlatoAiStream. Web3 Intelligence. Tietoa laajennettu. Pääsy tästä.

- PlatoESG. Autot / sähköautot, hiili, CleanTech, energia, ympäristö, Aurinko, Jätehuolto. Pääsy tästä.

- BlockOffsets. Ympäristövastuun omistuksen nykyaikaistaminen. Pääsy tästä.

- Lähde: https://www.welivesecurity.com/2023/07/06/whats-up-with-emotet/

- :on

- :On

- :ei

- :missä

- $ YLÖS

- 1

- 100

- 15%

- 16

- 180

- 19

- 20

- 2000

- 2014

- 2021

- 2022

- 2023

- 214

- 22

- 23

- 24

- 32

- 33

- 50

- 7

- 70

- 75

- 77

- 9

- 91

- 98

- a

- pystyy

- Meistä

- hyväksikäyttö

- väärinkäytökset

- Pääsy

- Tilit

- Saavuttaa

- tunnustettu

- Ostaa

- Toiminta

- aktiivinen

- toiminta

- toiminta

- todella

- lisätä

- lisä-

- osoitteet

- Lisää

- Etu

- mainonta

- AES

- Afrikka

- Jälkeen

- jonka tarkoituksena

- algoritmi

- Alibaba

- Kaikki

- sallia

- jo

- Myös

- vaihtoehto

- Vaikka

- keskuudessa

- an

- analyysi

- ja

- Toinen

- Kaikki

- erilleen

- api

- ilmestyi

- Hakemus

- sovellukset

- lähestymistapa

- huhtikuu

- APT

- arkkitehtuuri

- Archive

- OVAT

- noin

- AS

- At

- hyökkäys

- Hyökkäykset

- Tekijät

- Katu

- välttämällä

- takaisin

- Pankkitoiminta

- pohja

- BE

- tuli

- koska

- ollut

- ennen

- Alku

- takana

- välillä

- puolueellinen

- suurempi

- Tukkia

- Blogi

- sekä

- botnet

- merkki

- tuoda

- laajakaista

- selain

- selaimet

- rakennettu

- mutta

- nappia

- by

- laskea

- soittaa

- nimeltään

- Puhelut

- tuli

- Kampanja

- Kampanjat

- CAN

- ei voi

- kyvyt

- kykenee

- kortti

- Kortit

- kuljettaa

- KISSA

- ketju

- muuttaa

- muuttunut

- Muutokset

- Kanava

- kromi

- kromi-selain

- napsauttaa

- asiakas

- CO

- koodi

- yhteistyöhön

- kerätä

- kokoelma

- Kolumbia

- Colorado

- KOM

- yhdistetty

- Tulla

- Paluu

- tulee

- tiedottaa

- Viestintä

- Yhteydenpito

- Yritykset

- yritys

- täydentävä

- täysin

- osat

- kompromissi

- Vaarantunut

- tietokone

- Tietoturva

- tietokoneet

- Konfigurointi

- Vahvistaa

- kytketty

- harkittu

- muodostuu

- vakio

- ottaa yhteyttä

- Yhteydet

- sisältää

- sisälsi

- pitoisuus

- sisältö

- jatkui

- ohjaus

- keskustelut

- koordinoi

- Corp

- maahan

- luotu

- luo

- Valtakirja

- pisteitä

- luottokortti

- Luottokortit

- salauksen

- kryptografia

- Tällä hetkellä

- käyrä

- asiakassuhde

- tietoverkkorikollisuuden

- tiedot

- tietokanta

- Päivämäärä

- oletusarvo

- puolustava

- toimittaa

- sijoittaa

- käyttöön

- lauennut

- Huolimatta

- havaittu

- Detection

- Laitteet

- DID

- ero

- eri

- vaikea

- digitaalinen

- vammaiset

- selvästi erottuva

- jako-

- asiakirja

- asiakirjat

- ei

- ei

- alas

- download

- Pudota

- kaksi

- aikana

- dynaaminen

- kukin

- Varhainen

- reuna

- Tehokas

- tehokkuuden

- tehokas

- vaivaa

- elementti

- Elliptinen

- sähköpostit

- upotettu

- salattu

- loppu

- Tekniikka

- yritys

- aikakausia

- ESET-tutkimus

- erityisesti

- Europolin

- Jopa

- Tapahtumat

- Joka

- jokainen

- kehittynyt

- kunnostautua

- Vaihdetaan

- ulkopuolelle

- yksinomaan

- täytäntöönpanosta

- teloitus

- olemassa

- selitys

- uute

- otteet

- ei ole

- perheet

- perhe

- Ominaisuus

- palaute

- Fields

- Kuva

- filee

- Asiakirjat

- lopullinen

- Löytää

- Etunimi

- puutteita

- virtaus

- Keskittää

- keskityttiin

- seurannut

- jälkeen

- varten

- muoto

- muoto

- Ilmainen

- usein

- alkaen

- toiminto

- toiminnallisuus

- edelleen

- Lisäksi

- tulevaisuutta

- peli

- GmBH

- Google Chrome

- kaavio

- Graafinen

- suuri

- Ryhmä

- HAD

- tapahtui

- Palvelimet

- Olla

- kätketty

- historiallisesti

- Osuma

- Holdings

- isäntä

- KUUMA

- Miten

- Kuitenkin

- HTTPS

- Identiteetti

- if

- täytäntöönpano

- täytäntöön

- parani

- parannuksia

- in

- toimeton

- mukana

- Mukaan lukien

- Tulo

- tulovero

- henkilöt

- Indonesia

- teollisuus

- tiedot

- Infrastruktuuri

- Kyselyt

- asentaminen

- ohjeet

- Älykkyys

- tarkoitettu

- toisiinsa

- mielenkiintoinen

- sisäinen

- Internal Revenue Service

- kansainvälisesti

- Internet

- tulee

- kutsuttuihin

- IRS

- IT

- Italia

- SEN

- Johannes

- tammikuu

- tammikuu 2021

- Japani

- heinäkuu

- vain

- Pitää

- avain

- avaimet

- tunnettu

- Sukunimi

- myöhemmin

- käynnistettiin

- kerros

- johtaa

- vähiten

- laillinen

- Kirjasto

- elämä

- pitää

- rajallinen

- liittyvät

- Lista

- LLC

- paikallinen

- sijaitsevat

- log

- hakkuu

- katso

- näyttää joltakin

- Katsoin

- näköinen

- ulkonäkö

- Erä

- Oy

- kone

- Koneet

- Makro

- makrot

- tehty

- tärkein

- pääasiallisesti

- ylläpitää

- merkittävä

- TEE

- haittaohjelmat

- hallinnoi

- monet

- maaliskuu

- max-width

- Saattaa..

- mekanismi

- jäsen

- Jäsenet

- viesti

- viestien

- menetelmä

- Meksiko

- Microsoft

- ehkä

- vähäinen

- Moduulit

- Moduulit

- raha

- seuranta

- lisää

- tehokkaampi

- eniten

- liikkuvat

- moninkertainen

- nimi

- nimetty

- nimet

- netto

- Uusi

- Uusimmat

- seuraava

- solmut

- merkittävä

- marraskuu

- marraskuu 2021

- nyt

- numerot

- useat

- NXT

- tarkkailla

- este

- saatu

- valtameri

- lokakuu

- of

- Tarjoukset

- Office

- usein

- on

- ONE

- verkossa

- vain

- avattu

- avaaminen

- toimi

- toiminta

- toiminta

- operaattorit

- or

- tilata

- määräys

- organisaatioiden

- alun perin

- Muut

- Muuta

- meidän

- tuloksiin

- näkymät

- ulostulo

- sivulla

- osa

- osat

- Salasana

- salasanat

- Ihmiset

- Phishing

- Paikka

- Platon

- Platonin tietotieto

- PlatonData

- Ole hyvä

- pistettä

- mahdollisesti

- Kallisarvoinen

- vallitseva

- edellinen

- aiemmin

- ensisijainen

- yksityinen

- todennäköisesti

- Käsitelty

- Prosessit

- käsittely

- Profiili

- kannattava

- suojella

- suojattu

- suojaus

- protokolla

- julkinen

- julkiset avaimet

- julkaistu

- tarkoitus

- laittaa

- Neljännes

- kyselyt

- RAM

- todellinen

- ihan oikeesti

- sai

- vastaanottajat

- elpyminen

- punainen

- alueet

- julkaistu

- luottaen

- jäädä

- jäännökset

- poistettu

- poistamalla

- vastata

- Raportit

- tutkimus

- Tutkijat

- Esittelymateriaalit

- REST

- johtua

- palata

- tulot

- Rooli

- Valssattu

- levittää

- rsa

- Rumors

- ajaa

- juoksu

- s

- turvallista

- sama

- hiekkalaatikot

- järjestelmä

- skriptejä

- Toinen

- sekuntia

- turvallisuus

- nähdä

- nähneet

- lähettää

- lähettäjä

- lähettää

- lähetetty

- palvelee

- palvelu

- Palvelut

- setti

- yhteinen

- esitetty

- merkittävä

- merkittävästi

- samankaltainen

- koska

- single

- Koko

- hieman eri

- hidas

- So

- sosiaalinen

- Sosiaalinen insinööri

- Tuotteemme

- myyty

- jonkin verran

- Joku

- jotain

- lähde

- Etelä

- Etelä-Afrikka

- Espanja

- spam

- erityisesti

- levitä

- leviäminen

- levitteet

- alkoi

- Aloita

- Osavaltio

- Valtiot

- varastaa

- Vaihe

- varastettu

- tallennettu

- varastot

- jono

- vahva

- rakenne

- taistelu

- aihe

- Myöhemmin

- Onnistuneesti

- niin

- ehdottaa

- Ehdottaa

- YHTEENVETO

- kesä

- kytketty

- järjestelmä

- järjestelmät

- taulukko

- ottaen

- Kohde

- kohdennettu

- tavoitteet

- vero

- tekniikat

- Elektroniikka

- Telecom

- kertoa

- Testaus

- Thaimaa

- Kiitos

- että

- -

- Tulevaisuus

- tiedot

- Valtion

- maailma

- heidän

- Niitä

- itse

- sitten

- Siellä.

- Nämä

- ne

- kolmas

- kolmannen osapuolen

- tätä

- ne

- vaikka?

- uhkaus

- uhat

- kolmella

- Kautta

- aika

- aikajana

- kertaa

- että

- yhdessä

- työkalu

- työkalut

- ylin

- aihe

- raita

- Seuranta

- kaupankäynti

- liikenne

- Trend

- Trendit

- Troijalainen

- totta

- Luottamus

- kaksi

- ymmärtää

- käynnissä

- unique

- Yhtenäinen

- Yhdysvallat

- tuleva

- Päivitykset

- päivitetty

- päivittäminen

- päivityksiä

- us

- USA

- käyttää

- käytetty

- käyttäjä

- Käyttäjät

- käyttötarkoituksiin

- käyttämällä

- yleensä

- loma

- arvo

- VBA

- Ve

- Vahvistus

- todentaa

- versio

- hyvin

- kautta

- Uhri

- uhrit

- Näytä

- Vierailla

- varoitus

- oli

- tavalla

- we

- verkko

- Web-selaimet

- HYVIN

- meni

- olivat

- Mitä

- kun

- onko

- joka

- KUKA

- miksi

- leveä

- laajalti

- tulee

- with

- sana

- toimii

- maailman-

- maailmanlaajuisesti

- arvoinen

- olisi

- vuosi

- vielä

- zephyrnet

- Postinumero