Hienostunut ja monipuolinen haittaohjelma nimeltä NKAbuse on löydetty toimivan sekä tulvijana että takaovena, ja se kohdistuu Linux-työasemiin Kolumbiassa, Meksikossa ja Vietnamissa.

Kasperskyn tällä viikolla julkaiseman raportin mukaan tämä Go-kielellä kirjoitettu cross-platform-uhka hyödyntää NKN-lohkoketjuun suuntautunutta vertaisverkkoprotokollaa. NKAbuse voi tartuttaa Linux-järjestelmiä sekä Linuxista johdettuja arkkitehtuureja, kuten MISP ja ARM - mikä asettaa myös Internet of Things (IoT) -laitteet vaaraan.

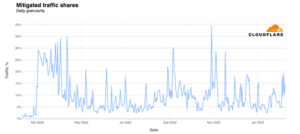

Hajautettu NKN verkko isännöi yli 60,000 XNUMX virallista solmua ja käyttää erilaisia reititysalgoritmeja virtaviivaistaakseen tiedonsiirtoa tunnistamalla tehokkaimman solmureitin tietyn hyötykuorman määränpäähän.

Ainutlaatuinen monityökaluhaittaohjelma

Kasperskyn tietoturvatutkija Lisandro Ubiedo selittää, että mikä tekee tästä haittaohjelmasta ainutlaatuisen, on NKN-tekniikan käyttö tietojen vastaanottamiseen ja lähettämiseen vertaisilta ja Go:n käyttö erilaisten arkkitehtuurien luomiseen, jotka voivat saastuttaa erityyppisiä järjestelmiä. .

Se toimii takaovena luvattoman pääsyn myöntämiseen, ja useimmat sen komennot keskittyvät pysyvyyteen, komentojen suorittamiseen ja tiedon keräämiseen. Haittaohjelma voi esimerkiksi kaapata kuvakaappauksia tunnistamalla näyttörajat, muuntaa ne PNG-muotoon ja lähettää ne bot-masterille. Kasperskyn NKAbusen haittaohjelmaanalyysi.

Samalla se toimii tulvijana ja käynnistää tuhoisia hajautettuja palvelunestohyökkäyksiä (DDoS), jotka voivat häiritä kohdennettuja palvelimia ja verkkoja, mikä voi vaikuttaa merkittävästi organisaation toimintaan.

"Se on tehokas Linux-implantti, jossa on flooder- ja backdoor-ominaisuudet ja joka voi hyökätä kohteeseen samanaikaisesti käyttämällä useita protokollia, kuten esimerkiksi HTTP, DNS tai TCP, ja voi myös antaa hyökkääjän hallita järjestelmää ja poimia siitä tietoa", Ubiedo sanoo. . "Kaikki samassa implantissa."

Implantaatti sisältää myös "Heartbeat"-rakenteen säännöllistä viestintää varten bot-isäntäkoneen kanssa ja tallentaa tietoja tartunnan saaneesta isännästä, kuten PID, IP-osoite, muisti ja konfiguraatio.

Hän lisää, että ennen tämän haittaohjelman leviämistä luonnossa oli NGLite-niminen proof-of-concept (PoC), joka tutki mahdollisuutta käyttää NKN:ää etähallintatyökaluna, mutta se ei ollut niin laajasti kehitetty eikä täysin varusteltu. kuten NKAbuse.

Lohkoketju, jota käytetään peittämään haitallinen koodi

Vertaisverkkoihin on aiemmin totuttu levittää haittaohjelmia, mukaan lukien Palo Alto Networkin yksikön 42 heinäkuussa 2023 löytämä "pilvimato", jonka uskotaan olevan ensimmäinen vaihe laajemmasta kryptominointitoiminto.

Ja lokakuussa ClearFake-kampanja löydettiin hyödyntäen patentoitu blockchain-tekniikka salata haitallista koodia ja levittää haittaohjelmia, kuten RedLine, Amadey ja Lumma petollisten selainpäivityskampanjoiden avulla.

Tämä kampanja, joka käyttää "EtherHiding"-nimistä tekniikkaa, esitteli, kuinka hyökkääjät käyttävät hyväkseen lohkoketjua kryptovaluuttavarkauksien lisäksi, korostaen sen käyttöä erilaisten haitallisten toimintojen salaamiseen.

"Blockchain-teknologian käyttö varmistaa sekä luotettavuuden että nimettömän, mikä osoittaa tämän botnetin mahdollisuuden laajentua tasaisesti ajan myötä ilman tunnistettavaa keskusohjainta", Kasperskyn raportissa todettiin.

Virustorjunnan päivittäminen ja EDR:n käyttöönotto

Haittaohjelmalla ei ole omaa leviämismekanismia, vaan se luottaa siihen, että joku hyödyntää haavoittuvuutta alkuperäisen tartunnan käyttöönottamiseksi. Esimerkiksi Kasperskyn havaitsemissa hyökkäyksissä hyökkäysketju alkoi Apache Struts 2:n vanhan haavoittuvuuden (CVE-2017-5638, joka on muuten sama bugi, jota käytettiin ohjelman käynnistämiseen) hyväksikäytöllä. massiivinen Equifax-tietomurto vuonna 2017).

Siksi Kaspersky neuvoo organisaatioita pitämään käyttöjärjestelmät, sovellukset ja virustorjuntaohjelmistot ajan tasalla tunnettujen haavoittuvuuksien korjaamiseksi, jotta ne voivat estää tunnettujen tai tuntemattomien uhkatekijöiden kohdistettuja hyökkäyksiä NKAbusen avulla.

Onnistuneen hyväksikäytön jälkeen haittaohjelma tunkeutuu uhrien laitteisiin suorittamalla hyökkääjien isännöimän etäkomentosarjan (setup.sh), joka lataa ja suorittaa toisen vaiheen haittaohjelma-istutteen, joka on räätälöity kohdekäyttöjärjestelmän arkkitehtuuriin ja joka on tallennettu /tmp-hakemistoon teloitus.

Tämän seurauksena turvayritys suosittelee myös päätepisteiden havaitsemis- ja vastausratkaisujen (EDR) käyttöönottoa kybertoiminnan jälkeiseen havaitsemiseen, tutkimiseen ja nopeaan tapausten korjaamiseen.

- SEO-pohjainen sisällön ja PR-jakelu. Vahvista jo tänään.

- PlatoData.Network Vertical Generatiivinen Ai. Vahvista itseäsi. Pääsy tästä.

- PlatoAiStream. Web3 Intelligence. Tietoa laajennettu. Pääsy tästä.

- PlatoESG. hiili, CleanTech, energia, ympäristö, Aurinko, Jätehuolto. Pääsy tästä.

- PlatonHealth. Biotekniikan ja kliinisten kokeiden älykkyys. Pääsy tästä.

- Lähde: https://www.darkreading.com/cloud-security/nkabuse-malware-blockchain-hide-linux-iot

- :on

- :On

- 000

- 2023

- 60

- 7

- a

- pääsy

- Mukaan

- toiminta

- toimijoiden

- säädökset

- osoite

- Lisää

- hallinto

- algoritmit

- Kaikki

- sallia

- Myös

- an

- analyysi

- ja

- nimettömyys

- antivirus

- Apache

- sovellukset

- arkkitehtuuri

- OVAT

- ARM

- aseellinen

- AS

- At

- hyökkäys

- Hyökkäykset

- takaoven

- BE

- ollut

- ennen

- alkoi

- Jälkeen

- blockchain

- Lohkotekniikka

- Bot

- sekä

- botnet

- rajat

- rikkominen

- selain

- Vika

- mutta

- by

- nimeltään

- Kampanja

- Kampanjat

- CAN

- kyvyt

- kaapata

- kuljettaa

- keskitys

- keskeinen

- ketju

- pilvi

- koodi

- Kolumbia

- Viestintä

- monimutkainen

- salata

- Konfigurointi

- ohjaus

- ohjain

- muuntaa

- voisi

- kryptovaluutta

- tiedot

- tietoturvaloukkauksesta

- DDoS

- hajautettu

- Palvelunesto

- sijoittaa

- levityspinnalta

- käyttöönotto

- määränpää

- Detection

- kehitetty

- Laitteet

- eri

- löysi

- näyttö

- Häiritä

- jaettu

- jako-

- useat

- dns

- lataukset

- tehokas

- työllistää

- päätepiste

- varmistaa

- Equifax

- esimerkki

- toteuttaja

- teloitus

- Laajentaa

- selittää

- Käyttää hyväkseen

- hyväksikäyttö

- hyödyntäminen

- hyödyntää

- tutkitaan

- laajasti

- uute

- Yritys

- Etunimi

- varten

- alkaen

- täysin

- tehtävät

- keräys

- tuottaa

- tietty

- Go

- myöntää

- haitallinen

- Olla

- Piilottaa

- korostus

- isäntä

- isännöi

- isännät

- Miten

- http

- HTTPS

- tunnistaminen

- vaikuttavia

- in

- tapaus

- sisältää

- Mukaan lukien

- ilmaisee

- tiedot

- ensimmäinen

- esimerkki

- sen sijaan

- Internet

- Internet asioita

- tutkimus

- Esineiden internet

- IP

- IP-osoite

- IT

- SEN

- jpg

- heinäkuu

- Kaspersky

- Pitää

- potkaista

- tunnettu

- käynnistäminen

- pitää

- linux

- elää

- Koneet

- TEE

- haittaohjelmat

- naamio

- mestari

- mekanismi

- Muisti

- Meksiko

- lisää

- eniten

- moninkertainen

- verkko

- verkostoituminen

- verkot

- Nro

- solmu

- solmut

- huomattava

- lokakuu

- of

- pois

- virallinen

- Vanha

- on

- toiminta

- käyttöjärjestelmät

- Operations

- or

- organisatorinen

- organisaatioiden

- OS

- yli

- Palo Alto

- polku

- peer to peer

- peeriä

- sitkeys

- paikat

- Platon

- Platonin tietotieto

- PlatonData

- PoC

- mahdollisuus

- mahdollinen

- voimakas

- estää

- aiemmin

- protokolla

- protokollat

- vastaanottaa

- suosittelee

- säännöllinen

- luotettavuus

- kaukosäädin

- raportti

- tutkija

- vastaus

- johtua

- Riski

- reititys

- juoksu

- s

- sama

- sanoo

- kuvakaappauksia

- käsikirjoitus

- turvallisuus

- näennäisesti

- lähettää

- servers

- palvelu

- setup

- Kuori

- malliesimerkki

- merkittävästi

- samanaikaisesti

- Tuotteemme

- Ratkaisumme

- Joku

- hienostunut

- Vaihe

- tasaisesti

- tallennettu

- tallentamiseksi

- tehostaa

- rakenne

- onnistunut

- järjestelmä

- järjestelmät

- Räätälöity

- Kohde

- kohdennettu

- kohdistaminen

- tekniikka

- Elektroniikka

- kuin

- että

- -

- varkaus

- Niitä

- sitten

- Siellä.

- asiat

- tätä

- tällä viikolla

- ajatus

- uhkaus

- uhka toimijat

- Kautta

- aika

- että

- työkalu

- kohti

- lähettää

- tyypit

- luvaton

- unique

- yksikkö

- tuntematon

- Päivitykset

- päivitetty

- käyttää

- käytetty

- käyttötarkoituksiin

- käyttämällä

- Hyödyntämällä

- eri

- monipuolinen

- Uhri

- Vietnam

- haavoittuvuuksia

- alttius

- oli

- ei ollut

- viikko

- HYVIN

- meni

- Mitä

- joka

- laajempi

- Villi

- with

- mato

- kirjallinen

- zephyrnet