Tervetuloa takaisin blogisarjamme kolmanteen osaan Ledger Recoversyntyessä! Tavoitteemme on tutkia monia teknisiä esteitä, joita kohdataan siementen talteenottopalvelun rakentamisessa, ja kuinka Coincoverin tarjoama Ledger Recover ratkaisee ne turvallisella suunnittelulla ja infrastruktuurilla.

Edellisissä osissa selitimme, kuinka salaisen palautuslauseen entropia voi olla jaettu useisiin osuuksiin (tai fragmentteihin)ja lähetetään luotetuille varmuuskopiontarjoajille, säilyttäen aina korkeimman turvallisuustason. Nykyaikaisten salaustyökalujen ja suojattujen laitteistojen ansiosta pystymme suorittamaan siemenen täyden varmuuskopion ja takaamaan, että kukaan hyökkääjä ei pääse käsiksi osakkeisiin kuljetuksen aikana.

Siirrymme nyt seuraavaan loogiseen vaiheeseen, fyysiseen varmuuskopiointiin. Turvallisen tallennustilan tarjoaminen on avainasemassa ja herättää tärkeitä kysymyksiä, joihin meidän on vastattava: Kuinka varmistamme, että osakkeet säilytetään turvallisesti ja ettei niitä voida varastaa? Kuinka voimme estää varmuuskopioiden tarjoajien välisen yhteistyön siemenesi rekonstruoimiseksi?

Useita suojauskerroksia

Jaetun tallennuksen turvallisuuden varmistamiseksi yksi mahdollinen tapa on, että jokainen palveluntarjoaja säilyttää yksittäisen osuutensa turvallisessa paikassa, kuten kassakaappissa. Vaihtoehtoisesti voit halutessasi säilyttää sen eri pankissa. Tämä järjestely antaa palveluntarjoajille mahdollisuuden keskittyä vain omien avaintensa suojaamiseen, mikä helpottaa pääsyn valvontaa ja vähentää vuotojen riskiä perheen ja ystävien taholta.

Enemmän haasteita on suojella itseämme mahdolliselta salaliitolta. Voit harkita useiden jakojen luomista eri ystävien tai tallennustilan tarjoajien kesken. Voit myös sitoa ne sopimuksilla. Vaikka nämä ratkaisut ovat toteuttamiskelpoisia, ne vaativat silti tietyn tason luottamusta.

Vaihtoehtoinen ratkaisu on Salaa osuudet ennen kuin ne lähetetään ystävillesi. Tällä tavalla, vaikka he tekisivätkin yhteistyötä, he eivät voi käyttää osakkeita siemenesi rakentamiseen. Mutta tässä on fyysisen tilan saalis-22: Osakkeiden salaamiseksi tarvitset uuden henkilökohtaisen salaisen avaimen. Pohjimmiltaan varmuuskopioit salaisuuttasi, siemenesi esittelee toisen salaisuuden jota sinun tulee suojella ja muistaa.

Voisimme väittää, että tämä uusi salaisuus on vähemmän kriittinen kuin alkuperäinen, koska sitä käytetään vain suojelemaan sinua ystävien väliseltä salaliitolta. Hyökkääjä, joka saa pääsyn tähän uuteen avaimeen, ei pystyisi varastamaan varojasi suoraan, mutta jos menetät sen, menetät myös pääsyn siemeneesi.

Kuinka Ledger Recover tekee sen: Suojattu laitteisto ja useita salaustasoja

Coincoverin tarjoamassa Ledger Recoverissa käytämme käytettävissämme olevan suojatun laitteiston ominaisuuksia vastataksemme näihin kysymyksiin mahdollisimman käyttäjäystävällisellä tavalla. Luotamme Ledger-laitteistolompakossasi olevaan Secure Elementiin (SE) sekä kaikkien varmuuskopioiden tarjoajien käyttämiin Hardware Security Moduleihin (HSM).

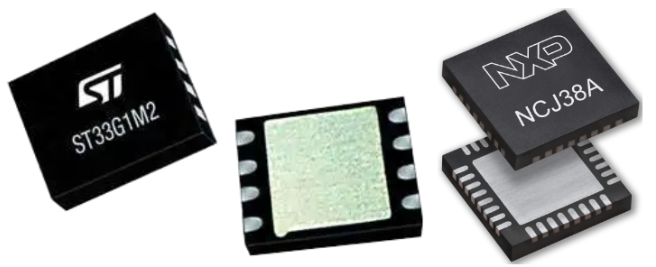

Turvalliset elementit: Turvallisuuden voima kämmenelläsi

Secure Element on erikoistunut siru, jota käytetään yleisesti passeissa, luottokorteissa ja maksujärjestelmissä arkaluonteisten tietojen turvalliseen tallentamiseen ja käsittelyyn. SE:t on erityisesti suunniteltu kestämään monenlaisia hyökkäyksiä, kuten fyysistä peukalointia, sivukanavaa, vian lisäämistä, ohjelmistojen hyväksikäyttöä tai haittaohjelmia. Kolmannen osapuolen tietoturvalaboratoriot ovat sertifioineet nämä sirut näiden hyökkäyksiä koskevien intensiivisten testausten avulla.

Ledger Nano luottaa tähän todistettuun ja luotettavaan tekniikkaan siementen säilyttämiseen ja suojaamiseen. Tässä SE:ssä toimiva Ledger-käyttöjärjestelmä pyytää aina fyysistä suostumustasi ennen siemenen käyttöä.

HSM:t: Palvelimien turvaaminen

Hardware Security Module (HSM) on suojausalue, joka on tyypillisesti saatavana plug-in-korttina tai ulkoisena laitteena, joka liitetään suoraan tietokoneeseen tai verkkopalvelimeen. Se hyödyntää salausprosessoreja, suojattuja muisteja ja erilaisia peukaloinnin estäviä vastatoimia salaisuuksien turvalliseen tallentamiseen ja käsittelyyn. Nämä moduulit suojaavat kriittisiä infrastruktuureja, ja niitä käyttävät erittäin tietoturvatietoiset organisaatiot, mukaan lukien pankkiala, turvatakseen salaiset avaimensa ja infrastruktuurinsa.

Ledger käyttää useita HSM:itä erilaisiin käyttötapauksiin, mukaan lukien Ledger Nano- ja Ledger Stax -laitteiden aitouden tarkistaminenja sallimalla suojatut käyttöjärjestelmäpäivitykset salatun ja todennetun kanavan kautta.

Sekä SE:illä että HSM:illä on keskeinen rooli tietoturvan parantamisessa eri sovelluksissa. Ne auttavat organisaatioita täyttämään tietosuojaa ja turvallisuutta sekä kriittisten tietojen turvallista käsittelyä koskevat säännökset.

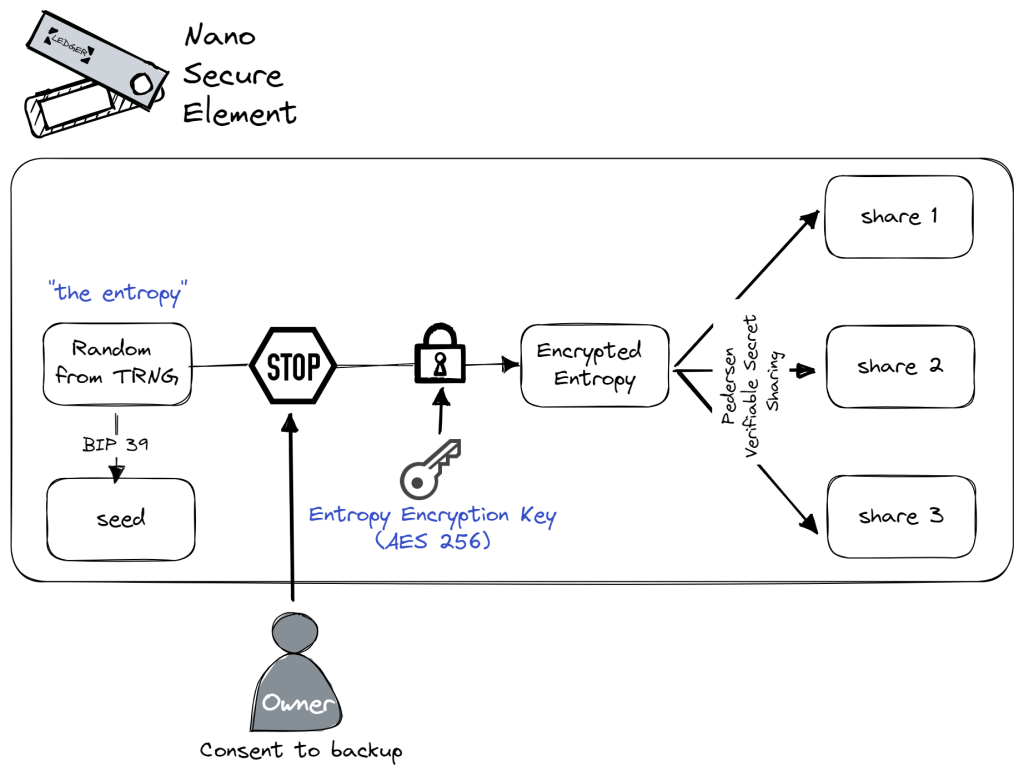

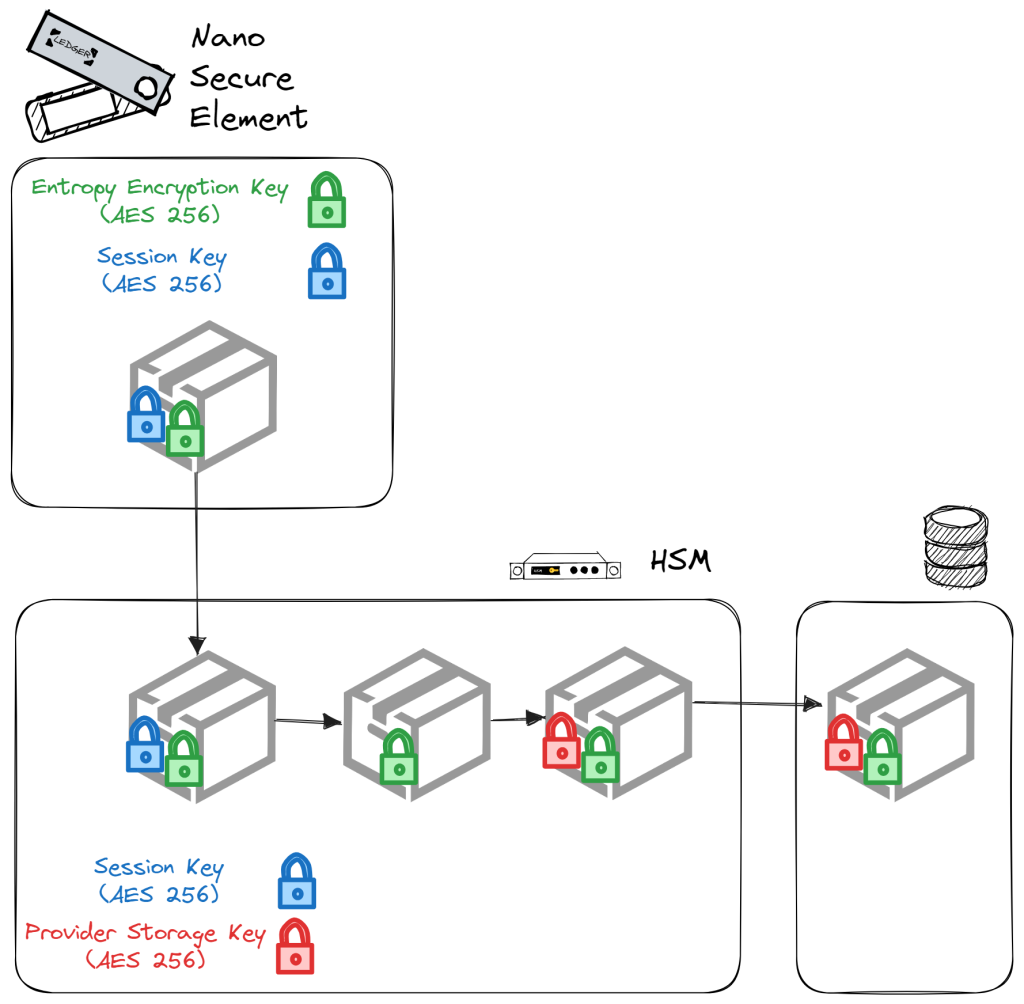

Secure Elementin siemensalaus

Ensimmäinen suojakerros tulee itse Secure Elementistä (SE). Ennen entropian jakamista kolmeen osaan SE salaa sen käyttöjärjestelmäänsä tallennetulla AES 256 -symmetrisellä avaimella (jota kutsutaan entropian salausavaimeksi). Salauksen jälkeen entropia jaetaan kolmeen osaan, jotka jaetaan sitten varmuuskopioiden tarjoajille. Tietysti voit hallita tätä prosessia, ja SE pyytää aina nimenomaista suostumustasi ennen sen aloittamista, aivan kuten minkä tahansa muun sovelluksen, joka pyytää pääsyä siemeniin.

Jopa siinä tapauksessa, että varmuuskopioiden tarjoajat yrittäisivät rekonstruoida siemenen (skenaario, jonka muut vahvat suojaukset tekevät melkein mahdottomaksi, josta keskustelemme myöhemmin), heidän ponnistelunsa johtaisivat vain salatun siemenen saamiseen. Ilman Secure Elementiin (SE) tallennettua salausavainta he eivät pystyisi hyödyntämään siementä.

Ymmärrettävä keskeinen seikka: tämä entropiasalausavain on yhteinen kaikille Ledger-laitteille, joten voit palauttaa siemenen mille tahansa lailliselle Ledger-laitteelle. Se ruiskutetaan käyttöjärjestelmään käyttöjärjestelmän päivityksen aikana, mikä itsessään on erittäin turvallinen toiminta.

Sisällyttämällä Entropy Encryption Key -avaimen suoraan laitteeseen, poistamme käyttäjien tarpeen muistaa tai tallentaa ylimääräinen salausavain suojautuaksemme salaisia riskejä vastaan (yllä mainittu saalis 22). Tämä lähestymistapa varmistaa parannetun tietoturvan vaatimatta lisäluottamusta Ledgeriin, koska se vastaa käyttöjärjestelmäpäivitysten tarjoamaa nykyistä suojaustasoa.

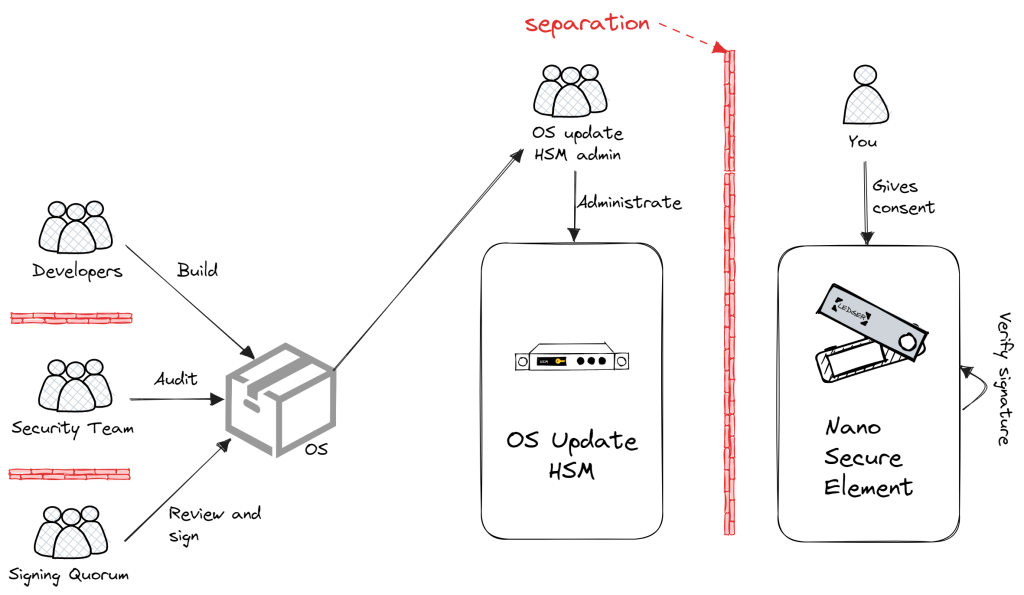

Entropia-salausavaimen suojaaminen

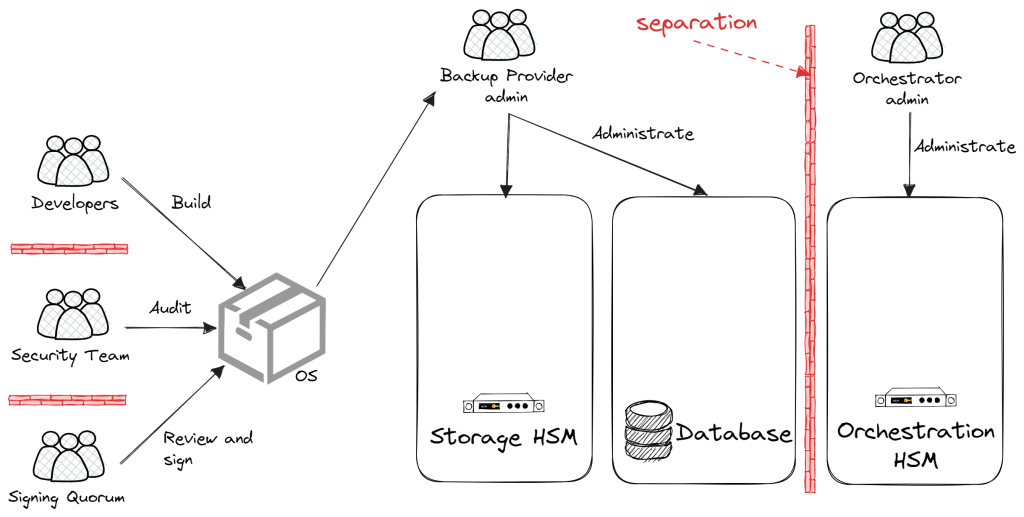

Sen kriittisyyden vuoksi entropia-salausavainta käyttää yksinomaan laitteen käyttöjärjestelmä autenttisten Ledger Recover -palautus- ja varmuuskopiointiprosessien aikana. Tämä prosessi sisältää todennettujen suojattujen kanavien perustamisen useilla eri yritysten HSM:illä (jokainen varmuuskopion tarjoaja). Lisäksi useat muut infrastruktuurikomponentit, kuten epäilyttävän toiminnan havaitseminen (esim. useiden siementen palauttaminen samalle laitteelle) ja henkilöllisyyden vahvistaminen, ovat erilliset tiimit hallinnassa, mikä lisää merkittävästi ihmisten määrää, jotka tarvitaan onnistuneeseen yhteistoimintahyökkäykseen. Kaivamme syvemmälle käyttöön ottamamme hallinnon ja valvonnan 5. osassa!

Vastaavasti Ledgerissä yhdelläkään henkilöllä ei ole valtuuksia toimittaa uusia käyttöjärjestelmäpäivityksiä laitteelle. Prosessi on kryptografisesti pakotettu, jotta se vaatii aina digitaalisen allekirjoituksen useiden henkilöiden päätösvaltaiselta eri tiimeiltä, joilla kullakin on erilaiset intressit yrityksen sisällä.

Tämä käytäntö, joka tunnetaan nimellä tehtävien erottaminen, on toinen tärkeä kyberturvallisuustoimenpide, johon perehdymme tarkemmin käyttöturvallisuusosiossa.

Jaa salaus levossa varmuuskopioiden tarjoajille

Nyt varmuuskopioiden tarjoajien puolella meillä on jokseenkin vastaava kokoonpano.

Jokainen varmuuskopion tarjoaja käyttää Hardware Security Module -moduulia manipuloidakseen osuuttaan siemenestä. Kun heidän HSM:nsä vastaanottaa osuuden laitteesta turvallisesti (kaksinkertaisesti salattu entropiasalausavaimella ja suojatun kanavan lyhytaikaisella avaimella, jotka on kuvattu kohdassa edellinen blogikirjoitus), Secure Channel -salaus poistetaan ja jaon johdonmukaisuus varmistetaan suoraan HSM:ssä.

Rajoitetun muistikapasiteetin vuoksi HSM:t eivät voi tallentaa suurta määrää jakoja. Tästä syystä kukin jako salataan tallennustarkoituksiin uudelleen käyttämällä AES 256 -symmetristä salausavainta, joka tunnetaan nimellä "Provider Storage Key". Tämä ylimääräinen salauskerros mahdollistaa jakojen turvallisen tallentamisen HSM:n rajojen ulkopuolelle RDMS:ssä. Toisin sanoen osuudet eivät koskaan näy suojatun erillisalueen ulkopuolella ilman kaksoissalausjärjestelmää.

Kukin toimittaja luo HSM:n sisällä palveluntarjoajan tallennusavaimen, eikä se koskaan poistu siitä paketoitu. Sitä ei koskaan voi käyttää kukaan, mukaan lukien varmuuskopioiden tarjoajien työntekijät. Tämä on tavallinen kyberturvallisuuskäytäntö yrityksiltä, jotka käsittelevät erittäin salaista, erittäin arkaluontoista tietoa.

Osakkeet eivät myöskään koskaan jätä HSM:n rajoja selkeiksi, ja ne ovat aina salattuja joko kuljetuksen aikana tai lepotilassa.

Jälleen kerran, tehtävien tiukka erottelu pakotetaan henkilöille, joilla on kyky manipuloida ja käyttää HSM:itä. Erilaiset vastuut, kuten koodin päivittäminen, fyysinen pääsy HSM:ään, pääsy tietokantaan ja ohjelmiston asentaminen HSM:n fyysiseen isäntään, on osoitettu yksittäisille henkilöille, joilla on rajoitetut käyttöoikeudet. Lisäksi kaikki HSM:ssä käytettävät ohjelmistot on allekirjoitettava digitaalisesti useiden eri ryhmien ja yrityksen sisällä eri intressien omaavien henkilöiden päätösvaltaisuuden toimesta.

Kaikki tämä tekee äärimmäisen vaikeaksi – lähes mahdottomaksi – yksittäisen henkilön päästä käsiksi osakkeisiin missään mukana olevissa yhtiöissä.

HSM:t iskevät uudelleen: Tietokannan monipuolistaminen

Okei, olemme lähempänä täydellistä ratkaisua osakkeiden turvalliseen säilyttämiseen!

Mutta entä jos useat varmuuskopiontarjoajien sisäpiiriläiset haluaisivat yhdessä saada takaisin yksilön entropian ja järjestämään tehokkaan laajan yhteistyön kunkin yrityksen tiimien ja koorumin jäsenten välillä?

Onko mahdollista ottaa käyttöön teknisiä toimenpiteitä, joiden toteuttaminen on erittäin haastavaa, ellei mahdotonta? Voimmeko toteuttaa suojatoimia, jotka tarjoavat riittävästi aikaa kenelle tahansa yrityksen sisäpiiriläiselle hälyttää kaikkia käyttäjiä ennen kuin mitään tapahtuu?

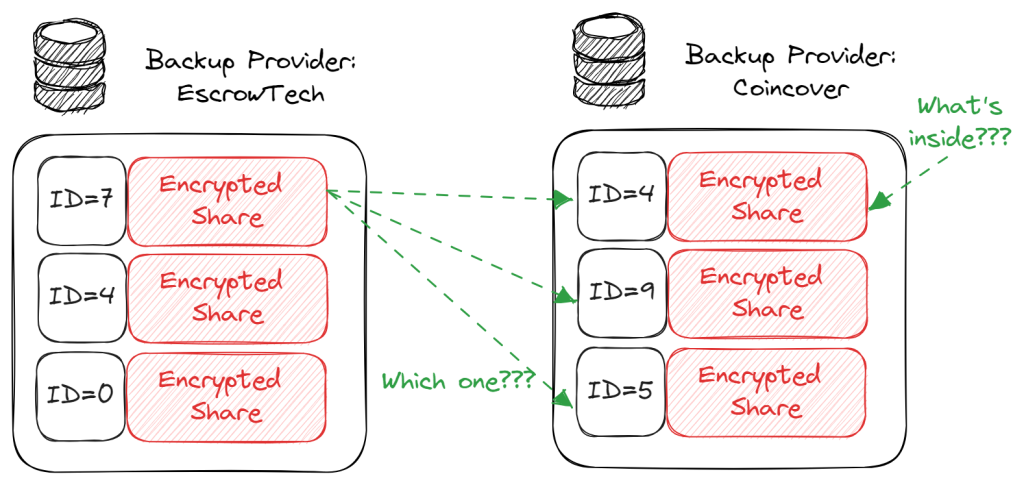

Yksi ratkaisu on käyttää niin sanottua "tietokannan monipuolistamista". Jälleen kerran hyödynnämme HSM:idemme kykyjä sen toteuttamiseksi.

Jos olet seurannut tätä blogikirjoitusta alusta asti, ymmärrät nyt, että jakojen käsittelyä hallitaan yksinomaan HSM:n suojattujen rajojen sisällä, mutta että salattujen jakojen varsinainen tallennus tapahtuu erillisessä taustatietokannassa HSM:n ulkopuolella.

Teemme näin: anna HSM:n luoda yksilölliset tietokantatunnukset kullekin osuudelle, joka toimii niiden erityisinä tunnisteina taustatietokannassa. Nämä tunnukset luodaan "hajautetulla" tavalla, johdetaan HSM:n itsensä luomasta salaisuudesta, tallennetaan turvallisesti sen omaan suojattuun muistiin, eikä niitä koskaan paljasteta pakkaamattomana. Backend toimii siis vain ulkoisena tallennustilana, joka ei pysty lukemaan tietokantasisältöään tai päättämään omien tietokantamerkintöjensä tunnisteista.

Mitä tämä tarkoittaa? Osuustunnisteet eroavat eri varmuuskopioiden tarjoajista, mukaan lukien Ledger, Coincover ja EscrowTech. Lisäksi, koska käyttäjätiedot pysyvät myös salattuina ja hajautettuina, vaikka kahden palveluntarjoajan välinen salaliitto tapahtuisi, se ei tarjoaisi vihjeitä siitä, mikä tietokantamerkintä vastaa mitä käyttäjää tai mitä merkintää toisen palveluntarjoajan tietokannassa.

Ainoa mahdollinen tapa olisi käyttää raa'alla väkivallalla kaikki mahdolliset jakoyhdistelmät kaikissa tietokannoissa kaikilta mukana olevilta varmuuskopiontarjoajilta. Tämä prosessi on erittäin aikaa vievä ja vaatii täyden palautusvirran, johon kuuluu HSM-infrastruktuurin ja laillisen Ledger-laitteen käyttäminen jokaisen yhdistelmän salauksen purkamiseen manuaalisella PIN-koodin hyväksymisellä. Kuten on tarkoitettu, tämä lähestymistapa vaatii paljon aikaa ja vaivaa.

Hajauttamaton käyttäjätunniste on luonnollisesti läsnä palautusvirran organisoinnista vastaavassa komponentissa (vain Ledger-puolella). Juuri tästä syystä, kuten aiemmin mainittiin, Orchestration-komponenttia hallinnoivien ryhmien ja henkilöiden sekä Backup Providerin HSM:itä ja tietokantoja valvovien tehtävien tiukka erotus on asetettu.

Turvallinen ja viihtyisä, nyt todistaakseni, että olen minä

Salaisten palautuslausekkeiden jakamisen ja turvallisen jakamisen jälkeen olemme nyt kehittäneet ratkaisun, joka varmistaa eri osakkeiden turvallisen tallennuksen. Se perustuu laitteistoihin, salausrakenteisiin ja toiminnallisiin erotuksiin, jotka ovat kaikki välttämättömiä turvallisen tuotteen rakentamiselle. Olemme nyt suojattu riskeiltä lähde- ja kohdepäätepisteissä, mutta myös kuljetuksen ja varastoinnin aikana. Olemme myös vähentäneet yksittäisten henkilöiden yhteistoimintariskiä kussakin yrityksessä tai yritysten sisällä mahdollisimman lähelle nollaa.

Tässä vaiheessa saatat ihmetellä viimeistä puuttuvaa osaa: kunkin varmuuskopiontarjoajan salaamien jakojen vapauttamista. Tämä prosessi on suojattava voimakkaasti, joten miten voimme varmistaa, että siemenen todellinen omistaja on se, joka tekee osakkeen luovutuspyynnön?

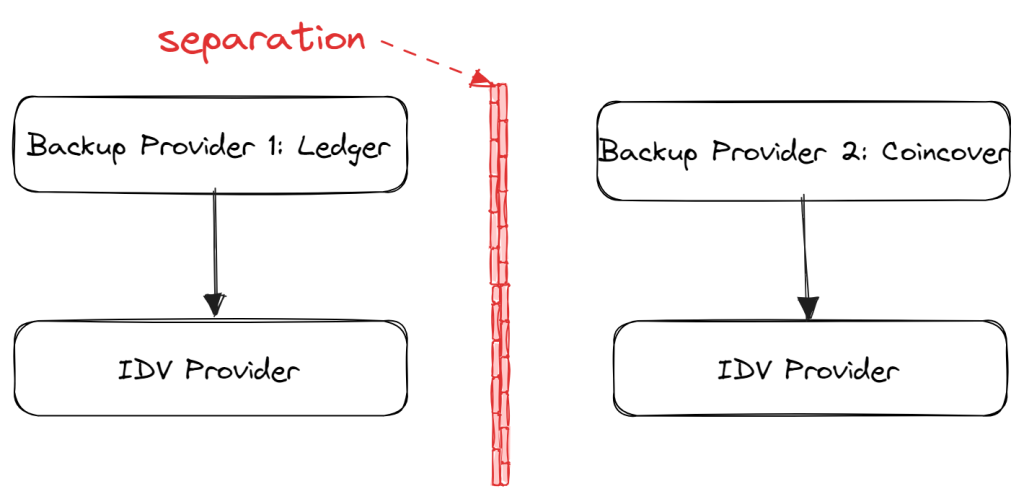

Nyt on aika esitellä Identity Verification (tai IDV) -prosessi, joka on palapelin viimeinen pala. Kun varmuuskopion tarjoajaa pyydetään vapauttamaan osuutensa siemenestä, se odottaa saavansa IDV-palveluntarjoajalta valtuutuksen, joka on todiste siitä, että pyynnön on käynnistänyt siemenen todellinen omistaja.

Kun jokaiselle varmuuskopiointipalveluntarjoajalle on erilainen IDV-palveluntarjoaja, lisäämme ylimääräisen suojakerroksen salaista yhteistyötä vastaan.

IDV:n käyttöönotto useille varmuuskopiontarjoajille voi olla melko monimutkaista, minkä vuoksi omistamme seuraavassa blogikirjoituksessamme sen yksityiskohtaisen selityksen. Tägää mukaan, jos haluat tietää lisää!

Pierre AOUN / Yacine BADISS

Ohjelmistoarkkitehdit

- SEO-pohjainen sisällön ja PR-jakelu. Vahvista jo tänään.

- PlatoData.Network Vertical Generatiivinen Ai. Vahvista itseäsi. Pääsy tästä.

- PlatoAiStream. Web3 Intelligence. Tietoa laajennettu. Pääsy tästä.

- PlatoESG. Autot / sähköautot, hiili, CleanTech, energia, ympäristö, Aurinko, Jätehuolto. Pääsy tästä.

- PlatonHealth. Biotekniikan ja kliinisten kokeiden älykkyys. Pääsy tästä.

- ChartPrime. Nosta kaupankäyntipeliäsi ChartPrimen avulla. Pääsy tästä.

- BlockOffsets. Ympäristövastuun omistuksen nykyaikaistaminen. Pääsy tästä.

- Lähde: https://www.ledger.com/blog/part-3-genesis-of-ledger-recover-avoiding-collusion-and-leaks

- :on

- :On

- :ei

- $ YLÖS

- 22

- 5.

- a

- kyky

- pystyy

- Meistä

- edellä

- pääsy

- saatavilla

- Pääsy

- Saavuttaa

- poikki

- toiminta

- todellinen

- lisätä

- lisä-

- Lisäksi

- osoite

- AES

- Jälkeen

- uudelleen

- vastaan

- hälytys

- Kohdistaa

- Kaikki

- mahdollistaa

- pitkin

- Myös

- vaihtoehto

- aina

- am

- keskuudessa

- an

- ja

- ja infrastruktuuri

- Toinen

- vastaus

- Kaikki

- joku

- mitään

- näyttää

- Hakemus

- sovellukset

- lähestymistapa

- hyväksyminen

- OVAT

- kiistellä

- järjestely

- AS

- osoitettu

- At

- hyökkäys

- Hyökkäykset

- yrittää

- Aito

- todennettu

- aitous

- lupa

- viranomaisen

- saatavissa

- välttämällä

- takaisin

- taustaosa

- tausta

- Varmuuskopiointi

- Pankki

- Pankkitoiminta

- pankkisektorin

- BE

- ollut

- ennen

- Alku

- välillä

- sitovat

- Blogi

- rajat

- raaka voima

- rakentaa

- Rakentaminen

- mutta

- by

- CAN

- Voi saada

- ei voi

- kyvyt

- Koko

- kortti

- Kortit

- tapauksissa

- paini

- luokat

- tietty

- Todistettu

- haasteet

- haastava

- Kanava

- kanavat

- siru

- sirut

- selkeä

- lähellä

- lähempänä

- koodi

- Suojapeite

- kollektiivisesti

- yhdistelmä

- yhdistelmät

- tulee

- Yhteinen

- yleisesti

- Yritykset

- yritys

- täydellinen

- monimutkainen

- komponentti

- osat

- tietokone

- suostumus

- Harkita

- sisälsi

- pitoisuus

- sopimukset

- ohjaus

- vastaa

- voisi

- Kurssi

- luotu

- Luominen

- pisteitä

- Luottokortit

- kriittinen

- kriittisyys

- ratkaiseva

- salauksen

- kryptografia

- tietoverkkojen

- tiedot

- Tietosuoja

- Tietosuoja ja tietoturva

- tietoturva

- tietokanta

- tietokannat

- päättää

- omistautunut

- syvempää

- toimittaa

- kaivaa

- vaatii

- johdettu

- on kuvattu

- Malli

- haluttu

- määränpää

- yksityiskohta

- Detection

- laite

- Laitteet

- eri

- DIG

- digitaalinen

- suoraan

- pohtia

- selvä

- jaettu

- useat

- monipuolinen

- jaettu

- do

- ei

- kaksinkertainen

- kaksin verroin

- rajusti

- aikana

- e

- kukin

- Aikaisemmin

- helpompaa

- Tehokas

- vaivaa

- ponnisteluja

- myöskään

- elementti

- elementtejä

- poistaa

- Työllisiä

- työntekijää

- mahdollistaa

- salattu

- salaus

- tehostettu

- parantaa

- tarpeeksi

- varmistaa

- varmistaa

- merkintä

- Vastaava

- olennainen

- olennaisesti

- perustaminen

- Jopa

- tapahtuma

- yksinomaan

- olemassa

- odottaa

- selitti

- selitetään

- hyväksikäyttö

- tutkia

- avoin

- ulkoinen

- lisää

- erittäin

- perhe

- lopullinen

- Etunimi

- virtaus

- Keskittää

- jälkeen

- varten

- voima

- ystäviä

- alkaen

- koko

- varat

- Lisäksi

- tuottaa

- syntyy

- Mooseksen kirja

- saada

- saada

- tavoite

- hallinto

- taata

- kahva

- tapahtuu

- Kova

- Palvelimet

- laitteita

- Laitteistoturva

- laitteisto Wallet

- valjaat

- Olla

- ottaa

- raskaasti

- auttaa

- tätä

- Korkea

- suurin

- erittäin

- pitää

- isäntä

- Miten

- HTTPS

- Aitajuoksu

- i

- tunniste

- tunnisteet

- Identiteetti

- Identiteettitarkastus

- ids

- VDI

- if

- toteuttaa

- mahdoton

- in

- Muilla

- Mukaan lukien

- sisältävät

- Lisäykset

- henkilökohtainen

- henkilöt

- teollisuus

- Infrastruktuuri

- infrastruktuuri

- aloitettu

- sisällä

- Insider

- asentaminen

- tarkoitettu

- etu

- tulee

- esitellä

- osallistuva

- IT

- SEN

- itse

- vain

- avain

- avaimet

- Tietää

- tunnettu

- Labs

- suuri

- Sukunimi

- myöhemmin

- kerros

- kerrokset

- Vuodot

- jättää

- pääkirja

- Ledger Nano

- Ledger Stax

- laillinen

- vähemmän

- antaa

- Taso

- tasot

- vipusuhteita

- Lifted

- pitää

- rajallinen

- rajoitettu pääsy

- sijainti

- looginen

- menettää

- tehty

- ylläpitäminen

- tehdä

- TEE

- Tekeminen

- hoitaa

- onnistui

- Manipulointi

- tapa

- manuaalinen

- monet

- max-width

- Saattaa..

- tarkoittaa

- mitata

- toimenpiteet

- Tavata

- Jäsenet

- Muistoja

- Muisti

- mainitsi

- ehkä

- puuttuva

- Moderni

- Moduulit

- Moduulit

- seuranta

- lisää

- eniten

- liikkua

- moninkertainen

- täytyy

- nano

- lähes

- Tarve

- verkko

- ei ikinä

- Uusi

- seuraava

- Nro

- nyt

- numero

- saada

- of

- on

- kerran

- ONE

- vain

- toiminta

- käyttöjärjestelmän

- toiminta

- toiminta-

- or

- orkestrointi

- organisaatioiden

- alkuperäinen

- OS

- Muut

- meidän

- itse

- ulkopuolella

- yli

- valvoa

- oma

- omistaja

- palmu

- osa

- osat

- maksu

- Maksujärjestelmät

- Ihmiset

- Suorittaa

- henkilö

- henkilöstö

- lausekkeet

- fyysinen

- fyysisesti

- kappale

- Paikka

- Platon

- Platonin tietotieto

- PlatonData

- Pelaa

- Kohta

- aiheuttaa

- mahdollinen

- Kirje

- mahdollinen

- teho

- harjoitusta.

- tarkasti

- esittää

- estää

- edellinen

- Aikaisempi

- yksityisyys

- Tietosuoja ja turvallisuus

- prosessi

- Prosessit

- käsittely

- prosessorit

- Tuotteet

- todiste

- ominaisuudet

- suojella

- suojattu

- suojaus

- todistaa

- todistettu

- toimittaa

- mikäli

- toimittaja

- tarjoajat

- tarjoamalla

- tarkoituksiin

- laittaa

- palapeli

- kysymykset

- nostaa

- herättää

- alue

- Lue

- todellinen

- vastaanottaa

- vastaanottaa

- toipua

- elpyminen

- Vähentynyt

- vähentämällä

- tarkoitettuja

- suhteen

- sääntelyn

- vapauta

- vapauttamalla

- luottaa

- jäännökset

- muistaa

- pyyntö

- edellyttää

- tarvitaan

- vaatimukset

- ne

- vastuut

- vastuullinen

- REST

- palauttaa

- palauttaminen

- johtua

- oikeudet

- Riski

- riskit

- luja

- roolit

- juoksu

- turvallista

- turvaaminen

- takeita

- turvallisesti

- Turvallisuus

- sama

- skenaario

- järjestelmä

- salaisuus

- Osa

- turvallinen

- turvallisesti

- turvaaminen

- turvallisuus

- Suojauslaboratoriot

- siemenet

- siemenet

- sensible

- lähetetty

- erillinen

- Sarjat

- palvelee

- palvelu

- palvelevat

- setup

- useat

- Jaa:

- osakkeet

- jakaminen

- puoli

- allekirjoittaminen

- koska

- single

- So

- Tuotteemme

- Yksin

- ratkaisu

- Ratkaisumme

- Ratkaisee

- jokseenkin

- lähde

- Tila

- erikoistunut

- erityinen

- erityisesti

- standardi

- Stax

- Vaihe

- Yhä

- varastettu

- Levytila

- verkkokaupasta

- tallennettu

- Tiukka

- lakko

- merkittävä

- onnistunut

- niin

- varma

- epäilyttävä

- järjestelmä

- järjestelmät

- vie

- tiimit

- Tekninen

- Elektroniikka

- Testaus

- kuin

- Kiitos

- että

- -

- Lähde

- heidän

- Niitä

- itse

- sitten

- siksi

- Nämä

- ne

- kolmas

- kolmannen osapuolen

- tätä

- ne

- kolmella

- Kautta

- aika

- aikaavievä

- että

- työkalut

- kauttakulku

- Luottamus

- luotettu

- kaksi

- tyypillisesti

- kykenemätön

- läpikäydä

- ymmärtää

- unique

- Päivitykset

- Päivitykset

- päivittäminen

- päivityksiä

- käyttää

- käytetty

- käyttäjä

- helppokäyttöinen

- Käyttäjät

- käyttötarkoituksiin

- käyttämällä

- käyttää

- hyödynnetty

- hyödyntää

- Hyödyntämällä

- eri

- Vahvistus

- todennettu

- hyvin

- kannattava

- Lompakko

- haluta

- Tapa..

- we

- HYVIN

- olivat

- Mitä

- Mikä on

- kun

- joka

- vaikka

- KUKA

- miksi

- leveä

- Laaja valikoima

- wikipedia

- tulee

- with

- sisällä

- ilman

- Mietitkö

- sanoja

- olisi

- Voit

- Sinun

- itse

- zephyrnet

- nolla-