Lukuaika: 5 pöytäkirja

Lukuaika: 5 pöytäkirja

Olisitko peloissasi tai ainakin ahdistunut, jos olisit löytänyt haasteen Yhdysvaltain käräjäoikeudelle sähköpostilaatikostasi? Suurin osa ihmisistä varmasti. Juuri siihen haitalliset hyökkääjät laskivat, kun he tekivät tämän massiivisen hyökkäyksen Venäjältä peräisin olevista IP-osoitteista, joissa oli hienostunut ja ovela ransomware-hyötykuorma.

Sosiaalinen suunnittelu: väärennetty auktoriteetti aiheuttaa todellista pelkoa

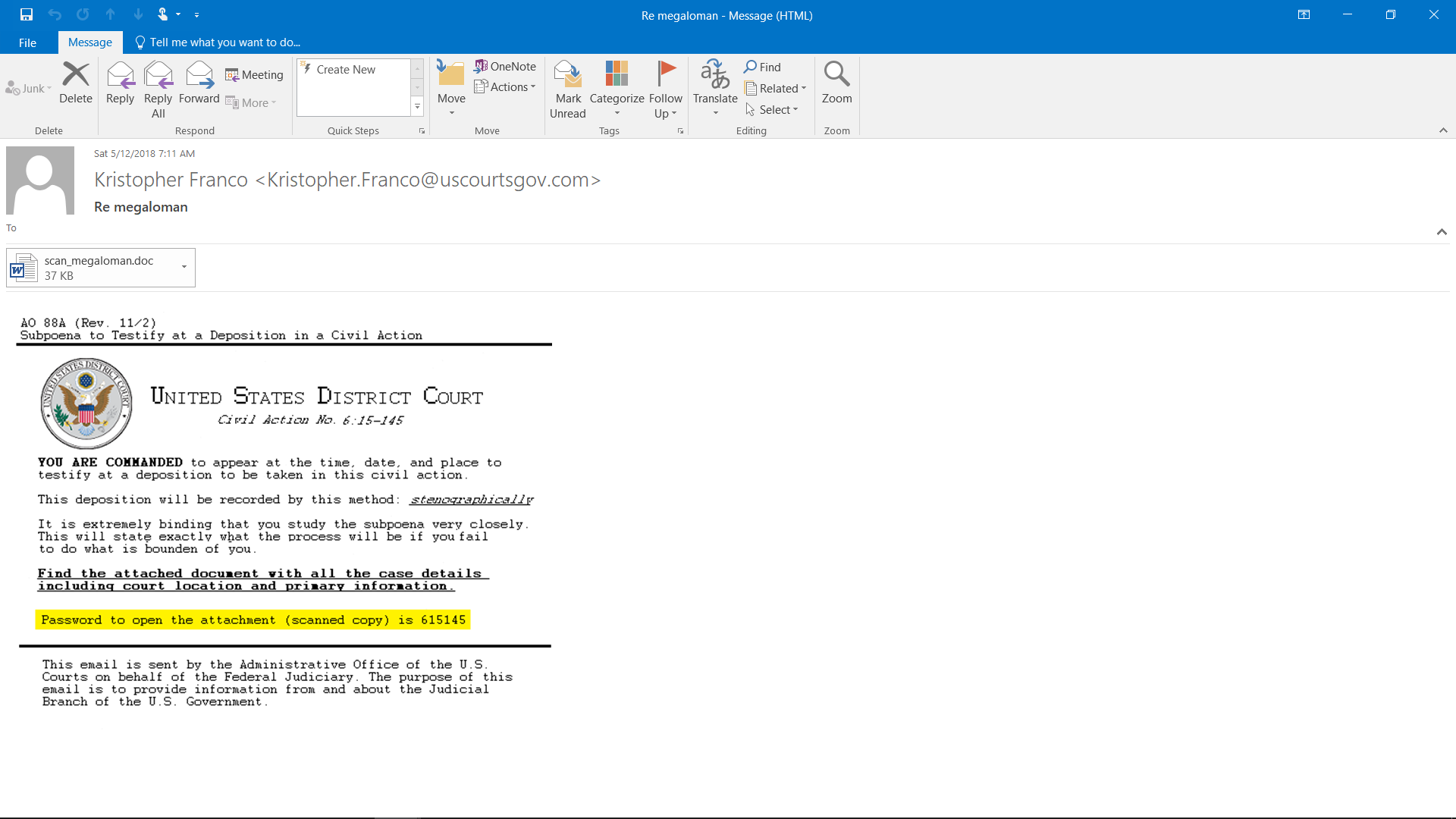

Tämän "Yhdysvaltojen käräjäoikeuden" haasteena naamioidun haitallisen sähköpostin kohteeksi tuli 3582 käyttäjää.

Kuten näette, sähköposti koostuu koko joukosta sosiaalisen suunnittelun temppuja, jotka vakuuttavat käyttäjät avaamaan haitallisen liitteen. Lähinnä tekijät yrittävät leikkiä pelon, auktoriteetin ja uteliaisuuden tunneperäisillä keinoilla manipuloida uhreja. Tämän emotionaalisesti herättämän tilan asentaminen vastaanottimen mieleen on tarkoitettu tukahduttamaan heidän kykynsä kriittiseen ajatteluun ja saada heidät toimimaan röyhkeästi.

Lähettäjän sähköpostiosoite on myös “Uscourtgove.com”, joka on tietysti väärennetty, mutta lisää uskottavuutta sähköpostiin. Liitteen salasanan vahvistaminen vahvistaa postin vakautta. Sähköpostin aihe on "megaloman" ja liitteenä olevan asiakirjan nimi on "scan.megaloman.doc", ja tämä ottelu lisää myös pieniä kosketuksia uskottavuuteen. Ja uhrin uhkaaminen vastuulla, jos hän "ei tee sitä, on sidottu sinuun" (ja ainoa tapa saada selville on avata tiedosto liitteenä) on kakun kuorrutus.

Tämä räjäyttävä manipulatiivinen cocktail on tehokas työkalu, joka auttaa tekijöitä saamaan mitä haluavat. Joten monien ihmisten riski joutua tämän huijauksen uhriksi on erittäin suuri.

Katsotaan nyt, mitä tapahtuu, jos käyttäjä avaa tiedoston liitteenä.

Haittaohjelma: ensin piilottaa, sitten osuu

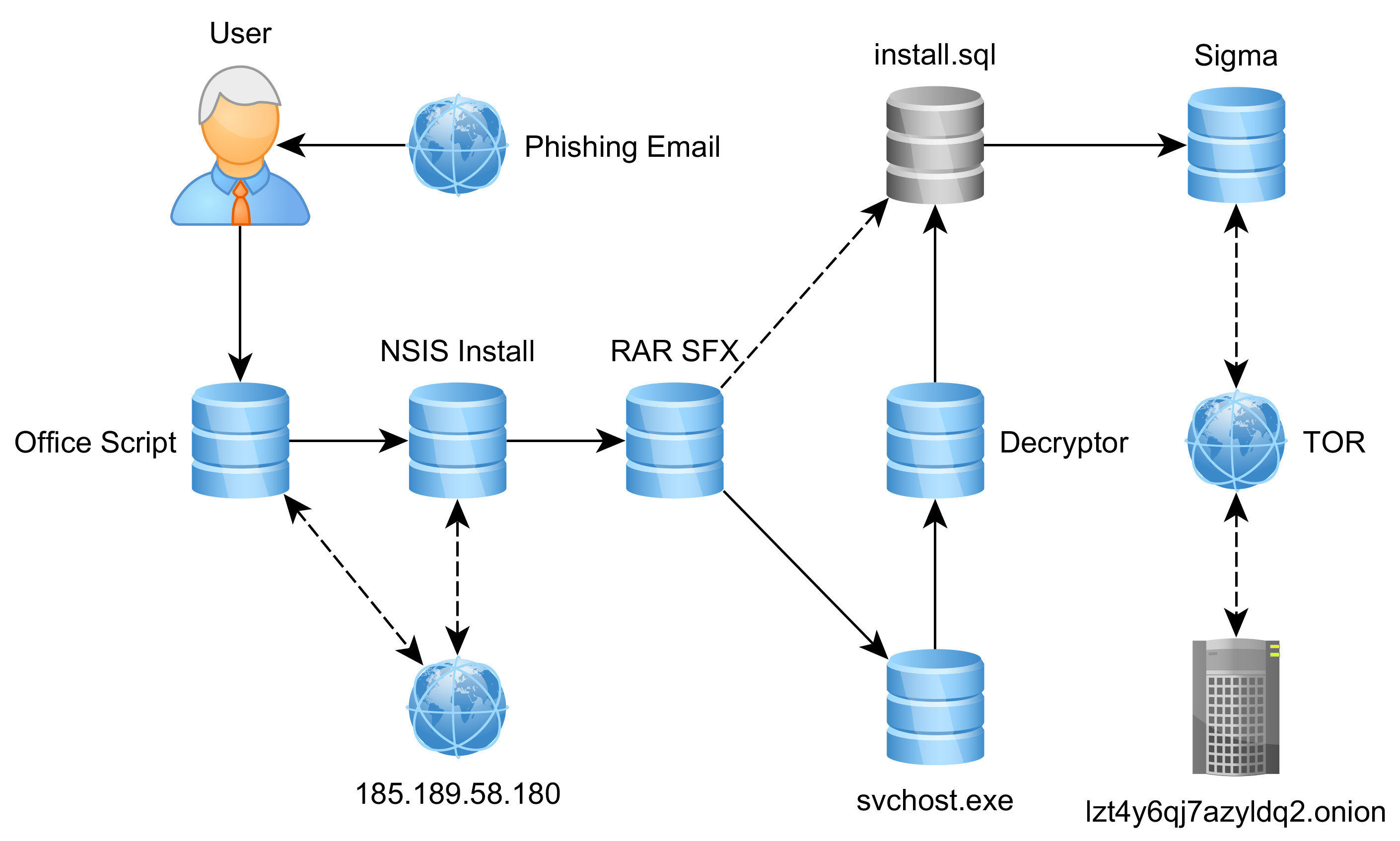

Sillä ei tietenkään ole mitään yhteistä haasteisiin. Todellisuudessa, kuten Comodo Threat Research Labs analyytikot löysivät, se on uusi muunnelma ovelasta ja hienostuneesta Sigma-lunnasohjelmasta, joka salaa tartunnan saaneen koneen tiedostot ja kiristää lunnaat salauksen purkamiseksi.

Kuinka Sigma ransomware toimii:

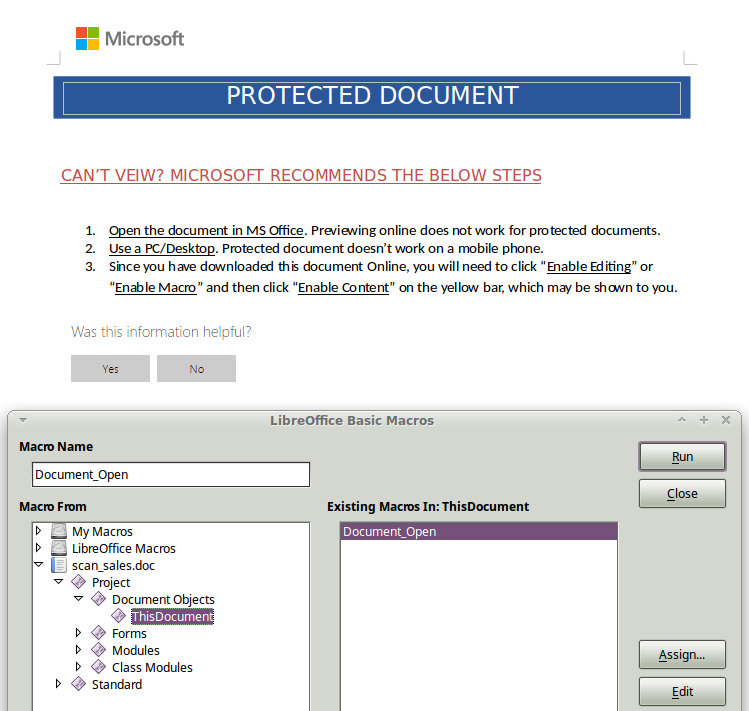

Sigman uudessa versiossa on erityistä, että se pyytää käyttäjää syöttämään salasanan. Hmm ... salasana haittaohjelmille? Se voi kuulostaa oudolta, todellisuudessa sillä on selkeä tarkoitus: enemmän haittaohjelmien hämärtymistä havaitsemisesta.

Mutta vaikka käyttäjä antaa salasanan, tiedosto ei käynnisty välittömästi. Jos makrot kytketään pois päältä uhrin koneessa, se pyytää vakuuttavasti sammuttamaan ne. Huomaa, miten tämä vaatimus sopii koko hyökkääjän strategiaan: jos kyseessä on tuomioistuimen viesti, se voi varmasti olla suojattu asiakirja, eikö?

Mutta todellisuudessa tiedosto sisältää haitallisen VBScriptin, joka on suoritettava, jotta haittaohjelma asennetaan uhrin tietokoneelle. Se lataa haittaohjelman seuraavan osan hyökkääjien palvelimelta, tallentaa sen% TEMP% -kansioon, naamioi sen svchost.exe prosessoi ja toteuttaa sen. Tämä svchost.exe toimii tiputtimena ladata yksi osa haittaohjelmista. Sitten melko pitkän toimintaketjun kautta - jälleen vahvemman hämärtymisen vuoksi - se täydentää haitallisen hyötykuorman ja suorittaa sen.

Haittaohjelma näyttää todella vaikuttavalta, sillä siinä on erilaisia temppuja piilottamiseksi ja välttämiseksi. Ennen suoritusta se tarkistaa virtuaalikoneen tai hiekkalaatikoiden ympäristön. Jos se löytää yhden, haittaohjelma tappaa itsensä. Se peittää haittaohjelman ja rekisterimerkinnät oikeiksi, kuten “svchost.exe” ja “kromi”. Eikä siinä vielä kaikki.

Toisin kuin jotkut sen lähellä ransomware sukulaiset, Sigma ei toimi heti, vaan piileskelee ja tekee ensin salaisen tiedustelun. Se luo luettelon arvokkaista tiedostoista, laskee ne ja lähettää tämän arvon C & C-palvelimelle yhdessä muiden tietojen kanssa uhrin koneesta. Jos tiedostoja ei löydy, Sigma vain poistaa itsensä. Se ei myöskään tartuta tietokonetta, jos saa selville, että maan sijainti on Venäjän federaatio tai Ukraina.

Haittaohjelmayhteys sen Command-and-Control-palvelimeen on myös monimutkainen. Koska palvelin on TOR-pohjainen, Sigma toteuttaa vaiheet:

1. Lataa TOR-ohjelmiston tämän linkin avulla: https://archive.torproject.org/tor-package-archive/torbrowser/7.0/tor-win32-0.3.0.7.zip

2. Tallentaa sen tiedostoon% APPDATA% nimellä System.zip

3. Pura se tiedostoon% APPDATA% MicrosoftYOUR_SYSTEM_ID

4. Poistaa System.zip-tiedoston

5. Nimeä Tortor.exe uudelleen svchost.exe-tiedostoksi

6. Suorittaa sen

7. Odottaa jonkin aikaa ja lähettää pyynnön

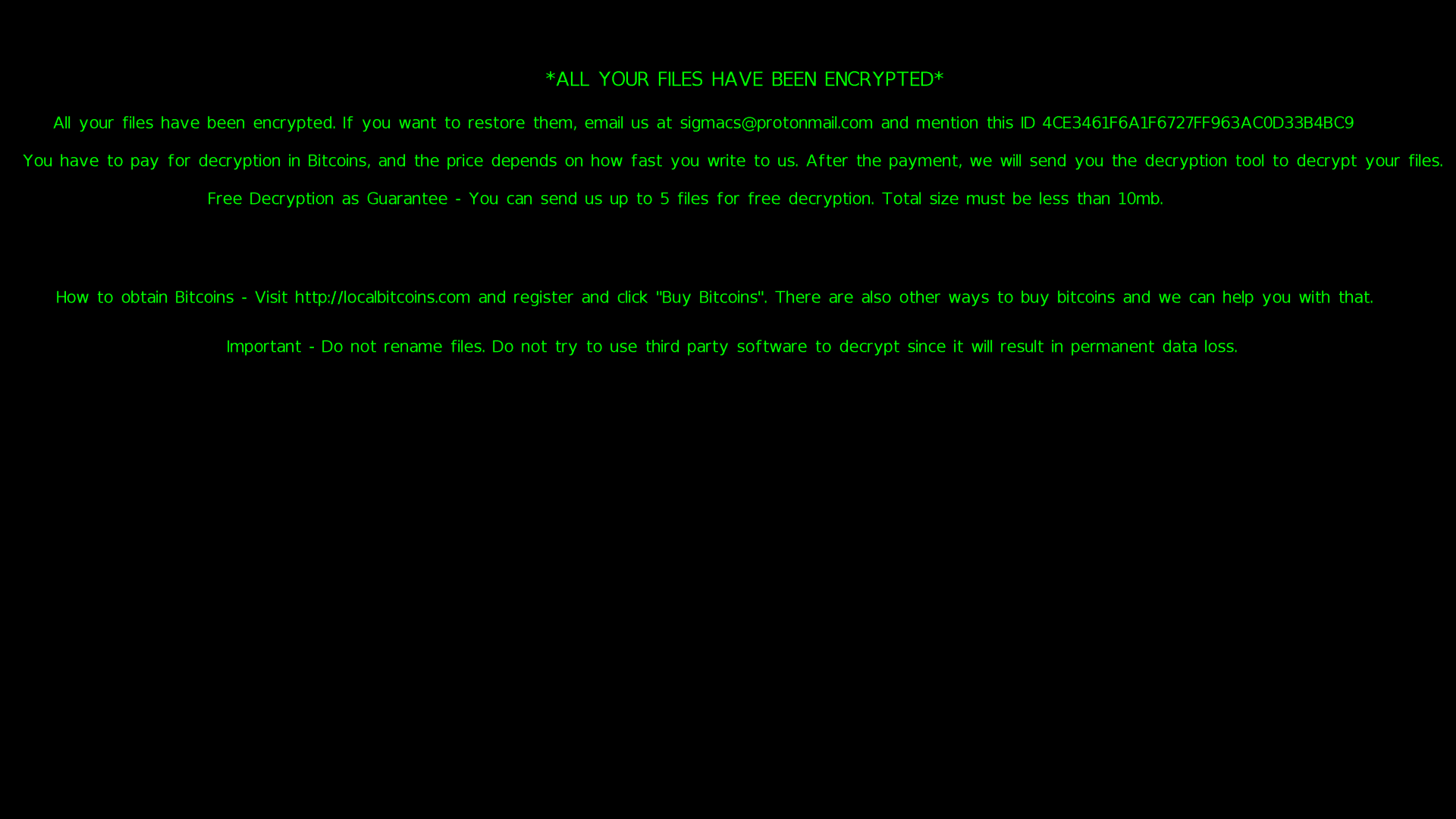

Ja vasta sen jälkeen Sigma alkaa salata tiedostoja uhrin koneessa. Sitten lunnaat muistiinpanot kaapata myrkytetyn koneen näytön.

Ja… finita la commedia. Jos uhri ei ole aikaisemmin järjestänyt varmuuskopioiden tekemistä, hänen tiedot menetetään. Niitä ei ole mahdollista palauttaa.

Suojaus: miten taistella takaisin

"Molemmilta puolilta niin hienostuneen haittaohjelman, sosiaalisen suunnittelun temppujen ja teknisen suunnittelun kohtaaminen on vaikea haaste jopa turvallisuutta tunteville käyttäjille", sanoo Comodon johtaja Fatih Orhan Uhkatutkimuslaboratoriot. "Suojellaksesi tällaisilta ovelilta hyökkäyksiltä sinulla on oltava jotain luotettavampaa kuin vain ihmisten tietoisuus. Tässä tapauksessa todellisen ratkaisun on annettava 100% takuu siitä, että omaisuutesi ei vahingoitu, vaikka joku ottaisi roistojen syötin ja ajaisi haittaohjelmia.

Juuri niin yksinomainen Comodon automaattinen suojarakennustekniikka antaa asiakkaillemme: kaikki saapuvat tuntemattomat tiedostot asetetaan automaattisesti suojattuun ympäristöön, jossa ne voidaan suorittaa ilman yksittäisiä mahdollisuuksia vahingoittaa isäntää, järjestelmää tai verkkoa. Ja se pysyy tässä ympäristössä, kunnes Comodon analyytikot ovat tutkineet sen. Siksi kukaan Comodon asiakkaista ei ole kärsinyt tästä harhaanjohtavasta hyökkäyksestä.

Elää turvallisesti Comodo!

Alla on hyökkäyksessä käytetty lämpökartta ja IP-osoitteet

Hyökkäys tehtiin 32 Venäjällä sijaitsevasta (Pietari) IP-osoitteesta sähköpostista Kristopher.Franko@uscourtsgov.com mikä verkkotunnus todennäköisesti luotiin erityisesti hyökkäystä varten. Se alkoi 10. toukokuuta 2018 klo 02 UTC ja päättyi klo 20 UTC.

| Maa | Lähettäjän IP |

| Venäjä | 46.161.42.44 |

| Venäjä | 46.161.42.45 |

| Venäjä | 46.161.42.46 |

| Venäjä | 46.161.42.47 |

| Venäjä | 46.161.42.48 |

| Venäjä | 46.161.42.49 |

| Venäjä | 46.161.42.50 |

| Venäjä | 46.161.42.51 |

| Venäjä | 46.161.42.52 |

| Venäjä | 46.161.42.53 |

| Venäjä | 46.161.42.54 |

| Venäjä | 46.161.42.55 |

| Venäjä | 46.161.42.56 |

| Venäjä | 46.161.42.57 |

| Venäjä | 46.161.42.58 |

| Venäjä | 46.161.42.59 |

| Venäjä | 46.161.42.60 |

| Venäjä | 46.161.42.61 |

| Venäjä | 46.161.42.62 |

| Venäjä | 46.161.42.63 |

| Venäjä | 46.161.42.64 |

| Venäjä | 46.161.42.65 |

| Venäjä | 46.161.42.66 |

| Venäjä | 46.161.42.67 |

| Venäjä | 46.161.42.68 |

| Venäjä | 46.161.42.69 |

| Venäjä | 46.161.42.70 |

| Venäjä | 46.161.42.71 |

| Venäjä | 46.161.42.72 |

| Venäjä | 46.161.42.73 |

| Venäjä | 46.161.42.74 |

| Venäjä | 46.161.42.75 |

| Tulos yhteensä | 32 |

Ransomware Protection -ohjelmisto

ALOITA ILMAINEN KOKEILU SAA VAKAA TURVALLISUUSKORTTI ILMAISEKSI

- SEO-pohjainen sisällön ja PR-jakelu. Vahvista jo tänään.

- PlatoData.Network Vertical Generatiivinen Ai. Vahvista itseäsi. Pääsy tästä.

- PlatoAiStream. Web3 Intelligence. Tietoa laajennettu. Pääsy tästä.

- PlatoESG. hiili, CleanTech, energia, ympäristö, Aurinko, Jätehuolto. Pääsy tästä.

- PlatonHealth. Biotekniikan ja kliinisten kokeiden älykkyys. Pääsy tästä.

- Lähde: https://blog.comodo.com/pc-security/subpoena-new-variant-of-sigma-ransomware/

- :on

- :On

- :ei

- :missä

- 10

- 14

- 20

- 2018

- 32

- 35%

- 455

- 7

- a

- kyky

- Meistä

- Toimia

- toimet

- säädökset

- osoite

- Lisää

- Jälkeen

- uudelleen

- vastaan

- jonka tarkoituksena

- Kaikki

- pitkin

- Myös

- analyytikot

- ja

- Kaikki

- OVAT

- saapuvat

- AS

- Varat

- At

- hyökkäys

- Hyökkäykset

- viranomaisen

- automaattisesti

- välttää

- tietoisuus

- varmuuskopiot

- syötti

- BE

- tuli

- ennen

- alkaa

- alkaa

- Blogi

- sekä

- Molemmin puolin

- Laatikko

- Nippu

- mutta

- CAKE

- CAN

- kaapata

- tapaus

- Aiheuttaa

- keskus

- ketju

- haaste

- Tarkastukset

- selkeä

- napsauttaa

- lähellä

- cocktail

- Yhteinen

- Täydentää

- monimutkainen

- tietokone

- tehty

- liitäntä

- muodostuu

- vakuuttaa

- maa

- Kurssi

- Tuomioistuin

- luotu

- luo

- Uskottavuus

- kriittinen

- uteliaisuus

- Asiakkaat

- tiedot

- Pura

- ehdottomasti

- Malli

- Detection

- löysi

- huomaa

- piiri

- käräjäoikeus

- do

- asiakirja

- ei

- ei

- verkkotunnuksen

- download

- lataukset

- Salaa

- päättyi

- Tekniikka

- enter

- ympäristö

- Jopa

- tapahtuma

- täsmälleen

- Exclusive

- toteuttaja

- Pudota

- pelko

- liittovaltio

- taistella

- filee

- Asiakirjat

- Löytää

- löydöt

- Etunimi

- sopii

- maku

- varten

- löytyi

- Ilmainen

- alkaen

- tehtävät

- saada

- Antaa

- antaa

- taata

- tapahtuu

- Kova

- vahingoittaa

- Olla

- ottaa

- pää

- auttaa

- hänen

- Piilottaa

- Korkea

- isäntä

- Miten

- Miten

- HTTPS

- if

- heti

- vaikuttava

- in

- sisältää

- tartunnan

- tiedot

- asentaminen

- välitön

- tulee

- IT

- SEN

- itse

- jpg

- vain

- vähiten

- laillinen

- pitää

- Todennäköisesti

- LINK

- Lista

- sijainti

- Pitkät

- ulkonäkö

- menetetty

- kone

- makrot

- pääasiallisesti

- tehdä

- TEE

- ilkeä

- haittaohjelmat

- monet

- monet ihmiset

- massiivinen

- ottelu

- max-width

- Saattaa..

- viesti

- Microsoft

- mielet

- lisää

- eniten

- täytyy

- nimetty

- Tarve

- verkko

- Uusi

- seuraava

- Nro

- huomata

- ei mitään

- Ilmoitus..

- nt

- of

- pois

- on

- ONE

- yhdet

- vain

- avata

- avautuu

- or

- Muut

- meidän

- ulos

- osa

- Salasana

- Ihmiset

- PIETERI

- PHP

- Platon

- Platonin tietotieto

- PlatonData

- Pelaa

- mahdollisuus

- voimakas

- aiemmin

- saalis

- prosessi

- suojella

- suojattu

- suojaus

- tarkoitus

- laittaa

- Lunnaat

- ransomware

- pikemminkin

- todellinen

- Todellisuus

- ihan oikeesti

- rekisterin

- sukulaiset

- luotettava

- pyynnöt

- edellyttää

- tutkimus

- vastuu

- palauttaa

- oikein

- Riski

- ajaa

- juoksu

- toimii

- Venäjä

- Venäjän kieli

- Venäjän federaatio

- SAINT

- hiekkalaatikot

- sanoo

- Huijaus

- pelottaa

- tuloskortti

- Näytön

- turvallinen

- turvallisuus

- nähdä

- lähettää

- lähettäjä

- lähettää

- Järjestys

- palvelin

- hän

- Sides

- Sigma

- single

- pieni

- Luihu

- So

- sosiaalinen

- Sosiaalinen insinööri

- Tuotteemme

- kiinteys

- ratkaisu

- jonkin verran

- Joku

- jotain

- hienostunut

- kuulostaa

- erityinen

- erityisesti

- alkoi

- Osavaltio

- Valtiot

- pysyä

- Askeleet

- Strategia

- vahvistuu

- vahvempi

- aihe

- haaste

- niin

- kärsi

- järjestelmä

- vie

- tavoitteet

- Tekninen

- kuin

- että

- -

- heidän

- Niitä

- sitten

- Siellä.

- ne

- Ajattelu

- tätä

- uhkaus

- kauttaaltaan

- aika

- että

- työkalu

- Tor

- näppäimet

- yrittää

- VUORO

- Sorvatut

- Ukraina

- tuntematon

- asti

- us

- käytetty

- käyttäjä

- Käyttäjät

- käyttämällä

- UTC

- arvokas

- arvo

- variantti

- lajike

- hyvin

- kautta

- Uhri

- uhrit

- Virtual

- virtuaalikone

- odottaa

- haluta

- oli

- Tapa..

- olivat

- western

- Mitä

- Mikä on

- kun

- joka

- vaikka

- koko

- miksi

- tulee

- with

- olisi

- Voit

- Sinun

- zephyrnet