Les versions cloud du gestionnaire de plate-forme de développement logiciel JetBrains TeamCity ont déjà été mises à jour contre une nouvelle paire de vulnérabilités critiques, mais les déploiements sur site nécessitent des correctifs immédiats, a averti cette semaine un avis de sécurité du fournisseur.

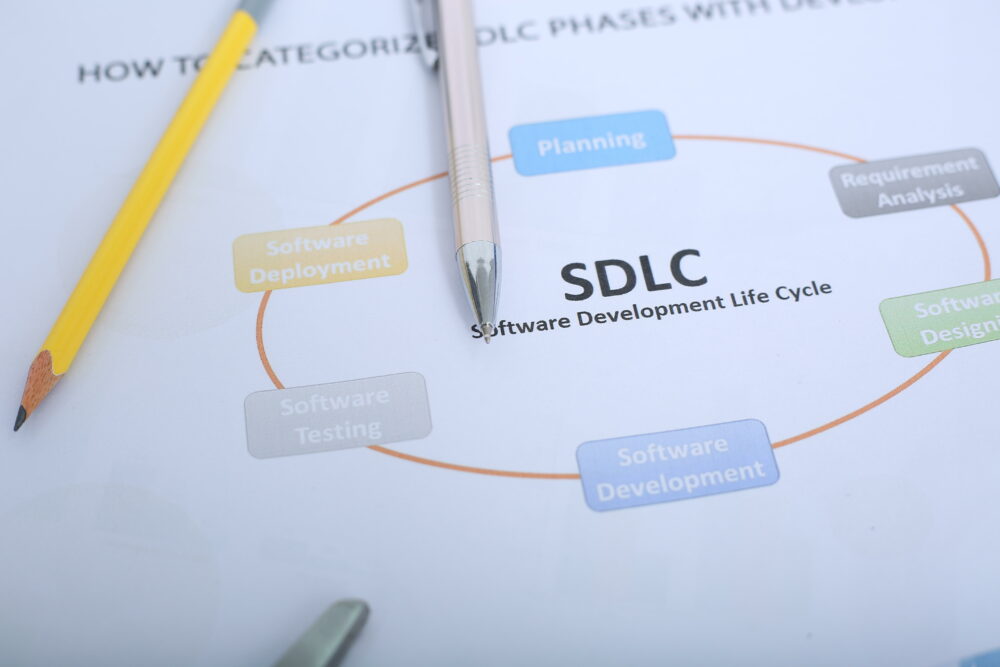

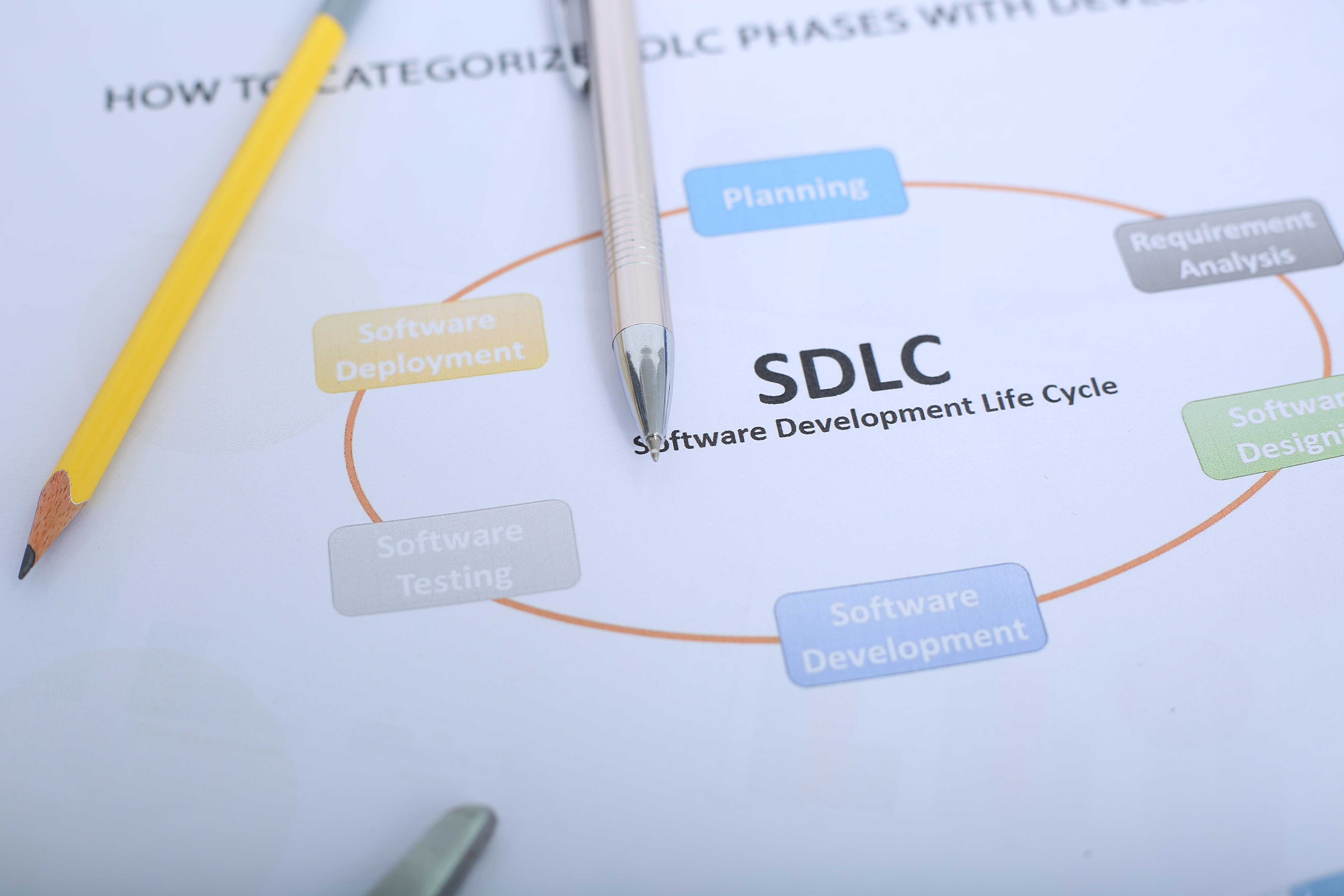

C'est le deuxième tour de vulnérabilités critiques de TeamCity au cours des deux derniers mois. Les ramifications pourraient être vastes : la plate-forme SDLC (Software Development Lifecycle) de l'entreprise est utilisée dans 30,000 XNUMX organisations, dont Citibank, Nike et Ferrari.

L'outil TeamCity gère le pipeline de développement logiciel CI/CD, qui est le processus par lequel le code est créé, testé et déployé. Les nouvelles vulnérabilités, suivies sous CVE-2024-27198 et CVE-2024-27199, pourraient permettre aux acteurs malveillants de contourner l'authentification et d'obtenir le contrôle administrateur du serveur TeamCity de la victime, selon un rapport. article de blog de TeamCity.

Les failles ont été découvertes et signalées par Rapid7 en février, a ajouté la société. L'équipe Rapid7 est sur le point de publier tous les détails techniques sous peu, ce qui obligera les équipes exécutant les versions sur site de TeamCity jusqu'en 2023.11.3 à mettre à jour leurs systèmes avant que les acteurs malveillants ne saisissent cette opportunité, a conseillé la société.

En plus de publier une version mise à jour de TeamCity, 2023-11.4, le fournisseur propose un plugin de correctif de sécurité pour les équipes qui ne peuvent pas effectuer une mise à niveau rapide.

L'environnement CI/CD est fondamental pour la chaîne d'approvisionnement logicielle, ce qui en fait un vecteur d'attaque attrayant pour les groupes sophistiqués de menaces persistantes avancées (APT).

JetBrains TeamCity Bug met en danger la chaîne d’approvisionnement logicielle

Fin 2023, les gouvernements du monde entier ont tiré la sonnette d’alarme sur le fait que le groupe soutenu par l’État russe APT29 (alias Nobelium, Midnight Blizzard et Cozy Bear – l’acteur menaçant à l’origine du projet 2020) Attaque SolarWinds) exploitait activement un système similaire vulnérabilité dans JetBrains TeamCity cela pourrait également permettre des cyberattaques sur la chaîne d’approvisionnement logicielle.

« La capacité d'un attaquant non authentifié à contourner les contrôles d'authentification et à obtenir un contrôle administratif pose un risque important non seulement pour l'environnement immédiat, mais également pour l'intégrité et la sécurité des logiciels développés et déployés via de tels pipelines CI/CD compromis », Ryan Smith , responsable produit chez Deepfence, a déclaré dans un communiqué.

Smith a ajouté que les données montrent une « augmentation notable » à la fois du volume et de la complexité des cyberattaques de la chaîne d’approvisionnement logicielle en général.

« Le récent incident JetBrains nous rappelle brutalement l’importance d’une gestion rapide des vulnérabilités et de stratégies proactives de détection des menaces », a déclaré Smith. « En favorisant une culture d’agilité et de résilience, les organisations peuvent améliorer leur capacité à contrecarrer les menaces émergentes et à protéger efficacement leurs actifs numériques. »

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- PlatoData.Network Ai générative verticale. Autonomisez-vous. Accéder ici.

- PlatoAiStream. Intelligence Web3. Connaissance Amplifiée. Accéder ici.

- PlatonESG. Carbone, Technologie propre, Énergie, Environnement, Solaire, La gestion des déchets. Accéder ici.

- PlatoHealth. Veille biotechnologique et essais cliniques. Accéder ici.

- La source: https://www.darkreading.com/application-security/critical-teamcity-bugs-endanger-software-supply-chain

- :est

- :ne pas

- 000

- 11

- 2020

- 2023

- 30

- 7

- a

- capacité

- Selon

- à travers

- activement

- acteurs

- ajoutée

- ajout

- admin

- administratif

- Avancée

- informé

- consultatif

- à opposer à

- aka

- alarme

- permettre

- déjà

- aussi

- an

- et les

- APT

- AS

- Outils

- attaquer

- attaquant

- attrayant

- Authentification

- BE

- Gardez

- était

- before

- derrière

- va

- tous les deux

- Punaise

- bogues

- construit

- mais

- by

- contourner

- CAN

- Attraper

- chaîne

- Contrôles

- Citibank

- code

- Société

- complexité

- Compromise

- des bactéries

- pourriez

- critique

- criticité

- Culture

- cyber-attaques

- données

- déployé

- déploiements

- détails

- Détection

- développé

- Développement

- numérique

- Actifs numériques

- de manière efficace

- économies émergentes.

- de renforcer

- Environment

- exploitant

- Février

- Ferrari

- défauts

- Pour

- favoriser

- trouvé

- De

- plein

- fondamental

- Gain

- Général

- obtenez

- Gouvernements

- Réservation de groupe

- Groupes

- Vous avez

- front

- HTTPS

- Immédiat

- impératif

- in

- incident

- Y compris

- intégrité

- IT

- jpg

- En retard

- vos produits

- Fabrication

- gestion

- manager

- gère

- minuit

- mois

- Besoin

- Nouveauté

- NIKE

- notable

- of

- présenté

- uniquement

- sur

- Opportunités

- organisations

- paire

- passé

- Pièce

- patcher

- pipeline

- plateforme

- Platon

- Intelligence des données Platon

- PlatonDonnées

- plug-in

- en équilibre

- pose

- Post

- Cybersécurité

- processus

- Produit

- vite.

- collectés

- ramifications

- récent

- libérer

- libération

- rappel

- Signalé

- la résilience

- Analyse

- Round

- pour le running

- russe

- Ryan

- s

- sauvegarder

- Saïd

- Deuxièmement

- sécurité

- patch de sécurité

- serveur

- sert

- Spectacles

- significative

- similaires

- forgeron

- Logiciels

- développement de logiciels

- chaîne d'approvisionnement de logiciels

- sophistiqué

- rigide

- Déclaration

- les stratégies

- tel

- la quantité

- chaîne d'approvisionnement

- Système

- équipe

- équipes

- Technique

- examiné

- qui

- Le

- leur

- this

- cette semaine

- menace

- acteurs de la menace

- des menaces

- Avec

- contrecarrer

- à

- outil

- deux

- incapable

- sous

- a actualisé

- améliorer

- d'utiliser

- vendeur

- version

- versions

- Victime

- le volume

- vulnérabilités

- vulnérabilité

- averti

- était

- semaine

- ont été

- qui

- large

- partout dans le monde

- zéphyrnet