Temps de lecture : 5 minutes

Temps de lecture : 5 minutes

Au cours des premières semaines de 2018, les cybercriminels ont ciblé cinq universités, 23 entreprises privées et plusieurs organisations gouvernementales. Malgré le nouveau, sophistiqué types de malware les attaquants utilisés, ils étaient incapables de pénétrer les défenses de Comodo.

Les cybercriminels ont tenté de construire une chaîne compliquée pour contourner les moyens techniques de sécurité et tromper la vigilance humaine.

Analystes chez Comodo's Laboratoires de recherche sur les menaces a noté que les pirates n'ont pas envoyé le logiciel malveillant par la voie habituelle sous forme de pièce jointe à un e-mail, mais ont essayé de le camoufler en plusieurs couches. Tout d'abord, l'e-mail de phishing a été déguisé en message de FedEx. Comme le montre la capture d'écran, le message a utilisé des astuces d'ingénierie sociale astucieuses pour générer des clics d'utilisateurs sur le lien malveillant. Deuxièmement, le lien malveillant lui-même est également bien déguisé - en lien sur Google Drive. Ces astuces ont pu tromper de nombreux utilisateurs.

Lorsqu'un utilisateur clique sur le lien, le site des attaquants s'ouvre dans leur navigateur, avec le fichier malveillant «Lebal copy.exe» à télécharger. Portez une attention particulière à la barre d'adresse: comme vous pouvez le voir, "sécurisé", "https" et "drive.google.com" y sont présents, de sorte que même un utilisateur vigilant en matière de sécurité peut ne rien remarquer de suspect et le considérer comme un site de confiance . En fait, comment peut-on savoir ne pas faire confiance à quelque chose avec "google.com" dans la barre d'adresse? Mais… la réalité pique. Pour beaucoup, c'est difficile à croire, mais les cybercriminels expérimentés utilisent drive.google.com pour placer leurs malware de phishing. Et ce cas n'est pas un incident isolé, donc Google - ainsi que de nombreux autres services de stockage dans le cloud - devrait absolument prendre des mesures urgentes pour résoudre ce problème. Au minimum, ils devraient fournir une recherche les logiciels malveillants. Cela aiderait à réduire les activités malveillantes de ce type.

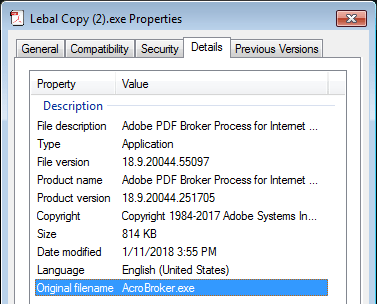

À noter également, le fichier malveillant est également délicatement déguisé - en tant que document Adobe Acrobat. Il a non seulement une icône similaire aux fichiers .pdf, mais même les informations de version du fichier:

Bien sûr, tout ce qui précède est trompeur: «Lebal copy» est un malware dangereux qui cherche à extraire vos secrets.

Que peut faire exactement «lebal_copy.exe» sur votre ordinateur?

Les analystes de Comodo ont défini le type de fichier comme étant un cheval de Troie (TrojWare.Win32.Pony.IENG et TrojWare.MSIL.Injector. ~ SHI, pour être précis) - un malware créé pour voler des informations.

Mais quel genre d'informations?

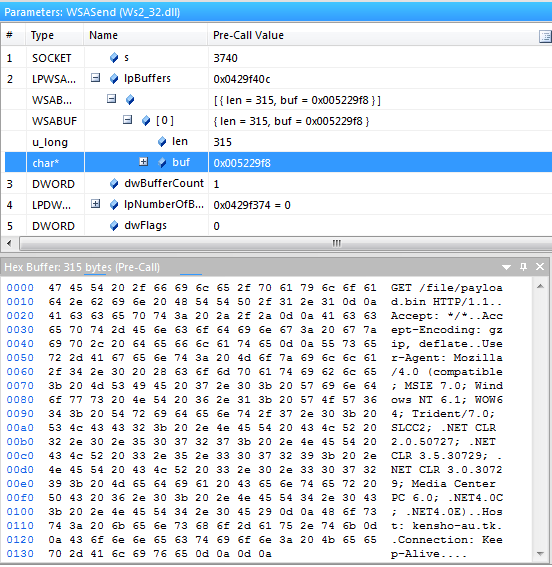

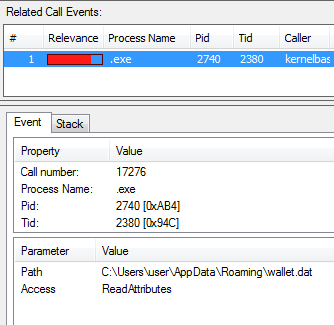

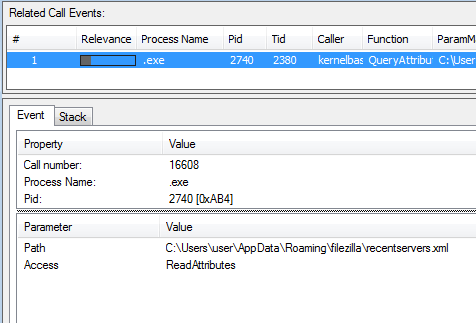

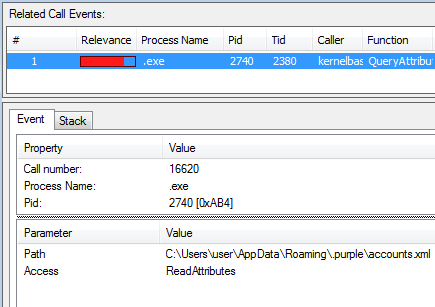

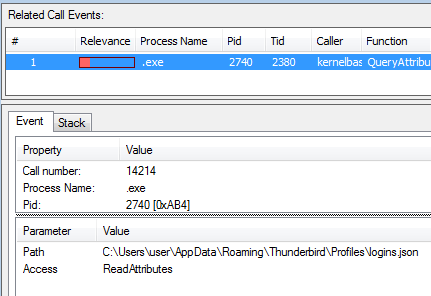

Téléchargé, le logiciel malveillant découvre la version du système d'exploitation et des applications exécutées sur une machine victime. Ensuite, il vole les données privées des navigateurs de l'utilisateur, y compris les cookies et les informations d'identification, et recherche des informations sur les clients de messagerie et de messagerie instantanée. Il extrait ensuite les informations d'identification des clients FTP tels que FileZilla ou WinSCP et tente de localiser et d'accéder aux portefeuilles de crypto-monnaie tels que Bitcoin ou Electrum. En bref, il saisit tout ce qu'il peut extraire d'une machine victime. Enfin, il établit une connexion avec le serveur de commande et de contrôle des cybercriminels et transmet toutes les informations recueillies aux attaquants. Il essaie également de désactiver les moyens de défense du système d'exploitation et de se cacher outils antimalware de diverses manières sophistiquées.

Comme l'ont révélé les analystes de Comodo, cette attaque, visant 30 serveurs de messagerie, a été fournie à partir d'une adresse IP 177.154.128.114 et du domaine dpsp.com.br de Sao Paolo, Brésil. Les 328 e-mails de phishing ont été envoyés en une journée, le 8 janvier.

«Les e-mails de phishing deviennent de plus en plus sophistiqués et raffinés», a commenté Fatih Orhan, directeur de Comodo Threat Research Labs. «Les cybercriminels inventent activement de nouvelles méthodes pour inciter les utilisateurs à cliquer sur un lien d'appât. Comme nous pouvons le voir dans l'exemple ci-dessus, il n'est pas si facile de distinguer un fichier ou un lien malveillant, même pour un cybersécurité utilisateur averti. C'est pourquoi, pour garantir la sécurité aujourd'hui, les entreprises doivent non seulement former des personnes aux compétences de vigilance en matière de cybersécurité, mais également utiliser des moyens de protection technique fiables. Les objets de cette attaque n'ont pas été touchés. seulement parce qu'ils s'étaient préparés à l'avance: en protégeant leurs réseaux avec l'intelligence Comodo. Et c'était la bonne décision, car il est beaucoup plus facile de prévenir une attaque que d'en surmonter les conséquences.

Vivez en toute sécurité avec Comodo!

L'analyse technique

Nom du fichier: Lebal copie.exe

Sample SHA1: e26e12ed8a5944b1dbefa3dbe3e5fc98c264ba49

Date: 11 Janvier 2018

1. Résumé

Le fichier est un exécutable portable de 814 Ko essayant de se faire passer pour un document Adobe Acrobat afin d'inciter l'utilisateur à l'exécuter. Pour plus de plausibilité, il est déguisé avec l'icône d'un fichier .pdf et les informations de version du fichier falsifié:

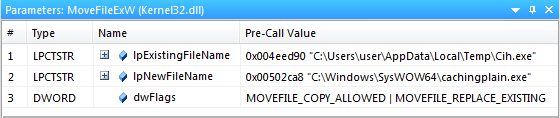

Après l'exécution, il supprime tmp.exe (SHA1: 0e9f43124e27fd471df3cf2832487f62eb30e1c) et copie MSBuild.exe

exécutable à partir de Windows en tant que .exe.

Le but de la copie de MSBuild.exe est de l'exécuter et de l'injecter avec les propres instructions du logiciel malveillant. Comme il est signé numériquement avec le certificat «Microsoft Corporation», certaines applications de sécurité peuvent autoriser ses actions, permettant ainsi au malware d'accéder à Internet et aux ressources locales à sa guise.

Après avoir effectué l'injection, le logiciel malveillant télécharge le fichier kensho-au.tk/file/payload.bin, le déplace vers WinNtBackend-1751449698485799.tmp.exe (SHA1: 5245079fe71977c89915f5c00eaa4d1d6c36375c) dans le dossier temporaire du système, puis l'exécute.

Il permet à l'attaquant de fournir au malware des mises à jour continues et de nouveaux composants ou d'installer des logiciels malveillants supplémentaires sur l'hôte compromis.

Le but principal du malware est de voler des informations sensibles. Il essaie de collecter les données suivantes:

- les données privées des navigateurs Web, y compris les cookies et les identifiants de connexion;

- les portefeuilles de crypto-monnaie comme Bitcoin ou Electrum;

- les informations d'identification des clients ftp connus comme FileZilla ou WinSCP;

- comptes de messagerie instantanée;

- comptes clients de messagerie (Thunderbird et Outlook):

Les données collectées sont envoyées à http://datacntrsecured.com/securityfilesdoc/gate.php

3. Conclusion

Le logiciel malveillant est créé pour extraire autant d'informations privées que possible à diverses fins malveillantes, par exemple:

–Les comptes de messagerie volés peuvent être utilisés pour envoyer des messages de spam;

–Les identifiants ftp donnent accès aux sites Web pour les compromettre;

–Les comptes en crypto-monnaie peuvent être immédiatement encaissés.

Toute information volée peut être utilisée par les cybercriminels si les utilisateurs concernés ne prennent pas les mesures appropriées à temps.

4. Indicateurs de compromis

- la présence du fichier .exe dans le dossier% temp%

- la présence du fichier tmp.exe dans le dossier% temp%

- la présence du fichier WinNtBackend-2955724792077800.tmp.exe dans le dossier% temp%

5. Détection

Malware est détecté par les produits Comodo avec le nom TrojWare.Win32.Pony.IENG et TrojWare.MSIL.Injector. ~ SHI

Ressources associées:

Meilleurs outils de suppression de logiciels malveillants

Scanner de logiciels malveillants de site Web

COMMENCER L'ESSAI GRATUIT OBTENEZ GRATUITEMENT VOTRE SCORECARD DE SÉCURITÉ INSTANTANÉE

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- Platoblockchain. Intelligence métaverse Web3. Connaissance Amplifiée. Accéder ici.

- La source: https://blog.comodo.com/comodo-news/comodo-protects-five-universities-new-malware-steals-data/

- 11

- 2018

- a

- Capable

- A Propos

- au dessus de

- accès

- hybrides

- actes

- activement

- activité

- actually

- Supplémentaire

- propos

- Adobe

- avancer

- Avancée

- Tous

- permet

- Analystes

- et les

- antivirus

- chacun.e

- applications

- approprié

- attaquer

- Tentatives

- précaution

- RETOUR

- appât

- barre

- car

- devenez

- CROYONS

- Bitcoin

- Blog

- Brasil

- navigateur

- navigateurs

- construire

- Appelez-nous

- maisons

- certificat

- chaîne

- CLIENTS

- le cloud

- stockage cloud

- recueillir

- COM

- commenté

- Sociétés

- compliqué

- composants électriques

- compromis

- Compromise

- ordinateur

- connexion

- Conséquences

- constant

- continu

- biscuits

- copier

- Counter

- Cours

- créée

- Lettres de créance

- crypto-monnaie

- portefeuilles de crypto-monnaie

- Cut/Taille

- les cybercriminels

- Cybersécurité

- dangereux

- données

- journée

- décision

- Défense

- défini

- certainement, vraiment, définitivement

- Malgré

- détecté

- DID

- numériquement

- distinguer

- document

- domaine

- download

- téléchargements

- motivation

- Drops

- pendant

- Courriel

- plus facilement

- Electrum

- emails

- ENGINEERING

- assurer

- Pourtant, la

- événement

- peut

- exactement

- exemple

- Exécute

- extrait

- few

- Déposez votre dernière attestation

- Fichiers

- finalement

- trouve

- Prénom

- Abonnement

- gratuitement ici

- De

- générer

- obtenez

- Donner

- Gouvernement

- les pirates

- Dur

- front

- vous aider

- Cacher

- hôte

- Comment

- HTTPS

- humain

- ICON

- immédiatement

- impact

- in

- incident

- Y compris

- Indicateurs

- d'information

- installer

- instance

- instantané

- Des instructions

- Intelligence

- Internet

- IP

- IP dédiée

- isolé

- IT

- lui-même

- Janvier

- Janvier

- Genre

- Savoir

- connu

- Labs

- poules pondeuses

- location

- LINK

- linux

- locales

- LOOKS

- click

- Entrée

- FAIT DU

- malware

- de nombreuses

- largeur maximale

- veux dire

- message

- messages

- Messager

- méthodes

- pourrait

- minimum

- PLUS

- se déplace

- prénom

- Besoin

- réseaux

- Nouveauté

- noté

- objets

- ONE

- ouvre

- de commander

- organisations

- OS

- Autre

- Outlook

- Overcome

- propre

- Paul

- paramètres

- passes

- Payer

- PC

- Personnes

- effectuer

- phishing

- PHP

- placement

- Platon

- Intelligence des données Platon

- PlatonDonnées

- possible

- précis

- préparé

- présence

- représentent

- empêcher

- Privé

- Entreprises privées

- information privée

- Problème

- Produits

- L'utilisation de sélénite dans un espace est un excellent moyen de neutraliser l'énergie instable ou négative.

- protection

- fournir

- à condition de

- RÉSERVES

- but

- des fins

- en temps réel

- Réalité

- raffiné

- en relation

- fiable

- enlèvement

- un article

- Resources

- Révélé

- Itinéraire

- Courir

- pour le running

- sao

- São Paulo

- fiche d'évaluation

- Deuxièmement

- sécurisé

- sécurité

- sensible

- Serveurs

- Services

- plusieurs

- Shorts

- devrait

- Spectacles

- signé

- similaires

- site

- qualifié

- compétences

- So

- Réseaux sociaux

- Ingénierie sociale

- Logiciels

- RÉSOUDRE

- quelques

- quelque chose

- sophistiqué

- le spam

- spécial

- vole

- Étapes

- volé

- storage

- soupçonneux

- Prenez

- des campagnes marketing ciblées,

- Technique

- temporaire

- Le

- leur

- menace

- fiable

- à

- aujourd'hui

- Train

- Trojan

- La confiance

- digne de confiance

- TOUR

- Universités

- Actualités

- urgent

- utilisé

- Utilisateur

- utilisateurs

- utilisé

- variété

- divers

- version

- via

- Victime

- Portefeuilles

- façons

- web

- Navigateurs Web

- sites Internet

- Semaines

- Occidental

- Quoi

- Qu’est ce qu'

- sera

- fenêtres

- world

- pourra

- Vous n'avez

- Votre

- zéphyrnet