Historiquement, les organisations d'entreprise n'ont pas suffisamment surveillé les activités de leurs employés dans les applications métier internes. Ils faisaient essentiellement (et aveuglément) confiance à leurs employés. Cette confiance a malheureusement causé de graves dommages commerciaux en raison des actions de certains initiés malveillants.

La surveillance est difficile lorsque les solutions existantes pour détecter les activités malveillantes dans les applications métier sont principalement basées sur des règles qui doivent être écrites et maintenues séparément pour chaque application. En effet, chaque application dispose d'un ensemble d'activités et de formats de journal sur mesure. Les solutions de détection basées sur des règles génèrent également de nombreux faux positifs (c'est-à-dire de fausses alertes) et de faux négatifs (c'est-à-dire que des activités malveillantes ne sont pas détectées).

La détection doit être indépendante de la signification des activités d'une application afin de pouvoir être appliquée à n'importe quelle application métier.

La solution à ce défi réside dans l'analyse des séquences d'activités au lieu d'analyser chaque activité individuellement. Cela signifie que nous devons analyser les parcours des utilisateurs (c'est-à-dire les sessions) pour surveiller les utilisateurs authentifiés dans les applications métier. UN moteur de détection apprend tous les trajets typiques pour chaque utilisateur, ou cohorte, et les utilise pour détecter un trajet qui s'écarte des trajets typiques.

Les deux principaux défis auxquels un moteur de détection doit faire face sont :

- Chaque application a un ensemble d'activités et un format de journal différents.

- Nous devons apprendre avec précision les parcours utilisateur typiques dans chaque application et entre les applications.

Standardisation du modèle de détection

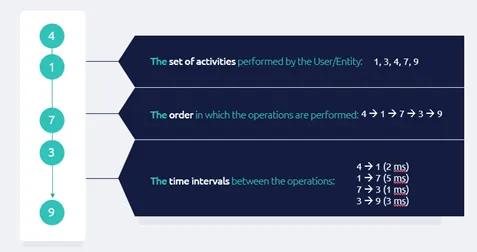

Afin d'appliquer un modèle de détection à n'importe quel journal de couche d'application, nous pouvons extraire de chaque parcours les trois caractéristiques séquentielles suivantes (c'est-à-dire les caractéristiques) :

- L'ensemble des activités, chacune désignée par des codes numériques.

- L'ordre dans lequel les activités ont été effectuées dans la session.

- Intervalles de temps entre les activités pendant la session.

Ces trois caractéristiques peuvent être appliquées à tous session d'application, et même à des sessions entre applications.

La figure ci-dessous illustre les trois caractéristiques d'un parcours utilisateur basé sur cinq activités, chacune désignée par un nombre, car l'activité est un code numérique du point de vue du modèle.

Apprendre les parcours utilisateur typiques à travers les applications

Comme expliqué ci-dessus, la détection des trajets anormaux repose sur l'apprentissage TOUTE parcours utilisateurs typiques. La technologie de clustering regroupe des points de données similaires pour apprendre ces parcours utilisateur et générer un parcours utilisateur typique pour chaque groupe de parcours similaires. Ce processus s'exécute en continu lorsque de nouvelles données de journal sont disponibles.

Une fois que le système a appris les trajets typiques de l'utilisateur, la solution de détection peut vérifier chaque nouveau trajet pour voir s'il est similaire à un trajet précédemment appris. Si le parcours actuel ne ressemble pas aux sessions précédentes, la solution le signale comme une anomalie. Il est également possible de comparer le trajet actuel aux trajets associés au cohorte à laquelle appartient l'utilisateur.

Une solution de détection doit être basée sur un moteur de clustering extrêmement précis et adapté au clustering de séquences, tout en restant presque linéaire dans le nombre de trajets qu'il regroupe et sans nécessiter de connaissance préalable du nombre de clusters à générer. En outre, il doit détecter les valeurs aberrantes, les supprimer de l'ensemble de données pour améliorer la précision du regroupement et identifier ces valeurs aberrantes comme des anomalies. C'est ainsi que le moteur de clustering qui génère des groupes de parcours utilisateur similaires peut également détecter des parcours utilisateur anormaux dans les données historiques et les signaler comme des anomalies.

- blockchain

- portefeuilles de crypto-monnaie

- cryptoexchange

- la cyber-sécurité

- les cybercriminels

- Cybersécurité

- Lecture sombre

- département de la Sécurité intérieure

- portefeuilles numériques

- pare-feu

- Kaspersky

- malware

- Mcafee

- NexBLOC

- Platon

- platon ai

- Intelligence des données Platon

- Jeu de Platon

- PlatonDonnées

- jeu de platogamie

- VPN

- la sécurité d'un site web