Temps de lecture : 5 minutes

Temps de lecture : 5 minutes

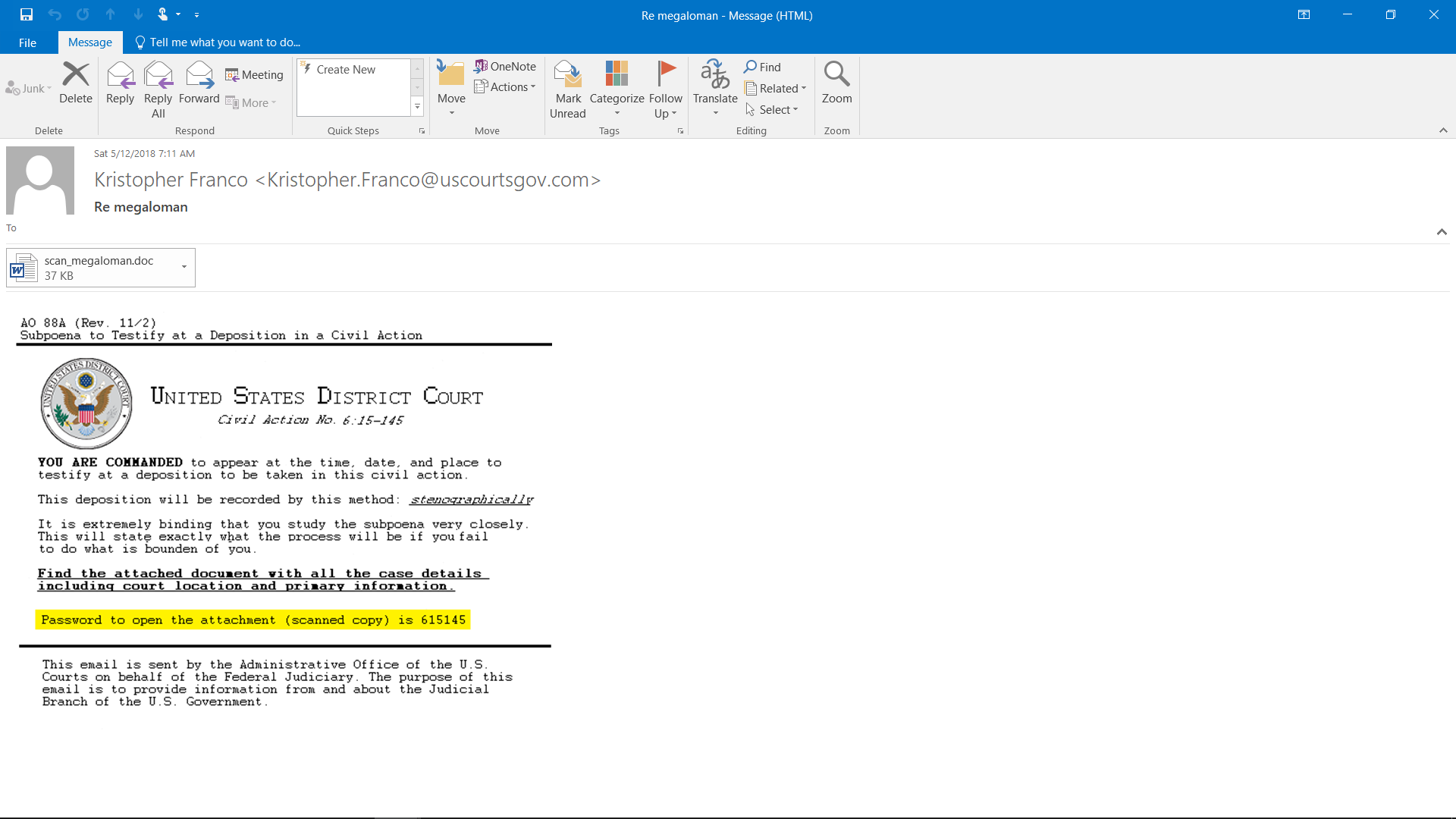

Seriez-vous effrayé ou au moins anxieux si vous aviez trouvé une assignation au tribunal de district américain dans votre boîte e-mail? La plupart des gens le feraient certainement. C'est exactement ce pour quoi les attaquants malveillants ont compté lorsqu'ils ont mené cette attaque massive à partir d'adresses IP basées en Russie avec une charge utile de ransomware sophistiquée et astucieuse.

Ingénierie sociale: une fausse autorité provoque une véritable peur

3582 utilisateurs sont devenus la cible de cet e-mail malveillant déguisé en assignation à comparaître au «United States District Court».

Comme vous pouvez le voir, l'e-mail comprend tout un tas d'astuces d'ingénierie sociale pour convaincre les utilisateurs d'ouvrir la pièce jointe malveillante. Surtout, les auteurs tentent de jouer sur les chaînes émotionnelles de la peur, de l'autorité et de la curiosité pour manipuler les victimes. L'installation de cet état d'excitation émotionnelle dans l'esprit des récepteurs vise à supprimer leur capacité de pensée critique et à les faire agir imprudemment.

En outre, l'adresse e-mail de l'expéditeur est "Uscourtgove.com", qui, bien sûr, est truqué mais ajoute plus de crédibilité à l'e-mail. Le fait d'avoir le mot de passe pour la pièce jointe renforce la saveur de la solidité du courrier. Le sujet du courrier électronique est «mégaloman» et le document joint est nommé «scan.megaloman.doc» et cette correspondance ajoute également quelques petites touches de crédibilité. Et menacer la victime de sa responsabilité si elle «ne fait pas pour vous est lié» (et le seul moyen de le savoir est d'ouvrir le dossier en pièce jointe) est la cerise sur le gâteau.

Ce cocktail manipulateur explosif est un outil puissant pour aider les auteurs à obtenir ce qu'ils veulent. Le risque pour de nombreuses personnes d'être la proie de cette arnaque est donc très élevé.

Voyons maintenant ce qui se passe si un utilisateur ouvre le fichier dans la pièce jointe.

Le malware: se cache d'abord, puis frappe

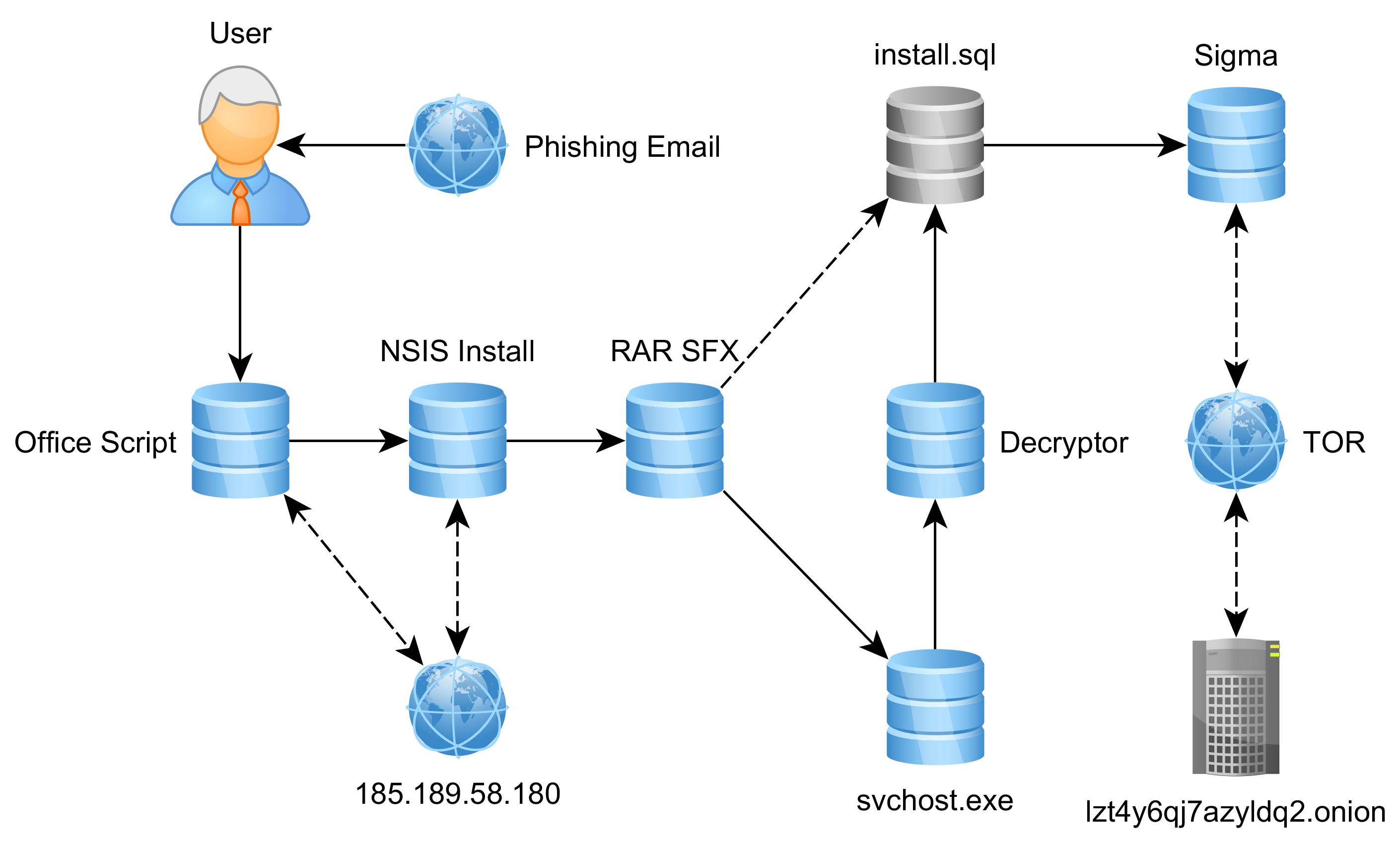

Bien sûr, cela n'a rien de commun avec l'assignation. En réalité, comme Laboratoires de recherche sur les menaces de Comodo Les analystes ont découvert qu'il s'agit d'une nouvelle variante du ransomware Sigma astucieux et sophistiqué qui cryptera les fichiers sur la machine infectée et extorquera la rançon pour les décrypter.

Comment fonctionne le ransomware Sigma:

La particularité de cette nouvelle variante de Sigma est qu'elle demande à l'utilisateur de saisir le mot de passe. Euh… mot de passe pour les logiciels malveillants? Tout au long, cela peut sembler étrange, en réalité, il a un objectif clair: plus d'obscurcissement du malware à partir de la détection.

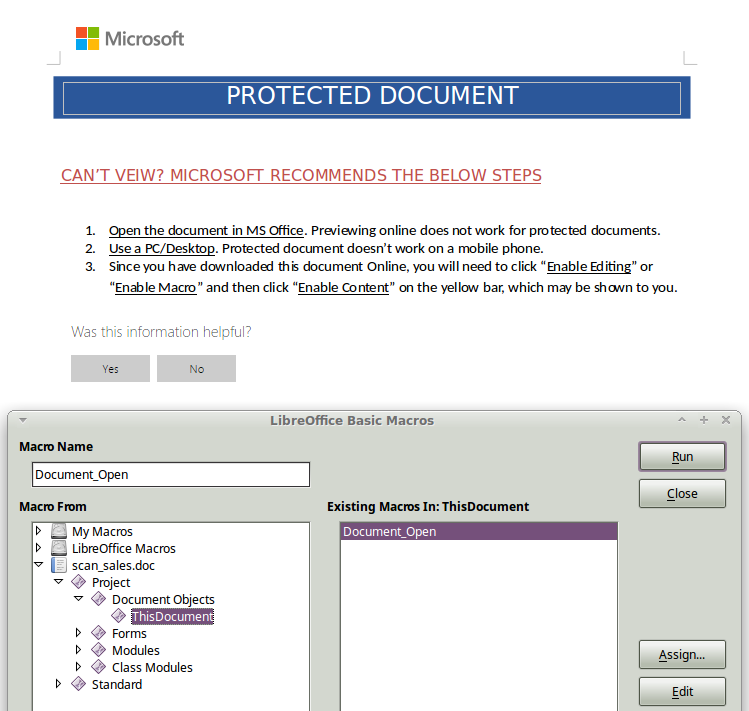

Mais même si l'utilisateur saisit le mot de passe, le fichier ne s'exécutera pas immédiatement. Si les macros sont désactivées sur la machine de la victime, il demande de manière convaincante de les désactiver. Remarquez, comment cette exigence s'inscrit dans l'ensemble de la stratégie des attaquants: s'il s'agit d'un message du tribunal, il peut certainement s'agir d'un document protégé, n'est-ce pas?

Mais en réalité, le fichier comprend un VBScript malveillant qui doit être exécuté pour commencer l'installation du logiciel malveillant sur l'ordinateur de la victime. Il télécharge la partie suivante du malware depuis le serveur des attaquants, l'enregistre dans le dossier% TEMP%, le déguise en svchost.exe processus et l’exécute. Ce svchost.exe agit comme un compte-gouttes pour télécharger une autre partie du malware. Ensuite, via une chaîne d'actions assez longue - encore une fois, pour une obfuscation plus forte - il complète la charge utile malveillante et l'exécute.

Le malware semble vraiment impressionnant avec sa variété d'astuces pour se cacher et éviter d'être détecté. Avant de s'exécuter, il vérifie l'environnement de la machine virtuelle ou des sandbox. S'il en découvre un, le malware se tue. Il déguise son processus malveillant et ses entrées de registre comme légitimes comme «svchost.exe» et «chrome». Et ce n'est pas tout.

Contrairement à certains de ses proches ransomware parents, Sigma n'agit pas immédiatement mais se cache et effectue d'abord une reconnaissance secrète. Il crée une liste de fichiers précieux, les compte et envoie cette valeur à son serveur C&C avec d'autres informations sur la machine de la victime. Si aucun fichier n'a été trouvé, Sigma se supprime simplement. Il n'infecte pas non plus un ordinateur s'il découvre que son pays est la Fédération de Russie ou l'Ukraine.

La connexion du malware à son serveur Command-and-Control est également compliquée. Le serveur étant basé sur TOR, Sigma suit une séquence d'étapes:

1. Téléchargez le logiciel TOR en utilisant ce lien: https://archive.torproject.org/tor-package-archive/torbrowser/7.0/tor-win32-0.3.0.7.zip

2. L'enregistre dans% APPDATA% en tant que System.zip

3. Décompressez-le dans% APPDATA% MicrosoftYOUR_SYSTEM_ID

4. Supprime System.zip

5. Renomme Tortor.exe en svchost.exe

6. L'exécute

7. Attend un moment et envoie sa demande

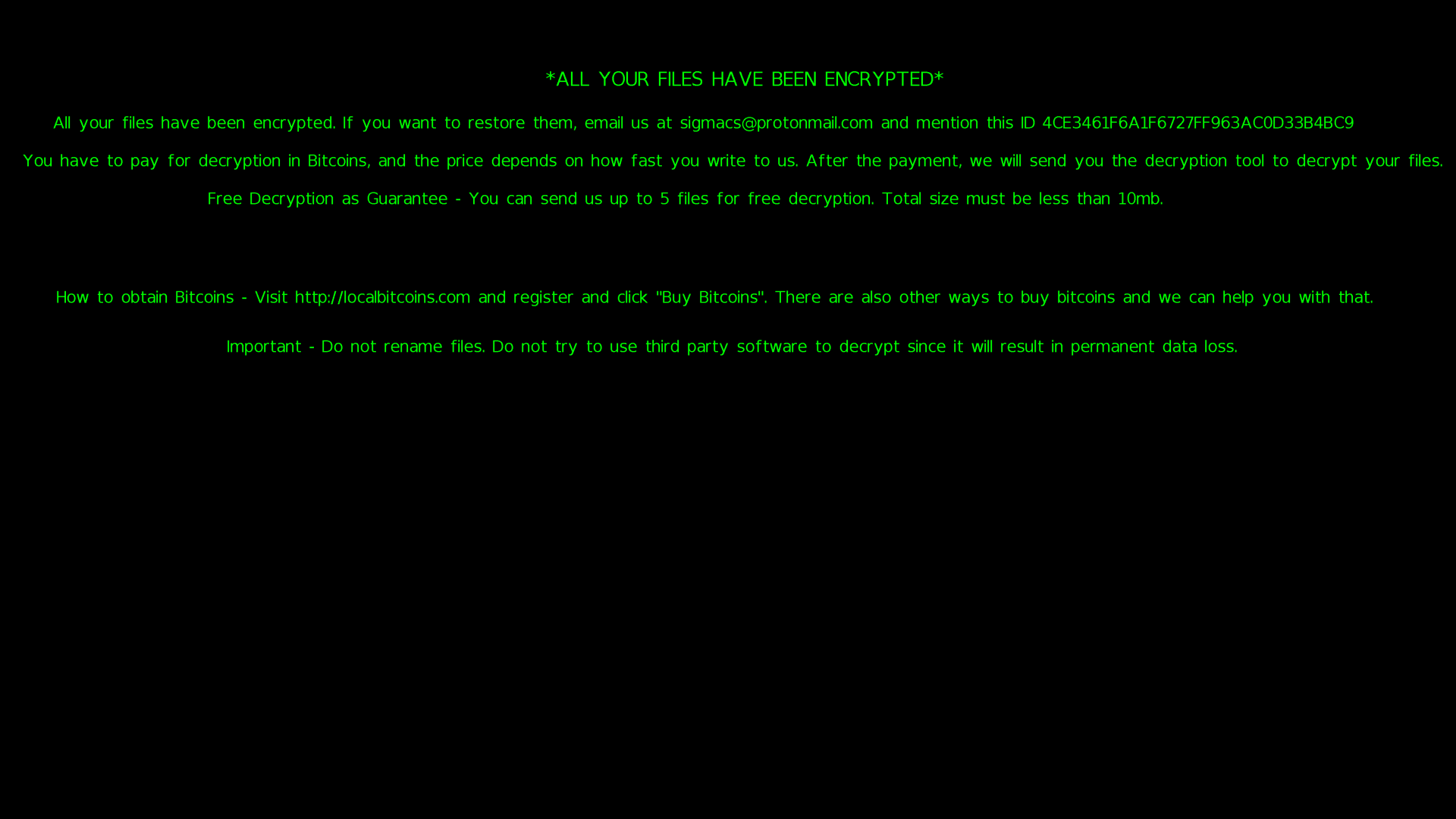

Et seulement après cela, Sigma commence à crypter les fichiers sur la machine de la victime. Ensuite, la note de rançon capturera l'écran de la machine empoisonnée.

Et… finita la commedia. Si la victime ne s'est pas arrangée auparavant pour effectuer des sauvegardes, ses données sont perdues. Il n'y a aucun moyen de les restaurer.

Protection: comment riposter

«Faire face à des logiciels malveillants si sophistiqués des deux côtés, aux astuces d'ingénierie sociale et à la conception technique, est un défi de taille, même pour les utilisateurs soucieux de la sécurité», déclare Fatih Orhan, responsable de Comodo Laboratoires de recherche sur les menaces. «Pour vous protéger contre de telles attaques rusées, vous devez avoir quelque chose de plus fiable que la simple connaissance des gens. Dans ce cas, une vraie solution doit garantir à 100% que vos actifs ne seront pas endommagés même si quelqu'un prend l'appât des escrocs et lance le malware.

C'est exactement ce qui est exclusif Technologie de confinement automatique Comodo donne à nos clients: tout fichier inconnu qui arrive est automatiquement placé dans l'environnement sécurisé, où il peut être exécuté sans aucune possibilité d'endommager un hôte, un système ou un réseau. Et il restera dans cet environnement jusqu'à ce que les analystes de Comodo l'aient examiné. C'est pourquoi aucun des clients de Comodo n'a souffert de cette attaque sournoise ».

Vivez en sécurité avec Comodo!

Vous trouverez ci-dessous la carte thermique et les adresses IP utilisées dans l'attaque

L'attaque a été menée à partir de 32 adresses IP basées en Russie (Saint-Pétersbourg) à partir de l'e-mail Kristopher.Franko@uscourtsgov.com quel domaine a probablement été créé spécialement pour l'attaque. Il a commencé le 10 mai 2018 à 02:20 UTC et s'est terminé à 14:35 UTC.

| Pays | IP de l'expéditeur |

| Russie | 46.161.42.44 |

| Russie | 46.161.42.45 |

| Russie | 46.161.42.46 |

| Russie | 46.161.42.47 |

| Russie | 46.161.42.48 |

| Russie | 46.161.42.49 |

| Russie | 46.161.42.50 |

| Russie | 46.161.42.51 |

| Russie | 46.161.42.52 |

| Russie | 46.161.42.53 |

| Russie | 46.161.42.54 |

| Russie | 46.161.42.55 |

| Russie | 46.161.42.56 |

| Russie | 46.161.42.57 |

| Russie | 46.161.42.58 |

| Russie | 46.161.42.59 |

| Russie | 46.161.42.60 |

| Russie | 46.161.42.61 |

| Russie | 46.161.42.62 |

| Russie | 46.161.42.63 |

| Russie | 46.161.42.64 |

| Russie | 46.161.42.65 |

| Russie | 46.161.42.66 |

| Russie | 46.161.42.67 |

| Russie | 46.161.42.68 |

| Russie | 46.161.42.69 |

| Russie | 46.161.42.70 |

| Russie | 46.161.42.71 |

| Russie | 46.161.42.72 |

| Russie | 46.161.42.73 |

| Russie | 46.161.42.74 |

| Russie | 46.161.42.75 |

| Résultat total | 32 |

Logiciel de protection contre les ransomwares

COMMENCER L'ESSAI GRATUIT OBTENEZ GRATUITEMENT VOTRE SCORECARD DE SÉCURITÉ INSTANTANÉE

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- Platoblockchain. Intelligence métaverse Web3. Connaissance Amplifiée. Accéder ici.

- La source: https://blog.comodo.com/pc-security/subpoena-new-variant-of-sigma-ransomware/

- 10

- 2018

- 7

- a

- capacité

- A Propos

- Agis

- actes

- actes

- propos

- Ajoute

- Après

- à opposer à

- Tous

- Analystes

- et les

- en arrivant

- Outils

- attaquer

- Attaques

- autorité

- automatiquement

- sauvegardes

- appât

- before

- Blog

- Des deux côtés

- Box

- Bouquet

- GÂTEAU

- capturer

- maisons

- Causes

- Canaux centraux

- chaîne

- challenge

- Contrôles

- clair

- Fermer

- cocktail

- Commun

- finalise

- compliqué

- ordinateur

- connexion

- convaincre

- Pays

- Cours

- Court Intérieur

- créée

- crée des

- Crédibilité

- critique

- curiosité

- Clients

- données

- Décrypter

- certainement, vraiment, définitivement

- Conception

- Détection

- découvert

- Découvre

- quartier

- tribunal de district

- document

- Ne fait pas

- domaine

- download

- téléchargements

- ENGINEERING

- Entrer

- Environment

- Pourtant, la

- événement

- exactement

- Exclusive

- Exécute

- Automne

- peur

- Fédération

- bats toi

- Déposez votre dernière attestation

- Fichiers

- Trouvez

- trouve

- Prénom

- trouvé

- gratuitement ici

- De

- fonctions

- obtenez

- Donner

- donne

- guarantir

- arrive

- Dur

- ayant

- front

- aider

- Cacher

- Haute

- hôte

- Comment

- How To

- HTTPS

- immédiatement

- impressionnant

- in

- inclut

- d'information

- installer

- instantané

- IT

- lui-même

- Probable

- LINK

- Liste

- emplacement

- Location

- LOOKS

- click

- macros

- a prendre une

- FAIT DU

- malware

- de nombreuses

- Beaucoup de gens

- massif

- Match

- largeur maximale

- message

- Microsoft

- esprits

- PLUS

- (en fait, presque toutes)

- Nommé

- Besoin

- réseau et

- Nouveauté

- next

- ONE

- ouvert

- ouvre

- Autre

- partie

- Mot de Passe

- Personnes

- PETERSBOURG

- PHP

- Platon

- Intelligence des données Platon

- PlatonDonnées

- Jouez

- possibilité

- précédemment

- processus

- protéger

- protégé

- protection

- but

- mettre

- Ransom

- ransomware

- réal

- Réalité

- enregistrement

- famille

- fiable

- demandes

- exigent

- un article

- responsabilité

- Analyse

- Courir

- pour le running

- Russie

- russe

- Fédération Russe

- SAINT

- bacs à sable

- dit

- Arnaque

- effrayé

- fiche d'évaluation

- pour écran

- sécurisé

- sécurité

- Séquence

- Accompagnements

- Sigma

- unique

- petit

- Sournois

- So

- Réseaux sociaux

- Ingénierie sociale

- Logiciels

- solidité

- sur mesure

- quelques

- Quelqu'un

- quelque chose

- sophistiqué

- Son

- spécial

- spécialement

- j'ai commencé

- Région

- États

- rester

- Étapes

- de Marketing

- Renforce

- plus efficacement

- sujet

- Assignation

- tel

- combustion propre

- prend

- objectifs

- Technique

- La

- leur

- En pensant

- menace

- tout au long de

- fiable

- à

- outil

- Tor

- TOUR

- Tourné

- Ukraine

- us

- Utilisateur

- utilisateurs

- UTC

- Précieux

- Plus-value

- Variante

- variété

- via

- Victime

- victimes

- Salle de conférence virtuelle

- machine virtuelle

- Occidental

- Quoi

- Qu’est ce qu'

- qui

- tout en

- la totalité

- sera

- pourra

- Vous n'avez

- Votre

- zéphyrnet