Temps de lecture : 5 minutes

Temps de lecture : 5 minutes

Depuis 2013, le malware CryptoLocker fait son chemin sur Internet sous diverses formes, dans diverses itérations. CryptoLocker est un cheval de Troie ransomware qui cible les ordinateurs exécutant Microsoft Windows et est particulièrement populaire parmi les cybercriminels pour sa capacité à lire un fichier, crypte ce fichier, écrase le fichier d'origine avec le fichier crypté et demande une rançon pour le retour du fichier.

[À noter, il convient de souligner que la technologie de confinement de Comodo protège les clients de CryptoLocker, mis en évidence dans un article de blog en 2013: https://blog.comodo.com/it-security/cryptolocker-virus-best-practices-to-ensure-100-immunity/]

Étant donné que CryptoLocker reste populaire au fur et à mesure que le malware a évolué, les méthodes pour échapper aux logiciels de sécurité ont également évolué, de nouvelles techniques étant introduites quotidiennement par les cybercriminels.

Entrez le fax.

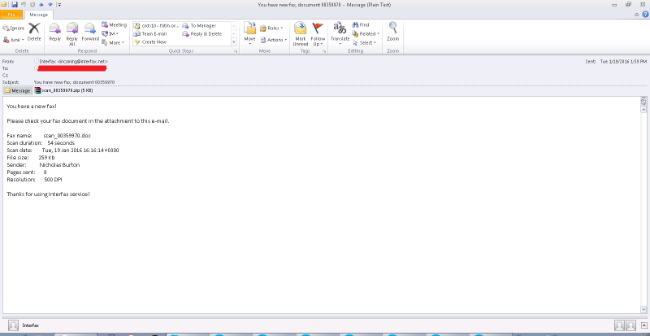

Les ingénieurs des Comodo Threat Research Labs ont découvert une récente attaque de phishing envoyant des e-mails aléatoires aux entreprises et aux consommateurs du monde entier avec des pièces jointes marquées comme un fax.

L'objet de l'e-mail est «Vous avez un nouveau fax, document 00359970» et le contenu de l'e-mail n'est qu'un fax ordinaire (du moins il semble)

Vous trouverez ci-dessous une capture d'écran des e-mails de phishing «fax».

Ce qui rend cette nouvelle souche de malware unique, c'est qu'il s'agit en fait d'un système de malware en deux parties qui exécute à la fois un fichier exécutable et un fichier de commandes fonctionnant ensemble. Selon les ingénieurs de Comodo, les scripts sont décomposés en exécutables séparés, ce qui rend la taille de l'exécutable de cryptage inférieure à 3 Ko - ce qui permet à la taille du fichier de passer à travers de nombreuses couches de sécurité.

Le script d'origine ne se termine pas après le téléchargement du chiffreur, il continue l'exécution et crée également un fichier de commandes et lance CryptoLocker.

Le comportement malveillant vient à l'étape suivante et ne se manifeste qu'avec la combinaison de l'exécutable et d'un fichier de commandes qui est créé au moment de l'exécution.

En utilisant le slogan du fax ou de l'e-fax, les gens ouvrent l'e-mail et cliquent ensuite sur la pièce jointe pour afficher le fax.

Le Comodo Laboratoire de recherche sur les menaces L'équipe a identifié cette campagne de phishing par e-mail grâce à une analyse d'adresse IP, de domaine et d'URL.

«Ce type de nouvelle souche de malwares est innovant: il prend quelques idées de programmation simples et les combine avec des intentions négatives. Ces cybercriminels consacrent clairement une grande quantité de tests, de recherches, d'analyses et de programmes pour y parvenir », a déclaré Fatih Orhan, directeur de la technologie de Comodo et responsable du laboratoire de recherche sur les menaces de Comodo. «Prendre une idée de technologie plus ancienne comme l'e-fax et l'utiliser avec un code mis à jour et une souche de logiciels malveillants comme CryptoLocker rapproche deux écoles de pensée. Les cybercriminels continuent d'essayer de tirer parti des entreprises et des consommateurs, alors le mot d'avertissement au public est de se méfier de ce sur quoi vous cliquez dans un e-mail comme celui-ci - cela peut avoir de graves conséquences. "

L'équipe Comodo Threat Research Labs est composée de plus de 40 professionnels de la sécurité informatique, hackers éthiques, informaticiens et ingénieurs, tous employés à plein temps de Comodo, analysant et filtrant le spam, le phishing et les logiciels malveillants du monde entier. Avec des bureaux aux États-Unis, en Turquie, en Ukraine, aux Philippines et en Inde, l'équipe analyse plus d'un million de pièces potentielles d'hameçonnage, de spam ou d'autres e-mails malveillants / indésirables par jour, en utilisant les informations et les résultats pour sécuriser et protéger sa clientèle actuelle. et le grand public, les entreprises et la communauté Internet.

Si vous pensez que l'environnement informatique de votre entreprise est attaqué par le phishing, les logiciels malveillants, les logiciels espions ou les cyberattaques, contactez les consultants en sécurité de Comodo: https://enterprise.comodo.com/contact-us.php

Une capture d'écran de l'e-mail malveillant a été capturée ci-dessous:

Pour l'administrateur système et les directeurs informatiques, vous trouverez ci-dessous des détails sur le fonctionnement du logiciel malveillant:

La partie délicate de l'histoire de cet e-mail de phishing se trouve à l'intérieur du décodé. Ce script essaie de télécharger un fichier à partir de l'un des «www.foulmouthedcatlady.com, kashfianlaw.com, totalpraisetrax.com» et de l'enregistrer sous% temp% sous 770646_crypt.exe (donc pour chaque utilisateur, c'est quelque chose comme C: / Users / yourusername / AppData / Local / Temp / et 770646 est juste un nombre aléatoire).

La partie intéressante est que le fichier exécutable téléchargé n'est pas exécuté directement, car il ne s'agit pas d'un fichier malveillant en lui-même. Il s'agit simplement d'un exécutable utilisé pour effectuer le chiffrement et qui ne contient rien d'autre. Et cela le rend également exceptionnel car la taille du fichier n'est que de 2560 octets (moins de 3 Ko !!!). Le code décompilé ne contient que 40 à 50 lignes de code. Ce fichier peut contourner de nombreux filtres de sécurité à différents niveaux de réseau.

Donc, si ce fichier n'est pas un logiciel malveillant, mais simplement un chiffreur, quel est le comportement malveillant? Le script d'origine (pas exactement le premier script, mais un script dé-obscurci) ne se termine pas après le téléchargement du chiffreur. Il continue son exécution et crée également un autre fichier batch. Il nomme ce nouveau fichier de commandes 770646_tree.cmd et l'enregistre dans le même répertoire (% temp%). En fait, ce fichier de commandes est la source réelle du comportement malveillant. Il examine d'abord tous les lecteurs (vérifie tout l'alphabet de A à Z), recherche chaque répertoire de chaque lecteur, parcourt tous les répertoires enfants et trouve des fichiers de documents, des pdfs, des fichiers d'archive, des codes sources, des données multimédias, fichiers de configuration, fichiers de dessin et de nombreux autres types de fichiers.

La liste des types de fichiers recherchés est plus de 70, y compris (mais sans s'y limiter):

* .zip * .rar * .xls * .xlsx * .doc * .docx * .pdf * .rtf * .ppt * .pptx * .jpg * .tif * .avi * .mpg etc…

Lorsqu'un fichier correspondant à l'une de ces extensions est trouvé, le chiffreur (l'exécutable téléchargé) est exécuté pour ce fichier. Le chiffreur ne change pas l'extension du fichier ou quoi que ce soit d'autre, il crypte simplement le contenu et quitte le fichier. Une fois le chiffrement de tous les fichiers de tous les dossiers et de tous les lecteurs terminé, le fichier de chiffrement est supprimé par le fichier de commandes.

Le fichier de commandes crée ensuite également un fichier Lisez-moi (nommé 770646_readme.txt) et y écrit le texte suivant:

ATTENTION:

Tous vos documents, photos, bases de données et autres fichiers personnels importants ont été cryptés à l'aide d'un algorithme RSA-1024 puissant avec une clé unique.

Pour restaurer vos fichiers, vous devez payer 0.5 BTC (bitcoins). Pour faire ça:

1. Créez un portefeuille Bitcoin ici:

https://blockchain.info/wallet/new

2. Achetez 0.5 BTC en espèces, en utilisant la recherche ici:

https://localbitcoins.com/buy_bitcoins

3. Envoyez 0.5 BTC à cette adresse Bitcoin:

1CWG5JHDZqHPF1W8sAnUw9vD8xsBcNZavJ

4. Envoyez tout e-mail à:

keybtc@inbox.com

Après cela, vous recevrez un e-mail avec des instructions détaillées sur la restauration de vos fichiers.

N'oubliez pas: personne ne peut vous aider sauf nous. Il est inutile de réinstaller Windows, de renommer des fichiers, etc.

Vos fichiers seront décryptés aussi rapidement que vous effectuez le paiement.

Il ouvre d'abord ce fichier dans l'éditeur de bloc-notes, puis copie également ce fichier sur le bureau de l'utilisateur en tant que nouveau fichier nommé DECRYPT_YOUR_FILES.txt. Le fichier de commandes ajoute également une entrée dans le registre pour une exécution automatique au démarrage de Windows, qui affiche le même message Lisez-moi lorsque l'ordinateur s'ouvre pour la première fois. Enfin, le fichier de commandes se supprime également.

Résumé des ingénieurs Comodo:

Comme il ressort de l'analyse, l'objectif de chiffrement des fichiers est régulier et connu de tous les experts en sécurité. Mais la méthode sélectionnée pour s'infiltrer et présenter le comportement de cryptage ici est différente car l'exécutable téléchargé n'est pas malveillant en soi et n'effectue qu'une partie de l'objectif total. L'autre partie, est réalisée par un script batch, qui est créé au runtime (donc n'existe pas au début). La combinaison de l'exécution des deux fichiers crée l'intention malveillante finale, qui crypte tous les fichiers. Cette méthode peut sûrement contourner certains des filtres et produits de sécurité, en raison de deux facteurs:

-

- le contenu et la taille de l'exécutable sont trop faibles (moins de 3 Ko) et ne contiennent finalement pas de comportement malveillant.

- Le comportement malveillant est affiché uniquement avec la combinaison de l'exécutable et d'un fichier de commandes ensemble qui est créé au moment de l'exécution.

COMMENCER L'ESSAI GRATUIT OBTENEZ GRATUITEMENT VOTRE SCORECARD DE SÉCURITÉ INSTANTANÉE

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- PlatoAiStream. Intelligence des données Web3. Connaissance Amplifiée. Accéder ici.

- Frapper l'avenir avec Adryenn Ashley. Accéder ici.

- La source: https://blog.comodo.com/comodo-news/e-fax-contain-cryptolocker/

- :possède

- :est

- :ne pas

- $UP

- 1

- 70

- a

- capacité

- Selon

- à travers

- actually

- propos

- Ajoute

- Avantage

- Après

- encore

- algorithme

- Tous

- permet

- Alphabet

- aussi

- parmi

- montant

- an

- selon une analyse de l’Université de Princeton

- des analyses

- l'analyse

- ainsi que

- Une autre

- tous

- Archive

- SONT

- AS

- At

- attaquer

- RETOUR

- base

- BE

- car

- était

- Début

- va

- ci-dessous

- Il faut se méfier

- Bitcoin

- adresse bitcoin

- Bitcoin Wallet

- Bitcoins

- Blog

- tous les deux

- Apporter

- Cassé

- BTC

- entreprises

- mais

- acheter

- by

- Campagne

- CAN

- Argent liquide

- prudence

- Change

- Contrôles

- Enfants

- clairement

- cliquez

- code

- COM

- combinaison

- combinant

- comment

- vient

- Communautés

- De l'entreprise

- ordinateur

- ordinateurs

- configuration

- Conséquences

- consultants

- Les consommateurs

- contact

- contiennent

- CONFINEMENT

- contient

- contenu

- continue

- continue

- pourriez

- engendrent

- créée

- crée des

- Courant

- des clients

- Clients

- cyber-attaques

- les cybercriminels

- Cybersécurité

- Tous les jours

- données

- bases de données

- journée

- Demande

- à poser

- détaillé

- détails

- différent

- directement

- Directeur

- répertoires

- Administration

- découvert

- do

- document

- INSTITUTIONNELS

- Ne fait pas

- domaine

- down

- download

- dessin

- motivation

- deux

- Courriel

- chacun

- éditeur

- emails

- employés

- crypté

- chiffrement

- Les ingénieurs

- Entreprise

- entrée

- Environment

- notamment

- etc

- éthique

- événement

- faire une éventuelle

- évolué

- exactement

- Sauf

- exceptionnel

- exécution

- exposer

- exister

- de santé

- extension

- extensions

- facteurs

- fax

- ressentir

- Déposez votre dernière attestation

- Fichiers

- filtration

- filtres

- finale

- trouve

- Prénom

- Abonnement

- Pour

- document

- trouvé

- Gratuit

- De

- plein

- obtenez

- globe

- objectif

- saisir

- les pirates

- arriver

- Vous avez

- vous aider

- ici

- Surbrillance

- Comment

- How To

- HTTPS

- idée

- et idées cadeaux

- identifié

- if

- important

- in

- Y compris

- Inde

- technologie innovante

- idées.

- instantané

- Des instructions

- intention

- intentions

- intéressant

- Internet

- développement

- introduit

- IP

- IT

- sécurité informatique

- itérations

- SES

- lui-même

- jpg

- juste

- ACTIVITES

- connu

- laboratoire

- Labs

- gros

- lance

- poules pondeuses

- conduire

- niveaux

- se trouve

- comme

- limité

- lignes

- Liste

- LOOKS

- Faible

- LES PLANTES

- a prendre une

- FAIT DU

- Fabrication

- malware

- de nombreuses

- marqué

- assorti

- largeur maximale

- Mai..

- seulement

- message

- méthode

- méthodes

- Microsoft

- Microsoft Windows

- million

- PLUS

- Multimédia

- Nommé

- noms

- négatif

- réseau et

- Nouveauté

- next

- nombre

- of

- bureaux

- Vieux

- on

- ONE

- uniquement

- ouvert

- ouvre

- or

- original

- Autre

- ande

- partie

- pass

- Payer

- Paiement

- Personnes

- Effectuer

- effectue

- personnel

- Philippines

- phishing

- phishing attaque

- Photos

- PHP

- pièces

- Platon

- Intelligence des données Platon

- PlatonDonnées

- Populaire

- Post

- défaillances

- Produits

- ,une équipe de professionnels qualifiés

- protéger

- public

- Rapide

- aléatoire

- Ransom

- ransomware

- Lire

- recevoir

- récent

- enregistrement

- Standard

- reste

- un article

- restaurer

- retourner

- Courir

- pour le running

- s

- Saïd

- même

- Épargnez

- Écoles

- scientifiques

- fiche d'évaluation

- pour écran

- scripts

- Rechercher

- recherche

- sécurisé

- sécurité

- semble

- vu

- choisi

- envoyer

- envoi

- séparé

- grave

- devrait

- montré

- Spectacles

- étapes

- Taille

- So

- Logiciels

- quelques

- quelque chose

- Identifier

- le spam

- spyware

- Commencez

- étapes

- Histoire

- STRONG

- sujet

- combustion propre

- Prenez

- prise

- objectifs

- équipe

- techniques

- Technologie

- Essais

- que

- qui

- La

- Philippines

- Les

- puis

- Ces

- this

- pensée

- menace

- Avec

- fiable

- à

- ensemble

- Total

- Trojan

- Turquie

- deux

- type

- types

- nous

- Ukraine

- sous

- expérience unique et authentique

- a actualisé

- Actualités

- URL

- us

- d'utiliser

- Utilisateur

- en utilisant

- divers

- Voir

- Wallet

- Façon..

- WELL

- ont été

- Quoi

- quand

- qui

- la totalité

- sera

- fenêtres

- comprenant

- Word

- vos contrats

- Vous n'avez

- Votre

- zéphyrnet

- Zip