Internet est un média chaotique — les paquets ont tendance à circuler d'un ensemble de sources uniformément réparties vers une variété de destinations.

Pourtant, lors d'une attaque par déni de service distribué (DDoS), le chaos devient soudainement plus ordonné : un grand nombre d'appareils envoient des paquets réseau à un nombre limité d'adresses dans un court laps de temps. En analysant ces changements inhabituels dans l'entropie d'Internet, un groupe de chercheurs du Pacific Northwest National Laboratory (PNNL) a déclaré qu'ils pouvaient identifier 99% des attaques DDoS avec seulement un taux de faux positifs de 2 % en moyenne. Ils ont comparé leur méthode avec un ensemble de 10 algorithmes standards, qui ont identifié uniquement 52% des attaques en moyenne et 62% des attaques dans le meilleur des cas.

L'algorithme – que les chercheurs ont surnommé « Détection des attaques DDoS via l'analyse différentielle de l'entropie généralisée » ou DoDGE – est à la fois plus précis et moins enclin à identifier faussement une attaque que d'autres mesures, explique Omer Subasi, informaticien au PNNL et auteur. d'un document sur le sujet présenté au Conférence internationale IEEE sur la cybersécurité et la résilience.

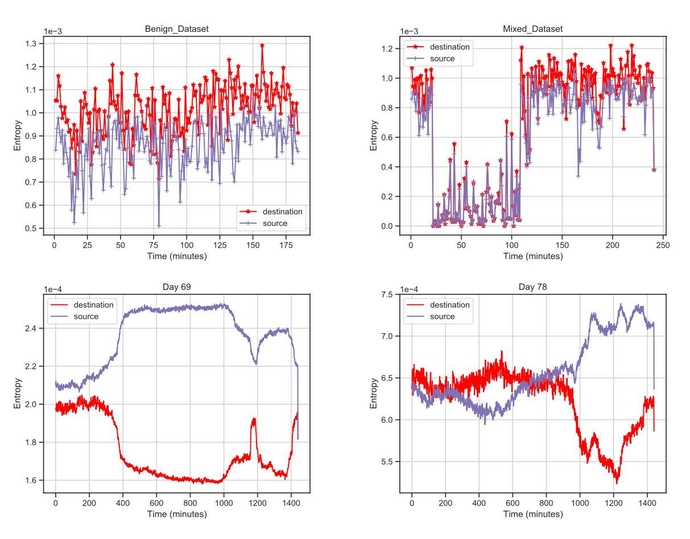

"Dans des circonstances normales, le trafic des émetteurs et des récepteurs est relativement bien réparti, et ce niveau d'entropie reste assez stable", explique-t-il. « Cependant, dans les scénarios d’attaque, nous détectons un déséquilibre entre les émetteurs et les récepteurs. En quantifiant l’évolution de la situation au fil du temps et le degré de changement, nous sommes en mesure d’identifier les attaques en cours.

Alors que les attaques de ransomwares et de compromission de la messagerie professionnelle (BEC) ont tendance à retenir le plus l'attention des groupes de sécurité, les attaques DDoS continuent d'avoir le plus d'impact pour les entreprises. Au cours des quatre dernières années, les attaques DDoS ont représenté la plus grande part des incidents de sécurité signalés par les entreprises, selon le rapport annuel de Verizon «Rapport d'enquêtes sur la violation de données. »

De meilleures méthodes de détection peuvent aider les entreprises à réagir plus rapidement aux attaques et à mettre en place de meilleures contre-mesures, explique Allen West, chercheur chez Akamai.

"Être en mesure de confirmer si une attaque DDoS est en cours permet aux défenseurs de déployer en toute confiance des mécanismes de défense ciblés, tels qu'un filtrage précis du trafic et d'autres services de protection spécifiques aux DDoS", a-t-il déclaré. "Cela permet également à l'organisation cible de recueillir plus d'informations sur l'incident qui sont précieuses du point de vue du renseignement, ce qui peut leur permettre de déduire la source ou la raison des attaques."

Le chaos Internet est normal

L'approche la plus courante pour détecter les attaques par déni de service (DoS) consiste à créer un seuil - une bande passante maximale ou un nombre de paquets au-dessus duquel une augmentation du trafic est considérée comme une attaque. La recherche PNNL mesure plutôt l'entropie du trafic réseau, en se concentrant spécifiquement sur la façon dont deux mesures d'entropie changent : au niveau de la cible, les demandes d'une ressource spécifique augmentent lors d'une attaque DDoS, entraînant moins d'entropie, tandis que le nombre de sources augmente, augmentant l'entropie. .

En examinant les petits changements au fil du temps, les chercheurs ont fait la différence entre les augmentations de trafic légitimes – appelées « événements flash » – et les attaques réelles, explique Kevin Barker, chercheur principal au PNNL.

« Seule une partie des travaux existants tente de résoudre ce problème de différenciation », dit-il. « Les solutions alternatives utilisent des seuils ou sont basées sur le ML/IA, ce qui nécessite des données volumineuses et implique une formation et un recyclage coûteux pour s'adapter. »

La capacité à faire rapidement la différence entre une véritable attaque et une augmentation du trafic légitime due, par exemple, à un événement d'actualité ou à un contenu viral est essentielle pour déterminer une réponse, explique West d'Akamai.

"Avec une attaque DDoS, les efforts pour identifier et bloquer le trafic malveillant tout en conservant le trafic légitime seront la principale priorité", déclare West. "Avec les" événements flash ", différentes actions peuvent être prises pour gérer cette charge aussi gracieusement que possible sans prendre de mesures plus agressives."

Les faux positifs doivent encore tomber

La détection des attaques DDoS basée sur l'entropie s'améliore considérablement avec les méthodes basées sur des seuils, avec un taux relativement faible de mauvaise classification du contenu légitime (appelé faux positif), selon les chercheurs. La technique présentait des taux de faux positifs inférieurs à 7 % dans tous les cas et inférieurs à 2 % en moyenne sur 10 ensembles de données réelles.

Pourtant, pour être utiles dans le monde réel, ces techniques doivent avoir un taux de faux positifs proche de zéro, explique Patrick Donahue, vice-président des produits chez Cloudflare.

« Au fil des années, nous avons vu publier des techniques de recherche qui semblent bien fonctionner dans les paramètres étroitement définis du laboratoire, mais qui ne sont pas efficaces ou ne peuvent pas être mises à l'échelle », dit-il. « Par exemple, les taux de faux positifs tolérés par les clients dans le monde réel et les taux d'échantillonnage requis pour détecter à grande échelle diffèrent souvent sensiblement de ce qui est acceptable en laboratoire. »

Les chercheurs du PNNL soulignent que leurs algorithmes sont adaptatifs, de sorte que le taux de faux positifs peut être minimisé en sacrifiant une certaine précision dans la détection des attaques. De plus, dans des scénarios réels, des données supplémentaires peuvent être utilisées pour augmenter l’algorithme de base.

Parce qu'il est relativement léger d'un point de vue informatique, l'algorithme DoDGE pourrait avoir des avantages pour construire une infrastructure résiliente pour les réseaux 5G, qui devraient augmenter considérablement le nombre d'appareils connectés, a déclaré Barker du PNNL dans l'annonce du laboratoire.

"Avec autant d'appareils et de systèmes connectés à Internet, il existe beaucoup plus de possibilités qu'auparavant d'attaquer les systèmes de manière malveillante", a déclaré Barker. « Et de plus en plus d’appareils tels que des systèmes de sécurité domestique, des capteurs et même des instruments scientifiques sont ajoutés chaque jour aux réseaux. Nous devons faire tout notre possible pour mettre fin à ces attaques.

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- PlatoData.Network Ai générative verticale. Autonomisez-vous. Accéder ici.

- PlatoAiStream. Intelligence Web3. Connaissance Amplifiée. Accéder ici.

- PlatonESG. Automobile / VE, Carbone, Technologie propre, Énergie, Environnement, Solaire, La gestion des déchets. Accéder ici.

- Décalages de bloc. Modernisation de la propriété des compensations environnementales. Accéder ici.

- La source: https://www.darkreading.com/dr-tech/analyzing-network-chaos-leads-to-better-ddos-detection

- :est

- 10

- 2%

- 5G

- 7

- a

- capacité

- Capable

- A Propos

- au dessus de

- acceptable

- Selon

- Avec cette connaissance vient le pouvoir de prendre

- à travers

- actes

- présenter

- adapter

- ajoutée

- Supplémentaire

- propos

- adresses

- agressif

- algorithme

- algorithmes

- Tous

- permettre

- permet

- aussi

- alternative

- an

- selon une analyse de l’Université de Princeton

- l'analyse

- et les

- NOUVEAUTÉ!

- annuel

- apparaître

- une approche

- approchant

- SONT

- AS

- At

- attaquer

- Attaques

- précaution

- auteur

- moyen

- Bande passante

- Essentiel

- BE

- BEC

- devient

- before

- derrière

- va

- avantages.

- Améliorée

- jusqu'à XNUMX fois

- Block

- renforcer

- stimuler

- tous les deux

- violation

- Développement

- la performance des entreprises

- compromis de messagerie commerciale

- entreprises

- mais

- by

- CAN

- cas

- causé

- Change

- Modifications

- Chaos

- Charts

- conditions

- CloudFlare

- Commun

- Sociétés

- par rapport

- compromis

- ordinateur

- Congrès

- avec confiance

- Confirmer

- connecté

- considéré

- contenu

- cher

- pourriez

- engendrent

- critique

- Lecture

- Clients

- cyber

- la cyber-sécurité

- données

- ensembles de données

- ensembles de données

- journée

- DDoS

- Attaque DDoS

- défenseurs

- Défense

- défini

- Degré

- déployer

- destinations

- détecter

- Détection

- détermination

- Compatibles

- différer

- différence

- différent

- différencier

- différencié

- Différenciation

- distribué

- do

- DOS

- doublé

- deux

- pendant

- Efficace

- efforts

- non plus

- responsabilise

- Pourtant, la

- événement

- événements

- Chaque

- tous les jours

- peut

- exemple

- existant

- attendu

- équitablement

- non

- filtration

- Flash

- flux

- mettant l'accent

- Pour

- quatre

- CADRE

- De

- recueillir

- plus

- Réservation de groupe

- Groupes

- Pousse

- ait eu

- manipuler

- Vous avez

- he

- vous aider

- Accueil

- Comment

- Cependant

- HTTPS

- identifié

- identifier

- déséquilibre

- percutants

- in

- incident

- Améliore

- d'information

- Infrastructure

- plutôt ;

- instruments

- Intelligence

- International

- Internet

- Enquêtes

- IT

- jpg

- en gardant

- connu

- laboratoire

- laboratoire

- gros

- conduisant

- Conduit

- à gauche

- légitime

- moins

- Niveau

- léger

- comme

- limité

- charge

- recherchez-

- Entrée

- de nombreuses

- matériellement

- largeur maximale

- Mai..

- les mesures

- mécanismes

- moyenne

- méthode

- méthodes

- PLUS

- Par ailleurs

- (en fait, presque toutes)

- Nationales

- Besoin

- réseau et

- trafic réseau

- réseaux

- nouvelles

- Ordinaire

- nombre

- of

- souvent

- on

- en cours

- uniquement

- Opportunités

- or

- organisation

- Autre

- plus de

- Pacifique

- paquets

- Papier

- paramètres

- passé

- patrick

- objectifs

- Place

- Platon

- Intelligence des données Platon

- PlatonDonnées

- Point

- Point de vue

- positif

- possible

- précis

- La précision

- présenté

- président

- Directeur

- priorité

- Problème

- Produit

- protection

- publié

- mettre

- vite.

- ransomware

- Tarif

- Tarifs

- réal

- monde réel

- raison

- relativement

- reste

- Signalé

- demandes

- exigent

- conditions

- un article

- chercheur

- chercheurs

- résilient

- ressource

- Réagir

- réponse

- bon

- s

- sacrifier

- Saïd

- dit

- Escaliers intérieurs

- scénario

- scénarios

- sur une base scientifique

- Scientifique

- sécurité

- vu

- envoyer

- capteur

- Services

- set

- Sets

- Partager

- montrer

- de façon significative

- petit

- So

- Football

- Solutions

- quelques

- Identifier

- Sources

- groupe de neurones

- spécifiquement

- stable

- Standard

- A déclaré

- Encore

- Arrêter

- stress

- tel

- se pose

- Surges

- Système

- tâches

- prise

- Target

- des campagnes marketing ciblées,

- techniques

- que

- qui

- Le

- La Source

- leur

- Les

- Là.

- Ces

- l'ont

- this

- порог

- fiable

- à

- top

- sujet

- circulation

- Formation

- oui

- deux

- incapable

- sous

- utilisé

- d'utiliser

- Précieux

- variété

- Ve

- Verizon

- via

- vice

- Vice-président

- Voir

- viral

- contenu viral

- we

- WELL

- Ouest

- que

- qui

- tout en

- sera

- comprenant

- sans

- activités principales

- world

- années

- zéphyrnet

- zéro