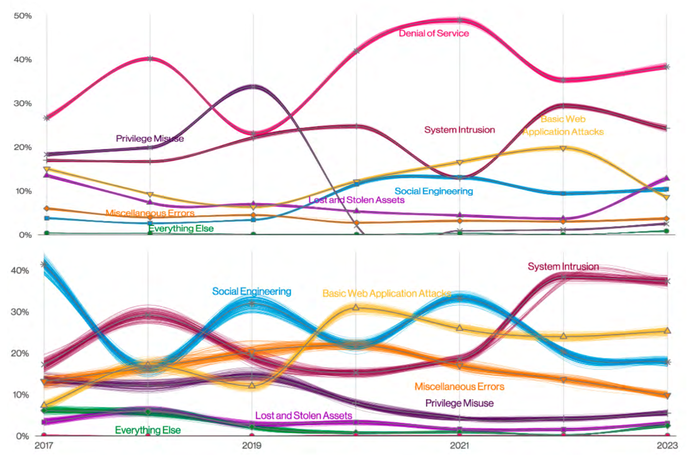

Les attaques par déni de service ont continué de dominer le paysage des menaces en 2022, mais les violations - ces incidents de sécurité qui ont entraîné une perte de données confirmée - comprenaient plus probablement des intrusions dans le système, des attaques d'applications Web de base et de l'ingénierie sociale.

Sur plus de 16,300 2023 incidents de sécurité analysés dans le « 6,250 Data Breach Investigations Report » de Verizon, plus de 38 5,200, soit 32 %, étaient des attaques par déni de service, tandis que près de XNUMX XNUMX, soit XNUMX %, étaient des violations de données confirmées. Bien que les attaques par déni de service aient été perturbatrices jusqu'à ce qu'elles soient atténuées - une grande partie des données du rapport provenaient de fournisseurs de défense DOS plutôt que de victimes - les violations de données par le biais d'intrusions dans le système, de compromissions d'applications Web et d'ingénierie sociale ont généralement eu des impacts significatifs sur entreprise.

Les deux principaux types d'attaques du rapport - les attaques DOS et les intrusions système - ciblent différentes parties de la triade CIA (confidentialité, intégrité, disponibilité). Les intrusions dans le système affectent généralement la confidentialité et l'intégrité, tandis que les attaques par déni de service ciblent la disponibilité, explique Erick Galinkin, chercheur principal à la société de gestion des vulnérabilités Rapid7.

"En fin de compte, l'utilisation de DDoS consiste à faire pression sur une cible et à la forcer à se concentrer sur la restauration de la disponibilité", dit-il. "Cela peut être utilisé dans le cadre d'une campagne d'extorsion, pour distraire une cible des tentatives de compromis contemporaines, ou même comme une tactique autonome pour perturber une cible."

Les données mettent en évidence les différences entre les activités de menace qui deviennent des incidents notables et celles qui causent un préjudice réel aux entreprises. Les dommages causés par l'incident de ransomware moyen, qui représentaient 24 % de toutes les violations, ont doublé pour atteindre 26,000 XNUMX $, selon le rapport. En revanche, seuls quatre des 6,248 XNUMX incidents de déni de service ont entraîné la divulgation de données, le «Rapport d'enquête sur les violations de données 2023» a déclaré.

Le rapport a également souligné le fait que si les modèles sont informatifs, ils peuvent également varier considérablement, explique Joe Gallop, responsable de l'analyse du renseignement chez Cofense, une société de sécurité des e-mails.

"Chaque incident est différent, ce qui rend très difficile la création d'un ensemble exhaustif et exclusif, mais détaillé, de catégories d'incidents", dit-il. "En raison du chevauchement entre les différentes méthodes et de la possibilité qu'une chaîne d'attaque passe d'une activité à l'autre dans plusieurs catégories, il est extrêmement important de maintenir une approche holistique de la sécurité."

Plus d'intrusions système, car plus de ransomwares

Le modèle le plus courant dans la catégorie des intrusions dans le système est un logiciel malveillant installé sur un ordinateur ou un appareil, suivi d'une exfiltration de données et, enfin, d'attaques contre la disponibilité d'un système ou de données - toutes les caractéristiques des attaques de ransomware. En fait, les rançongiciels représentaient plus de 80 % de toutes les actions dans la catégorie des intrusions dans le système, selon le DBIR.

En raison de la popularité continue des rançongiciels, le modèle d'intrusion dans le système devrait être l'un des principaux objectifs de détection des entreprises, déclare David Hylender, directeur principal des renseignements sur les menaces chez Verizon.

"La principale raison pour laquelle l'intrusion du système a atteint le sommet est le fait que c'est le modèle où réside le ransomware", dit-il. "Alors que les ransomwares continuent d'être omniprésents dans les organisations de toutes tailles, secteurs verticaux et emplacements géographiques, le modèle d'intrusion dans le système continue de croître."

Pourtant, d'autres vecteurs d'attaques conduisent également à des violations, notamment les attaques Web de base et l'ingénierie sociale. Un quart (25 %) des violations ont été causées par des attaques d'applications Web de base, tandis que 18 % des violations ont été causées par l'ingénierie sociale. Et dans la catégorie des intrusions dans le système, les attaques via des applications Web représentaient un tiers de toutes les attaques ayant abouti à une intrusion dans le système.

Employés essentiels à la Défense

Un incident qui commence par une ingénierie sociale peut rapidement se transformer en une intrusion dans le système au fur et à mesure que la chaîne d'attaque progresse. En fait, la combinaison d'incidents fait de la protection des systèmes et des données contre les violations un exercice très holistique, explique Galinkin de Rapid7.

La stratégie défensive dépend également de ce que les organisations valorisent. Dans un environnement de soins de santé, une attaque DDoS aura généralement un impact sur les ressources publiques, telles que les portails de paiement ou de planification, qui sont essentielles, mais pourraient ne pas avoir d'impact sur les fonctionnalités de base des soins aux patients, dit-il.

"Les valeurs d'une organisation individuelle peuvent varier énormément", déclare Galinkin. « Ainsi, il est important pour les organisations d'examiner quelles sont leurs ressources et actifs les plus importants, puis d'évaluer comment différentes menaces peuvent cibler ces ressources. En fin de compte, cela informera la meilleure défense.

Pourtant, comme l'ingénierie sociale a une empreinte si large sur différents types d'infractions, les employés sont une pièce essentielle du puzzle défensif, déclare Cofense's Gallop.

« Étant donné que 74 % de toutes les brèches dans le rapport comprenaient un élément humain, il est essentiel de remédier aux vulnérabilités humaines », déclare-t-il. "Les employés doivent être formés pour se méfier des tentatives d'ingénierie sociale, pour reconnaître les liens suspects et pour ne jamais partager leurs informations d'identification."

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- Financement EVM. Interface unifiée pour la finance décentralisée. Accéder ici.

- Groupe de médias quantiques. IR/PR amplifié. Accéder ici.

- PlatoAiStream. Intelligence des données Web3. Connaissance Amplifiée. Accéder ici.

- La source: https://www.darkreading.com/attacks-breaches/dos-attacks-dominate-but-system-intrusions-cause-most-pain

- :possède

- :est

- :ne pas

- :où

- $UP

- 000

- 16

- 200

- 2022

- 2023

- 250

- 7

- a

- Selon

- à travers

- actes

- d'activités

- adresser

- affecter

- à opposer à

- Tous

- aussi

- parmi

- an

- selon une analyse de l’Université de Princeton

- et les

- Application

- applications

- une approche

- SONT

- AS

- Outils

- At

- attaquer

- Attaques

- Tentatives

- disponibilité

- moyen

- RETOUR

- Essentiel

- BE

- car

- devenez

- LES MEILLEURS

- jusqu'à XNUMX fois

- mélange

- violation

- infractions

- vaste

- la performance des entreprises

- mais

- by

- venu

- Campagne

- CAN

- les soins

- catégories

- Catégories

- Causes

- causé

- chaîne

- Graphique

- cia

- comment

- Commun

- Sociétés

- Société

- compromis

- ordinateur

- confidentialité

- CONFIRMÉ

- Considérer

- a continué

- continue

- contraste

- Core

- Lettres de créance

- critique

- cycle

- données

- violation de données

- Infractions aux données

- La perte de données

- David

- DDoS

- Attaque DDoS

- Défense

- défensive

- dépend

- détaillé

- dispositif

- différences

- différent

- difficile

- divulgation

- Perturber

- perturbateur

- Dominer

- DOS

- Doublé

- Courriel

- élément

- employés

- ENGINEERING

- évaluer

- Pourtant, la

- Chaque

- Exclusive

- Exercises

- exfiltration

- extorsion

- extrêmement

- fait

- Automne

- finalement

- Ferme

- Focus

- suivi

- numérique

- Pour

- Force

- quatre

- De

- géographique

- obtention

- Croître

- nuire

- he

- la médecine

- Faits saillants

- holistique

- Comment

- HTTPS

- humain

- Élément humain

- Impact

- Impacts

- important

- in

- incident

- inclus

- Y compris

- individuel

- informer

- informatif

- Installé

- intégrité

- Intelligence

- développement

- Enquêtes

- IT

- JOE

- paysage d'été

- conduisant

- Probable

- Gamme

- Gauche

- emplacements

- perte

- maintenir

- a prendre une

- Fabrication

- gestion

- manager

- largeur maximale

- Mai..

- méthodes

- pourrait

- PLUS

- (en fait, presque toutes)

- beaucoup

- n'allons jamais

- notable

- of

- on

- ONE

- uniquement

- or

- organisation

- organisations

- Autre

- Pain

- partie

- les pièces

- patientforward

- Patron de Couture

- motifs

- Paiement

- pièce

- Platon

- Intelligence des données Platon

- PlatonDonnées

- popularité

- défaillances

- la parfaite pression

- primaire

- Directeur

- L'utilisation de sélénite dans un espace est un excellent moyen de neutraliser l'énergie instable ou négative.

- fournisseurs

- mettre

- puzzle

- Trimestre

- vite.

- ransomware

- Attaques de ransomware

- plutôt

- réal

- raison

- reconnaître

- rapport

- chercheur

- Resources

- Ressuscité

- s

- dit

- ordonnancement

- sécurité

- supérieur

- set

- mise

- plusieurs

- Partager

- devrait

- significative

- depuis

- tailles

- sceptique

- Réseaux sociaux

- Ingénierie sociale

- Logiciels

- quelques

- Identifier

- autonome

- départs

- de Marketing

- tel

- soupçonneux

- combustion propre

- Système

- Target

- que

- qui

- La

- leur

- Les

- puis

- l'ont

- des choses

- Troisièmement

- this

- ceux

- menace

- des menaces

- Avec

- à

- top

- qualifié

- TOUR

- deux

- types

- typiquement

- omniprésent

- En fin de compte

- sous

- jusqu'à

- utilisé

- d'utiliser

- d'habitude

- Plus-value

- Valeurs

- divers

- Verizon

- verticales

- très

- victimes

- vulnérabilités

- vulnérabilité

- web

- application Web

- Applications Web

- ont été

- Quoi

- qui

- tout en

- largement

- sera

- comprenant

- dans les

- encore

- zéphyrnet