Ce qui suit sont des extraits d’un livre dont le lancement est prévu le 1er novembre 2023.

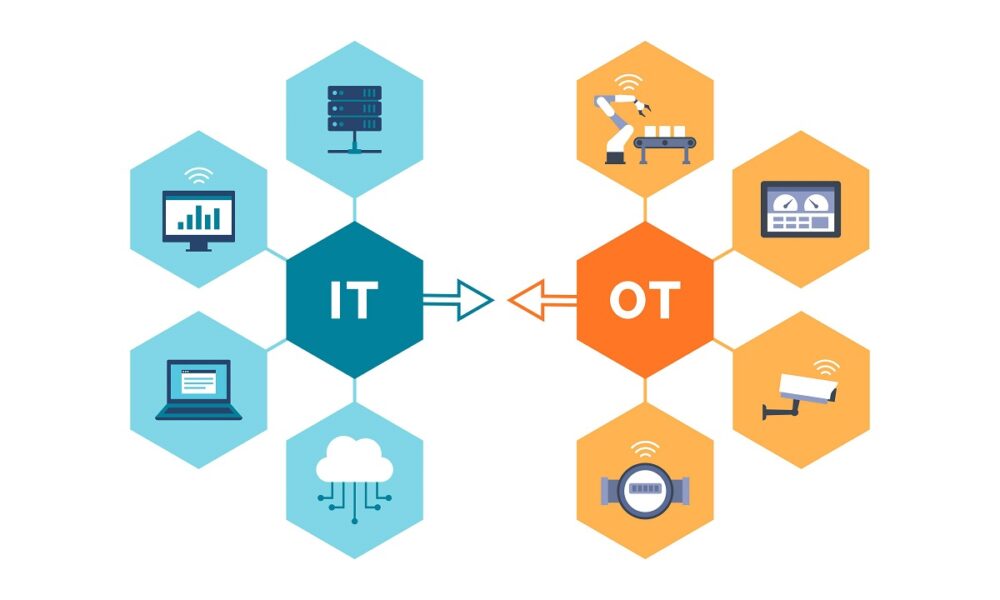

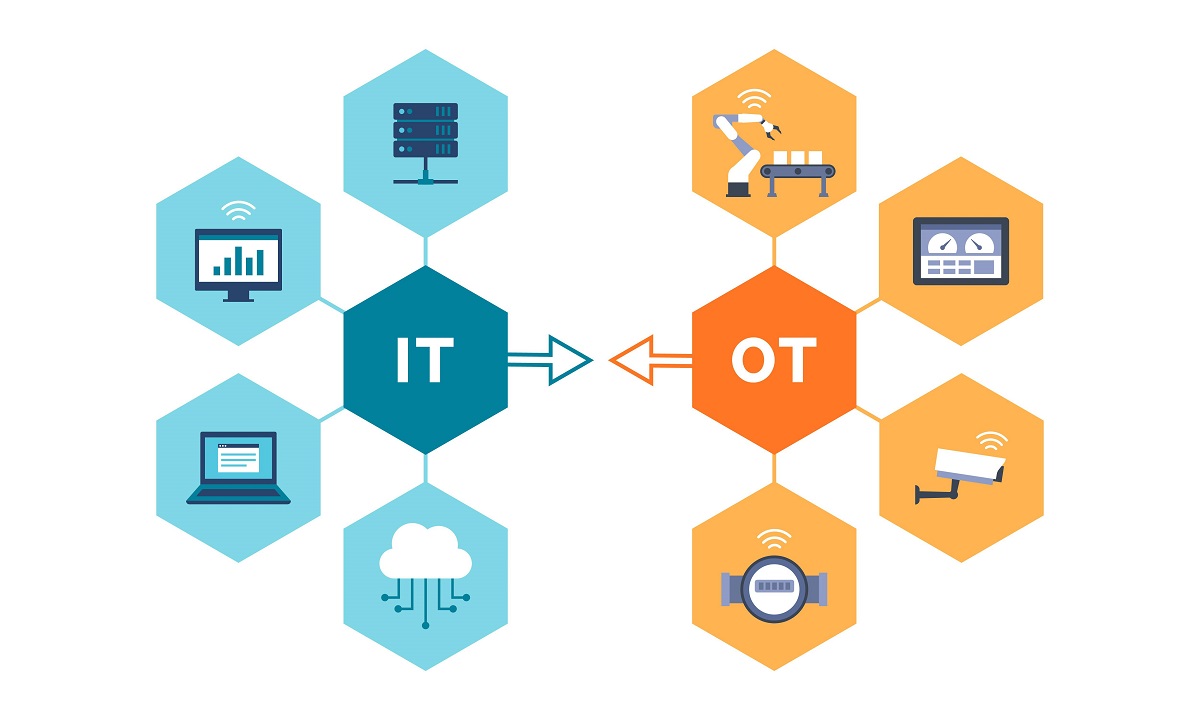

Beaucoup a été écrit sur les différences entre les réseaux informatiques conventionnels et technologie opérationnelle (OT) ou réseaux de systèmes de contrôle industriel (ICS) : les correctifs sont plus difficiles dans les réseaux OT, les antivirus sont plus difficiles, les réseaux OT utilisent des protocoles et des ordinateurs très anciens, et il existe une énorme résistance au changement de la part des personnes qui gèrent ces réseaux. Ces différences sont cependant toutes superficielles. La différence intrinsèque entre ces deux types de réseaux réside dans les conséquences : le plus souvent, les pires conséquences des cyberattaques sont très différentes sur les réseaux IT et OT.

Quelle est cette différence ? Ransomware frappe notre réseau informatique et que faisons-nous ? Nous détectons, répondons et récupérons. Nous identifions les ordinateurs concernés et les isolons. Nous prenons des images médico-légales et effaçons l'équipement. Nous restaurons à partir de sauvegardes. Nous répétons. Dans le pire des cas, des informations personnelles identifiables (PII) ou d'autres informations sensibles sont divulguées et nous sommes poursuivis en justice. Ce sont toutes des conséquences commerciales. Autrement dit, sur les réseaux informatiques, l'objectif de la gestion des cyber-risques est de prévenir les conséquences commerciales en protégeant les informations, c'est-à-dire en protégeant la confidentialité, l'intégrité et la disponibilité des informations commerciales.

Toutefois, sur les réseaux OT, les pires conséquences d’une compromission sont presque toujours physiques. Des objets explosent et tuent des gens, des dysfonctionnements industriels provoquent des catastrophes environnementales, les lumières s'éteignent ou notre eau potable est contaminée. L'objectif de la gestion des cyber-risques pour les réseaux OT est généralement d'assurer un fonctionnement correct, continu et efficace. du processus physique. L’objectif n’est pas de « protéger les informations », mais plutôt de protéger les opérations physiques des informations, plus particulièrement des attaques de cyber-sabotage qui peuvent être intégrées aux informations. C’est la différence fondamentale entre les réseaux IT et OT : ni les vies humaines, ni les turbines endommagées, ni les catastrophes environnementales ne peuvent être « restaurées à partir de sauvegardes ».

Cela signifie que même si nous pouvions, d’une manière ou d’une autre, agiter une baguette magique et rendre tous les réseaux industriels entièrement corrigés, entièrement antivirus, entièrement cryptés et complètement à jour avec les mécanismes modernes de cybersécurité informatique, cette différence fondamentale persisterait. La différence en conséquence exige aujourd'hui et toujours une approche différente de la gestion des risques dans les réseaux critiques en matière de sécurité et de fiabilité par rapport aux réseaux d'entreprise.

Ingénierie de la sécurité

La bonne nouvelle est que la profession d’ingénieur dispose d’outils puissants pour faire face aux cyber-risques liés aux OT. Par exemple, les soupapes de surpression mécaniques empêchent l’explosion des récipients sous pression. Ces valves ne contiennent aucun processeur et sont donc inpiratables. Les embrayages à limitation de couple empêchent les turbines de se désintégrer, ne contiennent aucun processeur et sont donc piratables. Les passerelles unidirectionnelles ne sont pas physiquement capables de laisser passer les informations d'attaque dans une direction et sont donc inpiratables. Aujourd’hui, ces outils puissants sont souvent négligés, car ils n’ont pas d’équivalent dans le domaine de la sécurité informatique.

En creusant un peu plus, la profession d’ingénieur gère les risques pour la sécurité publique depuis plus d’un siècle. C’est parce qu’une mauvaise ingénierie présente des risques pour la sécurité publique que la profession d’ingénieur est une profession réglementée et autoréglementée dans de nombreuses juridictions, à l’instar des professions médicales et juridiques. La profession d’ingénieur a une énorme contribution à apporter à la gestion des cyber-risques OT, mais celle-ci est mal comprise tant à l’intérieur qu’à l’extérieur de la profession.

Pourquoi? Pour commencer, il y a 50 fois plus de praticiens de la sécurité informatique dans le monde que de praticiens de la sécurité OT, et les experts informatiques sont donc souvent les premières personnes consultées lorsque nous avons besoin de solutions de cybersécurité industrielle. Cependant, la plupart des experts en sécurité informatique ne sont pas des ingénieurs et ne sont donc pas conscients des responsabilités ni des contributions qui peuvent être apportées par la profession d'ingénieur.

La profession d’ingénieur dans son ensemble ne s’en sort pas beaucoup mieux. Si les cyberattaques ayant des conséquences physiques continuent de doubler chaque année, le problème des cyberattaques OT atteindra des proportions de crise avant la fin de la décennie. Mais dans la plupart des pays, la profession d’ingénieur n’a pas encore pris conscience des cyber-risques pour le public et les opérations physiques. Au moment d’écrire ces lignes, il n’existe aucune juridiction au monde où le fait de ne pas appliquer une gestion rigoureuse des cyber-risques aux dessins industriels peut coûter à un ingénieur son permis d’exercer.

Il y a cependant des progrès. Au cours des cinq dernières années, un certain nombre d’approches en matière d’ingénierie de cybersécurité robuste se sont cristallisées :

- Génie des procédés: La Examen PHA de sécurité pour la cybersécurité basée sur les conséquences Le manuel documente une approche permettant d'utiliser des analyses techniques de routine d'analyse des risques de processus (PHA) pour mettre en place des mesures d'atténuation physiques inviolables pour les cybermenaces contre la sécurité des travailleurs, de l'environnement et du public.

- Ingénierie de l'automatisation : Le livre d'Andrew Bochman et Sarah Freeman La lutte contre le cyber-sabotage : présentation d'une ingénierie cyber-informée et axée sur les conséquences est avant tout un texte sur l'évaluation des risques, mais comprend un certain nombre de chapitres sur les mesures d'atténuation impossibles à pirater pour les cybermenaces, y compris les mesures d'atténuation numériques non piratables pour les cybermenaces pesant sur la protection des équipements.

- Ingénierie des réseaux : Mon livre Technologie des opérations sécurisées décrit la perspective technique consistant à protéger les opérations physiques correctes contre les attaques qui pourraient être intégrées dans les flux d'informations entrants, plutôt que d'essayer de « protéger les informations ». Une grande partie du texte se concentre sur les différentes manières de concevoir des réseaux industriels pour permettre aux informations de surveillance de quitter un réseau sans introduire de moyen permettant aux informations d'attaque d'entrer dans les réseaux.

Dans ce thème, le Département américain de l’Énergie (DOE) a également publié le «Stratégie nationale d'ingénierie cyber-informée» (PDF) en juin 2022. La stratégie vise à développer un ensemble de connaissances techniques pour, entre autres, « utiliser les décisions de conception et les contrôles techniques pour atténuer, voire éliminer les possibilités de cyberattaques ou réduire les conséquences lorsqu'une attaque se produit. .»

Avoir hâte de

La principale question abordée par le nouveau livre est, en matière de cybersécurité : «combien en faut-il?" Les conséquences déterminent le degré de protection dont un système ou un réseau a besoin, et les meilleures directives disponibles indiquent que nous devons sécuriser les systèmes d'infrastructure critiques et critiques pour la sécurité. vraiment soigneusement. Il s'agit d'un processus très coûteux. Pire encore, même les meilleurs programmes de cybersécurité n’offrent pas la protection déterministe que nous attendons des conceptions techniques lorsque la sécurité publique est menacée.

L’ingénierie de sécurité a le potentiel, si elle est appliquée régulièrement et systématiquement, d’éliminer de nombreuses conséquences en matière de sûreté, de fiabilité et de sécurité nationale. Cela a le potentiel de simplifier considérablement le «combien en faut-il?» question en réduisant la force et le coût requis des programmes de cybersécurité qui répondent aux risques restants dans les réseaux OT. Compte tenu de la crise que nous prévoyons venir en termes d’arrêts d’OT, de dommages aux équipements et, pire encore, de cyberattaques, le moment est venu pour cette nouvelle approche.

Plus informations sur le livre peut être trouvé sur le lien.

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- PlatoData.Network Ai générative verticale. Autonomisez-vous. Accéder ici.

- PlatoAiStream. Intelligence Web3. Connaissance Amplifiée. Accéder ici.

- PlatonESG. Carbone, Technologie propre, Énergie, Environnement, Solaire, La gestion des déchets. Accéder ici.

- PlatoHealth. Veille biotechnologique et essais cliniques. Accéder ici.

- Décalages de bloc. Modernisation de la propriété des compensations environnementales. Accéder ici.

- La source: https://www.darkreading.com/ics-ot/engineering-grade-ot-protection

- :possède

- :est

- :ne pas

- :où

- $UP

- 1

- 2022

- 2023

- 50

- 7

- a

- Capable

- A Propos

- propos

- adresses

- Tous

- permettre

- presque

- aussi

- toujours

- parmi

- an

- selon une analyse de l’Université de Princeton

- et les

- Andrew

- Annuellement

- Une autre

- antivirus

- tous

- appliqué

- Appliquer

- une approche

- approches

- SONT

- AS

- Évaluation de risque climatique

- De cette

- At

- attaquer

- Attaques

- disponibilité

- pistes

- conscients

- sauvegardes

- BE

- car

- était

- before

- LES MEILLEURS

- Améliorée

- jusqu'à XNUMX fois

- Bit

- faire sauter

- corps

- livre

- tous les deux

- la performance des entreprises

- mais

- by

- CAN

- maisons

- Causes

- causé

- siècle

- Change

- chapitres

- comment

- vient

- Venir

- complètement

- compromis

- ordinateurs

- confidentialité

- Conséquences

- considération

- contiennent

- continuer

- continu

- contribution

- contributions

- des bactéries

- contrôles

- conventionnel

- correct

- Prix

- pourriez

- crise

- critique

- Infrastructure critique

- cyber

- Cyber-attaques

- cyber-attaques

- Cybersécurité

- Date

- décennie

- décisions

- profond

- Degré

- livrer

- demandes

- Département

- Conception

- Avec nos Bagues Halo

- détecter

- Déterminer

- développer

- différence

- différences

- différent

- numérique

- direction

- catastrophes

- do

- INSTITUTIONNELS

- biche

- doubler

- Dramatiquement

- efficace

- éliminé

- intégré

- permettre

- crypté

- fin

- énergie

- ingénieur

- ENGINEERING

- Les ingénieurs

- énorme

- assez

- Entrer

- environnementales

- l'équipements

- Pourtant, la

- exemple

- attendre

- cher

- de santé

- défaut

- Prénom

- Flux

- concentré

- Abonnement

- Pour

- Légal

- trouvé

- De

- d’étiquettes électroniques entièrement

- fondamental

- passerelles

- généralement

- donné

- Go

- objectif

- Bien

- l'

- l'orientation

- Half

- Plus fort

- Vous avez

- Hits

- Cependant

- HTTPS

- humain

- identifier

- if

- satellite

- in

- inclut

- Y compris

- Nouveau

- industriel

- d'information

- Infrastructure

- à l'intérieur

- intégrité

- intrinsèque

- Découvrez le tout nouveau

- IT

- sécurité informatique

- jpg

- juin

- juridiction

- juridictions

- Tuer

- spécialisées

- gros

- lancé

- Poursuites

- Laisser

- Légal

- Licence

- LINK

- Vit

- LES PLANTES

- la magie

- Entrée

- a prendre une

- gérer

- gérés

- gestion

- les gérer

- de nombreuses

- Mai..

- veux dire

- mécanique

- mécanismes

- médical

- pourrait

- Réduire les

- Villas Modernes

- Stack monitoring

- PLUS

- (en fait, presque toutes)

- beaucoup

- my

- Besoin

- Besoins

- Ni

- réseau et

- réseaux

- Nouveauté

- nouvelles

- aucune

- nombre

- of

- de rabais

- souvent

- Vieux

- on

- ONE

- Opérations

- or

- Autre

- autrement

- nos

- ande

- au contrôle

- plus de

- partie

- pass

- passé

- patcher

- Personnes

- Personnellement

- objectifs

- PHA

- Physique

- Physiquement

- Place

- Platon

- Intelligence des données Platon

- PlatonDonnées

- pauvres

- pose

- défaillances

- solide

- pratique

- la parfaite pression

- empêcher

- qui se déroulent

- Problème

- processus

- profession

- Programmes

- Progrès

- protéger

- L'utilisation de sélénite dans un espace est un excellent moyen de neutraliser l'énergie instable ou négative.

- protection

- protocoles

- public

- mettre

- question

- plutôt

- nous joindre

- Récupérer

- réduire

- réduire

- libéré

- rester

- restant

- répéter

- conditions

- Résistance

- Réagir

- responsabilités

- restaurer

- Avis

- Avis

- Analyse

- évaluation des risques

- la gestion des risques

- risques

- robuste

- routine

- régulièrement

- s

- Sécurité

- Saïd

- dit

- sécurisé

- sécurité

- sur le lien

- Cherche

- sensible

- set

- arrêts

- similaires

- simplifier

- So

- Solutions

- en quelque sorte

- Space

- spécifiquement

- Commencer

- de Marketing

- force

- combustion propre

- Système

- Prenez

- conditions

- texte

- cahier de texte

- que

- qui

- La

- les informations

- le monde

- leur

- Les

- thème

- puis

- Là.

- donc

- Ces

- des choses

- this

- complètement

- bien que?

- des menaces

- Ainsi

- fiable

- fois

- à

- aujourd'hui

- les outils

- essayer

- deux

- compris

- us

- utilisé

- en utilisant

- Versus

- très

- Eau

- Vague

- Façon..

- façons

- we

- Quoi

- quand

- WHO

- la totalité

- sera

- comprenant

- sans

- travailleur

- world

- pire

- pire

- pourra

- écriture

- code écrit

- encore

- zéphyrnet