Temps de lecture : 6 minutesLes créateurs de labyrinthe menacent de publier les données confidentielles des victimes à moins que la rançon ne soit payée. L'équipe de Comodo Cyber Security trouve également le mutex du groupe Equation dans la dernière attaque.

Les ransomwares ont pris un nouveau tournant sinistre au début de 2020, passant d'un simple modèle de chiffrement puis d'extorsion à une attaque à part entière contre les données, les secrets et la réputation d'une entreprise. L'attaque de ransomware «traditionnelle» est un modèle très discuté qui a été largement couvert sur ce blog et par d'autres publications. En bref, tous les fichiers sur un système cible sont verrouillés avec un algorithme de cryptage fort, et l'utilisateur doit payer à l'attaquant une rançon pour les déverrouiller. Non Le logiciel de sécurité ou un expert en informatique peut déchiffrer ces fichiers, ce qui en fait l'une des attaques les plus dangereuses auxquelles une entreprise puisse faire face. Ransomware paralyse les entreprises qui ont besoin de leurs fichiers pour les opérations quotidiennes et les place dans un coin où elles doivent payer les frais ou essayer de se battre sans accéder à leurs données.

Eh bien, aussi étrange que cela puisse paraître, nous pourrions un jour revenir sur les «vieux ransomwares» avec un sentiment de nostalgie et aspirer à ces temps plus simples. Il semble que l'attaque traditionnelle n'était que les premiers pas d'une fraternité criminelle qui trouve ses pieds avec le modèle de cryptage, en l'utilisant comme un élément de base à partir duquel elle peut construire des attaques encore plus efficaces. Lisez la suite pour savoir pourquoi.

Après une attaque de ransomware, certaines entreprises ont payé les frais pour récupérer leurs données, mais d'autres ont décidé de ne pas divulguer l'attaque ni de payer la rançon. Au lieu de cela, ils ont reconstruit leurs données à partir de sauvegardes ou par d'autres moyens, et se sont progressivement remis sur les rails. Cela a clairement ennuyé les développeurs de Maze que certaines victimes ignoraient tout simplement tout leur travail acharné, alors ils se sont mis à créer une plus grande incitation à payer. Cette incitation a pris la forme d'exfiltrer les fichiers de l'entreprise et de menacer de les rendre publics s'ils ne payaient pas les frais. Les créateurs de Maze sont même allés jusqu'à créer un site Web `` honteux '' qui répertorie les entreprises qui sont devenues la proie de leur ransomware mais qui n'ont pas encore payé la rançon.

Cela présente un double voire un triple coup particulièrement vicieux pour la victime. Non seulement leurs fichiers sont inaccessibles, un coup potentiellement paralysant pour des organisations comme les hôpitaux et les institutions financières, mais ils risquent maintenant que leurs données soient rendues publiques ou vendues à l'un de leurs concurrents. Bien sûr, c'est un casse-tête encore plus grand pour les entreprises qui sont liées par les lois sur la confidentialité des clients. Il y a aussi la perte de réputation et un impact possible sur la valorisation boursière si la violation devient publique. Troisièmement, s'ils avaient essayé de cacher l'attaque en premier lieu, ils risquaient de se faire écraser par des réglementations qui obligent les entreprises à divulguer toute infraction de cette nature.

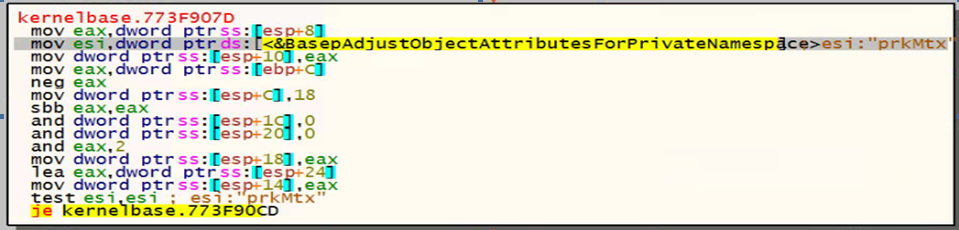

Pas une jolie image n'est-ce pas? En effet, le FBI considérait Maze comme une menace si sérieuse qu'il a lancé un avertissement aux entreprises à ce sujet. Avec l'aide du Cyber sécurité Comodo équipe, ce blog examine de plus près le fonctionnement du nouveau ransomware Maze. Un élément à noter est la présence de l'objet mutex «prkMtx» dans le code. Cet objet est utilisé par la bibliothèque d'exploitation du groupe Equation, «gPrivLibh». Pour ceux d'entre vous qui vivent en dehors du monde de niche de l'analyse des menaces, Equation Group est une équipe de développement étroitement liée aux attaques Stuxnet et Flame. De nombreux experts pensent que le groupe a des liens avec la NSA. Les développeurs de Maze ont évidemment coopté le mutex et l'ont utilisé dans leur ransomware, illustrant que «les logiciels malveillants sont des logiciels malveillants», quelles que soient les «bonnes» intentions subjectives des auteurs originaux.

Qu'est-ce que le ransomware Maze?

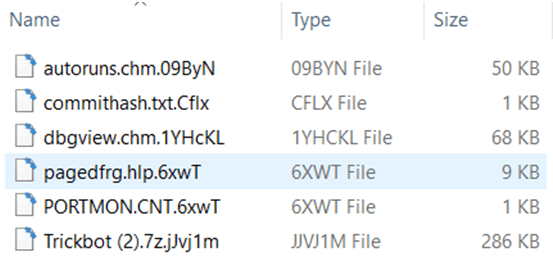

Le ransomware Maze, anciennement connu sous le nom de ChaCha, est distribué via des e-mails malspam contenant le malware en pièce jointe, via des kits d'exploitation comme Spleevo et Fallout, et en craquant les connexions RDP qui ont des mots de passe faibles. Sa charge utile est de crypter toutes les données sur les disques d'une victime avec le cryptage RSA-2048 et le cryptage de flux chacha20, puis d'exiger une rançon afin de décrypter les données. L'image ci-dessous montre les différentes extensions que Maze ajoute aux fichiers cryptés:

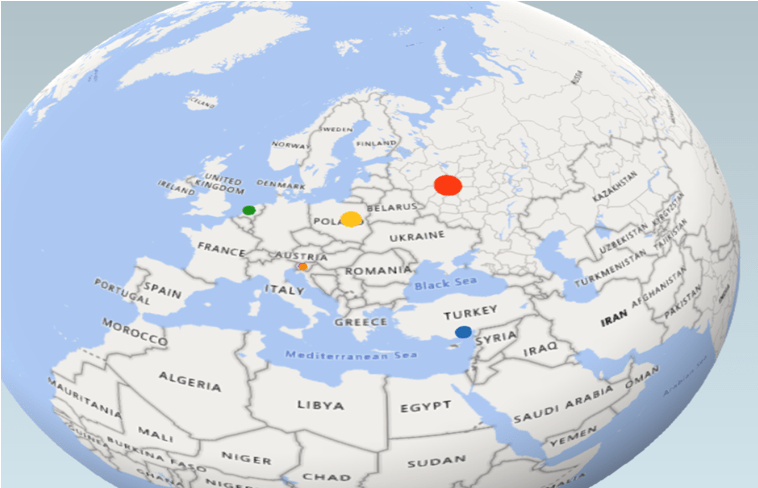

Le logiciel malveillant place ensuite un message de rançon sur le bureau de l'utilisateur. Les chercheurs de Comodo ont identifié les 5 principaux serveurs de communication Maze en Russie, Pologne, Turquie, Pays-Bas et Autriche:

Anatomie d'une attaque de labyrinthe

Maze est une famille hautement sophistiquée qui possède de fortes exceptions à plusieurs niveaux et des techniques anti-débogage qui empêchent les équipes de recherche d'accéder au contenu original du ransomware. L'équipe de recherche sur les menaces de Comodo a réussi à surmonter ces obstacles pour déterrer des détails jamais vus auparavant.

L'analyse comporte trois parties:

A) Liste d'adresses IP, extensions Web et URL encodées

B) Processus de cryptage des fichiers

C) Écran de verrouillage, notes de décryptage et lien de décryptage

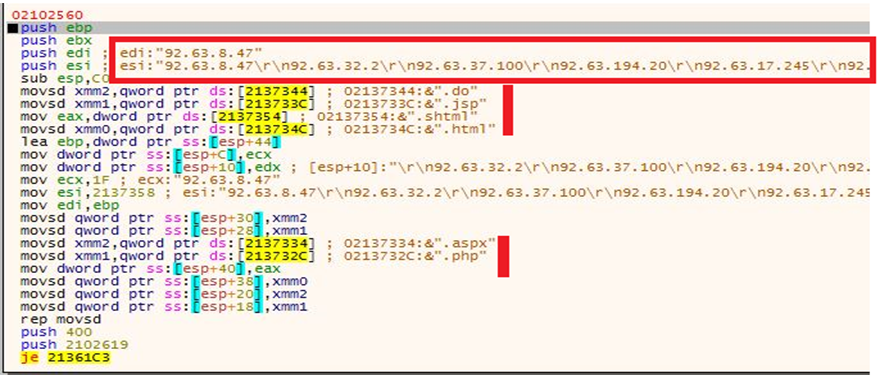

A) Liste d'adresses IP, extensions Web et URL encodées

La liste IP Maze comprend 14 adresses IP codées en dur, indiquant une large distribution de serveurs. Les adresses de la liste sont:

92.63.8.47

92.63.32.2

92.63.37.100

92.63.194.20

92.63.17.245

92.63.32.55

92.63.11.151

92.63.194.3

92.63.15.8

92.63.29.137

92.63.32.57

92.63.15.56

92.63.32.52

92.63.15.6

Il existe également 6 extensions Web codées en dur - «.do», «.jsp», «.shtml», «.html», «.aspx» et «.php»:

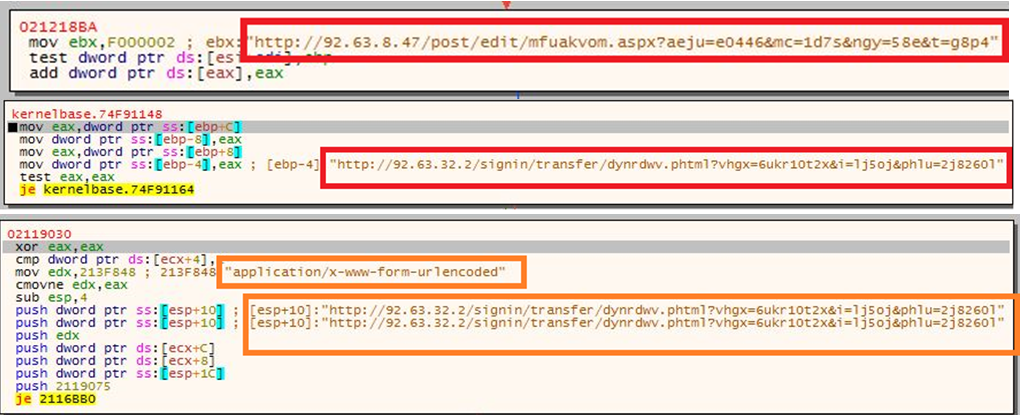

Maze utilise les formations URL suivantes ('post / edit' et 'siginin / transfer'):

B) Processus de cryptage des fichiers Ransomware:

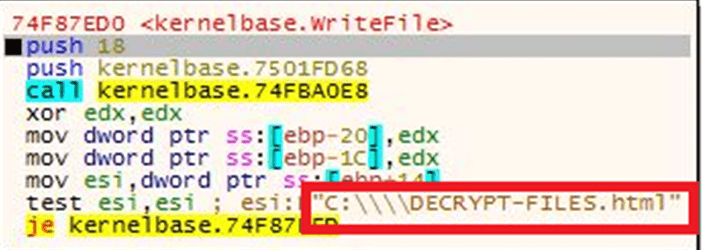

Maze crée un inventaire de tous les fichiers / dossiers sur le lecteur système de la machine victime et les répertorie dans un fichier appelé 'DECRYPT-FILES.html':

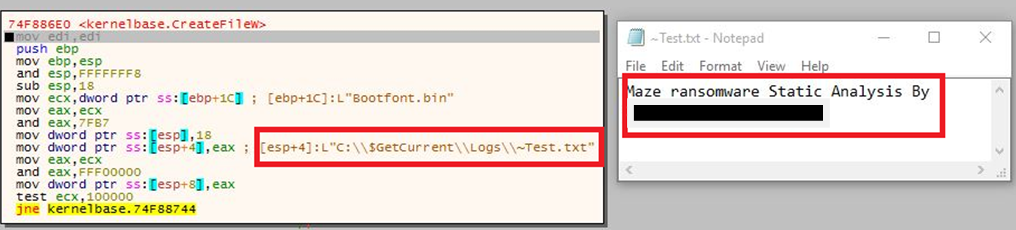

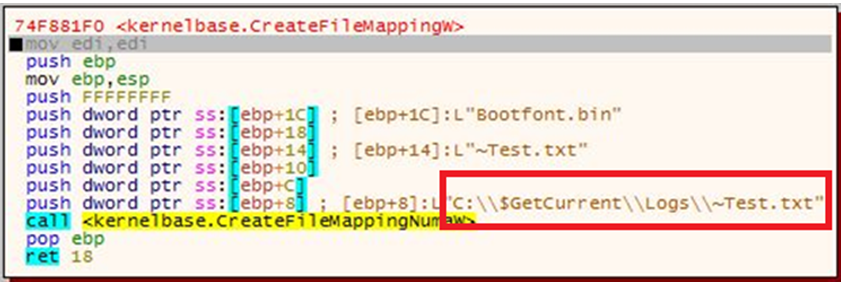

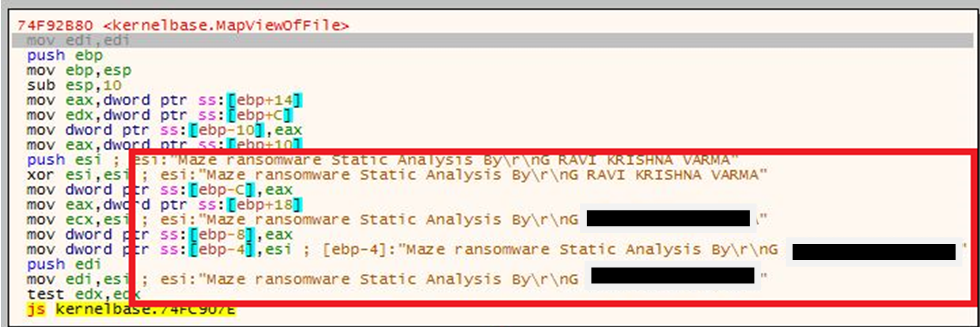

L'équipe Comodo a vérifié la complexité du cryptage de Maze en exécutant un fichier test via son processus de cryptage. Le fichier, nommé '~ Test.txt', a subi un chiffrement impliquant des appels d'API CreateFileW, ReadFile, CreateFileMappingW et MapViewOfFile:

La capture d'écran suivante montre le contenu du fichier avant le chiffrement:

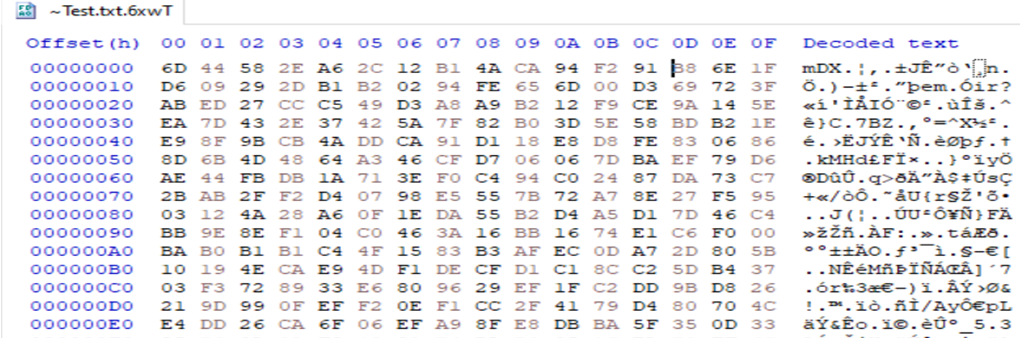

La version post-cryptage et son vidage hexadécimal sont indiqués ci-dessous:

C) Écran de verrouillage, notes de décryptage et lien de décryptage

La note de rançon Maze explique non seulement ce qui s'est passé et comment payer, mais passe beaucoup de temps à essayer de `` vendre '' la voie de paiement à la victime. Les pirates semblent avoir réalisé que les messages effrayants et les menaces sont une mauvaise technique de conversion client, et sont passés à des messages plus persuasifs pour conclure la «vente» plus tôt.

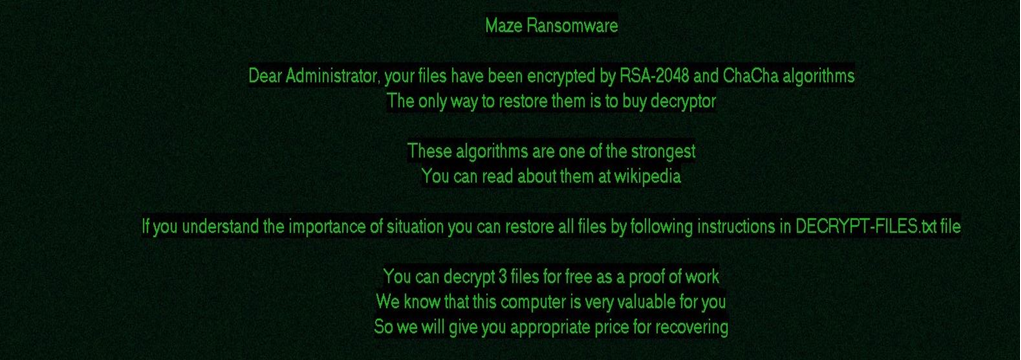

L'écran de verrouillage indique à l'utilisateur que ses fichiers ont été cryptés et vante la force des algorithmes utilisés. La page encourage même l'utilisateur à rechercher les algorithmes afin de confirmer ses affirmations. Il s'agit probablement d'accélérer les paiements en décourageant l'utilisateur de perdre son temps à essayer de récupérer les fichiers. En tant que technique de vente dystopique, ils permettent également à la victime de décrypter 3 fichiers gratuitement pour prouver que son décrypteur fonctionne. L'espoir étant que l'utilisateur est plus susceptible de payer s'il a une preuve solide que le processus de décryptage fonctionne réellement:

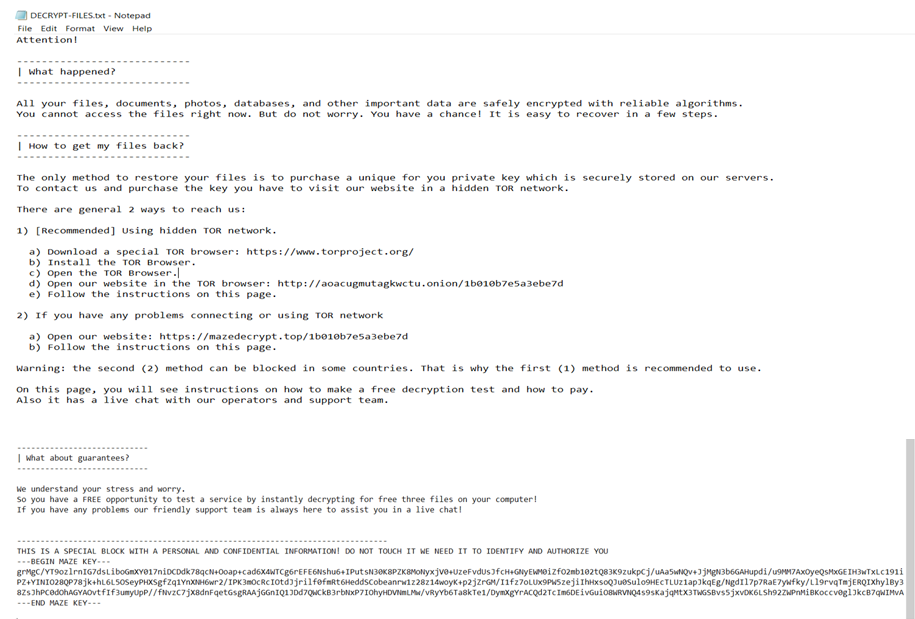

La note d'accompagnement réitère la gravité de la situation et contient des instructions détaillées sur la manière de contacter les pirates pour effectuer le paiement. La note est claire et bien présentée, empruntant le style des pages de FAQ grand public avec des titres tels que «Que s'est-il passé? et "Comment récupérer mes fichiers?":

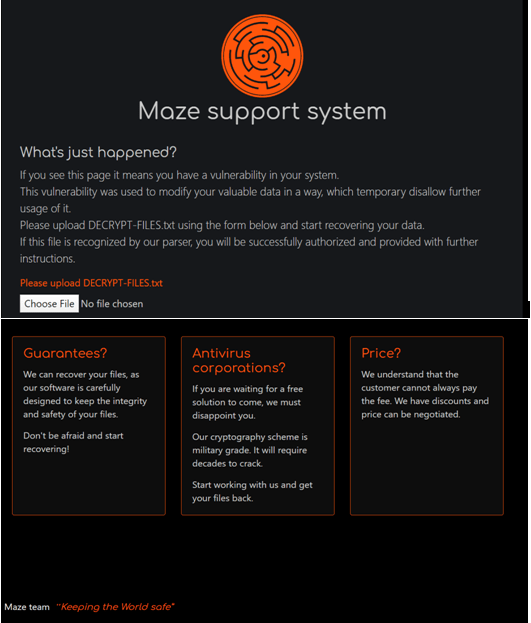

La deuxième option de la note encourage l'utilisateur à visiter son site Web d'information à l'adresse https://mazedecrypt.top/2b1b010e7a5ebe3d. Là encore, le site offre la preuve d'une opération marketing astucieuse avec des messages apaisants pour rassurer l'utilisateur que le paiement est la bonne décision. Qualifiant les victimes de `` clients '', il se veut un site de support indépendant dédié à la noble mission de sauvegarde des fichiers de l'utilisateur:

Le site demande à l'utilisateur de télécharger son fichier 'DECRYPT-FILES.txt' afin que les pirates puissent identifier la victime.

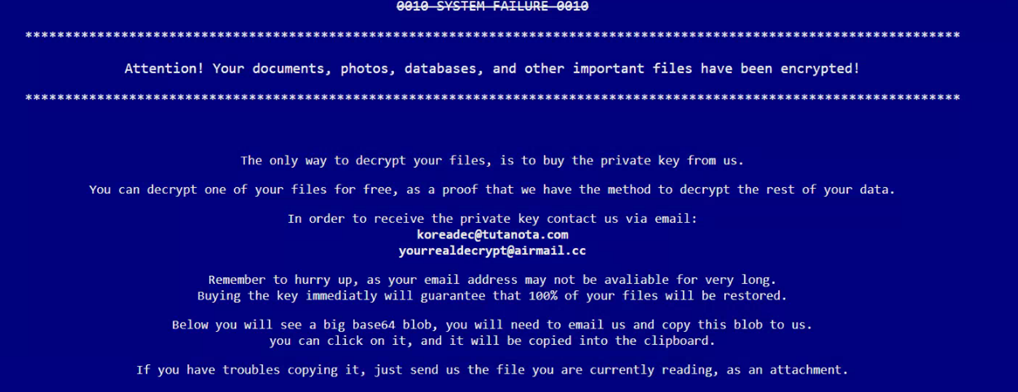

Aucun frais n'est ouvertement indiqué pour le décryptage, mais l'étape 2 du chantage encourage l'utilisateur à contacter koreadec@tutanota.com et yourealdecrypt@airmail.cc pour `` négocier '' un prix:

Logiciel de protection contre les ransomwares

Le poste Ransomware évolué - Une nouvelle attaque Maze ajoute une menace de publication de données au modèle de ransomware existant apparaît en premier sur Actualités et informations sur la sécurité Internet de Comodo.

- Coinsmart. Le meilleur échange Bitcoin et Crypto d'Europe.

- Platoblockchain. Intelligence métaverse Web3. Connaissance amplifiée. ACCÈS LIBRE.

- CryptoHawk. Radar Altcoins. Essai gratuit.

- Source : https://blog.comodo.com/pc-security/new-maze-attack-adds-threat-of-data-publication-to-existing-ransomware-model/

- "

- 11

- 2020

- a

- A Propos

- accélérer

- accès

- accès

- adresses

- algorithme

- algorithmes

- Tous

- selon une analyse de l’Université de Princeton

- analytique

- api

- Autriche

- auteurs

- sauvegardes

- obstacles

- before

- va

- ci-dessous

- Block

- Blog

- Emprunt

- violation

- infractions

- construire

- Développement

- entreprises

- des charges

- prétentions

- plus

- code

- Communication

- Sociétés

- Société

- De l'entreprise

- concurrents

- ordinateur

- Connexions

- contact

- contient

- contenu

- engendrent

- crée des

- La création

- créateurs

- Criminel

- cyber

- la cyber-sécurité

- données

- journée

- décidé

- décision

- dévoué

- Demande

- à poser

- détaillé

- détails

- mobiles

- Développement

- Commande

- distribué

- distribution

- double

- motivation

- déverser

- "Early Bird"

- Efficace

- encourage

- chiffrement

- évolution

- existant

- expert

- de santé

- Exploiter

- extensions

- Visage

- retombées

- famille

- QFP

- FBI

- Pieds

- la traduction de documents financiers

- Institutions financières

- trouver

- Prénom

- Abonnement

- formulaire

- gratuitement ici

- De

- obtention

- plus grand

- Réservation de groupe

- Groupes

- les pirates

- arrivé

- travail acharné

- aider

- Cacher

- très

- d'espérance

- les hôpitaux

- Comment

- How To

- HTTPS

- identifier

- image

- inclut

- indépendant

- d'information

- les établissements privés

- Internet

- Internet Security

- inventaire

- IP

- adresses IP

- IT

- connu

- Nouveautés

- Lois

- Bibliothèque

- Probable

- Liste

- Liste

- le travail

- fermé

- Style

- click

- Courant dominant

- a prendre une

- Fabrication

- malware

- gérés

- Stratégie

- Matière

- veux dire

- messages

- messagerie

- pourrait

- Mission

- modèle

- PLUS

- (en fait, presque toutes)

- Nature

- Ni

- Netherlands

- nouvelles

- Notes

- Offres Speciales

- opération

- Opérations

- Option

- de commander

- organisations

- Autre

- payé

- particulièrement

- mots de passe

- Payer

- Paiement

- Paiements

- image

- Pologne

- pauvres

- possible

- présence

- cadeaux

- assez

- prix

- processus

- preuve

- protection

- public

- publications

- publier

- Ransom

- ransomware

- Attaque de ransomware

- réalisé

- Récupérer

- règlements

- libérer

- libéré

- réputation

- exigent

- un article

- chercheurs

- Analyse

- Itinéraire

- pour le running

- Russie

- vente

- économie

- pour écran

- sécurité

- sens

- grave

- set

- montré

- site

- situation

- So

- vendu

- solide

- quelques

- sophistiqué

- Étape

- A déclaré

- courant

- force

- STRONG

- Catégorie

- Support

- combustion propre

- Target

- équipe

- équipes

- techniques

- raconte

- tester

- La

- des menaces

- trois

- Avec

- fiable

- fois

- top

- haut 5

- suivre

- traditionnel

- Turquie

- ouvrir

- utilisé

- Évaluation

- divers

- version

- victimes

- web

- Site Web

- Quoi

- WHO

- sans

- activités principales

- vos contrats

- world