Temps de lecture: 6 minutes

L'espace Web3 consiste à créer des services décentralisés et un flux d'informations transparent. Le prêt et l'emprunt, une partie cruciale des modèles financiers dans le monde entier, font partie de l'écosystème du web3 depuis un certain temps déjà.

Des protocoles comme AAVE, Compound et dYdX a apporté des prêts et des emprunts à notre espace Web3 en battant les procédures et les limites traditionnelles de prise de prêt bancaire. Ces protocoles sont les pionniers du prêt et de l'emprunt décentralisés.

Au fur et à mesure que la communauté Web3 grandissait, les prêts et les emprunts devenaient très utiles, faisant ainsi passer rapidement la TVL (valeur totale verrouillée) de ces protocoles à des milliards.

Imaginez que quelqu'un vous donne 4 milliards de dollars pour vous les reprendre plus tard. Que diable ne feriez-vous pas pour le garder en sécurité ? De même, imaginez à quel point la question de la sécurité est cruciale pour ces protocoles. C'est aussi simple que cela. Il n'y a pas de protocole de prêt et d'emprunt sans sécurité, et aucun modèle financier ne peut durer sans de tels services de prêt et d'emprunt.

Dans le but de servir la communauté Web3 et de vous informer sur les contrôles importants que ces protocoles doivent subir pour garantir une confiance et une justice totales aux utilisateurs, QuillAudits, comme toujours, est là pour vous aider à comprendre plusieurs contrôles de sécurité qui doivent être pris en charge. d'avant de devenir public. Commençons.

Conseils pour sécuriser les prêts et les emprunts

Dans cette section, nous passerons en revue certains des aspects et des services importants que les prêts et les emprunts ont, développerons une compréhension, puis partagerons quelques conseils sur la façon dont ils peuvent être sécurisés. Au final, nous verrons quelques vérifications communes qui doivent être assurées. Allons-y.

1. Prêts éclair

C'est quelque chose de vraiment intéressant. Ce mécanisme détient le pouvoir de faire de vous un millionnaire (juste pendant quelques secondes, cependant), mais s'il est utilisé correctement, il est très utile dans de nombreux scénarios. Mais qu'est-ce que c'est?

Imaginez cela à l'adolescence. Vous êtes à vélo pour acheter quelque chose dans un magasin que vous fréquentez depuis longtemps et le commerçant vous connaît. Vous y arrivez, vous dites au commerçant : « Écoutez, j'ai un plan. J'ai besoin d'argent. Je promets de vous le rendre avant de rentrer chez vous. Je n'ai plus qu'à faire quelques transactions », mais le commerçant veut toujours avoir l'assurance qu'il le récupérera, alors il écoute votre plan, vous lui dites « Donnez-moi 10 $, j'achèterai des pommes d'un marché où le prix est de 5 $ la pomme, et vendez-la sur le marché B où le prix de la pomme est de 7 $ » le commerçant est maintenant assuré que le montant lui sera rendu, lui donne l'argent, et c'est tout, vous le faites et obtenez un beau retour de 4 $ et le retour les 10 $ au commerçant, puis rentrez chez vous heureux !

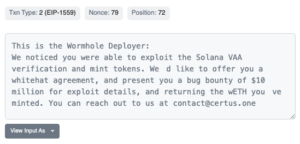

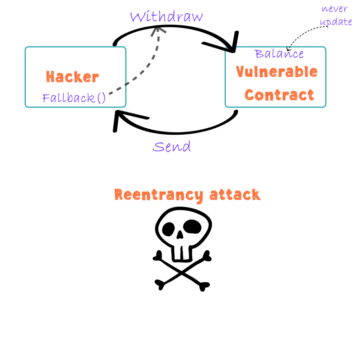

C'est ce qu'est Flash Loan, juste avec plus de sécurité. Le prêt flash vous permet d'emprunter une énorme somme d'argent, en millions, sans aucune garantie mais à une condition : vous rendriez tout l'argent avant d'ajouter un nouveau bloc dans la chaîne (une question de secondes). Mais même en quelques secondes, il existe d'énormes demandes de prêts flash. Les prêts flash ont également été utilisés pour certains des hacks les plus dommageables exécutés sur certains protocoles du web3. Ces hacks impliquaient également le fonctionnement d'un oracle. Découvrons les oracles du point de vue de la sécurité.

2 Oracle

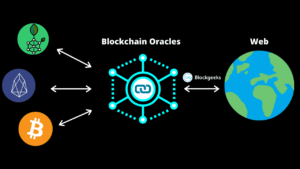

La blockchain est un tout nouveau monde en soi qui est coupé des données du monde physique, mais avec l'aide d'oracles, nous pouvons combler le fossé entre les données de la blockchain et les données du monde physique. Pourquoi est-ce nécessaire ?

Si vous y réfléchissez, cela joue un rôle crucial dans la blockchain. Disons que vous créez un protocole qui donne une assurance aux agriculteurs. Vous rédigez un contrat stipulant que chaque agriculteur de fin de mois fournira une prime de 100 $, et s'il y a une température supérieure à 100 Fahrenheit pendant cinq jours consécutifs, il est éligible à une réclamation de 1000 100 $ pour la perte de ses récoltes. Un contrat simple qui assure les agriculteurs. Mais comment la blockchain saurait-elle que la température a dépassé XNUMX degrés Fahrenheit pendant cinq jours ? C'est là que les oracles entrent en jeu.

2.1 sécurité

Les oracles fournissent des données réelles sur le monde physique pour les calculs et les conditions en chaîne. Ainsi, notre protocole dépend de l'exactitude des oracles. Vous voyez, les calculs sont souvent basés sur certaines conditions dont les données sont fournies par les oracles. Néanmoins, si ces données sont corrompues ou si l'oracle est compromis, cela signifie que le protocole a été compromis. Et ils ont des pertes ÉNORMES juste à cause de ce fait.

Pour que les protocoles de prêt déterminent le prix d'un actif, un oracle de prix est utilisé pour récupérer les prix en chaîne ou hors chaîne. Les oracles en chaîne ont subi de nombreux problèmes qui permettent la manipulation des prix. Par conséquent, ces protocoles s'appuient sur des oracles hors chaîne, comme Chainlink, pour les rapports sur les prix. Ceci est plus sûr car les prix sont récupérés à partir de diverses sources (par exemple, des échanges) auprès de parties de confiance. Il est toujours conseillé d'opter pour un oracle bien connu dans l'espace web3, et leur intégration dans le protocole doit être bien soignée.

3. Emprunt basé sur NFT

Nous pouvons emprunter des jetons en conservant les NFT détenus comme garantie dans les prêts et emprunts décentralisés. Comment cela fonctionne est qu'une partie garde le NFT détenu verrouillé pendant une durée déterminée et, en échange, obtient un prêt du montant convenu avec le taux d'intérêt convenu. Désormais, si la partie ne rembourse pas le montant principal + intérêts, le prêteur reçoit la propriété du NFT. Ce système équivaut à garder sa terre en garantie pour emprunter, ce qui existe depuis si longtemps dans la société.

3.1 sécurité

Comme indiqué ci-dessus, les oracles de prix nécessaires doivent être fiables et intransigeants. Dans le cas de NFT, les modèles bien connus sont opeansea/looksrare, donc lorsque l'on travaille dessus, il faut s'assurer que les oracles de prix proviennent d'opensea/looksrare.

Certains protocoles permettent de modifier les conditions de prêt/d'intérêt entre le prêt contracté et le NFT. Si vous souhaitez travailler sur une telle fonctionnalité, vous devez vérifier et travailler sur la formalisation de la manière dont les modifications affectent les valeurs des prêts/intérêts, puis les intégrer en toute sécurité.

4. Stratégies communes

Dans les sections ci-dessus, nous avons découvert quelques aspects qui ne sont pas directement liés au protocole. Ce sont les aspects de sécurité basés sur la conception et les fonctionnalités qui jouent un rôle majeur dans les problèmes liés à la sécurité dans un protocole. Nous allons maintenant nous concentrer sur différentes vérifications de protocole.

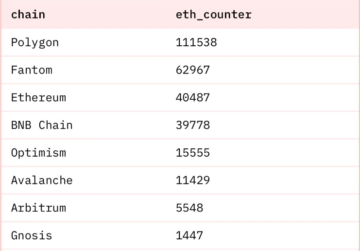

- Jetons de compteur : - Chaque fois qu'un utilisateur dépose des jetons, il reçoit des jetons en retour, qui peuvent être échangés contre le jeton ou utilisés comme garantie. Ces contrats aToken doivent répondre à tous les audits liés à la sécurité auxquels les jetons ERC20 sont soumis.

- Menthe/Brûlure :- Chaque fois qu'il y a un dépôt ou un emprunt, il y a un processus de frappe et de gravure de jetons. Assurez-vous d'intégrer correctement la logique.

- <span class="glossaryLink" aria-describeby="tt" data-cmtooltip="

glissement<!– wp:paragraph –>Le marché de la cryptographie est extrêmement volatil, ce qui augmente les chances de différence de prix entre le moment où l'acheteur passe une commande et celui où la transaction est exécutée. Et c'est pourquoi les bourses permettent aux traders d'entrer la valeur de tolérance de glissement acceptée. Dans tous les cas, si la valeur de la transaction dépasse la tolérance de glissement, les transactions ne sont pas exécutées. <br/><!– /wp:paragraph –>

” data-gt-translate-attributes=”[{"attribute":"data-cmtooltip", "format":"html"}]”>Frais de glissement :- <span class="glossaryLink" aria-describeby="tt" data-cmtooltip="

glissement<!– wp:paragraph –>Le marché de la cryptographie est extrêmement volatil, ce qui augmente les chances de différence de prix entre le moment où l'acheteur passe une commande et celui où la transaction est exécutée. Et c'est pourquoi les bourses permettent aux traders d'entrer la valeur de tolérance de glissement acceptée. Dans tous les cas, si la valeur de la transaction dépasse la tolérance de glissement, les transactions ne sont pas exécutées. <br/><!– /wp:paragraph –>” data-gt-translate-attributes=”[{"attribute":"data-cmtooltip", "format":"html"}]”>Le glissement est la différence de prix entre le moment où vous soumettez une transaction et le moment où la transaction est confirmée sur la blockchain. Nous devons nous assurer que l'utilisateur ne peut pas manipuler le

glissement<!– wp:paragraph –>Le marché de la cryptographie est extrêmement volatil, ce qui augmente les chances de différence de prix entre le moment où l'acheteur passe une commande et celui où la transaction est exécutée. Et c'est pourquoi les bourses permettent aux traders d'entrer la valeur de tolérance de glissement acceptée. Dans tous les cas, si la valeur de la transaction dépasse la tolérance de glissement, les transactions ne sont pas exécutées. <br/><!– /wp:paragraph –>” data-gt-translate-attributes=”[{"attribute":"data-cmtooltip", "format":"html"}]”>frais de glissement.

- Cas de bord :- Testez toujours les cas extrêmes dans la phase de test du développement du protocole, comme retirer une énorme proportion d'un actif d'un

Réserve de liquidité<!– wp:paragraph –>Les pools de liquidités font référence à des jetons cryptographiques enfermés dans un contrat intelligent pour fournir des liquidités aux échanges décentralisés. Le pool de liquidité s'appuie sur le teneur de marché automatisé (AMM) pour déterminer le prix des jetons via une formule mathématique et aider à effectuer des transactions efficacement.<br/><!– /wp:paragraph –>

” data-gt-translate-attributes=”[{"attribute":"data-cmtooltip", "format":"html"}]”>pool de liquidités et voir comment il se comporte, etc. Pour en savoir plus sur les tests et la vérification formelle , faire référence à https://blog.quillhash.com/2023/02/16/testing-and-formal-verification/

Conclusion

Le protocole de prêt et d'emprunt fait partie de l'écosystème Web3 depuis un certain temps, ce domaine a été le premier à être exploré dans l'espace Web3, il a donc connu de nombreuses attaques et piratages. Il s'est avéré qu'il y a de nouvelles attaques continues qui doivent être prises en charge par ces protocoles, et la mise à niveau constante de ces protocoles crée également de la place pour les attaques.

Les grands protocoles comme AAVE comprennent également le besoin de sécurité et ont externalisé la responsabilité de la sécurité à des auditeurs. QuillAudits a créé son nom dans l'espace de sécurité Web3 et, avec des audits notables, détient une expertise dans la sécurisation de certains des protocoles les plus complexes et les plus intéressants. Si vous souhaitez un audit, visitez notre site Web et faites auditer votre protocole dès aujourd'hui.

17 Vues

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- Platoblockchain. Intelligence métaverse Web3. Connaissance Amplifiée. Accéder ici.

- La source: https://blog.quillhash.com/2023/03/01/securing-the-lending-and-borrowing-in-web3-space/

- $1000

- 1

- 100

- 7

- a

- aave

- A Propos

- à propos de ça

- au dessus de

- ajoutée

- affecter

- Tous

- permet

- toujours

- AMM

- montant

- amp

- ainsi que

- Apple

- applications

- Réservé

- aspects

- atout

- assurance

- assuré

- un jeton

- Attaques

- audit

- vérifié

- vérificateurs

- audits

- Automatisation

- RETOUR

- basé

- car

- before

- jusqu'à XNUMX fois

- Milliards

- milliards

- Block

- blockchain

- données de la blockchain

- emprunter

- Emprunt

- PONT

- construire

- acheter

- calculs

- ne peut pas

- les soins

- maisons

- cas

- certaines

- Maillon de chaîne

- Chance

- Modifications

- en changeant

- vérifier

- Contrôles

- réclamer

- Collatéral

- comment

- Commun

- Communautés

- complet

- complexe

- Composé

- Compromise

- calculs

- condition

- conditions

- CONFIRMÉ

- constant

- continu

- contrat

- contrats

- corrompu

- engendrent

- créée

- crée des

- La création

- cultures

- Cross

- crucial

- Crypto

- Crypto Market

- JETONS CRYPTO

- Cut/Taille

- endommager

- données

- jours

- décentralisé

- Décentralisé

- prêts décentralisés

- échanges-décentralisés

- dépendant

- Dépôt

- Cautions

- Conception

- Déterminer

- Développement

- différence

- différent

- directement

- discuté

- avant-projet

- risque numérique

- Edge

- éduquer

- efficacement

- non plus

- admissibles

- assurer

- Assure

- Entrer

- Équivalent

- ERC20

- Jetons ERC20

- etc

- Pourtant, la

- Chaque

- dépasse

- échange

- Échanges

- nous a permis de concevoir

- Exploré

- extrêmement

- échoue

- Les agriculteurs

- Fonctionnalité

- frais

- Récupéré

- few

- la traduction de documents financiers

- Prénom

- fixé

- Flash

- prêts flash

- flux

- Focus

- formel

- formule

- De

- écart

- obtenez

- donne

- Go

- aller

- hacks

- vous aider

- utile

- ici

- détient

- Accueil

- Comment

- HTTPS

- majeur

- important

- in

- intégrer

- increased

- d'information

- Assurance

- l'intégration

- intérêt

- TAUX D'INTÉRÊT

- intéressant

- impliqué

- vous aider à faire face aux problèmes qui vous perturbent

- IT

- lui-même

- Justice

- XNUMX éléments à

- en gardant

- Savoir

- connu

- Transport routier

- APPRENTISSAGE

- savant

- prêteur

- prêt

- limites

- Liquidité

- pool de liquidité

- pools de liquidité

- prêt

- Prêts

- fermé

- Location

- Longtemps

- perte

- pertes

- Lot

- LES PLANTES

- majeur

- a prendre une

- Fabrication

- Manipulation

- de nombreuses

- Marché

- mathématique

- Matière

- mécanisme

- Découvrez

- des millions

- frapper

- modèle

- numériques jumeaux (digital twin models)

- de l'argent

- PLUS

- (en fait, presque toutes)

- prénom

- nécessaire

- Besoin

- Nouveauté

- NFT

- NFTs

- notable

- Sur chaîne

- ONE

- oracle

- Oracles

- de commander

- propriété

- possession

- partie

- les parties

- fête

- Effectuer

- phase

- Physique

- pionniers

- Des endroits

- plan

- Platon

- Intelligence des données Platon

- PlatonDonnées

- Jouez

- Point

- Point de vue

- pool

- Piscines

- power

- Premium

- prix

- Tarifs

- Directeur

- d'ouvrabilité

- procédures

- processus

- projets

- PROMETTONS

- correctement

- protocole

- protocoles

- fournir

- public

- vite.

- Quillhasch

- Tarif

- nous joindre

- reçoit

- en relation

- fiable

- rembourser

- Rapports

- responsabilité

- retourner

- Rôle

- Salle

- des

- scénarios

- secondes

- Section

- les sections

- sécurisé

- en toute sécurité

- sécurisation

- sécurité

- vendre

- besoin

- Services

- plusieurs

- Partager

- Boutique

- devrait

- De même

- étapes

- glissement

- smart

- contrat intelligent

- So

- Société

- quelques

- Quelqu'un

- quelque chose

- Sources

- Space

- Commencer

- Encore

- droit

- soumettre

- tel

- fourni

- combustion propre

- Prenez

- prise

- adolescent

- conditions

- tester

- Essais

- La

- le monde

- leur

- donc

- Avec

- fiable

- conseils

- à

- aujourd'hui

- jeton

- Tokens

- tolérance

- Total

- valeur totale verrouillée

- commerce

- Les commerçants

- métiers

- traditionnel

- transaction

- communication

- La confiance

- confiance

- comprendre

- compréhension

- améliorer

- Utilisateur

- utilisateurs

- Plus-value

- Valeurs

- divers

- Vérification

- Voir

- volatile

- Web3

- Communauté Web3

- Écosystème Web3

- Espace Web3

- Site Web

- bien connu

- Quoi

- Qu’est ce qu'

- que

- qui

- tout en

- la totalité

- sera

- sans

- activités principales

- travaillé

- de travail

- vos contrats

- world

- partout dans le monde

- pourra

- Vous n'avez

- Votre

- zéphyrnet