Par Angela Potter, chef de produit principal chez ConsenSys et membre de l'EEE, avec la contribution du groupe de travail sur l'interopérabilité entre les chaînes de l'EEE

L'avenir de la blockchain est multichaîne. Les couches 2 sont un élément clé de la stratégie de mise à l'échelle d'Ethereum, et nous avons vu croissance significative de chaînes latérales et de couches 1 alternatives au cours de l'année écoulée. Bien qu'il y ait un débat À quoi ressemblera ce monde multichaîne à l'avenir, nous savons que de nouveaux réseaux de chaînes de blocs émergent rapidement et que les utilisateurs ont de plus en plus besoin d'interagir avec plusieurs chaînes de blocs hétérogènes de manière cohérente.

Aujourd'hui, le principal cas d'utilisation de la chaîne est de relier les actifs d'une chaîne à une autre afin d'accéder à une opportunité qui n'est disponible que sur une chaîne particulière. L'opportunité pourrait être l'achat d'un actif numérique ; participer à un protocole defi à haut rendement ; jouer à un jeu basé sur la blockchain ; ou simplement faire des affaires avec un individu sur une chaîne différente.

Nous ne faisons qu'effleurer la surface des opportunités (et des risques) des ponts crosschain. Au cours des derniers mois, deux piratages massifs de ponts ont généré environ 1 milliard de dollars de fonds volés au total. La Piratage du pont Wormhole (320 millions de dollars) était dû à un bogue de contrat intelligent ; alors que le piratage du pont Ronin aurait pu être évité avec une conception de pont plus décentralisée (voir plus de discussion dans la section Validateurs externes ci-dessous). La conception de pont transparente et sans confiance n'a jamais été aussi importante.

Qu'est-ce que cela signifie de relier les actifs?

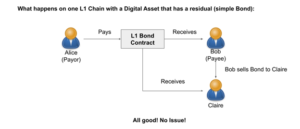

Bien que nous puissions imaginer d'innombrables façons dont plusieurs blockchains peuvent avoir besoin d'interagir, les technologies d'aujourd'hui visent principalement à permettre aux utilisateurs de transférer des fonds d'une chaîne à une autre. Comment les ponts accomplissent-ils cela ? Il existe deux méthodes de haut niveau que nous voyons aujourd'hui.

1. Transfert d'actifs

Le transfert d'actifs implique de verrouiller des jetons en séquestre sur la chaîne A et de frapper des jetons équivalents ("emballés") sur la chaîne B. Lors du pontage dans la direction opposée, les jetons enveloppés sont brûlés sur la chaîne B et déverrouillés du séquestre sur la chaîne A. Avec cette méthode , les jetons de la chaîne B sont toujours directement adossés aux fonds détenus dans le contrat relais de la chaîne A.

Le principal inconvénient de cette approche est qu'il peut y avoir une grande réserve de valeur verrouillée dans le contrat de pont sur la chaîne A. Si ces jetons devaient être compromis, tous les jetons enveloppés sur la chaîne B perdraient leur valeur.

2. Échange d'actifs

Avec un échange, un utilisateur de la chaîne A échange des jetons avec un utilisateur de la chaîne B. Aucun fonds n'est bloqué au-delà de l'exécution de l'échange, et aucun jeton n'a besoin d'être frappé ou soutenu ; deux jetons natifs peuvent être directement échangés. L'inconvénient est que si je veux transférer des fonds vers une autre chaîne, je dois trouver un utilisateur (ou un fournisseur de liquidités) sur ma chaîne de destination pour effectuer l'autre moitié de mon échange.

Comment les ponts sont-ils validés ?

Afin d'effectuer un transfert d'actifs ou un échange d'actifs sur deux blockchains, des transactions parallèles doivent avoir lieu sur chaque chaîne. Il doit y avoir un mécanisme pour s'assurer que les fonds ont bien été payés sur la chaîne source, afin que les actifs correspondants puissent être frappés, libérés ou transférés sur la chaîne de destination. Ces méthodes varient dans leurs modèles de confiance : un pont à confiance minimisée n'ajoute aucune nouvelle hypothèse de confiance au-delà des deux chaînes impliquées dans le transfert, ce qui est idéal ; mais cela peut être difficile à réaliser dans la pratique, comme indiqué ci-dessous.

Il existe quatre méthodes principales pour valider la transaction source et lancer la transaction de destination.

1. Validateurs externes

Un ensemble de validateurs de confiance vérifie que les jetons ont été déposés sur la chaîne source, permettant aux jetons d'être frappés ou retirés sur la destination. Cette méthode peut être utilisée pour le transfert d'actifs ou l'échange d'actifs, et elle est facile à mettre en place ; mais cela ajoute des hypothèses de confiance supplémentaires au-delà des deux chaînes impliquées dans le transfert. Il s'agit de la méthode de vérification la plus courante parmi les ponts sur le marché aujourd'hui, le nombre total de validateurs allant généralement de un à cinquante selon le pont, et une majorité devant signer chaque transaction pour qu'elle soit acceptée.

Le récent piratage du pont Ronin pour 650 millions de dollars s'est produit lorsqu'un acteur malveillant a acquis les clés de 5 des 9 validateurs, ce qui leur a permis de signer une transaction frauduleuse. Cela souligne l'importance d'avoir un grand nombre de parties indépendantes sécurisant le pont (ou utilisant une ou plusieurs des autres méthodes de validation décrites ci-dessous).

2. Optimiste

Dans cette méthode, les transactions sont supposées être valides à moins qu'elles ne soient signalées par un observateur. Chaque transaction soumise a une période de défi au cours de laquelle les observateurs sont récompensés pour avoir identifié la fraude. Une fois la période de challenge terminée, la transaction est finalisée. Cette approche repose sur moins d'hypothèses de confiance que les validateurs externes, car elle ne nécessite qu'une seule partie honnête pour prévenir la fraude. Cependant, les transactions prennent plus de temps (de 30 minutes à une semaine) en raison de la période de défi, et les observateurs doivent être correctement incités à surveiller en permanence les transactions. Une sortie native d'un cumul optimiste est l'exemple classique, utilisant la sécurité sous-jacente du cumul pour passer de L2 à L1 ; mais vous pouvez également avoir un protocole de pont optimiste autonome avec son propre ensemble d'observateurs externes, qui peuvent être utilisés sur deux chaînes.

3. Échange atomique

Utilisée pour l'échange d'actifs, cette méthode s'appuie sur le code du contrat pour sa sécurité. L'approche la plus courante est un contrat de verrouillage du temps de hachage (HTLC), où les utilisateurs ne peuvent récupérer des fonds sur leurs chaînes de destination respectives qu'après que les deux parties ont déposé des fonds sur leurs chaînes source. Si une partie ne parvient pas à déposer, tout est annulé après un délai d'expiration. Cette méthode minimise la confiance, mais oblige les deux parties à rester en ligne pendant toute la durée de l'échange afin de retirer des fonds de l'autre côté, ce qui peut entraîner des frictions pour les utilisateurs finaux.

4. Relais client léger

Les en-têtes de bloc et les preuves sont transmises de la chaîne source à un contrat sur la chaîne de destination, qui les vérifie en exécutant un client léger du mécanisme de consensus de la chaîne source. Cette méthode est la confiance minimisée et la plus couramment utilisée pour le transfert d'actifs, mais elle peut être appliquée à l'échange d'actifs ou à d'autres cas d'utilisation plus généraux. Cependant, la mise en œuvre s'accompagne d'un surcoût important : un client léger doit être développé pour chaque paire de chaînes source/destination prises en charge par le pont ; et une fois développé, son exécution peut nécessiter beaucoup de calculs.

Il existe de nombreuses approches de pontage, dont certaines combinent plusieurs des conceptions décrites ci-dessus. Il existe de nombreux projets crosschain, y compris des réseaux d'interopérabilité comme Cosmos, Polkadot, Chainlink CCIP et Hyperledger Cactus ; mais pour les besoins de cet aperçu, nous nous concentrerons sur les ponts qui prennent en charge le réseau principal Ethereum. Voici quelques exemples de ponts sur le marché aujourd'hui qui prennent en charge le pontage entre ces réseaux.

Amarok de Connext

Connext prévoit de publier une nouvelle mise à jour en juin appelée Amarok, faisant passer leur conception de swaps atomiques à un réseau d'échange d'actifs qui utilise Le protocole optimiste de Nomad pour régler les réclamations pour fraude. Les fournisseurs de liquidité permettent des transferts rapides en présentant des fonds en attendant la période de défi de 30 minutes sur Nomad.

Échange de houblon

Fonds en Houblon sont verrouillés sur Ethereum et sécurisés par le pont de cumul natif, tandis que les fournisseurs de liquidité permettent des transferts rapides entre les L2 en transférant des fonds vers des jetons de menthe. Les jetons enveloppés sont automatiquement échangés contre des jetons canoniques via des AMM dans le cadre de la transaction de pont.

PRÈS du pont arc-en-ciel

pont arc-en-ciel permet le transfert d'actifs entre les réseaux Ethereum et NEAR via un relais client léger. Un client léger NEAR s'exécute dans un contrat sur le réseau Ethereum, et un client léger Ethereum s'exécute dans un contrat sur le réseau Near. Un service de relais transmet les en-têtes de bloc d'un réseau à l'autre pour qu'ils soient vérifiés par les clients légers de chaque côté. Ceci est combiné à une conception optimiste, où les observateurs peuvent contester les transactions invalides de Near à Ethereum dans un délai de 4 heures.

Porte des étoiles de LayerZero

Stargate est une implémentation de LayerZero, qui est un protocole d'échange d'actifs qui nécessite un oracle et un relais (deux parties distinctes) pour valider chaque transaction. Stargate a également récemment déployé un Système pré-crime qui simule chaque transaction et vérifie que l'état du pont résultant est considéré comme valide avant de le finaliser.

Pont de Wanchain

Wanchain permet le transfert d'actifs entre plusieurs réseaux de couche 1 et de couche 2. Un nombre seuil de validateurs externes doit approuver chaque transaction en utilisant le calcul multipartite. Les validateurs doivent mettre en jeu des garanties pour chaque transaction qu'ils traitent afin d'inciter à agir de bonne foi.

L'espace crosschain évolue rapidement, et la nature fragmentée et en constante évolution de la technologie crosschain rend difficile la participation des entreprises. Au fur et à mesure que l'espace mûrit, les entreprises ont la possibilité d'utiliser les technologies crosschain pour libérer de la valeur dans tous les coins de l'écosystème de la blockchain ; mais pour ce faire, nous devrons résoudre les principaux obstacles à l'adoption auxquels les entreprises sont confrontées :

- Problèmes de sécurité et bonnes pratiques peu claires

- Approches de pont disparates qui ne sont pas suffisamment flexibles ou cohérentes pour s'appuyer sur

- Confidentialité et exigences réglementaires

L'AEE a publié consignes de sécurité crosschain et travaille sur un projet de normes d'interopérabilité pour commencer à surmonter ces obstacles. Restez à l'écoute pour le prochain article de la série sur le Groupe de travail sur l'interopérabilité entre les chaînes de l'EEE.

Pour en savoir plus sur les nombreux avantages de l'adhésion à l'EEE, contactez le membre de l'équipe James Harsh à ou visitez le site https://entethalliance.org/become-a-member/.

Suivez-nous sur Twitter, LinkedIn ainsi que Facebook pour rester à jour sur tout ce qui concerne l'EEE.

- Bitcoin

- blockchain

- conformité de la blockchain

- conférence blockchain

- Blog

- coinbase

- cognitif

- Consensus

- conférence cryptographique

- extraction de crypto

- crypto-monnaie

- Décentralisé

- DeFi

- Actifs numériques

- Enterprise Ethereum Alliance

- Ethereum

- machine learning

- jeton non fongible

- Platon

- platon ai

- Intelligence des données Platon

- Platoblockchain

- PlatonDonnées

- jeu de platogamie

- Polygone

- la preuve de la participation

- W3

- zéphyrnet