Deux groupes de recherche indépendants ont démontré un protocole permettant de distribuer des clés chiffrées quantiquement via une méthode qui ne manquera pas de laisser les pirates informatiques potentiels dans le noir. Le protocole, baptisé distribution de clés quantiques indépendante du dispositif, a été proposé pour la première fois il y a trente ans, mais n'avait pas été réalisé expérimentalement auparavant en raison de limitations techniques, que les chercheurs ont maintenant surmontées.

La plupart des gens utilisent régulièrement le cryptage pour garantir que les informations qu'ils transfèrent via Internet (telles que les données de carte de crédit) ne tombent pas entre de mauvaises mains. Les fondements mathématiques du chiffrement actuel sont suffisamment solides pour que les « clés » chiffrées ne puissent pas être déchiffrées, même avec les superordinateurs les plus rapides. Ce cryptage classique pourrait cependant être menacé par les futurs ordinateurs quantiques.

Une solution à ce problème est la distribution quantique de clés (QKD), qui utilise les propriétés quantiques des photons, plutôt que des algorithmes mathématiques, comme base du cryptage. Par exemple, si un émetteur utilise des photons intriqués pour transmettre une clé à un récepteur, tout pirate informatique qui tenterait d'espionner cette communication sera facile à détecter car son intervention perturbera l'intrication. QKD permet donc aux deux parties de générer des clés secrètes sécurisées qu'elles pourront utiliser pour partager des informations.

Appareils vulnérables

Mais il y a un piège. Même si les informations sont envoyées de manière sécurisée, quelqu’un pourrait toujours obtenir la clé en piratant les appareils de l’expéditeur et/ou du destinataire. Étant donné que QKD suppose généralement que les appareils maintiennent un étalonnage parfait, tout écart peut être difficile à détecter, ce qui les rend susceptibles d'être compromis.

Une alternative est le QKD indépendant du périphérique (DIQKD), qui, comme son nom l'indique, fonctionne indépendamment de l'état du périphérique. DIQKD fonctionne comme suit. Deux utilisateurs, traditionnellement nommés Alice et Bob, possèdent chacun une particule d'une paire intriquée. Ils mesurent les particules de manière indépendante en utilisant un ensemble strict de conditions expérimentales. Ces mesures sont divisées en celles utilisées pour générer une clé de cryptage et celles utilisées pour confirmer l'intrication. Si les particules sont intriquées, les valeurs mesurées violeront les conditions connues sous le nom d’inégalités de Bell. L'établissement de cette violation garantit que le processus de génération de clé n'a pas été altéré.

Enchevêtrement haute fidélité, faible taux d'erreur sur les bits

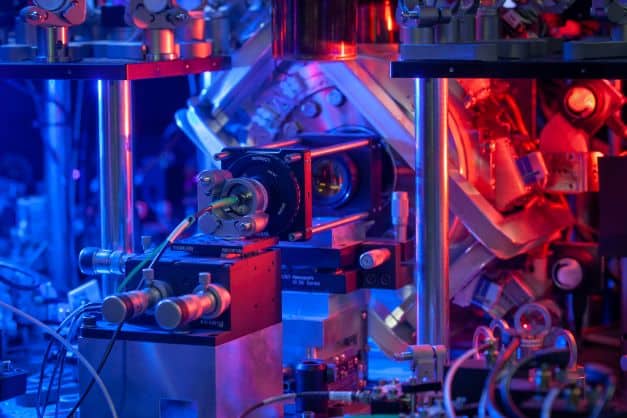

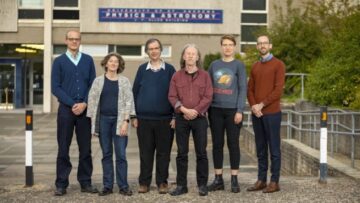

Dans la nouvelle recherche, décrite dans Nature, une équipe internationale de l'Université d'Oxford (Royaume-Uni), du CEA (France) et de l'EPFL, de l'Université de Genève et de l'ETH (tous en Suisse) ont effectué leurs mesures sur une paire d'ions strontium-88 piégés espacés de deux mètres. Lorsque ces ions sont excités vers un état électronique supérieur, ils se désintègrent spontanément, émettant chacun un photon. Une mesure de l’état de Bell (BSM) est ensuite effectuée sur les deux photons pour intriguer les ions. Pour garantir que toutes les informations sont conservées dans la configuration, les ions sont ensuite guidés vers un emplacement différent où ils sont utilisés pour exécuter le protocole de mesure DIQKD. Après cela, la séquence est répétée.

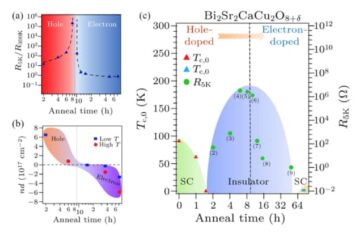

Sur une période de près de huit heures, l'équipe a créé 1.5 million de paires de Bell intriquées et les a utilisées pour générer une clé partagée de 95 884 bits de long. Cela a été possible parce que la fidélité de l'intrication était élevée, à 96 %, tandis que le taux d'erreur quantique sur les bits était faible, à 1.44 %. Les mesures d'inégalité de Bell, quant à elles, ont produit une valeur de 2.64, bien au-dessus de la limite classique de 2, ce qui signifie que l'intrication n'a pas été gênée.

Dans une expérience distincte, également décrite dans Nature, Des chercheurs de l’Université Ludwig-Maximilian (LMU) en Allemagne et de l’Université nationale de Singapour (NUS) ont utilisé une paire d’atomes de rubidium-87 piégés optiquement, situés dans des laboratoires distants de 400 mètres et reliés par une fibre optique de 700 mètres de long. Semblable au protocole de l’autre équipe, les atomes sont excités et les photons qu’ils émettent lorsqu’ils se désintègrent jusqu’à leur état fondamental sont utilisés pour réaliser un BSM qui enchevêtre les deux atomes. Les états des atomes sont ensuite mesurés en les ionisant jusqu’à un état particulier. Les atomes ionisés étant perdus dans le piège, une mesure de fluorescence pour vérifier la présence de l'atome complète le protocole.

L’équipe LMU-NUS a répété cette séquence 3 342 fois sur une période de mesure de 75 heures, en maintenant une fidélité d’intrication de 89.2 % et un taux d’erreur quantique sur les bits de 7.8 %. La mesure de l'inégalité de Bell a donné un résultat de 2.57, prouvant une fois de plus que l'intrication est restée intacte pendant la période de mesure.

Maintenant, rendez-le pratique

Pour que DIQKD devienne une méthode de chiffrement pratique, les deux équipes conviennent que les taux de génération de clés devront augmenter. Il en sera de même pour les distances entre Alice et Bob. Une façon d’optimiser le système pourrait consister à utiliser des cavités pour améliorer les taux de collecte de photons. Une autre étape consisterait à paralléliser le processus de génération d’intrication en utilisant des réseaux d’atomes/ions uniques, plutôt que des paires. De plus, les deux équipes génèrent des photons à des longueurs d'onde avec des pertes élevées à l'intérieur des fibres optiques : 422 nm pour le strontium et 780 nm pour le rubidium. Ce problème pourrait être résolu grâce à la conversion de fréquence quantique, qui déplace les photons vers la région proche infrarouge, où les fibres optiques utilisées pour les télécommunications présentent des pertes beaucoup plus faibles.

Tim van Leent, doctorant au LMU et co-auteur principal de l'article LMU-NUS, note que les clés générées par l'équipe Oxford-CEA-Suisse étaient sécurisées selon des hypothèses de sécurité dites à clés finies, ce qu'il appelle « une grande réussite ». ». Il ajoute que le travail de l’autre équipe sur la mise en œuvre de toutes les étapes nécessaires dans le protocole QKD crée un précédent important, soulignant que la qualité de l’intrication rapportée dans cette expérience est la plus élevée jusqu’à présent entre des mémoires quantiques distantes basées sur la matière.

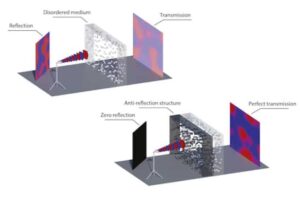

Un système de cryptographie quantique piraté

Nicolas Sangouard, physicien au CEA et l'un des principaux chercheurs du projet, affirme que les chercheurs du LMU-NUS ont réussi à montrer que les états intriqués peuvent être répartis sur des centaines de mètres avec une qualité en principe suffisamment élevée pour réaliser le dispositif -distribution de clés quantiques indépendante. Il ajoute que les difficultés qu’ils ont dû surmonter constituent une bonne illustration des défis que le QKD indépendant des appareils pose encore aux plates-formes de réseaux quantiques. Extraire une clé des données brutes reste particulièrement difficile, ajoute-t-il, car le nombre de répétitions expérimentales n'est pas suffisant pour extraire une clé des résultats de mesure.