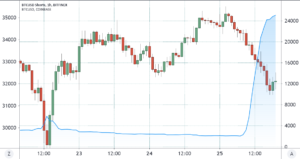

Récemment, le gaz a été un sujet brûlant dans l'actualité. Dans les médias cryptographiques, il s'agit des frais de mineur d'Ethereum. Dans les médias grand public, il s'agissait de la bonne essence à l'ancienne, y compris son absence à court terme le long de la côte Est, à à une attaque présumée du ransomware DarkSide sur le système Colonial Pipeline, qui fournit 45% de l'approvisionnement de la côte Est en diesel, essence et carburéacteur.

Dans les cas de ransomware, nous voyons généralement un cycle typique se répéter : au départ, l'accent est mis sur l'attaque, la cause première, les retombées et les mesures que les organisations peuvent prendre pour éviter les attaques à l'avenir. Ensuite, l'attention commence souvent à se tourner vers la crypto-monnaie et la façon dont son anonymat perçu contribue à augmenter les attaques de ransomware, inspirant davantage de cybercriminels à se lancer dans le jeu.

Cependant, en examinant le tableau macro des attaques de cybersécurité, nous constatons que certaines tendances se dessinent. Par exemple, les pertes dues aux cyberattaques a augmenté de 50 % entre 2018 et 2020, les pertes mondiales s'élevant à plus de 1 XNUMX milliards de dollars. C'est une conclusion inévitable qui témoigne de l'omniprésence des vulnérabilités de sécurité disponibles à exploiter.

Connexe: Rapport sur les piratages d'échange de crypto 2011-2020

L'augmentation de la cybercriminalité est également stimulée par la disponibilité de logiciels malveillants prêts à l'emploi et faciles à trouver sur le dark web pour ceux qui ont peu de compétences, mais qui souhaitent tout de même profiter des opportunités d'argent gratuit que présentent les organisations non sécurisées. . Il est important de noter que les criminels eux-mêmes ont continué à faire évoluer leurs stratégies pour échapper aux tactiques, techniques et procédures de sécurité défensives (TTP) afin de s'assurer qu'ils peuvent continuer à être rentables. Si la crypto-monnaie n'était plus une option viable pour le paiement, les attaquants adopteraient presque certainement une approche de paiement différente. L'idée qu'ils arrêteraient simplement d'attaquer ces organisations sans crypto défie la crédulité.

La « cause profonde », si vous voulez, de ces événements n'est pas le mode de paiement utilisé pour récompenser les criminels, ce sont les failles de sécurité qui leur ont permis de pénétrer dans l'entreprise et, évidemment, le fait qu'il y ait des criminels qui commettent ces crimes.

Avec la tendance des ransomwares (et au sein de l'attaque DarkSide), nous voyons cette évolution constante modus operandi démontré. Au début du ransomware, c'était relativement simple : un cyberattaquant trouve un chemin dans l'entreprise - le plus souvent via une attaque d'ingénierie sociale, telle qu'un e-mail de phishing ou un protocole de bureau à distance non sécurisé - et crypte les fichiers de la victime. La victime paie la rançon par virement bancaire ou crypto et, dans la plupart des cas, obtient la clé de déchiffrement, qui déchiffre généralement (mais pas toujours) les fichiers. Une autre alternative est que la victime choisit de ne pas payer et restaure ses fichiers à partir d'une sauvegarde ou accepte simplement la perte de ses données.

Tactiques de cyberattaque

Vers la fin de 2019, davantage d'entreprises ont été préparées avec des stratégies de sauvegarde pour faire face à ces menaces et ont refusé de payer. Les acteurs des ransomwares, tels que le groupe de ransomwares Maze, ont émergé, évolué et changé de tactique. Ils ont commencé à exfiltrer des données et à extorquer leurs victimes : « Payez, ou nous publierons également publiquement les données sensibles que nous vous avons volées. » Cela a considérablement augmenté les coûts d'une attaque de ransomware, la transformant efficacement d'un problème d'entreprise en un événement de notification, nécessitant la découverte de données, encore plus de conseils juridiques et d'examen public, tout en démontrant la détermination de l'attaquant à trouver des moyens de contourner les obstacles au paiement. (DarkSide, qui aurait été le groupe à l'origine de l'attaque du Colonial Pipeline, est un groupe exorbitant.) Une autre tendance, citée dans le rapport ci-dessus, est le ciblage accru des victimes, trouvant celles qui sont en mesure de payer des montants plus élevés. , ainsi que ceux avec des données qu'ils ne souhaitent pas voir partagées publiquement.

Les cyberattaquants continueront à faire évoluer leurs tactiques tant qu'il y aura quelqu'un ou une organisation à attaquer ; ils le font depuis le début du piratage. Avant la crypto et même la cybercriminalité, nous devions déposer de l'argent liquide dans un sac la nuit et des virements électroniques comme options pour les paiements anonymes aux criminels. Ils continueront à trouver des moyens d'être payés, et les avantages de la crypto - liberté financière, résistance à la censure, confidentialité et sécurité pour l'individu - l'emportent de loin sur l'inconvénient de son attrait pour les criminels qui peuvent trouver sa commodité attrayante. Dénigrer la crypto n'éliminera pas le crime.

Il peut être difficile, voire (probablement) impossible, de combler toutes les failles de sécurité dans l'entreprise. Mais trop souvent, les principes fondamentaux de la sécurité sont ignorés, tels que les correctifs réguliers et la formation à la sensibilisation à la sécurité, qui contribuent grandement à réduire le risque de ransomware. Gardons un œil sur la cible - l'entreprise - et non le prix - la crypto. Ou bien, nous pourrions ensuite blâmer fiat pour tous les autres crimes financiers.

Cet article ne contient ni conseils ni recommandations en matière d'investissement. Chaque mouvement d'investissement et de négociation comporte des risques, et les lecteurs doivent mener leurs propres recherches lorsqu'ils prennent une décision.

Les points de vue, pensées et opinions exprimés dans ce document sont ceux de leurs auteurs et ne reflètent pas nécessairement les points de vue et opinions de Cointelegraph.

Michel Perklin est le responsable de la sécurité de l'information chez ShapeShift, où il supervise toutes les pratiques de sécurité des produits, des services et de l'entreprise tout en s'assurant qu'elles respectent ou dépassent les meilleures pratiques de l'industrie. Avec plus d'une décennie d'expérience dans la blockchain et la cryptographie, il dirige une équipe qui veille à ce que les meilleures pratiques de sécurité soient utilisées en utilisant à la fois des méthodologies de cybersécurité et spécifiques à la blockchain. Perklin est le président du CryptoCurrency Certification Consortium (C4), a siégé à plusieurs conseils d'administration du secteur et est co-auteur du CryptoCurrency Security Standard (CCSS), qui est utilisé par des centaines d'organisations mondiales.

Source : https://cointelegraph.com/news/don-t-blame-crypto-for-ransomware

- 2019

- conseils

- Tous

- amp

- l'anonymat

- autour

- article

- disponibilité

- sauvegarde

- bbc

- LES MEILLEURS

- les meilleures pratiques

- blockchain

- violation

- cas

- Argent liquide

- Causes

- Censure

- Certifications

- chef

- directeur de la sécurité de l'information

- Cointelegraph

- Société

- continuer

- Costs

- Criminalité

- Crimes

- Criminels

- Crypto

- échange de chiffrement

- crypto-monnaie

- cyber-attaques

- la cybercriminalité

- les cybercriminels

- Cybersécurité

- Places de marché

- données

- découverte

- Dollar

- "Early Bird"

- ENGINEERING

- Entreprise

- sécurité d'entreprise

- Ethereum

- événement

- événements

- échange

- Exploiter

- œil

- retombées

- Fiat

- la traduction de documents financiers

- trouve

- Focus

- spirituelle

- Carburant

- Notions de base

- avenir

- jeu

- écart

- GAS

- Global

- Bien

- Réservation de groupe

- piratage

- hacks

- ici

- Comment

- HTTPS

- Des centaines

- Y compris

- Améliore

- industrie

- d'information

- sécurité de l'information

- un investissement

- IT

- clés / KEY :

- Légal

- Location

- Macro

- Courant dominant

- les médias traditionnels

- Fabrication

- malware

- Mcafee

- Médias

- Bougez

- nouvelles

- déclaration

- Financier

- Avis

- Option

- Options

- Autre

- patcher

- Payer

- Paiement

- Paiements

- phishing

- image

- Pivoter

- représentent

- président

- la confidentialité

- Confidentialité et sécurité

- Produit

- Profit

- public

- publier

- Ransom

- ransomware

- Attaque de ransomware

- Attaques de ransomware

- lecteurs

- réduire

- rapport

- un article

- Analyse

- sécurité

- shapeshift

- commun

- So

- Réseaux sociaux

- Ingénierie sociale

- a volé

- la quantité

- combustion propre

- tactique

- Target

- des menaces

- Commerce

- Formation

- tendances

- Trends

- vulnérabilités

- web

- WHO

- fil

- dans les