L'industrie de la cryptographie a évolué vers un écosystème interconnectant plusieurs blockchains de couche 1 (L1) et des solutions de mise à l'échelle de couche 2 (L2) avec des capacités et des compromis uniques.

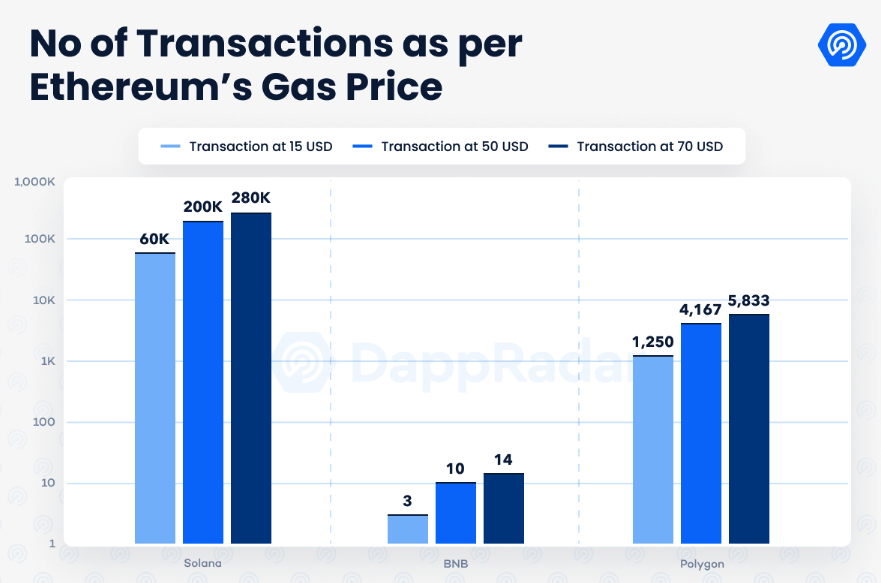

Des réseaux comme Fantom, Terra ou Avalanche sont devenus riches en activité DeFi, tandis que des dapps play-to-earn comme Axie Infinity et DeFi Kingdoms soutiennent des écosystèmes entiers comme Ronin et Harmony. Ces blockchains sont devenues des alternatives sérieuses aux frais de gaz d'Ethereum et aux temps de transaction relativement lents. Le besoin d'un moyen simple de déplacer les actifs entre les protocoles sur des chaînes de blocs disparates est devenu plus critique que jamais.

C'est là qu'interviennent les ponts blockchain.

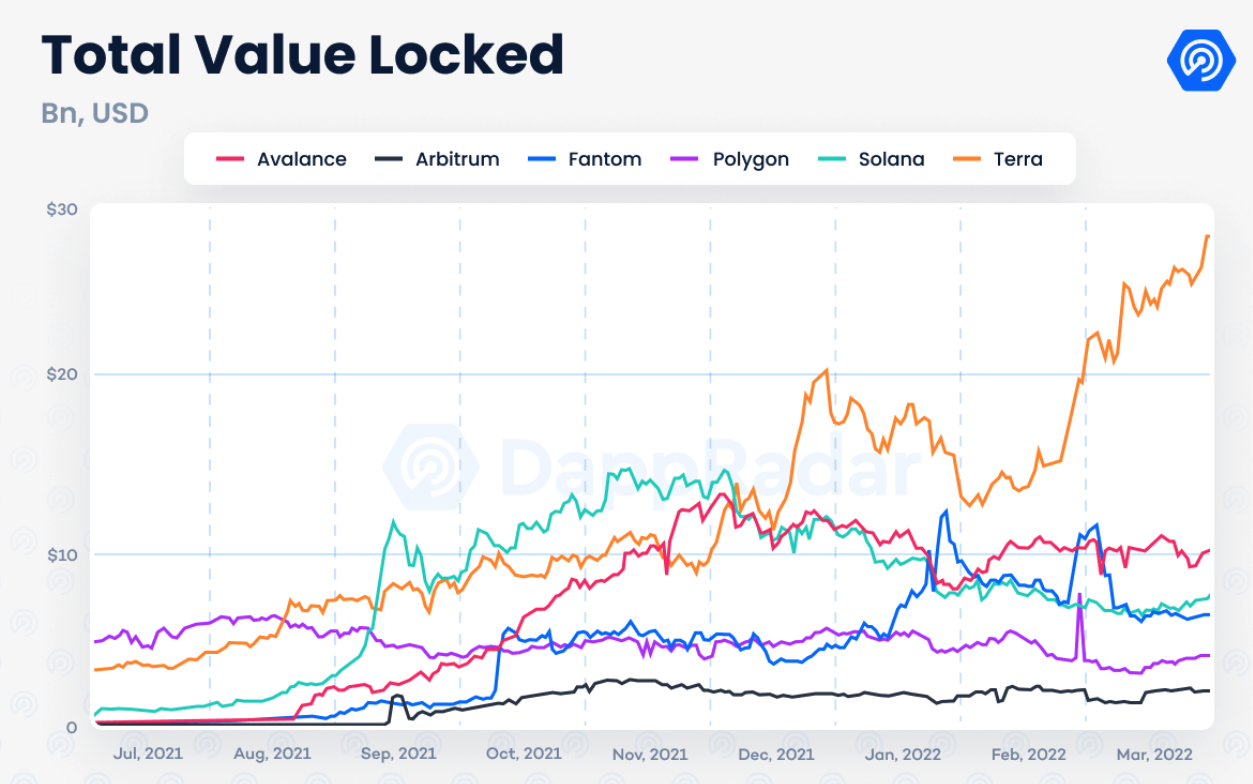

À la suite du scénario multichaîne, la valeur totale verrouillée (TVL) sur tous les dapps DeFi a monté en flèche. Fin mars 2022, la TVL de l'industrie était estimée à 215 milliards de dollars, soit 156 % de plus qu'en mars 2021. La quantité de valeur verrouillée et pontée dans ces dapps DeFi a attiré l'attention des pirates malveillants, et la dernière tendance suggère que les attaquants pourraient avoir trouvé un maillon faible dans les ponts blockchain.

Selon la base de données Rekt, 1.2 milliard de dollars d'actifs cryptographiques ont été volés au premier trimestre 1, ce qui représente 2022 % des fonds volés de tous les temps selon la même source. Fait intéressant, au moins 35.8 % des actifs perdus en 80 ont été volés sur des ponts.

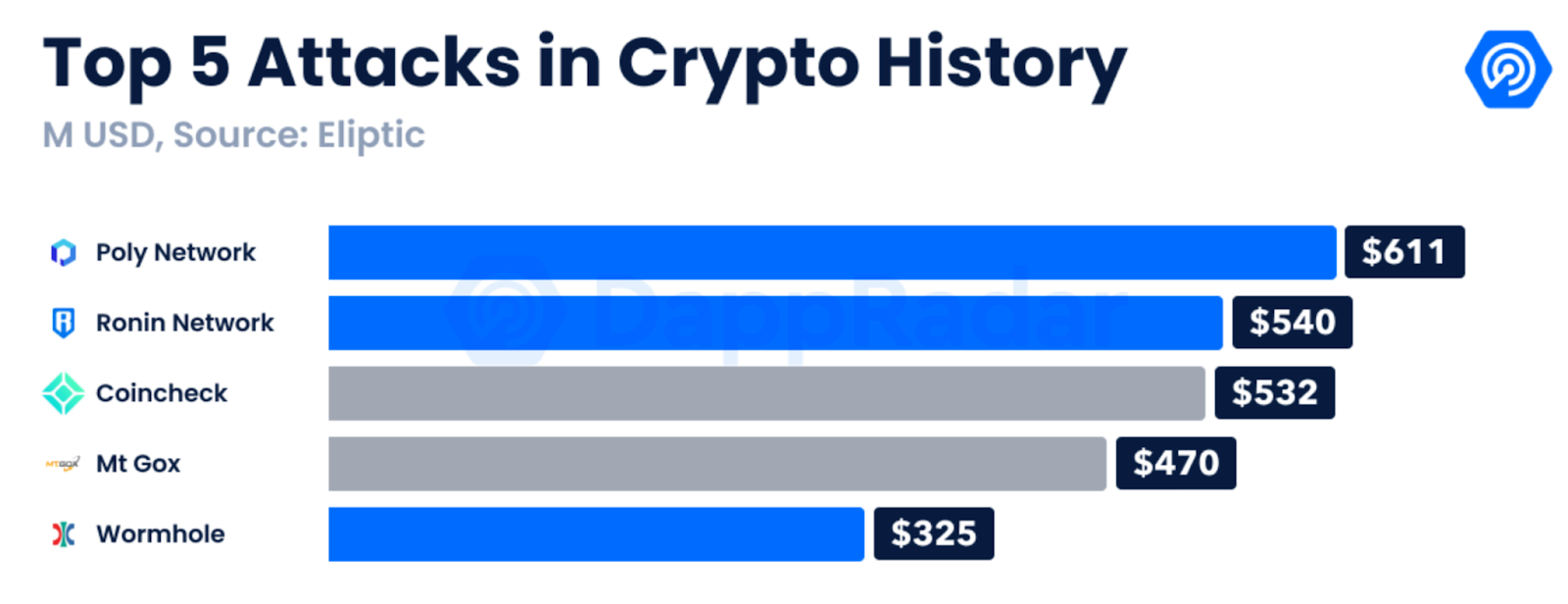

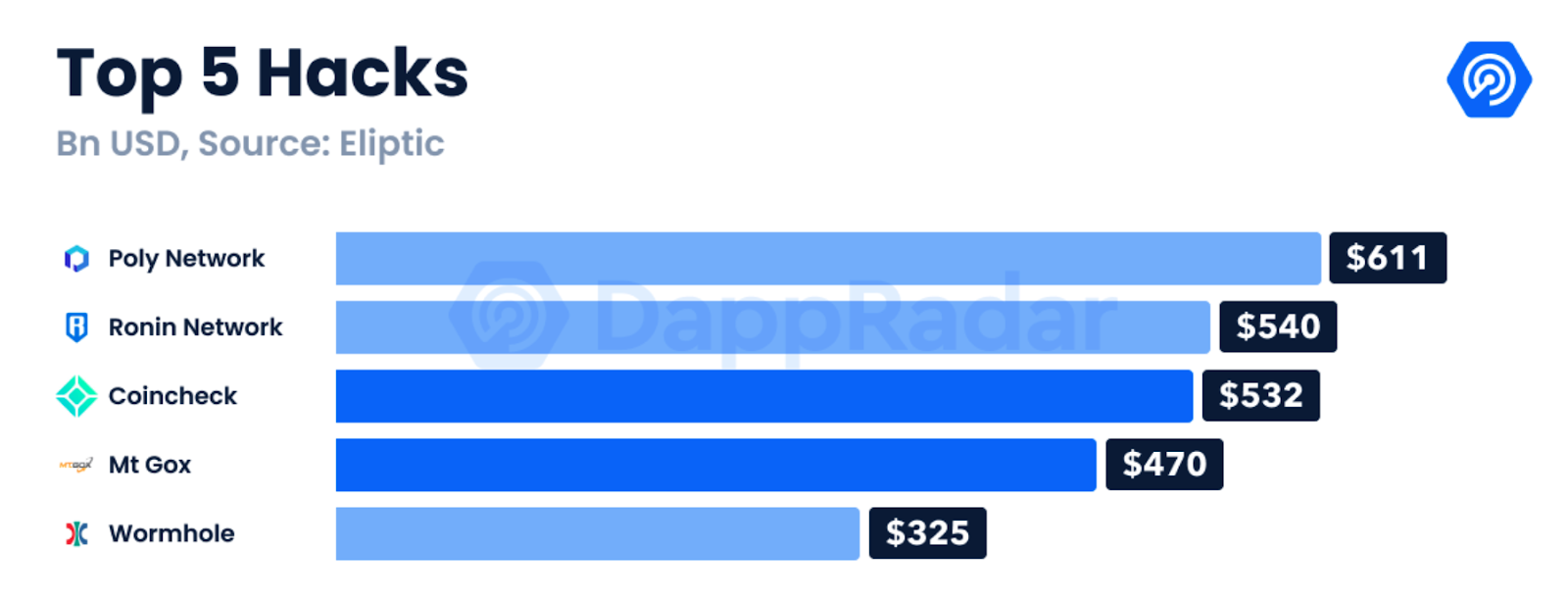

L'une des attaques les plus graves s'est produite il y a deux semaines lorsque le Le pont de Ronin a été piraté pour 540 millions de dollars. Avant cela, le Solana trou de ver et le pont Qubit Finance de BNB Chain ont été exploités pour plus de 400 millions de dollars en 2022. Le plus grand piratage de l'histoire de la cryptographie s'est produit en août 2021 lorsque le Le pont PolyNetwork a été exploité pour 610 millions de dollars, bien que les fonds volés aient été restitués plus tard.

Les ponts sont l'un des outils les plus précieux de l'industrie, mais leur nature interopérable présente un défi important pour les projets qui les construisent.

Comprendre les ponts Blockchain

Analogues aux ponts de Manhattan, les ponts blockchain sont des plates-formes qui connectent deux réseaux différents permettant un transfert inter-chaînes d'actifs et d'informations d'une blockchain à une autre. De cette façon, les crypto-monnaies et les NFT ne sont pas cloisonnés dans leurs chaînes natives, mais peuvent être « reliés » entre différentes chaînes de blocs, multipliant les options d'utilisation de ces actifs.

Grâce aux ponts, Bitcoin est utilisé dans des réseaux intelligents basés sur des contrats à des fins DeFi, ou un NFL All Day NFT peut être ponté de Flow à Ethereum pour être fractionné ou utilisé comme garantie.

Il existe différentes approches en matière de transfert d'actifs. Comme leur nom l'indique, les ponts Lock-and-Mint fonctionnent en verrouillant les actifs d'origine dans un contrat intelligent du côté expéditeur tandis que le réseau récepteur fabrique une réplique du jeton d'origine de l'autre côté. Si Ether est ponté d'Ethereum à Solana, l'Ether de Solana n'est qu'une représentation «enveloppée» de la crypto, pas le jeton lui-même.

Bien que l'approche lock-and-mint soit la méthode de transition la plus populaire, il existe d'autres moyens d'effectuer le transfert d'actifs, comme le "burn-and-mint" ou les échanges atomiques auto-exécutés par un contrat intelligent pour échanger des actifs entre deux réseaux. Connext (anciennement xPollinate) et cPont sont des ponts qui reposent sur des swaps atomiques.

Du point de vue de la sécurité, les ponts peuvent être classés en deux groupes principaux : de confiance et sans confiance. Des ponts de confiance sont des plateformes qui s'appuient sur un tiers pour valider les transactions mais, plus important encore, pour agir en tant que dépositaires des actifs pontés. Des exemples de ponts de confiance peuvent être trouvés dans presque tous les ponts spécifiques à la blockchain comme le pont Binance, Pont de point de vente polygonal, WBTC Bridge, Avalanche Bridge, Harmony Bridge, Terra Shuttle Bridge et des dapps spécifiques comme Multichain (anciennement Anyswap) ou Tron's Just Cryptos.

À l'inverse, les plates-formes qui s'appuient uniquement sur des contrats intelligents et des algorithmes pour conserver les actifs sont ponts sans confiance. Le facteur de sécurité dans les ponts sans confiance est lié au réseau sous-jacent où les actifs sont pontés, c'est-à-dire, où les actifs sont verrouillés. Des ponts sans confiance peuvent être trouvés dans Près du pont arc-en-ciel, Solana's Wormhole, Polkadot's Snow Bridge, Cosmos IBC et des plateformes comme Hop, Connext et Celer.

À première vue, il pourrait sembler que les ponts sans confiance offrent une option plus sécurisée pour transférer des actifs entre les blockchains. Cependant, les ponts de confiance et sans confiance font face à des défis différents.

Limites des ponts de confiance et sans confiance

Le pont Ronin fonctionne comme une plate-forme de confiance centralisée. Ce pont utilise un portefeuille multisig pour la garde des actifs pontés. En bref, un portefeuille multisig est une adresse qui nécessite deux signatures cryptographiques ou plus pour approuver une transaction. Dans le cas de Ronin, la sidechain compte neuf validateurs qui ont besoin de cinq signatures différentes pour approuver les dépôts et les retraits.

D'autres plateformes utilisent la même approche mais diversifient mieux le risque. Par exemple, Polygon repose sur huit validateurs et nécessite cinq signatures. Les cinq signatures sont contrôlées par différentes parties. Dans le cas de Ronin, quatre signatures étaient détenues par la seule équipe Sky Mavis, créant un seul point de défaillance. Après que le pirate ait réussi à contrôler les quatre signatures Sky Mavis à la fois, une seule signature supplémentaire était nécessaire pour approuver le retrait des actifs.

Le 23 mars, l'attaquant a pris le contrôle de la signature de l'Axie DAO, la dernière pièce nécessaire pour mener à bien l'attaque. 173,600 25.5 ETH et XNUMX millions d'USDC ont été drainés du contrat de dépositaire de Ronin dans deux transactions différentes lors de la deuxième plus grande attaque cryptographique jamais réalisée. Il convient également de noter que l'équipe de Sky Mavis a découvert le piratage près d'une semaine plus tard, montrant que les mécanismes de surveillance de Ronin étaient pour le moins déficients, révélant une autre faille dans cette plateforme de confiance.

Alors que la centralisation présente un défaut fondamental, les ponts sans confiance sont sujets à des exploits en raison de bogues et de vulnérabilités dans leur logiciel et leur codage.

Le Solana Wormhole, une plate-forme qui permet des transactions croisées entre Solana et Ethereum, a subi un exploit en février 2022, où 325 millions de dollars ont été volés en raison d'un bogue dans les contrats de garde de Solana. Un bogue dans les contrats Wormhole a permis au pirate de concevoir les validateurs inter-chaînes. L'attaquant a envoyé 0.1 ETH d'Ethereum à Solana pour déclencher un ensemble de "messages de transfert" qui ont amené le programme à approuver un supposé dépôt de 120,000 XNUMX ETH.

Le piratage de Wormhole s'est produit après Réseau Poly a été exploité pour 610 millions de dollars en août 2021 en raison de défauts dans la taxonomie et la structure des contrats. Les transactions inter-chaînes dans cette dapp sont approuvées par un groupe centralisé de nœuds appelés « gardiens » et validées sur le réseau de réception par un contrat de passerelle. Dans cette attaque, le pirate a pu obtenir des privilèges en tant que gardien et a ainsi trompé la passerelle en définissant ses propres paramètres. L'attaquant a répété le processus dans Ethereum, Binance, Neo et d'autres blockchains pour extraire plus d'actifs.

Tous les ponts mènent à Ethereum

Ethereum reste l'écosystème DeFi le plus dominant de l'industrie, représentant près de 60% de la TVL de l'industrie. Dans le même temps, la montée en puissance de différents réseaux comme alternatives aux dapps DeFi d'Ethereum a déclenché l'activité inter-chaînes des ponts blockchain.

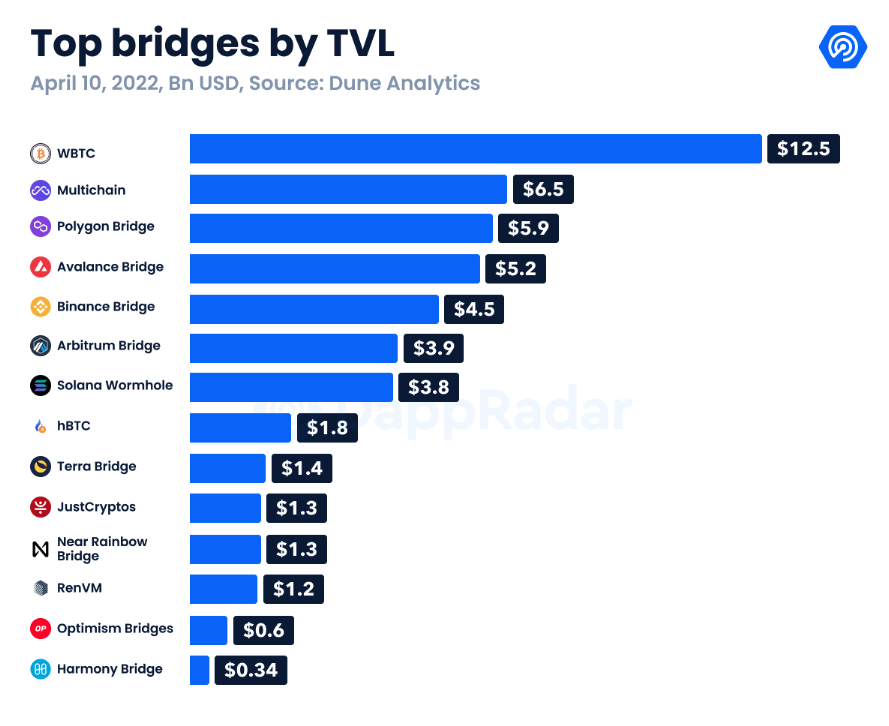

Le plus grand pont de l'industrie est le pont WBTC, qui est gardé par BitGo, Kyber et Republic Protocol, l'équipe derrière RenVM. Étant donné que les jetons Bitcoin ne sont pas techniquement compatibles avec les blockchains basées sur des contrats intelligents, le pont WBTC "enveloppe" le Bitcoin natif, le verrouille dans le contrat de dépositaire du pont et frappe sa version ERC-20 sur Ethereum. Ce pont est devenu extrêmement populaire dans DeFi Summer et détient maintenant environ 12.5 milliards de dollars de Bitcoin. WBTC permet à BTC d'être utilisé comme garantie dans des dapps comme Aave, Compound et Maker, ou de produire une ferme ou de gagner des intérêts dans plusieurs protocoles DeFi.

Multichain, anciennement connu sous le nom d'Anyswap, est une application qui propose des transactions inter-chaînes à plus de 40 blockchains avec un pont intégré. La multichaîne détient 6.5 milliards de dollars sur tous les réseaux connectés. Cependant, le pont Fantom vers Ethereum est de loin le plus grand pool avec 3.5 milliards de dollars bloqués. Au cours du second semestre 2021, le réseau Proof-of-Stake s'est imposé comme une destination DeFi populaire avec des fermes à rendement attractif impliquant FTM, diverses pièces stables ou wETH comme celles trouvées sur SpookySwap.

Contrairement à Fantom, la plupart des blockchains L1 utilisent un pont direct indépendant pour connecter les réseaux. Le pont Avalanche est principalement gardé par la Fondation Avalanche et est le plus grand pont L1<>L1. Avalanche possède l'un des paysages DeFi les plus robustes avec des dapps comme Trader Joe, Aave, Curve et Platypus Finance.

Le pont Binance se démarque également avec 4.5 milliards de dollars d'actifs verrouillés, suivi de près par Solana Wormhole avec 3.8 milliards de dollars. Le pont navette de Terra ne sécurise que 1.4 milliard de dollars bien qu'il soit la deuxième plus grande blockchain en termes de TVL.

De même, les solutions de mise à l'échelle comme Polygon, Arbitrum et Optimism sont également parmi les ponts les plus importants en termes d'actifs verrouillés. Le pont Polygon POS, le principal point d'entrée entre Ethereum et sa chaîne latérale, est le troisième plus grand pont avec près de 6 milliards de dollars en dépôt. Pendant ce temps, la liquidité dans les ponts des plates-formes L2 populaires telles que Arbitrum et Optimism est également en augmentation.

Un autre pont qui mérite d'être mentionné est le pont Near Rainbow, qui vise à résoudre le fameux trilemme d'interopérabilité. Cette plate-forme qui connecte Near et Aurora à Ethereum peut présenter une opportunité précieuse pour assurer la sécurité des ponts sans confiance.

Amélioration de la sécurité inter-chaînes

Les ponts de confiance et sans confiance, les deux approches de la garde des actifs pontés, sont sujets à des faiblesses fondamentales et techniques. Pourtant, il existe des moyens de prévenir et de réduire l'impact causé par des attaquants malveillants ciblant les ponts de la blockchain.

Dans le cas des ponts de confiance, il est clair qu'il est nécessaire d'augmenter le ratio de signataires requis, tout en gardant les multisigs distribués dans différents portefeuilles. Et même si les ponts sans confiance suppriment les risques liés à la centralisation, les bugs et autres contraintes techniques présentent des situations à risque, comme le montrent les exploits Solana Wormhole ou Qubit Finance. Ainsi, il est nécessaire de mettre en place des actions off-chain pour protéger au maximum les plateformes cross-chain.

Une coopération entre les protocoles est nécessaire. L'espace Web3 se caractérise par sa communauté soudée, donc avoir les esprits les plus brillants de l'industrie travaillant ensemble pour faire de l'espace un endroit plus sûr serait le scénario parfait. Animoca Brands, Binance et d'autres marques Web3 ont levé 150 millions de dollars pour aider Sky Mavis à réduire l'impact financier du piratage du pont de Ronin. Travailler ensemble pour un avenir multichaîne peut faire passer l'interopérabilité à un niveau supérieur.

De même, la coordination avec les plates-formes d'analyse de chaîne et les échanges centralisés (CEX) devrait aider à retracer et à signaler les jetons volés. Cette condition pourrait décourager les criminels à moyen terme, car la passerelle pour encaisser la crypto pour fiat devrait être contrôlée par des procédures KYC dans les CEX établis. Le mois dernier, un couple de 20 ans ont été légalement sanctionnés après avoir arnaqué des personnes dans l'espace NFT. Il est juste de demander le même traitement pour les pirates identifiés.

Les audits et les primes de bogues sont un autre moyen d'améliorer la santé de toute plate-forme Web3, y compris les ponts. Des organisations certifiées telles que Certik, Chainsafe, Blocksec et plusieurs autres contribuent à rendre les interactions Web3 plus sûres. Tous les ponts actifs doivent être audités par au moins une organisation certifiée.

Parallèlement, les programmes de primes aux bogues créent une synergie entre le projet et sa communauté. Les pirates blancs jouent un rôle essentiel dans l'identification des vulnérabilités avant que les attaquants malveillants ne le fassent. Par exemple, Sky Mavis a a récemment lancé un programme de primes de bugs d'un million de dollars pour renforcer son écosystème.

Conclusion

La montée en puissance des solutions L1 et L2 alors que les écosystèmes de blockchain holistiques défiant les dapps Ethereum ont créé le besoin de plates-formes inter-chaînes pour déplacer les actifs entre les réseaux. C'est l'essence même de l'interopérabilité, l'un des piliers du Web3.

Néanmoins, le scénario d'interopérabilité actuel repose sur des protocoles inter-chaînes plutôt que sur une approche multi-chaînes, un scénario sur lequel Vitalik a assoupli les mises en garde en début d'année. Le besoin d'interopérabilité dans l'espace est plus qu'évident. Néanmoins, des mesures de sécurité plus robustes dans ce type de plate-forme sont nécessaires.

Malheureusement, le défi ne sera pas relevé facilement. Les plates-formes de confiance et sans confiance présentent des défauts dans leur conception. Ces défauts inhérents à la chaîne croisée sont devenus perceptibles. Plus de 80 % des 1.2 milliard de dollars perdus en piratage en 2022 sont passés par des ponts exploités.

De plus, à mesure que la valeur de l'industrie ne cesse d'augmenter, les pirates deviennent également plus sophistiqués. Les cyberattaques traditionnelles telles que l'ingénierie sociale et les attaques de phishing se sont adaptées au récit Web3.

L'approche multichaîne où toutes les versions de jetons sont natives de chaque blockchain est encore loin. Par conséquent, les plateformes inter-chaînes doivent apprendre des événements précédents et renforcer leurs processus pour réduire autant que possible le nombre d'attaques réussies.

Lire le message original sur Le defiant

- "

- $3

- 400 millions de dollars

- 000

- 2021

- 2022

- Qui sommes-nous

- Selon

- Comptabilité

- à travers

- Agis

- actes

- infection

- activité

- ajout

- propos

- algorithmes

- Tous

- parmi

- montant

- analytique

- Une autre

- une approche

- approuver

- autour

- atout

- Outils

- Échanges atomiques

- Août

- Avalanche

- fond

- devenez

- va

- Milliards

- binance

- Bitcoin

- BitGo

- blockchain

- blockchains

- ENB

- bénéficie d'

- frontière

- Marques

- PONT

- BTC

- Punaise

- bogues

- Développement

- intégré

- capacités

- Argent liquide

- causé

- centralisée

- Support et maintenance de Salesforce

- chaîne

- challenge

- globaux

- difficile

- Codage

- comment

- Communautés

- Composé

- condition

- connecté

- contrat

- contrats

- des bactéries

- Cosmos

- Couples

- créée

- La création

- Criminels

- critique

- Cross-Chain

- Crypto

- Crypto Industry

- cryptocurrencies

- cryptographique

- Courant

- courbe

- Garde

- cyber-attaques

- dapp

- DApps

- Base de données

- journée

- DeFi

- Conception

- Malgré

- concevoir

- différent

- distribué

- même

- risque numérique

- Écosystèmes

- permettant

- ENGINEERING

- ERC-20

- essence

- établies

- estimé

- ETH

- Éther

- Ethereum

- événements

- Échanges

- Exploiter

- Visage

- Échec

- juste

- ferme

- Fermes

- Frais

- Fiat

- finance

- la traduction de documents financiers

- Prénom

- défaut

- défauts

- flux

- trouvé

- Fondation

- fonds

- avenir

- GAS

- frais d'essence

- obtention

- Résumé

- Réservation de groupe

- entaille

- pirate

- les pirates

- hacks

- Harmonie

- ayant

- Santé

- aider

- augmentation

- Histoire

- détient

- Comment

- HTTPS

- identifier

- Impact

- Mettre en oeuvre

- important

- Y compris

- croissant

- industrie

- de l'industrie

- d'information

- interconnexion

- intérêt

- Interopérabilité

- IT

- lui-même

- en gardant

- connu

- KYC

- Procédures KYC

- le plus grand

- Nouveautés

- lancé

- conduire

- APPRENTISSAGE

- Niveau

- LINK

- Liquidité

- fermé

- Serrures

- fabricant

- Fabricant

- gérés

- Mars

- les mesures

- million

- Stack monitoring

- Mois

- PLUS

- (en fait, presque toutes)

- Le Plus Populaire

- Bougez

- plusieurs

- Multisig

- Nature

- Près

- nécessaire

- NEO

- réseau et

- réseaux

- NFL

- NFT

- NFTs

- nœuds

- nombre

- code

- Offres Speciales

- Opportunités

- Option

- Options

- organisation

- organisations

- Autre

- propre

- Personnes

- parfaite

- phishing

- attaques de phishing

- pièce

- plateforme

- Plateformes

- Jouez

- Point

- Polygone

- pool

- Populaire

- PoS

- possible

- représentent

- processus

- les process

- Programme

- Programmes

- Projet

- projets

- Preuve de pieu

- protéger

- protocole

- protocoles

- des fins

- Q1

- réduire

- Centrafricaine

- conditions

- Analyse

- risques

- Risqué

- RONIN

- mise à l'échelle

- sécurisé

- sécurité

- grave

- set

- mise

- Shorts

- chaîne latérale

- significative

- smart

- contrat intelligent

- Contrats intelligents

- neige

- So

- Réseaux sociaux

- Ingénierie sociale

- Logiciels

- Solana

- Solutions

- RÉSOUDRE

- sophistiqué

- Space

- Stablecoins

- peuplements

- Commencer

- volé

- réussi

- été

- se pose

- équipe

- Technique

- Terra

- Avec

- Attaché

- fiable

- ensemble

- jeton

- Tokens

- les outils

- trader

- traditionnel

- transaction

- Transactions

- transférer

- Transfert

- traitement

- unique

- USDC

- utilisé

- utiliser

- Plus-value

- divers

- vulnérabilités

- Wallet

- Portefeuilles

- wBTC

- Web3

- semaine

- tout en

- retrait

- dans les

- des mots

- Activités principales

- de travail

- vaut

- pourra

- an

- Rendement