जिस दर पर डेवलपर्स ने पासवर्ड और एपीआई कुंजी जैसे महत्वपूर्ण सॉफ़्टवेयर रहस्यों को लीक किया, वह आधे से बढ़कर GitHub रिपॉजिटरी में प्रत्येक 5.5 प्रतिबद्धताओं में से 1,000 तक पहुंच गया।

यह इस सप्ताह रहस्य-प्रबंधन फर्म GitGuardian द्वारा प्रकाशित एक रिपोर्ट के अनुसार है। हालांकि प्रतिशत छोटा लगता है, कुल मिलाकर, कंपनी ने सार्वजनिक भंडार में रहस्यों के लीक होने के कम से कम 10 मिलियन उदाहरणों का पता लगाया, कुल मिलाकर 3 मिलियन से अधिक अद्वितीय रहस्यों के लिए लेखांकन, कंपनी ने अपनी "2022 स्टेट ऑफ सीक्रेट्स स्प्रेल" रिपोर्ट में कहा।

जबकि जेनेरिक पासवर्ड में अधिकांश रहस्य (56%) होते हैं, एक तिहाई से अधिक (38%) में एक उच्च-एन्ट्रॉपी रहस्य शामिल होता है जिसमें एपीआई कुंजी, यादृच्छिक संख्या जनरेटर बीज और अन्य संवेदनशील स्ट्रिंग शामिल होते हैं।

जैसे-जैसे अधिक कंपनियां अपने एप्लिकेशन इंफ्रास्ट्रक्चर और संचालन को क्लाउड पर ले जा रही हैं, एपीआई कुंजी, क्रेडेंशियल और अन्य सॉफ़्टवेयर रहस्य उनके व्यवसाय की सुरक्षा के लिए महत्वपूर्ण हो गए हैं। जब वे रहस्य लीक हो जाते हैं, तो परिणाम विनाशकारी, या कम से कम, महंगे हो सकते हैं।

गिटगार्डियन के सुरक्षा और डेवलपर वकील मैकेंज़ी जैक्सन कहते हैं, "रहस्य किसी भी व्यवसाय या संगठन के मुकुट रत्न हैं - वे वास्तव में आपके सभी सिस्टम और बुनियादी ढांचे तक पहुंच प्रदान कर सकते हैं।" "जोखिम कुछ भी हो सकता है, संपूर्ण सिस्टम अधिग्रहण से लेकर छोटे डेटा एक्सपोज़र या कई अन्य चीज़ों तक।"

"ऐसी लाखों चाबियाँ हर साल जमा होती हैं, न केवल सार्वजनिक स्थानों में, जैसे कि कोड-शेयरिंग प्लेटफ़ॉर्म, बल्कि विशेष रूप से निजी रिपॉजिटरी या कॉर्पोरेट आईटी परिसंपत्तियों जैसे बंद स्थानों में," GitGuardian इसकी "2023 स्टेट ऑफ सीक्रेट्स स्प्रॉल" रिपोर्ट में कहा गया है.

और यहां तक कि वे निजी स्थान भी असुरक्षित हो सकते हैं। उदाहरण के लिए, जनवरी में, सहयोग और मैसेजिंग प्लेटफ़ॉर्म स्लैक ने उपयोगकर्ताओं को चेतावनी दी थी कि "सीमित संख्या में स्लैक कर्मचारी टोकन" दिए गए हैं। एक ख़तरनाक अभिनेता द्वारा चुराया गया, जिसने फिर निजी कोड रिपॉजिटरी डाउनलोड की। पिछले मई में, सेल्सफोर्स की सहायक कंपनी, क्लाउड एप्लिकेशन प्लेटफ़ॉर्म प्रदाता हेरोकू ने स्वीकार किया कि एक हमलावर ने हैशेड और सॉल्टेड पासवर्ड का डेटाबेस चुरा लिया था GitHub के साथ एकीकृत करने के लिए उपयोग किए जाने वाले OAuth टोकन तक पहुंच प्राप्त करना.

बुनियादी ढाँचा - जैसे... उफ़!

रहस्यों के लीक होने में बढ़ोतरी का एक कारण यह भी है इन्फ्रास्ट्रक्चर-एज़-कोड (IaC) बहुत अधिक लोकप्रिय हो गया है. IaC मैन्युअल प्रक्रियाओं के बजाय कोड के माध्यम से बुनियादी ढांचे का प्रबंधन और प्रावधान कर रहा है, और 2022 में, GitHub रिपॉजिटरी में भेजे गए IaC से संबंधित फ़ाइलों और कलाकृतियों की संख्या में 28% की वृद्धि हुई है। GitGuardian के अनुसार, विशाल बहुमत (83%) फ़ाइलों में डॉकर, कुबेरनेट्स, या टेराफ़ॉर्म के लिए कॉन्फ़िगरेशन फ़ाइलें शामिल हैं।

IaC डेवलपर्स को सर्वर, डेटाबेस और सॉफ़्टवेयर-परिभाषित नेटवर्किंग सहित उनके एप्लिकेशन द्वारा उपयोग किए जाने वाले बुनियादी ढांचे के कॉन्फ़िगरेशन को निर्दिष्ट करने की अनुमति देता है। जैक्सन कहते हैं, उन सभी घटकों को नियंत्रित करने के लिए, रहस्य अक्सर आवश्यक होते हैं।

वह कहते हैं, ''हमले की सतह का विस्तार होता रहता है।'' "इन्फ्रास्ट्रक्चर-एज़-कोड एक नई चीज़ बन गई है और यह लोकप्रियता के साथ विस्फोटित हो गई है, और इंफ्रास्ट्रक्चर को रहस्यों की आवश्यकता होती है, इसलिए इंफ्रास्ट्रक्चर-एज़-कोड [फ़ाइलें] में अक्सर रहस्य होते हैं।"

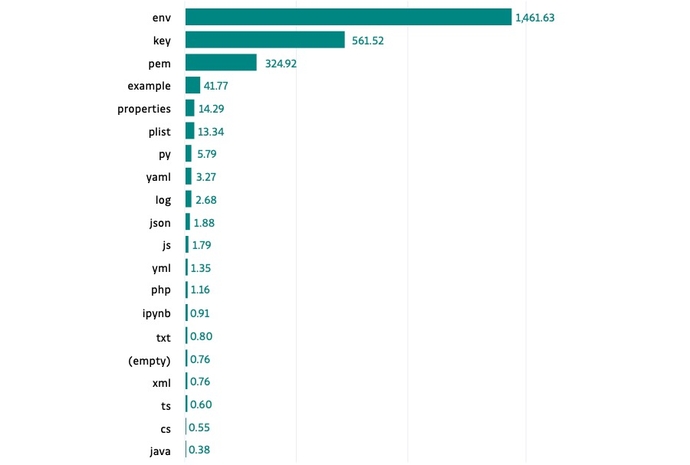

इसके अलावा, संवेदनशील एप्लिकेशन जानकारी के लिए आमतौर पर कैश के रूप में उपयोग किए जाने वाले तीन फ़ाइल प्रकार - .env, .key, और .pem - को सबसे संवेदनशील माना जाता है, जिसे प्रति फ़ाइल सबसे अधिक रहस्यों के रूप में परिभाषित किया गया है। जैक्सन का कहना है कि डेवलपर्स को उन फ़ाइलों को सार्वजनिक भंडार में प्रकाशित करने से लगभग हमेशा बचना चाहिए।

"यदि इनमें से एक फ़ाइल आपके Git रिपॉजिटरी में है, तो आप जानते हैं कि आपकी सुरक्षा में छेद हैं," वे कहते हैं। “भले ही फ़ाइल में रहस्य न हों, उन्हें कभी भी वहां नहीं होना चाहिए। आपको यह सुनिश्चित करने के लिए रोकथाम की व्यवस्था करनी चाहिए कि वे वहां नहीं हैं और यह जानने के लिए सतर्क रहना चाहिए कि वे कब वहां हैं।

जैक्सन कहते हैं, इस कारण से, कंपनियों को रहस्यों के लिए सिस्टम और फ़ाइलों को लगातार स्कैन करना चाहिए, दृश्यता प्राप्त करनी चाहिए और संभावित खतरनाक फ़ाइलों को ब्लॉक करने की क्षमता प्राप्त करनी चाहिए।

वह कहते हैं, "यह सुनिश्चित करने के लिए कि आपके पास दृश्यता है, आप अपने सभी बुनियादी ढांचे को स्कैन करना चाहते हैं।" "और फिर अगले चरणों में इंजीनियरों और डेवलपर्स की जांच करने के लिए उपकरण लागू करना शामिल है... किसी भी रहस्य के उजागर होने पर उसका पता लगाने के लिए।"

- एसईओ संचालित सामग्री और पीआर वितरण। आज ही प्रवर्धित हो जाओ।

- प्लेटोब्लॉकचैन। Web3 मेटावर्स इंटेलिजेंस। ज्ञान प्रवर्धित। यहां पहुंचें।

- स्रोत: https://www.darkreading.com/application-security/inside-threat-developers-leaked-10m-credentials-passwords-2022

- :है

- 10 $ मिलियन

- 000

- 1

- 10

- 2022

- 2023

- 7

- a

- क्षमता

- पहुँच

- अनुसार

- लेखांकन

- संचय करें

- इसके अलावा

- जोड़ता है

- वकील

- बाद

- सब

- की अनुमति देता है

- हमेशा

- और

- और बुनियादी ढांचे

- एपीआई

- एपीआई कुंजियाँ

- आवेदन

- हैं

- AS

- संपत्ति

- At

- आक्रमण

- BE

- क्योंकि

- बन

- खंड

- व्यापार

- by

- कर सकते हैं

- चार्ट

- चेक

- बंद

- बादल

- कोड

- सहयोग

- सामान्यतः

- कंपनियों

- कंपनी

- पूरा

- घटकों

- विन्यास

- माना

- मिलकर

- शामिल

- शामिल हैं

- लगातार

- नियंत्रण

- कॉर्पोरेट

- साख

- महत्वपूर्ण

- ताज

- खतरनाक

- तिथि

- डाटाबेस

- डेटाबेस

- परिभाषित

- पता चला

- भयानक

- डेवलपर

- डेवलपर्स

- डाक में काम करनेवाला मज़दूर

- कर्मचारी

- इंजीनियर्स

- वातावरण

- विशेष रूप से

- और भी

- प्रत्येक

- का विस्तार

- महंगा

- पट्टिका

- फ़ाइलें

- फर्म

- के लिए

- से

- पाने

- जनक

- जाना

- GitHub

- अनुदान

- आधा

- टुकड़ों में बंटी

- है

- होने

- छेद

- HTTPS

- कार्यान्वयन

- in

- शामिल

- शामिल

- सहित

- बढ़ना

- वृद्धि हुई

- करें-

- इंफ्रास्ट्रक्चर

- उदाहरण

- बजाय

- एकीकृत

- शामिल

- IT

- आईटी इस

- जैक्सन

- जनवरी

- जेपीजी

- कूद गया

- कुंजी

- Instagram पर

- जानना

- पिछली बार

- रिसाव

- सीमित

- बहुमत

- बनाना

- प्रबंध

- गाइड

- अधिकतम-चौड़ाई

- मैसेजिंग

- दस लाख

- लाखों

- अधिक

- अधिकांश

- चाल

- आवश्यक

- की जरूरत है

- शुद्ध कार्यशील

- नया

- अगला

- संख्या

- OAuth

- of

- ONE

- संचालन

- संगठन

- अन्य

- कुल

- पासवर्ड

- पासवर्ड

- प्रतिशतता

- जगह

- मंच

- प्लेटफार्म

- प्लेटो

- प्लेटो डेटा इंटेलिजेंस

- प्लेटोडाटा

- लोकप्रिय

- लोकप्रियता

- संभावित

- निवारण

- निजी

- प्रक्रियाओं

- प्रदाता

- सार्वजनिक

- प्रकाशित

- प्रकाशन

- धकेल दिया

- बिना सोचे समझे

- मूल्यांकन करें

- RE

- पहुंच

- कारण

- रिपोर्ट

- कोष

- परिणाम

- जोखिम

- s

- salesforce

- कहते हैं

- स्कैन

- गुप्त

- सुरक्षा

- बीज

- लगता है

- संवेदनशील

- सर्वर

- चाहिए

- ढीला

- छोटा

- So

- सॉफ्टवेयर

- स्रोत

- रिक्त स्थान

- राज्य

- वर्णित

- कदम

- चुराया

- सहायक

- ऐसा

- सतह

- प्रणाली

- सिस्टम

- terraform

- कि

- RSI

- लेकिन हाल ही

- वहाँ।

- इन

- बात

- चीज़ें

- तीसरा

- इस सप्ताह

- धमकी

- तीन

- यहाँ

- सेवा मेरे

- टोकन

- उपकरण

- कुल

- प्रकार

- आम तौर पर

- अद्वितीय

- उपयोगकर्ताओं

- विभिन्न

- व्यापक

- दृश्यता

- चपेट में

- सप्ताह

- कौन कौन से

- कौन

- साथ में

- वर्ष

- आप

- आपका

- जेफिरनेट