नवंबर 2021 में इमोटेट की वापसी के बाद से उसके साथ क्या हुआ, इसका एक संक्षिप्त सारांश

इमोटेट 2014 से सक्रिय एक मैलवेयर परिवार है, जो माइलबग या टीए542 नामक साइबर अपराध समूह द्वारा संचालित है। हालाँकि इसकी शुरुआत एक बैंकिंग ट्रोजन के रूप में हुई थी, लेकिन बाद में यह एक बॉटनेट में विकसित हुआ जो दुनिया भर में सबसे प्रचलित खतरों में से एक बन गया। इमोटेट स्पैम ईमेल के माध्यम से फैलता है; यह संक्रमित कंप्यूटरों से जानकारी निकाल सकता है और तीसरे पक्ष के मैलवेयर को उन तक पहुंचा सकता है। इमोटेट संचालक अपने लक्ष्यों के बारे में बहुत अधिक नकचढ़े नहीं हैं, वे व्यक्तियों के साथ-साथ कंपनियों और बड़े संगठनों से संबंधित सिस्टम पर अपने मैलवेयर इंस्टॉल करते हैं।

जनवरी 2021 में, इमोटेट एक का लक्ष्य था टेकडाउन यूरोजस्ट और यूरोपोल द्वारा समन्वित आठ देशों के एक अंतरराष्ट्रीय, सहयोगात्मक प्रयास के परिणामस्वरूप। हालाँकि, इस ऑपरेशन के बावजूद, इमोटेट नवंबर 2021 में वापस जीवित हो गया।

- इमोटेट ने अपने निष्कासन के बाद फिर से सामने आने के बाद से कई स्पैम अभियान शुरू किए।

- तब से, माइलबग ने कई नए मॉड्यूल बनाए और सभी मौजूदा मॉड्यूल को कई बार अद्यतन और बेहतर बनाया।

- इमोटेट ऑपरेटरों ने बॉटनेट के वापस आने के बाद से उसकी निगरानी और ट्रैकिंग से बचने के लिए बहुत प्रयास किए हैं।

- वर्तमान में इमोटेट चुप और निष्क्रिय है, संभवतः एक प्रभावी, नए आक्रमण वेक्टर को खोजने में विफल रहने के कारण।

स्पैम अभियान

2021 के अंत में कई स्पैम अभियानों की वापसी के बाद, 2022 की शुरुआत में ये रुझान जारी रहे और हमने पंजीकरण कराया इमोटेट ऑपरेटरों द्वारा कई स्पैम अभियान शुरू किए गए। इस दौरान इमोटेट मुख्य रूप से एम्बेडेड वीबीए मैक्रोज़ के साथ दुर्भावनापूर्ण माइक्रोसॉफ्ट वर्ड और माइक्रोसॉफ्ट एक्सेल दस्तावेज़ों के माध्यम से फैल रहा था।

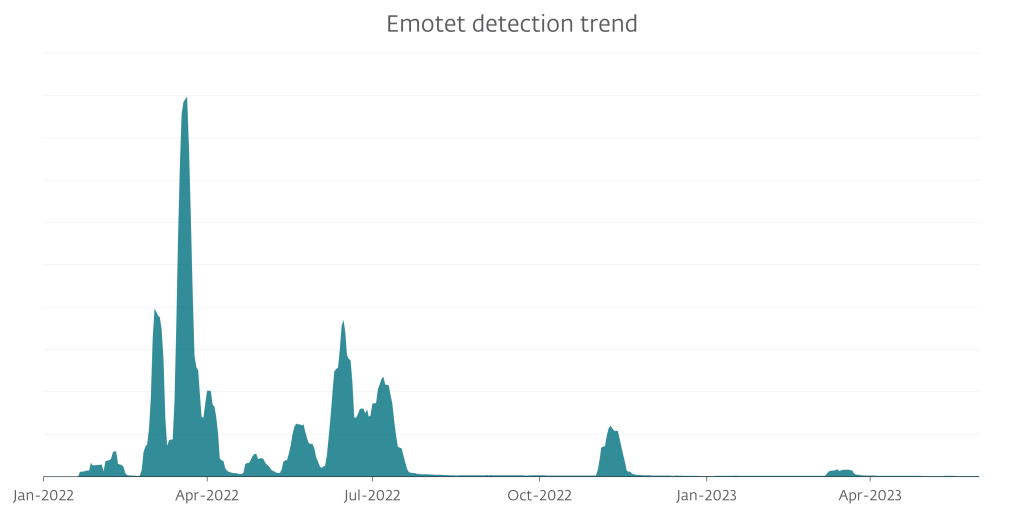

जुलाई 2022 में, माइक्रोसॉफ्ट ने इमोटेट और क्यूबॉट जैसे सभी मैलवेयर परिवारों के लिए गेम बदल दिया - जिन्होंने इंटरनेट से प्राप्त दस्तावेजों में वीबीए मैक्रोज़ को अक्षम करके दुर्भावनापूर्ण दस्तावेज़ के साथ फ़िशिंग ईमेल को फैलाने की विधि के रूप में इस्तेमाल किया था। ये बदलाव था की घोषणा Microsoft द्वारा वर्ष की शुरुआत में और मूल रूप से अप्रैल की शुरुआत में तैनात किया गया था, लेकिन उपयोगकर्ता की प्रतिक्रिया के कारण अपडेट को वापस ले लिया गया था। अंतिम रोलआउट जुलाई 2022 के अंत में आया और, जैसा कि चित्र 2 में देखा जा सकता है, अपडेट के परिणामस्वरूप इमोटेट समझौते में महत्वपूर्ण गिरावट आई; हमने 2022 की गर्मियों के दौरान कोई महत्वपूर्ण गतिविधि नहीं देखी।

इमोटेट के मुख्य आक्रमण वेक्टर को अक्षम करने से इसके ऑपरेटरों को अपने लक्ष्यों से समझौता करने के लिए नए तरीकों की तलाश करनी पड़ी। आटे का बग प्रयोग शुरू कर दिया दुर्भावनापूर्ण एलएनके और एक्सएलएल फ़ाइलों के साथ, लेकिन जब वर्ष 2022 समाप्त हो रहा था, इमोटेट ऑपरेटरों ने एक नया अटैक वेक्टर खोजने के लिए संघर्ष किया जो वीबीए मैक्रोज़ जितना प्रभावी होगा। 2023 में, उन्होंने तीन विशिष्ट मैलस्पैम अभियान चलाए, जिनमें से प्रत्येक ने थोड़ा अलग घुसपैठ एवेन्यू और सोशल इंजीनियरिंग तकनीक का परीक्षण किया। हालाँकि, हमलों का सिकुड़ता आकार और दृष्टिकोण में लगातार बदलाव परिणामों से असंतोष का संकेत दे सकते हैं।

उन तीन अभियानों में से पहला अभियान 8 मार्च के आसपास हुआth, 2023, जब इमोटेट बॉटनेट ने एम्बेडेड दुर्भावनापूर्ण वीबीए मैक्रोज़ के साथ इनवॉइस के रूप में छिपाए गए वर्ड दस्तावेजों को वितरित करना शुरू किया। यह काफी अजीब था क्योंकि VBA मैक्रोज़ को Microsoft द्वारा डिफ़ॉल्ट रूप से अक्षम कर दिया गया था, इसलिए पीड़ित एम्बेडेड दुर्भावनापूर्ण कोड नहीं चला सकते थे।

13 मार्च के बीच अपने दूसरे अभियान मेंth और 18 मार्चthऐसा प्रतीत होता है कि हमलावरों ने इन खामियों को स्वीकार कर लिया है, और उत्तर श्रृंखला दृष्टिकोण का उपयोग करने के अलावा, उन्होंने एम्बेडेड VBScripts के साथ VBA मैक्रोज़ से OneNote फ़ाइलों (ONE) पर भी स्विच किया है। यदि पीड़ितों ने फ़ाइल खोली, तो उन्हें एक संरक्षित OneNote पृष्ठ जैसा दिखने वाला स्वागत किया गया, और उनसे सामग्री देखने के लिए व्यू बटन पर क्लिक करने के लिए कहा गया। इस ग्राफ़िक तत्व के पीछे एक छिपा हुआ वीबीस्क्रिप्ट था, जिसे इमोटेट डीएलएल डाउनलोड करने के लिए सेट किया गया था।

OneNote की चेतावनी के बावजूद कि इस कार्रवाई से दुर्भावनापूर्ण सामग्री उत्पन्न हो सकती है, लोग आदतन समान संकेतों पर क्लिक करते हैं और इस प्रकार संभावित रूप से हमलावरों को अपने डिवाइस से समझौता करने की अनुमति दे सकते हैं।

ईएसईटी टेलीमेट्री में देखा गया आखिरी अभियान 20 मार्च को लॉन्च किया गया थाth, संयुक्त राज्य अमेरिका में आगामी आयकर देय तिथि का लाभ उठाते हुए। बॉटनेट द्वारा भेजे गए दुर्भावनापूर्ण ईमेल अमेरिकी कर कार्यालय आंतरिक राजस्व सेवा (आईआरएस) से आने का दिखावा करते थे और इसमें W-9 फॉर्म.ज़िप नामक एक संलग्न संग्रह फ़ाइल होती थी। शामिल ज़िप फ़ाइल में एम्बेडेड दुर्भावनापूर्ण वीबीए मैक्रो वाला एक वर्ड दस्तावेज़ शामिल था जो संभवतः पीड़ित के पास था सक्षम. विशेष रूप से संयुक्त राज्य अमेरिका को लक्षित इस अभियान के अलावा, हमने एम्बेडेड वीबीस्क्रिप्ट्स और वननोट दृष्टिकोण का उपयोग करते हुए एक और अभियान भी देखा जो उसी समय चल रहा था।

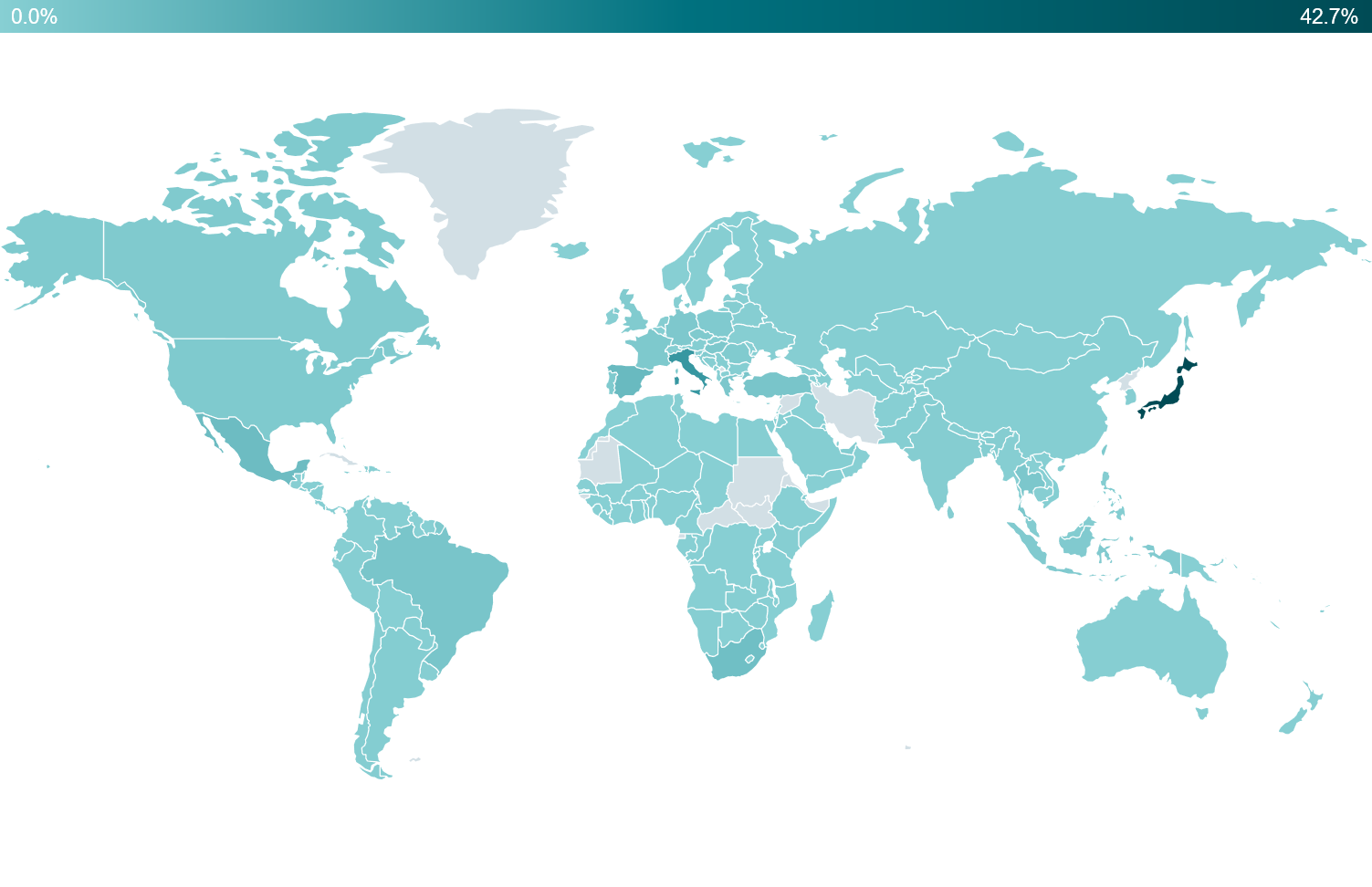

जैसा कि चित्र 3 में देखा जा सकता है, ईएसईटी द्वारा पता लगाए गए अधिकांश हमलों का लक्ष्य जापान (43%), इटली (13%) था, हालांकि ये आंकड़े इन क्षेत्रों में मजबूत ईएसईटी उपयोगकर्ता आधार द्वारा पक्षपाती हो सकते हैं। उन शीर्ष दो देशों को हटाने के बाद (शेष विश्व पर ध्यान केंद्रित करने के लिए), चित्र 4 में यह देखा जा सकता है कि शेष विश्व भी प्रभावित हुआ, स्पेन (5%) तीसरे स्थान पर है और उसके बाद मेक्सिको (5) है। %) और दक्षिण अफ़्रीका (4%)।

बढ़ी हुई सुरक्षा और अस्पष्टताएँ

इसके पुनः प्रकट होने के बाद, इमोटेट को कई उन्नयन मिले। पहली उल्लेखनीय विशेषता यह है कि बॉटनेट ने अपनी क्रिप्टोग्राफ़िक योजना को बदल दिया। टेकडाउन से पहले, इमोटेट ने आरएसए को अपनी प्राथमिक असममित योजना के रूप में इस्तेमाल किया और फिर से प्रकट होने के बाद, बॉटनेट ने एलिप्टिक वक्र क्रिप्टोग्राफी का उपयोग करना शुरू कर दिया। वर्तमान में प्रत्येक डाउनलोडर मॉड्यूल (जिसे मुख्य मॉड्यूल भी कहा जाता है) दो एम्बेडेड सार्वजनिक कुंजियों के साथ आता है। एक का उपयोग एलिप्टिक कर्व डिफी हेलमैन कुंजी एक्सचेंज प्रोटोकॉल के लिए किया जाता है और दूसरे का उपयोग हस्ताक्षर सत्यापन - डिजिटल हस्ताक्षर एल्गोरिदम के लिए किया जाता है।

इमोटेट मैलवेयर को 64-बिट आर्किटेक्चर में अपडेट करने के अलावा, माइलबग ने अपने मॉड्यूल की सुरक्षा के लिए कई नए ऑबफस्केशन भी लागू किए हैं। पहला उल्लेखनीय अस्पष्टीकरण नियंत्रण प्रवाह को समतल करना है जो विश्लेषण और इमोटेट के मॉड्यूल में कोड के दिलचस्प भागों का पता लगाने को काफी धीमा कर सकता है।

माइलबग ने कई रैंडमाइजेशन तकनीकों को भी लागू किया और उनमें सुधार किया, जिनमें से सबसे उल्लेखनीय हैं संरचना सदस्यों के क्रम का रैंडमाइजेशन और निर्देशों का रैंडमाइजेशन जो स्थिरांक की गणना करते हैं (स्थिरांक छिपे हुए हैं)।

एक और अद्यतन जो ध्यान देने योग्य है वह 2022 की अंतिम तिमाही के दौरान हुआ, जब मॉड्यूल ने टाइमर कतारों का उपयोग करना शुरू किया। उनके साथ, मॉड्यूल के मुख्य कार्य और मॉड्यूल के संचार भाग को कॉलबैक फ़ंक्शन के रूप में सेट किया गया था, जिसे कई थ्रेड्स द्वारा बुलाया जाता है और यह सब नियंत्रण प्रवाह फ़्लैटनिंग के साथ जोड़ा जाता है, जहां राज्य मान जो कोड के किस ब्लॉक को प्रबंधित करता है आह्वान किए जाने को धागों के बीच साझा किया जाता है। यह अस्पष्टता विश्लेषण में एक और बाधा उत्पन्न करती है और निष्पादन प्रवाह का अनुसरण करना और भी कठिन बना देती है।

नए मॉड्यूल

लाभदायक और प्रचलित मैलवेयर बने रहने के लिए, माइलबग ने कई नए मॉड्यूल लागू किए, जो चित्र 5 में पीले रंग में दिखाए गए हैं। उनमें से कुछ को बॉटनेट के लिए एक रक्षात्मक तंत्र के रूप में बनाया गया था, अन्य को मैलवेयर के अधिक कुशल प्रसार के लिए, और अंतिम लेकिन कम से कम, एक मॉड्यूल के रूप में बनाया गया था। जो जानकारी चुराता है जिसका उपयोग पीड़ित के पैसे चुराने के लिए किया जा सकता है।

चित्र 5. इमोटेट का सबसे अधिक उपयोग किया जाने वाला मॉड्यूल। रेड टेकडाउन से पहले अस्तित्व में था; वापसी के बाद पीला दिखाई दिया

थंडरबर्ड ईमेल चुराने वाला और थंडरबर्ड संपर्क चुराने वाला

इमोटेट स्पैम ईमेल के माध्यम से फैलता है और लोग अक्सर उन ईमेल पर भरोसा करते हैं, क्योंकि इमोटेट सफलतापूर्वक ईमेल थ्रेड अपहरण तकनीक का उपयोग करता है। टेकडाउन से पहले, इमोटेट ने मॉड्यूल का उपयोग किया था जिसे हम आउटलुक कॉन्टैक्ट स्टीलर और आउटलुक ईमेल स्टीलर कहते हैं, जो आउटलुक से ईमेल और संपर्क जानकारी चुराने में सक्षम थे। लेकिन क्योंकि हर कोई आउटलुक का उपयोग नहीं करता है, टेकडाउन के बाद इमोटेट ने एक मुफ्त वैकल्पिक ईमेल एप्लिकेशन - थंडरबर्ड पर भी ध्यान केंद्रित किया।

इमोटेट समझौता किए गए कंप्यूटर पर थंडरबर्ड ईमेल स्टीलर मॉड्यूल तैनात कर सकता है, जो (जैसा कि नाम से पता चलता है) ईमेल चुराने में सक्षम है। मॉड्यूल प्राप्त संदेशों (एमबॉक्स प्रारूप में) वाली थंडरबर्ड फ़ाइलों के माध्यम से खोज करता है और प्रेषक, प्राप्तकर्ता, विषय, दिनांक और संदेश की सामग्री सहित कई क्षेत्रों से डेटा चुराता है। फिर सभी चुराई गई जानकारी को आगे की प्रक्रिया के लिए C&C सर्वर पर भेज दिया जाता है।

थंडरबर्ड ईमेल स्टीलर के साथ, इमोटेट एक थंडरबर्ड कॉन्टैक्ट स्टीलर भी तैनात करता है, जो थंडरबर्ड से संपर्क जानकारी चुराने में सक्षम है। यह मॉड्यूल थंडरबर्ड फ़ाइलों के माध्यम से भी खोज करता है, इस बार प्राप्त और भेजे गए दोनों संदेशों की तलाश करता है। अंतर यह है कि यह मॉड्यूल केवल जानकारी निकालता है से:, सेवा मेरे:, सीसी: और प्रतिलिपि: फ़ील्ड्स और एक आंतरिक ग्राफ़ बनाता है कि किसने किसके साथ संचार किया, जहां नोड्स लोग हैं, और यदि दो लोग एक-दूसरे के साथ संचार करते हैं तो उनके बीच बढ़त होती है। अगले चरण में, मॉड्यूल चोरी हुए संपर्कों को ऑर्डर करता है - सबसे अधिक जुड़े हुए लोगों से शुरू होता है - और यह जानकारी C&C सर्वर को भेजता है।

यह सारा प्रयास दो अतिरिक्त मॉड्यूल (जो टेकडाउन से पहले से ही मौजूद थे) द्वारा पूरक है - मेलपासव्यू स्टीलर मॉड्यूल और स्पैमर मॉड्यूल। MailPassView चुराने वाला पासवर्ड पुनर्प्राप्ति के लिए वैध nirSoft टूल का दुरुपयोग करता है और ईमेल एप्लिकेशन से क्रेडेंशियल चुराता है। जब चोरी हुए ईमेल, क्रेडेंशियल और कौन किसके संपर्क में है, इसकी जानकारी संसाधित हो जाती है, तो मेयिलबग दुर्भावनापूर्ण ईमेल बनाता है जो पहले चोरी की गई बातचीत के उत्तर की तरह दिखता है और उन ईमेल को चुराए गए क्रेडेंशियल्स के साथ एक स्पैमर मॉड्यूल में भेजता है जो भेजने के लिए उन क्रेडेंशियल्स का उपयोग करता है एसएमटीपी के माध्यम से पिछले ईमेल वार्तालापों के दुर्भावनापूर्ण उत्तर।

Google Chrome क्रेडिट कार्ड चुराने वाला

जैसा कि नाम से पता चलता है, Google Chrome क्रेडिट कार्ड चुराने वाला Google Chrome ब्राउज़र में संग्रहीत क्रेडिट कार्ड के बारे में जानकारी चुराता है। इसे प्राप्त करने के लिए, मॉड्यूल आमतौर पर स्थित वेब डेटा डेटाबेस फ़ाइल तक पहुंचने के लिए एक स्थिर रूप से लिंक की गई SQLite3 लाइब्रेरी का उपयोग करता है %LOCALAPPDATA%GoogleChromeUser डेटाडिफॉल्टवेब डेटा. मॉड्यूल तालिका पर प्रश्नचिह्न लगाता है क्रेडिट कार्ड एसटी नाम_का_कार्ड, समाप्ति महीना, समाप्ति_वर्ष, तथा कार्ड_नंबर_एन्क्रिप्टेड, जिसमें डिफ़ॉल्ट Google Chrome प्रोफ़ाइल में सहेजे गए क्रेडिट कार्ड के बारे में जानकारी शामिल है। अंतिम चरण में, कार्ड_नंबर_एन्क्रिप्टेड मान को संग्रहीत कुंजी का उपयोग करके डिक्रिप्ट किया जाता है %LOCALAPPDATA%GoogleChromeUser डेटास्थानीय स्थिति फ़ाइल और सारी जानकारी C&C सर्वर को भेज दी जाती है।

Systeminfo और हार्डवेयरइन्फो मॉड्यूल

इमोटेट की वापसी के तुरंत बाद, नवंबर 2021 में एक नया मॉड्यूल जिसे हम Systeminfo कहते हैं, सामने आया। यह मॉड्यूल एक समझौता किए गए सिस्टम के बारे में जानकारी एकत्र करता है और इसे C&C सर्वर को भेजता है। एकत्रित की गई जानकारी में निम्न शामिल हैं:

- का आउटपुट systeminfo आदेश

- का आउटपुट ipconfig / सभी आदेश

- का आउटपुट nltest /dclist: आदेश (अक्टूबर 2022 में हटाया गया)

- प्रक्रिया सूची

- अपटाइम (के माध्यम से प्राप्त किया गया GetTickCount) सेकंड में (अक्टूबर 2022 में हटा दिया गया)

In अक्टूबर 2022 इमोटेट के ऑपरेटरों ने एक और नया मॉड्यूल जारी किया जिसे हम हार्डवेयरइन्फो कहते हैं। भले ही यह किसी समझौता की गई मशीन के हार्डवेयर के बारे में विशेष रूप से जानकारी नहीं चुराता है, यह Systeminfo मॉड्यूल के लिए जानकारी के पूरक स्रोत के रूप में कार्य करता है। यह मॉड्यूल समझौता की गई मशीन से निम्नलिखित डेटा एकत्र करता है:

- कंप्यूटर का नाम

- उपयोगकर्ता नाम

- प्रमुख और लघु संस्करण संख्याओं सहित ओएस संस्करण की जानकारी

- सत्र आईडी

- सीपीयू ब्रांड स्ट्रिंग

- रैम के आकार और उपयोग के बारे में जानकारी

दोनों मॉड्यूल का एक प्राथमिक उद्देश्य है - यह सत्यापित करना कि संचार वैध रूप से समझौता किए गए पीड़ित से आता है या नहीं। इमोटेट, विशेष रूप से अपनी वापसी के बाद, कंप्यूटर सुरक्षा उद्योग और शोधकर्ताओं के बीच वास्तव में एक गर्म विषय था, इसलिए मेयिलबग ने अपनी गतिविधियों की ट्रैकिंग और निगरानी से खुद को बचाने के लिए काफी प्रयास किए। इन दो मॉड्यूल द्वारा एकत्र की गई जानकारी के लिए धन्यवाद, जो न केवल डेटा एकत्र करते हैं, बल्कि एंटी-ट्रैकिंग और एंटी-एनालिसिस ट्रिक्स भी शामिल करते हैं, मैलवेयर शोधकर्ताओं की गतिविधियों या सैंडबॉक्स से वास्तविक पीड़ितों को अलग बताने की माइलबग की क्षमताओं में काफी सुधार हुआ था।

आगे क्या होगा?

ईएसईटी अनुसंधान और टेलीमेट्री के अनुसार, बॉटनेट के दोनों युग अप्रैल 2023 की शुरुआत से शांत हैं। वर्तमान में यह स्पष्ट नहीं है कि क्या यह लेखकों के लिए एक और छुट्टी का समय है, क्या वे नए प्रभावी संक्रमण वेक्टर को खोजने के लिए संघर्ष करते हैं, या यदि कोई नया व्यक्ति बॉटनेट का संचालन कर रहा है।

हालाँकि हम उन अफवाहों की पुष्टि नहीं कर सकते हैं कि बॉटनेट के एक या दोनों एपोच जनवरी 2023 में किसी को बेचे गए थे, हमने एक एपोच पर एक असामान्य गतिविधि देखी। डाउनलोडर मॉड्यूल के नवीनतम अपडेट में एक नई कार्यक्षमता शामिल है, जो मॉड्यूल की आंतरिक स्थितियों को लॉग करती है और एक फ़ाइल में इसके निष्पादन को ट्रैक करती है सी:जेस्मिथलोडर (चित्र 6, चित्र 7)। क्योंकि यह फ़ाइल वास्तव में कुछ लॉग करने के लिए मौजूद होनी चाहिए, यह कार्यक्षमता किसी ऐसे व्यक्ति के लिए डिबगिंग आउटपुट की तरह दिखती है जो पूरी तरह से नहीं समझता है कि मॉड्यूल क्या करता है और यह कैसे काम करता है। इसके अलावा, उस समय बॉटनेट स्पैमर मॉड्यूल भी व्यापक रूप से फैला रहा था, जिन्हें माइलबग के लिए अधिक मूल्यवान माना जाता है क्योंकि ऐतिहासिक रूप से वे इन मॉड्यूल का उपयोग केवल उन मशीनों पर करते थे जिन्हें वे सुरक्षित मानते थे।

बॉटनेट अब शांत क्यों है, इसका जो भी स्पष्टीकरण हो, वह सत्य है, इमोटेट अपनी प्रभावशीलता के लिए जाना जाता है और इसके ऑपरेटरों ने बॉटनेट को फिर से बनाने और बनाए रखने और यहां तक कि कुछ सुधार जोड़ने का प्रयास किया है, इसलिए भविष्य में क्या होगा यह देखने के लिए हमारे ब्लॉग पर नज़र रखें हम।

ईएसईटी रिसर्च निजी एपीटी खुफिया रिपोर्ट और डेटा फीड प्रदान करता है। इस सेवा के बारे में किसी भी पूछताछ के लिए, पर जाएँ ईएसईटी थ्रेट इंटेलिजेंस इस पृष्ठ पर ज़ूम कई वीडियो ट्यूटोरियल और अन्य साहायक साधन प्रदान करता है।

आईओसी

फ़ाइलें

| शा 1 | फ़ाइल का नाम | ईएसईटी पहचान नाम | Description |

|---|---|---|---|

| D5FDE4A0DF9E416DE02AE51D07EFA8D7B99B11F2 | एन / ए | Win64/Emotet.AL | इमोटेट सिस्टमइन्फो मॉड्यूल। |

| 1B6CFE35EF42EB9C6E19BCBD5A3829458C856DBC | एन / ए | Win64/Emotet.AL | इमोटेट हार्डवेयरइन्फो मॉड्यूल। |

| D938849F4C9D7892CD1558C8EDA634DADFAD2F5A | एन / ए | Win64/Emotet.AO | इमोटेट गूगल क्रोम क्रेडिट कार्ड चुराने वाला मॉड्यूल। |

| 1DF4561C73BD35E30B31EEE62554DD7157AA26F2 | एन / ए | Win64/Emotet.AL | इमोटेट थंडरबर्ड ईमेल चुराने वाला मॉड्यूल। |

| 05EEB597B3A0F0C7A9E2E24867A797DF053AD860 | एन / ए | Win64/Emotet.AL | इमोटेट थंडरबर्ड संपर्क चुराने वाला मॉड्यूल। |

| 0CEB10940CE40D1C26FC117BC2D599C491657AEB | एन / ए | Win64/Emotet.AQ | इमोटेट डाउनलोडर मॉड्यूल, टाइमर कतार अस्पष्टता वाला संस्करण। |

| 8852B81566E8331ED43AB3C5648F8D13012C8A3B | एन / ए | Win64/Emotet.AL | इमोटेट डाउनलोडर मॉड्यूल, x64 संस्करण। |

| F2E79EC201160912AB48849A5B5558343000042E | एन / ए | Win64/Emotet.AQ | इमोटेट डाउनलोडर मॉड्यूल, डिबग स्ट्रिंग्स वाला संस्करण। |

| CECC5BBA6193D744837E689E68BC25C43EDA7235 | एन / ए | Win32/Emotet.DG | इमोटेट डाउनलोडर मॉड्यूल, x86 संस्करण। |

नेटवर्क

| IP | डोमेन | होस्टिंग प्रदाता | पहले देखा | विवरण |

|---|---|---|---|---|

| 1.234.2 [।] 232 | एन / ए | एसके ब्रॉडबैंड कंपनी लिमिटेड | एन / ए | एन / ए |

| 1.234.21 [।] 73 | एन / ए | एसके ब्रॉडबैंड कंपनी लिमिटेड | एन / ए | एन / ए |

| 5.9.116 [।] 246 | एन / ए | हेट्ज़नर ऑनलाइन जीएमबीएच | एन / ए | एन / ए |

| 5.135.159 [।] 50 | एन / ए | OVH SAS | एन / ए | एन / ए |

| 27.254.65 [।] 114 | एन / ए | सीएस LOXINFO पब्लिक कंपनी लिमिटेड। | एन / ए | एन / ए |

| 37.44.244 [।] 177 | एन / ए | होस्टिंगर इंटरनेशनल लिमिटेड | एन / ए | एन / ए |

| 37.59.209 [।] 141 | एन / ए | दुर्व्यवहार-सी भूमिका | एन / ए | एन / ए |

| 37.187.115 [।] 122 | एन / ए | OVH SAS | एन / ए | एन / ए |

| 45.71.195 [।] 104 | एन / ए | नेट अल्टरनेटिव प्रोवेडोर डी इंटरनेट लिमिटेडए - एमई | एन / ए | एन / ए |

| 45.79.80 [।] 198 | एन / ए | linode | एन / ए | एन / ए |

| 45.118.115 [।] 99 | एन / ए | असेप बंबांग गुनावान | एन / ए | एन / ए |

| 45.176.232 [।] 124 | एन / ए | केबल वाई टेलीकॉम्यूनिकेशन्स डी कोलंबिया एसएएस (केबलटेल्को) | एन / ए | एन / ए |

| 45.235.8 [।] 30 | एन / ए | विकीनेट टेलीकॉम्युनिकेशंस | एन / ए | एन / ए |

| 46.55.222 [।] 11 | एन / ए | डीसीसी | एन / ए | एन / ए |

| 51.91.76 [।] 89 | एन / ए | OVH SAS | एन / ए | एन / ए |

| 51.161.73 [।] 194 | एन / ए | OVH SAS | एन / ए | एन / ए |

| 51.254.140 [।] 238 | एन / ए | दुर्व्यवहार-सी भूमिका | एन / ए | एन / ए |

| 54.37.106 [।] 167 | एन / ए | OVH SAS | एन / ए | एन / ए |

| 54.37.228 [।] 122 | एन / ए | OVH SAS | एन / ए | एन / ए |

| 54.38.242 [।] 185 | एन / ए | OVH SAS | एन / ए | एन / ए |

| 59.148.253 [।] 194 | एन / ए | सिटीनेट्स होस्टमास्टर | एन / ए | एन / ए |

| 61.7.231 [।] 226 | एन / ए | आईपी-नेटवर्क कैट टेलीकॉम | एन / ए | एन / ए |

| 61.7.231 [।] 229 | एन / ए | थाईलैंड की संचार प्राधिकरण, कैट | एन / ए | एन / ए |

| 62.171.178 [।] 147 | एन / ए | कॉन्टैबो जीएमबीएच | एन / ए | एन / ए |

| 66.42.57 [।] 149 | एन / ए | कॉन्स्टेंट कंपनी, एलएलसी | एन / ए | एन / ए |

| 66.228.32 [।] 31 | एन / ए | linode | एन / ए | एन / ए |

| 68.183.93 [।] 250 | एन / ए | डिजिटलओशन, एलएलसी | एन / ए | एन / ए |

| 72.15.201 [।] 15 | एन / ए | फ्लेक्सेंशियल कोलोराडो कॉर्पोरेशन | एन / ए | एन / ए |

| 78.46.73 [।] 125 | एन / ए | हेट्ज़नर ऑनलाइन जीएमबीएच - संपर्क भूमिका, ORG-HOA1-RIPE | एन / ए | एन / ए |

| 78.47.204 [।] 80 | एन / ए | हेट्ज़नर ऑनलाइन जीएमबीएच | एन / ए | एन / ए |

| 79.137.35 [।] 198 | एन / ए | OVH SAS | एन / ए | एन / ए |

| 82.165.152 [।] 127 | एन / ए | 1 और 1 आयनस एसई | एन / ए | एन / ए |

| 82.223.21 [।] 224 | एन / ए | आयनोस एसई | एन / ए | एन / ए |

| 85.214.67 [।] 203 | एन / ए | स्ट्रैटो एजी | एन / ए | एन / ए |

| 87.106.97 [।] 83 | एन / ए | आयनोस एसई | एन / ए | एन / ए |

| 91.121.146 [।] 47 | एन / ए | OVH SAS | एन / ए | एन / ए |

| 91.207.28 [।] 33 | एन / ए | ऑप्टिमा टेलीकॉम लिमिटेड | एन / ए | एन / ए |

| 93.104.209 [।] 107 | एन / ए | एमएनईटी | एन / ए | एन / ए |

| 94.23.45 [।] 86 | एन / ए | OVH SAS | एन / ए | एन / ए |

| 95.217.221 [।] 146 | एन / ए | हेट्ज़नर ऑनलाइन जीएमबीएच | एन / ए | एन / ए |

| 101.50.0 [।] 91 | एन / ए | पीटी. बीओन इंटरमीडिया | एन / ए | एन / ए |

| 103.41.204 [।] 169 | एन / ए | पीटी इन्फिनिस सिस्टम इंडोनेशिया | एन / ए | एन / ए |

| 103.43.75 [।] 120 | एन / ए | चूपा एलएलसी प्रशासक | एन / ए | एन / ए |

| 103.63.109 [।] 9 | एन / ए | गुयेन न्हु थान्हो | एन / ए | एन / ए |

| 103.70.28 [।] 102 | एन / ए | गुयेन थी ओन्हो | एन / ए | एन / ए |

| 103.75.201 [।] 2 | एन / ए | आईआरटी-सीडीएनप्लसकोल्टडी-टीएच | एन / ए | एन / ए |

| 103.132.242 [।] 26 | एन / ए | ईशान का नेटवर्क | एन / ए | एन / ए |

| 104.131.62 [।] 48 | एन / ए | डिजिटलओशन, एलएलसी | एन / ए | एन / ए |

| 104.168.155 [।] 143 | एन / ए | होस्टविंड्स एलएलसी। | एन / ए | एन / ए |

| 104.248.155 [।] 133 | एन / ए | डिजिटलओशन, एलएलसी | एन / ए | एन / ए |

| 107.170.39 [।] 149 | एन / ए | डिजिटलओशन, एलएलसी | एन / ए | एन / ए |

| 110.232.117 [।] 186 | एन / ए | रैककॉर्प | एन / ए | एन / ए |

| 115.68.227 [।] 76 | एन / ए | स्माइलसर्व | एन / ए | एन / ए |

| 116.124.128 [।] 206 | एन / ए | आईआरटी-केआरएनिक-केआर | एन / ए | एन / ए |

| 116.125.120 [।] 88 | एन / ए | आईआरटी-केआरएनिक-केआर | एन / ए | एन / ए |

| 118.98.72 [।] 86 | एन / ए | पीटी टेल्कोम इंडोनेशिया एपीएनआईसी संसाधन प्रबंधन | एन / ए | एन / ए |

| 119.59.103 [।] 152 | एन / ए | 453 लैडप्लाकाउट जोराखेबुआ | एन / ए | एन / ए |

| 119.193.124 [।] 41 | एन / ए | आईपी प्रबंधक | एन / ए | एन / ए |

| 128.199.24 [।] 148 | एन / ए | डिजिटलओशन, एलएलसी | एन / ए | एन / ए |

| 128.199.93 [।] 156 | एन / ए | डिजिटलओशन, एलएलसी | एन / ए | एन / ए |

| 128.199.192 [।] 135 | एन / ए | डिजिटलओशन, एलएलसी | एन / ए | एन / ए |

| 129.232.188 [।] 93 | एन / ए | ज़ेनीलो (पीटीआई) लिमिटेड | एन / ए | एन / ए |

| 131.100.24 [।] 231 | एन / ए | ईवियो एसए | एन / ए | एन / ए |

| 134.122.66 [।] 193 | एन / ए | डिजिटलओशन, एलएलसी | एन / ए | एन / ए |

| 139.59.56 [।] 73 | एन / ए | डिजिटलओशन, एलएलसी | एन / ए | एन / ए |

| 139.59.126 [।] 41 | एन / ए | डिजिटल ओशन इंक प्रशासक | एन / ए | एन / ए |

| 139.196.72 [।] 155 | एन / ए | हांग्जो अलीबाबा एडवरटाइजिंग कंपनी लिमिटेड। | एन / ए | एन / ए |

| 142.93.76 [।] 76 | एन / ए | डिजिटलओशन, एलएलसी | एन / ए | एन / ए |

| 146.59.151 [।] 250 | एन / ए | OVH SAS | एन / ए | एन / ए |

| 146.59.226 [।] 45 | एन / ए | OVH SAS | एन / ए | एन / ए |

| 147.139.166 [।] 154 | एन / ए | अलीबाबा (यूएस) टेक्नोलॉजी कंपनी लिमिटेड | एन / ए | एन / ए |

| 149.56.131 [।] 28 | एन / ए | OVH SAS | एन / ए | एन / ए |

| 150.95.66 [।] 124 | एन / ए | जीएमओ इंटरनेट इंक प्रशासक | एन / ए | एन / ए |

| 151.106.112 [।] 196 | एन / ए | होस्टिंगर इंटरनेशनल लिमिटेड | एन / ए | एन / ए |

| 153.92.5 [।] 27 | एन / ए | होस्टिंगर इंटरनेशनल लिमिटेड | एन / ए | एन / ए |

| 153.126.146 [।] 25 | एन / ए | आईआरटी-जेपीएनआईसी-जेपी | एन / ए | एन / ए |

| 159.65.3 [।] 147 | एन / ए | डिजिटलओशन, एलएलसी | एन / ए | एन / ए |

| 159.65.88 [।] 10 | एन / ए | डिजिटलओशन, एलएलसी | एन / ए | एन / ए |

| 159.65.140 [।] 115 | एन / ए | डिजिटलओशन, एलएलसी | एन / ए | एन / ए |

| 159.69.237 [।] 188 | एन / ए | हेट्ज़नर ऑनलाइन जीएमबीएच - संपर्क भूमिका, ORG-HOA1-RIPE | एन / ए | एन / ए |

| 159.89.202 [।] 34 | एन / ए | डिजिटलओशन, एलएलसी | एन / ए | एन / ए |

| 160.16.142 [।] 56 | एन / ए | आईआरटी-जेपीएनआईसी-जेपी | एन / ए | एन / ए |

| 162.243.103 [।] 246 | एन / ए | डिजिटलओशन, एलएलसी | एन / ए | एन / ए |

| 163.44.196 [।] 120 | एन / ए | जीएमओ-जेड कॉम नेटडिज़ाइन होल्डिंग्स कंपनी लिमिटेड | एन / ए | एन / ए |

| 164.68.99 [।] 3 | एन / ए | कॉन्टैबो जीएमबीएच | एन / ए | एन / ए |

| 164.90.222 [।] 65 | एन / ए | डिजिटलओशन, एलएलसी | एन / ए | एन / ए |

| 165.22.230 [।] 183 | एन / ए | डिजिटलओशन, एलएलसी | एन / ए | एन / ए |

| 165.22.246 [।] 219 | एन / ए | डिजिटलओशन, एलएलसी | एन / ए | एन / ए |

| 165.227.153 [।] 100 | एन / ए | डिजिटलओशन, एलएलसी | एन / ए | एन / ए |

| 165.227.166 [।] 238 | एन / ए | डिजिटलओशन, एलएलसी | एन / ए | एन / ए |

| 165.227.211 [।] 222 | एन / ए | डिजिटलओशन, एलएलसी | एन / ए | एन / ए |

| 167.172.199 [।] 165 | एन / ए | डिजिटलओशन, एलएलसी | एन / ए | एन / ए |

| 167.172.248 [।] 70 | एन / ए | डिजिटलओशन, एलएलसी | एन / ए | एन / ए |

| 167.172.253 [।] 162 | एन / ए | डिजिटलओशन, एलएलसी | एन / ए | एन / ए |

| 168.197.250 [।] 14 | एन / ए | उमर एंसेल्मो रिपोल (टीडीसी नेट) | एन / ए | एन / ए |

| 169.57.156 [।] 166 | एन / ए | एसर लैपटॉप | एन / ए | एन / ए |

| 172.104.251 [।] 154 | एन / ए | अकामाई कनेक्टेड क्लाउड | एन / ए | एन / ए |

| 172.105.226 [।] 75 | एन / ए | अकामाई कनेक्टेड क्लाउड | एन / ए | एन / ए |

| 173.212.193 [।] 249 | एन / ए | कॉन्टैबो जीएमबीएच | एन / ए | एन / ए |

| 182.162.143 [।] 56 | एन / ए | आईआरटी-केआरएनिक-केआर | एन / ए | एन / ए |

| 183.111.227 [।] 137 | एन / ए | कोरिया दूरसंचार | एन / ए | एन / ए |

| 185.4.135 [।] 165 | एन / ए | ENARTIA एकल सदस्य SA | एन / ए | एन / ए |

| 185.148.168 [।] 15 | एन / ए | दुर्व्यवहार-सी भूमिका | एन / ए | एन / ए |

| 185.148.168 [।] 220 | एन / ए | दुर्व्यवहार-सी भूमिका | एन / ए | एन / ए |

| 185.168.130 [।] 138 | एन / ए | गीगाक्लाउड एनओसी | एन / ए | एन / ए |

| 185.184.25 [।] 78 | एन / ए | एमयूवी बिलीसिम और टेलीकोमुनिकास्योन हिजमेटलेरी लिमिटेड एसटीआई। | एन / ए | एन / ए |

| 185.244.166 [।] 137 | एन / ए | जान फिलिप वाल्डेकर LUMASERV सिस्टम्स के रूप में व्यापार कर रहे हैं | एन / ए | एन / ए |

| 186.194.240 [।] 217 | एन / ए | सेम्पर टेलीकॉम्युनिकैकोज़ लिमिटेडए | एन / ए | एन / ए |

| 187.63.160 [।] 88 | एन / ए | बिटकॉम प्रोवेडोर डे सर्विसोस डे इंटरनेट लिमिटेडए | एन / ए | एन / ए |

| 188.44.20 [।] 25 | एन / ए | संचार सेवाओं के लिए कंपनी A1 Makedonija DOOEL Skopje | एन / ए | एन / ए |

| 190.90.233 [।] 66 | एन / ए | इंटरनेक्सा ब्राज़ील ऑपेराडोरा डी टेलिकॉमुनिकाकोएस एसए | एन / ए | एन / ए |

| 191.252.103 [।] 16 | एन / ए | इंटरनेट एस/ए की स्थानीय सेवाएं | एन / ए | एन / ए |

| 194.9.172 [।] 107 | एन / ए | दुर्व्यवहार-सी भूमिका | एन / ए | एन / ए |

| 195.77.239 [।] 39 | एन / ए | टेलीफ़ोनिका डी एस्पाना साउ | एन / ए | एन / ए |

| 195.154.146 [।] 35 | एन / ए | स्केलवे दुर्व्यवहार, ORG-ONLI1-RIPE | एन / ए | एन / ए |

| 196.218.30 [।] 83 | एन / ए | टीई डेटा संपर्क भूमिका | एन / ए | एन / ए |

| 197.242.150 [।] 244 | एन / ए | अफरीहोस्ट (Pty) लिमिटेड | एन / ए | एन / ए |

| 198.199.65 [।] 189 | एन / ए | डिजिटलओशन, एलएलसी | एन / ए | एन / ए |

| 198.199.98 [।] 78 | एन / ए | डिजिटलओशन, एलएलसी | एन / ए | एन / ए |

| 201.94.166 [।] 162 | एन / ए | क्लारो एनएक्सटी टेलीकॉमुनिकाकोएस लिमिटेड | एन / ए | एन / ए |

| 202.129.205 [।] 3 | एन / ए | निपा टेक्नोलॉजी कं., लि | एन / ए | एन / ए |

| 203.114.109 [।] 124 | एन / ए | IRT-TOT-TH | एन / ए | एन / ए |

| 203.153.216 [।] 46 | एन / ए | इस्वाडी इस्वाडी | एन / ए | एन / ए |

| 206.189.28 [।] 199 | एन / ए | डिजिटलओशन, एलएलसी | एन / ए | एन / ए |

| 207.148.81 [।] 119 | एन / ए | कॉन्स्टेंट कंपनी, एलएलसी | एन / ए | एन / ए |

| 207.180.241 [।] 186 | एन / ए | कॉन्टैबो जीएमबीएच | एन / ए | एन / ए |

| 209.97.163 [।] 214 | एन / ए | डिजिटलओशन, एलएलसी | एन / ए | एन / ए |

| 209.126.98 [।] 206 | एन / ए | GoDaddy.com, एलएलसी | एन / ए | एन / ए |

| 210.57.209 [।] 142 | एन / ए | एंड्री तमत्रिजान्तो | एन / ए | एन / ए |

| 212.24.98 [।] 99 | एन / ए | इंटरनेट विज़िजा | एन / ए | एन / ए |

| 213.239.212 [।] 5 | एन / ए | हेट्ज़नर ऑनलाइन जीएमबीएच | एन / ए | एन / ए |

| 213.241.20 [।] 155 | एन / ए | नेतिया टेलीकॉम एसए संपर्क भूमिका | एन / ए | एन / ए |

| 217.182.143 [।] 207 | एन / ए | OVH SAS | एन / ए | एन / ए |

MITER ATT&CK तकनीक

यह तालिका का उपयोग करके बनाई गई थी 12 संस्करण MITER ATT&CK उद्यम तकनीकों का।

| युक्ति | ID | नाम | Description |

|---|---|---|---|

| पैमाइश | T1592.001 | पीड़ित मेजबान जानकारी इकट्ठा करें: हार्डवेयर | इमोटेट समझौता की गई मशीन के हार्डवेयर के बारे में जानकारी इकट्ठा करता है, जैसे सीपीयू ब्रांड स्ट्रिंग। |

| T1592.004 | पीड़ित मेजबान जानकारी इकट्ठा करें: ग्राहक विन्यास | इमोटेट सिस्टम कॉन्फ़िगरेशन के बारे में जानकारी एकत्र करता है जैसे कि ipconfig / सभी और systeminfo आदेश देता है। | |

| T1592.002 | पीड़ित मेजबान जानकारी इकट्ठा करें: सॉफ्टवेयर | इमोटेट चल रही प्रक्रियाओं की एक सूची को बाहर निकालता है। | |

| T1589.001 | पीड़ित की पहचान की जानकारी इकट्ठा करें: प्रमाण-पत्र | इमोटेट ऐसे मॉड्यूल तैनात करता है जो ब्राउज़र और ईमेल एप्लिकेशन से क्रेडेंशियल चुराने में सक्षम हैं। | |

| T1589.002 | पीड़ित की पहचान की जानकारी इकट्ठा करें: ईमेल पते | इमोटेट ऐसे मॉड्यूल तैनात करता है जो ईमेल अनुप्रयोगों से ईमेल पते निकाल सकते हैं। | |

| संसाधन विकास | T1586.002 | समझौता खाते: ईमेल खाते | इमोटेट ईमेल खातों से समझौता करता है और उनका उपयोग मैलस्पैम ईमेल फैलाने के लिए करता है। |

| T1584.005 | समझौता अवसंरचना: बॉटनेट | इमोटेट एक बॉटनेट बनाने के लिए कई तृतीय-पक्ष प्रणालियों से समझौता करता है। | |

| T1587.001 | क्षमता विकसित करें: मैलवेयर | इमोटेट में कई अद्वितीय मैलवेयर मॉड्यूल और घटक शामिल हैं। | |

| T1588.002 | क्षमता प्राप्त करें: उपकरण | इमोटेट संक्रमित मशीनों से क्रेडेंशियल चुराने के लिए निरसॉफ्ट टूल का उपयोग करता है। | |

| प्रारंभिक पहुंच | T1566 | फिशिंग | इमोटेट दुर्भावनापूर्ण अनुलग्नकों के साथ फ़िशिंग ईमेल भेजता है। |

| T1566.001 | फ़िशिंग: स्पीयरफ़िशिंग अटैचमेंट | इमोटेट दुर्भावनापूर्ण अनुलग्नकों के साथ स्पीयरफ़िशिंग ईमेल भेजता है। | |

| निष्पादन | T1059.005 | कमांड और स्क्रिप्टिंग दुभाषिया: विजुअल बेसिक | इमोटेट को दुर्भावनापूर्ण VBA मैक्रोज़ वाले Microsoft Word दस्तावेज़ों का उपयोग करते हुए देखा गया है। |

| T1204.002 | उपयोगकर्ता निष्पादन: दुर्भावनापूर्ण फ़ाइल | इमोटेट दुर्भावनापूर्ण ईमेल अटैचमेंट खोलने और एम्बेडेड स्क्रिप्ट निष्पादित करने वाले उपयोगकर्ताओं पर भरोसा कर रहा है। | |

| रक्षा चोरी | T1140 | फाइलों या सूचनाओं को डिओबफसकेट/डीकोड करें | इमोटेट मॉड्यूल एन्क्रिप्टेड स्ट्रिंग्स और एपीआई फ़ंक्शन नामों के मास्क्ड चेकसम का उपयोग करते हैं। |

| T1027.002 | अस्पष्ट फ़ाइलें या सूचना: सॉफ़्टवेयर पैकिंग | इमोटेट अपने पेलोड की सुरक्षा के लिए कस्टम पैकर्स का उपयोग करता है। | |

| T1027.007 | अस्पष्ट फ़ाइलें या जानकारी: डायनेमिक एपीआई रिज़ॉल्यूशन | इमोटेट रनटाइम पर एपीआई कॉल का समाधान करता है। | |

| क्रेडेंशियल एक्सेस | T1555.003 | पासवर्ड स्टोर से क्रेडेंशियल: वेब ब्राउज़र से क्रेडेंशियल | Emotet,irSoft के WebBrowserPassView एप्लिकेशन का दुरुपयोग करके वेब ब्राउज़र में सहेजे गए क्रेडेंशियल प्राप्त करता है। |

| T1555 | पासवर्ड स्टोर से क्रेडेंशियल | इमोटेट, निरसॉफ्ट के मेलपासव्यू एप्लिकेशन का दुरुपयोग करके ईमेल एप्लिकेशन से पासवर्ड चुराने में सक्षम है। | |

| पुस्तक संग्रह | T1114.001 | ईमेल संग्रह: स्थानीय ईमेल संग्रह | इमोटेट आउटलुक और थंडरबर्ड एप्लिकेशन से ईमेल चुराता है। |

| आदेश और नियंत्रण | T1071.003 | एप्लिकेशन लेयर प्रोटोकॉल: मेल प्रोटोकॉल | इमोटेट एसएमटीपी के माध्यम से दुर्भावनापूर्ण ईमेल भेज सकता है। |

| T1573.002 | एन्क्रिप्टेड चैनल: असममित क्रिप्टोग्राफी | Emotet C&C ट्रैफ़िक को एन्क्रिप्ट करने के लिए ECDH कुंजियों का उपयोग कर रहा है। | |

| T1573.001 | एन्क्रिप्टेड चैनल: सममित क्रिप्टोग्राफी | Emotet C&C ट्रैफ़िक को एन्क्रिप्ट करने के लिए AES का उपयोग कर रहा है। | |

| T1571 | गैर-मानक पोर्ट | इमोटेट को 7080 जैसे गैरमानक पोर्ट पर संचार करने के लिए जाना जाता है। |

- एसईओ संचालित सामग्री और पीआर वितरण। आज ही प्रवर्धित हो जाओ।

- प्लेटोडेटा.नेटवर्क वर्टिकल जेनरेटिव एआई। स्वयं को शक्तिवान बनाएं। यहां पहुंचें।

- प्लेटोआईस्ट्रीम। Web3 इंटेलिजेंस। ज्ञान प्रवर्धित। यहां पहुंचें।

- प्लेटोईएसजी. ऑटोमोटिव/ईवीएस, कार्बन, क्लीनटेक, ऊर्जा, पर्यावरण, सौर, कचरा प्रबंधन। यहां पहुंचें।

- BlockOffsets. पर्यावरणीय ऑफसेट स्वामित्व का आधुनिकीकरण। यहां पहुंचें।

- स्रोत: https://www.welivesecurity.com/2023/07/06/whats-up-with-emotet/

- :हैस

- :है

- :नहीं

- :कहाँ

- $यूपी

- 1

- 100

- 15% तक

- 16

- 180

- 19

- 20

- 2000

- 2014

- 2021

- 2022

- 2023

- 214

- 22

- 23

- 24

- 32

- 33

- 50

- 7

- 70

- 75

- 77

- 9

- 91

- 98

- a

- योग्य

- About

- गाली

- गालियाँ

- तक पहुँचने

- अकौन्टस(लेखा)

- पाना

- स्वीकृत

- का अधिग्रहण

- कार्य

- सक्रिय

- गतिविधियों

- गतिविधि

- वास्तव में

- जोड़ना

- अतिरिक्त

- पतों

- जोड़ता है

- लाभ

- विज्ञापन

- एईएस

- अफ्रीका

- बाद

- उद्देश्य से

- कलन विधि

- अलीबाबा

- सब

- अनुमति देना

- पहले ही

- भी

- वैकल्पिक

- हालांकि

- के बीच में

- an

- विश्लेषण

- और

- अन्य

- कोई

- अलग

- एपीआई

- छपी

- आवेदन

- अनुप्रयोगों

- दृष्टिकोण

- अप्रैल

- APT

- स्थापत्य

- पुरालेख

- हैं

- चारों ओर

- AS

- At

- आक्रमण

- आक्रमण

- लेखकों

- मार्ग

- से बचने

- वापस

- बैंकिंग

- आधार

- BE

- बन गया

- क्योंकि

- किया गया

- से पहले

- शुरू

- पीछे

- के बीच

- झुका हुआ

- बड़ा

- खंड

- ब्लॉग

- के छात्रों

- botnet

- ब्रांड

- लाना

- ब्रॉडबैंड

- ब्राउज़र

- ब्राउज़रों

- बनाया गया

- लेकिन

- बटन

- by

- गणना

- कॉल

- बुलाया

- कॉल

- आया

- अभियान

- अभियान

- कर सकते हैं

- नही सकता

- क्षमताओं

- सक्षम

- कार्ड

- पत्ते

- किया

- कैट

- श्रृंखला

- परिवर्तन

- बदल

- परिवर्तन

- चैनल

- Chrome

- क्रोम ब्राउज़र

- क्लिक करें

- ग्राहक

- CO

- कोड

- सहयोगी

- इकट्ठा

- संग्रह

- कोलम्बिया

- कोलोराडो

- COM

- संयुक्त

- कैसे

- वापसी

- आता है

- संवाद

- संचार

- संचार

- कंपनियों

- कंपनी

- पूरक

- पूरी तरह से

- घटकों

- समझौता

- छेड़छाड़ की गई

- कंप्यूटर

- कंप्यूटर सुरक्षा

- कंप्यूटर्स

- विन्यास

- पुष्टि करें

- जुड़ा हुआ

- माना

- होते हैं

- स्थिर

- संपर्क करें

- संपर्कों

- शामिल

- निहित

- सामग्री

- अंतर्वस्तु

- निरंतर

- नियंत्रण

- बातचीत

- समन्वित

- कॉर्प

- देशों

- बनाया

- बनाता है

- साख

- श्रेय

- क्रेडिट कार्ड

- क्रेडिट कार्ड

- क्रिप्टोग्राफिक

- क्रिप्टोग्राफी

- वर्तमान में

- वक्र

- रिवाज

- cybercrime

- तिथि

- डाटाबेस

- तारीख

- चूक

- बचाव

- उद्धार

- तैनात

- तैनात

- तैनात

- के बावजूद

- पता चला

- खोज

- डिवाइस

- डीआईडी

- अंतर

- विभिन्न

- मुश्किल

- डिजिटल

- विकलांग

- विशिष्ट

- वितरण

- दस्तावेज़

- दस्तावेजों

- कर देता है

- नहीं करता है

- नीचे

- डाउनलोड

- बूंद

- दो

- दौरान

- गतिशील

- से प्रत्येक

- शीघ्र

- Edge

- प्रभावी

- प्रभावशीलता

- कुशल

- प्रयास

- तत्व

- अंडाकार का

- ईमेल

- ईमेल

- एम्बेडेड

- एन्क्रिप्टेड

- समाप्त

- अभियांत्रिकी

- उद्यम

- अवधियों को

- ईएसईटी अनुसंधान

- विशेष रूप से

- यूरोपोल

- और भी

- घटनाओं

- प्रत्येक

- हर कोई

- विकसित

- एक्सेल

- एक्सचेंज

- अपवर्जित

- अनन्य रूप से

- को क्रियान्वित

- निष्पादन

- मौजूदा

- स्पष्टीकरण

- उद्धरण

- अर्क

- में नाकाम रहने

- परिवारों

- परिवार

- Feature

- प्रतिक्रिया

- फ़ील्ड

- आकृति

- पट्टिका

- फ़ाइलें

- अंतिम

- खोज

- प्रथम

- खामियां

- प्रवाह

- फोकस

- ध्यान केंद्रित

- पीछा किया

- निम्नलिखित

- के लिए

- प्रपत्र

- प्रारूप

- मुक्त

- अक्सर

- से

- समारोह

- कार्यक्षमता

- आगे

- और भी

- भविष्य

- खेल

- जीएमबीएच

- गूगल

- Google Chrome

- ग्राफ

- ग्राफ़िक

- महान

- समूह

- था

- हुआ

- हार्डवेयर

- है

- छिपा हुआ

- ऐतिहासिक दृष्टि से

- मारो

- होल्डिंग्स

- मेजबान

- गरम

- कैसे

- तथापि

- HTTPS

- पहचान

- if

- कार्यान्वयन

- कार्यान्वित

- उन्नत

- सुधार

- in

- निष्क्रिय

- शामिल

- सहित

- आमदनी

- आयकर

- व्यक्तियों

- इंडोनेशिया

- उद्योग

- करें-

- इंफ्रास्ट्रक्चर

- पूछताछ

- स्थापित कर रहा है

- निर्देश

- बुद्धि

- इरादा

- परस्पर

- दिलचस्प

- आंतरिक

- आंतरिक राजस्व सेवा

- अंतरराष्ट्रीय स्तर पर

- इंटरनेट

- में

- लागू

- आईआरएस

- IT

- इटली

- आईटी इस

- जॉन

- जनवरी

- जनवरी 2021

- जापान

- जुलाई

- केवल

- रखना

- कुंजी

- Instagram पर

- जानने वाला

- पिछली बार

- बाद में

- शुभारंभ

- परत

- नेतृत्व

- कम से कम

- वैध

- पुस्तकालय

- जीवन

- पसंद

- सीमित

- जुड़ा हुआ

- सूची

- LLC

- स्थानीय

- स्थित

- लॉग इन

- लॉगिंग

- देखिए

- हमशक्ल

- देखा

- देख

- लग रहा है

- लॉट

- लिमिटेड

- मशीन

- मशीनें

- मैक्रो

- मैक्रोज़

- बनाया गया

- मुख्य

- मुख्यतः

- बनाए रखना

- प्रमुख

- बनाता है

- मैलवेयर

- प्रबंधन करता है

- बहुत

- मार्च

- अधिकतम-चौड़ाई

- मई..

- तंत्र

- सदस्य

- सदस्य

- message

- संदेश

- तरीका

- मेक्सिको

- माइक्रोसॉफ्ट

- हो सकता है

- नाबालिग

- मॉड्यूल

- मॉड्यूल

- धन

- निगरानी

- अधिक

- अधिक कुशल

- अधिकांश

- चलती

- विभिन्न

- नाम

- नामांकित

- नामों

- जाल

- नया

- नवीनतम

- अगला

- नोड्स

- प्रसिद्ध

- नवंबर

- नवम्बर 2021

- अभी

- संख्या

- अनेक

- NXT

- निरीक्षण

- बाधा

- प्राप्त

- सागर

- अक्टूबर

- of

- ऑफर

- Office

- अक्सर

- on

- ONE

- ऑनलाइन

- केवल

- खोला

- उद्घाटन

- संचालित

- परिचालन

- आपरेशन

- ऑपरेटरों

- or

- आदेश

- आदेशों

- संगठनों

- मौलिक रूप से

- अन्य

- अन्य

- हमारी

- परिणामों

- आउटलुक

- उत्पादन

- पृष्ठ

- भाग

- भागों

- पासवर्ड

- पासवर्ड

- पीडीएफ

- स्टाफ़

- फ़िशिंग

- जगह

- प्लेटो

- प्लेटो डेटा इंटेलिजेंस

- प्लेटोडाटा

- कृप्या अ

- अंक

- संभावित

- कीमती

- प्रचलित

- पिछला

- पहले से

- प्राथमिक

- निजी

- शायद

- प्रसंस्कृत

- प्रक्रियाओं

- प्रसंस्करण

- प्रोफाइल

- लाभदायक

- रक्षा करना

- संरक्षित

- सुरक्षा

- प्रोटोकॉल

- सार्वजनिक

- सार्वजनिक कुंजी

- प्रकाशित

- उद्देश्य

- रखना

- तिमाही

- प्रश्नों

- रैम

- वास्तविक

- वास्तव में

- प्राप्त

- प्राप्तकर्ताओं

- वसूली

- लाल

- क्षेत्रों

- रिहा

- भरोसा

- रहना

- बाकी है

- हटाया

- हटाने

- जवाब दें

- रिपोर्ट

- अनुसंधान

- शोधकर्ताओं

- उपयुक्त संसाधन चुनें

- बाकी

- परिणाम

- वापसी

- राजस्व

- भूमिका

- लुढ़का हुआ

- रोल आउट

- आरएसए

- अफवाहें

- रन

- दौड़ना

- s

- सुरक्षित

- वही

- सैंडबॉक्स

- योजना

- लिपियों

- दूसरा

- सेकंड

- सुरक्षा

- देखना

- देखा

- भेजें

- प्रेषक

- भेजता

- भेजा

- कार्य करता है

- सेवा

- सेवाएँ

- सेट

- साझा

- दिखाया

- महत्वपूर्ण

- काफी

- समान

- के बाद से

- एक

- आकार

- थोड़ा अलग

- धीमा

- So

- सोशल मीडिया

- सोशल इंजीनियरिंग

- सॉफ्टवेयर

- बेचा

- कुछ

- कोई

- कुछ

- स्रोत

- दक्षिण

- दक्षिण अफ्रीका

- स्पेन

- स्पैम

- विशेष रूप से

- विस्तार

- प्रसार

- स्प्रेड्स

- शुरू

- शुरुआत में

- राज्य

- राज्य

- चुरा

- कदम

- चुराया

- संग्रहित

- भंडार

- तार

- मजबूत

- संरचना

- संघर्ष

- विषय

- इसके बाद

- सफलतापूर्वक

- ऐसा

- सुझाव

- पता चलता है

- सारांश

- गर्मी

- बंद कर

- प्रणाली

- सिस्टम

- तालिका

- ले जा

- लक्ष्य

- लक्षित

- लक्ष्य

- कर

- तकनीक

- टेक्नोलॉजी

- दूरसंचार

- कहना

- परीक्षण

- थाईलैंड

- धन्यवाद

- कि

- RSI

- भविष्य

- जानकारी

- राज्य

- दुनिया

- लेकिन हाल ही

- उन

- अपने

- फिर

- वहाँ।

- इन

- वे

- तीसरा

- तीसरे दल

- इसका

- उन

- हालांकि?

- धमकी

- धमकी

- तीन

- यहाँ

- पहर

- समय

- बार

- सेवा मेरे

- एक साथ

- साधन

- उपकरण

- ऊपर का

- विषय

- ट्रैक

- ट्रैकिंग

- व्यापार

- यातायात

- प्रवृत्ति

- रुझान

- ट्रोजन

- <strong>उद्देश्य</strong>

- ट्रस्ट

- दो

- समझना

- प्रक्रिया में

- अद्वितीय

- यूनाइटेड

- संयुक्त राज्य अमेरिका

- आगामी

- अपडेट

- अद्यतन

- अद्यतन

- उन्नयन

- us

- अमेरिका

- उपयोग

- प्रयुक्त

- उपयोगकर्ता

- उपयोगकर्ताओं

- का उपयोग करता है

- का उपयोग

- आमतौर पर

- छुट्टी

- मूल्य

- VBA

- Ve

- सत्यापन

- सत्यापित

- संस्करण

- बहुत

- के माध्यम से

- शिकार

- शिकार

- देखें

- भेंट

- चेतावनी

- था

- तरीके

- we

- वेब

- वेब ब्राउज़र्स

- कुंआ

- चला गया

- थे

- क्या

- कब

- या

- कौन कौन से

- कौन

- क्यों

- चौड़ा

- व्यापक रूप से

- मर्जी

- साथ में

- शब्द

- कार्य

- विश्व

- दुनिया भर

- लायक

- होगा

- वर्ष

- अभी तक

- जेफिरनेट

- ज़िप