क्रैकन, किसी भी लोकप्रिय सेवा की तरह, ऐसे ग्राहक हैं जो घोटालेबाजों द्वारा लक्षित होते हैं कोशिश @kraken.com ईमेल पते से फ़िशिंग ईमेल भेजने के लिए। आपको नकली ईमेल का यह रूप कभी नहीं देखना चाहिए क्योंकि इसे जीमेल जैसे मेल प्रदाताओं द्वारा अस्वीकार कर दिया जाना चाहिए क्योंकि उनके सर्वर नोटिस करेंगे कि घोटालेबाज का मेल क्रैकेन से नहीं आ रहा है। पर्दे के पीछे, स्वीकार करने वाले मेल सर्वर को यह सत्यापित करने के लिए सामान्य DNS रिकॉर्ड देखना होता है कि ईमेल सही जगह से आ रहा है (यानी, एसपीएफ़, डीकेआईएम, डीएमएआरसी रिकॉर्ड)।

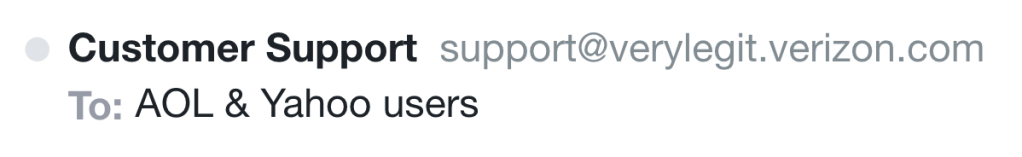

क्रैकन सिक्योरिटी लैब्स "विश्वास करें, लेकिन सत्यापित करें" में विश्वास करती है, और नियमित रूप से क्रैकन के ईमेल सुरक्षा नियंत्रणों की प्रभावशीलता का परीक्षण करती है। इनमें से एक परीक्षण के दौरान हमने पाया कि कई मेल प्रदाता सरल जांच नहीं कर रहे हैं और इस प्रकार अपने उपयोगकर्ताओं (और संभावित रूप से हमारे ग्राहकों) को फ़िशिंग के जोखिम में डाल रहे हैं: विशेष रूप से, yahoo.com और aol.com उपयोगकर्ताओं को ईमेल डिलीवर होने का जोखिम था। जैसे लोकप्रिय स्थानों के गैर-मौजूद उपडोमेन से उनके इनबॉक्स में admin@everylegitemails.verizon.com.

क्रैकन सिक्योरिटी लैब्स ने 8 अक्टूबर, 2020 को वेरिज़ॉन मीडिया (जिसके पास aol.com और yahoo.com का स्वामित्व था) को इस मुद्दे की सूचना दी। दुर्भाग्य से इसे कम गंभीरता के रूप में वर्गीकृत किया गया था और कम प्रभाव के कारण हमारा सबमिशन बंद कर दिया गया था। हालाँकि, तब से, ऐसा लगता है कि दोनों ईमेल प्रणालियों में सुधार लागू कर दिए गए हैं, जिससे नीचे वर्णित कुछ समस्याओं का समाधान हो गया है।

आप हमेशा अपनी सुरक्षा कर सकते हैं फ़िशिंग घोटालों पर नज़र रखी जा रही है. यदि आप वर्तमान में aol.com या yahoo.com का उपयोग कर रहे हैं तो आपको अपनी ईमेल सेवा को gmail.com या protonmail.com पर बदलने पर भी विचार करना चाहिए। यदि आप अपना स्वयं का डोमेन चलाते हैं, तो सुनिश्चित करें कि आपके डीएमएआरसी, एसपीएफ़ और डीकेआईएम रिकॉर्ड अद्यतित हैं ताकि स्कैमर्स द्वारा आपके डोमेन का उपयोग करने की क्षमता को सीमित किया जा सके।

At क्रैंकेन सिक्योरिटी लैब्स, हमारा मिशन है शिक्षित करना और सशक्त क्रिप्टोकरेंसी धारकों को अपनी संपत्ति की सुरक्षा करने और अपने फंड का सुरक्षित रूप से उपयोग करने के लिए आवश्यक ज्ञान होना चाहिए। इस लेख में, आप इस ईमेल स्पूफिंग तकनीक के बारे में अधिक तकनीकी विवरण जानेंगे कि हम अपने डोमेन की सुरक्षा कैसे करते हैं और अपनी सुरक्षा सुनिश्चित करने के लिए आप क्या कदम उठा सकते हैं।

टेक्निकल डिटेल

केवल दस साल पहले स्पूफिंग हमले का एक उग्र रूप था। ईमेल सर्वर के पास प्रेषकों को सत्यापित करने का कोई प्रभावी तरीका नहीं था। नकली प्रेषक वाले मेल की सफलता दर अधिक होती है, क्योंकि कई उपयोगकर्ताओं को यह एहसास नहीं होता है कि इस फ़ील्ड में जालसाज़ी की जा सकती है। एक पहचानने योग्य डोमेन (जैसे mail@kraken.com) से एक संदेश अधिकार और सुरक्षा का भ्रम पैदा कर सकता है, खासकर जब इसकी तुलना किसी अपरिचित पते से की जाती है जैसे mail@example-strange-domain.xyz. शुक्र है, आजकल अधिकांश मेल प्रदाताओं के पास स्पूफिंग के विरुद्ध महत्वपूर्ण नियंत्रण हैं। डीएमएआरसी जैसे मानकों ने स्पूफिंग को और अधिक कठिन बनाने के लिए तकनीकों को औपचारिक बना दिया है।

मेल सुरक्षित करना

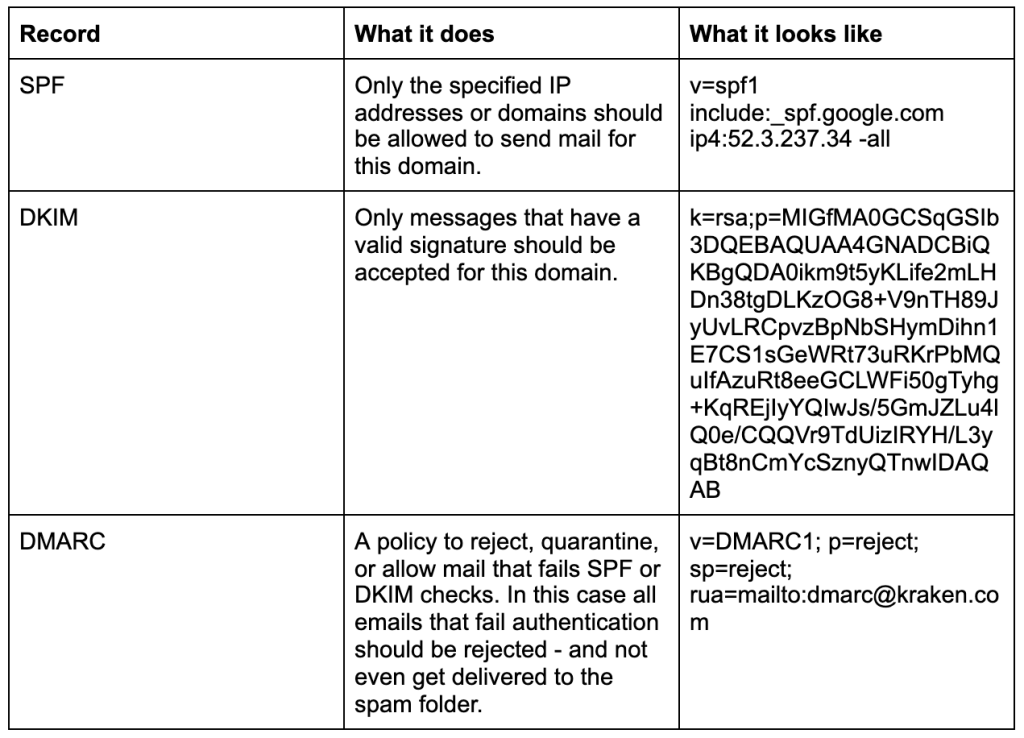

ईमेल सुरक्षा उससे कहीं अधिक जटिल है जिसे हम यहां कवर करेंगे, लेकिन स्पूफिंग को रोकने के लिए वर्तमान सर्वोत्तम प्रथाएं एसपीएफ़, डीएमएआरसी और डीकेआईएम रिकॉर्ड के इर्द-गिर्द केंद्रित हैं। जब कोई मेल सर्वर मेल प्राप्त करता है, तो वह इन रिकॉर्ड्स की जांच करने के लिए मेल के डोमेन पर कुछ DNS लुकअप करता है।

प्रत्येक ईमेल सर्वर इन जाँचों को अलग ढंग से संभालता है। उदाहरण के लिए, जीमेल एसपीएफ जांच में विफल रहने वाले सभी मेल को एक डरावने दिखने वाले चेतावनी बैनर के साथ टैग करता है, जो उपयोगकर्ताओं को सावधान रहने के लिए प्रोत्साहित करता है (भले ही इन संदेशों को तकनीकी रूप से मेल सर्वर द्वारा कभी भी स्वीकार नहीं किया जाना चाहिए), और सभी ईमेल जो डीएमएआरसी जांच में विफल रहते हैं। "अस्वीकार करें" नीति बिल्कुल भी स्वीकार नहीं की जाएगी।

अन्य मेल प्रदाताओं के पास नाटकीय रूप से भिन्न प्रक्रियाएं हो सकती हैं, प्रत्येक का अपना मालिकाना एल्गोरिदम हो सकता है। उदाहरण के लिए, कुछ प्रदाता ईमेल को पूरी तरह से ब्लॉक करना चुनते हैं, अन्य इसे "जंक" इनबॉक्स में भेजते हैं, फिर भी अन्य ईमेल को चेतावनियों के साथ इनबॉक्स करते हैं।

मुफ़्त मेल प्रदाताओं के साथ प्रयोग

विभिन्न प्रदाताओं के बीच असंगत प्रवर्तन हमारे लिए चिंताजनक है, इसलिए हमने कुछ और परीक्षण किए। हमने शीर्ष निःशुल्क ईमेल प्रदाताओं को लॉक डाउन डोमेन के लिए नकली ईमेल भेजने का प्रयास किया और उनके व्यवहार को ट्रैक किया।

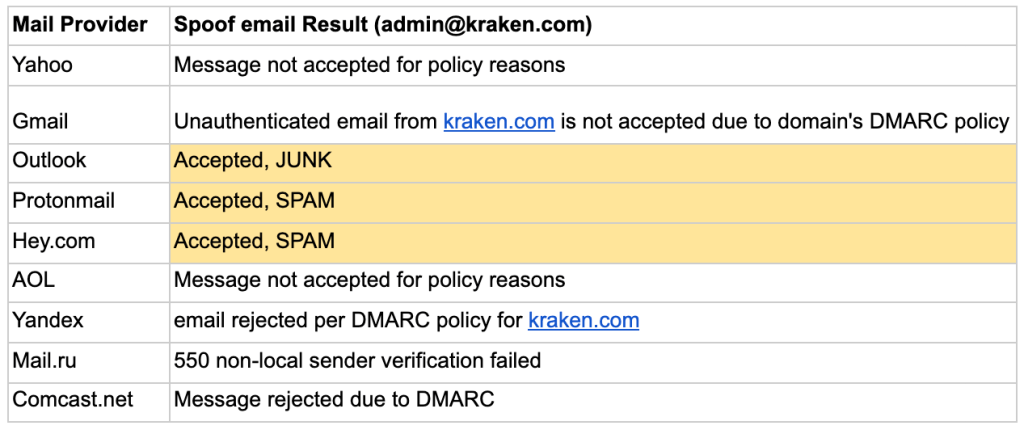

परीक्षण 1 - स्पूफिंग का admin@kraken.com (एक सुरक्षित आधार डोमेन)

हमने एक डोमेन से एक नकली ईमेल भेजा था जिसमें एक वैध हार्डफेल एसपीएफ़ रिकॉर्ड, एक वैध डीएमएआरसी रिकॉर्ड और एक डीकेआईएम चयनकर्ता कॉन्फ़िगर किया गया था।

उम्मीद: मेल अस्वीकार कर दिया जाता है क्योंकि यह अनुमत IP पते से नहीं है और इसमें DKIM हस्ताक्षर नहीं है।

यहां कोई बड़ा आश्चर्य नहीं है, हालांकि जंक या स्पैम पर संदेश भेजने का मतलब है कि उपयोगकर्ताओं को सैद्धांतिक रूप से अभी भी मूर्ख बनाया जा सकता है अगर उन्होंने मान लिया कि यह एक गलती थी।

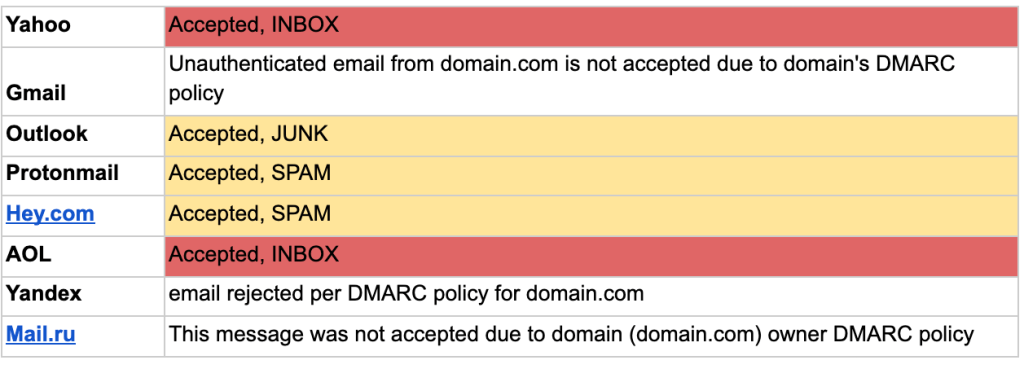

परीक्षण 2 - स्पूफिंग का admin@fakedomain.kraken.com (एक अस्तित्वहीन उपडोमेन)

हमने एक उपडोमेन डोमेन से एक नकली ईमेल भेजा है जो मौजूद नहीं है। इस होस्टनाम के लिए किसी भी प्रकार का कोई रिकॉर्ड नहीं है।

उम्मीद: मेल अस्वीकार कर दिया जाता है क्योंकि होस्टनाम मौजूद नहीं है या कोई रिकॉर्ड नहीं है (कोई ए रिकॉर्ड नहीं, कोई एसपीएफ़ या डीकेआईएम रिकॉर्ड नहीं)। इसके अलावा, DMARC नीति को "अस्वीकार" पर सेट किया गया था, और इसलिए कोई भी ईमेल जिसे SPF/DKIM द्वारा प्रमाणित नहीं किया जा सकता, उसे अस्वीकार कर दिया जाना चाहिए।

आश्चर्यजनक रूप से, Yahoo.com और AOL.com मेल सर्वर ने इस स्पष्ट रूप से नकली संदेश को स्वीकार कर लिया और इसे पीड़ित के इनबॉक्स में डाल दिया। यह विशेष रूप से चिंताजनक है, क्योंकि इसका मतलब है कि एक हमलावर को अपने मेल को स्वीकार करने और इन प्लेटफार्मों के उपयोगकर्ताओं के लिए वैध दिखने के लिए बस एक उपडोमेन शामिल करने की आवश्यकता है (उदाहरण के लिए, admin@emails.chase.com).

AOL.com और Yahoo.com उस समय Verizon Media के स्वामित्व में थे, इसलिए हमने 8 अक्टूबर, 2020 को उन्हें इस मुद्दे की सूचना दी। Verizon Media ने इस मुद्दे को दायरे से बाहर और अनौपचारिक होने के कारण बंद कर दिया। क्रैकन सिक्योरिटी लैब्स ने एओएल और याहू उपयोगकर्ताओं को फ़िशिंग से बचाने के महत्व को दोहराया, लेकिन इन मुद्दों को ठीक करने के बारे में कोई और संचार प्रदान नहीं किया गया।

तब से ऐसा लगता है जैसे सुधार लागू कर दिए गए हैं: अब DMARC नीति के अनुसार ईमेल को अस्वीकार कर दिया गया है और बेहतर दर-सीमा लागू की गई है।

हम अभी भी तर्क देते हैं कि याहू और वेरिज़ोन ईमेल उपयोगकर्ता अधिक जोखिम में हैं, क्योंकि जब ईमेल प्रमाणित नहीं किया जा सकता है तो अन्य विक्रेताओं के पास अपने उपयोगकर्ताओं के प्रति काफी बेहतर चेतावनी होती है (जैसा कि तब होता है जब कोई DMARC/DKIM/SPF का उपयोग नहीं किया जाता है)।

Takeaways

डोमेन स्वामी के सर्वोत्तम प्रयासों के बावजूद, ईमेल प्रदाता हमेशा अपेक्षा के अनुरूप ईमेल फ़िल्टर नहीं कर रहे हैं। @yahoo.com और @aol.com ईमेल पते वाले उपयोगकर्ताओं को नकली संदेश प्राप्त होने का अधिक खतरा था, भले ही इन प्रदाताओं द्वारा इन संदेशों को आसानी से पहचाना और फ़िल्टर किया जा सकता था। हालांकि व्यवहार में सुधार हुआ है, फिर भी हम अनुशंसा करते हैं कि आप अपने उच्च-संवेदनशीलता वाले ईमेल को ऐसे प्रदाता पर स्विच करें जो बेहतर फ़िल्टरिंग करता है, जैसे कि जीमेल या प्रोटोनमेल।

यदि आप एक ईमेल सर्वर चला रहे हैं, तो सुनिश्चित करें कि DMARC, DKIM और SPF के लिए आपके ईमेल DNS रिकॉर्ड हमेशा अद्यतित हों, और नियमित रूप से सत्यापित करें कि आपके ईमेल नियंत्रण काम कर रहे हैं या नहीं।

स्रोत: https://blog.kraken.com/post/10480/email-spoofing-is-not-a-thing-of-the-past/

- &

- 2020

- कलन विधि

- सब

- के बीच में

- चारों ओर

- लेख

- संपत्ति

- परदे के पीछे

- BEST

- सर्वोत्तम प्रथाओं

- पीछा

- जाँचता

- बंद

- अ रहे है

- सामान्य

- संचार

- cryptocurrency

- वर्तमान

- डीआईडी

- की खोज

- DNS

- डोमेन

- प्रभावी

- ईमेल

- फिट

- प्रपत्र

- मुक्त

- धन

- यहाँ उत्पन्न करें

- कैसे

- HTTPS

- प्रभाव

- IP

- आईपी एड्रेस

- मुद्दों

- IT

- ज्ञान

- कथानुगत राक्षस

- लैब्स

- जानें

- लुकअप

- प्रमुख

- मीडिया

- मिशन

- अन्य

- फ़िशिंग

- प्लेटफार्म

- नीति

- लोकप्रिय

- रक्षा करना

- अभिलेख

- जोखिम

- रन

- दौड़ना

- धोखाधड़ी करने वाले

- स्क्रीन

- सुरक्षा

- सेट

- सरल

- So

- स्पैम

- मानकों

- सफलता

- सिस्टम

- तकनीकी

- परीक्षण

- परीक्षण

- पहर

- ऊपर का

- us

- उपयोगकर्ताओं

- विक्रेताओं

- कौन

- याहू

- साल