पढ़ने का समय: 5 मिनट

पढ़ने का समय: 5 मिनट

2018 के पहले कुछ हफ्तों में साइबर अपराधियों ने पांच विश्वविद्यालयों, 23 निजी कंपनियों और कई सरकारी संगठनों को निशाना बनाया। नये, परिष्कृत होने के बावजूद मैलवेयर के प्रकार हमलावरों ने इस्तेमाल किया, वे कोमोडो की सुरक्षा को भेदने में असमर्थ थे।

साइबर अपराधियों ने तकनीकी सुरक्षा साधनों को दरकिनार करने और मानवीय सतर्कता को धोखा देने के लिए एक जटिल श्रृंखला बनाने की कोशिश की।

कोमोडो के विश्लेषक धमकी लैब्स नोट किया गया कि हैकर्स ने मैलवेयर को ईमेल अटैचमेंट के रूप में सामान्य मार्ग से नहीं भेजा, बल्कि इसे कई परतों में छिपाने की कोशिश की। सबसे पहले, फ़िशिंग ईमेल को FedEx के संदेश के रूप में छिपाया गया था। जैसा कि स्क्रीनशॉट से पता चलता है, संदेश ने दुर्भावनापूर्ण लिंक पर उपयोगकर्ता क्लिक उत्पन्न करने के लिए चालाक सोशल इंजीनियरिंग ट्रिक्स का उपयोग किया। दूसरा, दुर्भावनापूर्ण लिंक स्वयं भी अच्छी तरह से छिपा हुआ है - Google ड्राइव पर एक लिंक के रूप में। ये ट्रिक्स कई यूजर्स को धोखा देने में सक्षम थीं।

जब कोई उपयोगकर्ता लिंक पर क्लिक करता है, तो हमलावरों की साइट उनके ब्राउज़र में खुल जाती है, जिसमें डाउनलोड करने के लिए दुर्भावनापूर्ण फ़ाइल "लेबल कॉपी.exe" होती है। एड्रेस बार पर विशेष ध्यान दें: जैसा कि आप देख सकते हैं, "सुरक्षित," "https" और "drive.google.com" वहां मौजूद हैं, इसलिए एक सुरक्षा सतर्क उपयोगकर्ता भी कुछ भी संदिग्ध नहीं देख सकता है और इसे एक भरोसेमंद साइट के रूप में ले सकता है। . दरअसल, कोई कैसे जान सकता है कि एड्रेस बार में "google.com" वाली चीज़ पर भरोसा न किया जाए? लेकिन... हकीकत चुभती है. कई लोगों के लिए इस पर विश्वास करना कठिन है, लेकिन कुशल साइबर अपराधी अपनी पोस्ट डालने के लिए Drive.google.com का उपयोग करते हैं फ़िशिंग मैलवेयर. और यह मामला कोई अकेली घटना नहीं है, इसलिए Google - साथ ही कई अन्य क्लाउड स्टोरेज सेवाओं - को निश्चित रूप से इस समस्या को हल करने के लिए तत्काल कदम उठाने चाहिए। कम से कम, उन्हें निरंतर वास्तविक समय प्रदान करना चाहिए मैलवेयर की जाँच करता है. इससे इस प्रकार की दुर्भावनापूर्ण गतिविधि को कम करने में मदद मिलेगी।

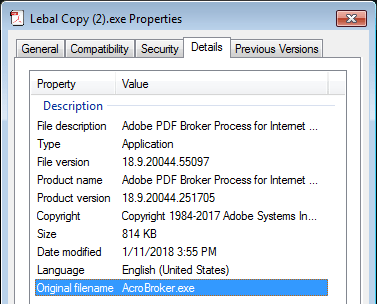

यह भी ध्यान देने योग्य है कि दुर्भावनापूर्ण फ़ाइल को भी चालाकी से छिपाया जाता है - एक Adobe Acrobat दस्तावेज़ के रूप में। इसमें न केवल .pdf फ़ाइलों के समान एक आइकन है, बल्कि फ़ाइल के संस्करण की जानकारी भी है:

निःसंदेह, उपरोक्त सभी बातें कपटपूर्ण हैं: "लेबल कॉपी" एक खतरनाक मैलवेयर है जो आपके रहस्यों को उजागर करने के लिए खोजा जाता है।

'lebal_copy.exe'' वास्तव में आपके कंप्यूटर पर क्या कर सकता है?

कोमोडो विश्लेषकों ने फ़ाइल के प्रकार को ट्रोजन (TrojWare.Win32.Pony.IENG और TrojWare.MSIL.Injector.~SHI, सटीक होने के लिए) के रूप में परिभाषित किया - जानकारी चुराने के लिए बनाया गया मैलवेयर।

लेकिन किस तरह की जानकारी?

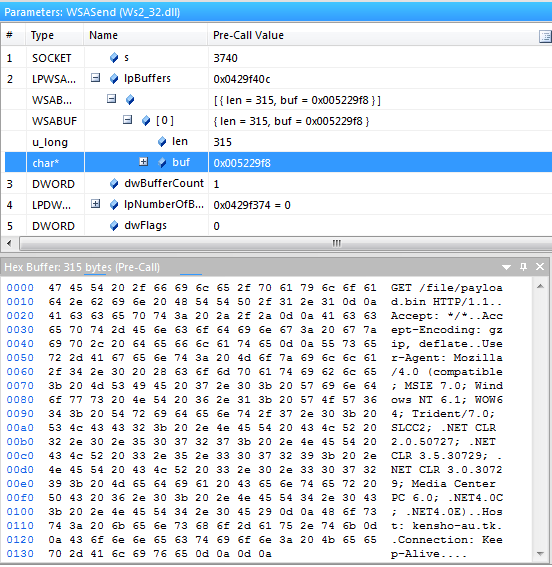

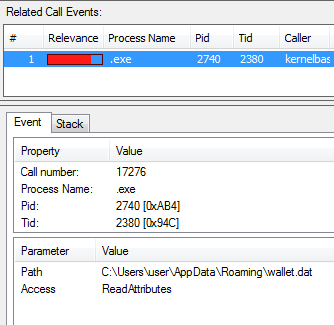

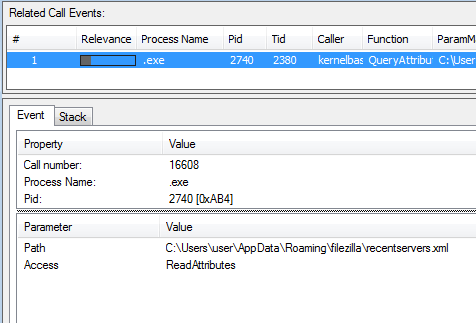

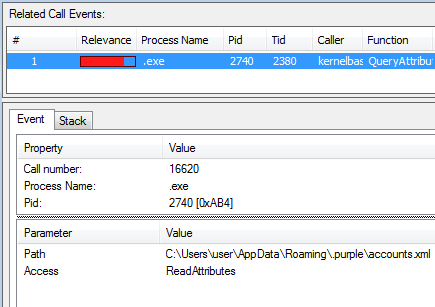

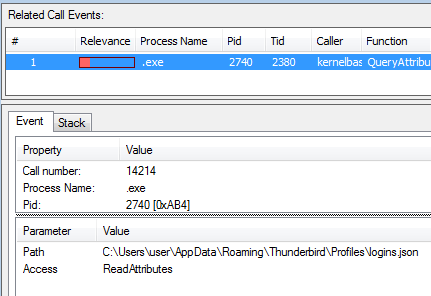

डाउनलोड किया गया मैलवेयर पीड़ित मशीन पर चल रहे ओएस और एप्लिकेशन के संस्करण का पता लगाता है। फिर यह कुकीज़ और क्रेडेंशियल्स सहित उपयोगकर्ता के ब्राउज़र से निजी डेटा चुराता है, और ई-मेल और इंस्टेंट मैसेंजर क्लाइंट के बारे में जानकारी ढूंढता है। इसके बाद यह FileZilla या WinSCP जैसे FTP क्लाइंट से क्रेडेंशियल निकालता है और बिटकॉइन या इलेक्ट्रम जैसे क्रिप्टोकरेंसी वॉलेट का पता लगाने और उन तक पहुंचने का प्रयास करता है। संक्षेप में, यह पीड़ित मशीन से निकाली जा सकने वाली हर चीज़ को पकड़ लेता है। अंत में, यह साइबर अपराधियों के कमांड-एंड-कंट्रोल सर्वर के साथ संबंध बनाता है और सभी एकत्रित जानकारी हमलावरों तक पहुंचाता है। यह OS रक्षा साधनों को बंद करने और स्वयं को छिपाने का भी प्रयास करता है एंटीमैलवेयर उपकरण विभिन्न परिष्कृत तरीकों से.

जैसा कि कोमोडो विश्लेषकों ने खुलासा किया, 30 मेल सर्वरों को निशाना बनाकर किया गया यह हमला ब्राज़ील के साओ पाओलो के एक आईपी पते 177.154.128.114 और डोमेन dpsp.com.br से प्रदान किया गया था। सभी 328 फ़िशिंग ईमेल एक दिन - 8 जनवरी के दौरान भेजे गए थे।

कोमोडो थ्रेट रिसर्च लैब्स के प्रमुख फातिह ओरहान ने टिप्पणी की, "फ़िशिंग ईमेल अधिक परिष्कृत और परिष्कृत हो गए हैं।" “साइबर अपराधी सक्रिय रूप से उपयोगकर्ताओं को चारा लिंक पर क्लिक करने के लिए बरगलाने के लिए नए तरीकों का आविष्कार करते हैं। जैसा कि हम उपरोक्त उदाहरण से देख सकते हैं, किसी दुर्भावनापूर्ण फ़ाइल या लिंक को अलग करना इतना आसान नहीं है, यहाँ तक कि किसी के लिए भी साइबर सुरक्षा जागरूक उपयोगकर्ता. इसीलिए आज सुरक्षा सुनिश्चित करने के लिए, कंपनियों को न केवल लोगों को साइबर सुरक्षा सतर्कता कौशल के लिए प्रशिक्षित करने की आवश्यकता है, बल्कि विश्वसनीय तकनीकी सुरक्षा साधनों का भी उपयोग करना होगा। इस हमले का वस्तुओं पर कोई प्रभाव नहीं पड़ा। केवल इसलिए क्योंकि उन्होंने पहले से तैयारी कर ली थी: कोमोडो इंटेलिजेंस के साथ अपने नेटवर्क की सुरक्षा करके। और यह सही निर्णय था, क्योंकि किसी हमले को रोकना उसके परिणामों पर काबू पाने की तुलना में कहीं अधिक आसान है।

कोमोडो के साथ सुरक्षित रहें!

तकनीकी विश्लेषण

फ़ाइल का नाम: लेबल Copy.exe

Sample SHA1: e26e12ed8a5944b1dbefa3dbe3e5fc98c264ba49

दिनांक: 11 जनवरी 2018

1. सारांश

फ़ाइल एक 814 KB पोर्टेबल निष्पादन योग्य है जो उपयोगकर्ता को इसे चलाने के लिए धोखा देने के लिए Adobe Acrobat दस्तावेज़ का प्रतिरूपण करने का प्रयास कर रही है। अधिक प्रशंसनीयता के लिए, इसे एक .pdf फ़ाइल के आइकन और नकली फ़ाइल के संस्करण की जानकारी के साथ छिपाया गया:

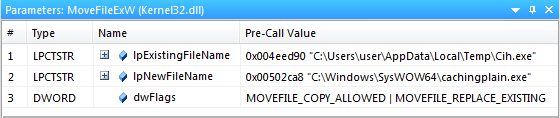

चलने के बाद, यह tmp.exe (SHA1: 0e9f43124e27fd471df3cf2832487f62eb30e1c) को छोड़ देता है और MSBuild.exe की प्रतिलिपि बनाता है

विंडोज़ से .exe के रूप में निष्पादन योग्य।

MSBuild.exe को कॉपी करने का उद्देश्य इसे मैलवेयर के निर्देशों के साथ चलाना और इंजेक्ट करना है। चूँकि यह "Microsoft Corporation" प्रमाणपत्र के साथ डिजिटल रूप से हस्ताक्षरित है, कुछ सुरक्षा एप्लिकेशन इसके कार्यों की अनुमति दे सकते हैं, इस प्रकार मैलवेयर को अपनी इच्छानुसार इंटरनेट और स्थानीय संसाधनों तक पहुंच प्राप्त करने की अनुमति मिलती है।

इंजेक्शन निष्पादित करने के बाद, मैलवेयर kensho-au.tk/file/payload.bin फ़ाइल डाउनलोड करता है, इसे सिस्टम के अस्थायी फ़ोल्डर में WinNtBackend-1751449698485799.tmp.exe (SHA1: 5245079fe71977c89915f5c00eaa4d1d6c36375c) पर ले जाता है और फिर इसे निष्पादित करता है।

यह हमलावर को मैलवेयर को निरंतर अपडेट और नए घटक प्रदान करने या समझौता किए गए होस्ट पर अतिरिक्त मैलवेयर स्थापित करने की अनुमति देता है।

मैलवेयर का मुख्य उद्देश्य संवेदनशील जानकारी चुराना है। यह निम्नलिखित डेटा एकत्र करने का प्रयास करता है:

- कुकीज़ और लॉगिन क्रेडेंशियल सहित वेब ब्राउज़र से निजी डेटा;

— बिटकॉइन या इलेक्ट्रम जैसे क्रिप्टोकरेंसी वॉलेट;

- FileZilla या WinSCP जैसे ज्ञात ftp क्लाइंट से क्रेडेंशियल;

— त्वरित संदेशवाहक खाते;

- ईमेल क्लाइंट खाते (थंडरबर्ड और आउटलुक):

एकत्रित डेटा http://datacntrsecured.com/securityfilesdoc/gate.php पर भेजा जाता है

3. निष्कर्ष

मैलवेयर विभिन्न दुर्भावनापूर्ण उद्देश्यों के लिए यथासंभव अधिक से अधिक निजी जानकारी निकालने के लिए बनाया गया है, उदाहरण के लिए:

-चोरी हुए ईमेल खातों का उपयोग स्पैम संदेश भेजने के लिए किया जा सकता है;

-एफ़टीपी क्रेडेंशियल वेबसाइटों से समझौता करने के लिए उन तक पहुंच प्रदान करते हैं;

-क्रिप्टोकरेंसी खातों से तुरंत पैसा निकाला जा सकता है।

यदि प्रभावित उपयोगकर्ता समय पर उचित जवाबी कदम नहीं उठाएंगे तो किसी भी चुराई गई जानकारी का उपयोग साइबर अपराधियों द्वारा किया जा सकता है।

4. समझौते के सूचक

– %temp% फ़ोल्डर में .exe फ़ाइल की उपस्थिति

- %temp% फ़ोल्डर में tmp.exe फ़ाइल की उपस्थिति

- %temp% फ़ोल्डर में WinNtBackend-2955724792077800.tmp.exe फ़ाइल की उपस्थिति

5. पता लगाना

Malware TrojWare.Win32.Pony.IENG और TrojWare.MSIL.Injector.~SHI नाम वाले कोमोडो उत्पादों द्वारा इसका पता लगाया गया है

संबंधित संसाधन:

सर्वश्रेष्ठ एंटीवायरस सॉफ्टवेयर

पीसी के लिए एंटीवायरस सॉफ्टवेयर

सर्वश्रेष्ठ मैलवेयर हटाने के उपकरण

लिनक्स के लिए एंटीवायरस (पीसी)

निशुल्क आजमाइश शुरु करें मुफ़्त के लिए अपनी सुरक्षा स्कोर प्राप्त करें

- एसईओ संचालित सामग्री और पीआर वितरण। आज ही प्रवर्धित हो जाओ।

- प्लेटोब्लॉकचैन। Web3 मेटावर्स इंटेलिजेंस। ज्ञान प्रवर्धित। यहां पहुंचें।

- स्रोत: https://blog.comodo.com/comodo-news/comodo-protects-five-universities-new-malware-steals-data/

- 11

- 2018

- a

- योग्य

- About

- ऊपर

- पहुँच

- अकौन्टस(लेखा)

- कार्रवाई

- सक्रिय रूप से

- गतिविधि

- वास्तव में

- अतिरिक्त

- पता

- एडोब

- उन्नत

- उन्नत

- सब

- की अनुमति देता है

- विश्लेषकों

- और

- एंटीवायरस

- किसी

- अनुप्रयोगों

- उपयुक्त

- आक्रमण

- प्रयास

- ध्यान

- वापस

- चारा

- बार

- क्योंकि

- बन

- मानना

- Bitcoin

- ब्लॉग

- ब्राज़िल

- ब्राउज़र

- ब्राउज़रों

- निर्माण

- कॉल

- मामला

- प्रमाण पत्र

- श्रृंखला

- ग्राहकों

- बादल

- बादल का भंडारण

- इकट्ठा

- COM

- टिप्पणी

- कंपनियों

- जटिल

- घटकों

- समझौता

- छेड़छाड़ की गई

- कंप्यूटर

- संबंध

- Consequences

- स्थिर

- निरंतर

- कुकीज़

- नकल

- काउंटर

- कोर्स

- बनाया

- साख

- cryptocurrency

- क्रिप्टोकुरेंसी वॉलेट्स

- कट गया

- साइबर अपराधी

- साइबर सुरक्षा

- खतरनाक

- तिथि

- दिन

- निर्णय

- रक्षा

- परिभाषित

- निश्चित रूप से

- के बावजूद

- पता चला

- डीआईडी

- डिजिटली

- अंतर करना

- दस्तावेज़

- डोमेन

- डाउनलोड

- डाउनलोड

- ड्राइव

- ड्रॉप

- दौरान

- ईमेल

- आसान

- Electrum

- ईमेल

- ईमेल

- अभियांत्रिकी

- सुनिश्चित

- और भी

- कार्यक्रम

- सब कुछ

- ठीक ठीक

- उदाहरण

- निष्पादित करता है

- उद्धरण

- कुछ

- पट्टिका

- फ़ाइलें

- अंत में

- पाता

- प्रथम

- निम्नलिखित

- मुक्त

- से

- उत्पन्न

- मिल

- देना

- गूगल

- सरकार

- हैकर्स

- कठिन

- सिर

- मदद

- छिपाना

- मेजबान

- कैसे

- HTTPS

- मानव

- नायक

- तुरंत

- असर पड़ा

- in

- घटना

- सहित

- संकेतक

- करें-

- स्थापित कर रहा है

- उदाहरण

- तुरंत

- निर्देश

- बुद्धि

- इंटरनेट

- IP

- आईपी एड्रेस

- पृथक

- IT

- खुद

- जॉन

- जनवरी

- बच्चा

- जानना

- जानने वाला

- लैब्स

- परतों

- दे

- LINK

- लिनक्स

- स्थानीय

- लग रहा है

- मशीन

- मुख्य

- बनाता है

- मैलवेयर

- बहुत

- अधिकतम-चौड़ाई

- साधन

- message

- संदेश

- मैसेंजर

- तरीकों

- हो सकता है

- न्यूनतम

- अधिक

- चाल

- नाम

- आवश्यकता

- नेटवर्क

- नया

- विख्यात

- वस्तुओं

- ONE

- खोलता है

- आदेश

- संगठनों

- OS

- अन्य

- आउटलुक

- काबू

- अपना

- पॉल

- पैरामीटर

- गुजरता

- वेतन

- PC

- पीडीएफ

- स्टाफ़

- प्रदर्शन

- फ़िशिंग

- PHP

- लगाना

- प्लेटो

- प्लेटो डेटा इंटेलिजेंस

- प्लेटोडाटा

- संभव

- ठीक

- तैयार

- उपस्थिति

- वर्तमान

- को रोकने के

- निजी

- निजी कंपनियां

- निजी जानकारी

- मुसीबत

- उत्पाद

- संरक्षण

- सुरक्षा

- प्रदान करना

- बशर्ते

- खींचती

- उद्देश्य

- प्रयोजनों

- वास्तविक समय

- वास्तविकता

- परिष्कृत

- सम्बंधित

- विश्वसनीय

- हटाने

- अनुसंधान

- उपयुक्त संसाधन चुनें

- प्रकट

- मार्ग

- रन

- दौड़ना

- साओ

- साओ पाओलो

- स्कोरकार्ड

- दूसरा

- सुरक्षित

- सुरक्षा

- संवेदनशील

- सर्वर

- सेवाएँ

- कई

- कम

- चाहिए

- दिखाता है

- पर हस्ताक्षर किए

- समान

- साइट

- कुशल

- कौशल

- So

- सोशल मीडिया

- सोशल इंजीनियरिंग

- सॉफ्टवेयर

- हल

- कुछ

- कुछ

- परिष्कृत

- स्पैम

- विशेष

- चुरा

- कदम

- चुराया

- भंडारण

- संदेहजनक

- लेना

- लक्षित

- तकनीकी

- अस्थायी

- RSI

- लेकिन हाल ही

- धमकी

- पहर

- सेवा मेरे

- आज

- रेलगाड़ी

- ट्रोजन

- ट्रस्ट

- भरोसेमंद

- मोड़

- विश्वविद्यालयों

- अपडेट

- अति आवश्यक

- उपयोग

- उपयोगकर्ता

- उपयोगकर्ताओं

- उपयोग किया

- विविधता

- विभिन्न

- संस्करण

- के माध्यम से

- शिकार

- जेब

- तरीके

- वेब

- वेब ब्राउज़र्स

- वेबसाइटों

- सप्ताह

- पश्चिमी

- क्या

- एचएमबी क्या है?

- मर्जी

- खिड़कियां

- विश्व

- होगा

- आप

- आपका

- जेफिरनेट