पढ़ने का समय: 5 मिनट

पढ़ने का समय: 5 मिनट

2013 से, क्रिप्टो लॉकर मैलवेयर विभिन्न रूपों में, विभिन्न पुनरावृत्तियों में इंटरनेट पर अपना रास्ता बना रहा है। क्रिप्टो लॉकर एक रैंसमवेयर ट्रोजन है जो माइक्रोसॉफ्ट विंडोज चलाने वाले कंप्यूटरों को लक्षित करता है और विशेष रूप से साइबर अपराधियों के बीच एक फ़ाइल को पढ़ने की क्षमता के लिए लोकप्रिय है, उस फ़ाइल को एन्क्रिप्ट करता है, एन्क्रिप्टेड फ़ाइल के साथ मूल फ़ाइल को अधिलेखित करता है और फ़ाइल की वापसी के लिए फिरौती की मांग करता है।

[ध्यान दें, यह ध्यान दिया जाना चाहिए कि कोमोडो की रोकथाम तकनीक ग्राहकों को क्रिप्टो लॉकर से बचाती है, जिसे 2013 में एक ब्लॉग पोस्ट में हाइलाइट किया गया था: https://blog.comodo.com/it-security/cryptolocker-virus-best-practices-to-ensure-100-immunity/]

चूंकि क्रिप्टो लॉकर लोकप्रिय बना हुआ है क्योंकि मैलवेयर विकसित हो गया है, सुरक्षा सॉफ़्टवेयर से बचने के तरीके भी विकसित हुए हैं, साइबर चोरों द्वारा प्रतिदिन नई तकनीकों को पेश किया जा रहा है।

फैक्स दर्ज करें।

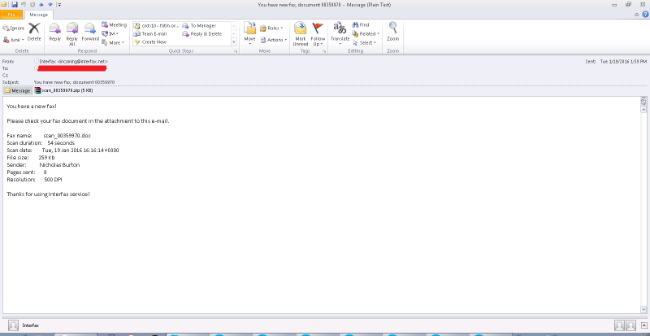

कोमोडो थ्रेट रिसर्च लैब्स के इंजीनियरों ने हाल ही में एक फ़िशिंग हमले की खोज की है जो फैक्स के रूप में चिह्नित अनुलग्नकों के साथ दुनिया भर के व्यवसायों और उपभोक्ताओं को यादृच्छिक ईमेल भेज रहा है।

ईमेल का विषय है "आपके पास नया फ़ैक्स है, दस्तावेज़ 00359970" और ईमेल की सामग्री केवल एक नियमित फ़ैक्स संदेश है (या ऐसा लगता है)

"फ़ैक्स" फ़िशिंग ईमेल का स्क्रीन ग्रैब नीचे है।

जो चीज इस नए मैलवेयर स्ट्रेन को विशिष्ट बनाती है, वह यह है कि यह वास्तव में एक दो-भाग वाला मैलवेयर सिस्टम है जो एक निष्पादन योग्य फ़ाइल और एक बैच फ़ाइल दोनों को एक साथ चलाता है। कोमोडो के इंजीनियरों के अनुसार, स्क्रिप्ट को अलग-अलग निष्पादन योग्य में तोड़ दिया जाता है, जिससे एन्क्रिप्टिंग निष्पादन योग्य का आकार 3KB से कम हो जाता है - जो फ़ाइल के आकार को कई सुरक्षा परतों से गुजरने की अनुमति देता है।

एन्क्रिप्टर डाउनलोड करने के बाद मूल स्क्रिप्ट समाप्त नहीं होती है, यह निष्पादन जारी रखती है और बैच फ़ाइल भी बनाती है, और क्रिप्टो लॉकर लॉन्च करती है।

दुर्भावनापूर्ण व्यवहार अगले चरण में आता है, और केवल निष्पादन योग्य और बैच फ़ाइल दोनों के संयोजन के साथ खुद को दिखाता है जो रन टाइम में बनाई जाती है।

फ़ैक्स या ई-फ़ैक्स टैगलाइन का उपयोग करके, लोग दोनों को ईमेल खोलते हैं और फ़ैक्स देखने के लिए अनुलग्नक पर क्लिक करते हैं।

कोमोडो रिसर्च लैब को खतरा टीम ने आईपी, डोमेन और यूआरएल विश्लेषण के माध्यम से इस फ़िशिंग ईमेल अभियान की पहचान की।

"इस प्रकार का नया मैलवेयर तनाव अभिनव है - कुछ सरल प्रोग्रामिंग विचारों को लेना और उन्हें नकारात्मक इरादों के साथ जोड़ना। कोमोडो के प्रौद्योगिकी निदेशक और कोमोडो थ्रेट रिसर्च लैब के प्रमुख फातिह ओरहान ने कहा, "ये साइबर अपराधी स्पष्ट रूप से बड़ी मात्रा में परीक्षण, अनुसंधान, विश्लेषण और प्रोग्रामिंग को समर्पित कर रहे हैं।" "ई-फैक्स जैसे पुराने तकनीकी विचार को लेना और इसे एक अद्यतन कोड और क्रिप्टो लॉकर जैसे मैलवेयर स्ट्रेन के साथ उपयोग करना विचार के दो स्कूलों को एक साथ ला रहा है। साइबर अपराधी लगातार व्यवसायों और उपभोक्ताओं का फायदा उठाने की कोशिश कर रहे हैं, इसलिए जनता को सावधान रहना चाहिए कि आप इस तरह के ईमेल में क्या क्लिक करते हैं - इसके गंभीर परिणाम हो सकते हैं। ”

कोमोडो थ्रेट रिसर्च लैब्स टीम 40 से अधिक आईटी सुरक्षा पेशेवरों, एथिकल हैकर्स, कंप्यूटर वैज्ञानिकों और इंजीनियरों, सभी पूर्णकालिक कोमोडो कर्मचारियों से बनी है, जो दुनिया भर से स्पैम, फ़िशिंग और मैलवेयर का विश्लेषण और फ़िल्टरिंग करती है। यूएस, तुर्की, यूक्रेन, फिलीपींस और भारत में कार्यालयों के साथ, टीम अपने वर्तमान ग्राहक आधार को सुरक्षित और संरक्षित करने के लिए अंतर्दृष्टि और निष्कर्षों का उपयोग करके प्रति दिन फ़िशिंग, स्पैम या अन्य दुर्भावनापूर्ण/अवांछित ईमेल के 1 मिलियन से अधिक संभावित टुकड़ों का विश्लेषण करती है। और बड़े पैमाने पर सार्वजनिक, उद्यम और इंटरनेट समुदाय।

अगर आपको लगता है कि आपकी कंपनी के आईटी वातावरण पर फ़िशिंग, मैलवेयर, स्पाइवेयर या साइबर हमले का हमला हो रहा है, तो कोमोडो के सुरक्षा सलाहकारों से संपर्क करें: https://enterprise.comodo.com/contact-us.php

दुर्भावनापूर्ण ईमेल की एक स्क्रीन हड़प ली गई है:

सिस्टम प्रशासक और आईटी निदेशकों के लिए, मैलवेयर कैसे काम करता है, इसका विवरण नीचे दिया गया है:

इस फ़िशिंग ईमेल के लिए कहानी का मुश्किल हिस्सा डीकोड के अंदर है। यह स्क्रिप्ट "www.foulmouthedcatlady.com, kashfianlaw.com, Totalpraisetrax.com" में से किसी एक फ़ाइल को डाउनलोड करने का प्रयास करती है और इसे %temp% के तहत 770646_crypt.exe के रूप में सहेजती है (इसलिए प्रत्येक उपयोगकर्ता के लिए, यह कुछ ऐसा है C: / उपयोगकर्ता /yourusername/AppData/Local/Temp/ और 770646 सिर्फ एक यादृच्छिक संख्या है)।

दिलचस्प बात यह है कि डाउनलोड की गई निष्पादन योग्य फ़ाइल को सीधे निष्पादित नहीं किया जाता है, क्योंकि यह अपने आप में एक मैलवेयर फ़ाइल नहीं है। यह सिर्फ एक निष्पादन योग्य है जिसका उपयोग एन्क्रिप्शन करने के लिए किया जाता है, और इसके अंदर कुछ और नहीं होता है। और यह इसे असाधारण भी बनाता है क्योंकि फ़ाइल का आकार सिर्फ 2560 बाइट्स (3KB से कम !!!) है। विघटित कोड में कोड की केवल 40-50 पंक्तियाँ होती हैं। यह फ़ाइल नेटवर्क के विभिन्न स्तरों में कई सुरक्षा फ़िल्टरों को बायपास कर सकती है।

इसलिए, यदि यह फ़ाइल मैलवेयर नहीं है, और केवल एक एन्क्रिप्टर है, तो दुर्भावनापूर्ण व्यवहार क्या है? मूल स्क्रिप्ट (बिल्कुल पहली स्क्रिप्ट नहीं, लेकिन डी-ऑब्फ़स्केटेड एक) एन्क्रिप्टर डाउनलोड करने के बाद समाप्त नहीं होती है। यह अपना निष्पादन जारी रखता है और एक अन्य बैच फ़ाइल भी बनाता है। यह इस नई बैच फ़ाइल को 770646_tree.cmd नाम देता है और इसे उसी निर्देशिका (% temp%) के अंतर्गत सहेजता है। वास्तव में यह बैच फ़ाइल, दुर्भावनापूर्ण व्यवहार का वास्तविक स्रोत है। यह पहले सभी ड्राइव्स को देखता है (ए से जेड तक पूरे वर्णमाला की जांच करता है), और प्रत्येक ड्राइव में प्रत्येक निर्देशिका की खोज करता है, सभी बच्चों की निर्देशिकाओं का पता लगाता है, और दस्तावेज़ फ़ाइलें, पीडीएफ़, संग्रह फ़ाइलें, स्रोत कोड, मल्टीमीडिया डेटा पाता है। कॉन्फ़िगरेशन फ़ाइलें, ड्राइंग फ़ाइलें और कई अन्य फ़ाइल प्रकार।

इसके द्वारा खोजी जा रही फ़ाइल प्रकारों की सूची 70 से अधिक है, जिसमें (लेकिन इन्हीं तक सीमित नहीं) शामिल हैं:

*.zip *.rar *.xls *.xlsx *.doc *.docx *.pdf *.rtf *.ppt *.pptx *.jpg *.tif *.avi *.mpg आदि…

जब इनमें से किसी एक एक्सटेंशन से मेल खाने वाली फ़ाइल मिलती है, तो उस फ़ाइल के लिए एन्क्रिप्टर (डाउनलोड किया गया निष्पादन योग्य) निष्पादित किया जाता है। एन्क्रिप्टर फ़ाइल एक्सटेंशन या कुछ और नहीं बदलता है, यह केवल सामग्री को एन्क्रिप्ट करता है और फ़ाइल को छोड़ देता है। सभी फ़ोल्डरों और सभी ड्राइव्स में सभी फ़ाइलों का एन्क्रिप्शन समाप्त होने के बाद, एन्क्रिप्टर फ़ाइल बैच फ़ाइल द्वारा हटा दी जाती है।

बैच फ़ाइल, फिर एक रीडमी फ़ाइल भी बनाती है (जिसका नाम 770646_readme.txt है), और उसमें निम्नलिखित पाठ लिखता है:

ध्यान दें:

आपके सभी दस्तावेज़, फ़ोटो, डेटाबेस और अन्य महत्वपूर्ण व्यक्तिगत फ़ाइलें एक अद्वितीय कुंजी के साथ मजबूत RSA-1024 एल्गोरिथम का उपयोग करके एन्क्रिप्ट की गई थीं।

अपनी फ़ाइलों को पुनर्स्थापित करने के लिए आपको 0.5 बीटीसी (बिटकॉइन) का भुगतान करना होगा। यह करने के लिए:

1. यहां बिटकॉइन वॉलेट बनाएं:

https://blockchain.info/wallet/new

2. नकद के साथ 0.5 बीटीसी खरीदें, यहां खोज का उपयोग करें:

https://localbitcoins.com/buy_bitcoins

3. इस बिटकॉइन पते पर 0.5 बीटीसी भेजें:

1CWG5JHDZqHPF1W8sAnUw9vD8xsBcNZavJ

4. कोई भी ई-मेल यहां भेजें:

keybtc@inbox.com

उसके बाद आपको विस्तृत निर्देशों के साथ ई-मेल प्राप्त होगा कि आपकी फ़ाइलों को कैसे पुनर्स्थापित किया जाए।

याद रखें: हमारे अलावा कोई आपकी मदद नहीं कर सकता। विंडोज़ को फिर से स्थापित करना, फाइलों का नाम बदलना आदि बेकार है।

जैसे ही आप भुगतान करेंगे आपकी फाइलें डिक्रिप्ट हो जाएंगी।

यह पहले इस फ़ाइल को नोटपैड संपादक में खोलता है, फिर इस फ़ाइल को उपयोगकर्ता के डेस्कटॉप में एक नई फ़ाइल के रूप में कॉपी करता है जिसका नाम DECRYPT_YOUR_FILES.txt है। बैच फ़ाइल विंडोज के स्टार्टअप में ऑटोरन के लिए रजिस्ट्री में एक प्रविष्टि भी जोड़ती है, जो कंप्यूटर के पहली बार खुलने पर वही रीडमी संदेश दिखाती है। अंत में, बैच फ़ाइल स्वयं को भी हटा देती है।

कोमोडो इंजीनियरों से सारांश:

जैसा कि विश्लेषण से देखा जा सकता है, फ़ाइलों को एन्क्रिप्ट करने का लक्ष्य नियमित है, और सभी सुरक्षा विशेषज्ञों द्वारा जाना जाता है। लेकिन यहां एन्क्रिप्शन व्यवहार में घुसपैठ और प्रदर्शित करने के लिए चयनित विधि अलग है क्योंकि डाउनलोड किया गया निष्पादन योग्य अपने आप में दुर्भावनापूर्ण नहीं है, और कुल लक्ष्य का केवल एक हिस्सा करता है। दूसरा भाग, बैच स्क्रिप्ट द्वारा किया जाता है, जो रनटाइम में बनाया जाता है (इसलिए शुरुआत में मौजूद नहीं है)। दोनों फाइलों के निष्पादन का संयोजन अंतिम दुर्भावनापूर्ण इरादा बनाता है, जो सभी फाइलों को एन्क्रिप्ट कर रहा है। यह विधि निश्चित रूप से दो कारकों के कारण कुछ सुरक्षा फ़िल्टर और उत्पादों को बायपास कर सकती है:

-

- निष्पादन योग्य की सामग्री, और आकार कम (3KB से कम), और अंततः दुर्भावनापूर्ण व्यवहार से युक्त नहीं होना।

- दुर्भावनापूर्ण व्यवहार केवल निष्पादन योग्य और बैच फ़ाइल दोनों के संयोजन के साथ दिखाया जाता है जो रनटाइम में बनाया जाता है।

निशुल्क आजमाइश शुरु करें मुफ़्त के लिए अपनी सुरक्षा स्कोर प्राप्त करें

- एसईओ संचालित सामग्री और पीआर वितरण। आज ही प्रवर्धित हो जाओ।

- प्लेटोआईस्ट्रीम। Web3 डेटा इंटेलिजेंस। ज्ञान प्रवर्धित। यहां पहुंचें।

- मिंटिंग द फ्यूचर डब्ल्यू एड्रिएन एशले। यहां पहुंचें।

- स्रोत: https://blog.comodo.com/comodo-news/e-fax-contain-cryptolocker/

- :हैस

- :है

- :नहीं

- $यूपी

- 1

- 70

- a

- क्षमता

- अनुसार

- के पार

- वास्तव में

- पता

- जोड़ता है

- लाभ

- बाद

- फिर

- कलन विधि

- सब

- की अनुमति देता है

- वर्णमाला

- भी

- के बीच में

- राशि

- an

- विश्लेषण

- का विश्लेषण करती है

- का विश्लेषण

- और

- अन्य

- कोई

- पुरालेख

- हैं

- AS

- At

- आक्रमण

- वापस

- आधार

- BE

- क्योंकि

- किया गया

- शुरू

- जा रहा है

- नीचे

- खबरदार

- Bitcoin

- बिटकॉइन का पता

- Bitcoin वॉलेट

- Bitcoins

- ब्लॉग

- के छात्रों

- लाना

- टूटा

- BTC

- व्यवसायों

- लेकिन

- खरीदने के लिए

- by

- अभियान

- कर सकते हैं

- रोकड़

- सावधानी

- परिवर्तन

- जाँचता

- बच्चे

- स्पष्ट रूप से

- क्लिक करें

- कोड

- COM

- संयोजन

- संयोजन

- कैसे

- आता है

- समुदाय

- कंपनी का है

- कंप्यूटर

- कंप्यूटर्स

- विन्यास

- Consequences

- सलाहकार

- उपभोक्ताओं

- संपर्क करें

- शामिल

- रोकथाम

- शामिल हैं

- सामग्री

- जारी

- जारी रखने के लिए

- सका

- बनाना

- बनाया

- बनाता है

- वर्तमान

- ग्राहक

- ग्राहक

- साइबर हमले

- साइबर अपराधी

- साइबर सुरक्षा

- दैनिक

- तिथि

- डेटाबेस

- दिन

- मांग

- डेस्कटॉप

- विस्तृत

- विवरण

- विभिन्न

- सीधे

- निदेशक

- निर्देशिकाओं

- निदेशकों

- की खोज

- do

- दस्तावेज़

- दस्तावेजों

- कर देता है

- नहीं करता है

- डोमेन

- नीचे

- डाउनलोड

- ड्राइंग

- ड्राइव

- दो

- ईमेल

- से प्रत्येक

- संपादक

- ईमेल

- ईमेल

- कर्मचारियों

- एन्क्रिप्टेड

- एन्क्रिप्शन

- इंजीनियर्स

- उद्यम

- प्रविष्टि

- वातावरण

- विशेष रूप से

- आदि

- नैतिक

- कार्यक्रम

- अंत में

- विकसित

- ठीक ठीक

- सिवाय

- असाधारण

- निष्पादन

- एक्ज़िबिट

- मौजूद

- विशेषज्ञों

- विस्तार

- एक्सटेंशन

- कारकों

- फैक्स

- लग रहा है

- पट्टिका

- फ़ाइलें

- छानने

- फ़िल्टर

- अंतिम

- पाता

- प्रथम

- निम्नलिखित

- के लिए

- रूपों

- पाया

- मुक्त

- से

- पूर्ण

- मिल

- ग्लोब

- लक्ष्य

- पकड़ लेना

- हैकर्स

- होना

- है

- मदद

- यहाँ उत्पन्न करें

- हाइलाइट

- कैसे

- How To

- HTTPS

- विचार

- विचारों

- पहचान

- if

- महत्वपूर्ण

- in

- सहित

- इंडिया

- अभिनव

- अंतर्दृष्टि

- तुरंत

- निर्देश

- इरादा

- इरादे

- दिलचस्प

- इंटरनेट

- में

- शुरू की

- IP

- IT

- यह सुरक्षा

- पुनरावृत्तियों

- आईटी इस

- खुद

- जेपीजी

- केवल

- कुंजी

- जानने वाला

- प्रयोगशाला

- लैब्स

- बड़ा

- शुरूआत

- परतों

- नेतृत्व

- स्तर

- झूठ

- पसंद

- सीमित

- पंक्तियां

- सूची

- लग रहा है

- निम्न

- बनाया गया

- बनाना

- बनाता है

- निर्माण

- मैलवेयर

- बहुत

- चिह्नित

- मिलान

- अधिकतम-चौड़ाई

- मई..

- केवल

- message

- तरीका

- तरीकों

- माइक्रोसॉफ्ट

- माइक्रोसॉफ्ट विंडोज

- दस लाख

- अधिक

- मल्टीमीडिया

- नामांकित

- नामों

- नकारात्मक

- नेटवर्क

- नया

- अगला

- संख्या

- of

- कार्यालयों

- पुराना

- on

- ONE

- केवल

- खुला

- खोलता है

- or

- मूल

- अन्य

- आउट

- भाग

- पास

- वेतन

- भुगतान

- पीडीएफ

- स्टाफ़

- निष्पादन

- प्रदर्शन

- स्टाफ़

- फिलीपींस

- फ़िशिंग

- फिशिंग अटैक

- तस्वीरें

- PHP

- टुकड़े

- प्लेटो

- प्लेटो डेटा इंटेलिजेंस

- प्लेटोडाटा

- लोकप्रिय

- पद

- संभावित

- उत्पाद

- पेशेवरों

- रक्षा करना

- सार्वजनिक

- त्वरित

- बिना सोचे समझे

- फिरौती

- Ransomware

- पढ़ना

- प्राप्त करना

- हाल

- रजिस्ट्री

- नियमित

- बाकी है

- अनुसंधान

- बहाल

- वापसी

- रन

- दौड़ना

- s

- कहा

- वही

- सहेजें

- स्कूल

- वैज्ञानिकों

- स्कोरकार्ड

- स्क्रीन

- लिपियों

- Search

- खोज

- सुरक्षित

- सुरक्षा

- लगता है

- देखा

- चयनित

- भेजें

- भेजना

- अलग

- गंभीर

- चाहिए

- दिखाया

- दिखाता है

- सरल

- आकार

- So

- सॉफ्टवेयर

- कुछ

- कुछ

- स्रोत

- स्पैम

- स्पायवेयर

- स्टार्टअप

- कदम

- कहानी

- मजबूत

- विषय

- प्रणाली

- लेना

- ले जा

- लक्ष्य

- टीम

- तकनीक

- टेक्नोलॉजी

- परीक्षण

- से

- कि

- RSI

- फिलीपींस

- उन

- फिर

- इन

- इसका

- विचार

- धमकी

- यहाँ

- पहर

- सेवा मेरे

- एक साथ

- कुल

- ट्रोजन

- तुर्की

- दो

- टाइप

- प्रकार

- हमें

- यूक्रेन

- के अंतर्गत

- अद्वितीय

- अद्यतन

- अपडेट

- यूआरएल

- us

- प्रयुक्त

- उपयोगकर्ता

- का उपयोग

- विभिन्न

- देखें

- बटुआ

- मार्ग..

- कुंआ

- थे

- क्या

- कब

- कौन कौन से

- पूरा का पूरा

- मर्जी

- खिड़कियां

- साथ में

- शब्द

- कार्य

- आप

- आपका

- जेफिरनेट

- ज़िप