जब मैं कंपनी के लिए विचार बना रहा था जो वीज़ा बन जाएगी, मेरे सह-संस्थापकों और मैंने दर्जनों मुख्य सूचना सुरक्षा अधिकारियों (सीआईएसओ) और मुख्य सूचना अधिकारियों (सीआईओ) का साक्षात्कार लिया। उनकी आधुनिक तकनीक-प्रेमी कंपनियों के आकार और परिपक्वता से कोई फर्क नहीं पड़ता, हमने एक विषय को बार-बार सुना: वे यह नहीं देख पाए कि उनकी कंपनी के सबसे संवेदनशील डेटा तक किसकी पहुंच है। उनमें से प्रत्येक ने के सिद्धांत की सदस्यता ली कम से कम विशेषाधिकार, लेकिन उनमें से कोई भी यह नहीं कह सका कि उनकी कंपनी इसे हासिल करने के कितने करीब पहुंच गई।

"कम से कम विशेषाधिकार" द्वारा परिभाषित किया गया है एनआईएसटी का कंप्यूटर सुरक्षा संसाधन केंद्र "सिद्धांत के रूप में कि एक सुरक्षा संरचना को डिज़ाइन किया जाना चाहिए ताकि प्रत्येक इकाई को न्यूनतम सिस्टम संसाधनों और प्राधिकरणों को प्रदान किया जा सके जो कि इकाई को अपना कार्य करने की आवश्यकता है।" यह आसान लगता है, लेकिन चीजें बदल गई हैं। डेटा अब कई बादलों, सैकड़ों सास ऐप और पुराने और नए सिस्टम में फैला हुआ है। नतीजतन, सभी आधुनिक कंपनियां "एक्सेस डेट" जमा करती हैं - अनावश्यक अनुमतियां जो या तो पहले बहुत व्यापक थीं या नौकरी बदलने या समाप्ति के बाद आवश्यक नहीं थीं।

A केपीएमजी अध्ययन पाया गया कि 62% अमेरिकी उत्तरदाताओं ने अकेले 2021 में उल्लंघन या साइबर घटना का अनुभव किया। यदि कोई कर्मचारी फ़िशिंग का शिकार होता है, लेकिन उसके पास केवल गैर-संवेदनशील जानकारी तक पहुँच होती है, तो कोई आर्थिक प्रभाव नहीं पड़ सकता है। कम से कम विशेषाधिकार हमले के नुकसान को कम करता है।

कम से कम विशेषाधिकार प्राप्त करने में तीन बाधाएँ हैं: दृश्यता, पैमाना और मेट्रिक्स।

दृश्यता नींव है

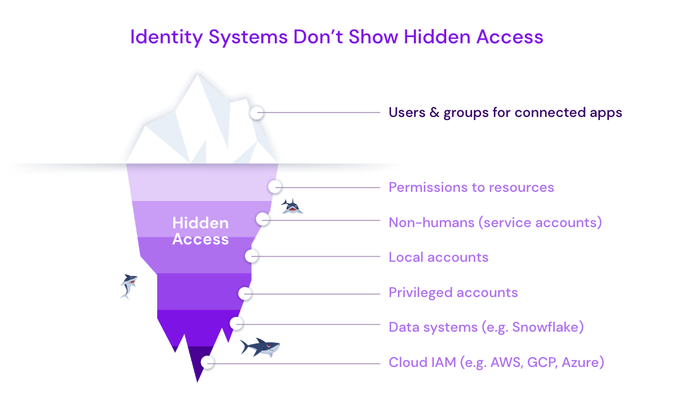

किसी ऐसी चीज़ को प्रबंधित करना कठिन है जिसे आप देख नहीं सकते हैं, और पहुँच अनुमतियाँ उद्यम में अनगिनत प्रणालियों में फैली हुई हैं। कई सिस्टम के अद्वितीय अभिगम नियंत्रणों के भीतर स्थानीय रूप से प्रबंधित किए जाते हैं (उदाहरण के लिए, Salesforce व्यवस्थापक अनुमतियाँ)। यहां तक कि जब कंपनियां एक पहचान प्रदाता, जैसे कि ओक्टा, पिंग, या फोर्जरॉक को लागू करती हैं, तो यह केवल हिमशैल का सिरा दिखाता है। यह स्थानीय खातों और सेवा खातों सहित जलरेखा के नीचे मौजूद सभी अनुमतियों को नहीं दिखा सकता है।

यह आज विशेष रूप से प्रासंगिक है, जब कई कंपनियां छंटनी कर रही हैं। कर्मचारियों को समाप्त करते समय, नियोक्ता नेटवर्क और एसएसओ (एकल साइन-ऑन) तक पहुंच को रद्द कर देते हैं, लेकिन यह असंख्य प्रणालियों के लिए सभी तरह से प्रचार नहीं करता है जिसमें कर्मचारी के हकदार थे। यह अनदेखी पहुंच ऋण बन जाता है।

उन कंपनियों के लिए जहां कानूनी अनुपालन आवधिक पहुंच समीक्षा को अनिवार्य करता है, दृश्यता मैनुअल, थकाऊ और चूक के प्रति संवेदनशील है। व्यक्तिगत प्रणालियों की जांच के लिए कर्मचारियों को हाथ से भेजा जाता है। एक छोटी कंपनी के लिए इन रिपोर्टों (अक्सर, स्क्रीनशॉट) को समझना संभव हो सकता है, लेकिन आधुनिक डेटा वातावरण वाली कंपनी के लिए नहीं।

स्केल

किसी भी कंपनी के कर्मचारियों के लिए हजारों पहचान हो सकती हैं, साथ ही गैर-मानवों के लिए हजारों और, जैसे सेवा खाते और बॉट। क्लाउड सेवाओं, SaaS ऐप्स, कस्टम ऐप्स और डेटा सिस्टम जैसे SQL सर्वर और स्नोफ्लेक सहित सैकड़ों "सिस्टम" हो सकते हैं। प्रत्येक किसी भी संख्या में विस्तृत डेटा संसाधनों पर दसियों या सैकड़ों संभावित अनुमतियां प्रदान करता है। चूंकि इनमें से हर संभव संयोजन के लिए एक्सेस निर्णय लेना होता है, इसलिए लाखों निर्णयों की जांच करने की चुनौती की कल्पना करना आसान है।

खराब स्थिति को बेहतर बनाने के लिए, कंपनियां शॉर्टकट अपनाती हैं और भूमिकाओं और समूहों को पहचान प्रदान करती हैं। यह पैमाने की समस्या का समाधान करता है लेकिन दृश्यता की समस्या को और बढ़ा देता है। सुरक्षा दल यह देखने में सक्षम हो सकता है कि समूह से कौन संबंधित है, और वे उस समूह के लेबल को जानते हैं, लेकिन लेबल पूरी कहानी नहीं बताते हैं। टीम टेबल या कॉलम के स्तर पर एक्सेस नहीं देख सकती. जब आइडेंटिटी एक्सेस मैनेजमेंट (IAM) टीमों को एक्सेस अनुरोधों की कभी न खत्म होने वाली धारा प्राप्त हो रही है, तो यह निकटतम-फिट समूह के लिए रबर स्टैम्प अनुमोदन के लिए आकर्षक है, भले ही वह समूह आवश्यकता से अधिक व्यापक पहुंच प्रदान करता हो।

कंपनियाँ स्वचालन के बिना पैमाने की चुनौती से पार नहीं पा सकतीं। एक समाधान समय-सीमित पहुंच है। उदाहरण के लिए, यदि किसी कर्मचारी को किसी समूह तक पहुंच प्रदान की गई थी, लेकिन वह 90 दिनों के लिए 60% अनुमतियों का उपयोग नहीं करता है, तो उस पहुंच को कम करना शायद एक अच्छा विचार है।

मेट्रिक्स

यदि आप इसे माप नहीं सकते हैं, तो आप इसे प्रबंधित नहीं कर सकते हैं, और आज किसी के पास यह मापने के उपकरण नहीं हैं कि कितना "विशेषाधिकार" प्रदान किया गया है।

CISOs और उनकी सुरक्षा टीमों को कम से कम विशेषाधिकार प्रबंधित करने के लिए एक डैशबोर्ड की आवश्यकता होती है। जिस तरह सेल्सफोर्स ने बिक्री टीमों को राजस्व का प्रबंधन करने के लिए ऑब्जेक्ट मॉडल और डैशबोर्ड दिया, उसी तरह नई कंपनियां एक्सेस के प्रबंधन के लिए एक ही नींव बना रही हैं।

टीमें अपनी पहुंच कैसे मापेंगी? क्या इसे "विशेषाधिकार बिंदु" कहा जाएगा? कुल अनुमति स्कोर? एक 2017 कागज "उल्लंघन जोखिम परिमाण" नामक डेटाबेस जोखिम के लिए एक मीट्रिक गढ़ा। हम इसे जो भी कहें, इस मीट्रिक का उदय पहचान-प्रथम सुरक्षा में एक ऐतिहासिक क्षण होगा। यहां तक कि अगर मीट्रिक एक अपूर्ण है, तो यह व्यवसाय प्रक्रिया जैसे कम से कम विशेषाधिकार के प्रबंधन के लिए कंपनी की मानसिकता को बदल देगा।

आगे जा रहा है

परिदृश्य बदल गया है, और मैन्युअल तरीकों का उपयोग करके कम से कम विशेषाधिकार प्राप्त करना व्यावहारिक रूप से असंभव हो गया है। इसे ठीक करने के लिए नई तकनीकों, प्रक्रियाओं और मानसिकता की आवश्यकता होगी। जिन सीआईएसओ और सीआईओ के साथ मैं काम करता हूं उनका मानना है कि कम से कम विशेषाधिकार संभव है, और वे कम से कम त्रैमासिक पहुंच समीक्षाओं से आगे बढ़ने के लिए विवेकपूर्ण निवेश कर रहे हैं। जल्द ही मैन्युअल समीक्षा अतीत की बात हो जाएगी, और ऑटोमेशन आधुनिक अभिगम नियंत्रण की जटिलता को वश में कर लेगा।

- एसईओ संचालित सामग्री और पीआर वितरण। आज ही प्रवर्धित हो जाओ।

- प्लेटोब्लॉकचैन। Web3 मेटावर्स इंटेलिजेंस। ज्ञान प्रवर्धित। यहां पहुंचें।

- स्रोत: https://www.darkreading.com/attacks-breaches/everybody-wants-least-privilege-so-why-isn-t-anyone-achieving-it

- :है

- 2017

- 2021

- 7

- a

- योग्य

- पहुँच

- अकौन्टस(लेखा)

- संचय करें

- पाना

- प्राप्त करने

- के पार

- पतों

- व्यवस्थापक

- बाद

- सब

- अकेला

- और

- किसी

- क्षुधा

- स्थापत्य

- हैं

- AS

- At

- आक्रमण

- स्वचालन

- बुरा

- BE

- बन

- हो जाता है

- से पहले

- मानना

- नीचे

- BEST

- परे

- बॉट

- भंग

- विस्तृत

- व्यापक

- व्यापार

- व्यापार प्रक्रिया

- by

- कॉल

- बुलाया

- कर सकते हैं

- नही सकता

- चुनौती

- परिवर्तन

- जाँच

- प्रमुख

- समापन

- बादल

- क्लाउड सेवाएं

- सह-संस्थापकों में

- गढ़ा

- स्तंभ

- संयोजन

- कंपनियों

- कंपनी

- जटिलता

- अनुपालन

- कंप्यूटर

- कंप्यूटर सुरक्षा

- का आयोजन

- नियंत्रण

- नियंत्रण

- सका

- बनाना

- रिवाज

- साइबर

- डैशबोर्ड

- तिथि

- डाटाबेस

- दिन

- ऋण

- निर्णय

- निर्णय

- परिभाषित

- बनाया गया

- दर्जनों

- e

- से प्रत्येक

- आर्थिक

- आर्थिक प्रभाव

- भी

- कर्मचारी

- कर्मचारियों

- नियोक्ताओं

- उद्यम

- सत्ता

- वातावरण

- विशेष रूप से

- और भी

- प्रत्येक

- उदाहरण

- अनुभवी

- अनावरण

- फॉल्स

- प्रथम

- के लिए

- फोर्जरॉक

- पाया

- बुनियाद

- समारोह

- दी

- अच्छा

- दी गई

- ग्राफ़िक

- समूह

- समूह की

- हाथ

- कठिन

- है

- सुना

- छिपा हुआ

- कैसे

- एचटीएमएल

- HTTPS

- सैकड़ों

- i

- विचार

- पहचान

- पहचान

- प्रभाव

- लागू करने के

- असंभव

- in

- घटना

- सहित

- व्यक्ति

- करें-

- सूचना अधिकारी

- सूचना सुरक्षा

- साक्षात्कार

- जांच

- निवेश

- IT

- आईटी इस

- काम

- जानना

- लेबल

- लेबल

- परिदृश्य

- छंटनी

- कानूनी

- स्तर

- पसंद

- स्थानीय

- स्थानीय स्तर पर

- लंबा

- लंबे समय तक

- बनाना

- निर्माण

- प्रबंधन

- कामयाब

- प्रबंध

- प्रबंध

- जनादेश

- गाइड

- बहुत

- बात

- परिपक्वता

- अधिकतम-चौड़ाई

- माप

- तरीकों

- मीट्रिक

- मेट्रिक्स

- हो सकता है

- दस लाख

- मानसिकता

- न्यूनतम

- आदर्श

- आधुनिक

- पल

- अधिक

- अधिकांश

- चाल

- विभिन्न

- आवश्यक

- आवश्यकता

- की जरूरत है

- नेटवर्क

- नया

- नयी तकनीकें

- NIH

- NIST

- संख्या

- वस्तु

- बाधाएं

- of

- ऑफर

- अधिकारियों

- ओकटा

- पुराना

- on

- ONE

- काबू

- अतीत

- निष्पादन

- समय-समय

- अनुमति

- अनुमतियाँ

- फ़िशिंग

- पिंग

- जगह

- प्लेटो

- प्लेटो डेटा इंटेलिजेंस

- प्लेटोडाटा

- प्लस

- अंक

- संभव

- वास्तव में

- सिद्धांत

- शायद

- मुसीबत

- प्रक्रिया

- प्रक्रियाओं

- प्रदाता

- RE

- प्राप्त

- प्रासंगिक

- रिपोर्ट

- अनुरोधों

- की आवश्यकता होती है

- संसाधन

- उपयुक्त संसाधन चुनें

- परिणाम

- राजस्व

- समीक्षा

- वृद्धि

- जोखिम

- भूमिकाओं

- s

- सास

- विक्रय

- salesforce

- वही

- स्केल

- स्क्रीनशॉट

- सुरक्षा

- भावना

- संवेदनशील

- सेवा

- सेवाएँ

- पाली

- चाहिए

- दिखाना

- दिखाता है

- सरल

- के बाद से

- एक

- स्थिति

- आकार

- छोटा

- So

- समाधान

- कुछ

- विस्तार

- कहानी

- धारा

- ऐसा

- प्रणाली

- सिस्टम

- लेना

- टीम

- टीमों

- टेक्नोलॉजीज

- कि

- RSI

- लेकिन हाल ही

- उन

- विषय

- इन

- बात

- चीज़ें

- हजारों

- तीन

- टाइप

- सेवा मेरे

- आज

- भी

- उपकरण

- कुल

- की ओर

- अद्वितीय

- us

- उपयोग

- दृश्यता

- चपेट में

- मार्ग..

- कौन कौन से

- कौन

- पूरा का पूरा

- मर्जी

- साथ में

- अंदर

- बिना

- जीत लिया

- काम

- होगा

- आप

- जेफिरनेट