A kiberbiztonsági műveleti központ (SOC) modelljének fókuszában a kiterjesztett észlelés és válaszadás (XDR) áll. A helyesen megtervezett XDR kisebb nyomást és költséget jelent a biztonsági információ- és eseménykezelő (SIEM) rendszerre az összetett biztonsági riasztások korrelációja érdekében. Egyetlen üvegtáblaként is jobb munkát végez a jegyértékesítéshez, a riasztásokhoz, valamint az automatizálás és válaszadás összehangolásához.

Az XDR valós lehetőség a platform költségeinek csökkentésére és az észlelés javítására, de ehhez el kell köteleznie magát néhány olyan elv mellett, amelyek ellentétesek az SOC-król kialakult gondolkodásmóddal.

Az intelligens adatfolyamok és adattavak elengedhetetlenek

Elvihető: A biztonsági adatcsatorna képes eltávolítani a rönkhulladékot a tárolás előtt, és a naplókat a legmegfelelőbb helyre irányítani.

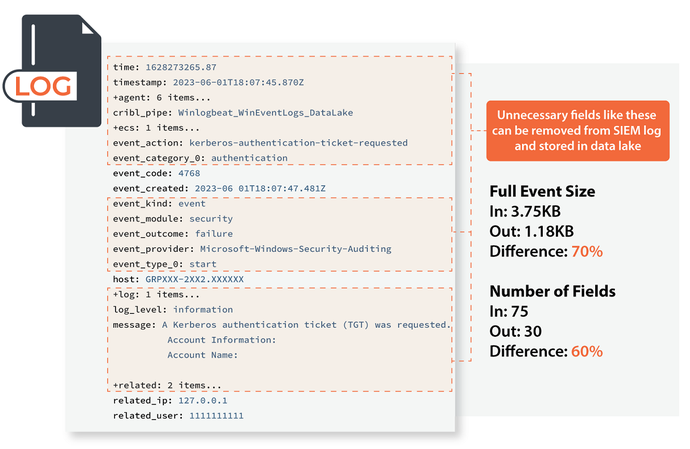

A biztonsági adatfolyam intelligens kezelése hatalmas hatással lehet a kiadások szabályozására azáltal, hogy minden naplót előre feldolgoz, és kiküszöböli a felesleges pazarlást, különösen akkor, ha az elsődleges költségtényező napi GB. Tekintsük a következő példát, amely bemutatja a Windows Active Directory (AD) naplóinak méretét az előtte és utána.

Az átlagos bejövő esemény 75 mezőből állt és 3.75 KB méretű. A redundáns és szükségtelen mezők eltávolítása után a napló 30 mezőt tartalmaz és 1.18 KB méretű. Ez 68.48%-kal csökkenti a SIEM tárolási költségeit.

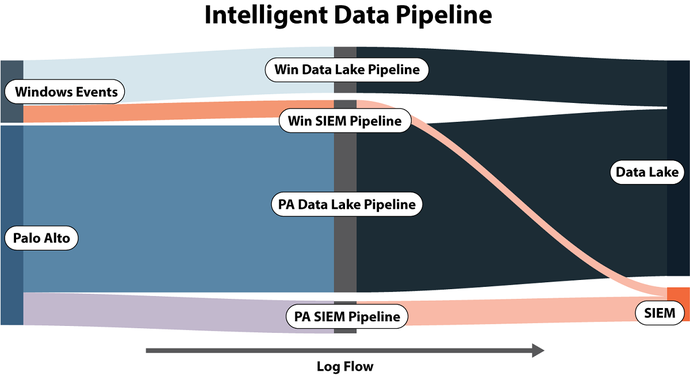

Hasonló értékelemzés alkalmazása az egyes naplók küldésének helyére egyaránt fontos. Nem kell minden naplót elküldeni a SIEM-nek! Csak azokat a naplókat kell elküldeni a SIEM-nek, amelyek ismert észlelést hajtanak végre. A nyomozások támogatására, gazdagításra és fenyegetésvadászatra használt összes többi eszköznek a biztonsági adattóba kell kerülnie. Az intelligens adatfolyam minden egyes naplóhoz menet közbeni útválasztási döntéseket hozhat, és tovább csökkentheti a költségeket.

A fenyegetéshez legközelebb álló észlelésre és megelőzésre összpontosítson

Elvihető: A termék natív észlelései drámaian jobbak lettek; a SIEM legyen az utolsó védelmi vonal.

A SIEM korábban egyike volt az egyetlen olyan eszköznek, amely képes volt korrelálni és elemezni a nyers naplókat, valamint azonosítani a kezelendő riasztásokat. Ez nagyrészt azt tükrözte, hogy más eszközök egycélúak, és általában nem képesek maguktól azonosítani a problémákat. Ennek eredményeként érdemes volt mindent a SIEM-hez szállítani, és összetett korrelációs szabályokat létrehozni a jelek zajtól való elkülönítésére.

A mai helyzet megváltozott a végpontészlelési és válaszadási (EDR) eszközökkel. A modern EDR lényegében SIEM a végponton. Ugyanazokkal a képességekkel rendelkezik, hogy észlelési szabályokat írjon a végpontokra, mint a SIEM-nek, de most már nem kell minden telemetriai adatot a SIEM-be szállítani.

Az EDR-szállítók jelentősen jobbak lettek az azonnali észlelések létrehozásában és karbantartásában. Folyamatosan jelentős csökkenést tapasztaltunk a SIEM-nek tulajdonított észlelések és megelőzések terén lila csapat elkötelezettek az olyan eszközök mellett, mint az EDR és a következő generációs tűzfalak (NGFW). Vannak kivételek, mint pl Kerberoasting (amire a helyszíni AD nem rendelkezik túl sok lefedettséggel). Ahogy áttér az AD tiszta felhőjére, még az ilyen típusú észleléseket is „edge” eszközök kezelik, például a Microsoft Defender for Endpoint.

Játssz a SIEM erős ruháddal

Elvihető: Az észlelési képességek következetes mérésére és fejlesztésére irányuló szándékos folyamat sokkal értékesebb, mint bármely konkrét SIEM-eszköz a piacon.

Az iparágak és az észlelési ökoszisztémák közötti lila csapatmunka lehetővé tette számunkra, hogy megértsük számos modern EDR, NGFW, SIEM és más eszköz hatékonyságát. Pontozzuk és összehasonlítjuk a lila csapateredményeket, és az idő múlásával trendet adunk a javulásra. Az elmúlt öt évben azt tapasztaltuk, hogy az Ön által vásárolt SIEM-nek nincs mérhető összefüggése a lila csapat pontszámaival. A folyamat, a hangolás és a tesztelés számít.

A SIEM-eszközöknek vannak olyan felépítési különbségei, amelyek miatt az egyik jobban vagy rosszabbul illeszkedik az Ön környezetéhez, de ha egy adott SIEM-et vásárol, hogy jelentősen javítsa az észlelési képességeit, az nem válik be. Ehelyett összpontosítsa erőfeszítéseit az irányítópultokra és az összefüggésekre, amelyek támogatják a fenyegetésvadászatot és az incidensekre adott válaszokat.

Igazítsa az EDR-t, a SIEM-et és a SOAR-t XDR-architektúrájában

Elvihető: A biztonsági automatizálás és a mesterséges intelligencia (AI) által továbbfejlesztett osztályozás a jövő, de óvatosan kell megközelíteni. Nem minden automatizálásnak kell kizárnia minden emberi részvételt.

Az XDR jövője szorosan integrált biztonsági irányítási, automatizálási és válaszadási (SOAR) technológiákkal párosul. Az XDR-koncepciók felismerik, hogy az igazán számít nem azt, hogy milyen gyorsan észleli a fenyegetést, hanem azt, hogy milyen gyorsan tudja semlegesíteni a fenyegetést. „Ha ez – akkor az” A SOAR automatizálási módszertanok nem hatékonyak valós helyzetekben. Az egyik legjobb megközelítés, amelyet az XDR automatizálásban láttunk, a következő:

- Végezzen egy lila csapatgyakorlatot annak meghatározására, hogy mely aktuális észlelési események vannak optimalizálva (nagyon alacsony a téves pozitív arány), és melyek az automatikus válaszadásban.

- Hozzon létre egy automatizált válaszadási füzetet, de illesszen be emberi beavatkozási lépéseket, hogy önbizalmat szerezzen, mielőtt teljesen az automatizálásra fordítaná. Ezt „félautomatizálásnak” hívjuk, és ez egy okos első lépés.

Az XDR divatos szó, de technológia-agnosztikus szemszögből nézve jó alapokon nyugszik. A legvalószínűbb, hogy a szervezetek kudarcot vallanak, az az örökölt SIEM-kezelési filozófiák alkalmazása a modern XDR architektúrákon. Ezek a programtervezési filozófiák valószínűleg javítják képességeit és csökkentik költségeit.

A szerzőről

Mike Pinch 2018-ban csatlakozott a Security Risk Advisorshoz, miután hat évig a Rochesteri Egyetem Orvosi Központjának információbiztonsági igazgatójaként dolgozott. Mike országosan elismert vezető szerepet tölt be a kiberbiztonság területén, felszólalt konferenciákon, többek között a HITRUST-on, a H-ISAC-on, és hozzájárult az egészségügyi ellátás és a közegészségügyi szektor kiberbiztonsági keretrendszereinek nemzeti szabványainak kidolgozásához. Mike a GCP, az AWS és az Azure biztonságára összpontosít, elsősorban az SOC-csapatok képességeinek fejlesztésében. Mike aktív fejlesztő, és jelenleg élvezi, hogy a modern AI-technológiákat a gyakori kiberbiztonsági kihívásokba ágyazza.

- SEO által támogatott tartalom és PR terjesztés. Erősödjön még ma.

- PlatoData.Network Vertical Generative Ai. Erősítse meg magát. Hozzáférés itt.

- PlatoAiStream. Web3 Intelligence. Felerősített tudás. Hozzáférés itt.

- PlatoESG. Autóipar / elektromos járművek, Carbon, CleanTech, Energia, Környezet, Nap, Hulladékgazdálkodás. Hozzáférés itt.

- BlockOffsets. A környezetvédelmi ellentételezési tulajdon korszerűsítése. Hozzáférés itt.

- Forrás: https://www.darkreading.com/operations/architecting-xdr-save-money-and-your-soc-sanity

- :van

- :is

- :nem

- :ahol

- 1

- 2018

- 30

- 7

- 75

- a

- Rólunk

- át

- aktív

- Ad

- tanácsadók

- Után

- ellen

- AI

- Figyelmeztetések

- Minden termék

- megengedett

- Is

- an

- elemzés

- elemez

- és a

- bármilyen

- Alkalmazása

- megközelít

- megfelelő

- építészeti

- VANNAK

- mesterséges

- mesterséges intelligencia

- AS

- At

- Automatizált

- Automatizálás

- átlagos

- AWS

- Égszínkék

- Rossz

- alapján

- BE

- előtt

- hogy

- benchmark

- BEST

- Jobb

- Bit

- Épület

- de

- megvesz

- Vásárlás

- zümmögő szó

- by

- hívás

- TUD

- képességek

- ami

- óvatosság

- Központ

- kihívások

- megváltozott

- fő

- információbiztonsági vezető

- felhő

- elkövetése

- Közös

- bonyolult

- fogalmak

- konferenciák

- bizalom

- Fontolja

- hozzájárultak

- kontrolling

- Összefüggés

- Költség

- kiadások

- tudott

- összekapcsolt

- lefedettség

- teremt

- Jelenlegi

- Jelenleg

- cyber

- kiberbiztonság

- Kiberbiztonság

- műszerfalak

- dátum

- adattó

- nap

- határozatok

- csökkenés

- Védelem

- Design

- Érzékelés

- Fejlesztő

- különbségek

- nem

- nem

- drámaian

- hajtás

- gépkocsivezető

- alatt

- minden

- ökoszisztémák

- él

- Hatékony

- hatékonyság

- erőfeszítések

- megszüntetése

- Endpoint

- Környezet

- egyaránt

- különösen

- lényegében

- megalapozott

- Még

- esemény

- események

- Minden

- minden

- példa

- többlet

- Gyakorol

- FAIL

- hamis

- messze

- Divat

- GYORS

- kedvez

- kevés

- mező

- Fields

- tűzfalak

- vezetéknév

- megfelelő

- Összpontosít

- koncentrál

- következő

- A

- talált

- Alapok

- keretek

- ból ből

- teljesen

- további

- jövő

- Nyereség

- általában

- üveg

- Go

- jó

- kellett

- Legyen

- tekintettel

- Egészség

- Egészségügyi ellátás

- segít

- Hogyan

- HTTPS

- emberi

- Vadászat

- azonosítani

- azonosító

- if

- Hatás

- fontos

- javul

- fejlesztések

- in

- Beleértve

- iparágak

- információ

- információ biztonság

- helyette

- integrált

- Intelligencia

- Intelligens

- beavatkozás

- bele

- Laboratóriumi vizsgálatok eredményei

- bevonása

- kérdések

- IT

- Munka

- csatlakozott

- ismert

- tó

- táj

- nagymértékben

- keresztnév

- vezető

- Örökség

- kevesebb

- mint

- Valószínű

- vonal

- elhelyezkedés

- log

- Elő/Utó

- alacsonyabb

- készült

- fenntartása

- csinál

- vezetés

- sok

- piacára

- tömeges

- Anyag

- számít

- max-width

- intézkedés

- orvosi

- módszerek

- microsoft

- mikrofon

- modell

- modern

- pénz

- több

- a legtöbb

- mozog

- sok

- nemzeti

- nemzetileg

- Szükség

- igények

- következő generációs

- nem

- Zaj

- Most

- of

- Tiszt

- on

- ONE

- csak

- működés

- Alkalom

- optimalizált

- or

- hangszerelés

- szervezetek

- Más

- Egyéb

- mi

- ki

- felett

- üvegtábla

- múlt

- filozófiák

- csővezeték

- emelvény

- Plató

- Platón adatintelligencia

- PlatoData

- pozitív

- nyomás

- Megelőzés

- elsősorban

- elsődleges

- elvek

- Előzetes

- folyamat

- Program

- Bizonyít

- nyilvános

- közegészségügy

- helyezi

- Az árak

- Nyers

- igazi

- való Világ

- tényleg

- elismerik

- elismert

- csökkenteni

- csökkentés

- visszaverődés

- eltávolítása

- eltávolított

- eltávolítása

- megköveteli,

- válasz

- eredményez

- Eredmények

- Kockázat

- Útvonal

- routing

- szabályok

- s

- azonos

- Megtakarítás

- forgatókönyvek

- pontszám

- szektor

- biztonság

- látott

- küld

- értelemben

- küldött

- szolgáló

- eltolódott

- HAJÓ

- kellene

- Jel

- jelentősen

- hasonló

- egyetlen

- jókora

- Méret

- okos

- felszáll

- különleges

- Költési

- beszélt

- Szponzorált

- szabványok

- Lépés

- Lépései

- tárolás

- memorizált

- erős

- támogatás

- Támogató

- rendszer

- csapat

- csapat

- Technologies

- Tesztelés

- mint

- hogy

- A

- A jövő

- azok

- maguk

- akkor

- Ott.

- Ezek

- Gondolkodás

- ezt

- azok

- fenyegetés

- jegykiadó

- szorosan

- idő

- nak nek

- szerszám

- szerszámok

- hagyományos

- tendencia

- Megbízható

- FORDULAT

- típusok

- megért

- egyetemi

- us

- használt

- Értékes

- érték

- Ve

- gyártók

- nagyon

- volt

- Hulladék

- Út..

- we

- Mit

- amikor

- ami

- lesz

- ablakok

- val vel

- rosszabb

- ír

- XDR

- év

- te

- A te

- zephyrnet