Igen, a ransomware az még mindig egy dolog.

Nem, nem minden ransomware támadás alakul ki úgy, ahogy azt elvárnád.

A legtöbb kortárs zsarolóprogram-támadás a bűnözők két csoportját érinti: a rosszindulatú szoftvereket létrehozó és a zsarolási kifizetéseket kezelő törzscsoportot, valamint a „leányvállalatok” laza klánjának „tagjait”, akik aktívan betörnek a hálózatokba a támadások végrehajtása érdekében.

Miután bekerültek, a leányvállalatok körbejárják az áldozat hálózatát, egy ideig a föld hazugságáért, majd hirtelen és gyakran pusztítóan összekevernek annyi számítógépet, amennyit csak tudnak, amilyen gyorsan csak tudnak, jellemzően a lehető legrosszabbkor. nap.

A leányvállalatok általában a zsarolás pénzének 70%-át teszik zsebre az általuk végrehajtott támadásokért, míg a főbűnözők az összes leányvállalat által elkövetett támadások 30%-át iTunes-szerűvé teszik, anélkül, hogy maguknak kellene betörniük bárki számítógépére.

A legtöbb rosszindulatú támadás egyébként is így történik.

A Naked Security rendszeres olvasói azonban tudni fogják, hogy egyes áldozatok, különösen az otthoni felhasználók és a kisvállalkozások, megsérülnek zsarolták a NAS-jukon keresztülvagy hálózati csatolt tároló eszközök.

Plug-and-play hálózati tárhely

A köznyelvben ismert NAS-boxok miniatűr, előre konfigurált, általában Linuxot futtató szerverek, amelyek általában közvetlenül az útválasztóhoz csatlakoznak, majd egyszerű, gyors fájlszerverként működnek a hálózaton mindenki számára.

Nincs szükség Windows-licencek vásárlására, az Active Directory beállítására, a Linux kezelésének megtanulására, a Samba telepítésére, vagy a CIFS-szel és más hálózati fájlrendszerekkel való megbirkózásra.

A NAS-boxok „plug-and-play” hálózathoz csatlakoztatott tárolók, és éppen azért népszerűek, mert milyen könnyen futtathatók a LAN-on.

Elképzelhető azonban, hogy a mai felhőközpontú korszakban sok NAS-felhasználó végül megnyitja szervereit az internet felé – gyakran véletlenül, bár néha szándékosan – potenciálisan veszélyes következményekkel.

Nevezetesen, ha egy NAS-eszköz elérhető a nyilvános internetről, és a NAS-eszköz beágyazott szoftvere vagy firmware-je kihasználható sebezhetőséget tartalmaz, akkor valódi bajba kerülhet.

A Crooks nem tudott elszaladni a trófeaadatokkal anélkül, hogy hozzá kellene nyúlnia a hálózaton lévő laptopokhoz vagy mobiltelefonokhoz, de módosítani is kell a NAS-doboz összes adatát…

…beleértve az összes eredeti fájl közvetlen átírása titkosított megfelelőkkel, egyedül a csalók ismerik a kódfejtő kulcsot.

Egyszerűen fogalmazva, a ransomware támadók, akik közvetlenül hozzáférnek a LAN-on található NAS-dobozhoz, szinte az egész digitális életét kisiklathatják, majd közvetlenül megzsarolhatják Önt azzal, hogy hozzáférnek a NAS-eszközhöz, és semmi mást nem érintenek a hálózaton.

A hírhedt DEADBOLT zsarolóprogram

Pontosan így szól a hírhedt DEADBOLT ransomware csalók működik.

Nem zavarják Windows számítógépek, Mac laptopok, mobiltelefonok vagy táblagépek támadását; csak egyenesen a fő adattárhoz mennek.

(Valószínűleg kikapcsolja, „alszik” vagy lezárja a legtöbb eszközét éjszaka, de a NAS-box valószínűleg csendesen működik a nap 24 órájában, minden nap, akárcsak a routere.)

A jól ismert NAS-gyártó, a QNAP termékeinek sebezhetőségeinek megcélzásával a DEADBOLT-banda célja, hogy a hálózaton mindenkit kizárjon digitális életéből, majd több ezer dollárt kicsikarjon az Ön adatainak „visszaszerzéséért”.

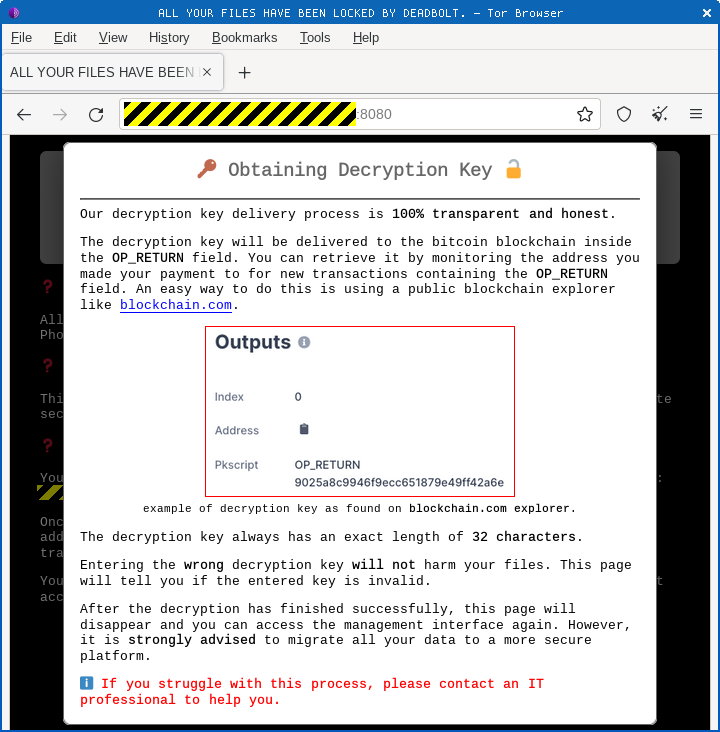

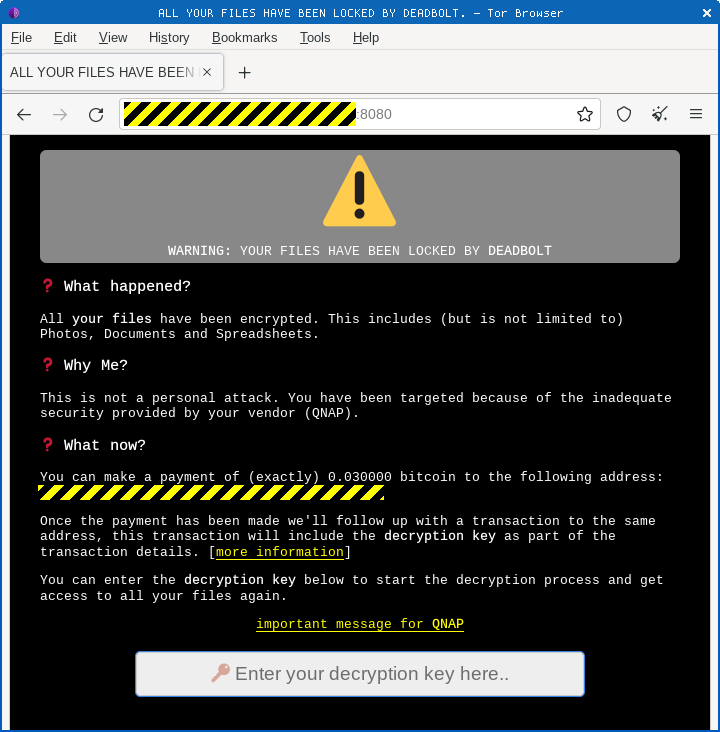

Támadás után, amikor legközelebb megpróbál letölteni egy fájlt a NAS-dobozból, vagy a webes felületén keresztül konfigurálja azt, a következőket láthatja:

Egy tipikus DEADBOLT támadásban nincs tárgyalás e-mailben vagy IM-en keresztül – a csalók nyersek és közvetlenek, amint fentebb is látható.

Valójában általában soha nem léphet kapcsolatba velük szavakkal.

Ha nincs más módja a kódolt fájlok helyreállítására, például egy biztonsági másolatot, amely nem az interneten van tárolva, és kénytelen fizetni a fájlok visszaszerzéséért, a csalók azt várják, hogy egyszerűen küldje el nekik a pénzt kriptocoin tranzakció.

A bitcoinjainak pénztárcájába érkezése az Ön „üzenete” számukra.

Cserébe a semmi fejedelmi összegét „fizetik”, ez a „visszatérítés” az Önnel folytatott kommunikáció teljes összege.

Ez a „visszatérítés” egy 0 USD értékű befizetés, amelyet egyszerűen bitcoin-tranzakció megjegyzésének beillesztése céljából küldenek be.

Ez a megjegyzés 32 hexadecimális karakterként van kódolva, amelyek 16 nyers bájtot vagy 128 bitet jelentenek – az AES visszafejtési kulcs hossza, amelyet az adatok helyreállításához használ:

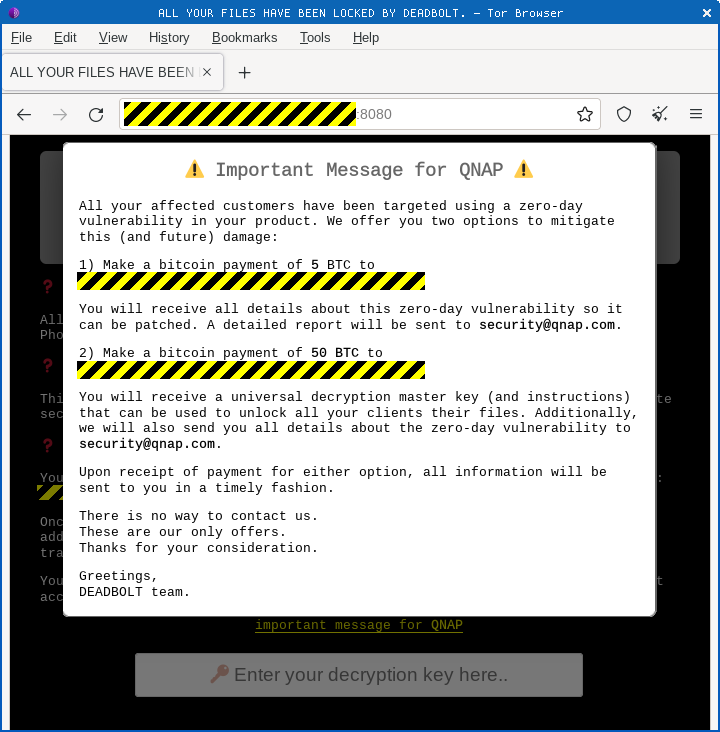

A DEADBOLT változat A fenti képen még a QNAP beépített gúnyolódása is szerepelt, felajánlva a cégnek, hogy eladjon egy „mindenre megfelelő visszafejtő kulcsot”, amely minden érintett eszközön működik:

Feltehetően a fenti szélhámosok abban reménykedtek, hogy a QNAP elég bűntudatot fog érezni amiatt, hogy ügyfeleit egy nulladik napi sebezhetőségnek tette ki, és így összegyűjti a BTC 50-et (jelenleg körülbelül 1,000,000 2022 09 dollár [07-16-15T0.3:6000Z]), hogy mindenkit leállítsanak. , ahelyett, hogy minden áldozat egyenként fizetne be XNUMX BTC-t (most körülbelül XNUMX dollár).

DEADBOLT ismét felemelkedik

A QNAP most arról számolt be, hogy a DEADBOLT az ismét megtenni a köröket, a szélhámosok most kihasználják a QNAP NAS nevű szolgáltatásának biztonsági rését Photo Station.

A QNAP közzétett egy javítást, és érthető módon arra kéri ügyfelét, hogy gondoskodjon a frissítésről.

Mit kell tenni?

Ha a hálózaton bárhol rendelkezik QNAP NAS termékkel, és a Photo Station szoftverkomponenst, veszélyben lehet.

QNAP-k tanács a következő:

- Szerezd meg a tapaszt. A webböngészőn keresztül jelentkezzen be az eszköz QNAP vezérlőpultjára, és válassza ki Control Panel > rendszer > firmware frissítés > Élő frissítés > Ellenőrizze a frissítést. Frissítse a NAS-eszközön lévő alkalmazásokat is a használatával Alkalmazás Központ > Frissítések telepítése > Minden termék.

- Ha nincs rá szüksége, blokkolja a porttovábbítást az útválasztóban. Ez segít megakadályozni, hogy az internetről érkező forgalom „átjusson” az útválasztón, hogy csatlakozzon és bejelentkezzen a LAN-on belüli számítógépekre és szerverekre.

- Ha teheti, kapcsolja ki az Univerzális Plug and Play (uPnP) funkciót az útválasztón és a NAS-beállításokban. Az uPnP elsődleges funkciója, hogy megkönnyítse a hálózaton lévő számítógépek számára a hasznos szolgáltatások, például a NAS-dobozok, nyomtatók és egyebek megtalálását. Sajnos az uPnP gyakran veszélyesen egyszerűvé (vagy akár automatikusan) teszi lehetővé a hálózaton belüli alkalmazások számára, hogy véletlenül hozzáférést biztosítsanak a hálózaton kívüli felhasználók számára.

- Olvassa el a QNAP konkrét tanácsát a NAS-box távoli hozzáférésének biztosítására vonatkozóan, ha valóban engedélyeznie kell. Ismerje meg, hogyan korlátozhatja a távoli hozzáférést csak a gondosan kijelölt felhasználókra.

- blockchain

- coingenius

- cryptocurrency pénztárcák

- titkosítás

- kiberbiztonság

- kiberbűnözők

- Kiberbiztonság

- Holtcsavarok

- belbiztonsági osztály

- digitális pénztárcák

- tűzfal

- Kaspersky

- malware

- McAfee

- Meztelen biztonság

- NexBLOC

- Plató

- plato ai

- Platón adatintelligencia

- Platón játék

- PlatoData

- platogaming

- QNAP

- ransomware

- VPN

- A honlap biztonsága

- zephyrnet

![S3 Ep120: Amikor a dud crypto egyszerűen nem engedi el [Hang + szöveg] S3 Ep120: Amikor a dud crypto egyszerűen nem engedi el [Hang + szöveg]](https://platoblockchain.com/wp-content/uploads/2023/02/s3-ep120-when-dud-crypto-simply-wont-let-go-audio-text-300x157.png)

![S3 Ep102.5: „ProxyNotShell” Exchange-hibák – egy szakértő beszél [Hang + szöveg] S3 Ep102.5: „ProxyNotShell” Exchange-hibák – egy szakértő beszél [Hang + szöveg] PlatoBlockchain Data Intelligence. Függőleges keresés. Ai.](https://platoblockchain.com/wp-content/uploads/2022/10/pnc-1200-360x188.png)

![S3 Ep105: WONTFIX! Az MS Office kriptográfiai hibája, amely „nem biztonsági hiba” [Hang + szöveg] S3 Ep105: WONTFIX! Az MS Office kriptográfiai hiba, amely „nem biztonsági hiba” [Hang + szöveg] PlatoBlockchain Data Intelligence. Függőleges keresés. Ai.](https://platoblockchain.com/wp-content/uploads/2022/10/pic-1200-360x188.png)