A hackerek kihasználják a nulladik napi hibát, amely lehetővé teszi számukra, hogy lopjanak a General Bytes Bitcoin ATM-ekből. A támadás augusztus 18-án történt, amikor a már említett BTC ATM-gyártó szervereit kihasználták. A nulladik napi hiba lehetővé tette a hackerek számára, hogy kijelölhessék magukat alapértelmezett rendszergazdának, és módosítsák a beállításokat.

Ezzel a hackerek az összes ellopott pénzt a saját pénztárcájukba tudták továbbítani.

Az elvitt pénz mennyiségét és az érintett ATM-ek számát nem hozták nyilvánosságra, azonban a cég felszólította az ATM-eket, hogy haladéktalanul frissítsék szoftvereiket.

A hackerek kihasználják a nulladik napi hibát

Augusztus 18-án a General Bytes, amely 8827 Bitcoin ATM-et birtokol és kezel több mint 120 országban., nyugtázta a feltörést. A cég székhelye a csehországi Prágában található, ahol az ATM-eket is gyártják. Az ATM-et használó ügyfelek több mint 40 érmét vásárolhatnak vagy adhatnak el.

REKLÁM

A biztonsági rés augusztus 18-a óta létezik, amikor is a hacker változtatásai a CAS szoftvert 20201208-as verzióra cserélték.

Az ügyfeleknek azt tanácsoltuk, hogy ne használják a General Bytes ATM-szervereiket, amíg a szervereiket nem frissítik a 20220725.22 és 20220531.38 számú javításokra a 20220531-es számon működő ügyfelek számára.

Többek között arra is ösztönözték az ügyfeleket, hogy módosítsák a szerver tűzfal beállításait, hogy a CAS adminisztrátori felületét csak az engedélyezett IP-címekről lehessen elérni.

Az Általános Bytes továbbá figyelmeztette a fogyasztókat, hogy a terminálok újraaktiválása előtt vizsgálják meg az „ELADÁSI kriptográfiai beállításokat”, hogy megbizonyosodjanak arról, hogy a hackerek nem változtatták meg a beállításokat úgy, hogy a beérkező pénzeket nekik (és nem az ügyfeleknek) küldjék.

REKLÁM

2020-as kezdete óta a General Bytes több biztonsági auditot végzett, amelyek közül egyik sem találta ezt a problémát.

Hogyan történt?

A General Bytes biztonsági tanácsadó csapata szerint a hackerek nulladik napi sebezhetőségi kizsákmányolást alkalmaztak, hogy hozzáférjenek a cég Crypto Application Server (CAS) kiszolgálójához, és ellopják a készpénzt.

A CAS szerver felügyeli az ATM teljes működését, beleértve a kriptovásárlások és -eladások végrehajtását a tőzsdéken, valamint a támogatott pénznemeket.

A cég szerint a hackerek „a 7777-es vagy 443-as TCP-portokon működő sebezhető szervereket kerestek, beleértve a General Bytes saját felhőszolgáltatásán elhelyezett szervereket is.

A hackerek ezután alapértelmezett adminként regisztrálták magukat a CAS-on, gb-nek nevezve magukat, majd módosították a „vétel” és „eladás” beállításokat úgy, hogy a Bitcoin ATM által kapott kriptográfiai adatok a hacker pénztárcájának címére kerültek:

"A támadó a CAS adminisztrációs felületén keresztül távolról adminisztrátori felhasználót tudott létrehozni egy URL-hívással azon az oldalon, amelyet a szerver alapértelmezett telepítéséhez és az első adminisztrációs felhasználó létrehozásához használnak."

Olvassa el a cryptocurrency legfrissebb hírek.

- ATM

- Bitcoin

- Bitcoin Hírek

- blockchain

- blokklánc megfelelőség

- blockchain konferencia

- Blockchain News

- BTC atm

- Bogár

- coinbase

- coingenius

- megegyezés

- kriptokonferencia

- kriptikus bányászat

- cryptocurrency

- DC előrejelzések

- decentralizált

- Defi

- Digitális eszközök

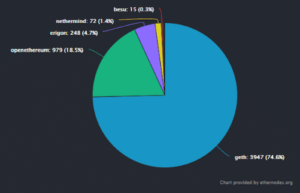

- Ethereum

- gépi tanulás

- nem helyettesíthető token

- Plató

- plato ai

- Platón adatintelligencia

- Platoblockchain

- PlatoData

- platogaming

- Poligon

- a tét igazolása

- W3

- zephyrnet

- Nulla nap

- nulladik napi hiba