A LockBit ransomware-as-a-service (RaaS) művelet mindössze egy héttel azután újra elindította kiszivárogtató oldalát. összehangolt eltávolítási művelet a globális bűnüldözéstől.

Február 19-én az „Operation Cronos Taskforce” – amely többek között az FBI-t, az Europolt és az Egyesült Királyság Nemzeti Bűnügyi Ügynökségét (NCA) foglalja magában – hatalmas akciót hajtott végre. A brit Nemzeti Bűnügyi Ügynökség (NCA) szerint, a munkacsoport három országban bontotta le az infrastruktúrát, köztük több tucat szervert. Kódot és más értékes intelligenciát, áldozataitól ellopott adathalmazokat és több mint 1,000 kapcsolódó dekódoló kulcsot foglalt le. Megrongálta a csoport kiszivárogtatott oldalát és társult portálját, lefagyasztott több mint 200 kriptovaluta számlát, letartóztatott egy lengyel és egy ukrán állampolgárt, valamint vádat emelt két orosz állampolgár ellen.

Az NCA szóvivője foglalta össze február 26-án, és azt mondta a Reutersnek, hogy a csoport „továbbra is teljesen kompromittált”.

A személy azonban hozzátette, hogy „az őket célzó és megzavaró munkánk folytatódik”.

Valójában a Cronos hadművelet nem lehetett olyan átfogó, mint amilyennek elsőre tűnt. Bár a bűnüldözés képes volt károsítani a LockBit elsődleges infrastruktúráját, vezetője egy levélben ismerte el, biztonsági mentési rendszerei érintetlenek maradtak, lehetővé téve a művelet gyors helyreállítását.

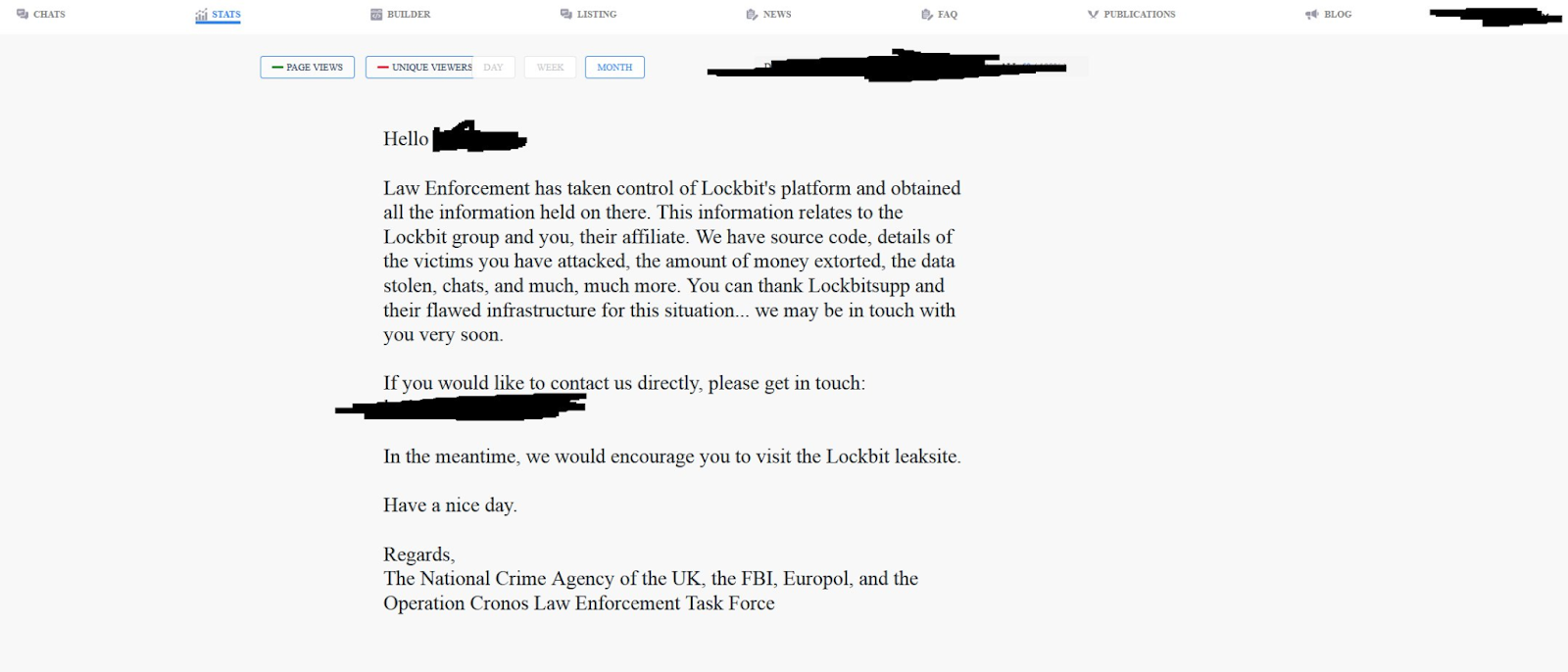

A LockBit társult portálján hagyott üzenet; Forrás: vx-underground via X (korábban Twitter)

„Végül ez egy jelentős csapás a bűnüldöző szervek részéről” – mondja Michael McPherson korábbi FBI-ügynök, aki jelenleg a ReliaQuest műszaki műveletekért felelős alelnöke. „Szerintem senki sem elég naiv ahhoz, hogy azt mondja, ez a szög a koporsóban ennek a csoportnak, de ez egy testcsapás.”

A LockBit oldala a történetről

Jó lenne szkepticizmussal üdvözölni a LockBit vezetőjét. „Mint sok ilyen srác a ransomware térben, elég egója van, kicsit ingatag. És köztudott, hogy elég magas meséket mesél el, amikor az megfelel a céljának” – mondja Kurtis Minder, a ransomware tárgyalója, a GroupSense társalapítója és vezérigazgatója.

Levelében azonban az a személy vagy személyek, akiket Minder „Alexként” emleget, kifejezetten alázatos hangot üt meg.

"Személyes hanyagságom és felelőtlenségem miatt megnyugodtam, és nem frissítettem időben a PHP-t" - írta a zsarolóvírus-vezér a kritikus, 9.8-ből 10 CVSS-besorolású PHP-hibára hivatkozva. CVE-2023 3824- „aminek eredményeként hozzáférést kaptunk ahhoz a két fő szerverhez, ahol a PHP ezen verziója telepítve volt. Tudom, hogy lehet, hogy nem ez a CVE, hanem valami más, például a 0day a PHP-hez, de nem lehetek 100%-ig biztos benne.”

A kulcsfontosságú, hogy „az összes többi szervert, amelyen biztonsági mentési blogok vannak, és amelyeken nem volt telepítve a PHP, ez nem érinti, és továbbra is kiadja a megtámadott cégektől ellopott adatokat.” Valójában ennek a redundanciának köszönhetően a LockBit kiszivárogtatási oldala egy hét után újra működni kezdett, és tucatnyi áldozattal: kölcsönzési platformmal, fogorvosi laboratóriumok országos hálózatával, és mindenekelőtt a georgiai Fulton megyével, ahol Trump volt elnök tartózkodik. jelenleg jogi csatában vesz részt.

Forrás: Bitdefender

Van-e hatása a rendészeti fellépésnek?

Az Egyesült Államok és az EU bűnüldöző szervei már évek óta a címlapokra kerültek nagy horderejű zsarolóprogramokkal kapcsolatos razziákkal: Kaptár, AlphV/BlackCat, Ragnar Locker, stb. Mindezek ellenére A ransomware továbbra is növekszik apátiát kelthet egyesekben.

De az ilyen razziák után McPherson kifejti: „Ezek a csoportok vagy nem alakultak újra, vagy kisebb módon tértek vissza. Például a Hive még nem tudott visszatérni – volt iránta az érdeklődés, de valójában nem valósult meg.”

Még ha a bűnüldöző szervek nem is törölték ki teljesen a LockBit-et, valószínűleg nagy kárt okozott a hackereknek. Például Minder rámutat: „nyilvánvalóan hozzáfértek a leányvállalatok egyes információihoz”, ami jelentős befolyást biztosít a hatóságoknak.

"Ha leányvállalat vagyok, vagy egy másik zsarolóprogram-fejlesztő vagyok, kétszer is meggondolom, hogy kapcsolatba lépjek-e ezekkel az emberekkel arra az esetre, ha FBI informátor lett. Szóval bizalmatlanságot kelt. És akkor a másik oldalon, azt hiszem, ugyanezt teszik a LockBittel, amikor azt mondják: "Hé, valójában tudjuk, hogy kik a leányvállalatok, megkaptuk az összes elérhetőségüket." Tehát most a LockBit gyanakodni fog saját leányvállalataira. Ez egy kis káosz. Érdekes."

A zsarolóvírusok hosszú távú megoldásához azonban előfordulhat, hogy a kormányoknak hatékony irányelvekkel és programokkal kell kiegészíteniük a kirívó eltávolításokat.

„Kiegyensúlyozott programnak kell lennie, talán a szövetségi kormány szintjén, amely valóban segít a megelőzésben, válaszlépésben, javításban. Azt hiszem, ha látnánk, hogy valójában mekkora tőke távozik az Egyesült Államok gazdaságából az ilyen jellegű tevékenységek következtében, akkor azt látnánk, hogy van értelme egy ilyen program támogatásának, amely megakadályozza, hogy az embereket váltságdíjat kelljen fizetniük.” mondja.

- SEO által támogatott tartalom és PR terjesztés. Erősödjön még ma.

- PlatoData.Network Vertical Generative Ai. Erősítse meg magát. Hozzáférés itt.

- PlatoAiStream. Web3 Intelligence. Felerősített tudás. Hozzáférés itt.

- PlatoESG. Carbon, CleanTech, Energia, Környezet, Nap, Hulladékgazdálkodás. Hozzáférés itt.

- PlatoHealth. Biotechnológiai és klinikai vizsgálatok intelligencia. Hozzáférés itt.

- Forrás: https://www.darkreading.com/threat-intelligence/lockbit-leak-site-reemerges-week-after-complete-compromise-

- :van

- :is

- :nem

- :ahol

- $ UP

- 000

- 1

- 10

- 19

- 200

- 7

- 8

- 9

- a

- Képes

- Rólunk

- hozzáférés

- Fiókok

- át

- Akció

- tevékenységek

- tulajdonképpen

- hozzáadott

- felvételt nyer

- Partner

- leányvállalatok

- Után

- utóhatásai

- ellen

- ügynökségek

- ügynökség

- Ügynök

- alex

- Minden termék

- között

- an

- és a

- Másik

- fásultság

- VANNAK

- letartóztatott

- AS

- társult

- At

- Hatóság

- vissza

- mentés

- kiegyensúlyozott

- Csata

- BE

- óta

- Bit

- blogok

- fúj

- test

- Ugrál

- Britannia

- Bogár

- de

- by

- TUD

- tőke

- végrehajtott

- eset

- okozott

- vezérigazgató

- Káosz

- Társalapító

- kód

- hogyan

- Companies

- teljes

- teljesen

- átfogó

- kompromisszum

- Veszélyeztetett

- kapcsolat

- folytatódik

- tovább

- összehangolt

- országok

- megye

- létrehozása

- Bűncselekmény

- kritikai

- Cronos

- cryptocurrency

- Jelenleg

- cve

- kár

- dátum

- nap

- Fejlesztő

- DID

- nem

- megszakítása

- bizalmatlanság

- nem

- Ennek

- Don

- le-

- tucat

- tucat

- két

- gazdaság

- Hatékony

- erőfeszítések

- ego

- bármelyik

- más

- lehetővé téve

- végén

- végrehajtás

- elég

- EU

- Europol

- példa

- Elmagyarázza

- FBI

- Featuring

- Február

- Szövetségi

- Szövetségi kormány

- vezetéknév

- Flip

- A

- Korábbi

- korábbi elnöke

- korábban

- ból ből

- szerzett

- Grúzia

- Ad

- Globális

- megy

- kapott

- Kormány

- A kormányok

- nagy

- Csoport

- Csoportok

- hackerek

- kárt

- Legyen

- tekintettel

- he

- Headlines

- segít

- nagy horderejű

- övé

- Kaptár

- Hogyan

- azonban

- HTTPS

- szerény

- i

- if

- kép

- Hatás

- in

- magában foglalja a

- Beleértve

- valóban

- információ

- Infrastruktúra

- inspirál

- telepítve

- Intelligencia

- kölcsönható

- kamat

- érdekes

- részt

- IT

- ITS

- éppen

- csak egy

- Tart

- kulcsok

- fajta

- Ismer

- ismert

- Labs

- Törvény

- bűnüldözési

- vezető

- szivárog

- kilépő

- balra

- Jogi

- hitelezési

- hitelezési platform

- levél

- szint

- Tőkeáttétel

- mint

- Valószínű

- kis

- Sok

- készült

- Fő

- fontos

- csinál

- tömeges

- megvalósul

- Lehet..

- talán

- üzenet

- Michael

- esetleg

- több

- a legtöbb

- sok

- my

- nemzeti

- NCA

- Szükség

- hálózat

- nst

- nevezetesen

- Most

- célkitűzés

- of

- on

- ONE

- működés

- Művelet

- or

- Más

- mi

- ki

- saját

- oldal

- Fizet

- Emberek (People)

- person

- személyes

- személyek

- PHP

- emelvény

- Plató

- Platón adatintelligencia

- PlatoData

- pont

- Politikák

- lengyel

- Portál

- elnök

- elnök trump

- szép

- Megelőzés

- elsődleges

- Program

- Programok

- gyorsan

- egészen

- ransomware

- RE

- észre

- tényleg

- kifejezés

- kipihent

- maradt

- maradványok

- javítás

- válasz

- eredményez

- Reuters

- futás

- orosz

- s

- azonos

- látta

- azt mondják

- mondás

- azt mondja,

- lát

- Úgy tűnt

- lefoglalt

- idősebb

- értelemben

- Szerverek

- oldal

- jelentős

- weboldal

- Szkepticizmus

- kisebb

- So

- SOLVE

- néhány

- valami

- forrás

- Hely

- speciális

- ellenére

- szóvivő

- Szponzorált

- terjedése

- Még mindig

- lopott

- Történet

- Strikes

- ilyen

- kiegészítés

- biztos

- gyanús

- Systems

- mesék

- cél

- munkacsoport

- Műszaki

- mondd

- sokatmondó

- mint

- Kösz

- hogy

- A

- Az Egyesült Királyságban

- azok

- Őket

- akkor

- Ott.

- Ezek

- ők

- Szerintem

- ezt

- bár?

- három

- idő

- nak nek

- TONE

- vett

- TELJESEN

- adu

- Kétszer

- kettő

- Uk

- ukrán

- érzéketlen

- érintetlen

- Frissítések

- us

- Az amerikai gazdaság

- Értékes

- Ve

- változat

- keresztül

- vice

- Alelnök

- áldozatok

- volt

- Út..

- we

- weboldal

- hét

- amikor

- ami

- WHO

- lesz

- törlés

- val vel

- Munka

- lenne

- írt

- X

- év

- még

- zephyrnet