Ez egy kutyaevés világ a titkosítással foglalkozó csalók számára.

Új jelentések érkeztek kiderült hogyan azonosította az egyik személy a kripto-csalókat, hogy elrabolja tőlük jogtalanul szerzett pénzüket.

A kriptográfiai csalók gyakran alkalmaznak szociális tervezési technikákat, hogy kapcsolatba lépjenek az áldozatokkal, és rávegyék őket, hogy váljanak meg nehezen megkeresett pénzüktől. A csalók ezt úgy teszik meg, hogy pénzt küldenek közvetlenül a csalóknak, vagy megadják a pénztárcákhoz való hozzáféréshez szükséges engedélyeket.

Water Labbu, a csalókat kiraboló személy neve állítólag hasonló módszert alkalmazott kriptovaluták ellopására, hozzáférési engedélyeket szerezve áldozataik pénztárcájához. Nem alkalmaztak azonban semmiféle social engineering-et, a piszkos munkát az eredeti csalókra bízták.

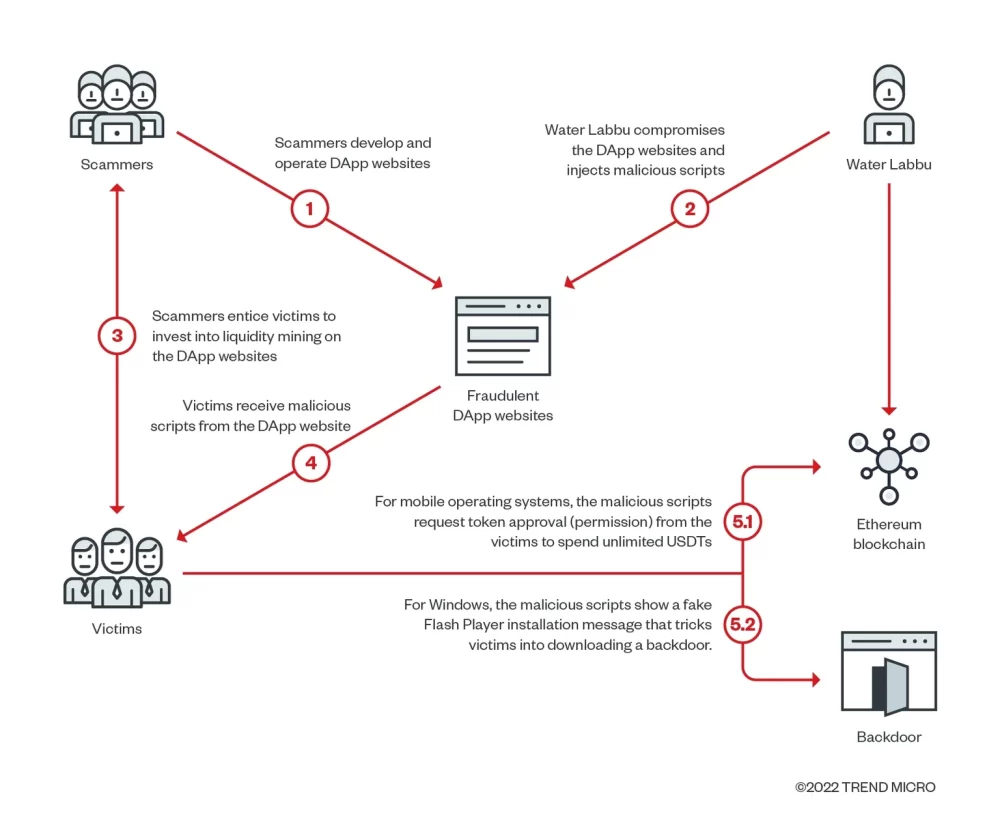

Ahelyett, hogy saját átverésekkel foglalkozó webhelyeket hoztak volna létre, a Water Labbu kompromittálta más csalók webhelyeit, amelyek legitim decentralizált alkalmazásnak adták ki magukat (dApps), és rosszindulatú JavaScript kódot fecskendezett beléjük.

Az árnyékban lappangó Water Labbu türelmesen várta, hogy a nagy értékű áldozatok pénztárcájukat egy átverő dApp-hoz kössék, mielőtt JavaScriptet injektáltak a webhelyre, hogy ellopják az alapokat.

Semmi sem változott az eredeti csaló áldozatainál – még mindig kirabolták őket. Az egyetlen különbség az, hogy a Water Labbu elkezdett kriptot ragadni a csalóktól, és a pénzt a saját pénztárcájukba irányította.

„A kérést úgy álcázzák, mintha egy feltört webhelyről küldték volna, és engedélyt kér szinte korlátlan mennyiségű USD átutalására. Tether a célpont pénztárcájából” – olvasható a Trend Micro-ban jelentést.

A Water Labbu több mint 300,000 XNUMX dollárral gazdagodik

Az egyik azonosított esetben a rosszindulatú szkript sikeresen leürült USDT két címről, felcserélve őket a Cserélje le csere — először a USDC stablecoin, majd a Ethereum (ETH) – mielőtt elküldi az ETH-alapokat a Tornado készpénz keverő.

A jelentés azt is megjegyezte, hogy a Water Labbu különböző módszereket alkalmazott a különböző operációs rendszerekhez. Például, ha az áldozat egy Windowst futtató asztalról töltötte be a szkriptet, egy másik szkriptet adott vissza, amely egy hamis Flash-frissítési üzenetet mutatott, amely egy rosszindulatú végrehajtható fájl letöltésére kérte az áldozatot.

A Trend Micro szerint a Water Labbu legalább 45 átverő weboldalt kompromittált, ezek többsége az ún. „veszteségmentes bányászati likviditási zálog” modell, amelynek veszélyei a rendvédelmi szervek riasztani körülbelül az év elején.

Biztonsági elemzők szerint a Water Labbu nyereségét legalább 316,728 XNUMX dollárra becsülik a kilenc azonosított áldozat tranzakciós nyilvántartása alapján.

Maradjon naprakész a kriptográfiai hírekkel, és napi frissítéseket kaphat a postaládájában.

- Bitcoin

- blockchain

- blokklánc megfelelőség

- blockchain konferencia

- üzleti

- coinbase

- coingenius

- megegyezés

- kriptokonferencia

- kriptikus bányászat

- cryptocurrency

- decentralizált

- visszafejtése

- Defi

- Digitális eszközök

- Ethereum

- gépi tanulás

- nem helyettesíthető token

- Plató

- plato ai

- Platón adatintelligencia

- Platoblockchain

- PlatoData

- platogaming

- Poligon

- a tét igazolása

- W3

- zephyrnet

Még több visszafejtése

A Quantum Computing megjelenésével az új kriptoszövetség az életre készül a másik oldalon – a titkosítás feloldása

Cathie Wood ARK-ja több Coinbase részvényt ad el COIN néven, Bitcoin Boom – Decrypt

Az amerikai szankciók ellenére a Tether továbbra is támogatja a Tornado Cash-t: Jelentés

A heti Ethereum betétek rekordalacsony értéket értek el néhány héttel az egyesülés előtt

Az ordinálok lendületet kapnak 76,000 XNUMX bitcoinra vert NFT-vel

Új DAO-űrlapok az Egyesült Államok alkotmányának egy példányának megvásárlásához a Sotheby's aukción

A Dogecoin nyereményjáték ügye a Legfelsőbb Bíróság elé kerül – Decrypt

Jack Dorsey azt mondta Elon Musknak, hogy a Twitternek „hasonló jelnek” kell lennie

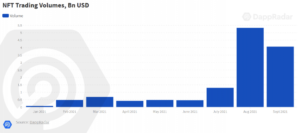

Az NFT kereskedési volumene a harmadik negyedévben elérte a 10.67 milliárd dollárt, ami 3% -os növekedést jelent az előző negyedévhez képest

A Circle USDC-je nem támogatja az Ethereum Proof-of-Work Fork-ot

A Fox hozza létre az NFT Stúdiót, hogy népszerűsítse a „Rick and Morty” alkotó új műsorát