Tl;dr: Ebben a cikkben kritikus tanulságokat osztunk meg a Celer Bridge kompromisszum természetéről, a támadó láncon belüli és láncon kívüli technikáiról és taktikáiról az incidens során, valamint biztonsági tippeket adunk hasonló projektekhez és felhasználókhoz. Egy jobb kripto-ökoszisztéma felépítése azt jelenti, hogy jobb, igazságosabb jövőt építünk mindannyiunk számára. Ezért fektetünk be a nagyobb közösségbe annak érdekében, hogy mindenki, aki részt kíván venni a kriptogazdaságban, biztonságosan megtehesse.

Bár a Celer-híd kompromisszuma nem érinti közvetlenül a Coinbase-t, határozottan hiszünk ebben a kriptográfiai üzletek elleni támadások rosszak az iparág egészére nézve és reméljük, hogy a blogban található információk segítenek megerősíteni és tájékoztatni a hasonló projekteket és azok felhasználóit a rosszindulatú szereplők által használt fenyegetésekről és technikákról.

Szerző: Peter Kacherginsky, Threat Intelligence

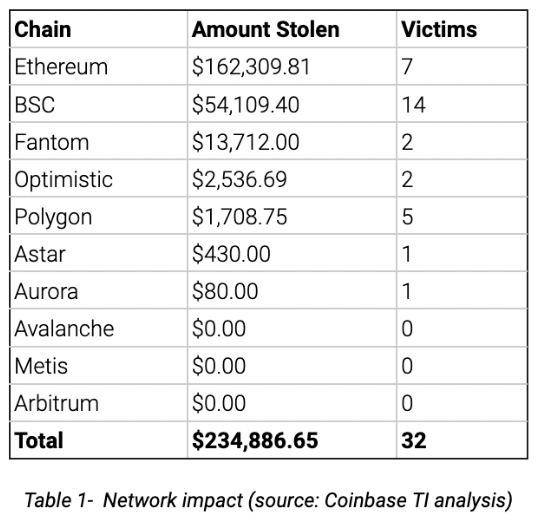

17. augusztus 2022-én a Celer Network Bridge dapp felhasználóit egy front-end gépeltérítő támadás érte, amely körülbelül 3 órán át tartott, és 32 érintett áldozattal és 235,000 209243 USD veszteséggel járt. A támadás egy Border Gateway Protocol (BGP) bejelentés eredménye, amely úgy tűnt, hogy a QuickHostUk (AS-XNUMX) tárhelyszolgáltatótól származott, amely maga is áldozat lehet. A BGP-eltérítés egy egyedülálló támadási vektor, amely kihasználja az internet alapvető útválasztási architektúrájának gyengeségeit és bizalmi kapcsolatait. Az év elején használták más kriptovaluta projektek megcélzására, mint pl KLAYswap.

Ellentétben a Nomád híd kompromisszuma 1. augusztus 2022-jén a front-end eltérítés elsősorban a Celer platform dapp felhasználóit célozta meg, nem pedig a projekt likviditási készleteit. Ebben az esetben az Ethereum, a BSC, a Polygon, az Optimism, a Fantom, az Arbitrum, az Avalanche, a Metis, az Astar és az Aurora hálózatokon lévő eszközökkel rendelkező Celer UI-felhasználók speciálisan kidolgozott intelligens szerződéseket kaptak pénzük ellopására.

Az Ethereum felhasználók szenvedték el a legnagyobb pénzügyi veszteséget, egyetlen áldozat 156 XNUMX USD-t veszített. Egy hálózaton a legtöbb áldozat a BSC-t használta, míg más láncok, például az Avalanche és a Metis felhasználói nem szenvedtek veszteséget.

A támadó 12. augusztus 2022-én végrehajtotta a kezdeti előkészületeket azáltal, hogy egy sor rosszindulatú intelligens szerződést telepített az Ethereum, a Binance Smart Chain (BSC), a Polygon, az Optimism, a Fantom, az Arbitrum, az Avalanche, a Metis, az Astar és az Aurora hálózatokon. A BGP-útvonal-eltérítés előkészítésére 16. augusztus 2022-án került sor, és a 17. augusztus 2022-i támadással csúcsosodott ki egy aldomain átvételével, amely a dapp-felhasználók kiszolgálásáért felelt a legújabb hídszerződéses címekkel, és körülbelül 3 órán át tartott. A támadás röviddel a Celer csapat bejelentése után leállt, ekkor a támadó elkezdett pénzt mozgatni a Tornado Cash felé.

A következő szakaszok részletesebben megvizsgálják a támadás egyes szakaszait, valamint az esemény idővonalát, amely követi a támadót a 7 napos időszakban.

A támadás a cbridge-prod2.celer.network aldomain, amely kritikus intelligens szerződés konfigurációs adatokat tárolt a Celer Bridge felhasználói felületéhez (UI). A támadás előtt a cbridge-prod2.celer.network-et (44.235.216.69) az AS-16509 (Amazon) szolgálta ki 44.224.0.0/11 útvonalon.

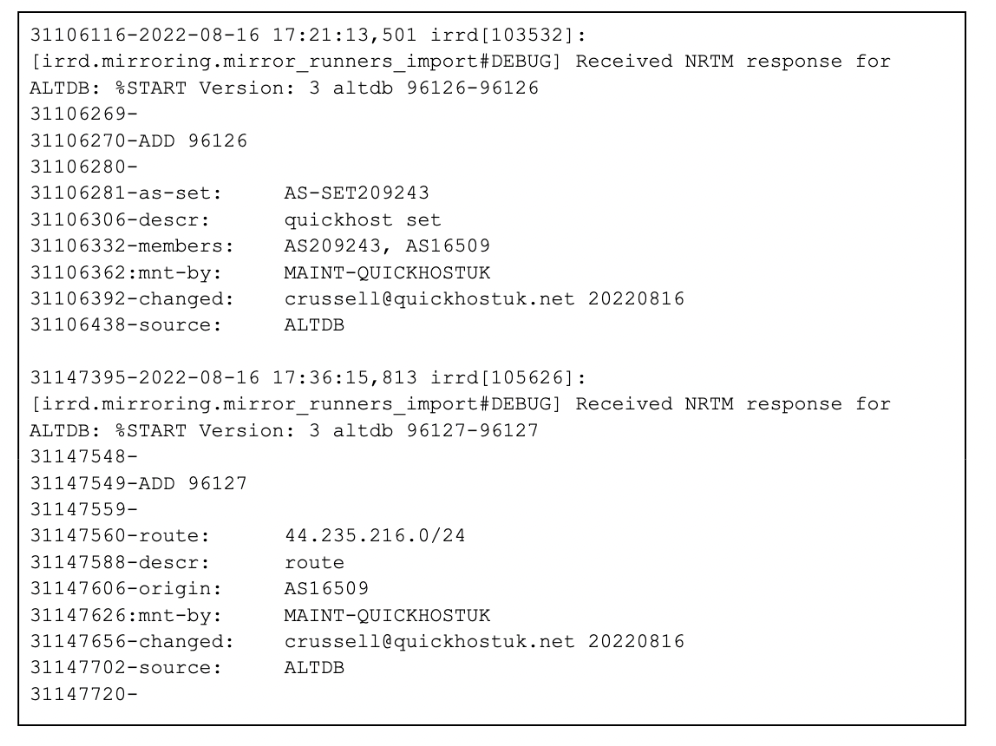

16. augusztus 2022-án, 17:21:13 UTC-kor egy rosszindulatú szereplő a támadásra való felkészülés érdekében útválasztási bejegyzéseket hozott létre a MAINT-QUICKHOSTUK számára, és hozzáadott egy 44.235.216.0/24 útvonalat az Internet Routing Registry-hez (IRR):

1. ábra – Támadás előtti útválasztó konfiguráció (forrás: Misaka NRTM napló szerző: Siyuan Miao)

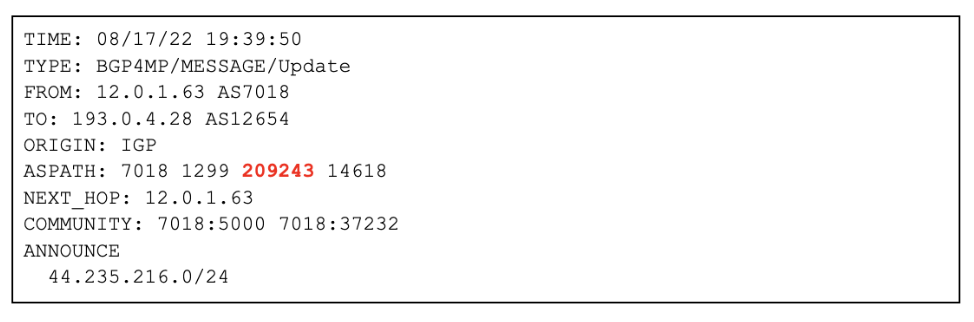

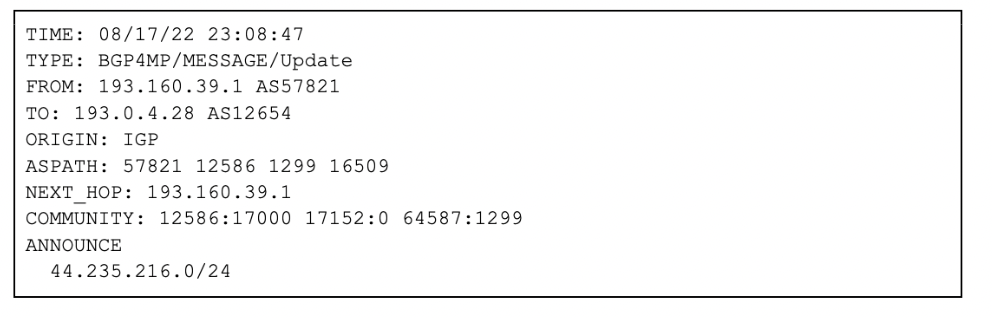

17. augusztus 2022-től 19:39:50 UTC-től egy új útvonal kezdett terjedni a specifikusabb 44.235.216.0/24 útvonalon a korábbitól eltérő AS-14618 (Amazon) és egy új felfelé irányuló AS-209243 (QuickHostUk) útvonalon. :

2. ábra – Rosszindulatú útvonal bejelentése (forrás: RIPE nyers adatarchívum)

Mivel a 44.235.216.0/24 egy specifikusabb útvonal, mint a 44.224.0.0/11, a cbridge-prod2.celer.network-nek szánt forgalom elkezdett átfolyni az AS-209243-on (QuickHostUk), amely felváltotta a Rosszindulatú Dapp-elemzés szakaszban leírt kulcsfontosságú intelligens szerződési paramétereket. lent.

3. ábra – Hálózati térkép BGP-eltérítés után (forrás: RIPE)

Az átirányított forgalom elfogása érdekében a támadó érvényes tanúsítványt hozott létre az először megfigyelt céltartományhoz 2022–08–17 19:42 UTC a GoGetSSL, egy lettországi székhelyű SSL-tanúsítvány-szolgáltató használatával. [1] [2]

4. ábra – Rosszindulatú tanúsítvány (forrás: Censys)

A támadás előtt Celer a Let's Encrypt és az Amazon által kibocsátott SSL-tanúsítványokat használta a domainjeihez.

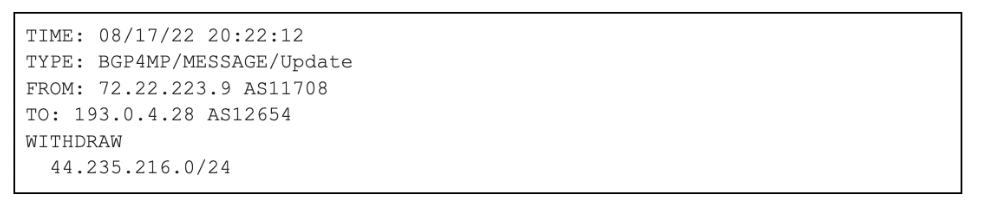

17. augusztus 2022-én 20:22:12 UTC a rosszindulatú útvonalat több autonóm rendszer (AS) visszavonta:

5. ábra – Rosszindulatú útvonal visszavonása (forrás: RIPE nyers adatarchívum)

Nem sokkal később, 23:08:47 UTC-kor az Amazon bejelentette a 44.235.216.0/24 számot, hogy visszaszerezze az eltérített forgalmat:

6. ábra – Az Amazon azt állítja, hogy eltérítette az útvonalat (forrás: RIPE nyers adatarchívum)

A ellopták az első pénzkészletet adathalász szerződésen keresztül történt 2022-08-17 19:51 UTC a Fantom hálózaton, és 2022-08-17 21:49 UTC-ig tartott. az utolsó felhasználó elveszett a BSC hálózaton lévő eszközöket, amely összhangban van a projekt hálózati infrastruktúrájára vonatkozó fenti ütemtervvel.

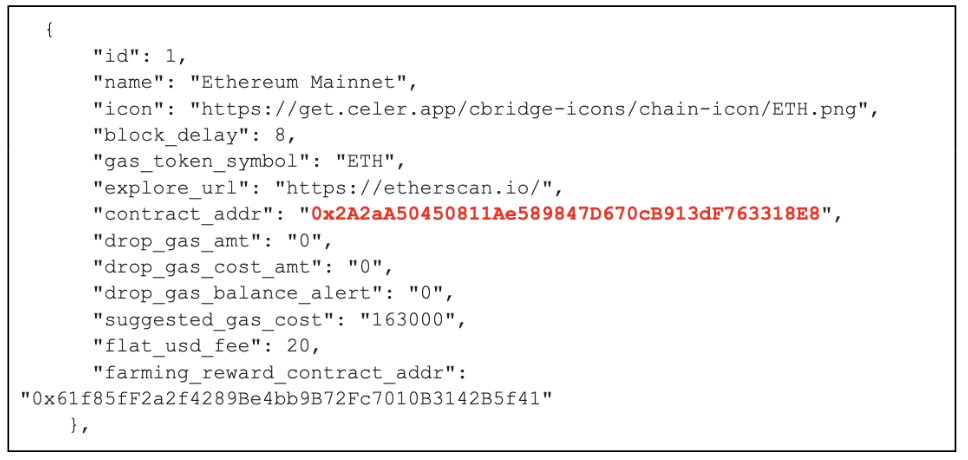

A támadás egy intelligens szerződéses konfigurációs erőforrást célzott, amely a következő helyen található cbridge-prod2.celer.network mint például https://cbridge-prod2.celer.network/v1/getTransferConfigsForAll lánchídonkénti szerződéscímek birtoklása. A hídcímek bármelyikének módosítása azt eredményezné, hogy az áldozat jóváhagyja és/vagy eszközöket küld egy rosszindulatú szerződéshez. Az alábbiakban egy módosított bejegyzés minta látható, amely az Ethereum felhasználókat rosszindulatú szerződés használatára irányítja 0x2A2a…18E8.

7. ábra – Minta Celer Bridge konfiguráció (forrás: Coinbase TI elemzés)

Lát A Függelék mert a támadók által létrehozott rosszindulatú szerződések átfogó listája.

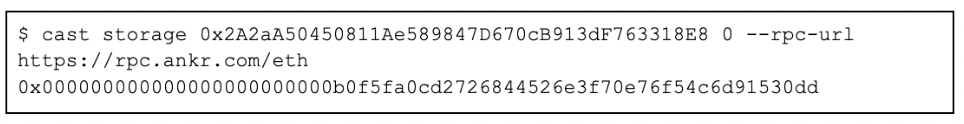

Az adathalász-szerződés nagyon hasonlít a hivatalos Celer Bridge-szerződésre, mivel számos tulajdonságát utánozza. Az adathalász-szerződésben kifejezetten nem definiált metódusok esetében proxystruktúrát valósít meg, amely a hívásokat a törvényes Celer Bridge-szerződéshez továbbítja. A proxyszerződés minden lánc esetében egyedi, és az inicializáláskor kerül beállításra. Az alábbi parancs az adathalászati szerződés proxykonfigurációjáért felelős tárolóhely tartalmát mutatja be:

8. ábra – Adathalászat intelligens szerződéses proxytároló (forrás: Coinbase TI elemzés)

Az adathalász szerződés kétféle módon lopja el a felhasználók pénzét:

- Az adathalász áldozatok által jóváhagyott tokeneket egy 4x0c9de307() 6 bájtos értékű egyéni módszerrel ürítik ki.

- Az adathalász szerződés felülírja a következő módszereket, amelyek célja az áldozat tokenek azonnali ellopása:

- send()- tokenek ellopására szolgál (pl. USDC)

- sendNative() – natív eszközök (pl. ETH) ellopására szolgál

- addLiquidity() – tokenek ellopására szolgál (pl. USDC)

- addNativeLiquidity() – natív eszközök (pl. ETH) ellopására szolgál

Az alábbiakban egy minta visszafejtett kódrészlet látható, amely átirányítja az eszközöket a támadó pénztárcájába:

9. ábra – Adathalász intelligens szerződésrészlet (forrás: Coinbase TI elemzés)

Lát B függelék a teljes visszafejtett forráskódhoz.

A támadás alatt és közvetlenül azt követően:

- A támadó a Curve, Uniswap, TraderJoe, AuroraSwap és más láncspecifikus DEX-ek ellopott tokenjeit az egyes láncok natív eszközeire vagy csomagolt ETH-jára cserélte.

- A támadó áthidalta az összes eszközt az 1. lépéstől az Ethereumig.

- A támadó ezután folytatta az Uniswap fennmaradó tokenjének ETH-ra cserélését.

- Végül a támadó 127 ETH-t küldött 2022–08–17 22:33 UTC-kor, és további 1.4 ETH-t 2022–08–18 01:01 UTC-kor a Tornado Cash-nek.

A fent vázolt lépéseket követve a támadó letétbe a fennmaradó 0.01201403570756 ETH a 0x6614…fcd9 amely korábban pénzeszközöket kapott a Binance-tól, és ezen keresztül betáplált 0xd85f…4ed8.

Az alábbi diagram bemutatja a támadó által használt többláncos áthidaló és cserefolyamatot, mielőtt eszközöket küldene a Tornado Cash-nek:

10. ábra – Eszközcsere és elhomályosítás diagramja (forrás: Coinbase TI)

Érdekes módon az utolsó lopási tranzakciót követően 2022–08–17 21:49 UTC egy áldozat a BSC-n újabb átigazolás történt 2022–08–18 02:37 UTC időpontban. 0xe35c…aa9d a BSC-n több mint 4 órával később. Ezt a címet percekkel a tranzakció előtt finanszírozta 0x975d…d94b a ChangeNow segítségével.

A támadó jól felkészült és módszeres volt az adathalászati szerződések felépítésében. A támadó minden egyes láncnál és telepítésnél gondosan tesztelte a szerződéseiket a korábban átvitt minta tokenekkel. Ez lehetővé tette számukra, hogy a támadás előtt több telepítési hibát is elkapjanak.

A támadó nagyon jól ismerte a rendelkezésre álló áthidaló protokollokat és DEX-eket, még az olyan ezoterikusabb láncokon is, mint az Aurora, amit a gyors csere, áthidalás és az ellopott vagyontárgyak felfedezése utáni elhomályosítására tett lépéseik mutattak. Nevezetesen, a fenyegetettség szereplője úgy döntött, hogy megcélozza a kevésbé népszerű láncokat, mint például a Metis, az Astar és az Aurora, miközben mindent megtett, hogy több hídon keresztül tesztpénzeket küldjön.

A láncok és a támadás szakaszai közötti tranzakciók sorba rendeződtek, ami azt jelzi, hogy valószínűleg egyetlen operátor állhat a támadás mögött.

A BGP-eltérítő támadás végrehajtásához speciális hálózati készségekre van szükség, amelyeket a támadó korábban telepített.

A Web3-projektek nem léteznek légüres térben, és továbbra is a hagyományos web2-infrastruktúrától függenek számos kritikus összetevőjük, például a dapps hosting szolgáltatások és a tartományregisztrátorok, a blokklánc-átjárók és az alapvető internetes útválasztási infrastruktúra tekintetében. Ez a függőség hagyományosabb fenyegetéseket, például BGP- és DNS-eltérítést, domainregisztrátor-átvételt, hagyományos webes kihasználást stb. vezet be az egyébként decentralizált termékekbe. Az alábbiakban felsorolunk néhány lépést, amelyek megfelelő esetekben alkalmazhatók a fenyegetések enyhítésére:

Engedélyezze a következő biztonsági ellenőrzéseket, vagy fontolja meg olyan tárhelyszolgáltatók használatát, amelyek engedélyezték ezeket a projektek infrastruktúrájának védelme érdekében:

- RPKI a hosting útválasztási infrastruktúra védelme érdekében.

- DNSSEC és a CAA a domain- és tanúsítványszolgáltatások védelmére.

- Többtényezős hitelesítés vagy fokozott fiókvédelem a tárhelyszolgáltatáson, a domainregisztrátoron és más szolgáltatásokon.

- Korlátozza, korlátozza, naplózza és felülvizsgálja a fenti szolgáltatásokhoz való hozzáférést.

Végezze el a következő monitorozást mind a projekt, mind annak függőségei tekintetében:

- BGP-figyelés végrehajtása az útvonalak és előtagok váratlan változásainak észlelésére (pl BGPAlerter)

- Végezzen DNS-figyelést a váratlan rekordváltozások észlelésére (pl DNSCheck)

- A tanúsítványok átláthatósági naplójának figyelése valósítsa meg a projekt tartományához társított ismeretlen tanúsítványokat (pl Certstream)

- Valósítson meg dapp-figyelést az előtér-architektúra által megjelenített váratlan intelligens szerződéscímek észlelésére

A DeFi-felhasználók a következő gyakorlatok alkalmazásával védekezhetnek a front-end gépeltérítő támadások ellen:

- Ellenőrizze a Dapp által bemutatott intelligens szerződéscímeket a projekt hivatalos dokumentációjával, ha rendelkezésre áll.

- Legyen körültekintő a tranzakciók aláírásakor vagy jóváhagyásakor.

- Használjon hardveres pénztárcát vagy más hűtőtároló megoldást a rendszeresen nem használt eszközök védelmére.

- Rendszeresen tekintse át és vonja vissza azokat a szerződés-jóváhagyásokat, amelyekre nincs szüksége.

- Kövesse a projekt közösségi média hírfolyamait a biztonsági bejelentésekért.

- Használjon olyan pénztárcaszoftvert, amely képes blokkolni a rosszindulatú fenyegetéseket (pl. Coinbase Wallet).

A Coinbase elkötelezett a biztonságunk és a szélesebb iparág biztonságának javítása mellett, valamint a felhasználóink védelme mellett. Hiszünk abban, hogy az ilyen jellegű kizsákmányolások mérsékelhetők és végső soron megelőzhetők. Amellett, hogy a kódbázisokat nyílt forráskódúvá tesszük a nyilvánosság számára, javasoljuk a gyakori protokoll-auditokat, a hibajavító programok végrehajtását és a biztonsági kutatókkal való együttműködést. Bár ez a kizsákmányolás nehéz tanulási tapasztalat volt az érintettek számára, úgy gondoljuk, hogy a kizsákmányolás mikéntjének megértése csak elősegítheti iparágunk továbbfejlődését.

Tisztában vagyunk vele, hogy a bizalom a megbízható biztonságra épül – ezért a fiókja és digitális eszközei védelmét tekintjük első számú prioritásunknak. Tudj meg többet itt.

Finanszírozás

2022–08–12 14:33 UTC – 0xb0f5…30dd a Tornado Cash on Ethereumból finanszírozva.

Áthidalás a BSC-hez, a Polygonhoz, az Optimizmushoz, a Fantomhoz, az Arbitrumhoz és az Avalanche-hoz

2022–08–12 14:41 UTC – 0xb0f5…30dd megkezdi a pénzeszközök mozgatását BSC, Poligon, optimizmus, fantomés választottbíróság, Lavina segítségével ChainHop az Ethereumon.

BSC telepítése

2022–08–12 14:56 UTC – 0xb0f5…30dd bevet 0x9c8…ec9f9 adathalász szerződés a BSC-n.

MEGJEGYZÉS: A támadó elfelejtette megadni a Celer proxyszerződést.

2022–08–12 17:30 UTC – 0xb0f5…30dd bevet 0x5895…e7cf adathalász szerződés a BSC-n és tesztek jelképes visszakeresés.

Fantom telepítés

2022–08–12 18:29 UTC – 0xb0f5…30dd bevet 0x9c8b…c9f9 adathalász szerződés a Fantomon.

MEGJEGYZÉS: A támadó rossz Celer-proxyt adott meg a BSC-hálózatból.

2022–08–12 18:30 UTC – 0xb0f5…30dd bevet 0x458f…f972 adathalász szerződés a Fantomon és tesztek jelképes visszakeresés.

Átkötés Astarhoz és Aurórához

2022–08–12 18:36 UTC – 0xb0f5…30dd forrásokat mozgatja át alapozás és a Sárgásvörös használatával Celer híd a BSC-n.

Astar bevetés

2022–08–12 18:41 UTC – 0xb0f5…30dd bevet 0x9c8…c9f9 adathalász szerződés az Astarnál.

Sokszög telepítése

2022–08–12 18:57 UTC – 0xb0f5…30dd bevet 0x9c8b…c9f9 adathalász szerződés a Polygonon

Optimizmus telepítése

2022–08–12 19:07 UTC – 0xb0f5…30dd bevet 0x9c8…c9f9 adathalász szerződés az optimizmusról és a tesztekről jelképes visszakeresés.

Átkötés Metishez

2022–08–12 19:12 UTC – 0xb0f5…30dd tovább mozgatja a pénzeszközöket Nyolcad vér segítségével Celer híd az Ethereumon.

Arbitrum telepítés

2022–08–12 19:20 UTC – 0xb0f5…30dd bevet 0x9c8…c9f9 adathalász szerződés az Arbitrumon és teszteken jelképes visszakeresés.

Metis bevetése

2022–08–12 19:24 UTC – 0xb0f5…30dd bevet 0x9c8…c9f9 adathalász szerződés az Arbitrumon és teszteken jelképes visszakeresés.

Lavina bevetése

2022–08–12 19:28 UTC – 0xb0f5…30dd bevet 0x9c8…c9f9 adathalász szerződés az Avalanche-on és teszteken jelképes visszakeresés.

Aurora bevetése

2022–08–12 19:40 UTC – 0xb0f5…30dd bevet 0x9c8…c9f9 adathalász szerződés az Aurora.

Ethereum telepítése

2022–08–12 19:50 UTC – 0xb0f5…30dd bevet 0x2a2a…18e8 adathalász szerződést az Ethereumon és tesztelni jelképes visszakeresés.

Útválasztási infrastruktúra konfigurációja

2022–08–16 17:21 UTC – A támadó AS209243, AS16509 tagokkal frissíti az IRR-t.

2022–08–16 17:36 UTC – A támadó frissíti az IRR-t a 44.235.216.0/24 útvonal kezelésére.

2022–08–17 19:39 UTC – A 44.235.216.0/24 útvonal BGP-eltérítése.

2022–08–17 19:42 UTC – Új SSL-tanúsítványok észlelhetők a cbridge-prod2.celer.network számára [1] [2]

2022–08–17 19:51 UTC – Első áldozat figyelték meg a Fantomon.

2022–08–17 21:49 UTC – Utolsó áldozat megfigyelték a BSC-n.

2021–08–17 21:56 UTC – A Celer Twitter jelentéseket oszt meg egy biztonsági incidensről.

2022–08–17 22:12 UTC – A BGP-eltérítés véget ér, és a 44.235.216.0/24 útvonal visszavonva.

2022–08–17 22:33 UTC – Kezdés letétbe 127 ETH a Tornado Cash on Ethereum felé.

2022–08–17 23:08 UTC – Az Amazon AS-16509 44.235.216.0/24 útvonalat igényel.

2022–08–17 23:45 UTC – Az utolsó áthidalás tranzakció az Ethereumba az Optimizmusból.

2022–08–17 23:53 UTC – Az utolsó áthidalás tranzakció az Ethereumhoz az Arbitrumtól.

2022–08–17 23:48 UTC – Az utolsó áthidalás tranzakció az Ethereumba a sokszögből.

2022–08–18 00:01 UTC – Az utolsó áthidalás tranzakció az Ethereumba az Avalanche-ból.

2022–08–18 00:17 UTC – Az utolsó áthidalás tranzakció az Ethereumba az Aurórából.

2022–08–18 00:21 UTC – Az utolsó áthidalás tranzakció az Ethereumba a Fantomból.

2022–08–18 00:26 UTC – Az utolsó áthidalás tranzakció az Ethereumhoz a BSC-től.

2022–08–18 01:01 UTC – Kezdés letétbe 1.4 ETH a Tornado Cash on Ethereum felé.

2022–08–18 01:33 UTC – 0.01201403570756 ETH átutalása ide: 0x6614…fcd9.

Ethereum: 0xb0f5fa0cd2726844526e3f70e76f54c6d91530dd

Ethereum: 0x2A2aA50450811Ae589847D670cB913dF763318E8

Ethereum: 0x66140a95d189846e74243a75b14fe6128dbbfcd9

BSC: 0x5895da888Cbf3656D8f51E5Df9FD26E8E131e7CF

Fantom: 0x458f4d7ef4fb1a0e56b36bf7a403df830cfdf972

Polygon: 0x9c8b72f0d43ba23b96b878f1c1f75edc2beec9f9

Avalanche: 0x9c8B72f0D43BA23B96B878F1c1F75EdC2Beec9F9

Arbitrum: 0x9c8B72f0D43BA23B96B878F1c1F75EdC2Beec9F9

Astar: 0x9c8B72f0D43BA23B96B878F1c1F75EdC2Beec9F9

Aurora: 0x9c8b72f0d43ba23b96b878f1c1f75edc2beec9f9

Optimism: 0x9c8b72f0d43ba23b96b878f1c1f75edc2beec9f9

Metis: 0x9c8B72f0D43BA23B96B878F1c1F75EdC2Beec9F9

AS: 209243 (AS-szám az útválasztási közlemények elérési útjában és az előtag karbantartójaként az IRR-módosításoknál)

- Bitcoin

- blockchain

- blokklánc megfelelőség

- blockchain konferencia

- coinbase

- érmebázis-eng

- coingenius

- megegyezés

- kriptokonferencia

- kriptikus bányászat

- cryptocurrency

- decentralizált

- Defi

- Digitális eszközök

- Ethereum

- gépi tanulás

- nem helyettesíthető token

- Plató

- plato ai

- Platón adatintelligencia

- Platoblockchain

- PlatoData

- platogaming

- Poligon

- a tét igazolása

- A Coinbase

- W3

- zephyrnet