Olvasási idő: 5 jegyzőkönyv

Olvasási idő: 5 jegyzőkönyv

Félne vagy legalább aggódna, ha az e-mail fiókjában találna egy idézést az Egyesült Államok kerületi bíróságára? Az emberek többsége határozottan megtenné. Pontosan ezzel számoltak a rosszindulatú támadók, amikor végrehajtották ezt a hatalmas támadást oroszországi IP-címekről, kifinomult és ravasz ransomware-tartalommal.

Social engineering: a meghamisított tekintély valódi félelmet kelt

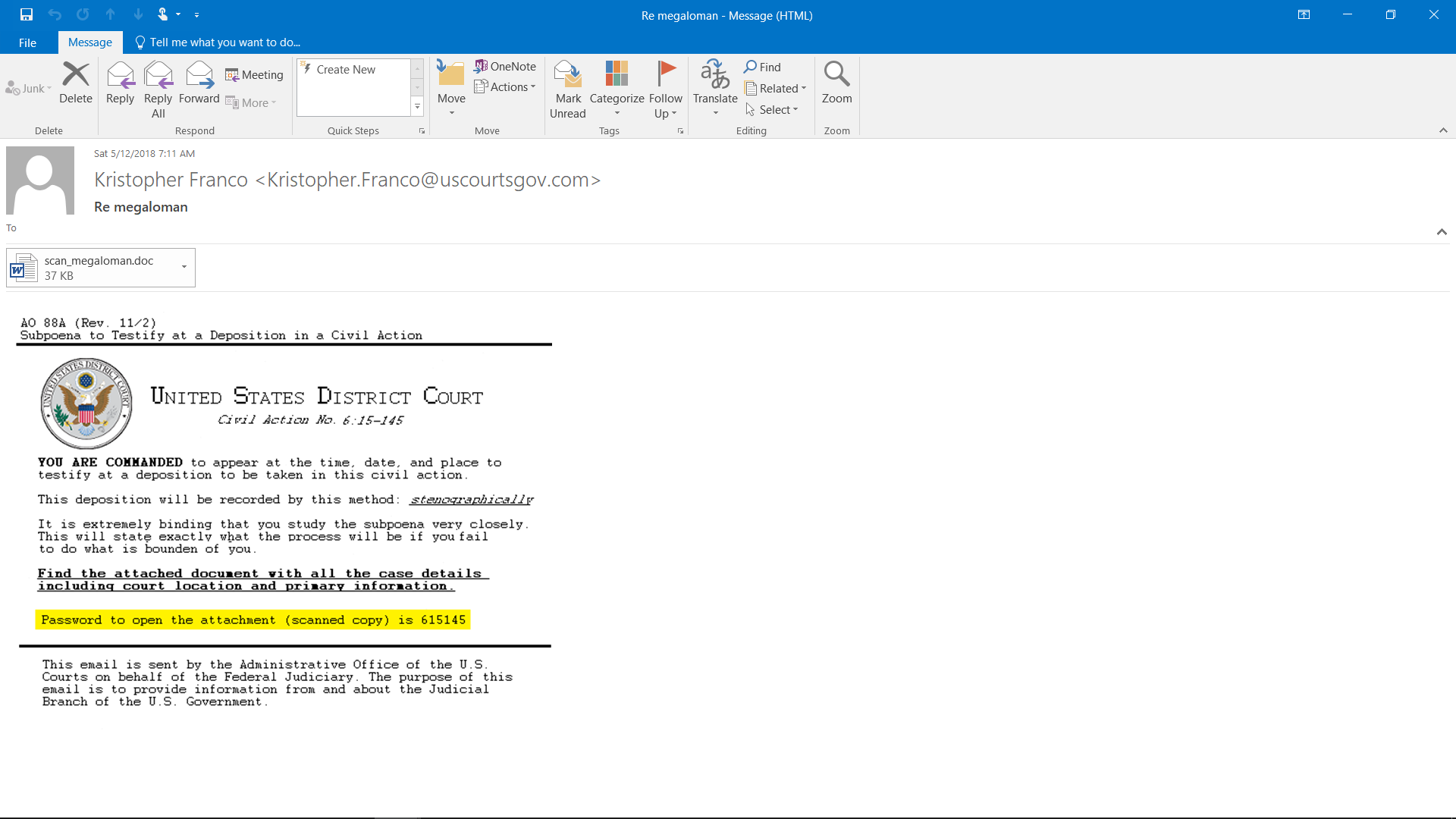

3582 felhasználó lett a célpontja ennek a rosszindulatú e-mailnek, amelyet „Egyesült Államok Kerületi Bírósága” idézésnek álcáztak.

Amint láthatja, az e-mail egy csomó social engineering trükköt tartalmaz, amelyekkel meggyőzi a felhasználókat a rosszindulatú melléklet megnyitásáról. Az elkövetők elsősorban a félelem, a tekintély és a kíváncsiság érzelmi szálaira próbálnak rájátszani, hogy manipulálják az áldozatokat. Ennek az érzelmekkel felpörgetett állapotnak a befogadók elméjébe való beültetése az a célja, hogy elnyomja kritikai gondolkodási képességüket, és meggondolatlan cselekvésre késztesse őket.

A feladó e-mail címe is „uscourtgove.com”, ami természetesen hamisított, de nagyobb hitelességet ad az e-mailnek. A melléklethez tartozó jelszó megerősíti a levél szilárdságát. Az e-mail tárgya „megaloman”, a csatolt dokumentum neve „scan.megaloman.doc”, és ez az egyezés is hozzáad néhány apróbb hitelességet. És ha az áldozatot felelősséggel fenyegeti, ha „nem tesz eleget, az Önhöz kötődik” (és ennek az egyetlen módja, hogy megtudja, a mellékletben található fájl megnyitása), hab a tortán.

Ez a felfújható manipulatív koktél egy hatékony eszköz, amely segít az elkövetőknek elérni, amit akarnak. Tehát nagyon nagy a kockázata annak, hogy sok ember áldozatává válik ennek a csalásnak.

Most pedig nézzük meg, mi történik, ha egy felhasználó megnyitja a mellékletben található fájlt.

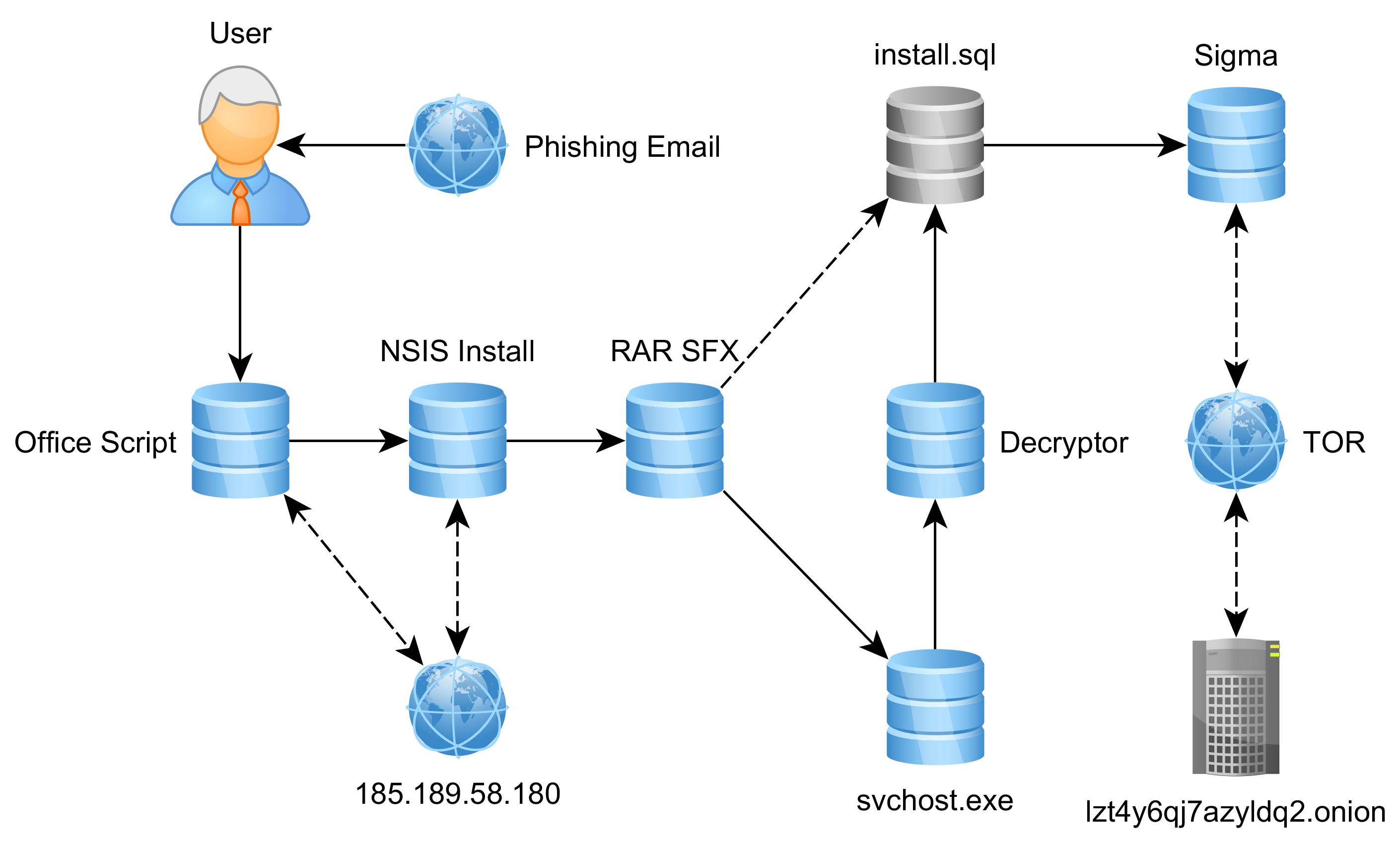

A kártevő: először elrejtőzik, majd eltalál

Természetesen semmi közös nincs az idézésben. A valóságban, mint Comodo Threat Research Labs Az elemzők felfedezték, hogy ez a ravasz és kifinomult Sigma ransomware új változata, amely titkosítja a fertőzött gépen lévő fájlokat, és kikényszeríti a váltságdíjat, hogy visszafejtse azokat.

A Sigma ransomware működése:

A Sigma új változatának különlegessége az, hogy a jelszó megadását kéri a felhasználótól. Hm… rosszindulatú program jelszava? Mindvégig furcsán hangozhat, a valóságban egyértelmű célja van: a rosszindulatú program több elfedése az észleléstől.

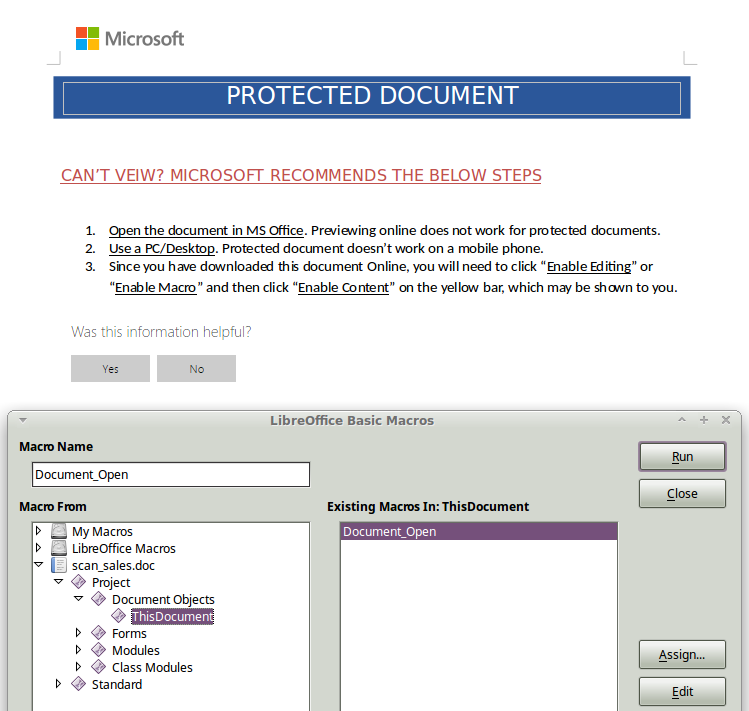

De még ha a felhasználó megadja is a jelszót, a fájl nem indul el azonnal. Ha a makrók ki vannak kapcsolva az áldozat gépén, akkor meggyőzően kéri a kikapcsolást. Figyeljük meg, hogy ez a követelmény hogyan illeszkedik a támadók egész stratégiájába: ha ez egy bírósági üzenet, akkor biztosan védett dokumentum lehet, nem?

A valóságban azonban a fájl tartalmaz egy rosszindulatú VBScript-et, amelyet le kell futtatni, hogy megkezdődjön a rosszindulatú program telepítése az áldozat számítógépére. Letölti a kártevő következő részét a támadók szerveréről, elmenti a %TEMP% mappába, elrejti svchost.exe feldolgozza és végrehajtja. Ez svchost.exe csepegtetőként működik a rosszindulatú program egy további részének letöltéséhez. Ezután egy meglehetősen hosszú műveleti láncon keresztül – ismét, az erősebb elhomályosítás érdekében – befejezi a rosszindulatú rakományt és futtatja azt.

A rosszindulatú program nagyon lenyűgözőnek tűnik a különféle trükkökkel, amelyek elrejthetik és elkerülhetik az észlelést. Futtatás előtt ellenőrzi, hogy a környezetben található-e virtuális gép vagy homokozó. Ha felfedez egyet, a kártevő megöli magát. Rosszindulatú folyamatait és rendszerleíró bejegyzéseit legitimnek álcázza, mint például az „svchost.exe” és a „chrome”. És ez még nem minden.

Ellentétben néhány közeli ransomware rokonok, a Sigma nem cselekszik azonnal, hanem leselkedik és először hajt végre titkos felderítést. Létrehoz egy listát az értékes fájlokról, megszámolja őket, és elküldi ezt az értéket a C&C szerverének az áldozat gépére vonatkozó egyéb információkkal együtt. Ha nem található fájl, a Sigma egyszerűen törli magát. A számítógépet sem fertőzi meg, ha megtudja, hogy országa Orosz Föderáció vagy Ukrajna.

A rosszindulatú programokkal való kapcsolat a Command-and-Control szerverrel szintén bonyolult. Mivel a szerver TOR-alapú, a Sigma a következő lépéseket hajtja végre:

1. Töltse le a TOR szoftvert a következő link segítségével: https://archive.torproject.org/tor-package-archive/torbrowser/7.0/tor-win32-0.3.0.7.zip

2. Elmenti a %APPDATA% mappába System.zip néven

3. Csomagolja ki a következő helyre: %APPDATA%MicrosoftYOUR_SYSTEM_ID

4. Törli a System.zip fájlt

5. Átnevezi a Tortor.exe fájlt svchost.exe névre

6. Végrehajtja

7. Vár egy kicsit, és elküldi a kérését

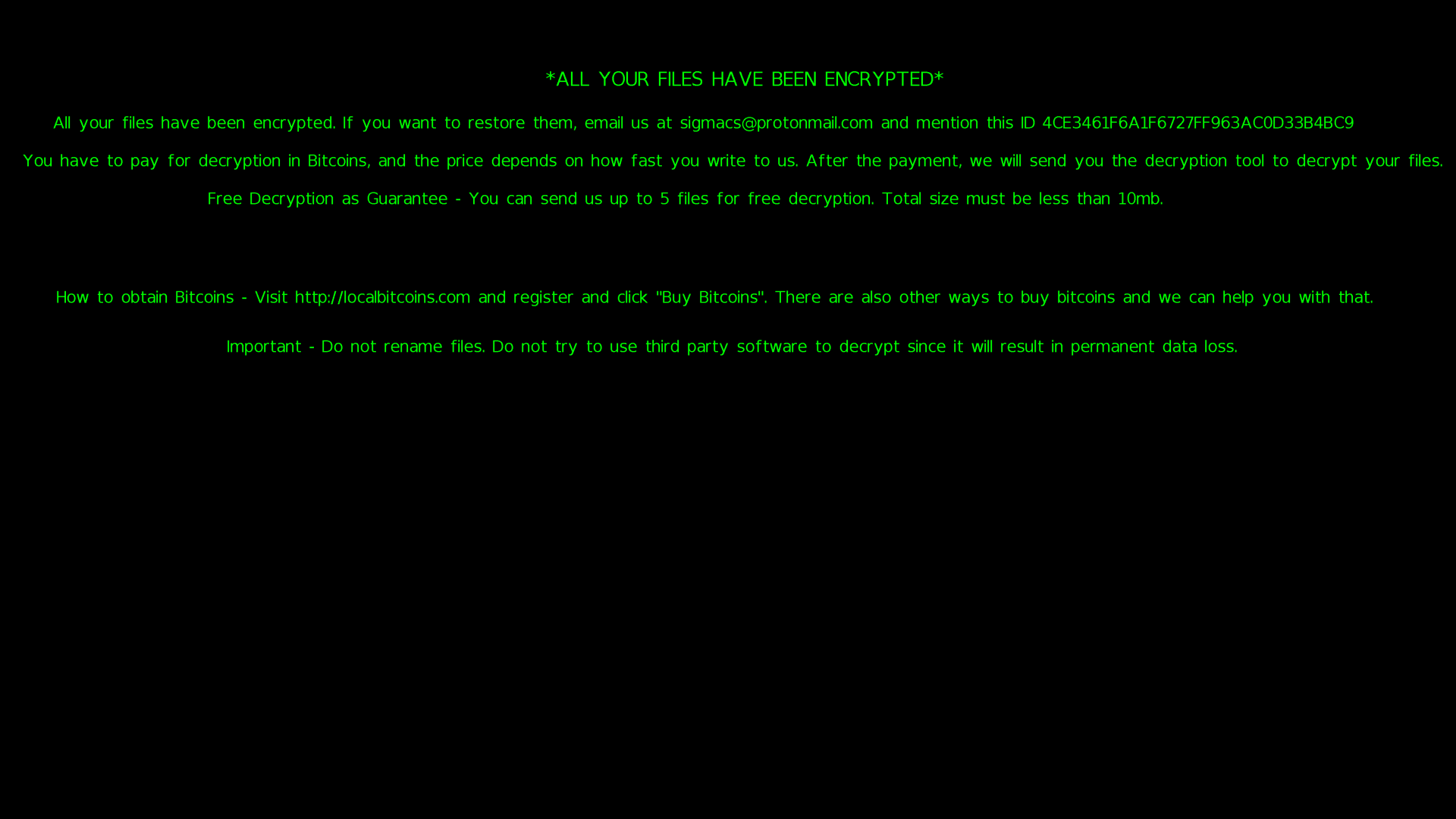

És csak ezután kezdi el a Sigma titkosítani a fájlokat az áldozat gépén. Ezután a váltságdíj jegyzet rögzíti a megmérgezett gép képernyőjét.

És… finita la commedia. Ha az áldozat korábban nem intézkedett a biztonsági mentések készítéséről, adatai elvesznek. Nincs mód a helyreállításukra.

Védelem: hogyan védekezzünk

„A mindkét oldalon kifinomult rosszindulatú programokkal, a szociális tervezési trükkökkel és a műszaki tervezéssel való szembenézés még a biztonságtudatos felhasználók számára is nehéz kihívás” – mondja Fatih Orhan, a Comodo vezetője. Fenyegetéskutató laboratóriumok. „Az ilyen ravasz támadások elleni védekezéshez valami megbízhatóbb kell, mint az emberek tudatossága. Ebben az esetben a valódi megoldásnak 100%-os garanciát kell adnia arra, hogy vagyonod akkor sem ér kárt, ha valaki átveszi a csalók csalit és elindítja a kártevőt.

Pontosan ez az exkluzív Comodo automatikus elzárási technológia ügyfeleink számára: minden beérkező ismeretlen fájl automatikusan biztonságos környezetbe kerül, ahol futtatható anélkül, hogy kárt okozna egy gazdagépnek, rendszernek vagy hálózatnak. És addig marad ebben a környezetben, amíg a Comodo elemzői meg nem vizsgálják. Ez az oka annak, hogy a Comodo ügyfelei közül senki sem szenvedett ettől az alattomos támadástól”.

Élj biztonságban vele Comodo!

Az alábbiakban a támadásban használt hőtérkép és IP-címek találhatók

A támadást 32 orosz székhelyű (szentpétervári) IP-ről hajtották végre az e-mailből Kristopher.Franko@uscourtsgov.com melyik domain jött létre nagy valószínűséggel kifejezetten a támadáshoz. 10. május 2018-én 02:20 UTC-kor kezdődött és 14:35 UTC-kor ért véget.

| Ország | IP küldés |

| Oroszország | 46.161.42.44 |

| Oroszország | 46.161.42.45 |

| Oroszország | 46.161.42.46 |

| Oroszország | 46.161.42.47 |

| Oroszország | 46.161.42.48 |

| Oroszország | 46.161.42.49 |

| Oroszország | 46.161.42.50 |

| Oroszország | 46.161.42.51 |

| Oroszország | 46.161.42.52 |

| Oroszország | 46.161.42.53 |

| Oroszország | 46.161.42.54 |

| Oroszország | 46.161.42.55 |

| Oroszország | 46.161.42.56 |

| Oroszország | 46.161.42.57 |

| Oroszország | 46.161.42.58 |

| Oroszország | 46.161.42.59 |

| Oroszország | 46.161.42.60 |

| Oroszország | 46.161.42.61 |

| Oroszország | 46.161.42.62 |

| Oroszország | 46.161.42.63 |

| Oroszország | 46.161.42.64 |

| Oroszország | 46.161.42.65 |

| Oroszország | 46.161.42.66 |

| Oroszország | 46.161.42.67 |

| Oroszország | 46.161.42.68 |

| Oroszország | 46.161.42.69 |

| Oroszország | 46.161.42.70 |

| Oroszország | 46.161.42.71 |

| Oroszország | 46.161.42.72 |

| Oroszország | 46.161.42.73 |

| Oroszország | 46.161.42.74 |

| Oroszország | 46.161.42.75 |

| Összes Eredmény | 32 |

INGYENES PRÓBA INDÍTÁSA INGYEN SZEREZZE MEG AZONNALI BIZTONSÁGI EREDMÉNYKÁRTYÁT

- SEO által támogatott tartalom és PR terjesztés. Erősödjön még ma.

- Platoblockchain. Web3 metaverzum intelligencia. Felerősített tudás. Hozzáférés itt.

- Forrás: https://blog.comodo.com/pc-security/subpoena-new-variant-of-sigma-ransomware/

- 10

- 2018

- 7

- a

- képesség

- Rólunk

- törvény

- cselekvések

- cselekmények

- cím

- Hozzáteszi

- Után

- ellen

- Minden termék

- Az elemzők

- és a

- érkező

- Eszközök

- támadás

- Támadások

- hatóság

- automatikusan

- tudatosság

- mentések

- csali

- előtt

- Blog

- Mindkét oldal

- Doboz

- Csokor

- CAKE

- elfog

- eset

- Okoz

- Központ

- lánc

- kihívás

- Ellenőrzések

- világos

- közel

- koktél

- Közös

- Befejezi

- bonyolult

- számítógép

- kapcsolat

- meggyőz

- ország

- Tanfolyam

- Bíróság

- készítette

- teremt

- Hitelesség

- kritikai

- kíváncsiság

- Ügyfelek

- dátum

- visszafejtése

- minden bizonnyal

- Design

- Érzékelés

- felfedezett

- felfedezi

- kerület

- kerületi Bíróság

- dokumentum

- Nem

- domain

- letöltés

- letöltések

- Mérnöki

- belép

- Környezet

- Még

- esemény

- pontosan

- Kizárólagos

- végrehajtja

- Esik

- félelem

- államszövetség

- harc

- filé

- Fájlok

- Találjon

- leletek

- vezetéknév

- talált

- Ingyenes

- ból ből

- funkciók

- kap

- Ad

- ad

- garancia

- megtörténik

- Kemény

- tekintettel

- fej

- segít

- elrejt

- Magas

- vendéglátó

- Hogyan

- How To

- HTTPS

- azonnal

- hatásos

- in

- magában foglalja a

- információ

- telepítése

- azonnali

- IT

- maga

- Valószínű

- LINK

- Lista

- elhelyezkedés

- Hosszú

- MEGJELENÉS

- gép

- Makrók

- csinál

- KÉSZÍT

- malware

- sok

- sok ember

- tömeges

- Mérkőzés

- max-width

- üzenet

- microsoft

- elmék

- több

- a legtöbb

- Nevezett

- Szükség

- hálózat

- Új

- következő

- ONE

- nyitva

- nyit

- Más

- rész

- Jelszó

- Emberek (People)

- PÉTERVÁR

- PHP

- Plató

- Platón adatintelligencia

- PlatoData

- játszani

- lehetőség

- korábban

- folyamat

- védelme

- védett

- védelem

- cél

- tesz

- Váltságdíj

- ransomware

- igazi

- Valóság

- iktató hivatal

- rokonok

- megbízható

- kéri

- szükség

- kutatás

- felelősség

- Kockázat

- futás

- futás

- Oroszország

- orosz

- Orosz Föderáció

- SAINT

- homokozó

- azt mondja,

- Átverés

- félek

- scorecard

- Képernyő

- biztonság

- biztonság

- Sorozat

- Sides

- Sigma

- egyetlen

- kicsi

- Trükkös

- So

- Közösség

- Szociális tervezés

- szoftver

- szilárdság

- megoldások

- néhány

- Valaki

- valami

- kifinomult

- hang

- speciális

- különösen

- kezdődött

- Állami

- Államok

- tartózkodás

- Lépései

- Stratégia

- erősíti

- erősebb

- tárgy

- Idézés

- ilyen

- rendszer

- tart

- célok

- Műszaki

- A

- azok

- Gondolkodás

- fenyegetés

- egész

- idő

- nak nek

- szerszám

- Tor

- FORDULAT

- Fordult

- Ukrajna

- us

- használó

- Felhasználók

- UTC

- Értékes

- érték

- Változat

- fajta

- keresztül

- Áldozat

- áldozatok

- Tényleges

- virtuális gép

- Nyugati

- Mit

- Mi

- ami

- míg

- egész

- lesz

- lenne

- te

- A te

- zephyrnet