Olvasási idő: 5 jegyzőkönyv

Olvasási idő: 5 jegyzőkönyv

2013 óta a CryptoLocker rosszindulatú program különféle formákban, változatos iterációkban terjed az interneten. A CryptoLocker egy zsarolóvírus-trójai, amely Microsoft Windows rendszert futtató számítógépeket céloz meg, és különösen népszerű a kiberbűnözők körében, mivel képes olvasni egy fájlt, titkosítja azt, felülírja az eredeti fájlt a titkosított fájllal, és váltságdíjat követel a fájl visszaküldéséért.

[Megjegyzendő, hogy a Comodo elszigetelési technológiája megvédi az ügyfeleket a CryptoLockertől, egy 2013-as blogbejegyzésben kiemelve: https://blog.comodo.com/it-security/cryptolocker-virus-best-practices-to-ensure-100-immunity/]

Mióta a CryptoLocker továbbra is népszerű a rosszindulatú programok fejlődésével, a biztonsági szoftverek kikerülésének módszerei is fejlődtek, és a kibertolvajok naponta új technikákat vezetnek be.

Írja be a faxot.

A Comodo Threat Research Labs mérnökei egy közelmúltbeli adathalász támadást fedeztek fel, amely véletlenszerű e-maileket küld a vállalkozásoknak és a fogyasztóknak szerte a világon faxként megjelölt mellékletekkel.

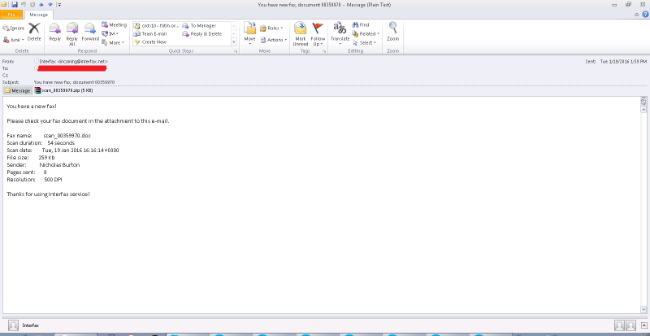

Az e-mail tárgya „Új faxa van, 00359970-es dokumentuma”, az e-mail tartalma pedig csak egy szokásos faxüzenet (vagy annak tűnik)

Az alábbiakban látható a „fax” adathalász e-mailek képernyőképe.

Az új rosszindulatú programtörzset az teszi egyedivé, hogy valójában egy két részből álló kártevőrendszer, amely egy végrehajtható fájlt és egy kötegfájlt is futtat együtt. A Comodo mérnökei szerint a szkriptek külön végrehajtható fájlokra vannak lebontva, így a titkosító futtatható fájl mérete kevesebb, mint 3 KB – ami lehetővé teszi, hogy a fájl mérete számos biztonsági rétegen áthaladjon.

Az eredeti szkript nem áll le a titkosító letöltése után, folytatja a végrehajtást és egy kötegfájlt is létrehoz, és elindítja a CryptoLockert.

A rosszindulatú viselkedés a következő lépésben jelentkezik, és csak a végrehajtható és a futás közben létrejött kötegfájl kombinációjával jelenik meg.

A fax vagy az e-fax szlogenje arra készteti az embereket, hogy nyissa meg az e-mailt, majd kattintson a mellékletre a fax megtekintéséhez.

A Comodo Fenyegetéskutató Lab csapat IP-, domain- és URL-elemzés révén azonosította ezt az adathalász e-mail kampányt.

„Ez a fajta új malware-törzs innovatív – néhány egyszerű programozási ötletet figyelembe vesz, és azokat negatív szándékkal kombinálja. Ezek a kiberbűnözők egyértelműen nagy mennyiségű tesztelést, kutatást, elemzést és programozást szentelnek annak érdekében, hogy ez megvalósuljon” – mondta Fatih Orhan, a Comodo technológiai igazgatója és a Comodo Threat Research Lab vezetője. „Egy régebbi technológiai ötlet, például az e-fax alkalmazása, és egy frissített kóddal és a CryptoLockerhez hasonló rosszindulatú programtörzzsel való felhasználása két irányzatot egyesít. A kiberbűnözők továbbra is megpróbálják kihasználni a vállalkozásokat és a fogyasztókat, ezért a lakosság figyelmébe ajánljuk, hogy óvakodjanak attól, hogy mire kattintanak egy ilyen e-mailben – ennek súlyos következményei lehetnek.”

A Comodo Threat Research Labs csapata több mint 40 informatikai biztonsági szakemberből, etikus hackerből, informatikusból és mérnökből áll, akik teljes munkaidőben a Comodo-alkalmazottakkal foglalkoznak, és elemzik és szűrik a spameket, adathalászatot és rosszindulatú programokat a világ minden tájáról. Az Egyesült Államokban, Törökországban, Ukrajnában, a Fülöp-szigeteken és Indiában található irodákkal a csapat naponta több mint 1 millió potenciális adathalászat, spamet vagy más rosszindulatú/nem kívánt e-mailt elemzi, a betekintések és az eredmények felhasználásával jelenlegi ügyfélbázisának biztonsága és védelme érdekében. és a nagy nyilvánosság, a vállalati és az internetes közösség.

Ha úgy érzi, vállalata informatikai környezetét adathalászat, rosszindulatú programok, kémprogramok vagy kibertámadások támadják, forduljon a Comodo biztonsági tanácsadóihoz: https://enterprise.comodo.com/contact-us.php

A rosszindulatú e-mail képernyőképe az alábbiakban készült:

A rendszeradminisztrátor és az informatikai igazgatók számára az alábbiakban olvashat részletesen a rosszindulatú program működéséről:

Az adathalász e-mail történetének trükkös része a dekódolt levélben rejlik. Ez a szkript megpróbál letölteni egy fájlt a „www.foulmouthedcatlady.com, kashfianlaw.com, totalpraisetrax.com” valamelyikéről, és %temp% alá menteni 770646_crypt.exe néven (tehát minden felhasználó esetében ez valami olyasmi, mint a C:/ Users /felhasználónév/AppData/Local/Temp/ és 770646 csak egy véletlen szám).

Érdekessége, hogy a letöltött futtatható fájl nem fut közvetlenül, mert önmagában nem kártevő fájl. Ez csak egy végrehajtható fájl, amelyet titkosítás végrehajtására használnak, és nincs benne semmi más. És ez azért is kivételes, mert a fájl mérete mindössze 2560 bájt (kevesebb, mint 3 KB!!!). A dekompilált kód mindössze 40-50 kódsort tartalmaz. Ez a fájl számos biztonsági szűrőn áthaladhat a hálózat különböző szintjein.

Tehát, ha ez a fájl nem rosszindulatú program, hanem csak egy titkosító, mi a rosszindulatú viselkedés? Az eredeti szkript (nem pontosan az első szkript, hanem a de-obfuszkált) nem áll le a titkosító letöltése után. Folytatja a végrehajtást, és egy másik kötegfájlt is létrehoz. Ezt az új kötegfájlt 770646_tree.cmd néven nevezi el, és ugyanabba a könyvtárba menti (%temp%). Valójában ez a kötegfájl a rosszindulatú viselkedés tényleges forrása. Először átnézi az összes meghajtót (ellenőrzi a teljes ábécét A-tól Z-ig), és minden egyes meghajtón megkeresi az egyes könyvtárakat, bejárja az összes gyermekkönyvtárat, és megtalálja a dokumentumfájlokat, pdf-eket, archív fájlokat, forráskódokat, multimédiás adatokat, konfigurációs fájlok, rajzfájlok és sok más fájltípus.

A keresett fájltípusok listája több mint 70, beleértve (de nem kizárólagosan):

*.zip *.rar *.xls *.xlsx *.doc *.docx *.pdf *.rtf *.ppt *.pptx *.jpg *.tif *.avi *.mpg stb...

Ha egy ilyen kiterjesztésű fájlt talál, a titkosító (a letöltött végrehajtható fájl) végrehajtásra kerül az adott fájlhoz. A titkosító nem változtatja meg a fájl kiterjesztését vagy bármi mást, csak titkosítja a tartalmat, és elhagyja a fájlt. Miután az összes mappában és meghajtóban lévő összes fájl titkosítása befejeződött, a kötegfájl törli a titkosítófájlt.

A kötegfájl ezután létrehoz egy Readme fájlt is (770646_readme.txt néven), és beleírja a következő szöveget:

FIGYELEM:

Minden dokumentumát, fényképét, adatbázisát és egyéb fontos személyes fájljait erős RSA-1024 algoritmussal, egyedi kulccsal titkosították.

A fájlok visszaállításához 0.5 BTC-t (bitcoin) kell fizetnie. Ezt csináld meg:

1. Hozzon létre Bitcoin pénztárcát itt:

https://blockchain.info/wallet/new

2. Vásároljon 0.5 BTC-t készpénzzel, használja a keresést itt:

https://localbitcoins.com/buy_bitcoins

3. Küldjön 0.5 BTC-t erre a Bitcoin címre:

1CWG5JHDZqHPF1W8sAnUw9vD8xsBcNZavJ

4. Bármilyen e-mailt a következő címre küldhet:

keybtc@inbox.com

Ezt követően e-mailt fog kapni, amely részletes utasításokat tartalmaz a fájlok visszaállításához.

Ne feledje: rajtunk kívül senki sem tud segíteni. Felesleges újratelepíteni a Windowst, átnevezni a fájlokat stb.

A fájlok visszafejtése azonnal megtörténik, amint befizet.

Először megnyitja ezt a fájlt a Jegyzettömb szerkesztőben, majd ezt a fájlt a felhasználó asztalára is átmásolja egy új DECRYPT_YOUR_FILES.txt fájlként. A kötegfájl egy bejegyzést is hozzáad a rendszerleíró adatbázishoz a Windows indításakor történő automatikus futtatáshoz, amely ugyanazt a readme üzenetet jeleníti meg a számítógép első megnyitásakor. Végül a kötegfájl önmagát is törli.

Összefoglaló a Comodo mérnökeitől:

Amint az az elemzésből is látható, a fájlok titkosításának célja rendszeres, és minden biztonsági szakember által ismert. De a kiválasztott módszer a beszivárgásra és a titkosítási viselkedés kimutatására itt más, mivel a letöltött végrehajtható fájl önmagában nem rosszindulatú, és a teljes célnak csak egy részét hajtja végre. A másik részt egy kötegelt szkript hajtja végre, amely futás közben jön létre (tehát az elején nem létezik). A két fájl végrehajtásának kombinációja hozza létre a végső rosszindulatú szándékot, amely az összes fájlt titkosítja. Ez a módszer két tényező miatt bizonyosan megkerülhet néhány biztonsági szűrőt és terméket:

-

- a végrehajtható fájl tartalma és mérete túl alacsony (3 KB-nál kisebb), és végül nem tartalmaz rosszindulatú viselkedést.

- A rosszindulatú viselkedés csak a végrehajtható és a futás közben létrejött kötegfájl kombinációja esetén jelenik meg.

INGYENES PRÓBA INDÍTÁSA INGYEN SZEREZZE MEG AZONNALI BIZTONSÁGI EREDMÉNYKÁRTYÁT

- SEO által támogatott tartalom és PR terjesztés. Erősödjön még ma.

- PlatoAiStream. Web3 adatintelligencia. Felerősített tudás. Hozzáférés itt.

- A jövő pénzverése – Adryenn Ashley. Hozzáférés itt.

- Forrás: https://blog.comodo.com/comodo-news/e-fax-contain-cryptolocker/

- :van

- :is

- :nem

- $ UP

- 1

- 70

- a

- képesség

- Szerint

- át

- tulajdonképpen

- cím

- Hozzáteszi

- Előny

- Után

- újra

- algoritmus

- Minden termék

- lehetővé teszi, hogy

- Ábécé

- Is

- között

- összeg

- an

- elemzés

- elemzések

- elemzése

- és a

- Másik

- bármilyen

- Archív

- VANNAK

- AS

- At

- támadás

- vissza

- bázis

- BE

- mert

- óta

- Kezdet

- hogy

- lent

- Óvakodik

- Bitcoin

- bitcoin cím

- Bitcoin Wallet

- bitcoin

- Blog

- mindkét

- Bringing

- Törött

- BTC

- vállalkozások

- de

- megvesz

- by

- Kampány

- TUD

- Készpénz

- óvatosság

- változik

- Ellenőrzések

- Gyerekek

- világosan

- kettyenés

- kód

- COM

- kombináció

- kombinálása

- hogyan

- jön

- közösség

- Társaságé

- számítógép

- számítógépek

- Configuration

- Következmények

- tanácsadók

- Fogyasztók

- kapcsolat

- tartalmaz

- Az elszigetelés

- tartalmaz

- tartalom

- tovább

- folyamatos

- tudott

- teremt

- készítette

- teremt

- Jelenlegi

- vevő

- Ügyfelek

- cyberattacks

- kiberbűnözők

- Kiberbiztonság

- napi

- dátum

- adatbázisok

- nap

- Kereslet

- asztali

- részletes

- részletek

- különböző

- közvetlenül

- Igazgató

- könyvtárak

- igazgatók

- felfedezett

- do

- dokumentum

- dokumentumok

- nem

- Nem

- domain

- le-

- letöltés

- rajz

- hajtás

- két

- minden

- szerkesztő

- e-mailek

- alkalmazottak

- titkosított

- titkosítás

- Mérnökök

- Vállalkozás

- belépés

- Környezet

- különösen

- stb.

- etikai

- esemény

- végül is

- alakult ki

- pontosan

- Kivéve

- kivételes

- végrehajtás

- kiállít

- létezik

- szakértők

- kiterjesztés

- kiterjesztések

- tényezők

- Faxon

- érez

- filé

- Fájlok

- szűrő

- Szűrők

- utolsó

- leletek

- vezetéknév

- következő

- A

- formák

- talált

- Ingyenes

- ból ből

- Tele

- kap

- földgolyó

- cél

- megragad

- hackerek

- történik

- Legyen

- segít

- itt

- Kiemelt

- Hogyan

- How To

- HTTPS

- ötlet

- ötletek

- azonosított

- if

- fontos

- in

- Beleértve

- India

- újító

- meglátások

- azonnali

- utasítás

- A szándék

- szándékok

- érdekes

- Internet

- bele

- Bevezetett

- IP

- IT

- ez biztonság

- iterációk

- ITS

- maga

- jpg

- éppen

- Kulcs

- ismert

- labor

- Labs

- nagy

- elindítja

- tojók

- vezet

- szintek

- fekszik

- mint

- Korlátozott

- vonalak

- Lista

- MEGJELENÉS

- Elő/Utó

- készült

- csinál

- KÉSZÍT

- Gyártás

- malware

- sok

- megjelölt

- egyező

- max-width

- Lehet..

- csupán

- üzenet

- módszer

- mód

- microsoft

- Microsoft Windows

- millió

- több

- multimédia

- Nevezett

- nevek

- negatív

- hálózat

- Új

- következő

- szám

- of

- irodák

- Régi

- on

- ONE

- csak

- nyitva

- nyit

- or

- eredeti

- Más

- ki

- rész

- elhalad

- Fizet

- fizetés

- Emberek (People)

- Teljesít

- Előadja

- személyes

- Fülöp-szigetek

- Adathalászat

- adathalász támadás

- képek

- PHP

- darabok

- Plató

- Platón adatintelligencia

- PlatoData

- Népszerű

- állás

- potenciális

- Termékek

- tehetséges alkalmazottal

- védelme

- nyilvános

- Quick

- véletlen

- Váltságdíj

- ransomware

- Olvass

- kap

- új

- iktató hivatal

- szabályos

- maradványok

- kutatás

- visszaad

- visszatérés

- futás

- futás

- s

- Mondott

- azonos

- Megtakarítás

- Iskolák

- tudósok

- scorecard

- Képernyő

- szkriptek

- Keresés

- keres

- biztonság

- biztonság

- Úgy tűnik,

- látott

- kiválasztott

- küld

- elküldés

- különálló

- súlyos

- kellene

- mutatott

- Műsorok

- Egyszerű

- Méret

- So

- szoftver

- néhány

- valami

- forrás

- spam

- spyware

- indítás

- Lépés

- Történet

- erős

- tárgy

- rendszer

- Vesz

- bevétel

- célok

- csapat

- technikák

- Technológia

- Tesztelés

- mint

- hogy

- A

- Fülöp-szigetek

- Őket

- akkor

- Ezek

- ezt

- gondoltam

- fenyegetés

- Keresztül

- idő

- nak nek

- együtt

- Végösszeg

- trójai

- Törökország

- kettő

- típus

- típusok

- nekünk

- Ukrajna

- alatt

- egyedi

- frissítve

- Frissítés

- URL

- us

- használt

- használó

- segítségével

- különféle

- Megnézem

- pénztárca

- Út..

- JÓL

- voltak

- Mit

- amikor

- ami

- egész

- lesz

- ablakok

- val vel

- szó

- művek

- te

- A te

- zephyrnet

- Postai irányítószám