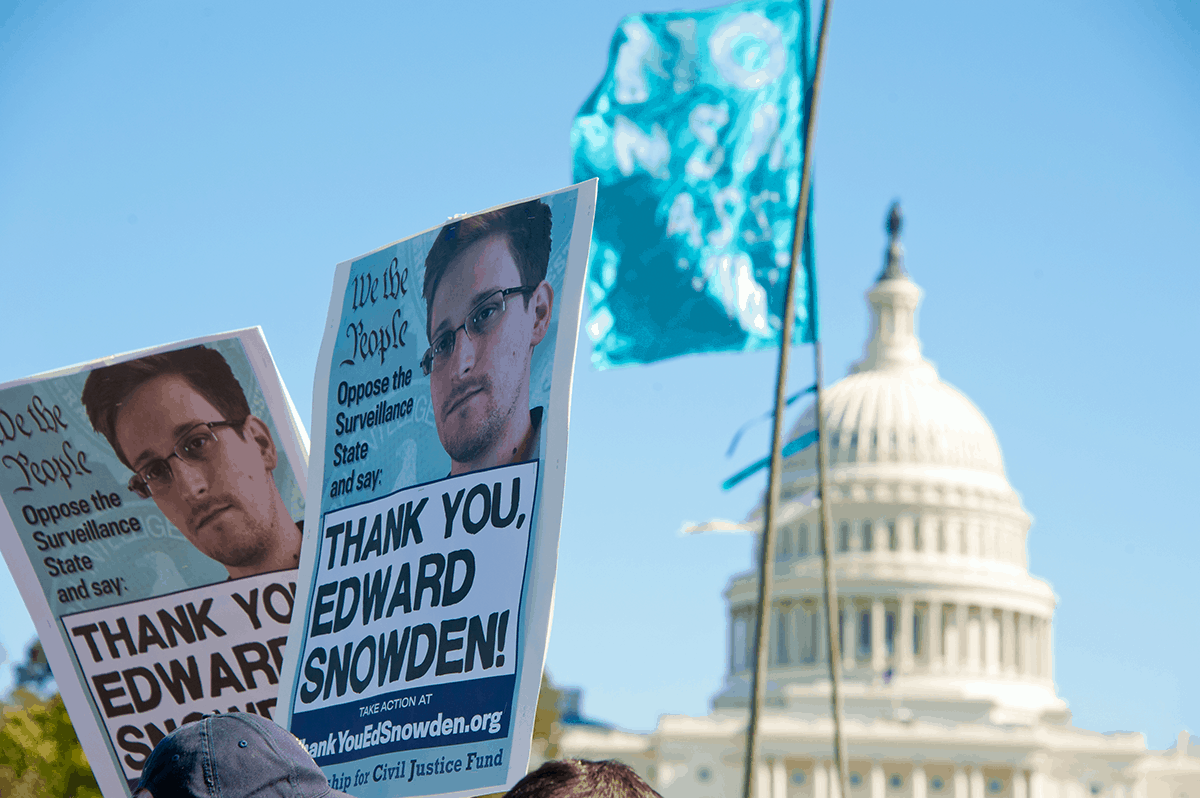

Amikor 2013 elkezdődött, a nagyközönségnek fogalma sem volt, hogy kicsoda Edward Joseph Snowden, de az év végére már mindenki tudta a nevét. Snowden, a CIA egykori alkalmazottja, aki az NSA-val dolgozott, úgy döntött, hogy megosztja erősen titkosított információk több vezető újságíróval, akik aztán megtörték a hír a világnak.

Nem túlzás azt állítani, hogy Snowden megdöbbentő leleplezései megváltoztatták az általunk ismert világot, elmarasztaló fényt vetve a hírszerző ügynökségekre és rendszerekre szerte a világon, és számtalan embert késztetett arra, hogy hosszasan gondolkodjon saját magánéletéről, névtelenségéről és biztonságáról.

„Volt egy cyber Pearl Harborunk. Edward Snowdennek hívták. - Ashton Carter, volt védelmi miniszter

Számtalan történetek megírták, és Viták tomboltak a kiszivárogtatás óta eltelt években, és mindenkinek megvan a véleménye Snowdenről és azokról az elképesztő információkról, amelyeket megosztott a világgal. Cselekedetei még a fejlődéséhez is vezettek USA szabadságtörvény, amelynek célja a figyelhető és rögzíthető adatok mennyiségének és típusának korlátozása volt.

A helyzet azonban az, ahogy Snowden kiszivárogtatásaiból kiderült, hogy rengeteg kémkedés és titkos adatgyűjtés folyik életünk kulisszái mögött. Valószínűleg még mindig sok van, amit nem is tudunk, de Snowden infói segítettek felfújni az egészet. Íme néhány részlet a legnagyobb és legfontosabb kinyilatkoztatásokból, amelyeket megosztott.

Az NSA kérheti a telefontársaságoktól a hívásrekordokat és adatokat

Ez voltaképpen az egyik az első nagyobb történetek a Snowden kiszivárogtatása nyomán, de még mindig az egyik legfontosabb. A kezdeti történet azt mutatta, hogy a Verizon, az egyik legnagyobb telefontársaságok körül, kénytelen volt szinte minden ügyfeléről adatokat és nyilvántartásokat szolgáltatni az NSA-nak.

Később láttuk, hogy a Verizon nem az egyetlen cég részt vesz az ilyesmiben. Más nagy telefontársaságok, például a Sprint és az AT&T szintén átadták a telefonadatokat és információkat a hírszerző ügynökségnek anélkül, hogy az ügyfeleknek fogalmuk lett volna arról, hogy mi történik.

Ez a kinyilatkoztatás óriási volt, és akkoriban jelentős vitákat váltott ki, és ezek közül a viták közül sok a mai napig folyik. Akkor-elnök Barack Obama bejelentette az NSA adatgyűjtési programjainak felülvizsgálatát, ami végül az USA szabadságtörvényének kidolgozásához vezet.

Adatvédelmi aggályok hullámát váltja ki

"Amikor feladja a magánéletét, feladja a hatalmát." – Thor Benson, újságíró

Ez az első jelentős kiszivárogtatás Snowdentől szintén nagy hatással volt a megfigyeléssel és a magánélettel kapcsolatos közvéleményre. Azelőtt sokan nevettek azon a gondolaton, hogy az NSA kémkedett a telefonhívásaik után, és a hátuk mögé veszi adataikat.

Az egész elképzelés összeesküvés-elméletből fakadt, de Snowden kiszivárogtatásai bebizonyították, hogy nagyon is valóságos. Innentől kezdve a közvélemény nagyobb hangsúlyt fektetett arra, hogy minden lehetséges módon megvédje mobiladatait, valamint mélyebben gondolkodjon a magánélet védelméről és az online anonimitásról a megnövekedett VPN.

A Törpök Ereje

A telefontémához ragaszkodva Snowden kiszivárogtatásai azt is megtanították nekünk, hogy a GCHQ, amely lényegében az NSA brit változata, megvan az a félelmetes képessége, hogy ténylegesen irányítsa az emberek telefonjait, még akkor is, ha azok ki vannak kapcsolva. Ehhez a szerszámok sorozata A Törpökről, a kis kék rajzfilmfigurákról nevezték el először egy régi belga képregénysorozatban.

A Törpök és amit csinálnak

„Eljön az idő, amikor már nem az lesz, hogy „Kémkednek utánam a telefonomon keresztül”. Végül az lesz, hogy "A telefonom kémkedik utánam." - Philip K. Dick, szerző

Snowden elárulta, hogy a GCHQ-nak egy egész listája van a Törpök eszközeiről, mindegyiknek megvan a maga felhasználása és célja. Íme néhány példa:

- Álmodozó Törp - Lehetővé teszi a telefonok távolról történő be- és kikapcsolását

- Nosy Törp - Képes a telefon mikrofonját használni a helyi beszélgetések és zajok hallgatására

- Nyomkövető Törp - Képes pontosan követni pozícióját

- Paranoiás Törp – Elrejti a többi törpe tevékenységét, hogy megakadályozza az észlelést

Amint látjuk, ezek erejeTörpök' elég ijesztő. Természetesen ezeket az eszközöket és szoftverprogramokat csak bűnözők és terroristagyanús személyek elleni használatra tervezték, de az ilyen technológia létezésének ténye elég volt ahhoz, hogy a nagyközönség sok tagját lerázza a borzongás.

PRISM

„A kormány nem akarja, hogy az információtovábbítási rendszer töretlen maradjon, hacsak nem saját ellenőrzése alatt áll.” - Isaac Asimov: A fekete özvegyek meséi

Az amerikai közvélemény számára messze az egyik legfélelmetesebb kinyilatkoztatás a létezése volt PRISM. A PRISM volt a kódneve egy NSA programnak, amelyben az ügynökség hatékonyan kérhetett adatokat olyan nagy technológiai és internetes cégektől, mint a Google, a Facebook és az Apple.

PRISM, mint kiderült, már a fő forrás az NSA-jelentésekhez készült hírszerzési információk, és ez félelmetes dolog volt a nagyközönség számára megismerni. Az emberek azonban tiltakozásokkal, vitákkal és demonstrációkkal reagáltak, valamint arra biztatták egymást, hogy kezdjenek el erősebben összpontosítani a magánélet védelme és anonimitás online.

Az NSA által összegyűjthető tartalmak közé tartoztak a keresési előzmények, a letöltések, az e-mailek és egyebek. A program középpontjában a potenciális terrorizmussal gyanúsítottak nyomon követése állt, de a rendszer gyakorlatilag lehetővé tette szinte minden internetező adatainak lefoglalását, ami óriási veszélyt jelent az emberek magánéletére.

Az NSA elfoghatja a csomagokat, mielőtt azok megérkeznének az Ön otthonába

Megdöbbentő jelentést A "Der Spiegel" című német lapban megjelent cikk feltárta, hogy az NSA ijesztő megfigyelőrendszerek és módszerek egész sorával rendelkezik, amelyek segítségével mindenhol szemmel tartják és kémkedhetik az embereket anélkül, hogy ők lennének bölcsebbek.

A jelentés kimutatta, hogy az NSA képes volt feltartóztatni azokat a csomagokat, amelyek úton voltak egy személy otthonába. Innentől a titkosszolgálati ügynökök kinyithatták a csomagokat, és megnézhették, mi van benne, valamint hozzáadhatták saját kémeszközeiket és szoftvereiket.

Így hatékonyan meg tudták találni a gyanúsítottak otthonába kerülő csomagokat, hibákat és nyomokat helyezhettek el a benne lévő tárgyakon, és nyomon követhették, mire használja a gyanúsított a berendezést, és mi történik a zárt ajtók mögött.

A ANT katalógus

A Der Spiegel jelentése a továbbiakban kiemelt néhány használható eszközt, összehasonlítva a listát egy „postai rendelési katalógussal”. Az eszközöket mind a mozaikszó alatt csoportosították ANT, ami az Advanced Network Technology rövidítése. Minden eszköznek saját kódneve és terméklistája van a „katalógusban”, amely leírja annak funkcióit és felhasználását.

Példák ANT eszközre:

- SURLYSPAWN – Képes naplózni a billentyűleütéseket a számítógépen, és vezeték nélkül továbbítani, még akkor is, ha a számítógép nem csatlakozik az internethez

- CANDYGRAM – Képes GSM mobiltelefon-tornyot utánozni a cellakommunikáció figyelésére

- FIREWALK – Úgy tervezték, hogy úgy nézzen ki, mint egy hagyományos RJ45 internetes aljzat, és ez az eszköz rádióhullámokon keresztül tudja bevinni és figyelni az eszköz adatait.

- MONKEYCALENDAR – titkos szöveges üzenetben képes továbbítani a mobiltelefon földrajzi helyzetét

- GYATTASZÁJ – Ezeket az eszközöket úgy tervezték, hogy úgy nézzenek ki, mint az USB- és Ethernet-csatlakozók, és képesek feltörni a számítógépeket, és távoli hozzáférést biztosítanak

Ismétlem, csakúgy, mint a GCHQ által az Egyesült Királyságban használt Törpök eszközei, ezek a kódnevű kémeszközök és berendezések sok ember számára nagyon félelmetesek voltak, mivel bebizonyították, hogy az NSA ügynökei olyan felszerelésekhez fértek hozzá, amelyek hihetetlenül egyszerűvé tehetik a megfigyelést. számukra és célpontjaik számára szinte teljesen észlelhetetlenek.

Az NSA még a technikai óriásokat is feltörheti

An cikkben A The Washington Post kijelentette, hogy az NSA ténylegesen feltörte a nagy technológiai óriások, a Google és a Yahoo adatközpontjait, hogy figyelemmel kísérje a kommunikációt és a forgalmat ezekben a központokban.

Ez különösen ijesztő leleplezés volt a nagyközönség számára, mivel bebizonyította, hogy az NSA kémeszközeinek szinte nincs határa. Ha még a bolygó legnagyobb internetes cégeit is ilyen látszólag könnyen feltörhetik, valóban biztonságban volt valaki?

Az is megdöbbentő volt az emberek számára, hogy az NSA készen áll arra, hogy felhasználja gazdag hackereszközeit a nagy amerikai vállalatok ellen. A Google és a Yahoo nyilatkozatot adott ki, amelyben tagadják, hogy tudomást szereztek volna a megfigyelésről, és kifejezték döbbenetüket és megdöbbenésüket, a Yahoo pedig még cselekszik hogy titkosítsa kapcsolatait.

A Yahoo korábbi vezérigazgatója, Marissa Meyer kijelentette, hogy a Yahoo nem biztosít hozzáférést az NSA-nak az adatközpontjaihoz, és ezt a múltban sem tette meg. Ez segített megnyugtatni a közvéleményt és az általános internetfelhasználókat, de sokan továbbra is aggódtak amiatt, hogy a nagy cégek a hátuk mögött kötnek árnyas üzleteket.

A brit NSA az egész világon kémkedik az üvegszálas csatlakozások után

Az is kiderült, hogy a GCHQ, a brit NSA megfelelője különféle felügyeleti eszközöket használ az optikai kábelek és csatlakozások feltörésére szerte a világon. Mindez a kódnév alatt történikÉvad”, amely egy 2011 óta működő megfigyelőrendszer.

Ezt rendszer lényegében a GCHQ elfogókat helyezte el több száz, az Egyesült Királyságba be- és kimenő száloptikai kábelen. Ezek az elfogók közvetlenül lefoglalhatták az adatokat a kábelekből, a titkosszolgálati ügynökök pedig alaposan megfigyelhetik és elemzik ezeket az adatokat bármire, amit érdekesnek vagy további vizsgálatra érdemesnek tartanak.

Snowden kiszivárogtatásai szerint a GCHQ által a Temporán keresztül gyűjtött információkat az NSA-val is megoszthatják, és az NSA alvállalkozóinak százezrei nézhetik meg ezeket az adatokat.

Az NSA névjegyzékeket gyűjt

"Soha nem volt olyan az emberi történelemben, amikor ennyi ember rendszeresen hordott felvevő- és megfigyelőeszközt." - Steven Magee, szerző

Az NSA megfigyelési és terrorizmusellenes intézkedései közé tartozik az is gyűjtemény számtalan e-mail- és névjegyzék az internet- és okostelefon-felhasználóktól. Snowden kiszivárogtatásai azt mutatták, hogy ezekből a névjegyzékekből évente akár 250 milliót is el lehet venni.

Fontos megjegyezni, hogy ezt a rendszert csak a tengerentúlon használták, és nem amerikai állampolgárokat célozták meg, de a helyzet az, hogy amikor szó szerint több százezer ilyen listát gyűjtenek a világ minden tájáról, és sok amerikai is előfordul. ha külföldi helyekre utaznak, akkor elkerülhetetlen, hogy az adataik is veszélybe kerüljenek.

Határtalan informátor bebizonyította, hogy az NSA kémkedett az amerikaiak után

Határtalan informátor (vagy BOUNDLESSINFORMANT) az NSA által használt big data elemző eszköz kódneve. Ez az eszköz alapvetően nyomon követi az NSA által a világ minden tájáról gyűjtött összes metaadatot, és egyfajta „hőtérképet” készít ezekből az adatokból, hogy megmutassa, honnan származnak, és mely országokat célozzák meg leggyakrabban.

Az eszköz ezt mutatta milliárd minden egyes hónapban összegyűjtötték az információkat, és az is kiderült, hogy több milliárd darabot vettek el az Egyesült Államok állampolgáraitól. Ez annak ellenére történt, hogy az NSA kifejezetten megtette meghatározott a Kongresszusnak, hogy nem gyűjtött adatokat amerikai állampolgárok millióiról, és még csak kapacitása sem volt ehhez.

Az XKeyScore lehetővé teszi az NSA számára, hogy nyomon kövesse bárki online tevékenységét

„A világon bárki e-mailjeit elolvashatja, bárkinek, akinek van e-mail címe. Bármilyen webhely: Megnézheti a onnan érkező és onnan érkező forgalmat. Bármely számítógép, amelyen egy személy ül: Megnézheti. Bármilyen laptop, amelyet követ: nyomon követheti, ahogyan egyik helyről a másikra mozog az egész világon. Ez egy egyablakos hozzáférés az NSA információihoz.”

Így van Edward Snowden is körülír a hatalom XKeyScore, amely talán az NSA legerősebb internetes kémeszköze mind közül. Ezt az XKS-ként is ismert számítógépes rendszert arra tervezték, hogy a felhasználók internetes adatai között keressen és elemezzen a világ minden tájáról, és ezekből az adatokból naponta hatalmas mennyiségeket gyűjtenek össze.

Sőt, az összes adat megosztható más hírszerző ügynökségekkel a "Öt szem" és "Tizennégy szem" szövetségek, így az olyan ügynökségek, mint az egyesült királyságbeli GCHQ vagy a japán Defense Intelligence Headquarters is hozzáférhetnek az egyén böngészési szokásaival, keresési előzményeivel és általános internethasználatával kapcsolatos információkhoz.

Küzdelem az internetes megfigyelés ellen

Mivel a Snowden-szivárgásokból oly sok megrázó leleplezés látott napvilágot, különösen ami az XKeyScore-hoz hasonló rendszereken keresztüli internetes megfigyelést illeti, sokan szeretnének lépéseket tenni az online biztonság és az adataik titkosságának megőrzése érdekében.

Ezért statisztika nagy ugrást mutatnak a virtuális magánhálózatokat (VPN) használók számában. A VPN-szolgáltatók kedvelik ExpressVPN és NordVPN lényegében titkosítani tudják az internetkapcsolatait, és elrejthetik online jelenlétét, ami azt jelenti, hogy még ha megpróbálnák is nyomon követni tevékenységét, az nem járna sikerrel.

Egyéb VPN-ek, amelyeket érdemes megnézni:

A VPN használatának előnyei és hátrányai

| Érvek | Hátrányok |

| Rejtse el online jelenlétét, és titkosítsa kapcsolatait a teljes névtelenség érdekében | Havi/éves előfizetési díjak |

| Óvja magát a hackerektől és a rosszindulatú szoftverektől. | A csatlakozási sebesség néha változhat a választott VPN-től függően |

| Hozzáférés a régióban zárolt vagy korlátozott tartalmakhoz és szolgáltatásokhoz, például a Netflixhez | |

| Élvezze a teljes biztonságot utazás közben. |

Az NSA kémkedik a globális vezetők után

Láttuk, hogy az olyan óriási technológiai cégek, mint a Google és az Apple, nincsenek biztonságban az NSA kémeszközeitől, és ugyanez elmondható világ vezetők mint az elnökök és a miniszterelnökök. Snowden aktáiból számos dokumentum feltárta, hogy az NSA több mint 120 különböző globális vezetőt vett célba az évek során, kémkedve kommunikációjuk után, és ténylegesen hallgatva telefonbeszélgetéseiket.

Példák azokra a vezetőkre, akiket feltörtek:

Olyanok, mint a volt brazil elnök Dilma Rousseff, Felipe Calderon volt mexikói elnök és jelenlegi német kancellár Angela Merkel mind az NSA megfigyelésének áldozatai lettek. Az NSA még a világ számos vezetőjének találkozóit is képes volt kémkedni G8 és G20 csúcsok.

A kopogtató effektus

Ez a fajta megfigyelés közvetlenül nem érinti a nagyközönség átlagos tagját, de a leleplezések máris feszültség növekedéséhez vezettek az Egyesült Államok és a világ számos más országa között. Például amikor Snowden felfedte, hogy az NSA volt kémkedni Kínában, a két ország kapcsolata nagy csapást mért.

Az NSA aktívan küzd az internetes titkosítás ellen

Ismét egy újabb ijesztő kinyilatkoztatást láthatunk az internetezők számára szerte a világon, mivel Snowden kiszivárogtatásai azt is felfedték, hogy az NSA ügynökcsapatokat bízott meg összeomlanak széles körben használt titkosítási és online biztonsági intézkedések.

A GCHQ egyik dokumentuma ezt írta: „Az elmúlt évtizedben az NSA agresszív, sokrétű erőfeszítéseket tett a széles körben használt internetes titkosítási technológiák feltörésére… Az eddig eldobott titkosított internetes adatok hatalmas mennyisége mostanra kihasználható.”.

Ez az NSA-program a Bullrun becenevet kapta, és különféle hackereszközöket, például brute-force támadásokat használt, hogy áttörje az olyan szabványos titkosítási rendszereket, mint a HTTPS és az SSL, amelyeket az egész interneten használnak olyan rendszerekre, mint például az online banki szolgáltatások és a vásárlás.

Az NSA-nak saját hackercsapata van

Amellett, hogy számtalan rendkívül hatékony hackereszköz és rendszer áll a rendelkezésére, az NSA igénybe veheti a "Testre szabott hozzáférési műveletek” csapat. A TAO-nak rövidítve ez a csapat elit hackerekből áll, akik különféle eszközöket (például az ANT katalógusban fentebb láthatókat) használhatnak fel, hogy elképesztő könnyedséggel törjenek fel számítógépekre.

A választható hackerrendszerek és eszközök arzenáljával a TAO csapata képes betörni a számítógépekbe, függetlenül attól, hogy azok online vagy offline állapotban vannak. Innen nyomon követhetik a helyzetet, az internetes tevékenységet, a billentyűleütéseket, a kommunikációt és egyebeket, valamint megfertőzhetik az eszközt trójai falókkal és más rosszindulatú programokkal.

A hírszerző ügynökségek még az Angry Birds segítségével is kémkedhetnek

Lehet, hogy ez túl őrülten hangzik ahhoz, hogy igaz legyen, de a jelentések és a kiszivárogtatások azt is kijelentették, hogy az olyan titkosszolgálatok, mint az NSA vagy a brit GCHQ, valóban kihasználhatják bizonyos alkalmazások tervezési hibáit, beleértve a népszerű mobiljátékokat is, mint pl. Mérges madarak, hogy kémkedjen az okostelefon-felhasználók után. Ezeknek az alkalmazásoknak a beceneveszivárgó alkalmazások”, és milliónyi példa van erre.

Ha megnyit egy egyszerű játékot, olyasmit, amit emberek milliói csinálnak minden nap, miközben vonattal utaznak munkába vagy egy gyors kávészünetet tartanak, hírszerző ügynökségek olyan személyes adatokkal, mint az életkora, neme, neve, e-mail címe és még az aktuális tartózkodási helye is.

Hogyan történik?

Ezek az információk „kiszivárogtatása” mind annak a ténynek köszönhető, hogy sok alkalmazás gyakran hozzáférést kér az Ön személyes adataihoz, hogy további funkciókat biztosítson, mint például a közösségi média integrációja, valamint a magas pontszámok megosztása vagy a barátokkal való játék. Ezeket az alkalmazásokat nem biztonsági szakértők készítik, így előfordulhat, hogy néhány apró lyukat a titkosszolgálatok vagy a rosszindulatú hackerek kihasználhatnak.

Nem teljesen világos, hogy a hírszerző ügynökségek milyen mértékben használhatják az alkalmazásokat arra, hogy információkat szerezzenek egy felhasználóról, de úgy gondolják, hogy az alapvető információkon és az aktuális tartózkodási helyen kívül az ügynökök az alkalmazásokat arra is használhatják, hogy tájékozódjanak az Ön politikai irányultságáról, szexuális irányultságáról, jövedelem, családi állapot, iskolai végzettség és még sok más!

Kiszivárgott alkalmazások példái:

- Google Maps

- Flickr

- 7

- hozzáférés

- Akció

- tevékenységek

- További

- szerek

- Minden termék

- Amerikai

- elemzés

- bejelentés

- névtelenség

- app

- Apple

- alkalmazások

- Archív

- körül

- Az AT & T

- Banking

- bbc

- Big adatok

- Legnagyobb

- Billió

- Fekete

- Brit

- bogarak

- hívás

- Kapacitás

- rajzfilm

- vezérigazgató

- ellenőrzése

- zárt

- kód

- Kávé

- érkező

- távközlés

- Companies

- számítógépek

- Kongresszus

- kapcsolatok

- Összeesküvés

- beszélgetések

- országok

- bűnözők

- Jelenlegi

- Ügyfelek

- cyber

- dátum

- adatelemzés

- nap

- Ajánlatok

- vita

- Védelem

- A szállítások

- Kereslet

- Fejlesztés

- Eszközök

- DID

- dokumentumok

- Oktatás

- titkosítás

- felszerelés

- kémkedés

- szakértők

- Exploit

- vezetéknév

- hibái

- Összpontosít

- következik

- Forbes

- szabadság

- játék

- Games

- Fogaskerék

- általános

- Globális

- Kormány

- csapkod

- hackerek

- hacker

- itt

- elrejt

- Magas

- Kiemel

- történelem

- Kezdőlap

- Hogyan

- HTTPS

- hatalmas

- Több száz

- ötlet

- Beleértve

- Jövedelem

- info

- információ

- integráció

- Intelligencia

- Internet

- vizsgálat

- részt

- IT

- Japán

- újságírók

- hordozható számítógép

- vezet

- vezető

- szivárog

- Szivárgás

- TANUL

- Led

- szint

- fény

- Lista

- felsorolás

- listák

- helyi

- elhelyezkedés

- Hosszú

- fontos

- Gyártás

- malware

- Média

- találkozók

- Partnerek

- millió

- Mobil

- hálózat

- hálózatok

- hír

- fogalom

- online

- nyitva

- érdekében

- Más

- Nagyjavítás

- Emberek (People)

- személyes adat

- telefonok

- bolygó

- játékos

- bőséges

- Népszerű

- hatalom

- elnök

- magánélet

- magán

- Termékek

- Program

- Programok

- Tiltakozások

- nyilvános

- vásárlások

- rádió

- nyilvántartások

- jelentést

- Jelentések

- forrás

- Kockázat

- futás

- biztonságos

- Keresés

- biztonság

- Ragadd

- Series of

- Szolgáltatások

- Szex

- Megosztás

- megosztott

- Egyszerű

- okostelefon

- okostelefonok

- So

- Közösség

- Közösségi média

- szoftver

- kémek

- sprintel

- szabványok

- kezdet

- Államok

- Állapot

- előfizetés

- sikeres

- felügyelet

- rendszer

- Systems

- tech

- Technológia

- téma

- Gondolkodás

- idő

- Csomagkövetés

- forgalom

- trójai

- Egyesült

- Egyesült Királyság

- Egyesült Államok

- us

- USA

- usb

- Felhasználók

- Megnézem

- Tényleges

- VPN

- VPN

- washington

- Nézz

- hullám

- Vagyon

- weboldal

- WHO

- Wikipedia

- nyer

- Munka

- művek

- világ

- érdemes

- jehu

- év

- év

- youtube

![Hogyan rövidítsünk Bitcoint – Egy egyszerű útmutató [2020] Bitcoin rövidítése – Egyszerű útmutató [2020] PlatoBlockchain adatintelligencia. Függőleges keresés. Ai.](https://platoblockchain.com/wp-content/uploads/2021/05/how-to-short-bitcoin-a-simple-guide-2020-300x168.png)

![Mi az IEO? Kezdeti tőzsdei ajánlatok [2020 útmutató] Mi az IEO? Kezdeti csereajánlatok [2020-as útmutató] PlatoBlockchain Data Intelligence. Függőleges keresés. Ai.](https://platoblockchain.com/wp-content/uploads/2021/05/what-is-an-ieo-initial-exchange-offerings-2020-guide-300x168.png)