Az ESET kutatói felfedezték a Dolphint, egy kifinomult hátsó ajtót, amely kiterjeszti a ScarCruft APT csoport arzenálját

Az ESET kutatói a ScarCruft APT csoport által használt, korábban be nem jelentett hátsó ajtót elemezték. A hátsó ajtó, amelyet Dolphinnak neveztünk el, a kémkedési lehetőségek széles skálájával rendelkezik, beleértve a meghajtók és hordozható eszközök figyelését, az érdeklődésre számot tartó fájlok kiszűrését, a billentyűnaplózást és a képernyőképek készítését, valamint a hitelesítő adatok ellopását a böngészőkből. Funkciói a kiválasztott célpontok számára vannak fenntartva, amelyekhez a hátsó ajtót a kezdeti kompromittálódás után, kevésbé fejlett kártevők használatával telepítik. Más ScarCruft-eszközökkel összhangban a Dolphin visszaél a felhőalapú tárolási szolgáltatásokkal – különösen a Google Drive-val – a C&C kommunikációhoz.

Vizsgálatunk során a hátsó ajtó folyamatos fejlesztését láttuk, és a rosszindulatú programok készítői megpróbálták elkerülni az észlelést. Az általunk elemzett korábbi Dolphin-verziók egyik figyelemre méltó jellemzője, hogy az áldozatok bejelentkezett Google- és Gmail-fiókjainak beállításait módosítani lehet a biztonságuk csökkentése érdekében, ami nagy valószínűséggel fenntartja az áldozatok e-mail-fiókjaihoz való hozzáférést.

Ebben a blogbejegyzésben technikai elemzést adunk a Dolphin hátsó ajtóról, és elmagyarázzuk annak kapcsolatát a korábban dokumentált ScarCruft tevékenységgel. A ScarCruft eszközkészletének ezzel az új kiegészítésével kapcsolatos eredményeinket a következő címen mutatjuk be AVAR 2022 konferencián.

- Az ESET kutatói elemezték a Dolphint, a ScarCruft APT csoport által korábban be nem jelentett hátsó ajtót.

- A Dolphint csak kiválasztott célpontokra vetik be; megkeresi a feltört rendszerek meghajtóin érdekes fájlokat, és kiszűri azokat a Google Drive-ba.

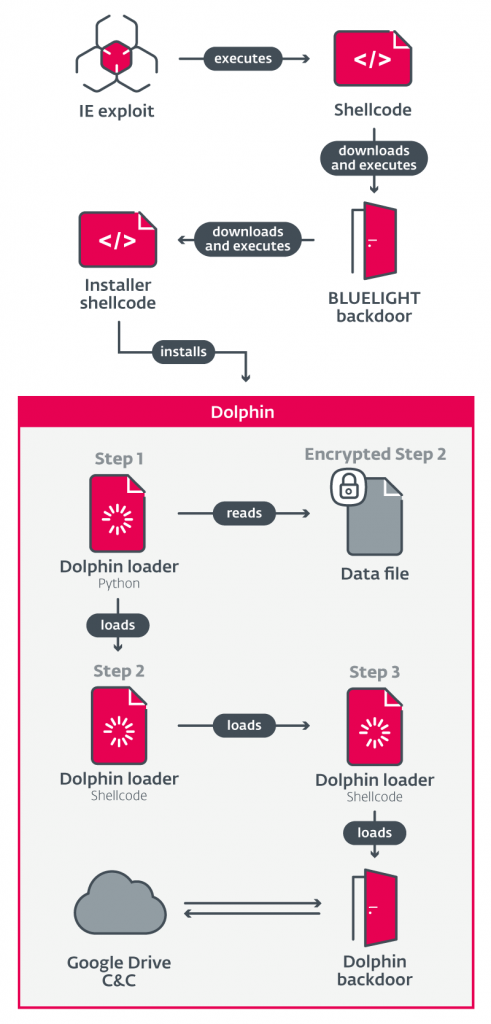

- A hátsó ajtót egy többlépcsős támadás utolsó hasznos teherként használták 2021 elején, beleértve egy dél-koreai online újság elleni támadást, az Internet Explorer kizsákmányolását és egy másik ScarCruft hátsó ajtót, a BLUELIGHT-ot.

- A Dolphin 2021 áprilisi felfedezése óta az ESET kutatói a hátsó ajtó több változatát is megfigyelték, amelyekben a fenyegetés szereplői javították a hátsó ajtó képességeit, és megpróbálták elkerülni az észlelést.

- Az általunk elemzett korábbi Dolphin-verziók egyik figyelemre méltó jellemzője, hogy az áldozatok bejelentkezett Google- és Gmail-fiókjainak beállításait módosítani lehet a biztonságuk csökkentése érdekében.

ScarCruft profil

A ScarCruft, más néven APT37 vagy Reaper egy kémcsoport, amely legalább 2012 óta működik. Elsősorban Dél-Koreára koncentrál, de más ázsiai országokat is célba vettek. Úgy tűnik, hogy ScarCruft elsősorban a kormányzati és katonai szervezetek, valamint az észak-koreai érdekekhez kötődő különféle iparágakban működő cégek iránt érdeklődik.

Delfinek áttekintése

2021-ben ScarCruft támadást hajtott végre egy dél-koreai online újság ellen, amely Észak-Koreára összpontosított. A támadás több összetevőből állt, köztük egy Internet Explorer exploitból és egy shellkódból, amely a BLUELIGHT nevű hátsó ajtóhoz vezetett. Volexitás és a Kaspersky.

Ezekben a jelentésekben a BLUELIGHT hátsó ajtót a támadás végső rakományaként írták le. A támadás elemzésekor azonban az ESET telemetriáján keresztül felfedeztünk egy második, kifinomultabb hátsó ajtót, amelyet a kiválasztott áldozatokon telepítettek a BLUELIGHT segítségével. Ezt a hátsó ajtót Dolphinnak neveztük el a végrehajtható fájlban található PDB elérési út alapján.

Míg a BLUELIGHT hátsó ajtó alapvető felderítést és kiértékelést végez a kompromittált gépen a kizsákmányolás után, a Dolphin kifinomultabb és manuálisan csak kiválasztott áldozatok ellen használható. Mindkét hátsó ajtó képes kiszűrni a fájlokat a parancsban megadott útvonalról, de a Dolphin aktívan keres a meghajtókon, és automatikusan kiszűri a ScarCruft számára érdekes kiterjesztésű fájlokat.

Az 1. ábra áttekintést nyújt a támadási összetevőkről, amelyek a Dolphin hátsó ajtó végrehajtásához vezetnek.

Delfin elemzés

A Dolphin összetevőinek és képességeiknek elemzése a következő részben található.

Az elemzés az általunk talált hátsó ajtó első verzióján, az 1.9-en alapul (a kódban található karakterlánc alapján), amely további információkat tartalmaz az újabb verziók változásairól. A verzióváltozások összefoglaló leírása a Delfinek evolúciója szakasz.

Dolphin telepítő

A következő szakaszok leírják azokat a telepítő és betöltő összetevőket, amelyek felelősek a Dolphin backdoor végrehajtásáért az elemzett támadási forgatókönyvben.

Érdemes megjegyezni, hogy ez a telepítő és a telepített betöltő nem kizárólagos a Dolphin számára, és korábban más ScarCruft rosszindulatú programokkal is használták.

A telepítő shellkódja a következő fő célokat követi:

- Töltse le és telepítse a Python értelmezőt

- Rakodási lánc létrehozása és telepítése a hasznos teherrel

- Biztosítsa a rakodólánc tartósságát

A telepítő letölt egy CAB-fájlt a OneDrive-ról, amely egy hiteles Python 2.7-es értelmezőt tartalmaz. A CAB ki van csomagolva % APPDATA%, és az architektúrától függően az értelmező a következő könyvtárak egyikébe kerül:

- %appdata%Python27(32)

- %appdata%Python27(64)

A telepítő két fájl elérési utat generál a betöltési lánc összetevőihez, és a , a formátummal .

közül véletlenszerűen van kiválasztva

- %PROGRAM ADATOK%

- %NYILVÁNOS%

- %APPDATA%Microsoft

- %APPDATA%MicrosoftWindows

- % LOCALAPPDATA%

- %LOCALAPPDATA%Microsoft

- %LOCALAPPDATA%MicrosoftWindows

és a véletlenszerűen vannak kiválasztva a meglévő fájlnevek közül (kiterjesztés nélkül). %windir%inf*.inf és a %windir%system32*.dll.

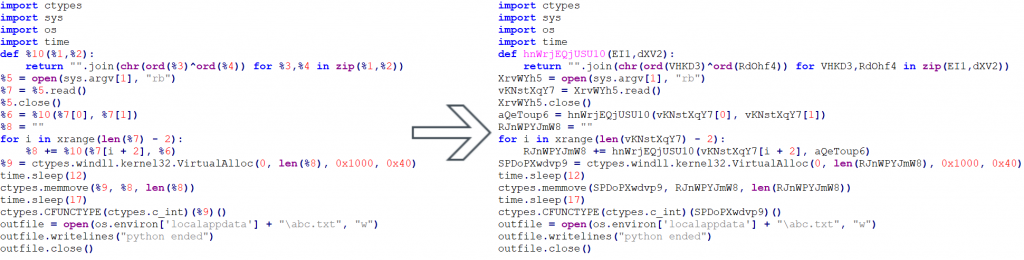

A Loader 1. lépésének létrehozásához egy szkriptsablont használ, amely véletlenszerűen generált nevekkel (változókkal, függvényekkel) van kitöltve. A generált példát tartalmazó sablon a 2. ábrán látható.

A forgatókönyv ezután megtörténik .

A 2. lépés (a telepítőbe ágyazva), amely tartalmazza a betöltési lánc többi részét, beleértve a hasznos terhelést is, egy egybájtos XOR kulccsal titkosítva van, amely az aktuális időből származik és a következőre van írva. .

A betöltési lánc kezdetének megőrzése érdekében a telepítő beállít egy Run registry értéket:

HKCUSoftwareMicrosoftWindowsCurrentVersionRun”%appdata%Python27({32|64})pythonw.exe” „” „”

A véletlenszerűen van kiválasztva a meglévő fájlnevek közül %WINDIR%inf*.inf, eldobja a . Inf kiterjesztés.

A betöltési lánc telepítés utáni elindításához egyszeri ütemezett feladatot hoz létre.

Delfin rakodó

A Dolphin betöltő Python szkriptből és shellkódból áll.

Az 1. lépés, a Python-szkript beolvas egy megadott fájlt, XOR-dekódolja a tartalmát, és végrehajtja a kapott shellkódot.

A 2. lépés, a shellkód, létrehoz egy gazdagép folyamatot (véletlenszerű CLI futtatható innen: %WINDIR%System32*.exe), az XOR dekódolja a magában hordozott további shellkódot, és beilleszti a létrehozott folyamatba.

3. lépés, egy másik shellkód, az XOR dekódol egy beágyazott PE fájlt – a Dolphin backdoort –, majd betölti és végrehajtja egy egyéni PE betöltő segítségével.

Delfin hátsó ajtó

A Dolphin egy hátsó ajtó, amely információkat gyűjt és végrehajtja a kezelői által kiadott parancsokat. A hátsó ajtó egy szokásos Windows futtatható fájl, C++ nyelven írva. Kommunikál a Google Drive felhőtárhellyel, amelyet C&C szerverként használnak.

A hátsó ajtót Dolphinnak neveztük el a végrehajtható fájlban található PDB elérési út alapján:

D:DevelopmentBACKDOORDolphinx64ReleaseDolphin.pdb

Kitartás

A hátsó ajtó időszakonként ellenőrzi és létrehozza saját állandóságát, ügyelve arra, hogy a betöltő 1. lépése a rendszer minden indításakor lefusson, a rendszerleíró adatbázis futtatási értékén keresztül, ugyanúgy, mint a telepítőben:

HKCUSoftwareMicrosoftWindowsCurrentVersionRun”%appdata%Python27({32|64})pythonw.exe” „” „”

Képességek

A számítógépről és a hátsó ajtóról a következő alapvető információkat gyűjtjük össze:

- A hátsó ajtó jelenlegi konfigurációja

- Felhasználónév

- számítógép neve

- Helyi és külső IP-cím

- A telepített biztonsági termékek listája

- RAM mérete és felhasználása

- A hibakereső és egyéb ellenőrző eszközök (például a Wireshark) ellenőrzésének eredménye

- OS változat

- Aktuális idő

- Malware verzió

A Dolphin letölti az üzemeltetői által kiadott parancsokat a Google Drive tárhelyéről, és végrehajtja azokat. A végrehajtás után a parancsok kimenete feltöltődik. A Dolphin képességeinek többségét parancsok vezérlik.

A legfontosabb képességek leírása az alábbiakban található.

Fájlok kiszűrése

Alapértelmezés szerint a Dolphin megkeresi az összes nem rögzített meghajtót (USB), könyvtárlistákat hoz létre, és kiterjesztéssel szűri ki a fájlokat. Ez a keresés kiterjeszthető a rögzített meghajtókra (HDD-kre), dedikált parancsokkal.

Az alapértelmezett konfigurációban a következő érdekes fájlkiterjesztések vannak megadva, amelyek médiára, dokumentumokra, e-mailekre és tanúsítványokra vonatkoznak:

jpg, doc, xls, ppt, hwp, url, csv, pdf, show, cell, eml, odt, rtf, nxl, amr, 3gp, m4a, txt, msg, kulcs, der, cer, docx, xlsx, pptx, pfx, mp3

Az automatikus keresés mellett bizonyos fájlok kiszűrhetők.

Az újabb verziókban az alapértelmezett keresést kiterjesztették a rögzített meghajtókra. Az adott fájlok lekérésére szolgáló parancsot javítottuk, gyorsítótárazva/tárolva a konfigurációban a befejezésig.

Hordozható készülékek

A szokásos meghajtók között a Dolphin hordozható eszközöket, például okostelefonokat is keres a Windows Portable Device (WPD) API segítségével. Könyvtárlistákat hoz létre, és kiszűri a fájlokat. Úgy tűnt, hogy ez a funkció fejlesztés alatt áll az első általunk talált verzióban, több okból is:

- Merev kódolt elérési útra támaszkodva olyan felhasználónévvel, amely valószínűleg nem létezik az áldozat számítógépén

- Hiányzó változó inicializálása – egyes változókat nullára inicializáltnak kell tekinteni, vagy inicializálás nélkül mutatóként hivatkoznak rájuk.

- Hiányzik a bővítményszűrés

A kód nagymértékben a Microsoft Portable Devices COM API-ján alapul kódminta.

Az automatikus keresésen kívül a kezelők egyedi fájlokat is megadhatnak, amelyeket ki kell szűrni a hordozható eszközökről.

Az újabb verziókban ezt a funkciót a bővítményszűrés hozzáadásával befejezték és továbbfejlesztették. Ismeretlen okokból eltávolították az adott fájlok hordozható eszközökről való lekérésére vonatkozó parancsot.

Billentyűnaplózás és képernyőképek

A Dolphin naplózza az olyan ablakok billentyűleütéseit, amelyek címei a konfigurációjában megadott részkarakterláncokat tartalmazzák. Az alapértelmezett értékek Króm és a internetes felfedezés (Sic). Ez a GetAsyncKeyState API, a billentyűleütések naplózása az ablak nevével és az aktuális idővel együtt. A képernyőképek is konfigurálható időközönként készülnek; az alapértelmezés 30 másodpercenként egyszer.

A képernyőképek és a billentyűnaplózás alapértelmezés szerint engedélyezve vannak, és egy paranccsal átkapcsolható.

Shellcode

A Dolphin shellkódot kaphat végrehajtáshoz. A shellkódot a rendszerleíró adatbázisban tárolja a következő kulcsok egyike alatt:

- HKCUSoftwareMicrosoftWindowsCurrentVersionThemesClassic

- HKCUSoftwareMicrosoftOneDriveUpdate

- HKCU-szoftverMicrosoftWindows CurrentVersionInternet SettingsHttpsSoftwareMicrosoftInternet ExplorerZone (két alkulcs egyben, valószínűleg kódolási hiba)

Ez végrehajtható helyileg vagy egy meghatározott külön folyamatban, amelyet létrehoznak és beinjektálnak.

Az újabb verziókban a rendszerleíró adatbázis helyett a shellkódot fájlokban tárolják, és a tárolt shellkódot a Dolphin indításakor tölti be és hajtja végre, ami az 1.9-es verzióban (az általunk elemzett eredeti verzióban) nem volt így.

Shell parancsol

A Dolphin képes végrehajtani a shell parancsokat; ez keresztül történik popen API és kimenetük lekérésre kerül.

A hitelesítő adatok ellopása

A Dolphin le tudja kérni a hitelesítő adatokat a böngészőkből mentett jelszavak és cookie-k formájában. A következő böngészők támogatottak:

- króm

- él

- Internet Explorer

A 2.2-es verzióban ezt a képességet eltávolították, valószínűleg az észlelés elkerülése érdekében. Később visszaállították a 3.0-s verzióban, de más formában. Mostantól dinamikusan érkezik a C&C-től shellkód formájában.

Google Fiók

A Dolphin egy másik parancsa módosítja a jelenleg bejelentkezett Google fiók beállításait, csökkentve annak biztonságát az alapértelmezett beállításokhoz képest. Ellopja a böngészőből a bejelentkezett fiók meglévő cookie-ját, és olyan kéréseket készít, amelyek módosítják a beállításokat.

Először is lehetővé teszi a Gmailhez való hozzáférést az IMAP protokollon keresztül egy HTTP POST kérés elküldésével a következő címre:

- https://mail.google.com/mail/u/0/?ik=&at=&view=up&act=prefs

Ezután lehetővé teszi a „kevésbé biztonságos alkalmazásokhoz való hozzáférést” azáltal, hogy egy nem dokumentált RPC-kérést HTTP POST-on keresztül küld a következő címre:

- https://myaccount.google.com/_/AccountSettingsUi/data/batchexecute

Ezeket a módosításokat „thunder access”-nek nevezik a hátsó ajtóban, valószínűleg a Thunderbird e-mail kliensre utalnak. Az áldozatok postaládájának elérése egy harmadik féltől származó kliens segítségével az IMAP-on keresztül valószínűleg segít a ScarCruft-üzemeltetőknek abban, hogy fenntartsák a hozzáférést az áldozatok e-mailjeihez a hitelesítő adatok ellopása után, ami önmagában nem biztos, hogy elegendő, mivel a Google gyanús bejelentkezési kísérleteket észlelt.

Ez a funkció a hátsó ajtó 1.9-es és 2.0-s verziójában található; a 2.2-es és a 3.0-s verziókban nem található meg.

Adatok állomásoztatása

A Dolphin kiszűri az adatokat a Google Drive tárhelyére, és feltöltés előtt titkosított ZIP-archívumokba helyezi az adatokat. A hátsó ajtó MD5 hashek formájában is fenntart egy listát a fájlokról, hogy elkerülje ugyanazt a fájlt többszörösen. Ez a lista egy dedikált paranccsal visszaállítható.

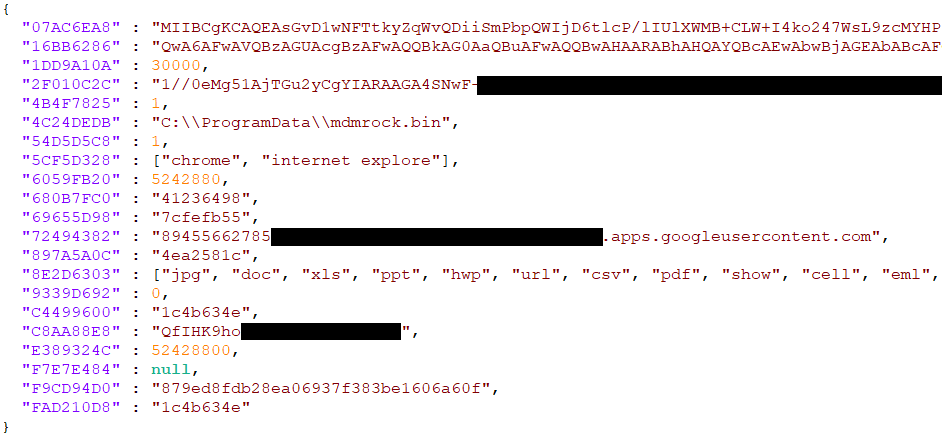

Configuration

A hátsó ajtó tartalmaz egy kezdeti alapértelmezett konfigurációt, amely megmarad az első futtatáskor, és betöltődik a következő futtatások során. A fájlban tárolódik %ProgramData%.inf, Ahol véletlenszerűen van kiválasztva a meglévő fájlnevek közül %windir%inf*.inf. A tartalom titkosítása AES CBC segítségével történik véletlenszerű 16 bájtos kulcsokkal és IV-kkel, amelyek a fájl elején kerülnek tárolásra. A konfiguráció JSON formátumot használ hash-szerű kulcsokkal. A dekódolt konfiguráció példája a 3. ábrán látható.

A konfiguráció parancsokkal módosítható. Többek között a következőket tartalmazza:

- Titkosító kulcsok

- A Google Drive API-hozzáféréshez szükséges hitelesítési adatok

- A keylog ablakcímei

- A kiszűrendő fájlkiterjesztések listája

Delfinek evolúciója

A Dolphin 2021. áprilisi kezdeti felfedezése óta a hátsó ajtó több változatát is megfigyeltük, amelyekben a fenyegetés szereplői javították a hátsó ajtó képességeit, és megpróbálták elkerülni az észlelést. A 4. ábra a látott változatokat foglalja össze; a verzióváltások részletesebb leírása alább található.

2021. november – 2.0-s verzió

A 2.0-s verzió a következő változtatásokat vezette be a 2021 áprilisában talált verzióban:

- A gyanús API-k dinamikus feloldása statikus importálás helyett (például GetAsyncKeyState) hozzáadva

- A Shellcode képesség elkészült és továbbfejlesztett

- A rendszerleíró adatbázis helyett a fájlokban tárolt shellkód megmaradt

- Megmaradt shellkód betöltve és végrehajtva a Dolphin indításakor (korábban hiányzott)

- A hordozható eszközök fájlszűrő képessége elkészült és továbbfejlesztett

- Exfiltration kiterjesztések hozzáadva

- A belső memória és az SD-kártyák felismerése (az eszközazonosítóból) hozzáadva

- Parancs a fájlok hatékony letöltéséhez a hordozható eszközökről

- Az eszköz/meghajtó észlelése és a fájlok kiszűrése javult

- A Dolphin mostantól feltétel nélkül hoz létre könyvtárlistákat, és kiterjesztéssel szűri ki a fájlokat 30 percenként minden meghajtóra és eszközre (rögzített meghajtók, cserélhető meghajtók, hordozható eszközök). Korábban csak cserélhető meghajtókhoz volt; a rögzített meghajtók alapértelmezés szerint le voltak tiltva, és a hordozható eszközök eléréséhez használt kód hibás és törött volt.

2021. december – 2.2-es verzió

A 2.2-es verzióban bevezetett változtatások főként az észlelés kijátszására összpontosítottak. Eltávolították a hitelesítési adatlopási képességet és a hozzá kapcsolódó parancsokat – a hitelesítési adatlopási és Google-fiók parancsokat. Ebben a verzióban a legtöbb karakterlánc base64 kódolású.

2022. január – 3.0-s verzió

A 3.0-s verzióban a kódot átszervezték és az osztályokat átnevezték, a képességek változatlanok maradtak. A base64 kódolású karakterláncok ebben a verzióban ismét egyszerű szövegesek voltak. A következő további változásokat figyeltük meg:

- Más formában visszaállított hitelesítő adatok ellopásának parancsa; most végrehajtja a shellkódot a C&C-ből

- Parancs a fájlok teljes eltávolításához a hordozható eszközökről

- A fájlok meghajtókról való lekérésére vonatkozó parancs most a konfigurációban a gyorsítótárban/tárolásra kerül a befejezésig. Ha megszakad (például a számítógép leállítása miatt), a következő futtatáskor megtörténik. Ez olyan cserélhető meghajtók esetében is hasznos, amelyek a parancs kiadásakor esetleg nincsenek csatlakoztatva.

- Internetkapcsolat ellenőrzés hozzáadva (https://www.microsoft.com); offline állapotban nem fut le rosszindulatú kód

A 2.2-es és 3.0-s verziók közötti különbségek, különösen a karakterlánc-kódolás eltérései arra utalnak, hogy a verziókat különböző személyek párhuzamosan fejlesztették.

Következtetés

A Dolphin egy újabb kiegészítője a ScarCruft felhőalapú tárolási szolgáltatásokkal visszaélő háttérajtóinak kiterjedt arzenáljának. A kiválasztott célokon történő telepítés után érdekes fájlokat keres a feltört rendszerek meghajtóin, és kiszűri azokat a Google Drive-ba. A hátsó ajtó korábbi verzióiban található szokatlan lehetőség az, hogy az áldozatok Google- és Gmail-fiókjának beállításait módosítani lehet a biztonságuk csökkentése érdekében, feltehetően azért, hogy fenntartsák a fenyegetés szereplőinek hozzáférését. A Dolphin backdoor több verziójának elemzése során folyamatos fejlesztést és az észlelés elkerülésére tett kísérleteket láttuk.

Az ESET Research privát APT intelligenciajelentéseket és adatfolyamokat is kínál. Ha bármilyen kérdése van a szolgáltatással kapcsolatban, keresse fel a ESET Threat Intelligence cimre.

IoCs

| SHA-1 | Filename | ESET észlelési név | Leírás |

|---|---|---|---|

| F9F6C0184CEE9C1E4E15C2A73E56D7B927EA685B | N / A | Win64/Agent.MS | Dolphin hátsó ajtó 1.9-es verzió (x64) |

| 5B70453AB58824A65ED0B6175C903AA022A87D6A | N / A | Win32/Spy.Agent.QET | Dolphin hátsó ajtó 2.0-es verzió (x86) |

| 21CA0287EC5EAEE8FB2F5D0542E378267D6CA0A6 | N / A | Win64/Agent.MS | Dolphin hátsó ajtó 2.0-es verzió (x64) |

| D9A369E328EA4F1B8304B6E11B50275F798E9D6B | N / A | Win32/Agent.UYO | Dolphin hátsó ajtó 3.0-es verzió (x86) |

| 2C6CC71B7E7E4B28C2C176B504BC5BDB687C4D41 | N / A | Win64/Agent.MS | Dolphin hátsó ajtó 3.0-es verzió (x64) |

MITER ATT&CK technikák

Ez a táblázat felhasználásával készült 12 verzió a MITER ATT&CK keretrendszer.

| taktika | ID | Név | Leírás |

|---|---|---|---|

| Kezdeti hozzáférés | T1189 | Drive-by kompromisszum | A ScarCruft lyukas támadásokat alkalmaz az áldozatok kompromittálására. |

| Végrehajtás | T1059.006 | Parancs- és parancsfájl értelmező: Python | A Dolphin betöltő a Python szkriptet használ. |

| T1059.007 | Parancs- és parancsfájl értelmező: JavaScript | A ScarCruft rosszindulatú JavaScript-kódot használt egy támadáshoz. | |

| T1203 | Kihasználás ügyfélvégrehajtáshoz | A ScarCruft kihasználja a CVE-2020-1380-at, hogy kompromittálja az áldozatokat. | |

| T1106 | Natív API | A Dolphin a Windows API funkcióit használja a fájlok végrehajtására és a folyamatok beillesztésére. | |

| Kitartás | T1053.005 | Ütemezett feladat/Munka: Ütemezett feladat | A Dolphin egy ideiglenes ütemezett feladatot használ a telepítés utáni elindításhoz. |

| T1547.001 | Indítási vagy bejelentkezési automatikus indítás végrehajtása: Rendszerleíró adatbázis futtatási kulcsai / Indítómappa | A Dolphin a Run gombokat használja a betöltőjének fennmaradásához. | |

| Védelmi kijátszás | T1055.002 | Folyamat-injektálás: hordozható végrehajtható injekció | A delfin más folyamatokba is befecskendezhet. |

| T1027 | Elhomályosított fájlok vagy információk | A Dolphin titkosított összetevőket tartalmaz. | |

| Hitelesítési adatok hozzáférése | T1555.003 | Hitelesítési adatok a Jelszóboltokból: Hitelesítési adatok a webböngészőkből | A Dolphin beszerezheti a mentett jelszavakat a böngészőkből. |

| T1539 | Webes munkamenet süti ellopása | A Dolphin sütiket kaphat a böngészőktől. | |

| Felfedezés | T1010 | Alkalmazásablak felfedezése | A Dolphin rögzíti az aktív ablak címét. |

| T1083 | Fájl- és könyvtárfelderítés | A Dolphin hozzáférhet fájl- és könyvtárlistához. | |

| T1518.001 | Szoftverfelderítés: Biztonsági szoftverek felfedezése | A Dolphin beszerzi a telepített biztonsági szoftverek listáját. | |

| T1082 | Rendszerinformációk felfedezése | A Dolphin különféle rendszerinformációkat szerez, beleértve az operációs rendszer verzióját, a számítógép nevét és a RAM méretét. | |

| T1016 | A rendszer hálózati konfigurációjának felderítése | A Dolphin megkapja az eszköz helyi és külső IP-címét. | |

| T1016.001 | Rendszerhálózati konfiguráció felderítése: Internetkapcsolat felderítése | A Dolphin ellenőrzi az internetkapcsolatot. | |

| T1033 | Rendszertulajdonos/felhasználó felfedezése | A Dolphin megszerzi az áldozat felhasználónevét. | |

| T1124 | Rendszeridő felfedezése | Dolphin megkapja az áldozat aktuális idejét. | |

| Gyűjtemény | T1056.001 | Bemenet rögzítése: Keylogging | A Dolphin képes naplózni a billentyűleütéseket. |

| T1560.002 | Az összegyűjtött adatok archiválása: Archiválás a könyvtáron keresztül | A Zipper könyvtár használatával a Dolphin tömöríti és titkosítja az összegyűjtött adatokat a kiszűrés előtt. | |

| T1119 | Automatizált gyűjtés | A Dolphin rendszeresen gyűjt bizonyos kiterjesztésű fájlokat a meghajtókról. | |

| T1005 | Adatok a helyi rendszerből | A Dolphin képes fájlokat gyűjteni a helyi meghajtókról. | |

| T1025 | Adatok cserélhető adathordozóról | A Dolphin képes fájlokat gyűjteni a cserélhető meghajtókról. | |

| T1074.001 | Data Staged: Local Data Staging | A Dolphin stages adatokat gyűjtött egy könyvtárban a kiszűrés előtt. | |

| T1113 | Screen Capture | A Dolphin képes képernyőképeket készíteni. | |

| Vezetési és Irányítási | T1071.001 | Alkalmazási réteg protokoll: Web Protocols | A Dolphin HTTPS-t használ a Google Drive-val való kommunikációhoz. |

| T1102.002 | Webszolgáltatás: Kétirányú kommunikáció | A Dolphin a Google Drive-val kommunikál a parancsok letöltéséhez és az adatok kiszűréséhez. | |

| Kiszűrés | T1020 | Automatizált kiszűrés | A Dolphin időnként kiszűri az összegyűjtött adatokat. |

| T1567.002 | Exfiltration Over Web Service: Exfiltration to Cloud Storage | A Dolphin kiszűri az adatokat a Google Drive-ba. |

- blockchain

- coingenius

- cryptocurrency pénztárcák

- titkosítás

- kiberbiztonság

- kiberbűnözők

- Kiberbiztonság

- belbiztonsági osztály

- digitális pénztárcák

- ESET kutatás

- tűzfal

- Kaspersky

- malware

- McAfee

- NexBLOC

- Plató

- plato ai

- Platón adatintelligencia

- Platón játék

- PlatoData

- platogaming

- VPN

- Biztonságban élünk

- A honlap biztonsága

- zephyrnet