Olvasási idő: 4 jegyzőkönyvA legtöbb ember már ismeri a ransomware-t, minden bizonnyal azok, akik rendszeresen olvassák a Comodo blogszakaszt és hasonló kiadványokat. Azok számára, akik nem teszik meg, a ransomware egy olyan támadás, amellyel a támadó az áldozat számítógépén vagy szerverén található összes fájlt titkosítja, így teljesen használhatatlanná teszi azokat. A támadó ezután díjat, általában Bitcoinban fizetett váltságdíjat követel a fájlok titkosításának feloldásáért. A támadás szépsége a bűnöző szemszögéből az, hogy a titkosítás megtörténte után szinte soha nincs megoldás az áldozat számára. Nincs vírusirtó, nincs segítség technikai szakértőktől, nincs rendőrség, és semmilyen sírás nem tudja visszaállítani ezeket a fájlokat. Rendelkeznie kell a visszafejtő kulccsal, vagy csókoljon búcsút a fájljainak.

Amikor lebámul ennek a fegyvernek a könyörtelen csövébe, sok nagy horderejű áldozat úgy találja, hogy nincs más választása, mint kifizetni a díjat. Szükségük van ezekre a fájlokra az üzleti élet folytatásához vagy a társadalom számára nyújtott szolgáltatásaikhoz, és egyáltalán nem engedhetik meg maguknak a leállást. A kórházak, a kormányzati szervek, a jótékonysági szervezetek, az egyetemek, a törvényszékek és az újsághivatalok csak néhány példa a nagy intézményekre, amelyek megenyhültek és kifizették a váltságdíjat.

A zsarolóvírusok általában a forma egy trójai faló program. Ezek olyan programok, amelyek azt hiszik, hogy egy normál program, amikor telepíti őket, de valójában egy rosszindulatú végrehajtható fájl, amely titkosítja a meghajtókat. Minden zsarolóprogramnak megvan a maga egyedi módja a célgép megfertőzésére, és mindegyik több szintű elfedést alkalmaz az észlelés elkerülése érdekében. Ez a blog egy mélyrepülés a Comodo egyik vezető mérnökétől egy ilyen darab belső működésébe. ransomware – WONSYS.

Mi az a WONSYS Ransomware?

A Wonsys egy olyan rosszindulatú program, amelyet vagy elhomályosít a titkosító szoftver, vagy olyan fájlba csomagol, mint az UPX, ASPROTECT vagy VMPRTECT. A tényleges futtatható fájl, a wonsys.exe, egy másik, látszólag ártatlan program mélyén van eltemetve, tehát egyike azoknak a trójaiknak, amelyeket korábban említettünk. Ez egy gyakori módszer, amelyet a bűnözők használnak, hogy elkerüljék a felderítést víruskereső termékeket.

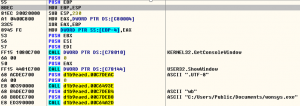

A rosszindulatú program ledobja magát a célszámítógépre, és a SHELL32 API, ShellExecuteW használatával fut:

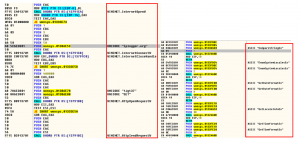

Miután a felhasználó futtatta a ransomware-t, létrehoz egy „RunOnce” kulcsot a rendszerleíró adatbázisban:

A célgépen lévő összes meghajtót is számolja, így mindet titkosítani tudja:

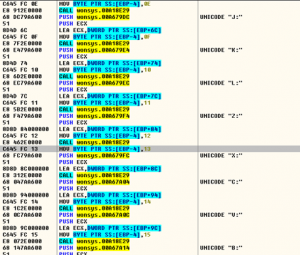

A Wonsys ezután létrehoz egy „kill-listát” azokról a folyamatokról, amelyeket le kell állítania. Ezek olyan programok, amelyek futtatása esetén potenciálisan megakadályozhatják, hogy a Wonsys megfertőzze az egész rendszert. Pontosabban, ezek olyan programok, mint a Word, PowerPoint, Notepad, Thunderbird, amelyek „zárolhatják” a fájlokat, és így megakadályozzák azok titkosítását. A programok bezárása után a Wonsys törli a fájlok árnyékmásolatát is, így a felhasználó nem tudja visszaállítani őket:

A parancssori ablak a COMSPEC-en keresztül nyílik meg a system32 mappában rendszergazdai jogosultságokkal:![]()

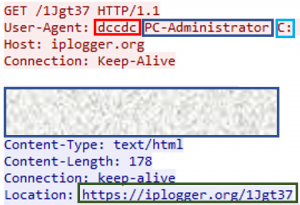

A támadó ezenkívül begyűjti a dátumot, az időformátumot, a rendszernevet és a területi beállításokat is az API-függvények segítségével, és ping-elést végez az iplogger.org webhelyen, így részletes információkat gyűjt a gépről.

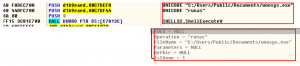

A Wonsys most már rendelkezik minden szükséges információval. Az alábbi képernyőképen látható, hogy a „dccdc” az a kiterjesztés, amelyet a titkosítás után minden fájlnévhez hozzáad, a „PC-Administrator” a számítógép neve, a „C:” meghajtó pedig az a meghajtó, amelyet megfertőz:

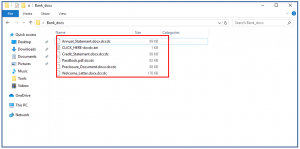

Végül a WONSYS ransomware felszabadítja a hasznos terhét, titkosítva a gépen lévő összes fájlt. Minden fájl a „.dccdc” kiterjesztéssel marad, kivéve egyetlen titkosítatlan fájlt, amelyet a felhasználó megnyithat – „CLICK_HERE-dccdc.txt”:

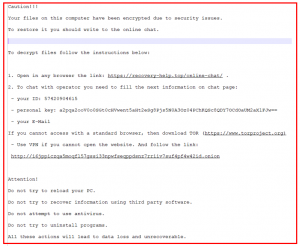

Ebben a .txt fájlban a támadó megmondja az áldozatnak, hogy mit kell tennie. Minden fertőzött gép saját azonosítót és személyes kulcsot kap. A megjegyzés azt mondja a felhasználónak, hogy látogasson el egy weboldalra, ahol a következő adatokra lesz szüksége a csevegőszolgáltatásba való bejelentkezéshez:

A jegyzet azt a benyomást próbálja kelteni, hogy a chat egy barátságos szolgáltatás egy kedves kezelővel, aki segít nekik helyreállítani a fájljaikat. A valóságban a chat az, ahol a hacker Bitcoinban követeli a fizetését, különben az áldozat fájljai örökre elvesznek.

A poszt WONSYS – A Ransomware Attack anatómiája jelent meg először Comodo News és Internet Security Information.

- a

- Minden termék

- összeg

- elemzés

- anatómia

- Másik

- víruskereső

- külön

- api

- szépség

- lent

- Bitcoin

- Blokk

- Blog

- üzleti

- választás

- záró

- Gyűjtő

- Közös

- teljesen

- számítógép

- folytatódik

- tudott

- Bíróságok

- teremt

- teremt

- Bűnügyi

- Síró

- mély

- igények

- részletes

- Érzékelés

- kijelző

- le-

- állásidő

- hajtás

- minden

- titkosítás

- Mérnökök

- példák

- szakértők

- vezetéknév

- örökké

- formátum

- ból ből

- funkciók

- Kormány

- hacker

- segít

- Ló

- kórházak

- Hogyan

- HTTPS

- info

- információ

- telepíteni

- intézmények

- Internet

- Internet Security

- IT

- maga

- Kulcs

- vezető

- szintek

- gép

- fontos

- Gyártás

- malware

- említett

- igények

- hír

- következő

- normális

- irodák

- nyitva

- operátor

- saját

- csomagolt

- fizetett

- Fizet

- fizetés

- Emberek (People)

- személyes

- darab

- pont

- Nézőpont

- Rendőrség

- Folyamatok

- Termékek

- Program

- Programok

- védelem

- ad

- kiadványok

- Váltságdíj

- ransomware

- Ransomware támadás

- Valóság

- Meggyógyul

- futás

- futás

- biztonság

- szolgáltatás

- Szolgáltatások

- számos

- árnyék

- hasonló

- egyetlen

- weboldal

- So

- Társadalom

- szoftver

- megoldások

- kifejezetten

- terjedése

- rendszer

- cél

- Műszaki

- megmondja

- A

- Gondolkodás

- Keresztül

- idő

- trójai

- egyedi

- Egyetemek

- rendszerint

- áldozatok

- Megnézem

- háló

- Mit

- WHO

- A te