A Google most felfedte a kritikus négy tényezőt nulladik napi hibák Android telefonok széles skáláját érinti, beleértve néhány saját Pixel modellt is.

Ezek a hibák egy kicsit eltérnek a megszokott Android sebezhetőségektől, amelyek jellemzően az Android operációs rendszert (amely Linux alapú) vagy a hozzá tartozó alkalmazásokat érintik, mint például a Google Play, a Messages vagy a Chrome böngésző.

A négy hibát, amiről itt beszélünk, úgy ismerjük alapsávi sebezhetőségek, ami azt jelenti, hogy léteznek a speciális mobiltelefon-hálózati firmware-ben, amely a telefon úgynevezett alapsávi chipjén fut.

Szigorúan véve baseband egy olyan kifejezés, amelyet az egyéni rádiójel elsődleges vagy legalacsonyabb frekvenciájú részének leírására használnak, ellentétben a szélessávú jellel, amely (nagyon lazán) több alapsávi jelből áll, amelyeket számos szomszédos frekvenciatartományba állítanak be, és egyidejűleg továbbítanak az adatsebesség növelése, az interferencia csökkentése, a frekvenciaspektrum szélesebb körű megosztása, a felügyelet bonyolítása vagy a fentiek mindegyike. A szó baseband metaforikusan is használatos a hardver chip és a hozzá tartozó firmware leírására, amely a rádiójelek tényleges küldésének és vételének kezelésére szolgál a vezeték nélküli kommunikációra képes eszközökben. (Kicsit zavaróan a szó baseband jellemzően a telefon alrendszerére utal, amely kezeli a mobiltelefon-hálózathoz való csatlakozást, de nem a Wi-Fi- vagy Bluetooth-kapcsolatokat kezelő chipekre és szoftverekre.)

A mobiltelefon modemje

Az alapsávi chipek általában a mobiltelefon „nem telefon” részeitől függetlenül működnek.

Lényegében saját miniatűr operációs rendszert futtatnak, saját processzoron, és az eszköz fő operációs rendszerével együtt működnek, hogy mobilhálózati kapcsolatot biztosítsanak hívások kezdeményezéséhez és fogadásához, adatok küldéséhez és fogadásához, a hálózaton való barangoláshoz stb. .

Ha elég idős ahhoz, hogy betárcsázós internetet használjon, emlékezni fog, hogy modemet kellett vásárolnia (a modulátor-demodulátor), amelyet vagy a számítógép hátulján lévő soros porthoz vagy a benne lévő bővítőhelyhez csatlakoztatott; a modem csatlakozna a telefonhálózathoz, a számítógép pedig a modemhez.

Nos, a mobiltelefon alapsávi hardvere és szoftvere nagyon egyszerűen egy beépített modem, amelyet általában a telefon SoC néven ismert alkomponenseként valósítanak meg. rendszer-chip-en.

(Az SoC-t egyfajta „integrált integrált áramkörnek” tekinthetjük, ahol a különálló elektronikus alkatrészeket, amelyeket korábban úgy kötöttek össze, hogy azokat az alaplapra szerelték, még tovább integrálták egyetlen chipcsomagba kombinálva.)

Valójában továbbra is látni fogja az alapsávi processzorokat alapsávi modemek, mert továbbra is ők intézik az adatok hálózatba történő küldésének és fogadásának modulálását és demodulálását.

Ahogy el tudja képzelni, ez azt jelenti, hogy mobileszközét nem csak a kiberbűnözők fenyegetik a fő operációs rendszer vagy az Ön által használt alkalmazások hibái miatt…

…de az alapsávi alrendszer biztonsági rései is veszélyeztetik.

Néha az alapsávi hibák lehetővé teszik, hogy a támadó ne csak magába a modembe törjön be az internetről vagy a telefonhálózatról, hanem a fő operációs rendszerbe is (oldalirányban mozogvagy forgatható, ahogy a zsargon hívja) a modemből.

De még ha a szélhámosok nem is tudnak átjutni a modemen keresztül az alkalmazásaiba, szinte biztos, hogy óriási kiberkárosodást tudnak okozni pusztán azzal, hogy rosszindulatú programokat ültetnek be az alapsávba, például kiszippantják vagy átirányítják a hálózati adatokat, leskelődnek a szöveges üzenetek, telefonhívások nyomon követése és még sok más.

Ami még rosszabb, nem nézheti csak meg Android verziószámát vagy alkalmazásai verziószámát, hogy ellenőrizze, sebezhető-e vagy javítva van-e, mert az alapsávi hardver, valamint az ehhez szükséges firmware és javítások, a fizikai eszköztől függ, nem a rajta futó operációs rendszertől.

Még a minden szempontból „ugyanolyan” – ugyanazon márkanéven, azonos terméknévvel, azonos modellszámmal és külső megjelenéssel árusított – készülékekről is kiderülhet, hogy eltérő alapsávi chippel rendelkeznek, attól függően, hogy melyik gyárban szerelték össze, ill. melyik piacon adták el.

Az új nulladik napok

A Google nemrégiben felfedezett hibáit az alábbiakban ismertetjük:

[Hibaszám] A CVE-2023-24033 (és további három biztonsági rés, amelyekhez még nem rendeltek hozzá CVE-identitásokat) lehetővé tette az internetről az alapsávra történő távoli kódfuttatást. A [Google] Project Zero által végzett tesztek megerősítik, hogy ez a négy sebezhetőség lehetővé teszi a támadók számára, hogy távolról, felhasználói beavatkozás nélkül, alapsávi szinten feltörjék a telefont, és csak az szükséges, hogy a támadó ismerje az áldozat telefonszámát.

Korlátozott mennyiségű további kutatással és fejlesztéssel úgy gondoljuk, hogy a képzett támadók gyorsan képesek lennének olyan operatív kizsákmányolást létrehozni, amellyel csendben és távolról feltörhetik az érintett eszközöket.

Magyarán, az internet-alapsáv távoli kódvégrehajtási lyuk azt jelenti, hogy a bűnözők az interneten keresztül rosszindulatú vagy kémprogramokat juttathatnak a telefon azon részére, amely hálózati adatokat küld és fogad…

…anélkül, hogy kézre kerítenék a tényleges eszközödet, csalnának egy szélhámos webhelyre, rábeszélnének egy kétes alkalmazás telepítésére, megvárnák, amíg rossz gombra kattintasz egy felugró figyelmeztetésben, gyanús értesítéssel adják ki magukat, vagy becsapnak. téged bármilyen más módon.

18 hiba, négy félig titokban tartott

A Google által 18 végén és 2022 elején jelentett legutóbbi csomagban 2023 hiba volt.

A Google azt állítja, hogy most nyilvánosságra hozza a létezésüket, mert a nyilvánosságra hozataluk óta eltelt a megbeszélt idő (a Google időkerete általában 90 nap, vagy ahhoz közel), de a fenti négy hibával kapcsolatban a cég nem árul el részleteket, megjegyezve, hogy :

Tekintettel a sérülékenységek által biztosított hozzáférési szintek nagyon ritka kombinációjára, valamint arra a sebességre, amellyel úgy gondoljuk, hogy megbízható működési kizsákmányolást lehet kialakítani, úgy döntöttünk, hogy kivételt teszünk az irányelvek alól, hogy késleltesse a nyilvánosságra hozatalt a négy sebezhetőség tekintetében, amelyek lehetővé teszik az internet-kapcsolatot. alapsávi távoli kódvégrehajtás

Egyszerűen magyarul: ha elmondanánk, hogyan működnek ezek a hibák, túlságosan megkönnyítené a kiberbűnözők számára azt, hogy nagyon rossz dolgokat kezdjenek el sok emberrel azzal, hogy alattomosan rosszindulatú programokat telepítenek a telefonjukba.

Más szóval, még a Google is, amely a múltban vitákat váltott ki, mert nem volt hajlandó meghosszabbítani közzétételi határidejét, és nyíltan közzétette a még foltozatlan nulladik napokra vonatkozó koncepció-proof kódot, úgy döntött, hogy követi a Project Zero felelős szellemét. közzétételi folyamat, ahelyett, hogy ragaszkodnánk annak betűjéhez.

A Google érvelése amellett, hogy általában ragaszkodik a betűhöz, nem pedig a közzétételi szabályok szelleméhez, nem teljesen ésszerűtlen. Azáltal, hogy rugalmatlan algoritmust használ annak eldöntésére, hogy mikor kell felfedni a kijavítatlan hibák részleteit, még akkor is, ha ezeket a részleteket gonoszságra is fel lehet használni, a vállalat azzal érvel, hogy elkerülhetők a favoritizmus és a szubjektivitás panaszai, mint például: „Miért kapott az X cég extra hármat héttel a hiba kijavítására, míg az Y cég nem tette meg?”

Mit kell tenni?

A bejelentett, de nem teljesen nyilvánosságra hozott hibákkal az a probléma, hogy nehéz válaszolni a következő kérdésekre: „Értettem? És ha igen, mit tegyek?”

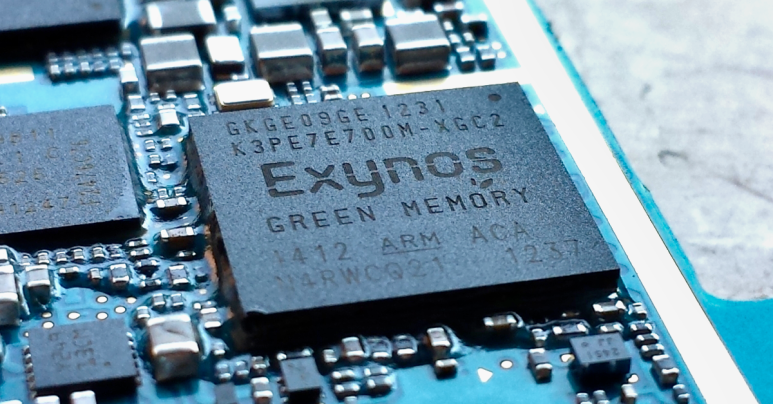

Úgy tűnik, a Google kutatása azokra az eszközökre összpontosított, amelyek Samsung Exynos márkájú alapsávi modemkomponenst használtak, de ez nem feltétlenül jelenti azt, hogy a chipen lévő rendszer Exynosként azonosítaná vagy márkázná magát.

Például a Google legújabb Pixel eszközei a Google saját chip-alapú, márkás rendszerét használják tenzor, de a Pixel 6 és a Pixel 7 is sebezhető ezekkel a még félig titkos alapsávi hibákkal szemben.

Ennek eredményeként nem tudunk pontos listát adni a potenciálisan érintett eszközökről, de a Google jelenti (kiemelésünk):

A chipkészleteket eszközökhöz leképező nyilvános webhelyekről származó információk alapján az érintett termékek valószínűleg a következők:

- Mobil eszközök innen Samsung, beleértve azokat is, amelyek a S22, M33, M13, M12, A71, A53, A33, A21s, A13, A12 és A04 sorozat;

- Mobil eszközök innen Vivo, beleértve azokat is, amelyek a S16, S15, S6, X70, X60 és X30 sorozat;

- A pixel 6 és a pixel 7 sorozatból származó eszközök Google, És

- minden olyan járművet, amely a Exynos Auto T5123 chipset.

A Google szerint a Pixel 6 és a Pixel 7 alapsávi firmware-ét a 2023. márciusi Android biztonsági frissítések részeként javították, ezért a Pixel felhasználóknak gondoskodniuk kell arról, hogy a legújabb javításokkal rendelkezzenek eszközeikhez.

Más eszközök esetében a különböző gyártók eltérő ideig tarthatnak a frissítések kiszállításához, ezért a részletekért forduljon a szállítóhoz vagy a mobilszolgáltatóhoz.

Eközben ezek a hibák nyilvánvalóan elkerülhetők az eszköz beállításaiban, ha:

- Kapcsolja ki a Wi-Fi-hívást.

- Kapcsolja ki a Voice-over-LTE-t (VoLTE).

A Google szavak, "a beállítások kikapcsolása megszünteti a biztonsági rések kihasználásának kockázatát."

Ha nincs szüksége vagy nem használja ezeket a funkciókat, akkor is kikapcsolhatja őket, amíg biztosan nem tudja, hogy melyik modem chip van a telefonjában, és szükséges-e frissítés.

Végül is, még ha az eszközről kiderül, hogy sebezhetetlen vagy már javítva van, nincs hátránya annak, ha nem rendelkezik olyan dolgokkal, amelyekre nincs szüksége.

Kiemelt kép a Wikipédiából, felhasználó szerint Köf3, alatt CC BY-SA 3.0 engedély.

- SEO által támogatott tartalom és PR terjesztés. Erősödjön még ma.

- Platoblockchain. Web3 metaverzum intelligencia. Felerősített tudás. Hozzáférés itt.

- Forrás: https://nakedsecurity.sophos.com/2023/03/17/dangerous-android-phone-0-day-bugs-revealed-patch-or-work-around-them-now/

- :is

- 1

- 2022

- 2023

- 7

- a

- Képes

- Rólunk

- felett

- Abszolút

- hozzáférés

- További

- Beállított

- érint

- érintő

- algoritmus

- Minden termék

- mellett

- már

- összeg

- és a

- android

- bejelentés

- válasz

- app

- alkalmazások

- alkalmazások

- VANNAK

- azt állítja,

- érv

- körül

- AS

- összeszerelt

- kijelölt

- társult

- At

- vonzott

- szerző

- auto

- kerülendő

- vissza

- background-image

- Rossz

- BE

- mert

- Hisz

- Bit

- Bluetooth

- határ

- Alsó

- márka

- márkás

- szünet

- szélessávú

- böngésző

- Bogár

- bogarak

- beépített

- üzleti

- gomb

- megvesz

- by

- hívás

- kéri

- TUD

- Központ

- biztosan

- ellenőrizze

- csip

- játékpénz

- króm

- króm böngésző

- kettyenés

- közel

- kód

- szín

- kombináció

- kombinálása

- hogyan

- kommunikálni

- vállalat

- panaszok

- összetevő

- alkatrészek

- kompromisszum

- lefolytatott

- megerősít

- Csatlakozás

- kapcsolatok

- Connectivity

- kontraszt

- vita

- tudott

- terjed

- teremt

- bűnözők

- kritikai

- cve

- kiberbűnözők

- Veszélyes

- dátum

- Nap

- dönt

- határozott

- végleges

- késleltetés

- attól

- leírni

- leírt

- részletek

- Fejlesztés

- eszköz

- Eszközök

- DID

- különböző

- nehéz

- Közzététel

- közzététel

- felfedezett

- kijelző

- Nem

- Ennek

- ne

- hátránya

- Korai

- bármelyik

- Elektronikus

- hangsúly

- Angol

- hatalmas

- elég

- biztosítására

- teljesen

- lényegében

- Még

- példa

- kivétel

- végrehajtás

- terjeszkedés

- Exploit

- kizsákmányolás

- terjed

- külön-

- gyár

- Jellemzők

- Rögzít

- hibái

- összpontosított

- következik

- következik

- A

- Frekvencia

- ból ből

- teljesen

- további

- általában

- kap

- szerzés

- Ad

- Giving

- A Google Play

- fogantyú

- Fogantyúk

- kezek

- hardver

- Legyen

- tekintettel

- magasság

- itt

- Lyuk

- lebeg

- Hogyan

- HTML

- HTTPS

- i

- azonosítani

- identitások

- végre

- in

- tartalmaz

- Beleértve

- Növelje

- függetlenül

- egyéni

- információ

- telepíteni

- integrált

- kölcsönhatás

- összekapcsolt

- Interferencia

- Internet

- IT

- ITS

- maga

- zsargon

- jpg

- Ismer

- ismert

- Késő

- legutolsó

- levél

- szint

- Engedély

- Valószínű

- Korlátozott

- Lista

- néz

- Fő

- csinál

- Gyártás

- malware

- térkép

- március

- Margó

- piacára

- max-width

- jelenti

- eszközök

- Addig

- üzenetek

- esetleg

- Mobil

- mobil eszköz

- mobiltelefon

- modell

- modellek

- több

- többszörös

- név

- szükségszerűen

- Szükség

- igények

- hálózat

- Hálózati adatok

- hálózatba

- Új

- normális

- bejelentés

- szám

- számok

- számos

- Nyilvánvaló

- of

- Régi

- on

- ONE

- működik

- üzemeltetési

- operációs rendszer

- operatív

- érdekében

- Más

- saját

- csomag

- rész

- alkatrészek

- Elmúlt

- múlt

- Tapasz

- Patches

- Paul

- PC

- Emberek (People)

- telefon

- telefonhívások

- telefonok

- fizikai

- pixel

- Egyszerű

- Plató

- Platón adatintelligencia

- PlatoData

- játszani

- bedugott

- politika

- pop-up

- pozíció

- Hozzászólások

- potenciálisan

- elsődleges

- Probléma

- folyamat

- Processzor

- processzorok

- Termékek

- Termékek

- program

- ad

- ellátó

- nyilvános

- Kiadás

- Kérdések

- gyorsan

- rádió

- hatótávolság

- RITKA

- Az árak

- Inkább

- kap

- fogadó

- új

- nemrég

- csökkenteni

- említett

- kifejezés

- elutasító

- megbízható

- eszébe jut

- távoli

- eltávolítása

- Számolt

- Jelentések

- szükség

- kutatás

- kutatás és fejlesztés

- felelős

- eredményez

- mutatják

- Revealed

- Kockázat

- szabályok

- futás

- futás

- azonos

- Samsung

- azt mondja,

- biztonság

- elküldés

- különálló

- sorozatszám

- Series of

- beállítások

- Megosztás

- HAJÓ

- rövid

- kellene

- Jel

- jelek

- egyszerűen

- óta

- egyetlen

- szakképzett

- bepillantás

- So

- szoftver

- eladott

- szilárd

- néhány

- némileg

- beszélő

- speciális

- Spektrum

- sebesség

- szellem

- spyware

- kezdet

- ragasztás

- Még mindig

- ilyen

- felügyelet

- gyanús

- SVG

- rendszer

- Vesz

- beszéd

- tesztek

- hogy

- A

- azok

- Őket

- maguk

- Ezek

- dolgok

- három

- idő

- időkeret

- nak nek

- is

- felső

- Csomagkövetés

- átmenet

- átlátszó

- FORDULAT

- jellemzően

- alatt

- Frissítések

- Frissítés

- URL

- használ

- használó

- Felhasználók

- rendszerint

- Járművek

- eladó

- gyártók

- változat

- keresztül

- sérülékenységek

- Sebezhető

- Várakozás

- figyelmeztetés

- Út..

- weboldal

- honlapok

- Hetek

- JÓL

- Mit

- vajon

- ami

- míg

- Wi-fi

- széles

- Széleskörű

- széles körben

- szélesség

- Wikipedia

- lesz

- val vel

- szó

- szavak

- Munka

- dolgozott

- lenne

- Rossz

- X

- te

- A te

- zephyrnet

- nulla

![S3 Ep101: Az Uber és a LastPass megsértése – vajon csak a 2FA-t sikerült feltörni? [Hang + szöveg] S3 Ep101: Az Uber és a LastPass megsértése – vajon csak a 2FA-t sikerült feltörni? [Hang + szöveg] PlatoBlockchain adatintelligencia. Függőleges keresés. Ai.](https://platoblockchain.com/wp-content/uploads/2022/09/s3-ep101-1200-360x188.jpg)