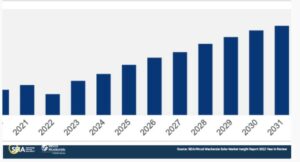

A kibertámadások és adatlopások manapság olyan gyakoriak, különösen a mobilalkalmazások terén. Ennek eredményeként a biztonságot sértő mobilalkalmazások pénzügyi veszteségeket szenvedhetnek el. Mivel sok hacker törekszik az ügyfelek adatainak ellopására, ezen alkalmazások biztonsága a szervezetek első számú prioritásává vált, a fejlesztők számára pedig komoly kihívást jelent. A Gartner friss kutatása szerint Hype Cycle az alkalmazásbiztonságért, az alkalmazásbiztonságba való befektetés több mint kétszeresére fog növekedni a következő néhány évben, az idei 6 milliárd dollárról 13.7-ra 2026 milliárd dollárra. A jelentés továbbá kijelentette: „Az alkalmazások biztonsága most a fejlesztők és a biztonság elsődleges szempontja. szakemberek, és a hangsúly most a nyilvános felhőkben tárolt alkalmazásokon van.” Kulcsfontosságú, hogy a DevOps biztonság alapvető összetevői helyesek legyenek. Íme a 12 tipp a mobilalkalmazás biztonságához:

1. Telepítsen alkalmazásokat megbízható forrásból:

Gyakori, hogy az Android-alkalmazásokat más piacokon újra közzéteszik, vagy azok APK-it és IPA-jait letölthetővé teszik. Mind az APK, mind az IPA számos helyről letölthető és telepíthető, beleértve a webhelyeket, a felhőszolgáltatásokat, a meghajtókat, a közösségi médiát és a közösségi hálózatokat. Csak a Play Áruház és az App Store telepíthet megbízható APK- és IPA-fájlokat. Az alkalmazások használatának megakadályozása érdekében az alkalmazás indításakor forrásellenőrzést kell végeznünk (Play Store vagy App Store).

2. Gyökér felismerés:

Android: A támadó elindíthat egy mobilalkalmazást egy rootolt eszközön, és hozzáférhet a helyi memóriához, vagy meghatározott tevékenységeket vagy szándékokat hívhat meg, hogy rosszindulatú tevékenységeket hajtson végre az alkalmazásban.

iOS: A feltört eszközökön lévő alkalmazások rootként futnak az iOS sandboxon kívül. Ez lehetővé teheti az alkalmazások számára, hogy hozzáférjenek más alkalmazásokban tárolt bizalmas adatokhoz, vagy olyan rosszindulatú szoftvereket telepítsenek, amelyek tagadják a sandbox funkciót.

További információ a gyökérfelismerésről - https://owasp.org/www-project-mobile-top-10/2016-risks/m8-code-tampering

3. Adattárolás:

A fejlesztők a Shared Preferences & User Defaults beállításokat használják kulcs-érték párok, például tokenek, mobilszámok, e-mailek, logikai értékek stb. tárolására. Ezenkívül az alkalmazások létrehozása során a fejlesztők előnyben részesítik az SQLite adatbázisokat a strukturált adatokhoz. Javasoljuk, hogy minden adatot titkosított formátumban tároljon, hogy a hackerek nehezen tudják kinyerni az információkat.

4. Biztonságos titkos kulcsok:

Az API-kulcsokat, jelszavakat és tokeneket nem szabad bekódolni a kódba. Javasoljuk, hogy különböző technikákat használjon ezeknek az értékeknek a tárolására, hogy a hackerek ne tudják gyorsan megúszni az alkalmazás manipulálását.

Itt egy hivatkozási link: https://guides.codepath.com/android/Storing-Secret-Keys-in-Android

5. Kódzavarás

A támadó visszafordíthatja az APK-fájlt, és kibonthatja az alkalmazás forráskódját. Ez az alkalmazás forráskódjában tárolt érzékeny információkat a támadó elé tárhat, amelyeket személyre szabott támadások végrehajtására használhat fel.

Jobb, ha elhomályosítja a forráskódot, hogy elkerülje a forráskódban található összes érzékeny információt.

6. Biztonságos kommunikáció:

A támadó rosszindulatú tevékenységeket hajthat végre a támadások szintjének növelése érdekében, mivel minden kommunikáció titkosítatlan csatornákon keresztül történik. Ezért mindig használjon HTTPS URL-eket HTTP URL-ek helyett.

7. SSL rögzítés:

A tanúsítvány rögzítése lehetővé teszi, hogy a mobilalkalmazások csak azokra a szerverekre korlátozzák a kommunikációt, amelyek érvényes tanúsítványa megegyezik a várható értékkel (pin). A rögzítés ezt biztosítja a hálózati adatok még akkor sem sérülnek, ha a felhasználót ráveszik arra, hogy rosszindulatú gyökértanúsítványt telepítsen a mobileszközére. Bármely alkalmazás, amely rögzíti a tanúsítványait, meghiúsítaná az ilyen adathalász kísérleteket azáltal, hogy megtagadja az adatátvitelt egy sérült kapcsolaton keresztül.

Kérlek hivatkozz:

https://owasp.org/www-community/controls/Certificate_and_Public_Key_Pinning

8. Biztonságos API kérés- és válaszadatok

Az általános gyakorlat a HTTPS használata a REST API-hívások alapszintű védelmére. A kiszolgálónak küldött vagy a kiszolgálótól kapott információk tovább titkosíthatók AES stb. segítségével. Ha például érzékeny tartalom van, választhatja azokat a titkosításra, így még ha a HTTPS valamilyen módon meghibásodott vagy rosszul van beállítva, akkor is egy másik védelmi réteggel rendelkezik a titkosítással szemben.

9. Biztonságos mobilalkalmazás-hitelesítés:

Ha egy alkalmazás a bejelentkezés után nem rendel különálló és összetett munkamenet-tokeneket a felhasználóhoz, a támadó adathalászatot folytathat, hogy rávegye az áldozatot a támadó által biztosított, egyedileg generált token használatára, és könnyen megkerülje a bejelentkezési oldalt a rögzített munkamenettel. MiTM támadás használatával.

i) Rendeljen hozzá egy különálló és összetett munkamenet tokent a felhasználóhoz minden alkalommal, amikor sikeresen bejelentkezik az alkalmazásba.

ii) A munkamenet élettartamának leállítása a kijelentkezés után azonnal.

iii) Ne használja ugyanazt a munkamenet tokent két vagy több IP-címhez.

iv) Korlátozza minden munkamenet token lejárati idejét.

10. Engedélyezze a biztonsági mentést

Nem engedélyezheti a felhasználóknak, hogy biztonsági másolatot készítsenek egy alkalmazásról, ha az érzékeny adatokat tartalmaz. A biztonsági mentési fájlokhoz való hozzáféréssel (azaz amikor android:allowBackup=”true”) lehetőség van egy alkalmazás tartalmának módosítására/olvasására még nem rootolt eszközön is. Ezért javasoljuk, hogy az engedélyezési biztonsági mentést hamissá tegye.

11. Korlátozza az Android alkalmazások képernyőinek elérését más alkalmazásokból

Ideális esetben a tevékenységei nem biztosítanak lehetőséget más szolgáltatásokból vagy alkalmazásokból történő megnyitáshoz. Csak akkor tegye ezt igaznak, ha konkrét követelménye van, hogy más alkalmazásokból hozzáférjen a libbenő képernyőihez, ellenkező esetben a következőre változik android:exported= ”false”

12. Korlátozza a csomagok telepítését az Android alkalmazásból

REQUEST_INSTALL_PACKAGES engedély lehetővé teszi az alkalmazások számára új csomagok telepítése a felhasználó eszközére. Elkötelezettek vagyunk amellett, hogy megakadályozzuk az Android platformon történő visszaéléseket, és megvédjük a felhasználókat az olyan alkalmazásoktól, amelyek a Google Play frissítési mechanizmusán kívül bármilyen más módszerrel frissülnek, vagy káros APK-kat töltenek le.

Következtetés:

A mobilalkalmazások minden eddiginél személyre szabottabbá váltak, és minden nap rengeteg személyes adatot tárolnak bennük. A felhasználók közötti bizalom és hűség kialakítása, valamint a vállalatok jelentős pénzügyi és hitelesítési veszteségeinek megelőzése érdekében most kulcsfontosságú annak biztosítása, hogy az alkalmazás biztonságos legyen a felhasználó számára. A fent említett mobilalkalmazás-biztonsági ellenőrzőlisták követése biztosan segít abban, hogy a hackerek ne törjék fel az alkalmazást.

A szerzőről:

Raviteja Aketi a Mantra Labs vezető szoftvermérnöke. Nagy tapasztalattal rendelkezik a B2B projektekben. Raviteja szeret új technológiákat felfedezni, filmeket nézni, és családjával és barátaival tölteni az időt.

Olvassa el legújabb blogunkat: Tiszta architektúra megvalósítása a Nest.JS segítségével

A tudást érdemes a postaládájába juttatni

- AI

- ai művészet

- ai art generátor

- van egy robotod

- android

- Application Development

- mesterséges intelligencia

- mesterséges intelligencia tanúsítás

- mesterséges intelligencia a bankszektorban

- mesterséges intelligencia robot

- mesterséges intelligencia robotok

- mesterséges intelligencia szoftver

- blockchain

- blokklánc konferencia ai

- coingenius

- társalgási mesterséges intelligencia

- kriptokonferencia ai

- dall's

- mély tanulás

- Dev Ops

- google azt

- iOS

- gépi tanulás

- Mantra Labs

- Plató

- plato ai

- Platón adatintelligencia

- Platón játék

- PlatoData

- platogaming

- skála ai

- szintaxis

- zephyrnet