Yes, ransomware is még mindig egy dolog.

Nem, nem minden ransomware támadás alakul ki úgy, ahogy azt elvárnád.

A legtöbb kortárs zsarolóprogram-támadás a bűnözők két csoportját érinti: a rosszindulatú szoftvereket létrehozó és a zsarolási kifizetéseket kezelő törzscsoportot, valamint a „leányvállalatok” laza klánjának „tagjait”, akik aktívan betörnek a hálózatokba a támadások végrehajtása érdekében.

Miután bekerültek, a leányvállalatok körbejárják az áldozat hálózatát, egy ideig a föld hazugságáért, majd hirtelen és gyakran pusztítóan összekevernek annyi számítógépet, amennyit csak tudnak, amilyen gyorsan csak tudnak, jellemzően a lehető legrosszabbkor. nap.

A leányvállalatok általában a zsarolás pénzének 70%-át teszik zsebre az általuk végrehajtott támadásokért, míg a főbűnözők az összes leányvállalat által elkövetett támadások 30%-át iTunes-szerűvé teszik, anélkül, hogy maguknak kellene betörniük bárki számítógépére.

A legtöbb rosszindulatú támadás egyébként is így történik.

A Naked Security rendszeres olvasói azonban tudni fogják, hogy egyes áldozatok, különösen az otthoni felhasználók és a kisvállalkozások, megsérülnek zsarolták a NAS-jukon keresztülvagy hálózati csatolt tároló eszközök.

Plug-and-play hálózati tárhely

A köznyelvben ismert NAS-boxok miniatűr, előre konfigurált, általában Linuxot futtató szerverek, amelyek általában közvetlenül az útválasztóhoz csatlakoznak, majd egyszerű, gyors fájlszerverként működnek a hálózaton mindenki számára.

Nincs szükség Windows-licencek vásárlására, az Active Directory beállítására, a Linux kezelésének megtanulására, a Samba telepítésére, vagy a CIFS-szel és más hálózati fájlrendszerekkel való megbirkózásra.

A NAS-boxok „plug-and-play” hálózathoz csatlakoztatott tárolók, és éppen azért népszerűek, mert milyen könnyen futtathatók a LAN-on.

As you can imagine, however, in today’s cloud-centric era, many NAS users end up opening up their servers to the internet – often by accident, though sometimes on purpose – with potentially dangerous results.

Nevezetesen, ha egy NAS-eszköz elérhető a nyilvános internetről, és a NAS-eszköz beágyazott szoftvere vagy firmware-je kihasználható sebezhetőséget tartalmaz, akkor valódi bajba kerülhet.

A Crooks nem tudott elszaladni a trófeaadatokkal anélkül, hogy hozzá kellene nyúlnia a hálózaton lévő laptopokhoz vagy mobiltelefonokhoz, de módosítani is kell a NAS-doboz összes adatát…

…beleértve az összes eredeti fájl közvetlen átírása titkosított megfelelőkkel, egyedül a csalók ismerik a kódfejtő kulcsot.

Simply put, ransomware attackers with direct access to the NAS box on your LAN could derail almost all your digital life, and then blackmail you directly, just by accessing your NAS device, and touching nothing else on the network.

A hírhedt DEADBOLT zsarolóprogram

That’s exactly how the infamous DEADBOLT ransomware crooks működik.

They don’t bother attacking Windows computers, Mac laptops, mobile phones or tablets; they just go straight for your main repository of data.

(Valószínűleg kikapcsolja, „alszik” vagy lezárja a legtöbb eszközét éjszaka, de a NAS-box valószínűleg csendesen működik a nap 24 órájában, minden nap, akárcsak a routere.)

By targeting vulnerabilities in the products of well-known NAS vendor QNAP, the DEADBOLT gang aims to lock everyone else on your network out of their digital lives, and then to squeeze you for several thousands dollars to “recover” your data.

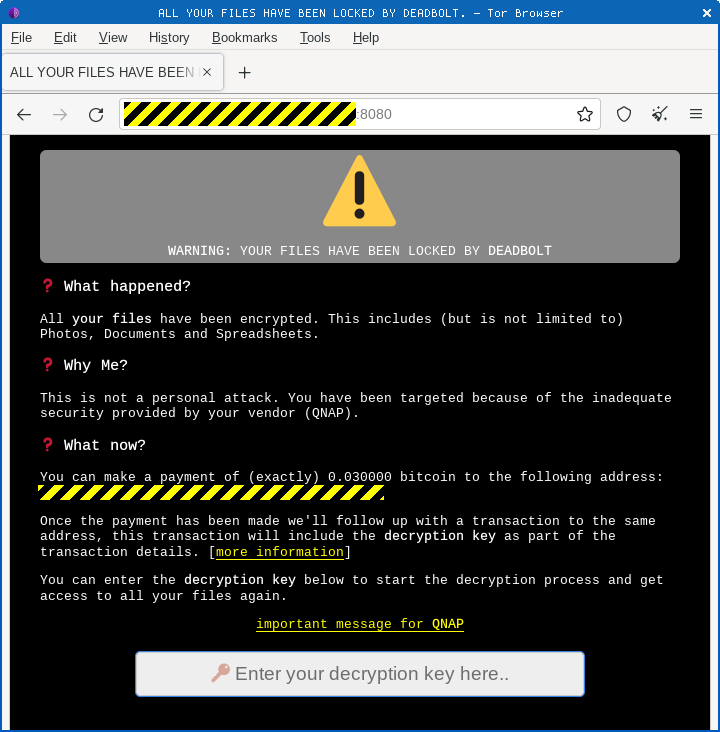

After an attack, when you next try to download a file from the NAS box, or to configure it via its web interface, you might see something like this:

In a typical DEADBOLT attack, there’s no negotiation via email or IM – the crooks are blunt and direct, as you see above.

In fact, you generally never get to interact with them using words at all.

If you don’t have any other way to recover your scrambled files, such as a backup copy that’s not stored online, and you’re forced to pay up to get your files back, the crooks expect you simply to send them the money in a cryptocoin transaction.

The arrival of your bitcoins in their wallet serves as your “message” to them.

In return, they “pay” you the princely sum of nothing, with this “refund” being the sum total of their communication with you.

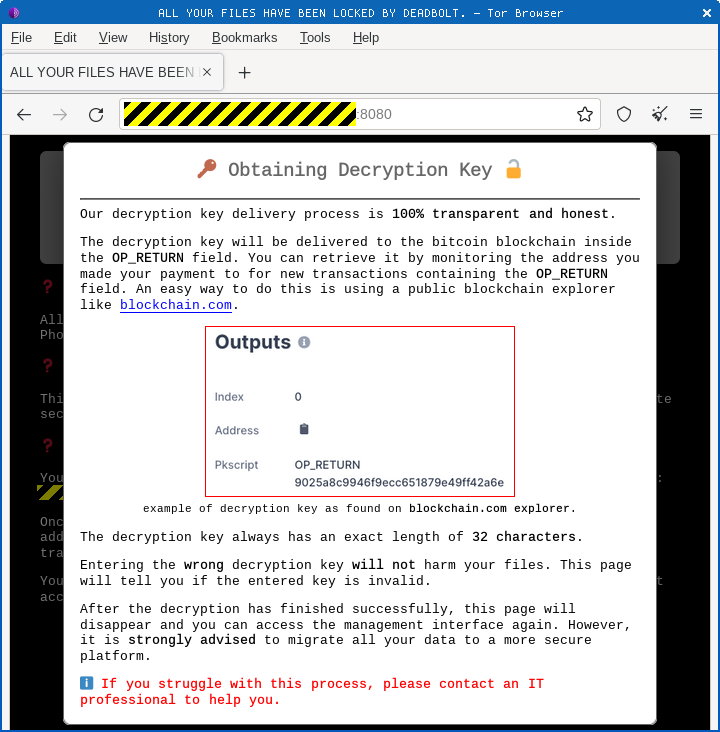

This “refund” is a payment that is worth $0, submitted simply as a way of including a bitcoin transaction comment.

That comment is encoded as 32 hexadecimal characters, which represent 16 raw bytes, or 128 bits – the length of the AES decryption key you will use to recover your data:

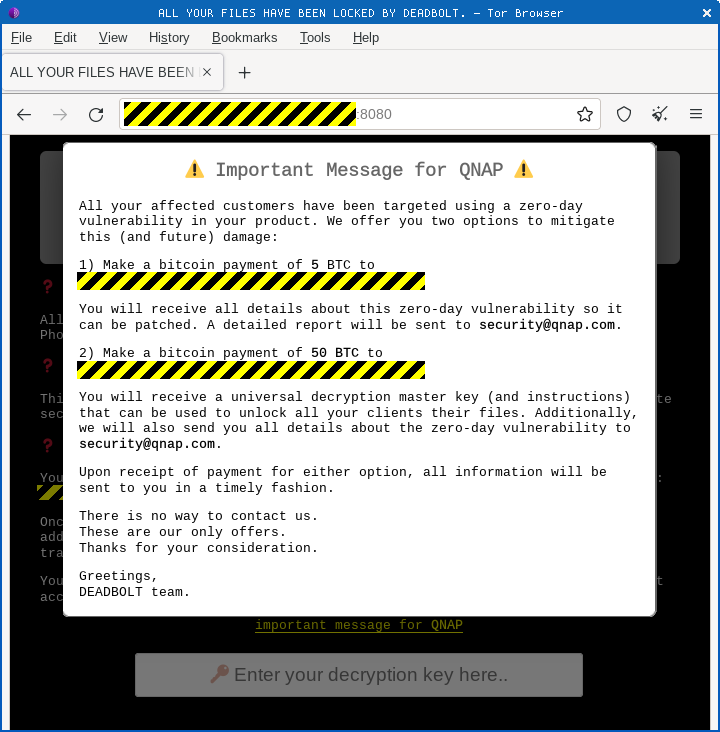

A DEADBOLT variant pictured above even included a built-in taunt to QNAP, offering to sell the company a “one size fits all decryption key” that would work on any affected device:

Presumably, the crooks above were hoping that QNAP would feel guilty enough about exposing its customers to a zero-day vulnerability that it would pony up BTC 50 (currently about $1,000,000 [2022-09-07T16:15Z]) to get everyone off the hook, instead of each victim paying up BTC 0.3 (about $6000 now) individually.

DEADBOLT ismét felemelkedik

A QNAP most arról számolt be, hogy a DEADBOLT az ismét megtenni a köröket, with the crooks now exploiting a vulnerability in a QNAP NAS feature called Photo Station.

A QNAP közzétett egy javítást, és érthető módon arra kéri ügyfelét, hogy gondoskodjon a frissítésről.

Mit kell tenni?

Ha a hálózaton bárhol rendelkezik QNAP NAS termékkel, és a Photo Station szoftverkomponenst, veszélyben lehet.

QNAP’s tanács a következő:

- Szerezd meg a tapaszt. A webböngészőn keresztül jelentkezzen be az eszköz QNAP vezérlőpultjára, és válassza ki Control Panel > rendszer > firmware frissítés > Élő frissítés > Ellenőrizze a frissítést. Frissítse a NAS-eszközön lévő alkalmazásokat is a használatával Alkalmazás Központ > Frissítések telepítése > Minden termék.

- Ha nincs rá szüksége, blokkolja a porttovábbítást az útválasztóban. Ez segít megakadályozni, hogy az internetről érkező forgalom „átjusson” az útválasztón, hogy csatlakozzon és bejelentkezzen a LAN-on belüli számítógépekre és szerverekre.

- Ha teheti, kapcsolja ki az Univerzális Plug and Play (uPnP) funkciót az útválasztón és a NAS-beállításokban. The primary function of uPnP is to make it easy for computers on your network to locate useful services such as NAS boxes, printers, and more. Unfortunately, uPnP often also makes it dangerously easy (or even automatic) for apps inside your network to open up access to users outside your network by mistake.

- Olvassa el a QNAP konkrét tanácsát a NAS-box távoli hozzáférésének biztosítására vonatkozóan, ha valóban engedélyeznie kell. Ismerje meg, hogyan korlátozhatja a távoli hozzáférést csak a gondosan kijelölt felhasználókra.

- blockchain

- coingenius

- cryptocurrency pénztárcák

- titkosítás

- kiberbiztonság

- kiberbűnözők

- Kiberbiztonság

- Holtcsavarok

- belbiztonsági osztály

- digitális pénztárcák

- tűzfal

- Kaspersky

- malware

- McAfee

- Meztelen biztonság

- NexBLOC

- Plató

- plato ai

- Platón adatintelligencia

- Platón játék

- PlatoData

- platogaming

- QNAP

- ransomware

- VPN

- A honlap biztonsága

- zephyrnet