Tl;dr: Dalam bagian ini kami membagikan pelajaran penting tentang sifat kompromi Jembatan Celer, teknik dan taktik penyerang on-chain dan off-chain selama insiden tersebut, serta tip keamanan untuk proyek dan pengguna serupa. Membangun ekosistem kripto yang lebih baik berarti membangun masa depan yang lebih baik dan lebih adil bagi kita semua. Itu sebabnya kami berinvestasi di komunitas yang lebih besar untuk memastikan siapa pun yang ingin berpartisipasi dalam ekonomi kripto dapat melakukannya dengan cara yang aman.

Meskipun kompromi jembatan Celer tidak secara langsung memengaruhi Coinbase, kami sangat yakin bahwa serangan terhadap bisnis kripto apa pun buruk bagi industri secara keseluruhan dan berharap informasi di blog akan membantu memperkuat dan menginformasikan proyek serupa dan penggunanya tentang ancaman dan teknik yang digunakan oleh aktor jahat.

Oleh: Peter Kacherginsky, Intelijen Ancaman

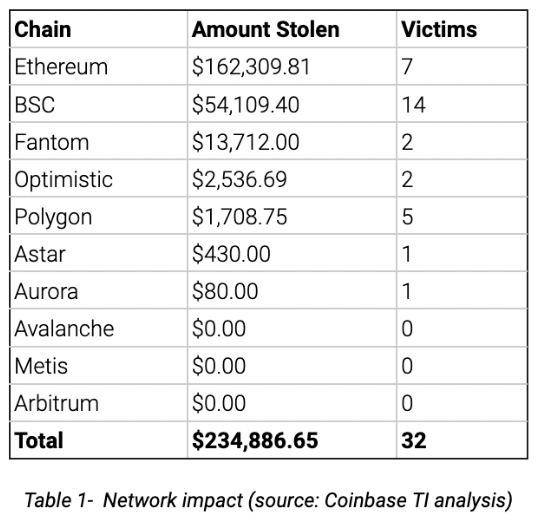

Pada 17 Agustus 2022, pengguna dapp Jembatan Jaringan Celer menjadi sasaran serangan pembajakan front-end yang berlangsung sekitar 3 jam dan mengakibatkan 32 korban yang terkena dampak dan kerugian $235,000 USD. Serangan tersebut merupakan hasil dari pengumuman Border Gateway Protocol (BGP) yang tampaknya berasal dari penyedia hosting QuickHostUk (AS-209243) yang mungkin menjadi korbannya sendiri. Pembajakan BGP adalah vektor serangan unik yang mengeksploitasi kelemahan dan hubungan kepercayaan dalam arsitektur perutean inti Internet. Itu digunakan awal tahun ini untuk menargetkan proyek cryptocurrency lainnya seperti tukar KLAY.

Berbeda dengan Kompromi Jembatan Nomad pada 1 Agustus 2022, pembajakan front-end terutama menargetkan pengguna dapp platform Celer sebagai lawan dari kumpulan likuiditas proyek. Dalam hal ini, pengguna UI Celer dengan aset di jaringan Ethereum, BSC, Polygon, Optimism, Fantom, Arbitrum, Avalanche, Metis, Astar, dan Aurora disajikan dengan kontrak pintar yang dibuat khusus yang dirancang untuk mencuri dana mereka.

Pengguna Ethereum menderita kerugian moneter terbesar dengan satu korban kehilangan $156K USD. Jumlah korban terbesar dalam satu jaringan menggunakan BSC, sementara pengguna rantai lain seperti Avalanche dan Metis tidak mengalami kerugian.

Penyerang melakukan persiapan awal pada 12 Agustus 2022 dengan menyebarkan serangkaian kontrak pintar berbahaya di jaringan Ethereum, Binance Smart Chain (BSC), Polygon, Optimism, Fantom, Arbitrum, Avalanche, Metis, Astar, dan Aurora. Persiapan pembajakan rute BGP berlangsung pada 16 Agustus 2022 dan memuncak dengan penyerangan pada 17 Agustus 2022 dengan mengambil alih subdomain yang bertanggung jawab untuk melayani pengguna dapp dengan alamat kontrak jembatan terbaru dan berlangsung selama kurang lebih 3 jam. Serangan berhenti sesaat setelah pengumuman oleh tim Celer, di mana penyerang mulai memindahkan dana ke Tornado Cash.

Bagian berikut mengeksplorasi setiap tahap serangan secara lebih rinci serta Timeline Insiden yang mengikuti penyerang selama periode 7 hari.

Serangan itu menargetkan cbridge-prod2.celer.network subdomain yang menghosting data konfigurasi kontrak pintar penting untuk antarmuka pengguna (UI) Celer Bridge. Sebelum serangan cbridge-prod2.celer.network (44.235.216.69) dilayani oleh AS-16509 (Amazon) dengan rute 44.224.0.0/11.

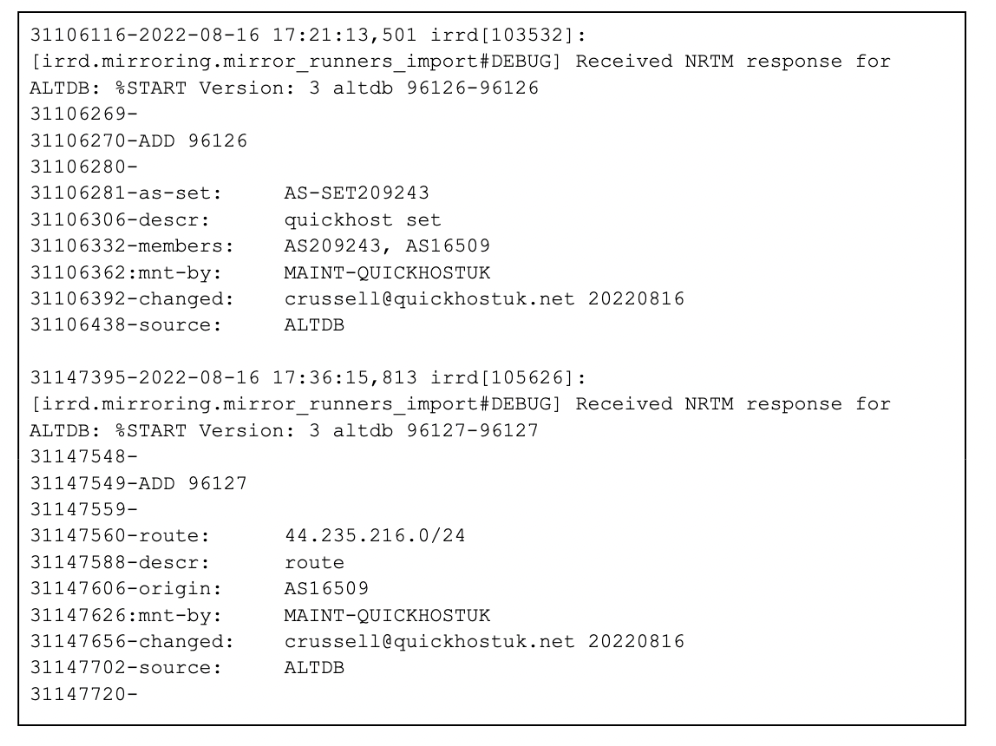

Pada 16 Agustus 2022 17:21:13 UTC, aktor jahat membuat entri registri perutean untuk MAINT-QUICKHOSTUK dan menambahkan rute 44.235.216.0/24 ke Internet Routing Registry (IRR) sebagai persiapan untuk serangan:

Gambar 1 — Konfigurasi router pra-serangan (sumber: Log Misaka NRTM oleh Siyuan Miao)

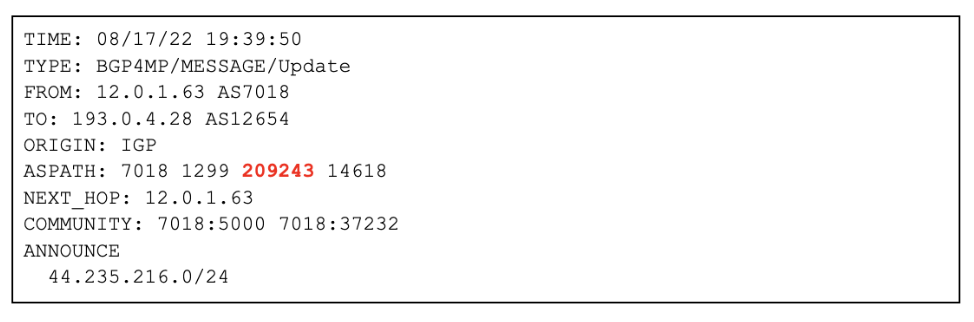

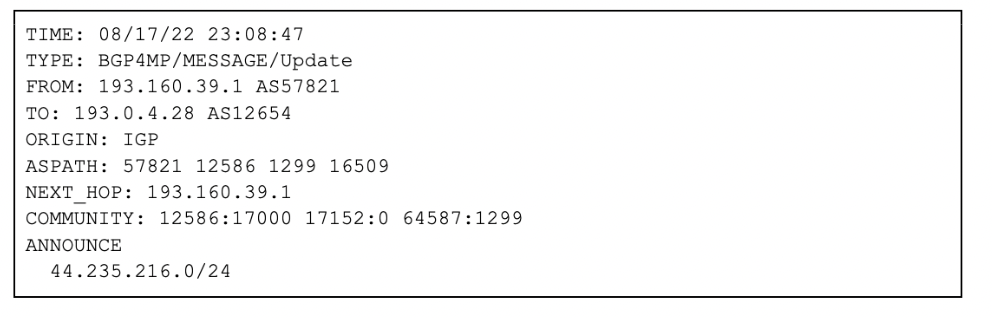

Mulai 17 Agustus 2022 19:39:50 UTC, rute baru mulai menyebar untuk rute 44.235.216.0/24 yang lebih spesifik dengan AS-14618 (Amazon) asal yang berbeda dari sebelumnya, dan AS-209243 hulu baru (QuickHostUk) :

Gambar 2 — Pengumuman rute berbahaya (sumber: Arsip Data Mentah RIPE)

Karena 44.235.216.0/24 adalah jalur yang lebih spesifik daripada 44.224.0.0/11 lalu lintas yang ditujukan untuk cbridge-prod2.celer.network mulai mengalir melalui AS-209243 (QuickHostUk) yang menggantikan parameter kontrak pintar utama yang dijelaskan di bagian Analisis Dapp Berbahaya di bawah.

Gambar 3 — Peta jaringan setelah pembajakan BGP (sumber: RIPE)

Untuk mencegat lalu lintas yang dialihkan, penyerang membuat sertifikat yang valid untuk domain target yang pertama kali diamati di 2022–08–17 19:42 UTC menggunakan GoGetSSL, penyedia sertifikat SSL yang berbasis di Latvia. [1] [2]

Gambar 4 -Sertifikat berbahaya (sumber: Censys)

Sebelum menyerang, Celere menggunakan sertifikat SSL yang dikeluarkan oleh Let's Encrypt dan Amazon untuk domainnya.

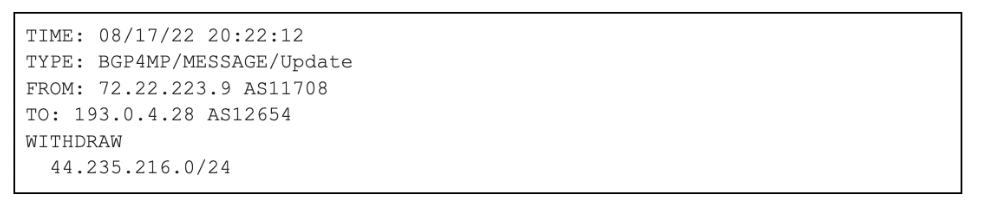

Pada 17 Agustus 2022 20:22:12 UTC rute berbahaya ditarik oleh beberapa Sistem Otonom (AS):

Gambar 5 — Penarikan rute berbahaya (sumber: Arsip Data Mentah RIPE)

Tak lama setelah itu pada 23:08:47 UTC Amazon mengumumkan 44.235.216.0/24 untuk mendapatkan kembali lalu lintas yang dibajak:

Gambar 6 — Amazon mengklaim rute yang dibajak (sumber: Arsip Data Mentah RIPE)

Grafik set pertama dana dicuri melalui kontrak phishing yang terjadi pada 2022–08–17 19:51 UTC di jaringan Fantom dan berlanjut hingga 2022–08–17 21:49 UTC ketika pengguna terakhir hilang aset pada jaringan BSC yang sejalan dengan timeline di atas mengenai infrastruktur jaringan proyek.

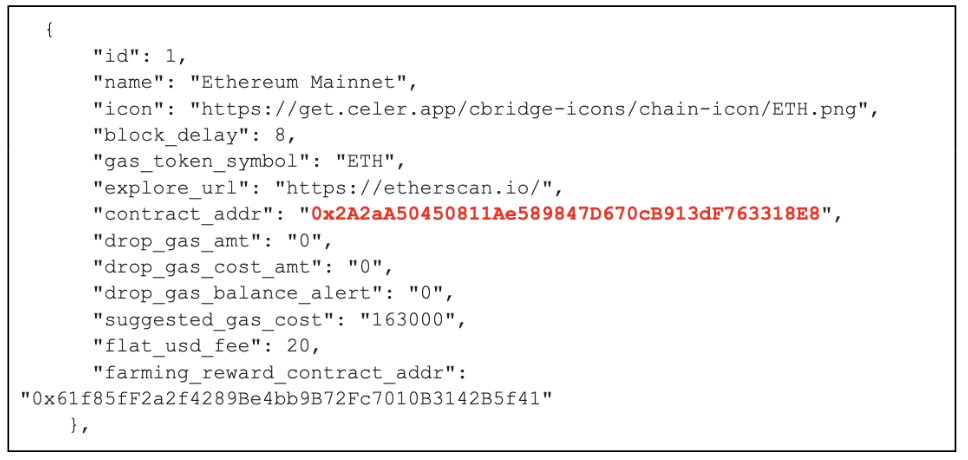

Serangan itu menargetkan sumber daya konfigurasi kontrak pintar yang dihosting di cbridge-prod2.celer.network seperti https://cbridge-prod2.celer.network/v1/getTransferConfigsForAll memegang per alamat kontrak jembatan rantai. Memodifikasi salah satu alamat jembatan akan mengakibatkan korban menyetujui dan/atau mengirim aset ke kontrak berbahaya. Di bawah ini adalah contoh entri yang dimodifikasi yang mengarahkan pengguna Ethereum untuk menggunakan kontrak berbahaya 0x2A2a…18E8.

Gambar 7 — Contoh konfigurasi Jembatan Celer (sumber: analisis TI Coinbase)

Lihat Lampiran A untuk daftar lengkap kontrak berbahaya yang dibuat oleh penyerang.

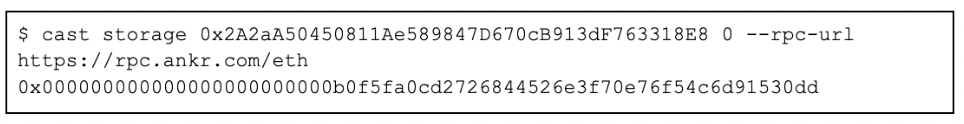

Kontrak phishing sangat mirip dengan kontrak resmi Jembatan Celer dengan meniru banyak atributnya. Untuk metode apa pun yang tidak didefinisikan secara eksplisit dalam kontrak phishing, metode ini menerapkan struktur proxy yang meneruskan panggilan ke kontrak Jembatan Celer yang sah. Kontrak proxy unik untuk setiap rantai dan dikonfigurasi pada inisialisasi. Perintah di bawah ini mengilustrasikan konten slot penyimpanan yang bertanggung jawab atas konfigurasi proxy kontrak phishing:

Gambar 8 — Penyimpanan proxy kontrak pintar phishing (sumber: analisis TI Coinbase)

Kontrak phishing mencuri dana pengguna menggunakan dua pendekatan:

- Token apa pun yang disetujui oleh korban phishing dikuras menggunakan metode khusus dengan nilai 4byte 0x9c307de6()

- Kontrak phishing menggantikan metode berikut yang dirancang untuk segera mencuri token korban:

- send()- digunakan untuk mencuri token (misalnya USDC)

- sendNative() — digunakan untuk mencuri aset asli (misalnya ETH)

- addLiquidity()- digunakan untuk mencuri token (misalnya USDC)

- addNativeLiquidity() — digunakan untuk mencuri aset asli (misalnya ETH)

Di bawah ini adalah contoh cuplikan rekayasa balik yang mengalihkan aset ke dompet penyerang:

Gambar 9 — Cuplikan kontrak pintar phishing (sumber: analisis TI Coinbase)

Lihat Lampiran B untuk kode sumber rekayasa balik lengkap.

Selama dan segera setelah serangan:

- Penyerang menukar token curian di Curve, Uniswap, TraderJoe, AuroraSwap, dan DEX khusus rantai lainnya ke dalam aset asli setiap rantai atau membungkus ETH.

- Penyerang menjembatani semua aset dari Langkah 1 ke Ethereum.

- Penyerang kemudian melanjutkan untuk menukar token yang tersisa di Uniswap ke ETH.

- Terakhir, penyerang mengirim 127 ETH pada 2022–08–17 22:33 UTC dan 1.4 ETH lainnya pada 2022–08–18 01:01 UTC ke Tornado Cash.

Mengikuti langkah-langkah yang diuraikan di atas, penyerang disimpan sisa 0.01201403570756 ETH ke 0x6614…fcd9 yang sebelumnya menerima dana dari dan dimasukkan ke Binance melalui 0xd85f…4ed8.

Diagram di bawah mengilustrasikan aliran bridging dan swapping multi-rantai yang digunakan oleh penyerang sebelum mengirim aset ke Tornado Cash:

Gambar 10 — Diagram pertukaran aset dan kebingungan (sumber: Coinbase TI)

Menariknya, mengikuti transaksi pencurian terakhir pada 2022–08–17 21:49 UTC dari a korban di BSC, ada transfer lain pada 2022–08–18 02:37 UTC oleh 0xe35c…aa9d pada BSC lebih dari 4 jam kemudian. Alamat ini didanai beberapa menit sebelum transaksi ini oleh 0x975d…d94b menggunakan ChangeNow.

Penyerang dipersiapkan dengan baik dan metodis dalam cara mereka membuat kontrak phishing. Untuk setiap rantai dan penerapan, penyerang dengan susah payah menguji kontrak mereka dengan token sampel yang ditransfer sebelumnya. Ini memungkinkan mereka untuk menangkap beberapa bug penerapan sebelum serangan.

Penyerang sangat akrab dengan protokol bridging dan DEX yang tersedia, bahkan pada rantai yang lebih esoteris seperti Aurora yang ditunjukkan oleh pertukaran cepat, bridging, dan langkah-langkah untuk mengaburkan aset curian setelah mereka ditemukan. Khususnya, aktor ancaman memilih untuk menargetkan rantai yang kurang populer seperti Metis, Astar, dan Aurora sambil berusaha keras untuk mengirim dana uji melalui beberapa jembatan.

Transaksi di seluruh rantai dan tahapan serangan diserialkan, menunjukkan satu operator kemungkinan berada di balik serangan itu.

Melakukan serangan pembajakan BGP memerlukan keahlian jaringan khusus yang mungkin telah digunakan penyerang di masa lalu.

Proyek Web3 tidak ada dalam ruang hampa dan masih bergantung pada infrastruktur web2 tradisional untuk banyak komponen penting mereka seperti layanan hosting dapps dan pendaftar domain, gateway blockchain, dan infrastruktur perutean Internet inti. Ketergantungan ini memperkenalkan ancaman yang lebih tradisional seperti pembajakan BGP dan DNS, pengambilalihan pendaftar domain, eksploitasi web tradisional, dll. ke produk yang didesentralisasi. Berikut adalah beberapa langkah yang dapat digunakan untuk mengurangi ancaman dalam kasus yang sesuai:

Aktifkan kontrol keamanan berikut, atau pertimbangkan untuk menggunakan penyedia hosting yang telah mengaktifkannya, untuk melindungi infrastruktur proyek:

- RPKI untuk melindungi infrastruktur perutean hosting.

- DNSSEC dan CAA untuk melindungi domain dan layanan sertifikat.

- Otentikasi multifaktor atau perlindungan akun yang ditingkatkan pada hosting, pendaftar domain, dan layanan lainnya.

- Batasi, batasi, terapkan logging, dan tinjau akses ke layanan di atas.

Terapkan pemantauan berikut baik untuk proyek dan dependensinya:

- Terapkan pemantauan BGP untuk mendeteksi perubahan tak terduga pada rute dan awalan (mis Peringatan BGPA)

- Terapkan pemantauan DNS untuk mendeteksi perubahan catatan yang tidak terduga (mis Periksa DNS)

- Terapkan pemantauan log transparansi sertifikat untuk mendeteksi sertifikat tidak dikenal yang terkait dengan domain proyek (mis aliran sertifikat)

- Terapkan pemantauan dapp untuk mendeteksi alamat kontrak pintar tak terduga yang disajikan oleh arsitektur front-end

Pengguna DeFi dapat melindungi diri mereka dari serangan pembajakan front-end dengan menerapkan praktik berikut:

- Verifikasi alamat kontrak pintar yang disajikan oleh Dapp dengan dokumentasi resmi proyek jika tersedia.

- Berhati-hatilah saat menandatangani atau menyetujui transaksi.

- Gunakan dompet perangkat keras atau solusi penyimpanan dingin lainnya untuk melindungi aset yang tidak biasa Anda gunakan.

- Tinjau dan cabut persetujuan kontrak secara berkala yang tidak Anda perlukan secara aktif.

- Ikuti umpan media sosial proyek untuk pengumuman keamanan apa pun.

- Gunakan perangkat lunak dompet yang mampu memblokir ancaman berbahaya (mis. Dompet Coinbase).

Coinbase berkomitmen untuk meningkatkan keamanan kami dan keamanan industri yang lebih luas, serta melindungi pengguna kami. Kami percaya bahwa eksploitasi seperti ini dapat dikurangi dan pada akhirnya dicegah. Selain membuat basis kode open source untuk ditinjau oleh publik, kami merekomendasikan audit protokol yang sering, implementasi program karunia bug, dan bermitra dengan peneliti keamanan. Meskipun eksploitasi ini merupakan pengalaman belajar yang sulit bagi mereka yang terkena dampak, kami percaya bahwa memahami bagaimana eksploitasi terjadi hanya dapat membantu industri kami semakin matang.

Kami memahami bahwa kepercayaan dibangun di atas keamanan yang dapat diandalkan — itulah sebabnya kami menjadikan perlindungan akun Anda & aset digital Anda sebagai prioritas nomor satu kami. Belajarlah lagi di sini.

Pendanaan

2022–08–12 14 UTC — 0xb0f5…30hh didanai dari Tornado Cash di Ethereum.

Menjembatani ke BSC, Poligon, Optimisme, Fantom, Arbitrum, dan Longsor

2022–08–12 14 UTC — 0xb0f5…30hh mulai memindahkan dana ke BSC, Poligon, Optimisme, Fantom, dan arbitrase, Longsor menggunakan RantaiHop di Ethereum.

penyebaran BSC

2022–08–12 14 UTC — 0xb0f5…30hh menyebarkan 0x9c8…ec9f9 kontrak phishing di BSC.

CATATAN: Penyerang lupa menentukan kontrak proxy Celer.

2022–08–12 17 UTC — 0xb0f5…30hh menyebarkan 0x5895…e7cf kontrak phishing pada BSC dan tes token pengambilan.

Penyebaran fantom

2022–08–12 18 UTC — 0xb0f5…30hh menyebarkan 0x9c8b…c9f9 kontrak phishing di Fantom.

CATATAN: Penyerang menentukan proxy Celer yang salah dari jaringan BSC.

2022–08–12 18 UTC — 0xb0f5…30hh menyebarkan 0x458f…f972 kontrak phishing di Fantom dan tes token pengambilan.

Menjembatani ke Astar dan Aurora

2022–08–12 18 UTC — 0xb0f5…30hh memindahkan dana ke lapisan bawah dan Aurora menggunakan menggunakan Jembatan Celer di BSC.

Penyebaran bintang

2022–08–12 18 UTC — 0xb0f5…30hh menyebarkan 0x9c8…c9f9 kontrak phishing di Astar.

Penyebaran poligon

2022–08–12 18 UTC — 0xb0f5…30hh menyebarkan 0x9c8b…c9f9 kontrak phishing di Polygon

Penyebaran optimisme

2022–08–12 19 UTC — 0xb0f5…30hh menyebarkan 0x9c8…c9f9 kontrak phishing pada Optimisme dan tes token pengambilan.

Menjembatani ke Metis

2022–08–12 19 UTC — 0xb0f5…30hh terus memindahkan dana ke Orang keturunan dr campuran orang Negro dgn orang Eropah menggunakan Jembatan Celer di Ethereum.

Penyebaran arbitrase

2022–08–12 19 UTC — 0xb0f5…30hh menyebarkan 0x9c8…c9f9 kontrak phishing di Arbitrum dan tes token pengambilan.

penyebaran Metis

2022–08–12 19 UTC — 0xb0f5…30hh menyebarkan 0x9c8…c9f9 kontrak phishing di Arbitrum dan tes token pengambilan.

Penyebaran longsoran salju

2022–08–12 19 UTC — 0xb0f5…30hh menyebarkan 0x9c8…c9f9 kontrak phishing pada Avalanche dan tes token pengambilan.

Penyebaran Aurora

2022–08–12 19 UTC — 0xb0f5…30hh menyebarkan 0x9c8…c9f9 kontrak phishing di Aurora.

Penyebaran Ethereum

2022–08–12 19 UTC — 0xb0f5…30hh menyebarkan 0x2a2a…18e8 kontrak phishing di Ethereum dan uji token pengambilan.

Konfigurasi infrastruktur perutean

2022–08–16 17:21 UTC — Penyerang memperbarui IRR dengan anggota AS209243, AS16509.

2022–08–16 17:36 UTC — Penyerang memperbarui IRR untuk menangani rute 44.235.216.0/24.

2022–08–17 19:39 UTC — Pembajakan BGP dari rute 44.235.216.0/24.

2022–08–17 19:42 UTC — Sertifikat SSL baru diamati untuk cbridge-prod2.celer.network [1] [2]

2022–08–17 19:51 UTC — Pertama korban diamati di Fantom.

2022–08–17 21:49 UTC — Terakhir korban diamati pada BSC.

2021–08–17 21:56 UTC — Celer Twitter membagikan laporan tentang insiden keamanan.

2022–08–17 22:12 UTC — Pembajakan BGP berakhir dan rute 44.235.216.0/24 ditarik.

2022–08–17 22:33 UTC — Mulai menyetorkan 127 ETH ke Tornado Cash di Ethereum.

2022–08–17 23:08 UTC — Amazon AS-16509 mengklaim rute 44.235.216.0/24.

2022–08–17 23:45 UTC — Jembatan terakhir . ke Ethereum dari Optimisme.

2022–08–17 23:53 UTC — Jembatan terakhir . ke Ethereum dari Arbitrum.

2022–08–17 23:48 UTC — Jembatan terakhir . ke Ethereum dari Polygon.

2022–08–18 00:01 UTC — Jembatan terakhir . ke Ethereum dari Longsor.

2022–08–18 00:17 UTC — Jembatan terakhir . ke Ethereum dari Aurora.

2022–08–18 00:21 UTC — Jembatan terakhir . ke Ethereum dari Fantom.

2022–08–18 00:26 UTC — Jembatan terakhir . ke Ethereum dari BSC.

2022–08–18 01:01 UTC — Mulai menyetorkan 1.4 ETH ke Tornado Cash di Ethereum.

2022–08–18 01:33 UTC — Transfer 0.01201403570756 ETH ke 0x6614…fcd9.

Ethereum: 0xb0f5fa0cd2726844526e3f70e76f54c6d91530dd

Ethereum: 0x2A2aA50450811Ae589847D670cB913dF763318E8

Ethereum: 0x66140a95d189846e74243a75b14fe6128dbbfcd9

BSC: 0x5895da888Cbf3656D8f51E5Df9FD26E8E131e7CF

Fantom: 0x458f4d7ef4fb1a0e56b36bf7a403df830cfdf972

Polygon: 0x9c8b72f0d43ba23b96b878f1c1f75edc2beec9f9

Avalanche: 0x9c8B72f0D43BA23B96B878F1c1F75EdC2Beec9F9

Arbitrum: 0x9c8B72f0D43BA23B96B878F1c1F75EdC2Beec9F9

Astar: 0x9c8B72f0D43BA23B96B878F1c1F75EdC2Beec9F9

Aurora: 0x9c8b72f0d43ba23b96b878f1c1f75edc2beec9f9

Optimism: 0x9c8b72f0d43ba23b96b878f1c1f75edc2beec9f9

Metis: 0x9c8B72f0D43BA23B96B878F1c1F75EdC2Beec9F9

AS: 209243 (nomor AS diamati di jalur pada pengumuman perutean dan sebagai pengelola untuk awalan dalam perubahan IRR)

- Bitcoin

- blockchain

- kepatuhan blockchain

- konferensi blockchain

- coinbase

- coinbase-eng

- kecerdasan

- Konsensus

- konferensi crypto

- pertambangan kripto

- cryptocurrency

- Terdesentralisasi

- Defi

- Aset-Aset Digital

- ethereum

- Mesin belajar

- token yang tidak dapat dipertukarkan

- plato

- plato ai

- Kecerdasan Data Plato

- Platoblockchain

- Data Plato

- permainan plato

- Poligon

- bukti kepemilikan

- Coinbase

- W3

- zephyrnet.dll