Waktu Membaca: 5 menit

Waktu Membaca: 5 menit

Dalam beberapa minggu pertama tahun 2018, penjahat dunia maya menargetkan lima universitas, 23 perusahaan swasta, dan beberapa organisasi pemerintah. Meski baru, canggih jenis malware yang digunakan penyerang, mereka tidak dapat menembus pertahanan Comodo.

Para penjahat dunia maya mencoba membangun rantai yang rumit untuk melewati sarana keamanan teknis dan menipu kewaspadaan manusia.

Analis di Comodo Laboratorium Penelitian Ancaman mencatat bahwa peretas tidak mengirim malware melalui rute biasa sebagai lampiran email, tetapi mencoba menyamarkannya dalam beberapa lapisan. Pertama, email phishing disamarkan sebagai pesan dari FedEx. Seperti yang ditunjukkan tangkapan layar, pesan tersebut menggunakan trik rekayasa sosial yang licik untuk menghasilkan klik pengguna pada tautan berbahaya. Kedua, tautan jahat itu sendiri juga disamarkan dengan baik - sebagai tautan di Google Drive. Trik ini mampu menipu banyak pengguna.

Ketika pengguna mengklik link tersebut, situs penyerang terbuka di browser mereka, dengan file berbahaya "Lebal copy.exe" untuk diunduh. Berikan perhatian khusus pada bilah alamat: seperti yang Anda lihat, "aman", "https", dan "drive.google.com" ada di sana, sehingga pengguna yang waspada terhadap keamanan pun mungkin tidak melihat sesuatu yang mencurigakan dan menganggapnya sebagai situs tepercaya . Sebenarnya, bagaimana orang bisa tahu untuk tidak mempercayai sesuatu dengan "google.com" di bilah alamat? Tapi… kenyataan menyengat. Bagi banyak orang, sulit dipercaya, tetapi penjahat dunia maya yang terampil menggunakan drive.google.com untuk menempatkannya malware phishing. Dan kasus ini bukanlah insiden yang terpisah, jadi Google –serta banyak layanan penyimpanan cloud lainnya - harus mengambil langkah segera untuk mengatasi masalah ini. Minimal, mereka harus menyediakan waktu nyata yang konstan memeriksa malware. Ini akan membantu mengurangi aktivitas berbahaya jenis ini.

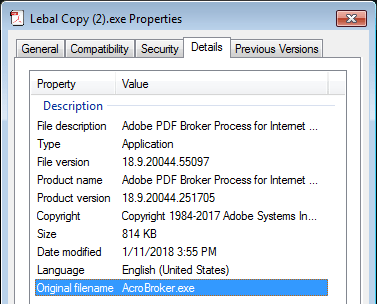

Juga untuk diperhatikan, file berbahaya juga dengan licik disamarkan - sebagai dokumen Adobe Acrobat. Ini tidak hanya memiliki ikon yang mirip dengan file .pdf, tetapi bahkan informasi versi file:

Tentu saja, semua hal di atas menipu: "Lebal copy" adalah malware berbahaya yang berusaha mengungkap rahasia Anda.

Apa sebenarnya yang bisa dilakukan 'lebal_copy.exe ”ke komputer Anda?

Analis Comodo mendefinisikan jenis file sebagai Trojan (TrojWare.Win32.Pony.IENG dan TrojWare.MSIL.Injector. ~ SHI, tepatnya) - malware yang dibuat untuk mencuri informasi.

Tapi informasi macam apa?

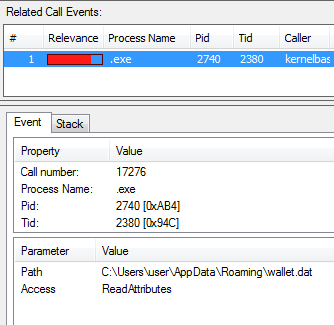

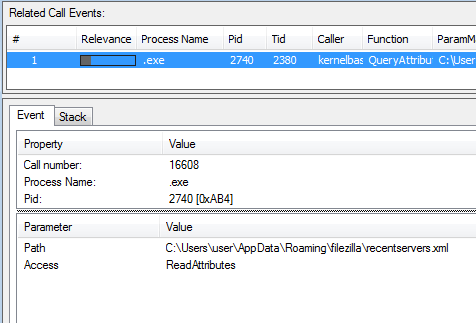

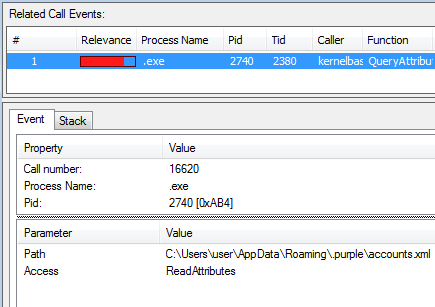

Diunduh, malware mengetahui versi OS dan aplikasi yang berjalan di mesin korban. Kemudian mencuri data pribadi dari browser pengguna, termasuk cookie dan kredensial, dan mencari informasi tentang email dan klien pesan instan. Itu kemudian Menarik kredensial dari klien FTP seperti FileZilla atau WinSCP dan mencoba untuk mencari dan mengakses dompet cryptocurrency seperti Bitcoin atau Electrum. Singkatnya, ia mengambil semua yang dapat diekstrak dari mesin korban. Akhirnya, itu membuat koneksi dengan server perintah-dan-kontrol penjahat dunia maya dan meneruskan semua informasi yang dikumpulkan ke penyerang. Ia juga mencoba untuk mematikan sarana pertahanan OS dan menyembunyikan dirinya dari alat antimalware dengan berbagai cara yang canggih.

Seperti yang diungkapkan analis Comodo, serangan yang ditujukan pada 30 server email ini diberikan dari satu alamat IP 177.154.128.114 dan domain dpsp.com.br dari Sao Paolo, Brasil. Semua 328 email phishing dikirim selama satu hari - 8 Januari.

“Email phishing menjadi lebih canggih dan halus,” komentar Fatih Orhan, kepala Lab Penelitian Ancaman Comodo. “Penjahat dunia maya secara aktif menciptakan metode baru untuk mengelabui pengguna agar mengeklik tautan umpan. Seperti yang dapat kita lihat dari contoh di atas, tidak mudah untuk membedakan file atau tautan berbahaya, bahkan untuk file keamanan cyber pengguna yang sadar. Itulah mengapa untuk memastikan keamanan saat ini, perusahaan tidak hanya perlu melatih orang untuk keterampilan kewaspadaan cybersecurity tetapi juga menggunakan alat perlindungan teknis yang andal. Objek serangan ini tidak terpengaruh. hanya karena mereka telah mempersiapkan sebelumnya: dengan melindungi jaringan mereka dengan intelijen Comodo. Dan itu adalah keputusan yang tepat, karena jauh lebih mudah mencegah serangan daripada mengatasi konsekuensinya. "

Hidup aman dengan Comodo!

Analisis teknis

File name: salinan legal.exe

Sample SHA1: e26e12ed8a5944b1dbefa3dbe3e5fc98c264ba49

Tanggal: 11 Januari 2018

1. Ringkasan

File tersebut adalah Portable Executable 814 KB yang mencoba meniru identitas dokumen Adobe Acrobat untuk mengelabui pengguna agar menjalankannya. Untuk lebih masuk akal, ini disamarkan dengan ikon file .pdf dan informasi versi file palsu:

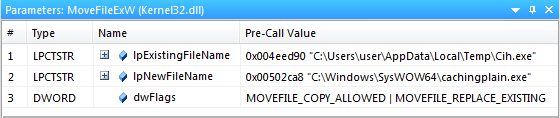

Setelah berjalan, itu menjatuhkan tmp.exe (SHA1: 0e9f43124e27fd471df3cf2832487f62eb30e1c) dan menyalin MSBuild.exe

dapat dieksekusi dari Windows sebagai .exe.

Tujuan menyalin MSBuild.exe adalah untuk menjalankan dan menyuntikkannya dengan instruksi malware itu sendiri. Karena ditandatangani secara digital dengan sertifikat "Microsoft Corporation", beberapa aplikasi keamanan mungkin mengizinkan tindakannya, sehingga memungkinkan malware mendapatkan akses ke internet dan sumber daya lokal sesuai keinginannya.

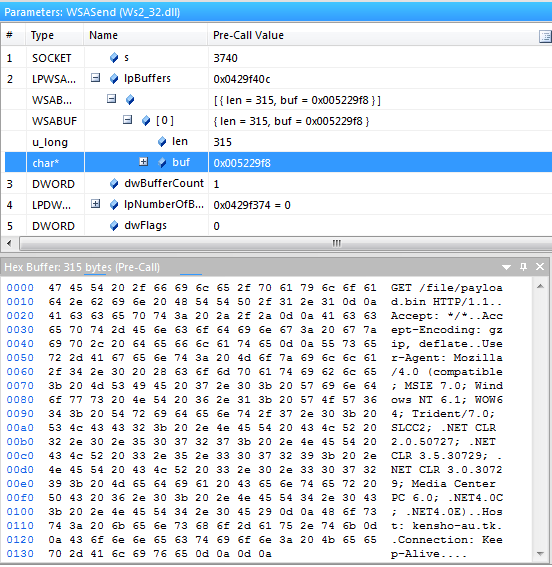

Setelah melakukan injeksi, malware mengunduh file kensho-au.tk/file/payload.bin, memindahkannya ke WinNtBackend-1751449698485799.tmp.exe (SHA1: 5245079fe71977c89915f5c00eaa4d1d6c36375c) di folder sementara sistem dan kemudian menjalankannya.

Hal ini memungkinkan penyerang untuk menyediakan malware pembaruan terus menerus dan komponen baru atau menginstal malware tambahan pada host yang disusupi.

Tujuan utama malware adalah untuk mencuri informasi sensitif. Ini mencoba mengumpulkan data berikut:

- data pribadi dari browser web, termasuk cookie dan kredensial login;

- dompet cryptocurrency seperti Bitcoin atau Electrum;

- kredensial dari klien ftp yang dikenal seperti FileZilla atau WinSCP;

- akun pengirim pesan instan;

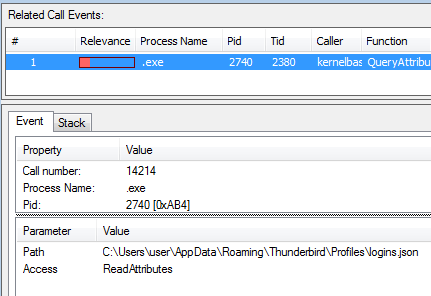

- akun klien email (Thunderbird dan Outlook):

Data yang dikumpulkan dikirim ke http://datacntrsecured.com/securityfilesdoc/gate.php

3. Kesimpulan

Malware ini dibuat untuk mengekstrak informasi pribadi sebanyak mungkin untuk berbagai tujuan jahat, misalnya:

–Akun email curian dapat digunakan untuk mengirim pesan spam;

Kredensial –ftp memberikan akses ke situs web untuk membobolnya;

–Akun mata uang kripto dapat segera diuangkan.

Informasi apa pun yang dicuri dapat digunakan oleh penjahat dunia maya jika pengguna yang terpengaruh tidak mengambil langkah balasan yang sesuai tepat waktu.

4. Indikator kompromi

- keberadaan file .exe di folder% temp%

- keberadaan file tmp.exe di folder% temp%

- keberadaan file WinNtBackend-2955724792077800.tmp.exe di folder% temp%

5. Deteksi

malware terdeteksi oleh produk Comodo dengan nama TrojWare.Win32.Pony.IENG dan TrojWare.MSIL.Injector. ~ SHI

Sumber Daya Terkait:

Perangkat Lunak Antivirus Terbaik

Perangkat Lunak Antivirus untuk PC

Alat Penghapus Malware Terbaik

MULAI PERCOBAAN GRATIS DAPATKAN SCORECARD KEAMANAN INSTAN ANDA GRATIS

- Konten Bertenaga SEO & Distribusi PR. Dapatkan Amplifikasi Hari Ini.

- Platoblockchain. Intelijen Metaverse Web3. Pengetahuan Diperkuat. Akses Di Sini.

- Sumber: https://blog.comodo.com/comodo-news/comodo-protects-five-universities-new-malware-steals-data/

- 11

- 2018

- a

- Sanggup

- Tentang Kami

- atas

- mengakses

- Akun

- tindakan

- aktif

- kegiatan

- sebenarnya

- Tambahan

- alamat

- Adobe

- memajukan

- maju

- Semua

- memungkinkan

- Analis

- dan

- antivirus

- siapapun

- aplikasi

- sesuai

- menyerang

- Mencoba

- perhatian

- kembali

- umpan

- bar

- karena

- menjadi

- Percaya

- Bitcoin

- Blog

- Brasil

- Browser

- browser

- membangun

- panggilan

- kasus

- sertifikat

- rantai

- klien

- awan

- Cloud Storage

- mengumpulkan

- COM

- berkomentar

- Perusahaan

- rumit

- komponen

- kompromi

- Dikompromikan

- komputer

- koneksi

- Konsekuensi

- konstan

- kontinu

- kue

- penyalinan

- Melawan

- Kelas

- dibuat

- Surat kepercayaan

- cryptocurrency

- dompet cryptocurrency

- Memotong

- penjahat cyber

- Keamanan cyber

- Berbahaya

- data

- hari

- keputusan

- Pertahanan

- didefinisikan

- pastinya

- Meskipun

- terdeteksi

- MELAKUKAN

- digital

- membedakan

- dokumen

- domain

- Download

- download

- mendorong

- Tetes

- selama

- mudah

- Electrum

- Teknik

- memastikan

- Bahkan

- Acara

- segala sesuatu

- persis

- contoh

- Laksanakan

- ekstrak

- beberapa

- File

- File

- Akhirnya

- menemukan

- Pertama

- berikut

- Gratis

- dari

- menghasilkan

- mendapatkan

- Memberikan

- Pemerintah

- hacker

- Sulit

- kepala

- membantu

- menyembunyikan

- tuan rumah

- Seterpercayaapakah Olymp Trade? Kesimpulan

- HTTPS

- manusia

- ICON

- segera

- dampak

- in

- insiden

- Termasuk

- indikator

- informasi

- Instalasi

- contoh

- saat

- instruksi

- Intelijen

- Internet

- IP

- Alamat IP

- terpencil

- IT

- Diri

- jan

- Januari

- Jenis

- Tahu

- dikenal

- Labs

- lapisan

- membiarkan

- LINK

- linux

- lokal

- TERLIHAT

- mesin

- Utama

- MEMBUAT

- malware

- banyak

- max-width

- cara

- pesan

- pesan

- kurir

- metode

- mungkin

- minimum

- lebih

- bergerak

- nama

- Perlu

- jaringan

- New

- terkenal

- objek

- ONE

- membuka

- urutan

- organisasi

- OS

- Lainnya

- Outlook

- Mengatasi

- sendiri

- Paulus

- parameter

- melewati

- Membayar

- PC

- Konsultan Ahli

- melakukan

- Phishing

- PHP

- penempatan

- plato

- Kecerdasan Data Plato

- Data Plato

- mungkin

- perlu

- siap

- kehadiran

- menyajikan

- mencegah

- swasta

- Perusahaan pribadi

- informasi pribadi

- Masalah

- Produk

- melindungi

- perlindungan

- memberikan

- disediakan

- Menarik

- tujuan

- tujuan

- real-time

- Kenyataan

- halus

- terkait

- dapat diandalkan

- pemindahan

- penelitian

- Sumber

- Terungkap

- Rute

- Run

- berjalan

- sao

- sao paolo

- kartu skor

- Kedua

- aman

- keamanan

- peka

- Server

- Layanan

- beberapa

- Pendek

- harus

- Pertunjukkan

- tertanda

- mirip

- situs web

- terampil

- keterampilan

- So

- Sosial

- Rekayasa Sosial

- Perangkat lunak

- MEMECAHKAN

- beberapa

- sesuatu

- mutakhir

- Spam

- khusus

- mencuri

- Tangga

- dicuri

- penyimpanan

- mencurigakan

- Mengambil

- ditargetkan

- Teknis

- sementara

- Grafik

- mereka

- ancaman

- waktu

- untuk

- hari ini

- Pelatihan VE

- Trojan

- Kepercayaan

- terpercaya

- MENGHIDUPKAN

- Universitas

- Pembaruan

- mendesak

- menggunakan

- Pengguna

- Pengguna

- dimanfaatkan

- variasi

- berbagai

- versi

- melalui

- Korban

- Wallet

- cara

- jaringan

- Browser web

- situs web

- minggu

- Barat

- Apa

- Apa itu

- akan

- Windows

- dunia

- akan

- Kamu

- Anda

- zephyrnet.dll