Waktu Membaca: 5 menit

Waktu Membaca: 5 menit

Sejak 2013, malware CryptoLocker telah menyebar di Internet dalam berbagai bentuk, dalam berbagai iterasi. CryptoLocker adalah trojan ransomware yang menargetkan komputer yang menjalankan Microsoft Windows dan sangat populer di kalangan penjahat dunia maya karena kemampuannya untuk membaca file, mengenkripsi file tersebut, menimpa file asli dengan file yang dienkripsi, dan meminta tebusan untuk pengembalian file tersebut.

[Dari catatan, harus ditunjukkan bahwa teknologi penahanan Comodo melindungi pelanggan dari CryptoLocker, yang disorot dalam posting blog pada tahun 2013: https://blog.comodo.com/it-security/cryptolocker-virus-best-practices-to-ensure-100-immunity/]

Sejak CryptoLocker tetap populer seiring perkembangan malware, metode untuk menghindari perangkat lunak keamanan juga telah berkembang, dengan teknik baru yang diperkenalkan oleh pencuri dunia maya setiap hari.

Masukkan faks.

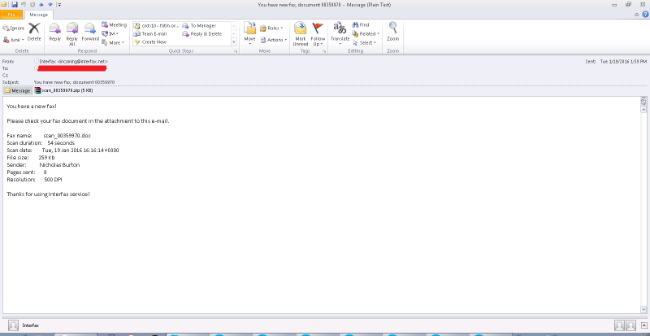

Para insinyur dari Comodo Threat Research Labs telah menemukan serangan phishing baru-baru ini yang mengirimkan email acak ke bisnis dan konsumen di seluruh dunia dengan lampiran yang ditandai sebagai faks.

Subjek email adalah "Anda memiliki faks baru, dokumen 00359970" dan isi email hanyalah pesan faks biasa (atau sepertinya begitu)

Tangkapan layar email phishing "faks" ada di bawah.

Apa yang membuat jenis malware baru ini unik adalah bahwa ini sebenarnya merupakan sistem malware dua bagian yang menjalankan file yang dapat dijalankan dan file batch yang berjalan bersamaan. Menurut para insinyur di Comodo, skrip dipecah menjadi file yang dapat dieksekusi secara terpisah sehingga ukuran enkripsi dapat dieksekusi kurang dari 3KB - yang memungkinkan ukuran file melewati banyak lapisan keamanan.

Script asli tidak berhenti setelah mendownload encrypter, ia melanjutkan eksekusi dan juga membuat file batch, dan meluncurkan CryptoLocker.

Perilaku berbahaya datang di langkah berikutnya, dan hanya menampilkan dirinya sendiri dengan kombinasi file yang dapat dieksekusi dan batch yang dibuat dalam waktu proses.

Menggunakan tagline fax atau e-fax, membuat orang membuka email dan kemudian mengklik lampiran untuk melihat fax.

Comodo Laboratorium Penelitian Ancaman tim mengidentifikasi kampanye email phishing ini melalui analisis IP, domain, dan URL.

“Jenis virus malware baru ini inovatif - mengambil beberapa ide pemrograman sederhana dan menggabungkannya dengan niat negatif. Penjahat dunia maya ini jelas mendedikasikan sejumlah besar pengujian, penelitian, analisis, dan program untuk mewujudkannya, ”kata Fatih Orhan, Direktur Teknologi Comodo dan memimpin Lab Penelitian Ancaman Comodo. “Mengambil ide teknologi lama seperti e-fax dan menggunakannya dengan kode yang diperbarui dan jenis malware seperti CryptoLocker membawa dua pemikiran bersama. Penjahat dunia maya terus mencoba dan mengambil keuntungan dari bisnis dan konsumen sehingga kata peringatan kepada publik adalah berhati-hatilah dengan apa yang Anda klik di email seperti ini - ini mungkin datang dengan konsekuensi yang serius. ”

Tim Comodo Threat Research Labs terdiri dari lebih dari 40 profesional keamanan TI, peretas etis, ilmuwan dan insinyur komputer, semua karyawan penuh waktu Comodo, menganalisis dan memfilter spam, phishing, dan malware dari seluruh dunia. Dengan kantor di AS, Turki, Ukraina, Filipina, dan India, tim menganalisis lebih dari 1 juta potensi phishing, spam, atau email berbahaya / tidak diinginkan lainnya per hari, menggunakan wawasan dan temuan untuk mengamankan dan melindungi basis pelanggannya saat ini. dan masyarakat umum, perusahaan, dan komunitas Internet.

Jika Anda merasa lingkungan TI perusahaan Anda diserang oleh phishing, malware, spyware, atau serangan cyber, hubungi konsultan keamanan di Comodo: https://enterprise.comodo.com/contact-us.php

Tangkapan layar dari email berbahaya telah ditangkap di bawah ini:

Untuk Administrator Sistem dan Direktur TI, detail tentang cara kerja malware di bawah ini:

Bagian rumit dari cerita untuk email phishing ini terletak di dalam dekode. Skrip ini mencoba mengunduh file dari salah satu "www.foulmouthedcatlady.com, kashfianlaw.com, totalpraisetrax.com" dan menyimpannya di bawah% temp% sebagai 770646_crypt.exe (jadi untuk setiap pengguna, itu seperti C: / Users / yourusername / AppData / Local / Temp / dan 770646 hanyalah nomor acak).

Bagian yang menarik adalah file executable yang diunduh tidak dijalankan secara langsung, karena itu bukan file malware dengan sendirinya. Ini hanya dapat dieksekusi yang digunakan untuk melakukan enkripsi, dan tidak memiliki apa pun di dalamnya. Dan itu membuatnya juga luar biasa karena ukuran filenya hanya 2560 byte (kurang dari 3KB !!!). Kode yang didekompilasi hanya berisi 40-50 baris kode. File ini dapat melewati banyak filter keamanan di berbagai tingkat jaringan.

Jadi, jika file ini bukan malware, dan hanya penyandian, apa perilaku jahatnya? Skrip asli (bukan skrip pertama yang persis, tetapi skrip yang tidak dikaburkan) tidak dihentikan setelah mengunduh encrypter. Ini melanjutkan eksekusinya dan juga membuat file batch lain. Ini menamai file batch baru ini sebagai 770646_tree.cmd dan menyimpannya di bawah direktori yang sama (% temp%). Sebenarnya file batch ini, adalah sumber sebenarnya dari perilaku berbahaya. Pertama kali melihat semua drive (memeriksa seluruh alfabet dari A hingga Z), dan mencari setiap direktori di setiap drive, melintasi semua direktori anak, dan menemukan file dokumen, pdf, file arsip, kode sumber, data multimedia, file konfigurasi, file gambar dan banyak jenis file lainnya.

Daftar jenis file yang dicari lebih dari 70, termasuk (tetapi tidak terbatas pada):

* .zip * .rar * .xls * .xlsx * .doc * .docx * .pdf * .rtf * .ppt * .pptx * .jpg * .tif * .avi * .mpg dll…

Ketika file yang cocok dengan salah satu ekstensi ini ditemukan, encrypter (file executable yang diunduh) dijalankan untuk file tersebut. Encrypter tidak mengubah ekstensi file atau apapun, itu hanya mengenkripsi konten dan meninggalkan file. Setelah enkripsi semua file di semua folder dan semua drive selesai, file encrypter dihapus oleh file batch.

File batch, kemudian membuat juga file Readme (dinamai sebagai 770646_readme.txt), dan menulis teks berikut di dalamnya:

PERHATIAN:

Semua dokumen, foto, database, dan file pribadi penting lainnya dienkripsi menggunakan algoritme RSA-1024 yang kuat dengan kunci unik.

Untuk memulihkan file Anda, Anda harus membayar 0.5 BTC (bitcoin). Untuk melakukan ini:

1. Buat dompet Bitcoin di sini:

https://blockchain.info/wallet/new

2. Beli 0.5 BTC dengan uang tunai, menggunakan pencarian di sini:

https://localbitcoins.com/buy_bitcoins

3. Kirim 0.5 BTC ke alamat Bitcoin ini:

1CWG5JHDZqHPF1W8sAnUw9vD8xsBcNZavJ

4. Kirim email apa pun ke:

kuncibtc@inbox.com

Setelah itu Anda akan menerima email dengan instruksi rinci bagaimana mengembalikan file Anda.

Ingat: tidak ada yang bisa membantu Anda kecuali kami. Tidak ada gunanya menginstal ulang Windows, mengganti nama file, dll.

File Anda akan didekripsi secepat Anda melakukan pembayaran.

Pertama-tama buka file ini di editor notepad, lalu salin juga file ini di desktop pengguna sebagai file baru bernama DECRYPT_YOUR_FILES.txt. File batch juga menambahkan entri ke registri untuk autorun saat startup Windows, yang menampilkan pesan readme yang sama saat komputer pertama kali dibuka. Terakhir, file batch juga menghapus dirinya sendiri.

Ringkasan dari para insinyur Comodo:

Seperti yang dapat dilihat dari analisisnya, tujuan dari mengenkripsi file adalah rutin, dan diketahui oleh semua pakar keamanan. Tetapi metode yang dipilih untuk menyusup dan menunjukkan perilaku enkripsi di sini berbeda karena file executable yang diunduh tidak berbahaya dengan sendirinya, dan hanya melakukan sebagian dari tujuan total. Bagian lainnya, dilakukan oleh skrip batch, yang dibuat saat runtime (jadi tidak ada di awal). Kombinasi dari kedua eksekusi file tersebut membuat maksud jahat akhir, yang mengenkripsi semua file. Metode ini pasti dapat melewati beberapa filter dan produk keamanan, karena dua faktor:

-

- konten, dan ukuran file yang dapat dieksekusi menjadi rendah (kurang dari 3KB), dan pada akhirnya tidak mengandung perilaku berbahaya.

- Perilaku berbahaya hanya ditampilkan dengan kombinasi file yang dapat dieksekusi dan file batch bersama-sama yang dibuat dalam runtime.

MULAI PERCOBAAN GRATIS DAPATKAN SCORECARD KEAMANAN INSTAN ANDA GRATIS

- Konten Bertenaga SEO & Distribusi PR. Dapatkan Amplifikasi Hari Ini.

- PlatoAiStream. Kecerdasan Data Web3. Pengetahuan Diperkuat. Akses Di Sini.

- Mencetak Masa Depan bersama Adryenn Ashley. Akses Di Sini.

- Sumber: https://blog.comodo.com/comodo-news/e-fax-contain-cryptolocker/

- :memiliki

- :adalah

- :bukan

- $NAIK

- 1

- 70

- a

- kemampuan

- Menurut

- di seluruh

- sebenarnya

- alamat

- Menambahkan

- Keuntungan

- Setelah

- lagi

- algoritma

- Semua

- memungkinkan

- Alfabet

- juga

- antara

- jumlah

- an

- analisis

- analisis

- menganalisis

- dan

- Lain

- Apa pun

- arsip

- ADALAH

- AS

- At

- menyerang

- kembali

- mendasarkan

- BE

- karena

- menjadi

- Awal

- makhluk

- di bawah

- Awas

- Bitcoin

- alamat bitcoin

- Bitcoin Dompet

- Bitcoins

- Blog

- kedua

- Membawa

- Rusak

- BTC

- bisnis

- tapi

- membeli

- by

- Kampanye

- CAN

- Uang tunai

- hati-hati

- perubahan

- Cek

- anak-anak

- Jelas

- Klik

- kode

- COM

- kombinasi

- menggabungkan

- bagaimana

- datang

- masyarakat

- Perusahaan

- komputer

- komputer

- konfigurasi

- Konsekuensi

- konsultan

- Konsumen

- kontak

- mengandung

- Penahanan

- mengandung

- Konten

- terus

- terus-menerus

- bisa

- membuat

- dibuat

- menciptakan

- terbaru

- pelanggan

- pelanggan

- cyberattacks

- penjahat cyber

- Keamanan cyber

- harian

- data

- database

- hari

- Permintaan

- Desktop

- terperinci

- rincian

- berbeda

- langsung

- Kepala

- direktori

- Direksi

- ditemukan

- do

- dokumen

- dokumen

- tidak

- Tidak

- domain

- turun

- Download

- gambar

- mendorong

- dua

- setiap

- editor

- karyawan

- terenkripsi

- enkripsi

- Insinyur

- Enterprise

- masuk

- Lingkungan Hidup

- terutama

- dll

- etis

- Acara

- akhirnya

- berkembang

- persis

- Kecuali

- luar biasa

- eksekusi

- menunjukkan

- ada

- ahli

- perpanjangan

- ekstensi

- faktor

- faks

- merasa

- File

- File

- penyaringan

- filter

- terakhir

- menemukan

- Pertama

- berikut

- Untuk

- bentuk

- ditemukan

- Gratis

- dari

- penuh

- mendapatkan

- bumi

- tujuan

- merebut

- hacker

- terjadi

- Memiliki

- membantu

- di sini

- Disorot

- Seterpercayaapakah Olymp Trade? Kesimpulan

- How To

- HTTPS

- ide

- ide-ide

- diidentifikasi

- if

- penting

- in

- Termasuk

- India

- inovatif

- wawasan

- saat

- instruksi

- maksud

- niat

- menarik

- Internet

- ke

- diperkenalkan

- IP

- IT

- itu keamanan

- iterasi

- NYA

- Diri

- jpg

- hanya

- kunci

- dikenal

- laboratorium

- Labs

- besar

- meluncurkan

- lapisan

- memimpin

- adalah ide yang bagus

- terletak

- 'like'

- Terbatas

- baris

- Daftar

- TERLIHAT

- Rendah

- terbuat

- membuat

- MEMBUAT

- Membuat

- malware

- banyak

- ditandai

- sesuai

- max-width

- Mungkin..

- hanya

- pesan

- metode

- metode

- Microsoft

- Microsoft Windows

- juta

- lebih

- multimedia

- Bernama

- nama

- negatif

- jaringan

- New

- berikutnya

- jumlah

- of

- kantor

- Tua

- on

- ONE

- hanya

- Buka

- membuka

- or

- asli

- Lainnya

- di luar

- bagian

- lulus

- Membayar

- pembayaran

- Konsultan Ahli

- Melakukan

- melakukan

- pribadi

- Pilipina

- Phishing

- serangan phishing

- Foto

- PHP

- potongan-potongan

- plato

- Kecerdasan Data Plato

- Data Plato

- Populer

- Pos

- potensi

- Produk

- profesional

- melindungi

- publik

- Cepat

- acak

- Tebusan

- ransomware

- Baca

- menerima

- baru

- pendaftaran

- reguler

- sisa

- penelitian

- mengembalikan

- kembali

- Run

- berjalan

- s

- Tersebut

- sama

- Save

- Sekolah

- ilmuwan

- kartu skor

- Layar

- script

- Pencarian

- mencari

- aman

- keamanan

- tampaknya

- terlihat

- terpilih

- mengirim

- mengirim

- terpisah

- serius

- harus

- ditunjukkan

- Pertunjukkan

- Sederhana

- Ukuran

- So

- Perangkat lunak

- beberapa

- sesuatu

- sumber

- Spam

- spyware

- startup

- Langkah

- Cerita

- kuat

- subyek

- sistem

- Mengambil

- pengambilan

- target

- tim

- teknik

- Teknologi

- pengujian

- dari

- bahwa

- Grafik

- Filipina

- Mereka

- kemudian

- Ini

- ini

- pikir

- ancaman

- Melalui

- waktu

- untuk

- bersama

- Total

- Trojan

- Turki

- dua

- mengetik

- jenis

- kami

- Ukraina

- bawah

- unik

- diperbarui

- Pembaruan

- URL

- us

- bekas

- Pengguna

- menggunakan

- berbagai

- View

- dompet

- Cara..

- BAIK

- adalah

- Apa

- ketika

- yang

- seluruh

- akan

- Windows

- dengan

- Word

- bekerja

- Kamu

- Anda

- zephyrnet.dll

- Zip